Not

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Med en extern autentiseringsmetod (EAM) kan användarna välja en extern provider för att uppfylla MFA-kraven (multifaktorautentisering) när de loggar in på Microsoft Entra-ID.

Viktigt!

Extern autentiseringsprovider är för närvarande i offentlig förhandsversion. Mer information om förhandsversioner finns i Universella licensvillkor för onlinetjänster. Med den här förhandsversionen ger vi dig möjlighet för en extern autentiseringsprovider att integrera med Microsoft Entra ID-klienter som en extern autentiseringsmetod (EAM). En EAM kan uppfylla MFA-krav från principer för villkorsstyrd åtkomst, Riskbaserade principer för riskbaserad villkorlig åtkomst i Microsoft Entra ID Protection, PIM-aktivering (Privileged Identity Management) och när själva programmet kräver MFA. EAM skiljer sig från federation eftersom användaridentiteten har sitt ursprung och hanteras i Microsoft Entra-ID. Med federation hanteras identiteten i den externa identitetsprovidern. EAM kräver minst en Microsoft Entra ID P1-licens.

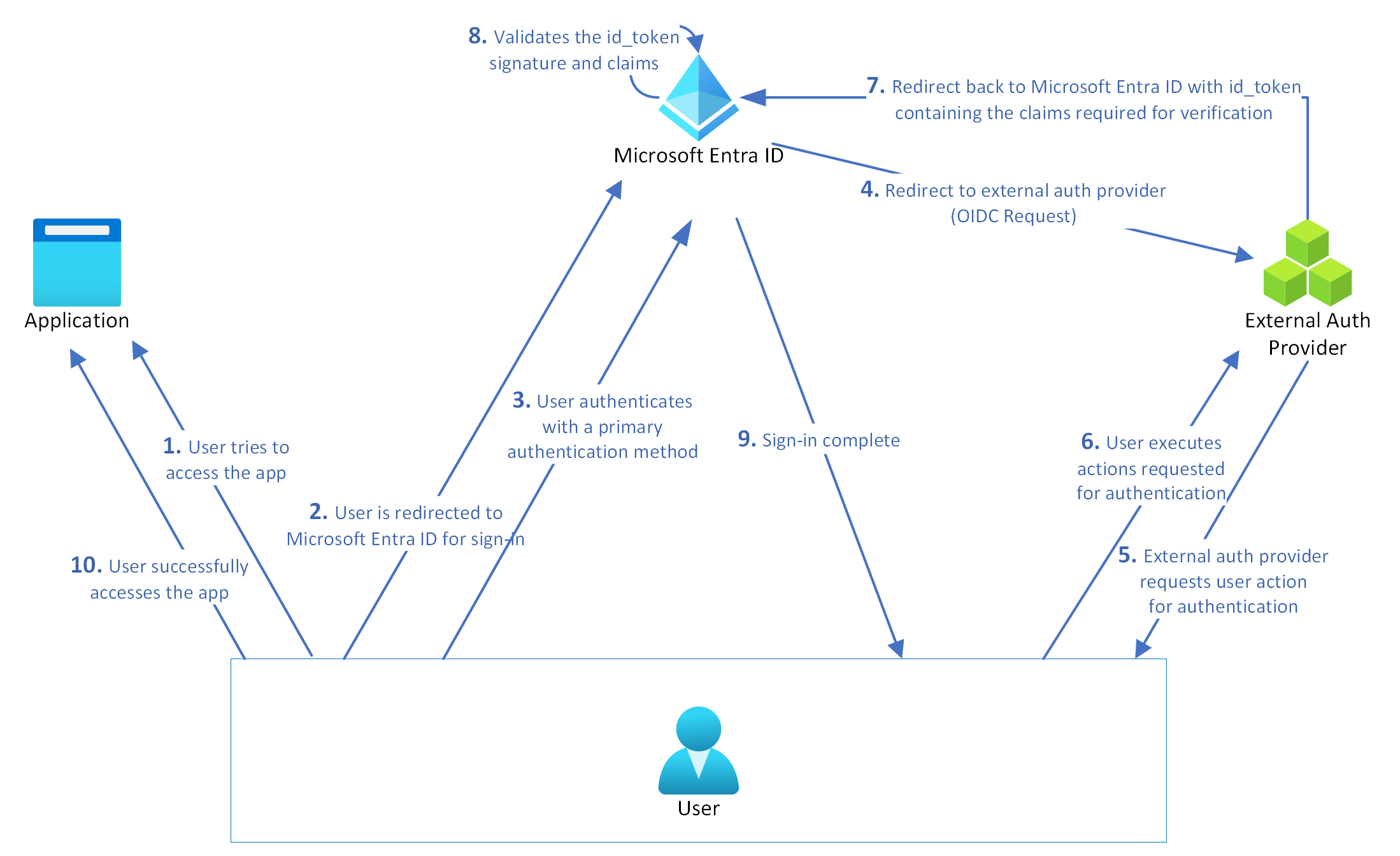

Här är ett diagram över hur den externa autentiseringsmetoden fungerar:

Viktigt!

Vi uppdaterar förhandsversionen av EAM för att stödja förbättringar. Som en del av förbättringarna utför vi en serverdelsmigrering som kan påverka vissa användare som loggar in med en EAM. Mer information finns i Registrering av autentiseringsmetoder för EAM:er. Vi lanserar förbättringarna under september 2025.

Nödvändiga metadata för att konfigurera en EAM

För att skapa en EAM behöver du följande information från din externa autentiseringsprovider:

Ett program-ID är vanligtvis ett program med flera klientorganisationer från din leverantör, som används som en del av integreringen. Du måste ge administratörsmedgivande för det här programmet i din klientorganisation.

Ett klient-ID är en identifierare från din provider som används som en del av autentiseringsintegrering för att identifiera Microsoft Entra-ID som begär autentisering.

En identifierings-URL är OIDC-identifieringsslutpunkten (OpenID Connect) för den externa autentiseringsprovidern.

Mer information om hur du konfigurerar appregistreringen finns i Konfigurera en ny extern autentiseringsprovider med Microsoft Entra-ID.

Viktigt!

Kontrollera att egenskapen kid (Key ID) är base64-kodad i både JSON Web Token-huvudet (JWT) i id_token och i JSON Web Key Set (JWKS) som hämtats från providerns jwks_uri. Den här kodningsjusteringen är nödvändig för sömlös validering av tokensignaturer under autentiseringsprocesser. Feljustering kan leda till problem med nyckelmatchning eller signaturverifiering.

Hantera en EAM i administrationscentret för Microsoft Entra

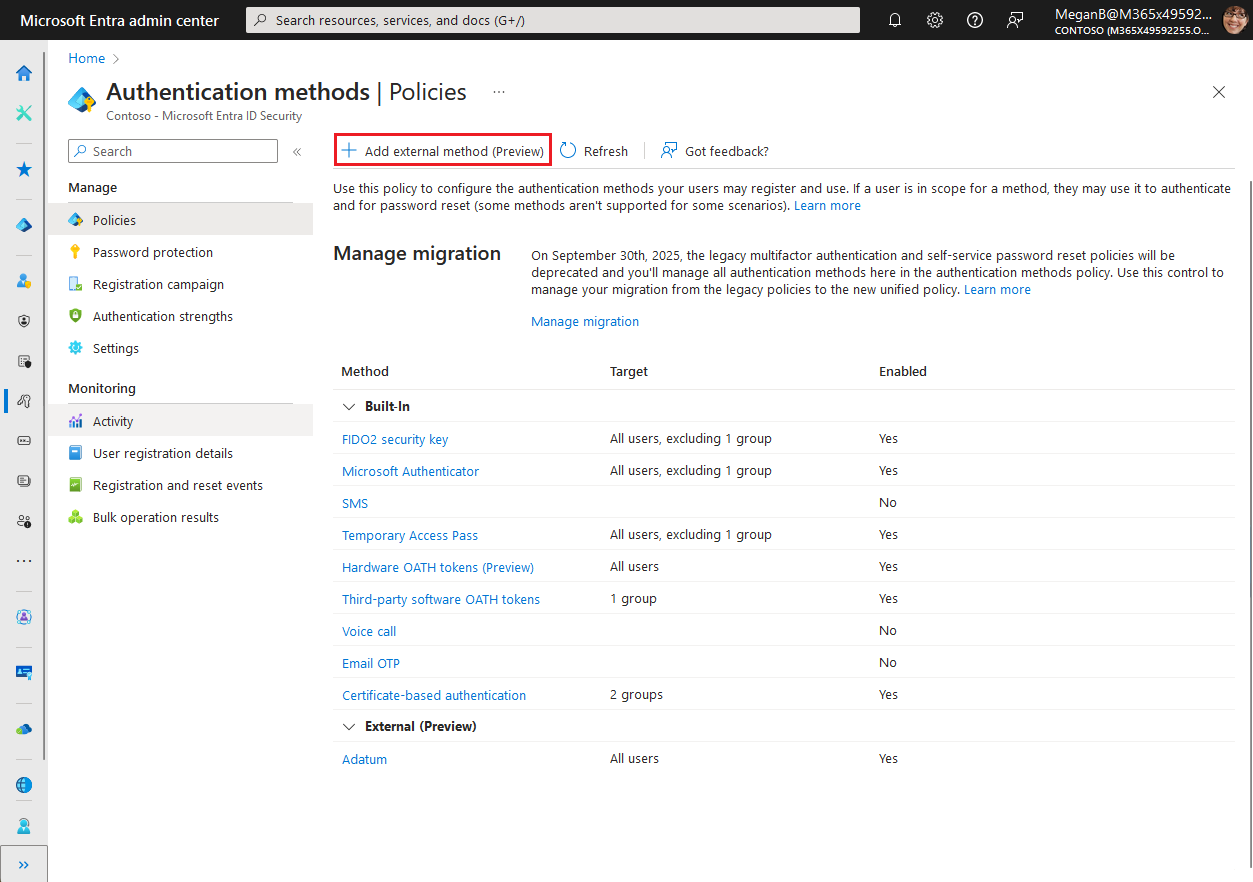

EAM hanteras med principen för Microsoft Entra-ID-autentiseringsmetoder, precis som inbyggda metoder.

Skapa en EAM i administrationscentret

Innan du skapar en EAM i administrationscentret kontrollerar du att du har metadata för att konfigurera en EAM.

Logga in på administrationscentret för Microsoft Entra som minst en privilegierad rolladministratör.

Bläddra till Entra ID-autentiseringsmetoder>>Lägg till extern metod (förhandsversion).

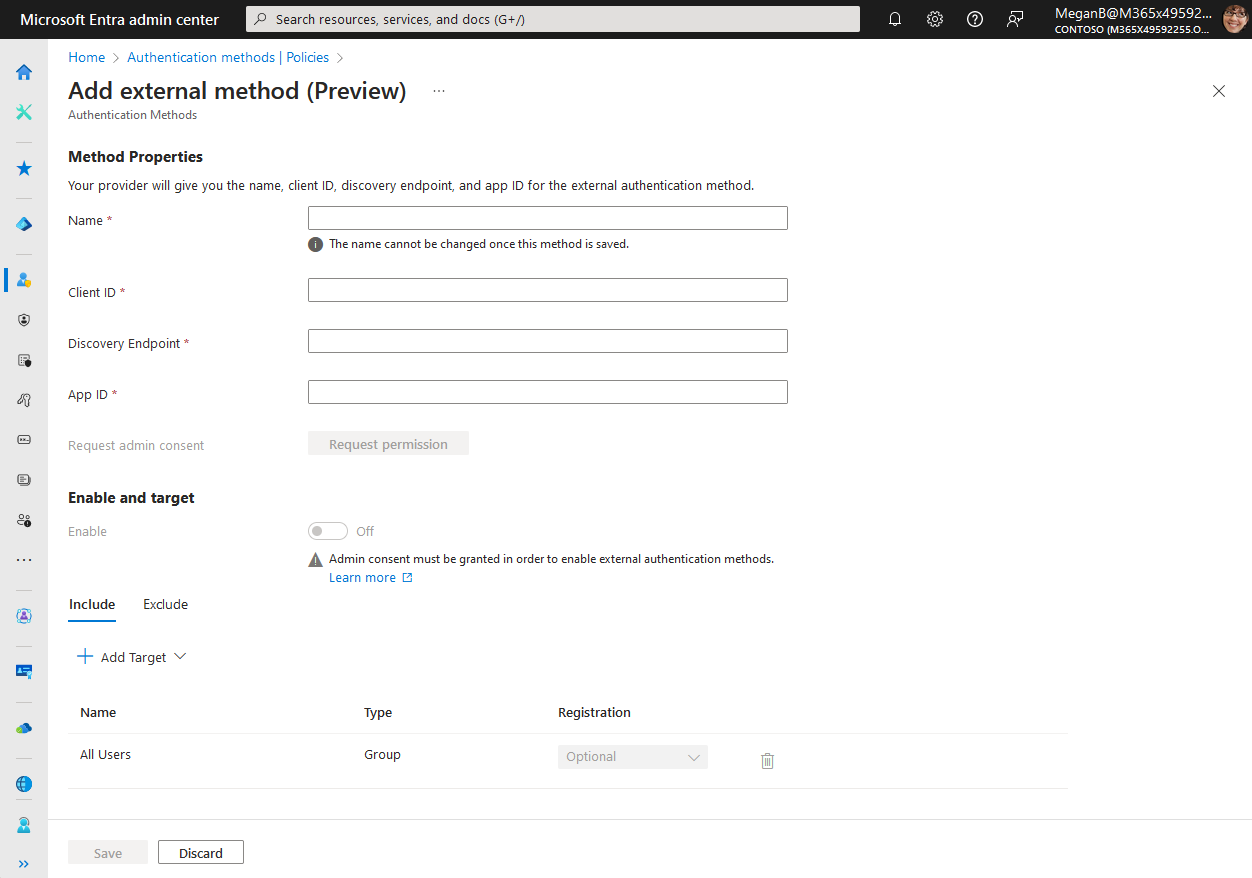

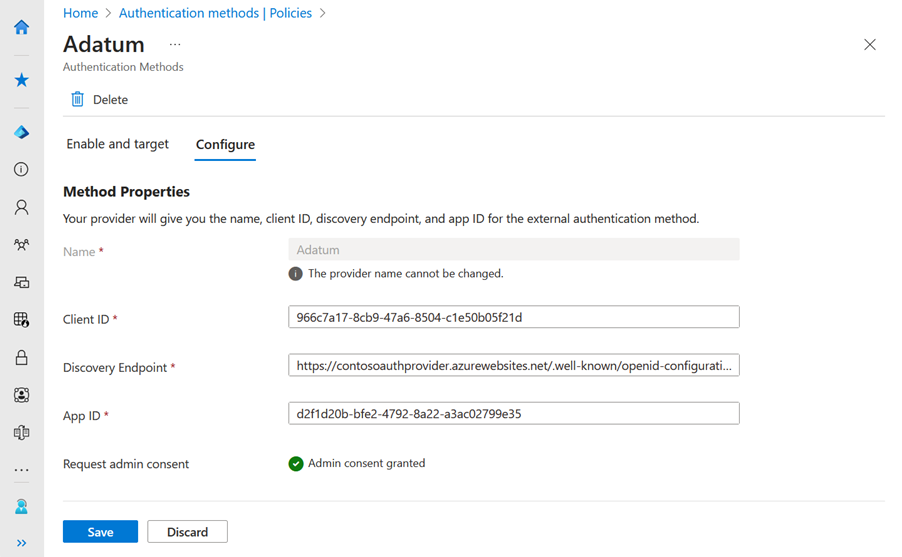

Lägg till metodegenskaper baserat på konfigurationsinformation från providern. Till exempel:

- Namn: Adatum

- Klient-ID: 00001111-aaaa-2222-bbbb-3333cccc4444

- Identifieringsslutpunkt:

https://adatum.com/.well-known/openid-configuration - App-ID: 11112222-bbbb-3333-cccc-4444ddddd555

Viktigt!

Användaren ser visningsnamnet i metodväljaren. Du kan inte ändra namnet när du har skapat metoden. Visningsnamnet måste vara unikt.

Du behöver minst rollen Privilegierad rolladministratör för att ge administratörsmedgivande för providerns program. Om du inte har den roll som krävs för att bevilja medgivande kan du fortfarande spara autentiseringsmetoden, men du kan inte aktivera den förrän medgivande har beviljats.

När du har angett värdena från leverantören trycker du på knappen för att begära administratörsmedgivande för att beviljas programmet så att det kan läsa nödvändig information från användaren för att autentisera korrekt. Du uppmanas att logga in med ett konto med administratörsbehörigheter och bevilja providerns program de behörigheter som krävs.

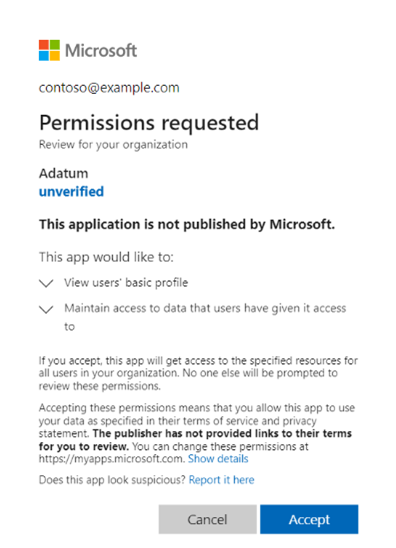

När du har loggat in väljer du Godkänn för att bevilja administratörsmedgivande:

Du kan se de behörigheter som providerprogrammet begär innan du beviljar medgivande. När du har beviljat administratörsmedgivande och ändringen har replikerats uppdateras sidan för att visa att administratörsmedgivande har beviljats.

Om programmet har behörigheter kan du även aktivera metoden innan du sparar. Annars måste du spara metoden i ett inaktiverat tillstånd och aktivera när programmet har beviljats medgivande.

När metoden är aktiverad kan alla användare i omfånget välja metoden för MFA-frågor. Om programmet från providern inte har godkänt medgivande misslyckas all inloggning med metoden.

Om programmet tas bort eller inte längre har behörighet ser användarna ett fel och inloggningen misslyckas. Metoden kan inte användas.

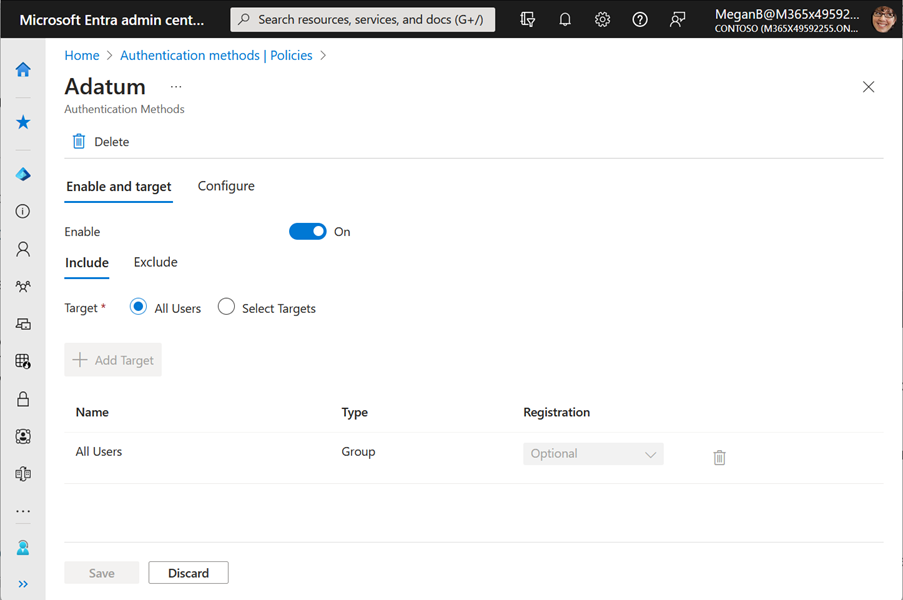

Konfigurera en EAM i administrationscentret

Om du vill hantera dina EAM:er i administrationscentret för Microsoft Entra öppnar du principen Autentiseringsmetoder. Välj metodnamnet för att öppna konfigurationsalternativen. Du kan välja vilka användare som ska inkluderas och undantas från den här metoden.

Ta bort en EAM i administrationscentret

Om du inte längre vill att användarna ska kunna använda EAM kan du antingen:

- Ange Aktivera till Av för att spara metodkonfigurationen

- Välj Ta bort för att ta bort metoden

Hantera en EAM med hjälp av Microsoft Graph

Om du vill hantera principen Autentiseringsmetoder med hjälp av Microsoft Graph behöver du behörigheten Policy.ReadWrite.AuthenticationMethod . Mer information finns i Uppdatera autentiseringMethodsPolicy.

Användarupplevelse

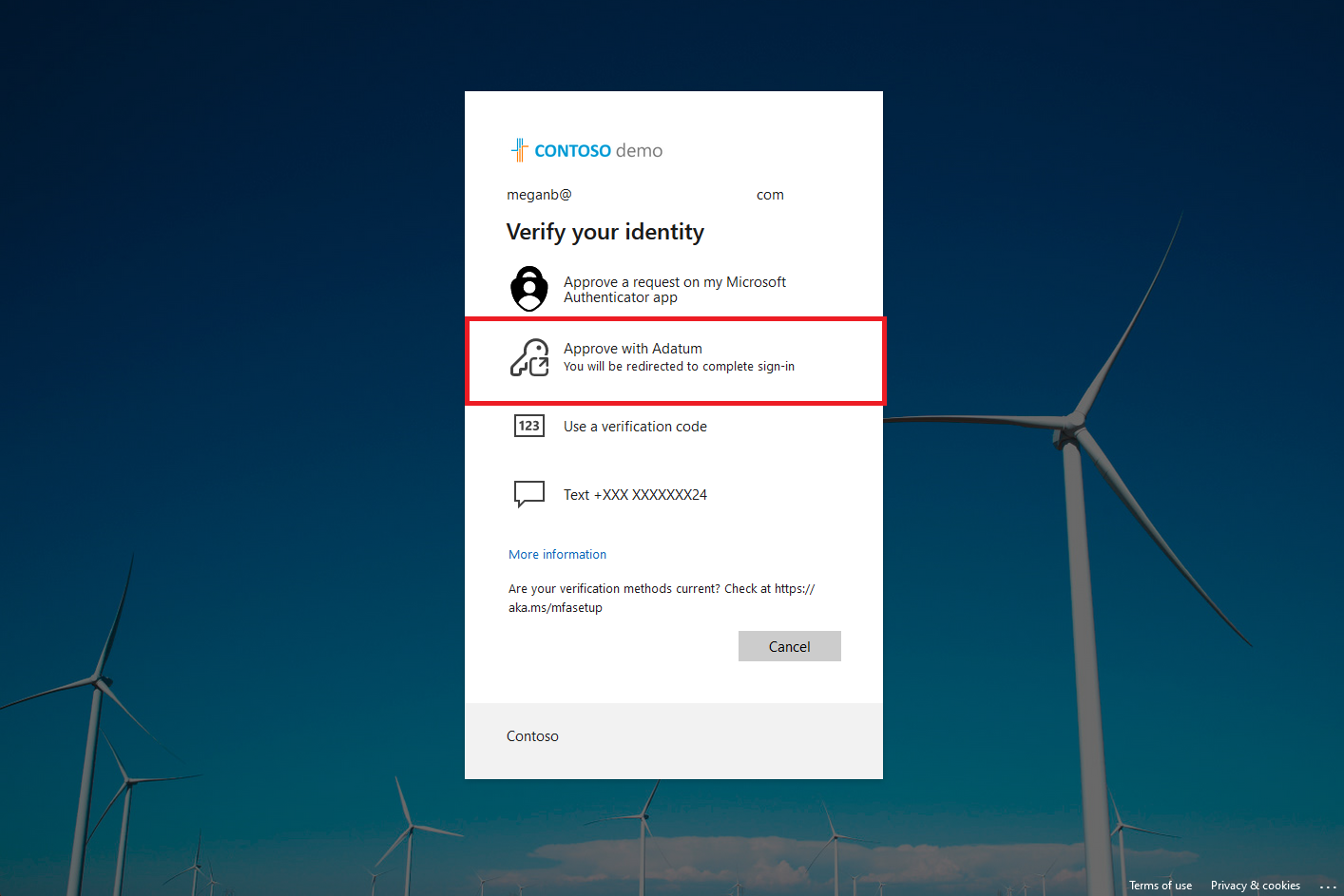

Användare som är aktiverade för EAM kan använda den när de loggar in och multifaktorautentisering krävs.

Om användaren har andra sätt att logga in och system föredragen MFA är aktiverad visas dessa andra metoder som standardordning. Användaren kan välja att använda en annan metod och sedan välja EAM. Om användaren till exempel har Authenticator aktiverat som en annan metod uppmanas de att matcha nummer.

Om användaren inte har några andra metoder aktiverade kan de bara välja EAM. De omdirigeras till den externa autentiseringsprovidern för att slutföra autentiseringen.

Registrering av autentiseringsmetod för EAM:er

I EAM Preview kan användare som är medlemmar i grupper som är aktiverade för EAM använda en EAM för att uppfylla MFA. Dessa användare ingår inte i rapporter om registrering av autentiseringsmetoder.

Distribution av EAM-registrering i Microsoft Entra-ID pågår. När distributionen är klar måste användarna registrera sin EAM med Microsoft Entra-ID innan de kan använda den för att uppfylla MFA. Som en del av den här distributionen registrerar Microsoft Entra-ID automatiskt de senaste EAM-användare som har loggat in med en EAM under de senaste 28 dagarna.

Användare som inte har loggat in med sin EAM inom 28 dagar efter registreringen måste registrera EAM innan de kan använda den igen. Dessa användare kan se en ändring nästa gång de loggar in, beroende på deras aktuella autentiseringskonfiguration:

- Om de bara är aktiverade för EAM måste de slutföra en just-in-time-registrering av EAM innan de fortsätter.

- Om de är aktiverade för EAM och andra autentiseringsmetoder kan de förlora åtkomsten till EAM för autentisering. Det finns två sätt att återfå åtkomsten:

- De kan registrera sin EAM på Säkerhetsinformation.

- En administratör kan använda administrationscentret för Microsoft Entra eller Microsoft Graph för att registrera EAM för deras räkning.

I nästa avsnitt beskrivs steg för varje alternativ.

Så här registrerar användarna sin EAM i säkerhetsinformation

Användarna kan följa dessa steg för att registrera en EAM i säkerhetsinformation:

- Logga in på säkerhetsinformation.

- Välj + Lägg till inloggningsmetod.

- När du uppmanas att välja en inloggningsmetod i en lista över tillgängliga alternativ väljer du Externa autentiseringsmetoder.

- Välj Nästa på bekräftelseskärmen.

- Slutför den andra faktorutmaningen med den externa providern. Om det lyckas kan användarna se EAM i sina inloggningsmetoder.

Så här registrerar användarna sin EAM med hjälp av registreringsguiden

När en användare loggar in hjälper en registreringsguide dem att registrera de EAM:er som de är aktiverade för att använda. Om de är aktiverade för andra autentiseringsmetoder kan de behöva välja Jag vill konfigurera en annan metod>externa autentiseringsmetoder för att fortsätta. De måste autentisera med sin EAM-provider för att registrera EAM i Microsoft Entra-ID.

Om autentiseringen lyckas bekräftar ett meddelande att registreringen har slutförts och att EAM har registrerats. Användaren omdirigeras till den resurs som de vill komma åt.

Om autentiseringen misslyckas omdirigeras användaren tillbaka till registreringsguiden och registreringssidan visar ett felmeddelande. Användaren kan försöka igen eller välja ett annat sätt att logga in om de är aktiverade för andra metoder.

Så här registrerar administratörer en EAM för en användare

Administratörer kan registrera en användare för en EAM. Om användaren registrerar en användare för en EAM behöver användaren inte registrera sin EAM i säkerhetsinformation eller med hjälp av registreringsguiden.

Administratörer kan också ta bort registreringen för en användares räkning. De kan ta bort en registrering för att hjälpa användare i återställningsscenarier eftersom nästa tecken utlöser en ny registrering. De kan ta bort EAM-registrering i administrationscentret för Microsoft Entra eller med Microsoft Graph. Administratörer kan skapa ett PowerShell-skript för att uppdatera registreringstillståndet för flera användare samtidigt.

I administrationscentret för Microsoft Entra:

- Välj Användare>Alla användare.

- Välj den användare som måste registreras för EAM.

- Välj Autentiseringsmetoder på användarmenyn och välj + Lägg till autentiseringsmetod.

- Välj extern autentiseringsmetod.

- Välj en eller flera EAM:er och välj Spara.

- Ett meddelande visas och de metoder som du tidigare har valt visas i autentiseringsmetoder som kan användas.

Använda anpassade kontroller för EAM och villkorlig åtkomst parallellt

EAM:er och anpassade kontroller kan fungera parallellt. Microsoft rekommenderar att administratörer konfigurerar två principer för villkorlig åtkomst:

- En princip för att framtvinga den anpassade kontrollen

- En annan princip med MFA-beviljandet krävs

Inkludera en testgrupp med användare för varje princip, men inte båda. Om en användare ingår i båda principerna, eller någon princip med båda villkoren, måste användaren uppfylla MFA under inloggningen. De måste också uppfylla den anpassade kontrollen, vilket gör att de omdirigeras till den externa providern en andra gång.

Vanliga frågor

1. Varför fungerar inte externa autentiseringsmetoder (EAM) i Windows 10 under enhetskonfigurationen?

Svar:

Om du konfigurerar en enhet som kör Windows 10 med en EAM-identitet kan det uppstå ett problem där OOB-konfigurationen (Out-of-Box) misslyckas och förhindrar att du fortsätter med inloggning.

Det här beteendet beror på att Windows 10 inte har inbyggt stöd för EAM under OOBE (Out-of-Box Experience).

Microsoft har inte längre stöd för Windows 10 (https://www.microsoft.com/en-us/windows/end-of-support?msockid=26a3312b6b246f501ec624846a4f6e11), och det finns inga planer på att utöka EAM-stödet till det.

Om du vill använda externa autentiseringsmetoder för inloggning uppgraderar du till Windows 11

Nästa steg

Mer information om hur du hanterar autentiseringsmetoder finns i Hantera autentiseringsmetoder för Microsoft Entra-ID.

Referens för EAM-provider finns i Microsoft Entra-referens för multifaktorautentisering för extern metodprovider (förhandsversion).