MFA Server-migrering

Det här avsnittet beskriver hur du migrerar MFA-inställningar för Microsoft Entra-användare från lokal Azure MFA Server till Microsoft Entra multifaktorautentisering.

Översikt över lösningen

MFA Server Migration Utility hjälper till att synkronisera multifaktorautentiseringsdata som lagras i den lokala Azure MFA-servern direkt till Microsoft Entra multifaktorautentisering. När autentiseringsdata har migrerats till Microsoft Entra-ID kan användarna utföra molnbaserad MFA sömlöst utan att behöva registrera sig igen eller bekräfta autentiseringsmetoder. Administratörer kan använda migreringsverktyget för MFA Server för att rikta in sig på enskilda användare eller grupper av användare för testning och kontrollerad distribution utan att behöva göra ändringar i hela klientorganisationen.

Video: Så här använder du migreringsverktyget för MFA Server

Ta en titt på vår video för en översikt över MFA Server Migration Utility och hur det fungerar.

Begränsningar och krav

MFA Server Migration Utility kräver att en ny version av MFA Server-lösningen installeras på din primära MFA-server. Versionen uppdaterar MFA Server-datafilen och innehåller det nya migreringsverktyget för MFA Server. Du behöver inte uppdatera WebSDK eller användarportalen. Installationen av uppdateringen startar inte migreringen automatiskt.

Kommentar

MFA-servermigreringsverktyget kan köras på en sekundär MFA-server. Mer information finns i Kör en sekundär MFA-server (valfritt).

MFA Server Migration Utility kopierar data från databasfilen till användarobjekten i Microsoft Entra-ID. Under migreringen kan användare användas för Microsoft Entra-multifaktorautentisering i testsyfte med hjälp av stegvis distribution. Med stegvis migrering kan du testa utan att göra några ändringar i domänfederationsinställningarna. När migreringen är klar måste du slutföra migreringen genom att göra ändringar i domänfederationsinställningarna.

AD FS som kör Windows Server 2016 eller senare krävs för att tillhandahålla MFA-autentisering på alla AD FS-förlitande parter, inklusive Microsoft Entra ID och Office 365.

Granska dina AD FS-åtkomstkontrollprinciper och se till att ingen kräver att MFA utförs lokalt som en del av autentiseringsprocessen.

Stegvis distribution kan rikta sig till högst 500 000 användare (10 grupper som innehåller högst 50 000 användare vardera).

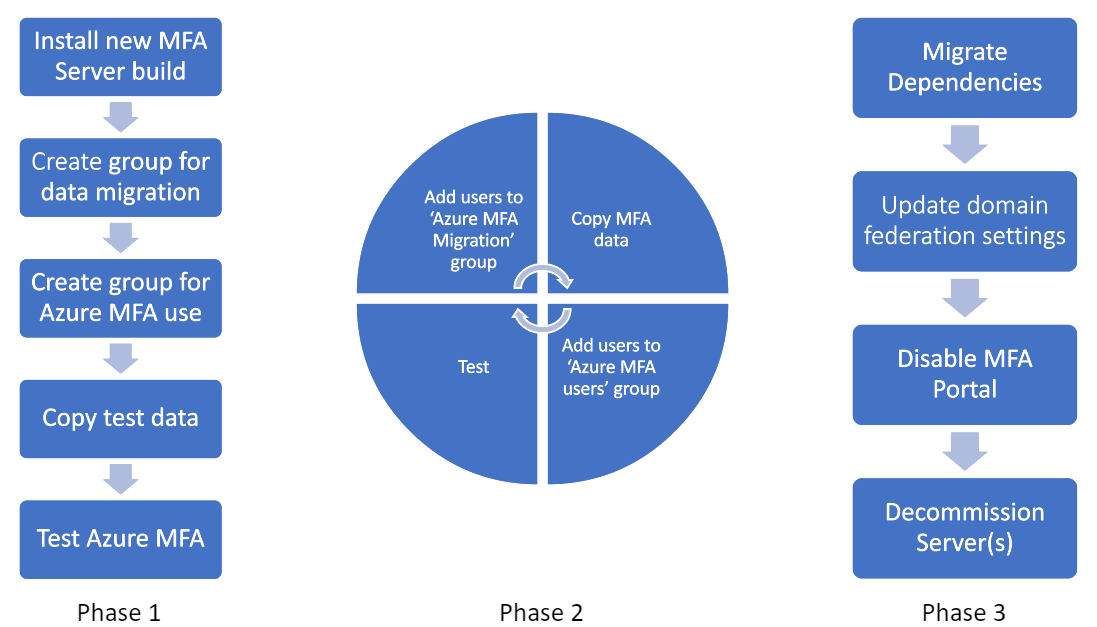

Migreringsguide

En MFA Server-migrering innehåller vanligtvis stegen i följande process:

Några viktiga punkter:

Fas 1 bör upprepas när du lägger till testanvändare.

- Migreringsverktyget använder Microsoft Entra-grupper för att fastställa för vilka användare autentiseringsdata som ska synkroniseras mellan MFA Server och Microsoft Entra multifaktorautentisering. När användardata har synkroniserats är användaren sedan redo att använda Microsoft Entra multifaktorautentisering.

- Med stegvis distribution kan du omdirigera användare till Microsoft Entra multifaktorautentisering, även med hjälp av Microsoft Entra-grupper. Även om du verkligen kan använda samma grupper för båda verktygen rekommenderar vi det eftersom användare potentiellt kan omdirigeras till Microsoft Entra multifaktorautentisering innan verktyget har synkroniserat sina data. Vi rekommenderar att du konfigurerar Microsoft Entra-grupper för synkronisering av autentiseringsdata med MFA Server Migration Utility och en annan uppsättning grupper för stegvis distribution för att dirigera målanvändare till Microsoft Entra multifaktorautentisering i stället för lokalt.

Fas 2 bör upprepas när du migrerar användarbasen. I slutet av fas 2 bör hela användarbasen använda Microsoft Entra multifaktorautentisering för alla arbetsbelastningar federerade mot Microsoft Entra-ID.

Under de föregående faserna kan du ta bort användare från mapparna mellanlagrad distribution för att ta bort dem från omfånget för Microsoft Entra-multifaktorautentisering och dirigera dem tillbaka till din lokala Azure MFA-server för alla MFA-begäranden som kommer från Microsoft Entra-ID.

Fas 3 kräver att alla klienter som autentiserar till den lokala MFA-servern (VPN, lösenordshanterare och så vidare) flyttas till Microsoft Entra-federationen via SAML/OAUTH. Om moderna autentiseringsstandarder inte stöds måste du ställa upp NPS-servrar med Microsoft Entra-tillägget för multifaktorautentisering installerat. När beroenden har migrerats bör användarna inte längre använda användarportalen på MFA-servern, utan i stället hantera sina autentiseringsmetoder i Microsoft Entra-ID (aka.ms/mfasetup). När användarna börjar hantera sina autentiseringsdata i Microsoft Entra-ID synkroniseras inte dessa metoder tillbaka till MFA Server. Om du återställer till den lokala MFA-servern efter att användare har gjort ändringar i sina autentiseringsmetoder i Microsoft Entra-ID kommer dessa ändringar att gå förlorade. När användarmigreringarna har slutförts ändrar du federationsinställningen federeratIdpMfaBehavior-domän . Ändringen instruerar Microsoft Entra-ID att inte längre utföra MFA lokalt och att utföra alla MFA-begäranden med Microsoft Entra multifaktorautentisering, oavsett gruppmedlemskap.

I följande avsnitt beskrivs migreringsstegen mer detaljerat.

Identifiera Beroenden för Azure Multi-Factor Authentication Server

Vi har arbetat hårt för att se till att övergången till vår molnbaserade Microsoft Entra multifaktorautentiseringslösning kommer att behålla och till och med förbättra din säkerhetsstatus. Det finns tre breda kategorier som ska användas för att gruppera beroenden:

För att underlätta migreringen har vi matchat de MFA Server-funktioner som används ofta med den funktionella motsvarigheten i Microsoft Entra multifaktorautentisering för varje kategori.

MFA-metoder

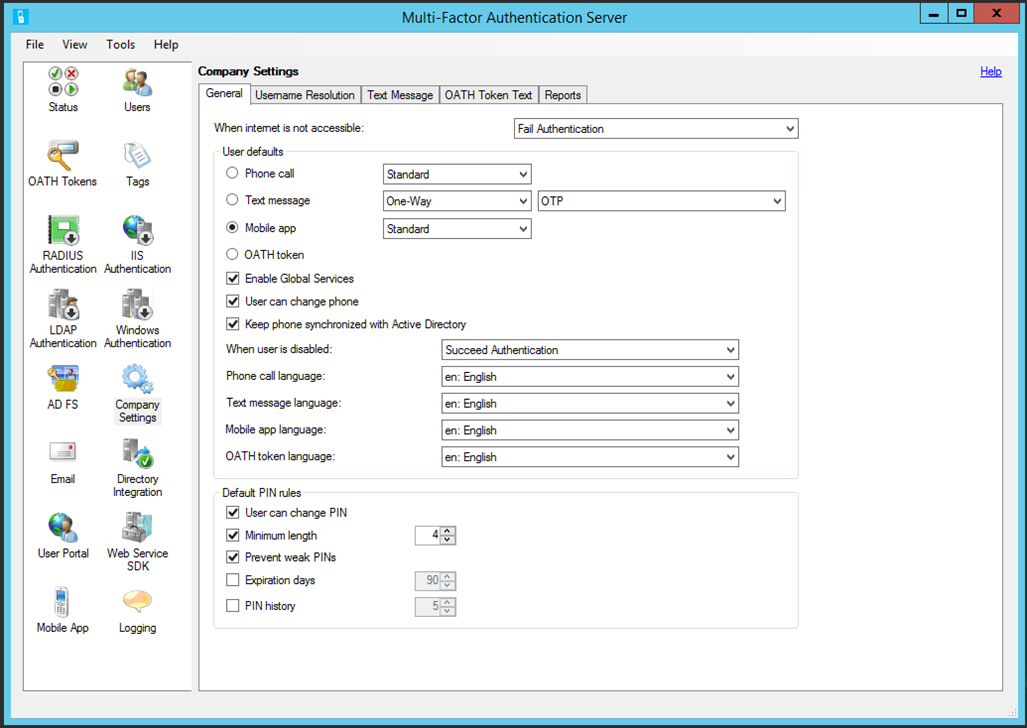

Öppna MFA Server, klicka på Företags Inställningar:

| MFA-server | Microsoft Entra multifaktorautentisering |

|---|---|

| Fliken Allmänt | |

| Avsnittet Standardinställningar för användare | |

| Telefon samtal (standard) | Ingen åtgärd krävs |

| Textmeddelande (OTP)* | Ingen åtgärd krävs |

| Mobilapp (standard) | Ingen åtgärd krävs |

| Telefon samtal (PIN-kod)* | Aktivera OTP för röst |

| Textmeddelande (OTP + PIN-kod)** | Ingen åtgärd krävs |

| Mobilapp (PIN-kod)* | Aktivera nummermatchning |

| Telefon samtals-/textmeddelande/mobilapp/OATH-tokenspråk | Språkinställningar tillämpas automatiskt på en användare baserat på nationella inställningar i webbläsaren |

| Avsnitt om standardregler för PIN-kod | Ej tillämpligt; se uppdaterade metoder i föregående skärmbild |

| Fliken Användarnamnsmatchning | Ej tillämpligt; användarnamnmatchning krävs inte för Microsoft Entra multifaktorautentisering |

| Fliken Textmeddelande | Ej tillämpligt; Microsoft Entra multifaktorautentisering använder ett standardmeddelande för textmeddelanden |

| FLIKEN OATH-token | Ej tillämpligt; Microsoft Entra multifaktorautentisering använder ett standardmeddelande för OATH-token |

| Rapporter | Aktivitetsrapporter för Microsoft Entra-autentiseringsmetoder |

*När en PIN-kod används för att tillhandahålla funktioner för bevis på närvaro anges den funktionella motsvarigheten ovan. PIN-koder som inte är kryptografiskt kopplade till en enhet skyddar inte tillräckligt mot scenarier där en enhet har komprometterats. För att skydda mot dessa scenarier, inklusive SIM-växlingsattacker, flyttar du användare till säkrare metoder enligt bästa praxis för Microsoft-autentiseringsmetoder.

**Standardmiljön för Text MFA i Microsoft Entra multifaktorautentisering skickar en kod till användarna som de måste ange i inloggningsfönstret som en del av autentiseringen. Kravet på att tur och retur-koden ger funktionen proof-of-presence.

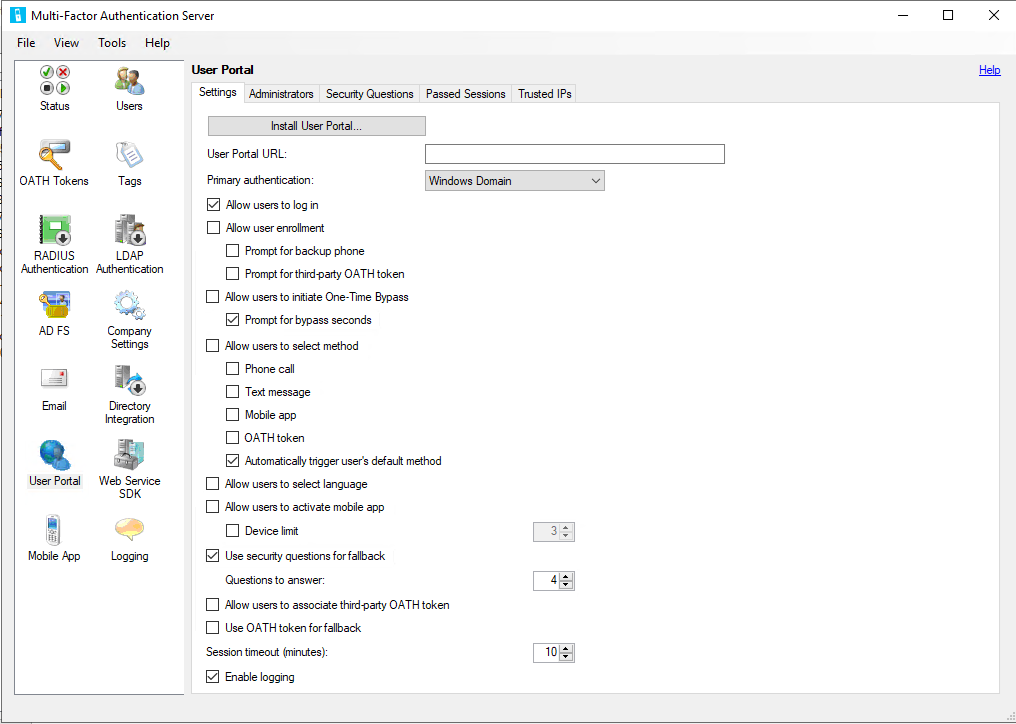

Användarportal

Öppna MFA Server och klicka på Användarportal:

| MFA-server | Microsoft Entra multifaktorautentisering |

|---|---|

| fliken Inställningar | |

| URL för användarportalen | aka.ms/mfasetup |

| Tillåt användarregistrering | Se Kombinerad registrering av säkerhetsinformation |

| – Fråga efter telefon för säkerhetskopiering | Se MFA-tjänstinställningar |

| – Fråga efter OATH-token från tredje part | Se MFA-tjänstinställningar |

| Tillåt användare att initiera en engångs-förbikoppling | Se Microsoft Entra ID TAP-funktioner |

| Tillåt användare att välja metod | Se MFA-tjänstinställningar |

| - Telefon samtal | Se Telefon samtalsdokumentation |

| – Textmeddelande | Se MFA-tjänstinställningar |

| – Mobilapp | Se MFA-tjänstinställningar |

| – OATH-token | Se dokumentation om OATH-token |

| Tillåt användare att välja språk | Språkinställningar tillämpas automatiskt på en användare baserat på nationella inställningar i webbläsaren |

| Tillåt användare att aktivera mobilapp | Se MFA-tjänstinställningar |

| – Enhetsgräns | Microsoft Entra-ID begränsar användare till fem kumulativa enheter (mobilappinstanser + OATH-maskinvarutoken + OATH-programvarutoken) per användare |

| Använd säkerhetsfrågor som reserv | Med Microsoft Entra-ID kan användare välja en återställningsmetod vid autentiseringstillfället om den valda autentiseringsmetoden misslyckas |

| - Frågor att besvara | Säkerhetsfrågor i Microsoft Entra-ID kan endast användas för SSPR. Mer information om anpassade säkerhetsfrågor för Microsoft Entra |

| Tillåt användare att koppla en utomstående OATH-token | Se dokumentation om OATH-token |

| Använd OATH-token som reserv | Se dokumentation om OATH-token |

| Tidsgräns för session | |

| Fliken Säkerhetsfrågor | Säkerhetsfrågor i MFA Server användes för att få åtkomst till användarportalen. Microsoft Entra multifaktorautentisering stöder endast säkerhetsfrågor för lösenordsåterställning med självbetjäning. Se dokumentationen om säkerhetsfrågor. |

| Fliken Passerade sessioner | Alla registreringsflöden för autentiseringsmetoder hanteras av Microsoft Entra-ID och kräver inte konfiguration |

| Betrodda IP-adresser | Betrodda IP-adresser för Microsoft Entra-ID |

Alla MFA-metoder som är tillgängliga i MFA Server måste vara aktiverade i Microsoft Entra multifaktorautentisering med hjälp av MFA-tjänstinställningar. Användarna kan inte prova sina nyligen migrerade MFA-metoder om de inte är aktiverade.

Autentiseringstjänster

Azure MFA Server kan tillhandahålla MFA-funktioner för tredjepartslösningar som använder RADIUS eller LDAP genom att fungera som en autentiseringsproxy. Om du vill identifiera RADIUS- eller LDAP-beroenden klickar du på RADIUS-autentisering och LDAP-autentiseringsalternativ i MFA Server. För vart och ett av dessa beroenden ska du avgöra om dessa tredje parter stöder modern autentisering. I så fall bör du överväga federation direkt med Microsoft Entra-ID.

För RADIUS-distributioner som inte kan uppgraderas måste du distribuera en NPS-server och installera NPS-tillägget för Multifaktorautentisering i Microsoft Entra.

För LDAP-distributioner som inte kan uppgraderas eller flyttas till RADIUS kontrollerar du om Microsoft Entra Domain Services kan användas. I de flesta fall distribuerades LDAP för att stödja lösenordsändringar online för slutanvändare. När de har migrerats kan slutanvändarna hantera sina lösenord med hjälp av självbetjäning av lösenordsåterställning i Microsoft Entra-ID.

Om du har aktiverat MFA Server Authentication-providern i AD FS 2.0 på förlitande partsförtroenden förutom det förlitande office 365-partförtroendet måste du uppgradera till AD FS 3.0 eller federera de förlitande parterna direkt till Microsoft Entra-ID om de stöder moderna autentiseringsmetoder. Fastställa den bästa åtgärdsplanen för vart och ett av beroendena.

Säkerhetskopiera Azure Multi-Factor Authentication Server-datafil

Gör en säkerhetskopia av MFA Server-datafilen på %programfiles%\Multi-Factor Authentication Server\Data\Telefon Factor.pfdata (standardplats) på din primära MFA-server. Kontrollera att du har en kopia av installationsprogrammet för den installerade versionen om du behöver återställa. Om du inte längre har en kopia kontaktar du kundtjänst.

Beroende på användaraktivitet kan datafilen snabbt bli inaktuell. Ändringar som görs i MFA Server eller eventuella ändringar av slutanvändare som görs via portalen efter säkerhetskopieringen registreras inte. Om du återställer återställs inga ändringar som görs efter den här punkten.

Installera MFA Server-uppdatering

Kör det nya installationsprogrammet på den primära MFA-servern. Innan du uppgraderar en server tar du bort den från belastningsutjämning eller trafikdelning med andra MFA-servrar. Du behöver inte avinstallera den aktuella MFA-servern innan du kör installationsprogrammet. Installationsprogrammet utför en uppgradering på plats med den aktuella installationssökvägen (till exempel C:\Program Files\Multi-Factor Authentication Server). Om du uppmanas att installera ett Microsoft Visual C++ 2015 Redistributable-uppdateringspaket godkänner du uppmaningen. Både x86- och x64-versionerna av paketet är installerade. Det krävs inte för att installera uppdateringar för användarportalen, webb-SDK eller AD FS-adapter.

Kommentar

När du har kört installationsprogrammet på den primära servern kan sekundära servrar börja logga ohanterade SB-poster . Detta beror på schemaändringar som görs på den primära servern som inte identifieras av sekundära servrar. Dessa fel förväntas. I miljöer med 10 000 användare eller fler kan antalet loggposter öka avsevärt. För att åtgärda det här problemet kan du öka filstorleken för MFA Server-loggarna eller uppgradera dina sekundära servrar.

Konfigurera migreringsverktyget för MFA-server

När du har installerat MFA Server-uppdateringen öppnar du en upphöjd PowerShell-kommandotolk: hovra över PowerShell-ikonen, högerklicka och klicka på Kör som administratör. Kör skriptet .\Configure-MultiFactorAuthMigrationUtility.ps1 i installationskatalogen för MFA Server (C:\Program Files\Multi-Factor Authentication Server som standard).

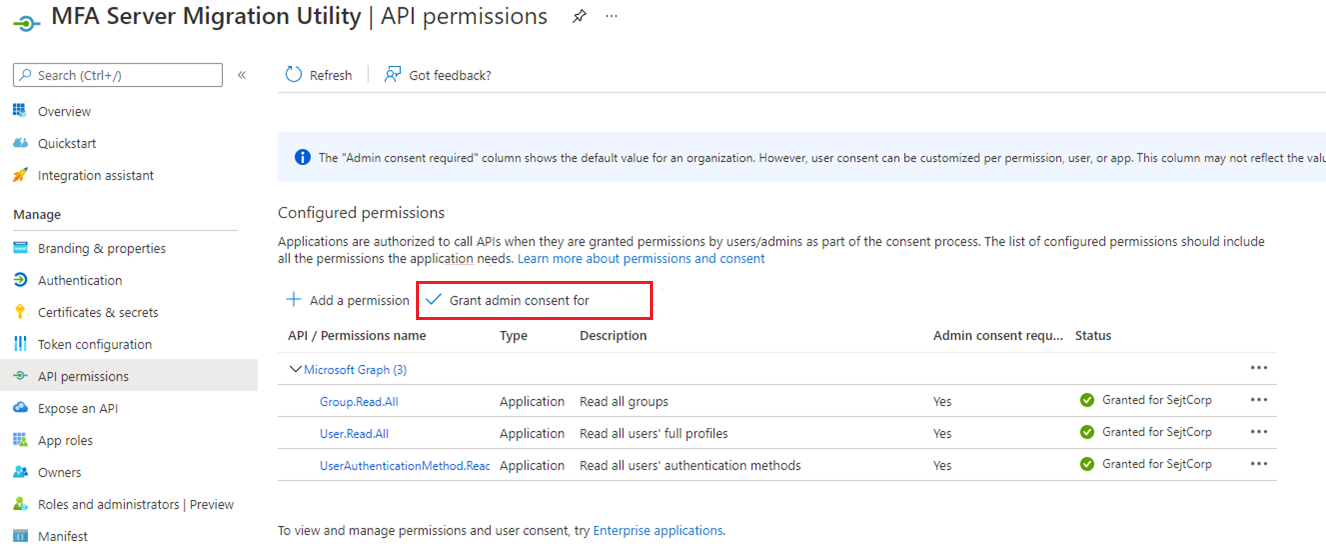

Det här skriptet kräver att du anger autentiseringsuppgifter för en programadministratör i din Microsoft Entra-klientorganisation. Skriptet skapar sedan ett nytt MFA Server Migration Utility-program inom Microsoft Entra-ID, som kommer att användas för att skriva användarautentiseringsmetoder till varje Microsoft Entra-användarobjekt.

För myndighetsmolnkunder som vill utföra migreringar ersätter du ".com"-poster i skriptet med ".us". Det här skriptet skriver sedan registerposterna HKLM:\SOFTWARE\WOW6432Node\Positive Networks\Telefon Factor\ StsUrl och GraphUrl och instruerar migreringsverktyget att använda lämpliga GRAPH-slutpunkter.

Du behöver också åtkomst till följande URL:er:

https://graph.microsoft.com/*(ellerhttps://graph.microsoft.us/*för myndighetsmolnkunder)https://login.microsoftonline.com/*(ellerhttps://login.microsoftonline.us/*för myndighetsmolnkunder)

Skriptet instruerar dig att bevilja administratörsmedgivande till det nyligen skapade programmet. Gå till den angivna URL:en eller i administrationscentret för Microsoft Entra, klicka på Programregistreringar, leta upp och välj MFA Server Migration Utility-appen , klicka på API-behörigheter och bevilja sedan lämpliga behörigheter.

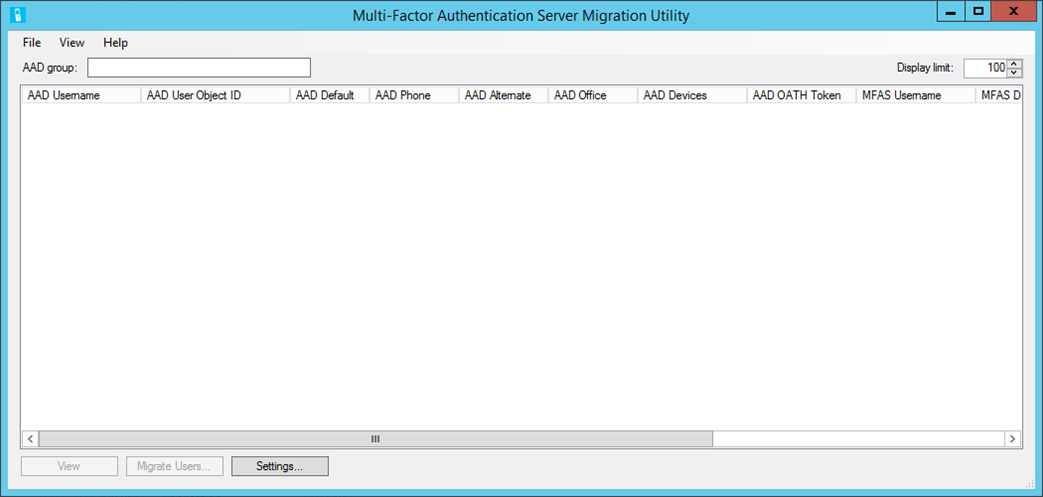

När du är klar går du till mappen Multi-Factor Authentication Server och öppnar programmet MultiFactorAuthMigrationUtilityUI . Du bör se följande skärm:

Du har installerat migreringsverktyget.

Kommentar

Om MFA-servern är associerad med en MFA-provider utan klientreferens, måste du uppdatera MFA-standardinställningarna (till exempel anpassade hälsningar) för den klientorganisation som du migrerar för att matcha inställningarna i MFA-providern för att säkerställa att inga ändringar sker under migreringen. Vi rekommenderar att du gör detta innan du migrerar några användare.

Kör en sekundär MFA-server (valfritt)

Om MFA Server-implementeringen har ett stort antal användare eller en upptagen primär MFA-server kan du överväga att distribuera en dedikerad sekundär MFA-server för att köra MFA Server Migration Utility och Migreringssynkroniseringstjänster. När du har uppgraderat din primära MFA-server uppgraderar du antingen en befintlig sekundär server eller distribuerar en ny sekundär server. Den sekundära server som du väljer bör inte hantera annan MFA-trafik.

Skriptet Configure-MultiFactorAuthMigrationUtility.ps1 ska köras på den sekundära servern för att registrera ett certifikat med appregistreringen för MFA Server Migration Utility. Certifikatet används för att autentisera till Microsoft Graph. Om du kör migreringsverktyget och synkroniseringstjänsterna på en sekundär MFA-server bör du förbättra prestandan för både manuella och automatiserade användarmigreringar.

Migrera användardata

Migrering av användardata tar inte bort eller ändrar inga data i multifaktorautentiseringsserverdatabasen. På samma sätt ändras inte den här processen när en användare utför MFA. Den här processen är en enkelriktad kopia av data från den lokala servern till motsvarande användarobjekt i Microsoft Entra-ID.

MFA Server Migration-verktyget riktar sig till en enda Microsoft Entra-grupp för alla migreringsaktiviteter. Du kan lägga till användare direkt i den här gruppen eller lägga till andra grupper. Du kan också lägga till dem i faser under migreringen.

Börja migreringsprocessen genom att ange namnet eller GUID för den Microsoft Entra-grupp som du vill migrera. När du är klar trycker du på Tabb eller klickar utanför fönstret för att börja söka efter lämplig grupp. Alla användare i gruppen är ifyllda. Det kan ta flera minuter att slutföra en stor grupp.

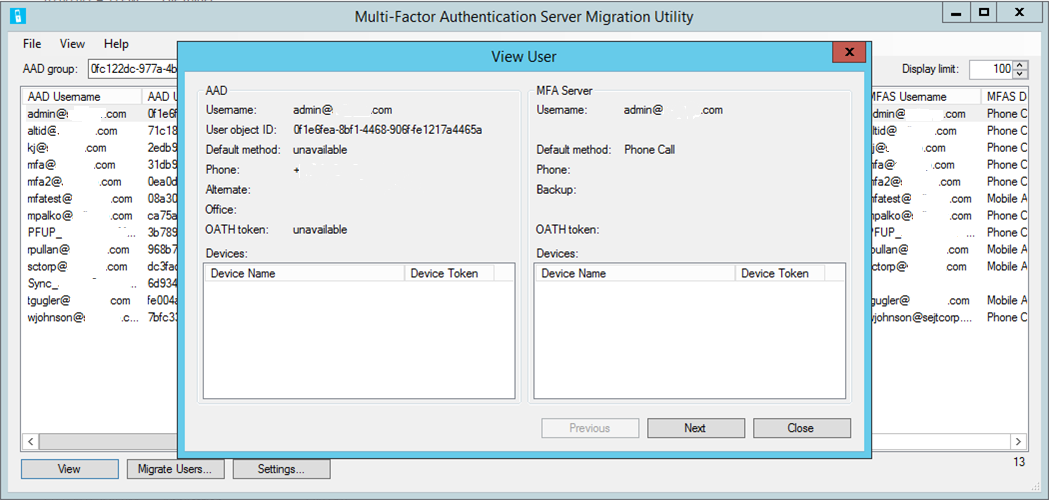

Om du vill visa attributdata för en användare markerar du användaren och väljer Visa:

Det här fönstret visar attributen för den valda användaren i både Microsoft Entra-ID och den lokala MFA-servern. Du kan använda det här fönstret för att visa hur data skrevs till en användare efter migreringen.

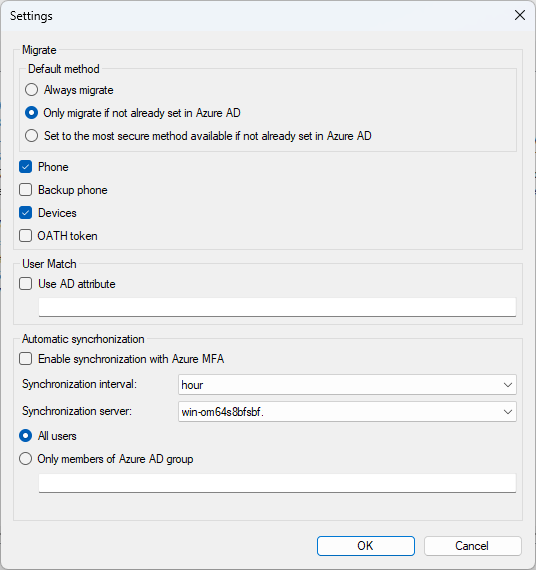

Med alternativet Inställningar kan du ändra inställningarna för migreringsprocessen:

Migrera – det finns tre alternativ för att migrera användarens standardautentiseringsmetod:

- Migrera alltid

- Migrera endast om det inte redan har angetts i Microsoft Entra-ID

- Ange den säkraste metoden som är tillgänglig om den inte redan har angetts i Microsoft Entra-ID

De här alternativen ger flexibilitet när du migrerar standardmetoden. Dessutom kontrolleras principen Autentiseringsmetoder under migreringen. Om standardmetoden som migreras inte tillåts av principen, är den inställd på den säkraste metoden som är tillgänglig i stället.

Användarmatchning – Gör att du kan ange ett annat lokal Active Directory attribut för matchning av Microsoft Entra UPN i stället för standardmatchningen till userPrincipalName:

- Migreringsverktyget försöker matcha direkt mot UPN innan du använder attributet lokal Active Directory.

- Om ingen matchning hittas anropas ett Windows-API för att hitta Microsoft Entra UPN och hämta SID, som används för att söka i MFA Server-användarlistan.

- Om Windows-API:et inte hittar användaren eller om SID inte hittas i MFA-servern använder det konfigurerade Active Directory-attributet för att hitta användaren i lokal Active Directory och använder sedan SID för att söka i MFA Server-användarlistan.

Automatisk synkronisering – Startar en bakgrundstjänst som kontinuerligt övervakar ändringar av autentiseringsmetoder till användare i den lokala MFA-servern och skriver dem till Microsoft Entra-ID vid det angivna tidsintervallet som definierats.

Synkroniseringsserver – Tillåter att MFA Server Migration Sync-tjänsten körs på en sekundär MFA-server i stället för att bara köras på den primära. För att konfigurera migreringssynkroniseringstjänsten så att den körs på en sekundär server måste skriptet

Configure-MultiFactorAuthMigrationUtility.ps1köras på servern för att registrera ett certifikat med appregistreringen för MFA Server Migration Utility. Certifikatet används för att autentisera till Microsoft Graph.

Migreringsprocessen kan vara automatisk eller manuell.

De manuella processstegen är:

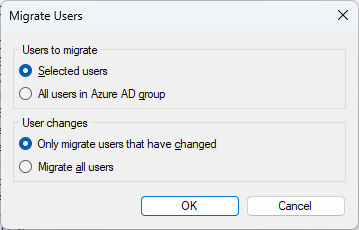

Om du vill påbörja migreringsprocessen för en användare eller val av flera användare trycker du på och håller ned Ctrl-tangenten medan du väljer var och en av de användare som du vill migrera.

När du har valt önskade användare klickar du på Migrera användare>Valda användare>OK.

Om du vill migrera alla användare i gruppen klickar du på Migrera användare>Alla användare i Microsoft Entra-gruppen>OK.

Du kan migrera användare även om de är oförändrade. Som standard är verktyget inställt på Migrera endast användare som har ändrats. Klicka på Migrera alla användare för att migrera tidigare migrerade användare som inte har ändrats. Att migrera oförändrade användare kan vara användbart under testningen om en administratör behöver återställa en användares Azure MFA-inställningar och vill migrera dem igen.

För den automatiska processen klickar du på Automatisk synkronisering i Inställningar och väljer sedan om du vill att alla användare ska synkroniseras eller endast medlemmar i en viss Microsoft Entra-grupp.

I följande tabell visas synkroniseringslogik för de olika metoderna.

| Metod | Logik |

|---|---|

| Telefonnummer | Om det inte finns något tillägg uppdaterar du MFA-telefonen. Om det finns ett tillägg uppdaterar du Office Phone. Undantag: Om standardmetoden är Textmeddelande släpper du tillägget och uppdaterar MFA-telefonen. |

| Säkerhetskopiering Telefon | Om det inte finns något tillägg uppdaterar du Alternativ telefon. Om det finns ett tillägg uppdaterar du Office Phone. Undantag: Om både Telefon och säkerhetskopiering Telefon har ett tillägg hoppar du över Säkerhetskopiering Telefon. |

| Mobilapp | Högst fem enheter migreras eller bara fyra om användaren också har en OATH-maskinvarutoken. Om det finns flera enheter med samma namn migrerar du bara den senaste. Enheter kommer att beställas från nyaste till äldsta. Om enheter redan finns i Microsoft Entra-ID matchar du den hemliga OATH-tokennyckeln och uppdaterar. – Om det inte finns någon matchning på OATH-tokens hemliga nyckel matchar du enhetstoken - Om det hittas skapar du en OATH-programvarutoken för MFA Server-enheten så att METODEN OATH-token fungerar. Meddelanden fungerar fortfarande med den befintliga Microsoft Entra-multifaktorautentiseringsenheten. - Om det inte hittas skapar du en ny enhet. Om du lägger till en ny enhet överskrider gränsen på fem enheter hoppas enheten över. |

| OATH-token | Om enheter redan finns i Microsoft Entra-ID matchar du den hemliga OATH-tokennyckeln och uppdaterar. – Lägg till en ny OATH-tokenenhet för maskinvara om den inte hittas. Om du lägger till en ny enhet överskrider gränsen på fem enheter hoppas OATH-token över. |

MFA-metoder uppdateras baserat på vad som migrerades och standardmetoden anges. MFA Server spårar den senaste tidsstämpeln för migrering och migrerar bara användaren igen om användarens MFA-inställningar ändras eller om en administratör ändrar vad som ska migreras i dialogrutan Inställningar.

Under testningen rekommenderar vi att du utför en manuell migrering först och testar för att säkerställa att ett visst antal användare beter sig som förväntat. När testningen är klar aktiverar du automatisk synkronisering för den Microsoft Entra-grupp som du vill migrera. När du lägger till användare i den här gruppen synkroniseras deras information automatiskt med Microsoft Entra-ID. MFA Server Migration Utility riktar sig till en Microsoft Entra-grupp, men den gruppen kan omfatta både användare och kapslade användargrupper.

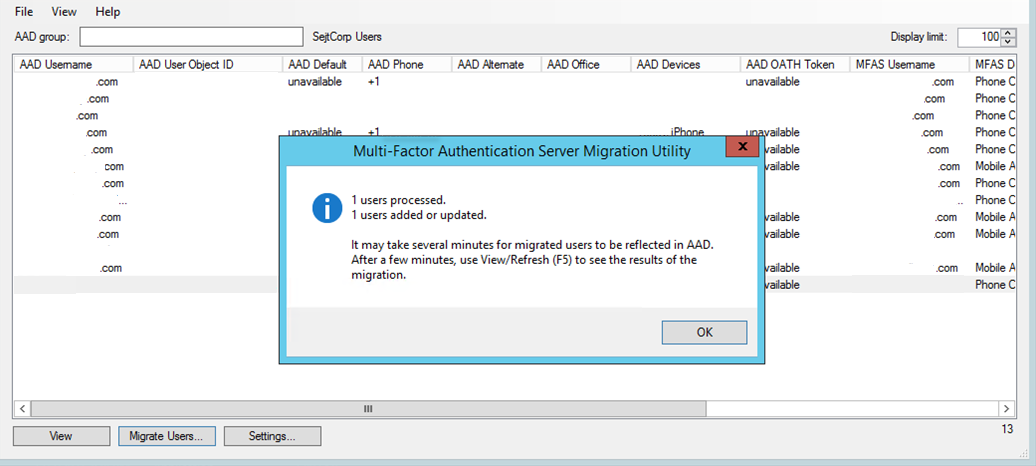

När det är klart kommer en bekräftelse att informera dig om de uppgifter som har slutförts:

Som nämnts i bekräftelsemeddelandet kan det ta flera minuter innan migrerade data visas på användarobjekt i Microsoft Entra-ID. Användare kan visa sina migrerade metoder genom att navigera till aka.ms/mfasetup.

Dricks

Du kan minska den tid som krävs för att visa grupper om du inte behöver visa Microsoft Entra MFA-metoder. Klicka på Visa>Azure AD MFA-metoder för att växla visning av kolumner för AAD Default, AAD Telefon, AAD Alternate, AAD Office, AAD Devices och AAD OATH Token. När kolumner är dolda hoppas vissa Microsoft Graph API-anrop över, vilket avsevärt förbättrar användarens inläsningstid.

Visa migreringsinformation

Du kan använda granskningsloggar eller Log Analytics för att visa information om MFA Server till Azure MFA-användarmigreringar.

Använda granskningsloggar

Följ dessa steg för att komma åt granskningsloggarna i administrationscentret för Microsoft Entra för att visa information om MFA Server till Azure MFA-användarmigreringar:

Logga in på administrationscentret för Microsoft Entra som minst autentiseringsadministratör.

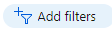

Bläddra till Identitetsövervakning>och hälsogranskningsloggar.> Om du vill filtrera loggarna klickar du på Lägg till filter.

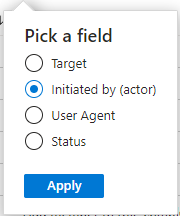

Välj Initierad av (aktör) och klicka på Använd.

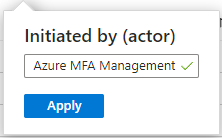

Skriv Azure MFA Management och klicka på Använd.

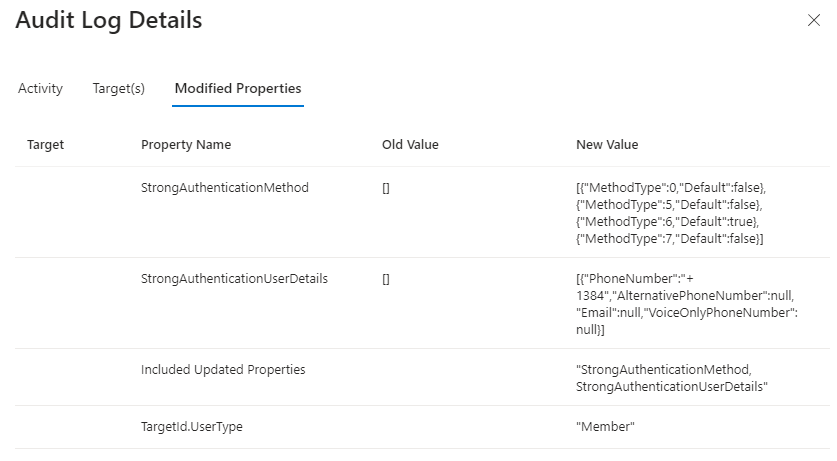

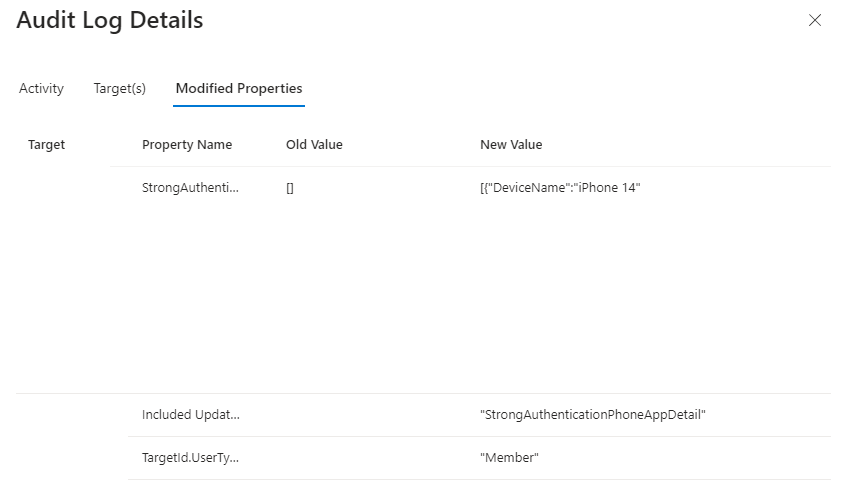

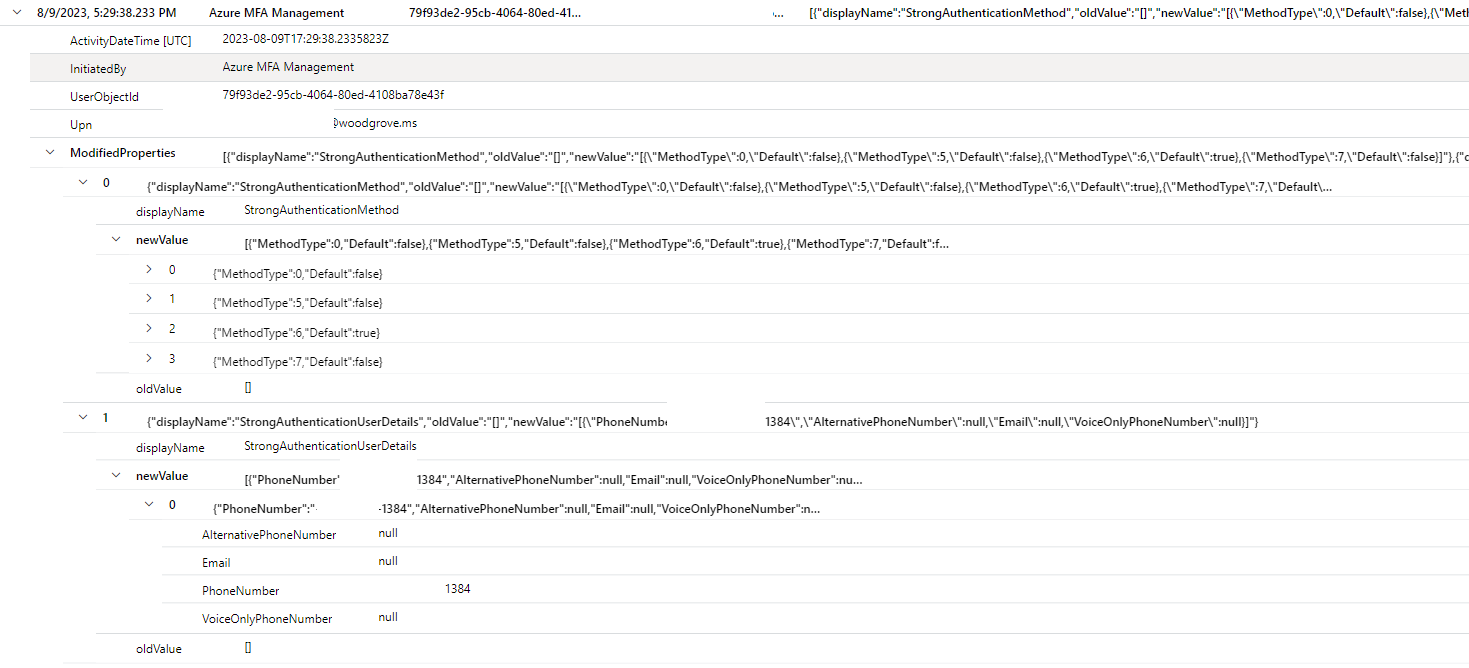

Det här filtret visar endast loggar för MFA Server Migration Utility. Om du vill visa information om en användarmigrering klickar du på en rad och väljer sedan fliken Ändrade egenskaper . Den här fliken visar ändringar i registrerade MFA-metoder och telefonnummer.

I följande tabell visas autentiseringsmetoden för varje kod.

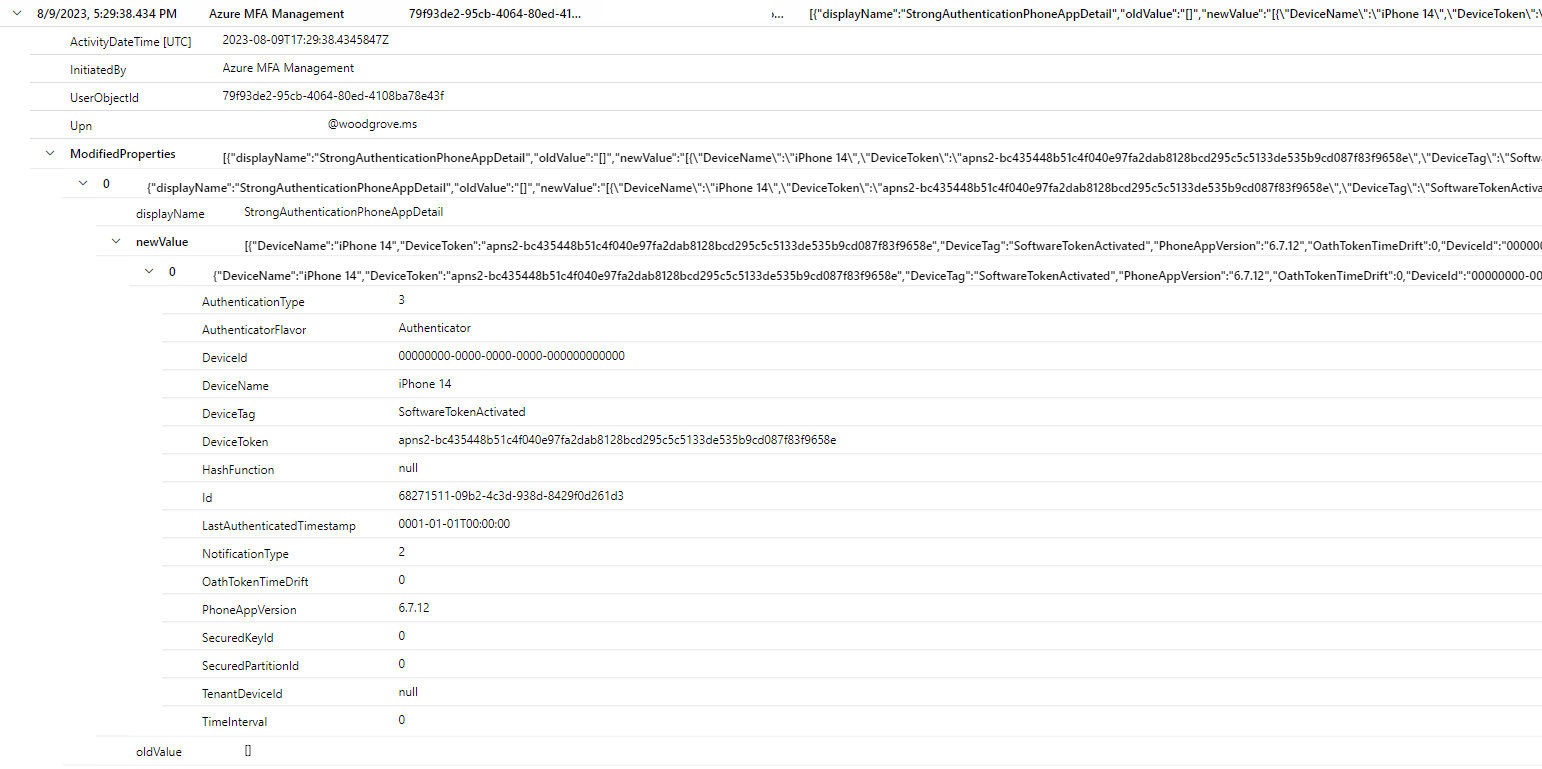

Kod Metod 0 Röstmobil 2 Röstkontor 3 Alternativ röstmobil 5 SMS 6 Push-meddelande för Microsoft Authenticator 7 OtP för maskinvaru- eller programvarutoken Om några användarenheter har migrerats finns det en separat loggpost.

Använda Log Analytics

Information om migreringar av MFA Server till Azure MFA-användare kan också efterfrågas med Log Analytics.

AuditLogs

| where ActivityDateTime > ago(7d)

| extend InitiatedBy = tostring(InitiatedBy["app"]["displayName"])

| where InitiatedBy == "Azure MFA Management"

| extend UserObjectId = tostring(TargetResources[0]["id"])

| extend Upn = tostring(TargetResources[0]["userPrincipalName"])

| extend ModifiedProperties = TargetResources[0]["modifiedProperties"]

| project ActivityDateTime, InitiatedBy, UserObjectId, Upn, ModifiedProperties

| order by ActivityDateTime asc

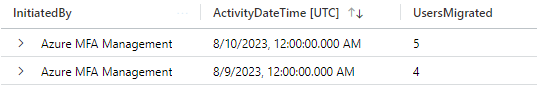

Den här skärmbilden visar ändringar för användarmigrering:

Den här skärmbilden visar ändringar för enhetsmigrering:

Log Analytics kan också användas för att sammanfatta användarmigreringsaktiviteten.

AuditLogs

| where ActivityDateTime > ago(7d)

| extend InitiatedBy = tostring(InitiatedBy["app"]["displayName"])

| where InitiatedBy == "Azure MFA Management"

| extend UserObjectId = tostring(TargetResources[0]["id"])

| summarize UsersMigrated = dcount(UserObjectId) by InitiatedBy, bin(ActivityDateTime, 1d)

Validera och testa

När du har migrerat användardata kan du verifiera slutanvändarupplevelsen med stegvis distribution innan den globala klientorganisationen ändras. Med följande process kan du rikta in dig på specifika Microsoft Entra-grupper för stegvis distribution för MFA. Stegvis distribution instruerar Microsoft Entra-ID att utföra MFA med hjälp av Microsoft Entra multifaktorautentisering för användare i målgrupperna, i stället för att skicka dem lokalt för att utföra MFA. Du kan verifiera och testa – vi rekommenderar att du använder administrationscentret för Microsoft Entra, men om du vill kan du även använda Microsoft Graph.

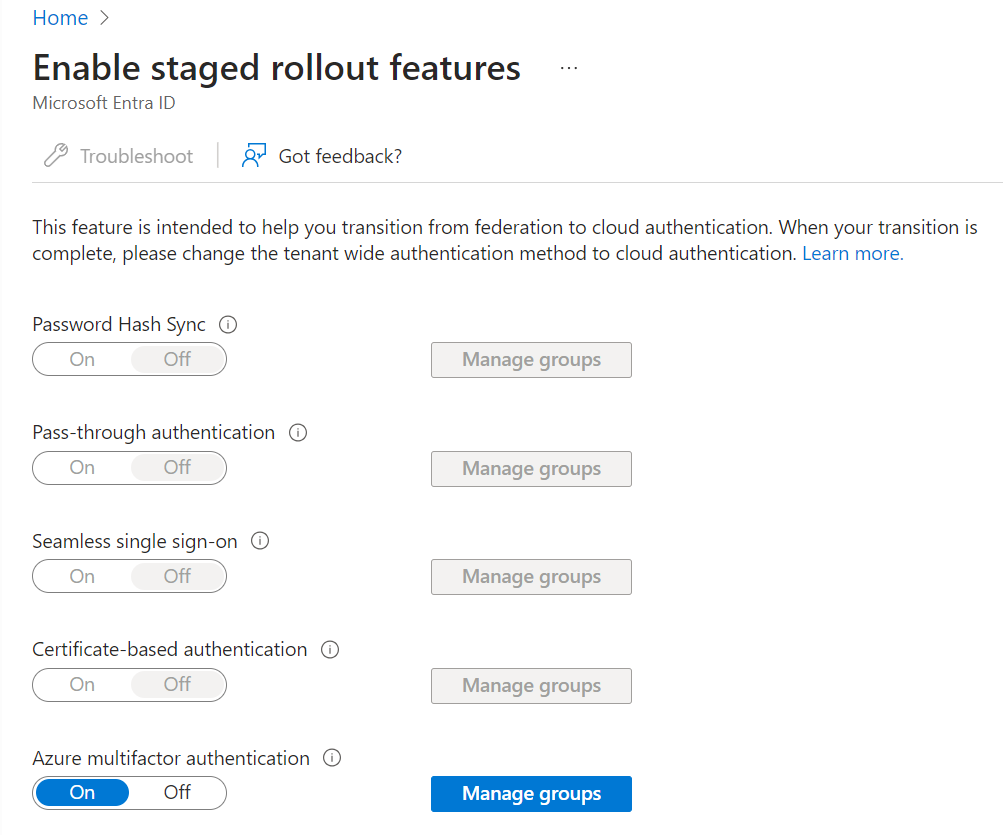

Aktivera stegvis distribution

Gå till följande URL: Aktivera mellanlagrade distributionsfunktioner – Microsoft Azure.

Ändra Azure multifaktorautentisering till På och klicka sedan på Hantera grupper.

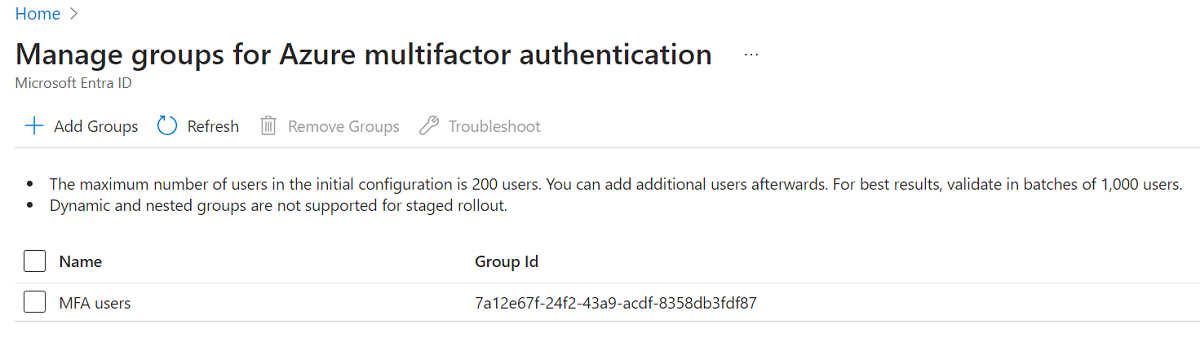

Klicka på Lägg till grupper och lägg till de grupper som innehåller användare som du vill aktivera för Azure MFA. Markerade grupper visas i den visade listan.

Kommentar

Alla grupper som du riktar in dig på med Microsoft Graph-metoden nedan visas också i den här listan.

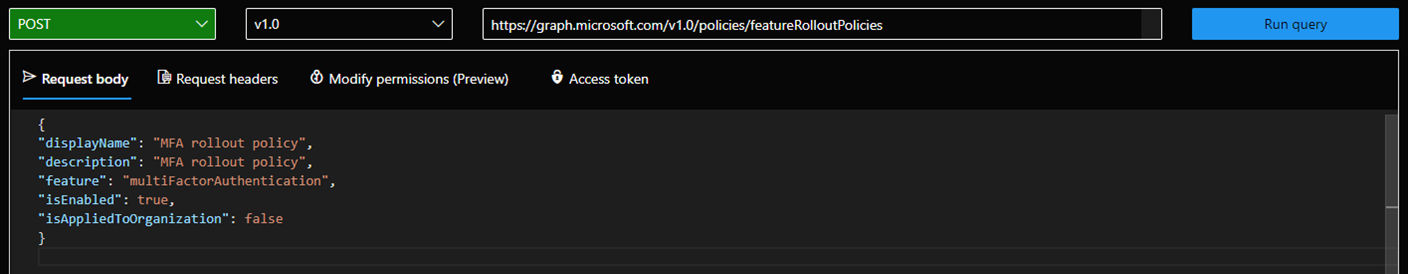

Aktivera stegvis distribution med Microsoft Graph

Skapa funktionenRolloutPolicy

Gå till aka.ms/ge och logga in på Graph Explorer med ett hybrididentitetsadministratörskonto i klientorganisationen som du vill konfigurera för stegvis distribution.

Se till att POST är valt för följande slutpunkt:

https://graph.microsoft.com/v1.0/policies/featureRolloutPoliciesBrödtexten i din begäran bör innehålla följande (ändra MFA-distributionsprincipen till ett namn och en beskrivning för din organisation):

{ "displayName": "MFA rollout policy", "description": "MFA rollout policy", "feature": "multiFactorAuthentication", "isEnabled": true, "isAppliedToOrganization": false }

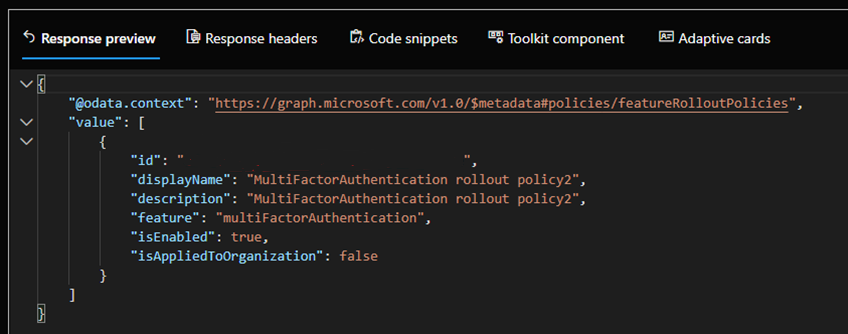

Utför en GET med samma slutpunkt och anteckna ID-värdet (överstrukna i följande bild):

Rikta in dig på de Microsoft Entra-grupper som innehåller de användare som du vill testa

Skapa en POST-begäran med följande slutpunkt (ersätt {ID för principen} med det ID-värde som du kopierade från steg 1d):

https://graph.microsoft.com/v1.0/policies/featureRolloutPolicies/{ID of policy}/appliesTo/$refBrödtexten i begäran bör innehålla följande (ersätt {ID för grupp} med objekt-ID:t för den grupp som du vill rikta in dig på för stegvis distribution):

{ "@odata.id": "https://graph.microsoft.com/v1.0/directoryObjects/{ID of group}" }Upprepa steg a och b för andra grupper som du vill rikta in dig på med stegvis distribution.

Du kan visa den aktuella principen på plats genom att göra en GET mot följande URL:

https://graph.microsoft.com/v1.0/policies/featureRolloutPolicies/{policyID}?$expand=appliesToFöregående process använder resursen featureRolloutPolicy. Den offentliga dokumentationen har ännu inte uppdaterats med den nya funktionen multifactorAuthentication, men den innehåller detaljerad information om hur du interagerar med API:et.

Bekräfta att slutanvändarens MFA-upplevelse. Här följer några saker att kontrollera:

- Ser användarna sina metoder i aka.ms/mfasetup?

- Får användarna telefonsamtal/sms?

- Kan de autentiseras med hjälp av metoderna ovan?

- Får användarna autentiseringar? Kan de godkänna dessa meddelanden? Lyckas autentiseringen?

- Kan användarna autentiseras med hjälp av MASKINVARU-OATH-token?

Utbilda användare

Se till att användarna vet vad de kan förvänta sig när de flyttas till Azure MFA, inklusive nya autentiseringsflöden. Du kanske också vill instruera användarna att använda Microsoft Entra ID Combined Registration Portal (aka.ms/mfasetup) för att hantera sina autentiseringsmetoder i stället för användarportalen när migreringen är klar. Ändringar som görs i autentiseringsmetoder i Microsoft Entra-ID sprids inte tillbaka till din lokala miljö. I en situation där du var tvungen att återställa till MFA Server kommer inga ändringar som användare har gjort i Microsoft Entra-ID att vara tillgängliga i MFA Server-användarportalen.

Om du använder lösningar från tredje part som är beroende av Azure MFA Server för autentisering (se Autentiseringstjänster) vill du att användarna ska fortsätta att göra ändringar i sina MFA-metoder i användarportalen. Dessa ändringar synkroniseras automatiskt med Microsoft Entra ID. När du har migrerat dessa tredjepartslösningar kan du flytta användare till den kombinerade registreringssidan för Microsoft Entra-ID.

Fullständig användarmigrering

Upprepa migreringsstegen som finns i avsnitten Migrera användardata och Validera och testa tills alla användardata migreras.

Migrera MFA-serverberoenden

Med hjälp av de datapunkter som du samlade in i autentiseringstjänster börjar du utföra de olika migreringar som krävs. När detta är klart bör du överväga att låta användarna hantera sina autentiseringsmetoder i den kombinerade registreringsportalen i stället för i användarportalen på MFA-servern.

Uppdatera domänfederationsinställningar

När du har slutfört användarmigreringar och flyttat alla dina autentiseringstjänster från MFA Server är det dags att uppdatera domänfederationsinställningarna. Efter uppdateringen skickar Microsoft Entra inte längre MFA-begäran till din lokala federationsserver.

Om du vill konfigurera Microsoft Entra-ID för att ignorera MFA-begäranden till din lokala federationsserver installerar du Microsoft Graph PowerShell SDK och anger federatedIdpMfaBehavior till rejectMfaByFederatedIdp, som du ser i följande exempel.

Begär

PATCH https://graph.microsoft.com/beta/domains/contoso.com/federationConfiguration/6601d14b-d113-8f64-fda2-9b5ddda18ecc

Content-Type: application/json

{

"federatedIdpMfaBehavior": "rejectMfaByFederatedIdp"

}

Response

Obs! Svarsobjektet som visas här kan förkortas för läsbarhet.

HTTP/1.1 200 OK

Content-Type: application/json

{

"@odata.type": "#microsoft.graph.internalDomainFederation",

"id": "6601d14b-d113-8f64-fda2-9b5ddda18ecc",

"issuerUri": "http://contoso.com/adfs/services/trust",

"metadataExchangeUri": "https://sts.contoso.com/adfs/services/trust/mex",

"signingCertificate": "A1bC2dE3fH4iJ5kL6mN7oP8qR9sT0u",

"passiveSignInUri": "https://sts.contoso.com/adfs/ls",

"preferredAuthenticationProtocol": "wsFed",

"activeSignInUri": "https://sts.contoso.com/adfs/services/trust/2005/usernamemixed",

"signOutUri": "https://sts.contoso.com/adfs/ls",

"promptLoginBehavior": "nativeSupport",

"isSignedAuthenticationRequestRequired": true,

"nextSigningCertificate": "A1bC2dE3fH4iJ5kL6mN7oP8qR9sT0u",

"signingCertificateUpdateStatus": {

"certificateUpdateResult": "Success",

"lastRunDateTime": "2021-08-25T07:44:46.2616778Z"

},

"federatedIdpMfaBehavior": "rejectMfaByFederatedIdp"

}

Användarna omdirigeras inte längre till din lokala federationsserver för MFA, oavsett om de är mål för verktyget Stegvis distribution eller inte. Observera att det kan ta upp till 24 timmar att börja gälla.

Kommentar

Det kan ta upp till 24 timmar att uppdatera domänfederationsinställningen.

Valfritt: Inaktivera MFA Server-användarportalen

När du har migrerat alla användardata kan slutanvändarna börja använda Microsoft Entra-ID:ts kombinerade registreringssidor för att hantera MFA-metoder. Det finns några sätt att hindra användare från att använda användarportalen i MFA Server:

- Omdirigera url:en för MFA-serveranvändarportalen till aka.ms/mfasetup

- Avmarkera kryssrutan Tillåt användare att logga in under fliken Inställningar i avsnittet Användarportal i MFA Server för att förhindra användare från att logga in på portalen helt och hållet.

Inaktivera MFA-server

När du inte längre behöver Azure MFA-servern följer du dina vanliga metoder för utfasning av servrar. Ingen särskild åtgärd krävs i Microsoft Entra-ID för att indikera att MFA Server dras tillbaka.

Återställningsplan

Om uppgraderingen hade problem följer du dessa steg för att återställa:

Avinstallera MFA Server 8.1.

Ersätt Telefon Factor.pfdata med säkerhetskopian som gjordes innan du uppgraderade.

Kommentar

Alla ändringar sedan säkerhetskopieringen gjordes går förlorade, men bör vara minimala om säkerhetskopieringen gjordes direkt innan uppgraderingen och uppgraderingen misslyckades.

Kör installationsprogrammet för din tidigare version (till exempel 8.0.x.x).

Konfigurera Microsoft Entra-ID för att acceptera MFA-begäranden till din lokala federationsserver. Använd Graph PowerShell för att ange federatedIdpMfaBehavior till

enforceMfaByFederatedIdp, som du ser i följande exempel.Begär

PATCH https://graph.microsoft.com/beta/domains/contoso.com/federationConfiguration/6601d14b-d113-8f64-fda2-9b5ddda18ecc Content-Type: application/json { "federatedIdpMfaBehavior": "enforceMfaByFederatedIdp" }Följande svarsobjekt förkortas för läsbarhet.

Response

HTTP/1.1 200 OK Content-Type: application/json { "@odata.type": "#microsoft.graph.internalDomainFederation", "id": "6601d14b-d113-8f64-fda2-9b5ddda18ecc", "issuerUri": "http://contoso.com/adfs/services/trust", "metadataExchangeUri": "https://sts.contoso.com/adfs/services/trust/mex", "signingCertificate": "A1bC2dE3fH4iJ5kL6mN7oP8qR9sT0u", "passiveSignInUri": "https://sts.contoso.com/adfs/ls", "preferredAuthenticationProtocol": "wsFed", "activeSignInUri": "https://sts.contoso.com/adfs/services/trust/2005/usernamemixed", "signOutUri": "https://sts.contoso.com/adfs/ls", "promptLoginBehavior": "nativeSupport", "isSignedAuthenticationRequestRequired": true, "nextSigningCertificate": "A1bC2dE3fH4iJ5kL6mN7oP8qR9sT0u", "signingCertificateUpdateStatus": { "certificateUpdateResult": "Success", "lastRunDateTime": "2021-08-25T07:44:46.2616778Z" }, "federatedIdpMfaBehavior": "enforceMfaByFederatedIdp" }

Ställ in mellanlagrad distribution för Azure MFA till Av. Användarna omdirigeras återigen till din lokala federationsserver för MFA.

Nästa steg

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för