Not

Åtkomst till denna sida kräver auktorisation. Du kan prova att logga in eller byta katalog.

Åtkomst till denna sida kräver auktorisation. Du kan prova att byta katalog.

Om din organisation är federerad med Microsoft Entra-ID använder du Microsoft Entra multifaktorautentisering eller Active Directory Federation Services (AD FS) för att skydda resurser som nås av Microsoft Entra-ID. Använd följande procedurer för att skydda Microsoft Entra-resurser med antingen Microsoft Entra multifaktorautentisering eller Active Directory Federation Services.

Not

Ange domäninställningen federatedIdpMfaBehavior till enforceMfaByFederatedIdp (rekommenderas) eller SupportsMFA till $True. Inställningen federatedIdpMfaBehavior åsidosätter SupportsMFA- när båda anges.

Skydda Microsoft Entra-resurser med HJÄLP av AD FS

För att skydda molnresursen konfigurerar du en anspråksregel så att Active Directory Federation Services genererar multipleauthn-anspråket när en användare utför tvåstegsverifiering. Det här anspråket skickas vidare till Microsoft Entra-ID. Följ den här proceduren för att gå igenom stegen:

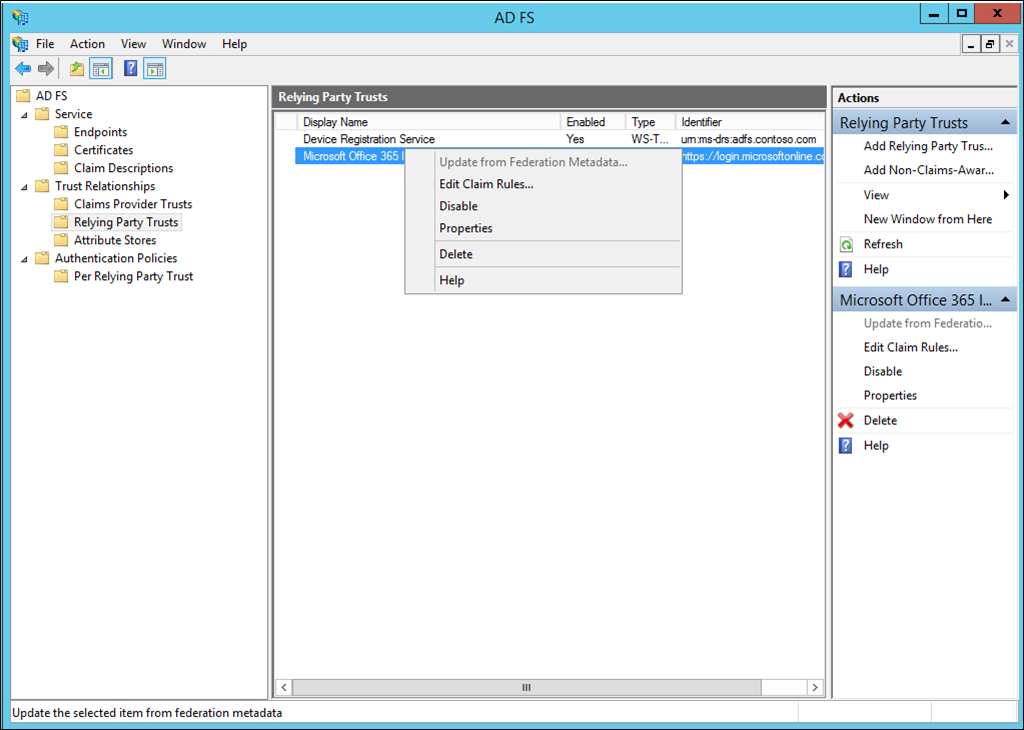

Öppna AD FS Management.

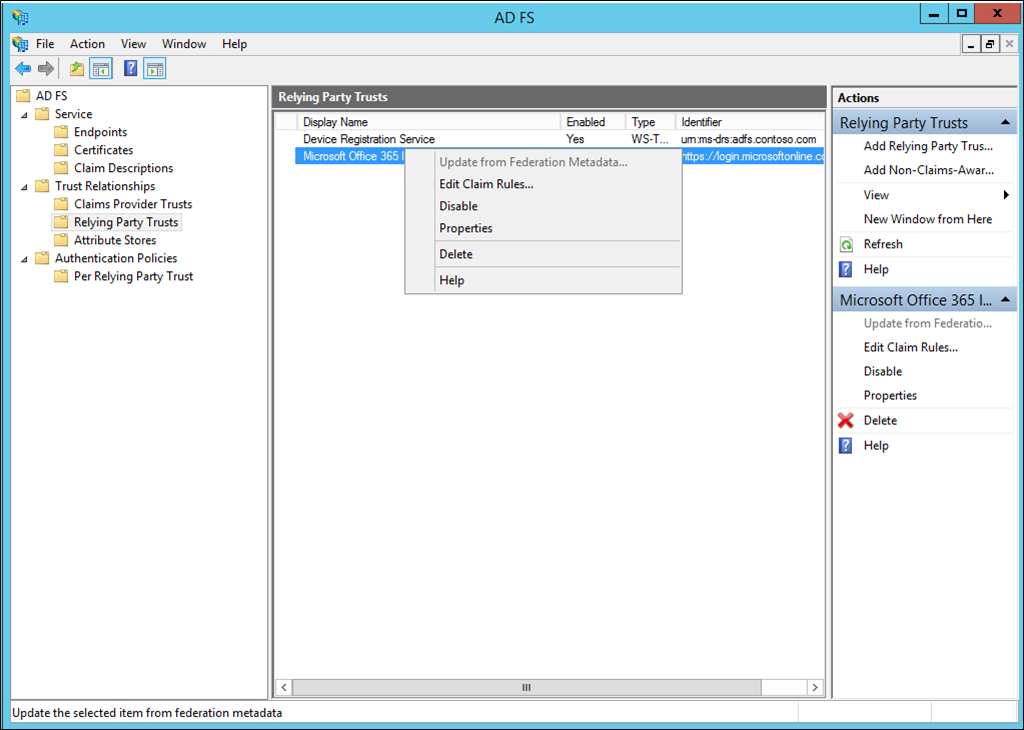

Till vänster väljer du Betrodda parter.

Högerklicka på Microsoft Office 365 Identitetsplattform och välj Redigera regler för anspråk.

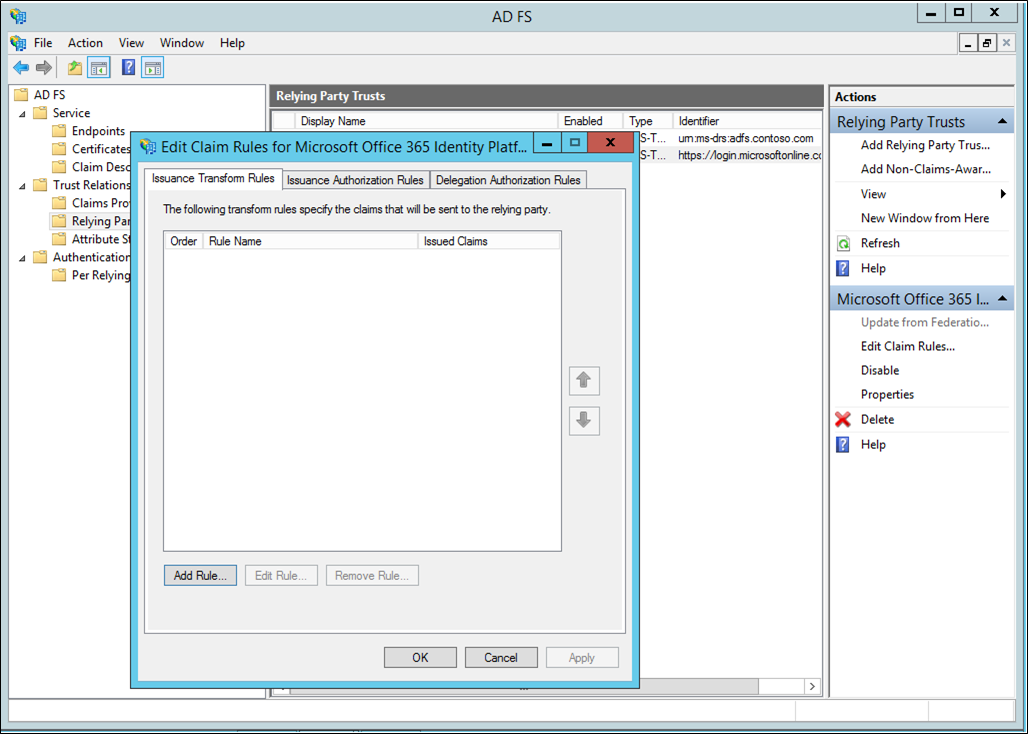

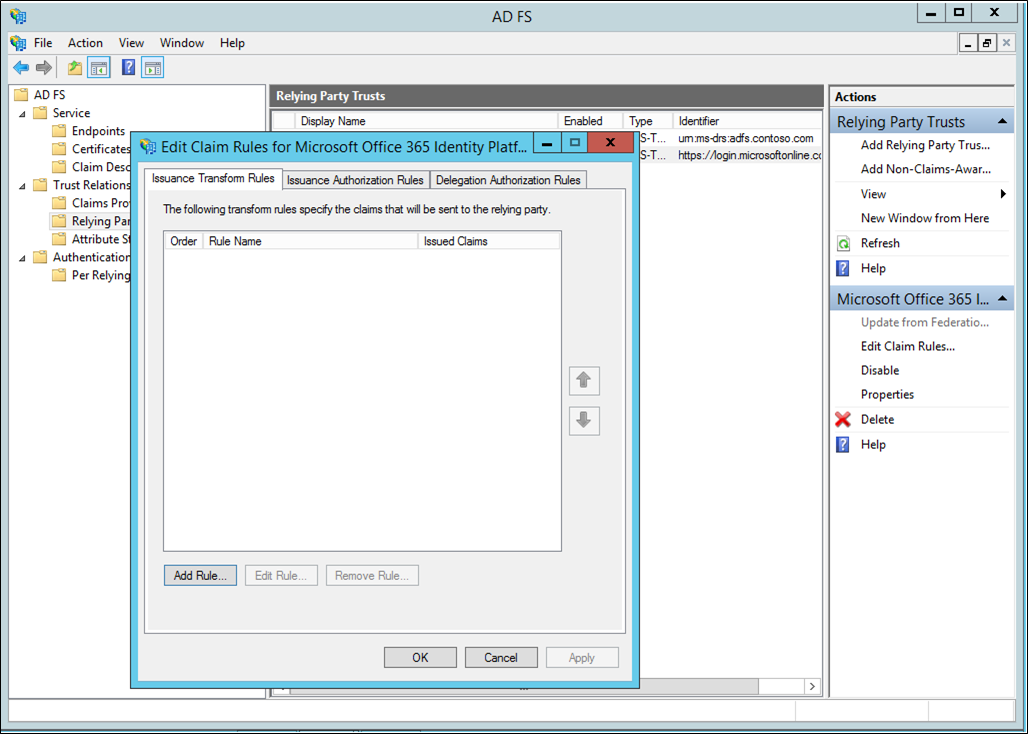

I Regler för utfärdandetransformering väljer du Lägg till regel.

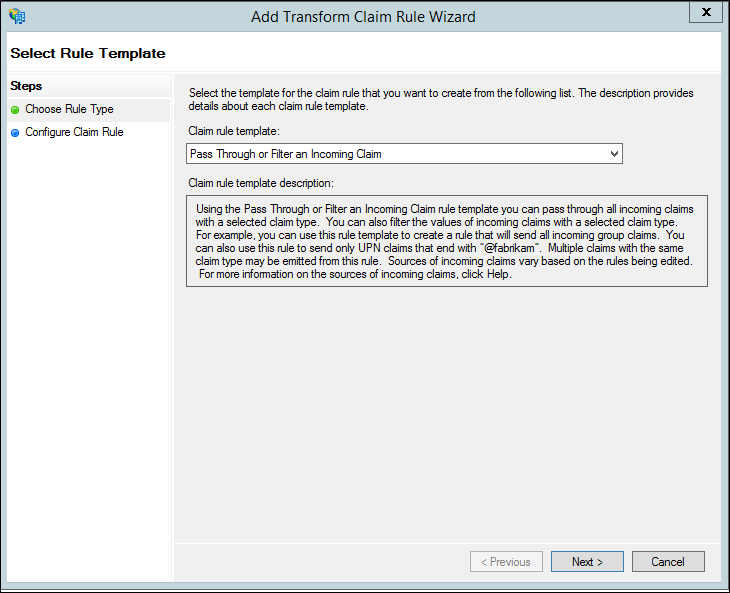

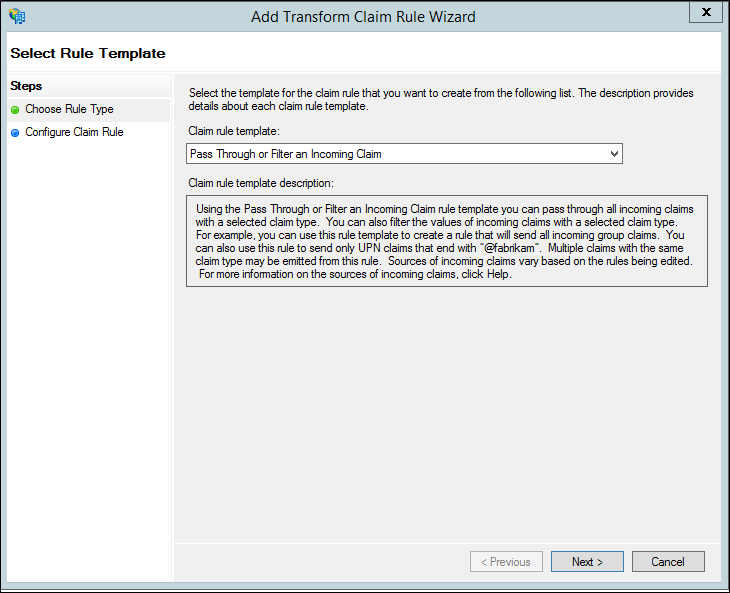

I guiden Lägg till regel för transformeringsanspråk väljer du Passera igenom eller Filtrera ett inkommande anspråk i listrutan och väljer Nästa.

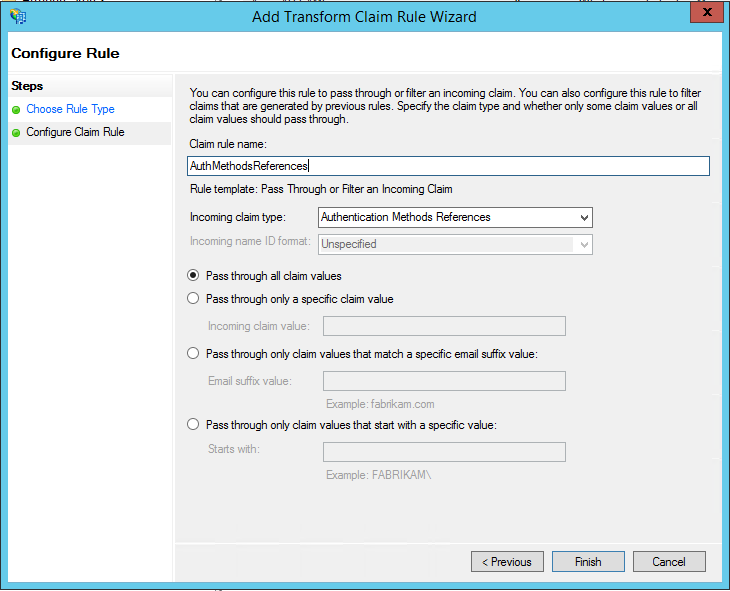

Ge regeln ett namn.

Välj Autentiseringsmetoder-referenser som inkommande anspråkstyp.

Välj Skicka igenom alla anspråksvärden.

Välj Slutför. Stäng AD FS-hanteringskonsolen.

Betrodda IP-adresser för federerade användare

Betrodda IP-adresser gör det möjligt för administratörer att kringgå tvåstegsverifiering för specifika IP-adresser eller för federerade användare som har begäranden från sitt eget intranät. I följande avsnitt beskrivs hur du konfigurerar förbikopplingen med hjälp av betrodda IP-adresser. Detta uppnås genom att konfigurera AD FS för att använda en pass-through eller filtrera en inkommande anspråksmall med anspråkstypen Inside Corporate Network.

I det här exemplet används Microsoft 365 för betrodda parter.

Konfigurera AD FS-anspråksregler

Det första vi behöver göra är att konfigurera AD FS-anspråken. Skapa två anspråksregler, en för anspråkstypen Inside Corporate Network och ytterligare en för att hålla våra användare inloggade.

Öppna AD FS Management.

Till vänster väljer du Betrodda parter.

Högerklicka på Microsoft Office 365 Identity Platform och välj Redigera anspråksregler...

I Regler för utfärdandetransformering väljer du Lägg till regel.

I guiden Lägg till regel för transformeringsanspråk väljer du Passera igenom eller Filtrera ett inkommande anspråk i listrutan och väljer Nästa.

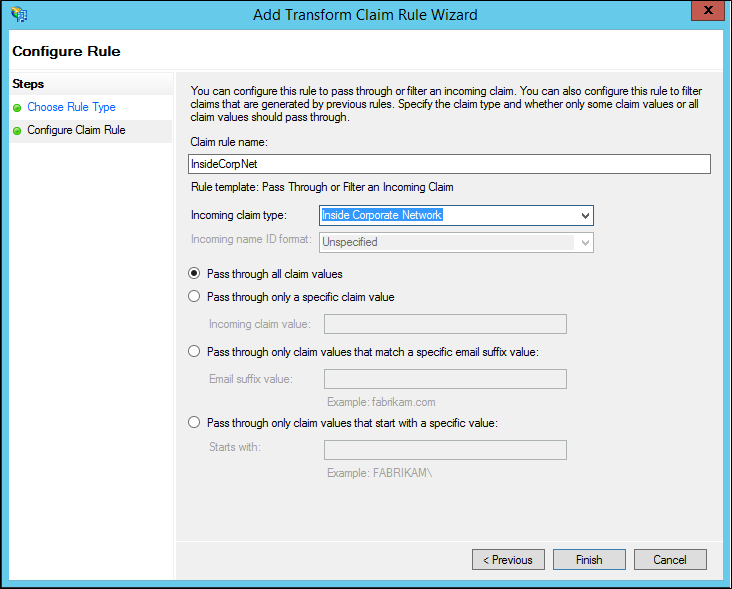

Ange ett namn för regeln i rutan bredvid Anspråksregelnamn. Till exempel: InsideCorpNet.

I listrutan bredvid Inkommande anspråkstyp väljer du Inside Corporate Network.

Välj Slutför.

I Regler för utfärdandetransformering väljer du Lägg till regel.

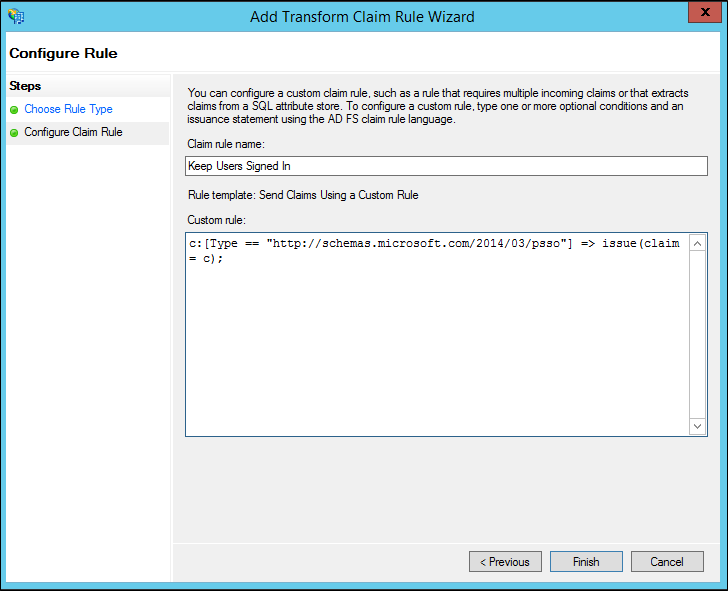

I guiden Lägg till regel för transformeringsanspråk väljer du Skicka anspråk med hjälp av en anpassad regel i listrutan och väljer Nästa.

I rutan under Namn på anspråksregel: ange Behåll användare inloggade.

I fältet Anpassad regel anger du:

c:[Type == "https://schemas.microsoft.com/2014/03/psso"] => issue(claim = c);

Välj Slutför.

Välj Använd.

Välj Ok.

Stäng AD FS-hantering.

Konfigurera Betrodda IP-adresser för Microsoft Entra-multifaktorautentisering med federerade användare

Nu när kraven är på plats kan vi konfigurera betrodda IP-adresser.

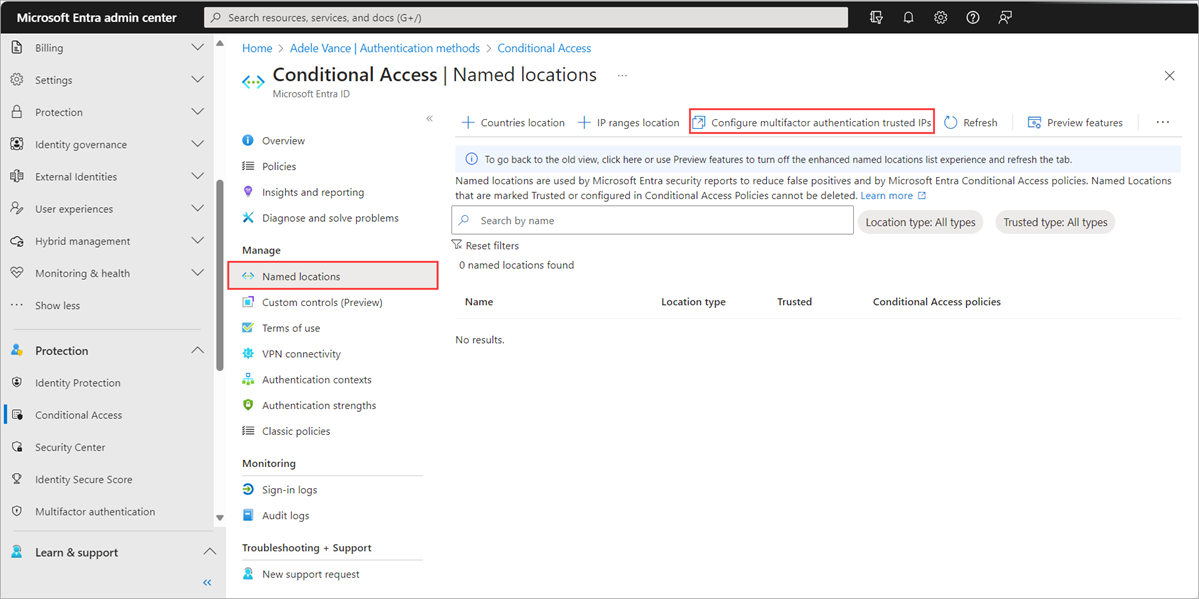

Logga in på administrationscentret för Microsoft Entra med minst behörighet som administratör för autentiseringspolicy.

Bläddra till Villkorlig åtkomst>Namngiven plats.

På bladet Villkorlig åtkomst – Namngivna platser väljer du Konfigurera MFA-betrodda IP-adresser

På sidan Tjänstinställningar under betrodda IP-adresserväljer du Hoppa över multifaktorautentisering för begäranden från federerade användare på mitt intranät.

Välj spara.

Det var allt! I det här läget bör federerade Microsoft 365-användare bara behöva använda MFA när ett anspråk kommer från utanför företagets intranät.