Användarportal för Azure Multi-Factor Authentication-servern

Användarportalen är en IIS-webbplats som gör det möjligt för användare att registrera sig i Microsoft Entra multifaktorautentisering och underhålla sina konton. En användare kan ändra sina telefonnummer, sin PIN-kod eller kringgå Azure Multi-Factor Authentication vid nästa inloggning.

Användarna loggar in på användarportalen med sitt vanliga användarnamn och lösenord och genomför antingen ett tvåstegsverifieringssamtal eller svarar på säkerhetsfrågor för att slutföra autentiseringen. Om användarregistrering tillåts, konfigurerar användarna sina telefonnummer och PIN-koder första gången de loggar in på användarportalen.

Administratörer av användarportalen kan konfigureras och beviljas behörighet att lägga till nya användare och uppdatera befintliga användare.

Beroende på din miljö kan du distribuera användarportalen på samma server som Azure Multi-Factor Authentication-servern eller på en annan Internet-ansluten server.

Viktigt!

I september 2022 tillkännagav Microsoft utfasning av Azure Multi-Factor Authentication Server. Från och med den 30 september 2024 kommer Azure Multi-Factor Authentication Server-distributioner inte längre att hantera multifaktorautentiseringsbegäranden, vilket kan leda till att autentiseringar misslyckas för din organisation. För att säkerställa oavbrutna autentiseringstjänster och förbli i ett tillstånd som stöds bör organisationer migrera sina användares autentiseringsdata till den molnbaserade Azure MFA-tjänsten med hjälp av det senaste migreringsverktyget som ingår i den senaste Azure MFA Server-uppdateringen. Mer information finns i Azure MFA Server-migrering.

Information om hur du kommer igång med molnbaserad MFA finns i Självstudie: Skydda användarinloggningshändelser med Microsoft Entra multifaktorautentisering.

Kommentar

Användarportalen är endast tillgänglig med Multi-Factor Authentication-servern. Om du använder multifaktorautentisering i molnet hänvisar du dina användare till Konfigurera ditt konto för tvåstegsverifiering eller Hantera inställningarna för tvåstegsverifiering.

Installera webbtjänst-SDK

Om Webbtjänst-SDK för Microsoft Entra-multifaktorautentisering inte redan är installerat på Azure Multi-Factor Authentication Server i båda scenariona slutför du stegen nedan.

- Öppna Multi-Factor Authentication-serverkonsolen.

- Gå till Webbtjänst-SDK och välj Installera Webbtjänst-SDK:n.

- Slutför installationen med hjälp av standardinställningarna om du inte behöver ändra dem av någon anledning.

- Binda ett TLS/SSL-certifikat till platsen i IIS.

Om du har frågor om hur du konfigurerar ett TLS/SSL-certifikat på en IIS-server kan du läsa artikeln Så här konfigurerar du SSL på IIS.

Webbtjänst-SDK:t måste skyddas med ett TLS/SSL-certifikat. Ett självsignerat certifikat är lämpligt för detta ändamål. Importera certifikatet till arkivet "Betrodda rotcertifikatutfärdare" för det lokala datorkontot på webbservern i användarportalen så att det litar på certifikatet när TLS-anslutningen initieras.

Distribuera användarportalen på samma server som Azure Multi-Factor Authentication-servern

Följande krav måste vara uppfyllda för att installera användarportalen på samma server som Azure Multi-Factor Authentication-servern:

- IIS, inklusive ASP.NET och IIS 6 metabase-kompatibilitet (för IIS 7 eller senare)

- Ett konto med administratörsrättigheter för datorn och domänen om tillämpligt. Kontot måste ha behörighet att skapa Active Directory-säkerhetsgrupper.

- Skydda användarportalen med ett TLS/SSL-certifikat.

- Skydda Webbtjänst-SDK för Microsoft Entra-multifaktorautentisering med ett TLS/SSL-certifikat.

Följ anvisningarna nedan om du vill distribuera användarportalen:

Öppna Azure Multi-Factor Authentication-serverkonsolen, klicka på ikonen Användarportal i vänster meny och sedan på Installera användarportal.

Slutför installationen med hjälp av standardinställningarna om du inte behöver ändra dem av någon anledning.

Binda ett TLS/SSL-certifikat till platsen i IIS

Kommentar

Det här TLS/SSL-certifikatet är vanligtvis ett offentligt signerat TLS/SSL-certifikat.

Öppna en webbläsare från valfri dator och gå till url:en där användarportalen installerades (exempel:

https://mfa.contoso.com/MultiFactorAuth). Se till att inga certifikatvarningar eller fel visas.

Om du har frågor om hur du konfigurerar ett TLS/SSL-certifikat på en IIS-server kan du läsa artikeln Så här konfigurerar du SSL på IIS.

Distribuera användarportalen på en separat server

Om servern där Azure Multi-Factor Authentication Server körs inte är internetuppkopplad bör du installera användarportalen på en separat, Internetuppkopplad server.

Om din organisation använder appen Microsoft Authenticator som en av verifieringsmetoderna och vill distribuera användarportalen på sin egen server ska du uppfylla följande krav:

- Använd v6.0 eller senare för Azure Multi-Factor Authentication Server.

- Installera användarportalen på en Internetriktad webbserver som kör Microsoft® Internet Information Services (IIS) 6.x eller senare.

- Om du använder IIS 6.x, kontrollerar du att ASP.NET v2.0.50727 är installerat, registrerat och inställt på Tillåten.

- När du använder IIS 7.x eller högre, IIS, inklusive grundläggande autentisering, ASP.NET och IIS 6 metabase-kompatibilitet.

- Skydda användarportalen med ett TLS/SSL-certifikat.

- Skydda Webbtjänst-SDK för Microsoft Entra-multifaktorautentisering med ett TLS/SSL-certifikat.

- Kontrollera att användarportalen kan ansluta till Webbtjänst-SDK för Microsoft Entra-multifaktorautentisering via TLS/SSL.

- Se till att användarportalen kan autentisera till Webbtjänst-SDK för Microsoft Entra-multifaktorautentisering med autentiseringsuppgifterna för ett tjänstkonto i säkerhetsgruppen "Telefon Faktoradministratörer". Det här kontot och gruppen ska finnas i Active Directory om Azure Multi-Factor Authentication-servern körs på en domänansluten server. Det här tjänstkontot och gruppen finns lokalt på Azure Multi-Factor Authentication Server om det inte är anslutet till en domän.

Om du installerar användarportalen på en annan server än Azure Multi-Factor Authentication-servern följer du dessa steg:

På MFA-servern bläddrar du till installationssökvägen (exempel: C:\Program Files\Multi-Factor Authentication Server) och kopierar filen MultiFactorAuthenticationUserPortalSetup64 till en plats som är tillgänglig för den Internetuppkopplade servern där du installerar den.

Kör installationsfilen MultiFactorAuthenticationUserPortalSetup64 på den Internet-anslutna webbservern som administratör, ändra platsen om du vill och ändra namnet på den virtuella katalogen till ett kort namn om du så önskar.

Binda ett TLS/SSL-certifikat till platsen i IIS.

Kommentar

Det här TLS/SSL-certifikatet är vanligtvis ett offentligt signerat TLS/SSL-certifikat.

Bläddra till C:\inetpub\wwwroot\MultiFactorAuth

Redigera Web.Config-filen i Anteckningar

- Leta reda på nyckeln "USE_WEB_SERVICE_SDK" och ändra värde="false" till värde="true"

- Leta rätt på nycklarna "WEB_SERVICE_SDK_AUTHENTICATION_USERNAME" och ändra värde="" till värde="DOMAIN\User" där DOMAIN\User är ett tjänstkonto som är en del av gruppen "PhoneFactor Admins".

- Leta reda på nyckeln "WEB_SERVICE_SDK_AUTHENTICATION_PASSWORD" och ändra värde="" till värde="Password" där Password är lösenordet för tjänstkontot som angavs på föregående rad.

- Hitta värdet

https://www.contoso.com/MultiFactorAuthWebServiceSdk/PfWsSdk.asmxoch ändra URL-platshållaren till URL:en för webbtjänst-SDK:n vi installerade i steg 2. - Spara filen Web.Config och stäng Anteckningar.

Öppna en webbläsare från valfri dator och gå till url:en där användarportalen installerades (exempel:

https://mfa.contoso.com/MultiFactorAuth). Se till att inga certifikatvarningar eller fel visas.

Om du har frågor om hur du konfigurerar ett TLS/SSL-certifikat på en IIS-server kan du läsa artikeln Så här konfigurerar du SSL på IIS.

Konfigurera inställningarna för användarportalen i Azure Multi-Factor Authentication-servern

Nu när användarportalen har installerats måste du konfigurera Azure Multi-Factor Authentication-servern så att den fungerar med portalen.

- I Multi-Factor Authentication-serverkonsolen klickar du på ikonenAnvändarportal. På inställningar-fliken, anger du URL:en för användarportalen i textrutan Användarportal-URL. Om e-postfunktionen har aktiverats inkluderas den här URL:en i de e-postmeddelanden som skickas till användare när de importeras till Azure Multi-Factor Authentication Server.

- Välj de inställningar som du vill använda på användarportalen. Om användarna till exempel tillåts styra sin autentiseringsmetod, kontrollera att Tillåt användare välja metod har markerats, med de metoder som de får välja mellan.

- Definiera vem som ska vara Administratörer på fliken Administratörer . Du kan skapa detaljerade administrativa behörigheter med kryssrutorna och listrutorna i rutorna Lägg till/redigera.

Valfri konfiguration:

- Säkerhetsfrågor - definiera godkända säkerhetsfrågor för din miljö och det språk som de visas i.

- Slutförda sessioner – Konfigurera användarportalintegrering med en formulärbaserad webbplats som använder MFA.

- Betrodda IP-adresser – Tillåt användare att hoppa över MFA vid autentisering från en lista över betrodda IP-adresser eller intervall.

Azure Multi-Factor Authentication Server innehåller flera alternativ för användarportalen. Följande tabell innehåller en lista över dessa alternativ och en förklaring av vad de används till.

| Inställningar för användarportalen | beskrivning |

|---|---|

| URL till användarportalen | Ange URL:en till den plats där portalen finns. |

| Primär autentisering | Ange vilken typ av autentisering som ska användas för inloggning på portalen. Du kan välja mellan Windows-, RADIUS- eller LDAP-autentisering. |

| Tillåt användare att logga in | Låt användare ange ett användarnamn och lösenord på inloggningssidan för användarportalen. Om det här alternativet inte är markerat är rutorna nedtonade. |

| Tillåt användarregistrering | Tillåt att en användare registrerar sig i multifaktorautentisering genom att ta dem till en konfigurationsskärm som uppmanar dem att ange ytterligare information, till exempel telefonnummer. Inställningen Fråga efter reservtelefonnummer gör att användaren kan ange ett sekundärt telefonnummer. Fråga efter tredje parts OATH-token gör att användaren kan ange en OATH-token från en tredje part. |

| Tillåt användare att starta en engångsförbikoppling | Tillåt användare att starta en engångsförbikoppling. Om en användare konfigurerar det här alternativet börjar det gälla nästa gång användaren loggar in. Inställningen Fråga efter antal förbikopplingssekunder visar en ruta där användaren kan ändra standardinställningen på 300 sekunder. Annars är engångsförbikopplingen bara giltig i 300 sekunder. |

| Tillåt användare att välja metod | Låt användare ange sin primära kontaktmetod. Den här metoden kan vara ett telefonsamtal, ett textmeddelande, en mobilapp eller en OATH-token. |

| Tillåt användare att välja språk | Låt användare ändra språket som används för telefonsamtalet, textmeddelandet, mobilappen eller OATH-token. |

| Tillåt användare att aktivera mobilapp | Låt användare generera en aktiveringskod för att slutföra aktiveringen för mobilappar som används med servern. Du kan också ange antalet enheter som de kan aktivera appen på, mellan 1 och 10. |

| Använd säkerhetsfrågor som reserv | Tillåt säkerhetsfrågor om tvåstegsverifiering misslyckas. Du kan ange antalet säkerhetsfrågor som måste besvaras korrekt. |

| Tillåt användare att koppla en utomstående OATH-token | Låt användare ange en OATH-token från en tredje part. |

| Använd OATH-token som reserv | Tillåt användning av en OATH-token om tvåstegsverifieringen inte lyckas. Du kan också ange tidsgränsen för sessionen i antal minuter. |

| Aktivera loggning | Aktivera loggning på användarportalen. Loggfilerna finns på: C:\Program Files\Multi-Factor Authentication Server\Logs. |

Viktigt!

Från och med mars 2019 kommer alternativen för telefonsamtal inte att vara tillgängliga för MFA Server-användare i kostnadsfria/utvärderingsversioner av Microsoft Entra-klienter. SMS påverkas inte av den här ändringen. Telefon samtal fortsätter att vara tillgängligt för användare i betalda Microsoft Entra-klienter. Den här ändringen påverkar endast kostnadsfria/utvärderingsversioner av Microsoft Entra-klienter.

Användaren kan se de här inställningarna när de har loggat in på användarportalen.

Användarregistrering via självbetjäning

Om du vill att användarna ska logga in och registrera sig måste du välja alternativet Tillåt användare att logga in och Tillåt registrering av användare under fliken Inställningar. Kom ihåg att de inställningar du väljer påverkar användarinloggningsupplevelsen.

När en användare till exempel loggar in på användarportalen för första gången, tas de sedan till sidan Microsoft Entra multifaktorautentisering för användarinstallation. Beroende på hur du har konfigurerat Microsoft Entra multifaktorautentisering kan användaren kanske välja sin autentiseringsmetod.

Om användaren väljer autentiseringsmetoden Röstsamtal eller om användaren har förkonfigurerats att använda den metoden så uppmanas han eller hon att ange sitt primära telefonnummer och sin anknytning om en sådan krävs. Användaren kanske också kan ange ett reservtelefonnummer.

Om användaren måste ange en PIN-kod vid autentiseringen uppmanas han eller hon att skapa en PIN-kod. Efter att ha angett sitt telefonnummer och PIN-kod (om en sådan krävs), klickar användaren på knappen Ring mig nu för att autentisera. Microsoft Entra multifaktorautentisering utför en telefonsamtalsverifiering till användarens primära telefonnummer. Användaren måste besvara samtalet och ange sin PIN-kod (om en sådan krävs) och trycka på # för att gå vidare till nästa steg i självregistreringsprocessen.

Om användaren väljer autentiseringsmetoden för SMS-meddelanden eller om användaren har förkonfigurerats att använda den metoden uppmanas han eller hon att ange sitt mobiltelefonnummer. Om användaren måste ange en PIN-kod vid autentiseringen uppmanas han eller hon också att ange en PIN-kod. Efter att de angett sitt telefonnummer och PIN-kod (om en sådan krävs), klickar användaren på knappen Skicka mig ett textmeddelande för att autentisera. Microsoft Entra multifaktorautentisering utför en SMS-verifiering till användarens mobiltelefon. Användaren får SMS:et med ett engångslösenord (OTP) och svarar på meddelandet med OTP:t och sin PIN-kod (om sådan krävs).

Om användaren väljer autentiseringsmetoden Mobilapp eller om användaren har förkonfigurerats att använda den metoden uppmanas han eller hon att installera Microsoft Authenticator-appen på sin enhet och att generera en aktiveringskod. Efter installation, klickar användaren på knappen Generera aktiveringskod.

Kommentar

Användaren måste aktivera push-meddelanden för sin enhet för att kunna använda Microsoft Authenticator-appen.

Nu visas en aktiveringskod, en URL och en streckkodsbild på sidan. Om användaren måste ange en PIN-kod vid autentiseringen uppmanas han eller hon också att ange en PIN-kod. Användaren anger aktiveringskoden och URL:en i Microsoft Authenticator-appen eller använder streckkodsläsaren för att skanna streckkodsbilden och klickar sedan på knappen Aktivera.

När aktiveringen slutförts, klickar användaren på knappen Autentisera mig nu. Microsoft Entra multifaktorautentisering utför en verifiering av användarens mobilapp. Användaren måste ange sin PIN-kod (om en sådan krävs) och trycka på knappen Autentisera i mobilappen för att gå vidare till nästa steg i självregistreringsprocessen.

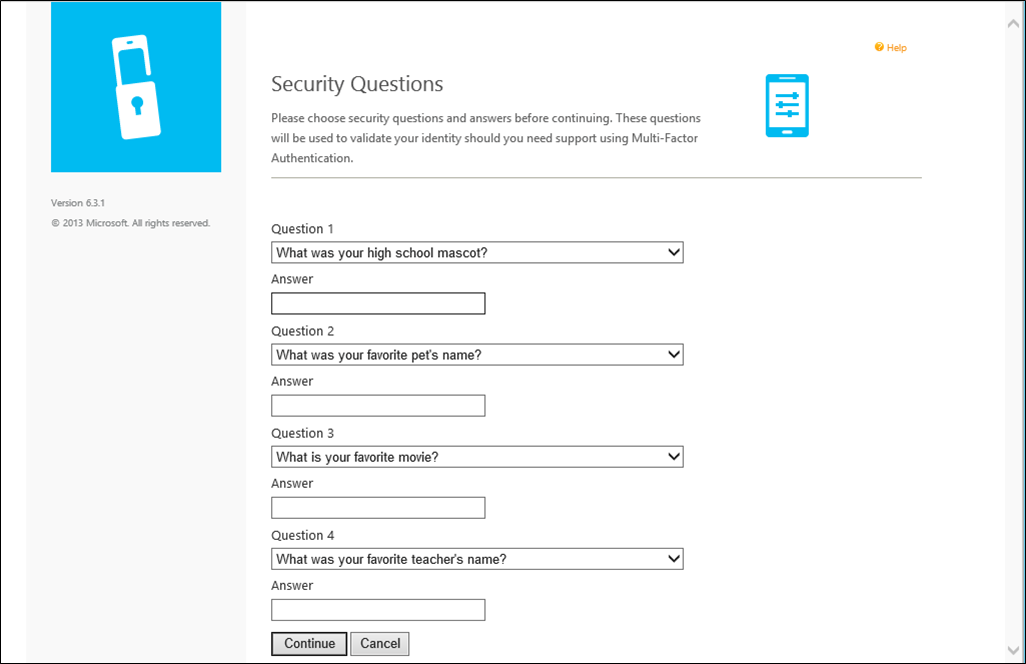

Om administratörerna har konfigurerat Azure Multi-Factor Authentication Server att kräva svar på säkerhetsfrågor visas sidan Säkerhetsfrågor. Användaren måste välja fyra säkerhetsfrågor och ge svar på de frågor som han eller hon har valt.

Användarens självregistreringen är nu klar och användaren loggas in på användarportalen. Användare kan logga in på användarportalen igen när som helst för att ändra sina telefonnummer, PIN-koder, autentiseringsmetoder och säkerhetsfrågor om det är tillåtet av administratören att byta metod.