Not

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

För närvarande kan principer för villkorsstyrd åtkomst tillämpas på alla appar eller enskilda appar. Organisationer med ett stort antal appar kan ha svårt att hantera den här processen i flera principer för villkorsstyrd åtkomst.

Programfilter för villkorsstyrd åtkomst gör det möjligt för organisationer att tagga tjänstens huvudnamn med anpassade attribut. Dessa anpassade attribut läggs sedan till i deras principer för villkorsstyrd åtkomst. Filter för program utvärderas vid tokenutfärdningskörning, inte konfiguration.

I det här dokumentet skapar du en anpassad attributuppsättning, tilldelar ett anpassat säkerhetsattribut till ditt program och skapar en princip för villkorsstyrd åtkomst för att skydda programmet.

Tilldela roller

Anpassade säkerhetsattribut är säkerhetskänsliga och kan endast hanteras av delegerade användare. En eller flera av följande roller bör tilldelas till de användare som hanterar eller rapporterar om dessa attribut.

| Rollnamn | beskrivning |

|---|---|

| Attributtilldelningsadministratör | Tilldela anpassade säkerhetsattributnycklar och -värden till Microsoft Entra-objekt som stöds. |

| Attributtilldelningsläsare | Läs anpassade nycklar och värden för säkerhetsattribut för Microsoft Entra-objekt som stöds. |

| Attributdefinitionsadministratör | Definiera och hantera definitionen av anpassade säkerhetsattribut. |

| Attributdefinitionsläsare | Läs definitionen av anpassade säkerhetsattribut. |

Tilldela lämplig roll till de användare som hanterar eller rapporterar om dessa attribut i katalogomfånget. Detaljerade steg finns i Tilldela Microsoft Entra-roller.

Viktigt!

Som standard har global administratör och andra administratörsroller inte behörighet att läsa, definiera eller tilldela anpassade säkerhetsattribut.

Skapa anpassade säkerhetsattribut

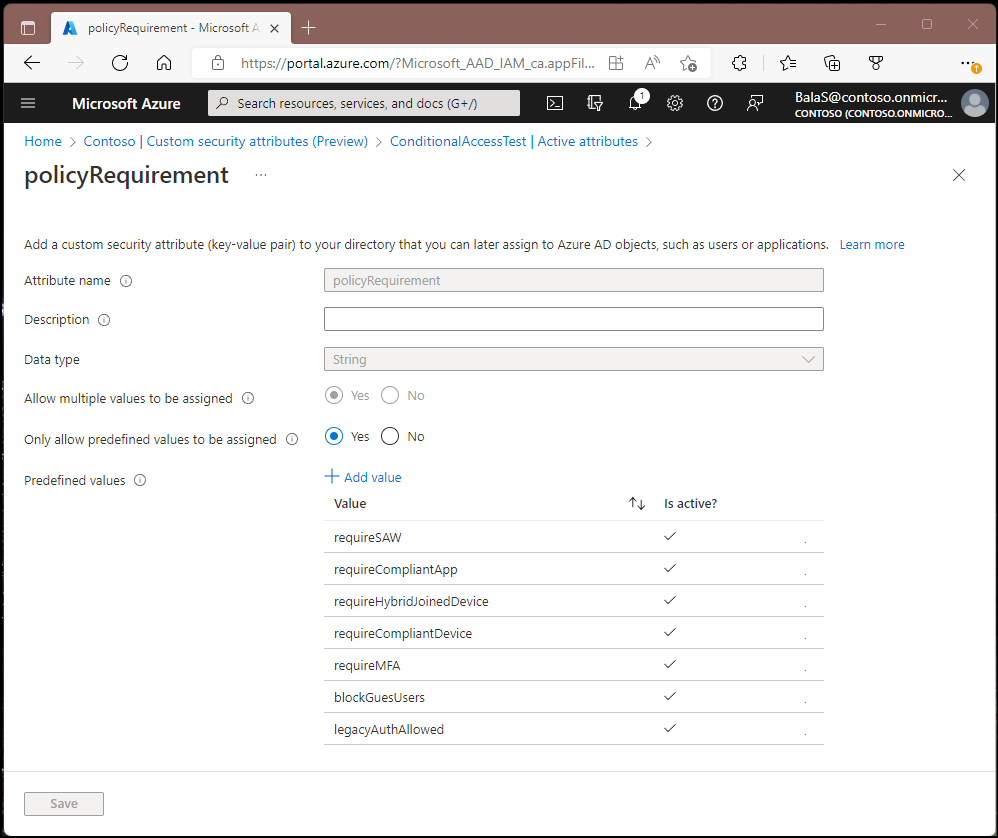

Följ anvisningarna i artikeln Lägg till eller inaktivera anpassade säkerhetsattribut i Microsoft Entra-ID för att lägga till följande attributuppsättning och Nya attribut.

- Skapa en attributuppsättning med namnet ConditionalAccessTest.

- Skapa nya attribut med namnet policyKrav som Tillåter att flera värden tilldelas och Tillåt endast fördefinierade värden att tilldelas. Vi lägger till följande fördefinierade värden:

- gammalAutentiseringTillåten

- blockeraGästAnvändare

- kräva Multi-Faktor Autentisering

- krävaKompatibelEnhet

- kräverHybridAnslutenEnhet

- krävaKompatibelApp

Anteckning

Filter för villkorsstyrd åtkomst för program fungerar endast med anpassade säkerhetsattribut av typen string. Anpassade säkerhetsattribut stöder skapande av boolesk datatyp, men principen för villkorsstyrd åtkomst stöder stringbara .

Skapa en princip för villkorsstyrd åtkomst

- Logga in på administrationscentret för Microsoft Entra som minst administratör för villkorlig åtkomst och attributdefinitionsläsare.

- Bläddra till Entra ID>Villkorlig åtkomst.

- Välj Ny princip.

- Ge principen ett namn. Vi rekommenderar att organisationer skapar en meningsfull standard för namnen på sina principer.

- Under Tilldelningar väljer du Användare eller arbetsbelastningsidentiteter.

- Under Inkludera väljer du Alla användare.

- Under Exkludera väljer du Användare och grupper och väljer organisationens konton för nödåtkomst eller break-glass.

- Välj Klar.

- Under Målresurser väljer du följande alternativ:

- Välj vad den här principen gäller för molnappar.

- Inkludera Välj resurser.

- Välj Redigera filter.

- Ställ in Konfigurera på Ja.

- Välj attributet som vi skapade tidigare med namnet policyRequirement.

- Ange Operator till Innehåller.

- Ange Värde för att krävaMFA.

- Välj Klar.

- Under Åtkomstkontroller>Bevilja väljer du Bevilja åtkomst, Kräv multifaktorautentisering och väljer Välj.

- Bekräfta dina inställningar och ställ in Aktivera princip på Endast rapport.

- Välj Skapa för att aktivera principen.

När du har bekräftat dina inställningar med hjälp av princippåverkan eller rapportläge flyttar du växlingsknappen Aktivera princip från Endast rapport till På.

Konfigurera anpassade attribut

Steg 1: Konfigurera ett exempelprogram

Om du redan har ett testprogram som använder tjänstens huvudnamn kan du hoppa över det här steget.

Konfigurera ett exempelprogram som visar hur ett jobb eller en Windows-tjänst kan köras med en programidentitet i stället för en användares identitet. Följ anvisningarna i artikeln Snabbstart: Hämta en token och anropa Microsoft Graph API med hjälp av en konsolapps identitet för att skapa det här programmet.

Steg 2: Tilldela ett anpassat säkerhetsattribut till ett program

När du inte har ett huvudnamn för tjänsten i din klientorganisation kan det inte vara riktat. Office 365-paketet är ett exempel på ett sådant huvudnamn för tjänsten.

- Logga in på administrationscentret för Microsoft Entra som minst administratör för villkorsstyrd åtkomst~/identitet/rollbaserad åtkomstkontroll/behörighetsreferens.md#villkorlig åtkomstadministratör) och attributtilldelningsadministratör.

- Bläddra till Entra ID>Enterprise-appar.

- Välj tjänstens huvudnamn som du vill använda ett anpassat säkerhetsattribut för.

- Under Hantera>anpassade säkerhetsattribut väljer du Lägg till tilldelning.

- Under Attributuppsättning väljer du ConditionalAccessTest.

- Under Attributnamn väljer du principBegäran.

- Under Tilldelade värden väljer du Lägg till värden, väljer KrävMFA i listan och väljer sedan Klar.

- Välj Spara.

Steg 3: Testa principen

Logga in som en användare som principen gäller för och testa för att se att MFA krävs vid åtkomst till programmet.

Andra scenarier

- Blockera äldre autentisering

- Blockera extern åtkomst till program

- Kräva kompatibla enhets- eller Intune-appskyddsprinciper

- Framtvinga kontroller för inloggningsfrekvens för specifika program

- Kräva en arbetsstation för privilegierad åtkomst för specifika program

- Kräv sessionskontroller för högriskanvändare och specifika program

Relaterat innehåll

Mallar för villkorsstyrd åtkomst

Använd endast rapportläge för villkorsstyrd åtkomst för att fastställa effekten

Använd rapportläge för villkorsstyrd åtkomst för att fastställa resultatet av nya principbeslut.