Not

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Med principer för anpassningsbar sessionslivslängd för villkorlig åtkomst kan organisationer begränsa autentiseringssessioner i komplexa distributioner. Scenarier är:

- Resursåtkomst från en ohanterad eller delad enhet

- Åtkomst till känslig information från ett externt nätverk

- Användare med hög påverkan

- Viktiga affärsprogram

Villkorlig åtkomst ger anpassningsbara sessionslivspolicykontroller, så att du kan skapa principer som riktar sig till specifika användningsfall i din organisation utan att påverka alla användare.

Innan du utforskar hur du konfigurerar principen ska du undersöka standardkonfigurationen.

Användarinloggningsfrekvens

Inloggningsfrekvens anger hur länge en användare kan komma åt en resurs innan han eller hon uppmanas att logga in igen.

Microsoft Entra ID-standardkonfigurationen för användarinloggningsfrekvens är ett rullande fönster på 90 dagar. Det kan verka klokt att be användarna om autentiseringsuppgifter ofta, men den här metoden kan slå tillbaka. Användare som vanligtvis anger autentiseringsuppgifter utan att tänka kan oavsiktligt ge dem till skadliga uppmaningar.

Att inte be en användare att logga in igen kan verka alarmerande, men eventuella överträdelser av IT-principer återkallar sessionen. Exempel är en lösenordsändring, en inkompatibel enhet eller ett konto som inaktiveras. Du kan också uttryckligen återkalla användarnas sessioner genom att använda Microsoft Graph PowerShell. Standardkonfigurationen för Microsoft Entra-ID:t är: Be inte användarna att ange sina autentiseringsuppgifter om säkerhetsstatusen för deras sessioner inte har ändrats.

Inställningen för inloggningsfrekvens fungerar med appar som implementerar OAuth2- eller OIDC-protokoll enligt standarderna. De flesta inbyggda Microsoft-appar, som de för Windows, Mac och Mobile, inklusive följande webbprogram följer inställningen.

- Word, Excel, PowerPoint Online

- OneNote Online

- Office.com

- Administrationsportalen för Microsoft 365

- Exchange Online

- SharePoint och OneDrive

- Teams webbklient

- Dynamics CRM Online

- Azure Portal

Inloggningsfrekvens (SIF) fungerar med icke-Microsoft SAML-program och appar som använder OAuth2- eller OIDC-protokoll, så länge de inte släpper sina egna cookies och regelbundet omdirigerar tillbaka till Microsoft Entra-ID för autentisering.

Användarinloggningsfrekvens och multifaktorautentisering

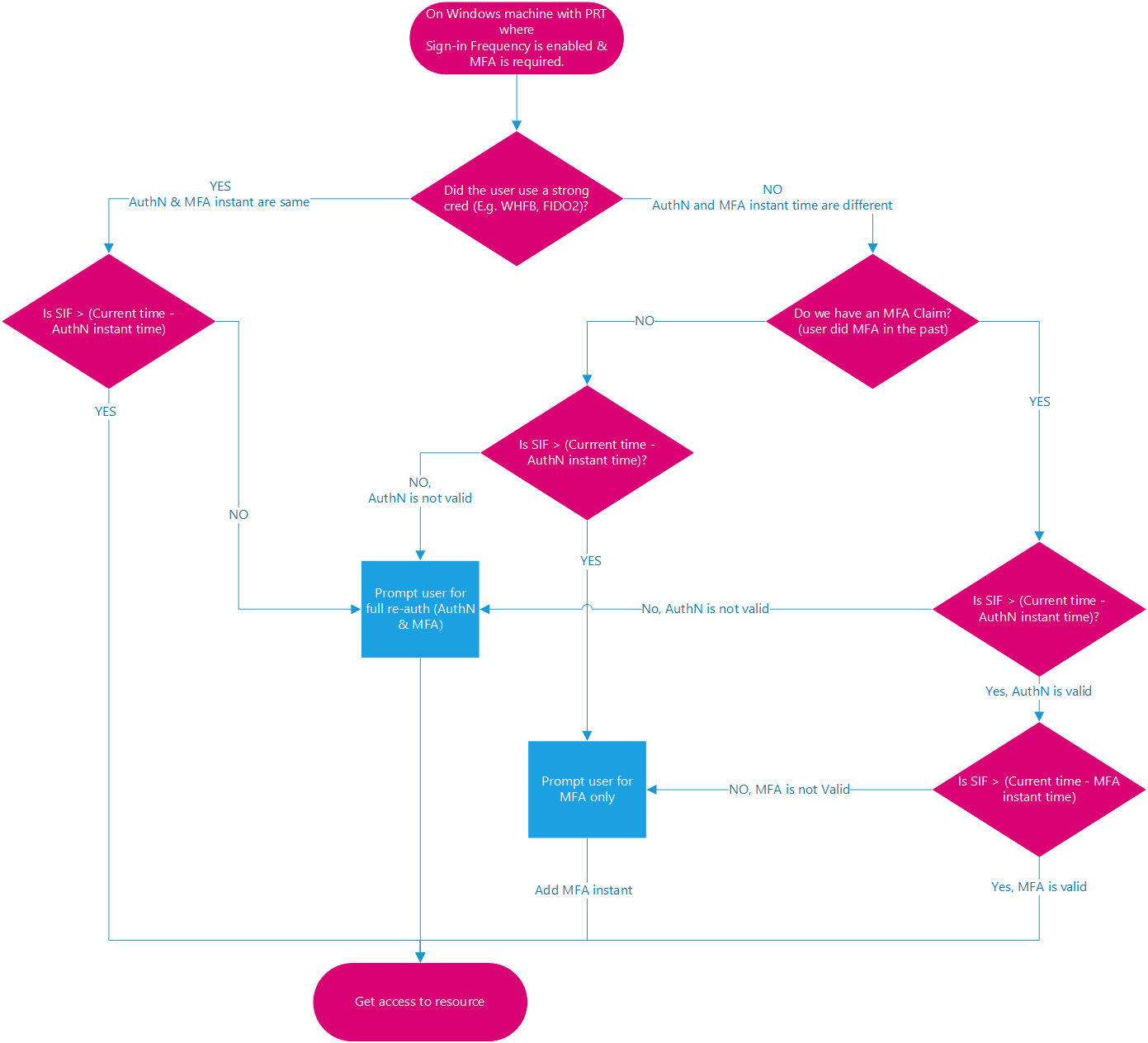

Tidigare tillämpades inloggningsfrekvensen endast för förstafaktorautentisering på Microsoft Entra-anslutna, hybridanslutningar och registrerade enheter. Du kan inte enkelt förstärka multifaktorautentiseringen på dessa enheter. Baserat på kundfeedback gäller inloggningsfrekvensen nu även för multifaktorautentisering (MFA).

Användarinloggningsfrekvens och enhetsidentiteter

På Microsoft Entra-anslutna och hybrid-anslutna enheter uppdaterar upplåsning av enheten eller inloggning interaktivt den primära uppdateringstoken (PRT) var fjärde timme. Den senaste uppdateringstidsstämpeln som registrerats för PRT jämfört med den aktuella tidsstämpeln måste vara inom den tid som anges i SIF-principen för att PRT ska uppfylla SIF och bevilja åtkomst till en PRT som har ett befintligt MFA-anspråk. På Microsoft Entra-registrerade enheter uppfyller inte upplåsning eller inloggning SIF-principen eftersom användaren inte har åtkomst till en Microsoft Entra-registrerad enhet via ett Microsoft Entra-konto. Microsoft Entra WAM-plugin-programmet kan dock uppdatera en PRT under intern programautentisering med hjälp av WAM.

Anteckning

Tidsstämpeln som samlas in från användarens inloggning är inte nödvändigtvis samma som den senaste inspelade tidsstämpeln för PRT-uppdatering på grund av fyra timmars uppdateringscykel. Fallet när det är samma är när PRT upphör att gälla och en användares inloggning uppdaterar den i fyra timmar. I följande exempel antar du att SIF-principen är inställd på en timme och att PRT uppdateras kl. 00:00.

Exempel 1: När du fortsätter att arbeta med samma dokument i SPO i en timme

- Klockan 00:00 loggar en användare in på sin Windows 11 Microsoft Entra-anslutna enhet och börjar arbeta med ett dokument som lagras på SharePoint Online.

- Användaren fortsätter att arbeta med samma dokument på sin enhet i en timme.

- Klockan 01:00 uppmanas användaren att logga in igen. Den här uppmaningen baseras på kravet på inloggningsfrekvens i principen för villkorsstyrd åtkomst som konfigurerats av administratören.

Exempel 2: När du pausar arbetet medan en bakgrundsaktivitet körs i webbläsaren och sedan interagerar igen efter att SIF-policytiden har gått

- Klockan 00:00 loggar en användare in på sin Windows 11 Microsoft Entra-anslutna enhet och börjar ladda upp ett dokument till SharePoint Online.

- Klockan 00:10 låser användaren sin enhet. Bakgrundsuppladdningen fortsätter till SharePoint Online.

- Klockan 02:45 låser användaren upp enheten. Bakgrundsuppladdningen visar slutförande.

- Klockan 02:45 uppmanas användaren att logga in när de interagerar igen. Den här uppmaningen baseras på kravet på inloggningsfrekvens i principen för villkorsstyrd åtkomst som konfigurerats av administratören sedan den senaste inloggningen inträffade klockan 00:00.

Om klientappen (under aktivitetsinformation) är en webbläsare, skjuter systemet upp tillämpningen av inloggningsfrekvens för händelser och policyer på bakgrundstjänster fram till nästa användarinteraktion. På konfidentiella klienter skjuter systemet upp inloggningsfrekvens vid icke-interaktiva inloggningar fram till nästa interaktiva inloggning.

Exempel 3: Med fyra timmars uppdateringscykel för primär uppdateringstoken från upplåsning

Scenario 1 – Användaren returnerar inom en cykel

- Klockan 00:00 loggar en användare in på sin Windows 11 Microsoft Entra-anslutna enhet och börjar arbeta med ett dokument som lagras på SharePoint Online.

- Klockan 00:30 låser användaren sin enhet.

- Klockan 00:45 låser användaren upp enheten.

- Klockan 01:00 uppmanas användaren att logga in igen. Den här uppmaningen baseras på kravet på inloggningsfrekvens i principen för villkorsstyrd åtkomst som konfigurerats av administratören, en timme efter den första inloggningen.

Scenario 2 – Användaren återvänder utanför cykeln

- Klockan 00:00 loggar en användare in på sin Windows 11 Microsoft Entra-anslutna enhet och börjar arbeta med ett dokument som lagras på SharePoint Online.

- Klockan 00:30 låser användaren sin enhet.

- Klockan 04:45 låser användaren upp enheten.

- Klockan 05:45 uppmanas användaren att logga in igen. Den här uppmaningen baseras på kravet på inloggningsfrekvens i principen för villkorsstyrd åtkomst som konfigurerats av administratören. Det är nu en timme efter att PRT uppdaterades klockan 04:45 och över fyra timmar sedan den första inloggningen klockan 00:00.

Kräv ny autentisering vid varje tillfälle

I vissa scenarier kanske du vill kräva ny autentisering varje gång en användare utför specifika åtgärder, till exempel:

- Åtkomst till känsliga program.

- Skydda resurser bakom VPN- eller NaaS-leverantörer (Network as a Service).

- Säkerställande av privilegierad rolleskalering i PIM.

- Skydda användarinloggningar till Azure Virtual Desktop-datorer.

- Skydda riskfyllda användare och riskfyllda inloggningar som identifieras av Microsoft Entra ID Protection.

- Skydda känsliga användaråtgärder som Microsoft Intune-registrering.

När du väljer Varje gång kräver principen fullständig autentisering när sessionen utvärderas. Det här kravet innebär att om användaren stänger och öppnar webbläsaren under sessionens livslängd kanske de inte uppmanas att autentiseras igen. Att ange inloggningsfrekvens till varje gång fungerar bäst när resursen har logiken för att identifiera när en klient ska få en ny token. Dessa resurser omdirigerar användaren tillbaka till Microsoft Entra endast när sessionen upphör att gälla.

Begränsa antalet program som tillämpar en princip som kräver att användarna autentiserar igen varje gång. Om du triggar återautentisering för ofta kan säkerhetsfriktionen öka till en punkt där användarna upplever MFA-trötthet och skapar en risk för nätfiske. Webbapplikationer ger vanligtvis en mindre störande upplevelse än sina motsvarigheter på skrivbordet när det krävs omautentisering varje gång det är aktiverat. Policyn räknar in fem minuters klockförskjutning för varje tidsinställning, så att den inte frågar användarna oftare än en gång var femte minut.

Varning

Genom att ställa in inloggningsfrekvensen så att den kräver återautentisering varje gång, utan att använda multifaktorautentisering, riskerar du att orsaka återkommande inloggningsproblem för dina användare.

- För program i Microsoft 365-stacken använder du tidsbaserad användarinloggningsfrekvens för en bättre användarupplevelse.

- För Azure-portalen och administrationscentret för Microsoft Entra använder du antingen tidsbaserad inloggningsfrekvens för användare eller kräver omautentisering vid PIM-aktivering med hjälp av autentiseringskontext för en bättre användarupplevelse.

Beständighet för webbläsarsessioner

Med en beständig webbläsarsession kan användarna förbli inloggade när de har stängt och öppnat webbläsarfönstret igen.

Med Microsoft Entra-ID:ts standardinställning för webbläsarsessionens beständighet kan användare på personliga enheter bestämma om de vill spara sessionen genom att visa en Fråga om att förbli inloggad? efter lyckad autentisering. Om du konfigurerar webbläsarpersistence i AD FS genom att följa anvisningarna i inställningarna för enkel inloggning med AD FS följs principen och Microsoft Entra-sessionen sparas också. Du konfigurerar om användare i din klientorganisation ska se uppmaningen Håll dig inloggad genom att ändra lämplig inställning i företagsanpassningsfönstret.

I beständiga webbläsare lagras cookies på användarens enhet även efter att webbläsaren har stängts. Dessa cookies kan komma åt Microsoft Entra-artefakter, som förblir användbara tills token upphör att gälla, oavsett vilka principer för villkorsstyrd åtkomst som tillämpas på resursmiljön. Cachelagring av token kan därför vara i direkt strid med önskade säkerhetsprinciper för autentisering. Det kan verka praktiskt att lagra token utanför den aktuella sessionen, men det kan skapa en säkerhetsrisk genom att tillåta obehörig åtkomst till Microsoft Entra-artefakter.

Konfigurera autentiseringssessionskontroller

Villkorsstyrd åtkomst är en Microsoft Entra ID P1- eller P2-funktion som kräver en premiumlicens. Mer information om villkorlig åtkomst finns i Vad är villkorlig åtkomst i Microsoft Entra-ID?.

Varning

Om du använder funktionen för konfigurerbar tokenlivslängd för närvarande i offentlig förhandsversion ska du inte skapa två olika principer för samma användar- eller appkombination: en med den här funktionen och en annan med funktionen för konfigurerbar tokenlivslängd. Microsoft drog tillbaka funktionen för konfigurerbar tokenlivslängd för uppdaterings- och sessionstokens livslängd den 30 januari 2021 och ersatte den med sessionshanteringsfunktionen för villkorlig åtkomstautentisering.

Innan du aktiverar inloggningsfrekvensen kontrollerar du att andra inställningar för omautentisering är inaktiverade i klientorganisationen. Om "Kom ihåg MFA på betrodda enheter" är aktiverat, inaktivera det innan du använder inloggningsfrekvensen, eftersom användning av dessa två inställningar tillsammans kan leda till oväntade uppmaningar för användarna. Mer information om omautentiseringsprompter och sessionslivslängd finns i Optimera omautentiseringsprompter och förstå sessionslivslängden för Microsoft Entra-multifaktorautentisering.