Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

En primär uppdateringstoken (PRT) är en viktig artefakt för Microsoft Entra-autentisering i versioner av Windows, iOS och Android som stöds. Den här artikeln beskriver hur en PRT utfärdas, används och skyddas på Windows 10- eller senare enheter, vilket förbättrar säkerheten och aktiverar enkel inloggning (SSO) mellan program.

Den här artikeln förutsätter att du redan förstår de olika enhetstillstånd som är tillgängliga i Microsoft Entra-ID och hur enkel inloggning fungerar i Windows. Mer information om enheter i Microsoft Entra-ID finns i Vad är enhetshantering i Microsoft Entra-ID?.

Viktiga terminologi och komponenter

Följande Windows-komponenter spelar en viktig roll när det gäller att begära och använda en PRT:

- Molnautentiseringsprovider (CloudAP): CloudAP är den moderna autentiseringsprovidern för Windows-inloggning som verifierar användare som loggar till en Windows 10- eller senare enhet. CloudAP tillhandahåller ett plugin-ramverk som identitetsprovidrar kan bygga vidare på för att aktivera autentisering till Windows med hjälp av identitetsproviderns autentiseringsuppgifter.

- Web Account Manager (WAM): WAM är standardtoken broker på Windows 10 eller nyare enheter. WAM tillhandahåller också ett plugin-ramverk som identitetsprovidrar kan bygga vidare på och aktivera enkel inloggning för sina program som förlitar sig på den identitetsprovidern.

- Microsoft Entra CloudAP-plugin-program: Ett Microsoft Entra-specifikt plugin-program som bygger på CloudAP-ramverket som verifierar användarautentiseringsuppgifter med Microsoft Entra-ID under Windows-inloggning.

- Microsoft Entra WAM-plugin: Ett Microsoft Entra-specifikt plugin-program som bygger på WAM-ramverket som möjliggör enkel inloggning för program som förlitar sig på Microsoft Entra-ID för autentisering.

- Dsreg: En Microsoft Entra-specifik komponent i Windows 10 eller senare som hanterar enhetsregistreringsprocessen för alla enhetstillstånd.

- TPM (Trusted Platform Module): En TPM är en maskinvarukomponent som är inbyggd i en enhet som tillhandahåller maskinvarubaserade säkerhetsfunktioner för användar- och enhetshemligheter. Fler detaljer finns i artikeln Trusted Platform Module Technology Overview.

Vad innehåller PRT?

En PRT innehåller anspråk som finns i de flesta Microsoft Entra ID-uppdateringstokens. Dessutom finns det vissa enhetsspecifika anspråk som ingår i PRT. De är följande:

-

Enhets-ID: En PRT utfärdas till en användare på en specifik enhet. Enhets-ID-anspråket

deviceIDavgör vilken enhet som PRT utfärdades till användaren på. Det här anspråket utfärdas senare till tokens som erhålls via PRT. Enhets-ID-anspråket används för att fastställa auktorisering för villkorsstyrd åtkomst baserat på enhetens tillstånd eller efterlevnad. - Sessionsnyckel: Sessionsnyckeln är en krypterad symmetrisk nyckel som genereras av Microsoft Entra-autentiseringstjänsten, utfärdad som en del av PRT. Sessionsnyckeln fungerar som bevis på innehav när en PRT används för att hämta token för andra program. Sessionsnyckeln rullas på Windows 10 eller senare Microsoft Entra-anslutna eller Microsoft Entra-hybridkopplade enheter om den är äldre än 30 dagar.

Kan jag se vad som finns i en PRT?

En PRT är en ogenomskinlig blob som skickas från Microsoft Entra vars innehåll inte är känt för några klientkomponenter. Du kan inte se inuti en PRT.

Hur utfärdas en PRT?

Enhetsregistrering är en förutsättning för enhetsbaserad autentisering i Microsoft Entra-ID. En PRT utfärdas endast till användare på registrerade enheter. Mer detaljerad information om enhetsregistrering finns i artikeln Windows Hello för företag och Enhetsregistrering. Under enhetsregistreringen genererar dsreg-komponenten två uppsättningar kryptografiska nyckelpar:

- Enhetsnyckel (dkpub/dkpriv)

- Transportnyckel (tkpub/tkpriv)

De privata nycklarna är bundna till enhetens TPM om enheten har en giltig och fungerande TPM, medan de offentliga nycklarna skickas till Microsoft Entra-ID under registreringsprocessen. Dessa nycklar används för att verifiera enhetens tillstånd under PRT-begäranden.

PRT utfärdas under användarautentisering på en Windows 10- eller senare enhet i två scenarier:

- Microsoft Entra-ansluten eller Microsoft Entra-hybridansluten: En PRT utfärdas under Windows-inloggning när en användare loggar in med sina organisationsautentiseringsuppgifter. En PRT utfärdas med alla autentiseringsuppgifter som stöds av Windows 10 eller senare, till exempel lösenord och Windows Hello för företag. I det här scenariot är Microsoft Entra CloudAP-plugin den primära auktoriteten för PRT.

-

Microsoft Entra-registrerad enhet: En PRT utfärdas när en användare lägger till ett sekundärt arbetskonto på sin Windows 10- eller senare enhet. Användare kan lägga till ett konto i Windows 10 eller senare på två olika sätt –

- Lägga till ett konto via prompten Tillåt min organisation att hantera min enhet efter inloggning i en app (till exempel Outlook)

- Lägga till ett konto från Inställningar>Konton>Åtkomst till arbete eller skola>Anslut

I Microsoft Entra-registrerade enhetsscenarier är Microsoft Entra WAM-plugin-programmet den primära auktoriteten för PRT eftersom Windows-inloggning inte sker med det här Microsoft Entra-kontot.

Anteckning

Icke-Microsoft-identitetsprovidrar måste ha stöd för WS-Trust-protokollet för att aktivera PRT-utfärdande på Windows 10- eller nyare enheter. Utan WS-Trust kan en PRT inte utfärdas till användare på Microsoft Entra-hybridanslutningar eller Microsoft Entra-anslutna enheter. På AD FS krävs endast användarnamnmixade slutpunkter. På AD FS, om smartcard/certificate används under Windows-inloggning, krävs certificatemixed-slutpunkter. Både adfs/services/trust/2005/windowstransport och adfs/services/trust/13/windowstransport bör endast aktiveras som intranätuppkopplade slutpunkter och får INTE exponeras som extranätsriktade slutpunkter via Programproxy.

Anteckning

Principer för villkorsstyrd åtkomst i Microsoft Entra utvärderas inte när PRT utfärdas.

Anteckning

Vi stöder inte icke-Microsoft autentiseringsleverantörer för utfärdande och förnyelse av Microsoft Entra PRT:er.

Vad är livslängden för en PRT?

När en PRT har utfärdats är den giltig i 14 dagar och förnyas kontinuerligt så länge användaren aktivt använder enheten.

Hur används en PRT?

En PRT används av två viktiga komponenter i Windows:

- Plugin-programmet Microsoft Entra CloudAP: Under Windows-inloggning begär Plugin-programmet Microsoft Entra CloudAP en PRT från Microsoft Entra-ID:t med hjälp av de autentiseringsuppgifter som användaren anger. Den cachelagrar också PRT för att aktivera cachelagrad inloggning när användaren inte har åtkomst till en Internetanslutning.

-

Microsoft Entra WAM-plugin-program: När användare försöker komma åt program använder Microsoft Entra WAM-plugin-programmet PRT för att aktivera enkel inloggning i Windows 10 eller senare. Microsoft Entra WAM-plugin-programmet använder PRT för att begära uppdaterings- och åtkomsttoken för program som förlitar sig på WAM för tokenbegäranden. Det möjliggör även enkel inloggning i webbläsare genom att mata in PRT i webbläsarbegäranden. Webbläsar-SSO i Windows 10 eller senare stöds på Microsoft Edge (internt), Chrome (via Windows 10-konton eller Mozilla Firefox v91+ (Firefox Windows SSO-inställning)

Anteckning

I fall där en användare har två konton från samma Microsoft Entra-klient som är inloggad i ett webbläsarprogram, tillämpas enhetsautentiseringen som tillhandahålls av PRT för det primära kontot även automatiskt på det andra kontot. Därför uppfyller det andra kontot även alla enhetsbaserade principer för villkorsstyrd åtkomst i klientorganisationen.

Hur förnyas en PRT?

En PRT förnyas på två olika sätt:

- Microsoft Entra CloudAP-plugin-programmet var fjärde timme: CloudAP-plugin-programmet förnyar PRT var fjärde timme under Windows-inloggningen. Om användaren inte har internetanslutning under den tiden förnyar CloudAP-plugin-programmet PRT när enheten är ansluten till Internet och en ny Windows-inloggning är klar.

-

Microsoft Entra WAM-plugin vid förfrågningar om programtoken: WAM-pluginen möjliggör enkel inloggning (SSO) på Windows 10 eller nyare enheter genom att aktivera tysta förfrågningar om programtoken. WAM-plugin-programmet kan förnya PRT under dessa tokenbegäranden på två olika sätt:

- En app begär WAM tyst för en åtkomsttoken men det finns ingen uppfriskningstoken tillgänglig för den appen. I det här fallet använder WAM PRT för att begära en token för appen och hämtar tillbaka en ny PRT i svaret.

- En app begär WAM för en åtkomsttoken men PRT är ogiltigt eller Microsoft Entra-ID kräver extra auktorisering (till exempel Microsoft Entra multifaktorautentisering). I det här scenariot initierar WAM en interaktiv inloggning som kräver att användaren autentiserar om eller tillhandahåller extra verifiering och en ny PRT utfärdas vid lyckad autentisering.

I en AD FS-miljö krävs inte direkt siktlinje till domänkontrollanten för att förnya PRT. PRT-förnyelse kräver endast /adfs/services/trust/2005/usernamemixed och /adfs/services/trust/13/usernamemixed slutpunkter aktiverade på proxy med hjälp av WS-Trust-protokollet.

Windows-transportslutpunkter krävs endast för lösenordsautentisering när ett lösenord ändras, inte för PRT-förnyelse.

Anteckning

Principer för villkorsstyrd åtkomst i Microsoft Entra utvärderas inte när PRT förnyas.

Viktiga överväganden

- I Microsoft Entra-anslutna och Microsoft Entra Hybrid-anslutna enheter är CloudAP-plugin den främsta myndigheten för en PRT. Om en PRT förnyas under en WAM-baserad tokenbegäran skickas PRT tillbaka till CloudAP-plugin-programmet, som verifierar prt-giltigheten med Microsoft Entra-ID innan det godkänns.

Android-plattform:

- En PRT är giltig i 90 dagar och förnyas kontinuerligt så länge enheten används. Den är dock bara giltig i 14 dagar om enheten inte används.

- En PRT utfärdas och förnyas endast under intern appautentisering. En PRT förnyas inte eller utfärdas under en webbläsarsession.

- Det är möjligt att skaffa en PRT utan att behöva enhetsregistrering (Workplace Join) och aktivera enkel inloggning.

- PRT som hämtas utan enhetsregistrering kan inte uppfylla auktoriseringskriterierna för villkorsstyrd åtkomst som förlitar sig på enhetens status eller efterlevnad.

Hur skyddas PRT?

En PRT skyddas genom att den binds till den enhet som användaren har loggat in på. Microsoft Entra ID och Windows 10 eller senare aktiverar PRT-skydd med hjälp av följande metoder:

- Under första inloggningen: Under den första inloggningen utfärdas en PRT genom signeringsbegäranden med hjälp av enhetsnyckeln som kryptografiskt genererades under enhetsregistreringen. På en enhet med en giltig och fungerande TPM skyddas enhetsnyckeln av TPM som förhindrar skadlig åtkomst. En PRT utfärdas inte om motsvarande enhetsnyckelsignatur inte kan verifieras.

- Under tokenbegäranden och förnyelse: När en PRT utfärdas utfärdar Microsoft Entra-ID även en krypterad sessionsnyckel till enheten. Den krypteras med den kollektivtrafiknyckel (tkpub) som genereras och skickas till Microsoft Entra-ID som en del av enhetsregistreringen. Den här sessionsnyckeln kan bara dekrypteras av den privata transportnyckeln (tkpriv) som skyddas av TPM. Sessionsnyckeln är POP-nyckeln (Proof-of-Possession) för alla begäranden som skickas till Microsoft Entra-ID. Sessionsnyckeln skyddas också av TPM och ingen annan OS-komponent kan komma åt den. Tokenbegäranden eller PRT-förnyelsebegäranden signeras säkert av den här sessionsnyckeln via TPM och kan därför inte manipuleras. Microsoft Entra ogiltigförklarar alla begäranden från enheten som inte är signerade av motsvarande sessionsnyckel.

Genom att skydda dessa nycklar med TPM förbättrar vi säkerheten för PRT från skadliga aktörer som försöker stjäla nycklarna eller spela upp PRT igen. Att använda en TPM förbättrar därför säkerheten för Microsoft Entra-anslutna, Microsoft Entra-hybridanslutningar och Microsoft Entra-registrerade enheter mot stöld av autentiseringsuppgifter. För prestanda och tillförlitlighet är TPM 2.0 den rekommenderade versionen för alla Microsoft Entra-enhetsregistreringsscenarier i Windows 10 eller senare. Efter Windows 10 1903-uppdateringen använder Inte Microsoft Entra-ID TPM 1.2 för någon av ovanstående nycklar på grund av tillförlitlighetsproblem.

Hur skyddas apptoken och webbläsarcookies?

Apptoken: När en app begär token via WAM utfärdar Microsoft Entra-ID en uppdateringstoken och en åtkomsttoken. WAM returnerar dock bara åtkomsttoken till appen och skyddar uppdateringstoken i cacheminnet genom att kryptera den med användarens DPAPI-nyckel (Data Protection Application Programming Interface). WAM använder uppdateringstoken på ett säkert sätt genom att signera begäranden med sessionsnyckeln för att utfärda ytterligare åtkomsttoken. DPAPI-nyckeln skyddas av en Microsoft Entra ID-baserad symmetrisk nyckel i Själva Microsoft Entra. När enheten behöver dekryptera användarprofilen med DPAPI-nyckeln tillhandahåller Microsoft Entra-ID DPAPI-nyckeln krypterad av sessionsnyckeln, vilket CloudAP-plugin-programmet begär att TPM dekrypterar. Den här funktionen säkerställer konsekvens när det gäller att skydda uppdateringstoken och undviker program som implementerar sina egna skyddsmekanismer.

Webbläsarcookies: I Windows 10 eller senare stöder Microsoft Entra ID webbläsar-SSO i Internet Explorer och Microsoft Edge internt, i Google Chrome via Windows 10-kontotillägget och i Mozilla Firefox v91+ via en webbläsarinställning. Säkerheten skapas inte bara för att skydda cookies utan även de slutpunkter som cookies skickas till. Webbläsarcookies skyddas på samma sätt som en PRT genom att använda sessionsnyckeln för att signera och skydda cookies.

När en användare initierar en webbläsarinteraktion anropar webbläsaren (eller tillägget) en COM-intern klientvärd. Den lokala klientvärden ser till att sidan kommer från en av de tillåtna domänerna. Webbläsaren kan skicka andra parametrar till den lokala klientvärden, inklusive en nonce, men den lokala klientvärden garanterar validering av värdnamnet. Den lokala klientvärden begär en PRT-cookie från CloudAP-plugin-programmet, som skapar och undertecknar den med den TPM-skyddade sessionsnyckeln. Eftersom PRT-cookien är signerad av sessionsnyckeln är det svårt att manipulera. Den här PRT-cookien ingår i begärandehuvudet för Microsoft Entra-ID för att verifiera den enhet som den kommer från. Om du använder webbläsaren Chrome, kan endast det tillägg som uttryckligen definieras i den inbyggda klientvärdens manifest starta det och förhindrar därmed att godtyckliga tillägg gör dessa begäranden. När Microsoft Entra-ID:t verifierar PRT-cookien utfärdar det en sessionscookie till webbläsaren. Den här sessionscookien innehåller också samma sessionsnyckel som utfärdats med en PRT. Under efterföljande begäranden verifieras sessionsnyckeln som effektivt binder cookien till enheten och förhindrar repriser från någon annanstans.

När får en PRT ett MFA-anspråk?

En PRT kan hämta ett multifaktorautentiseringsanspråk i specifika scenarier. När en MFA-baserad PRT används för att begära token för program överförs MFA-anspråket till dessa apptoken. Den här funktionen ger användarna en smidig upplevelse genom att förhindra MFA-utmaning för varje app som kräver det. En PRT kan hämta ett MFA-anspråk på följande sätt:

-

Logga in med Windows Hello för företag: Windows Hello för företag ersätter lösenord och använder kryptografiska nycklar för att tillhandahålla stark tvåfaktorautentisering. Windows Hello för företag är specifikt för en användare på en enhet och kräver i sig själv att MFA etableras. När en användare loggar in med Windows Hello för företag får användarens PRT ett MFA-anspråk. Det här scenariot gäller även för användare som loggar in med smartkort om smartkortautentisering genererar ett MFA-anspråk från AD FS.

- Eftersom Windows Hello för företag anses vara multifaktorautentisering uppdateras MFA-anspråket när själva PRT uppdateras, så MFA-varaktigheten utökas kontinuerligt när användarna loggar in med Windows Hello för företag.

-

MFA under interaktiv WAM-inloggning: Under en tokenbegäran via WAM, om en användare måste göra MFA för att få åtkomst till appen, präglas PRT som förnyas under den här interaktionen med ett MFA-anspråk.

- I det här fallet uppdateras inte MFA-anspråket kontinuerligt, så MFA-varaktigheten baseras på den livslängd som angetts i katalogen.

- När en tidigare befintlig PRT och RT används för åtkomst till en app betraktas PRT och RT som det första autentiseringsbeviset. En ny RT krävs med en andra verifiering och ett präglat MFA-anspråk. Den här processen utfärdar också en ny PRT och RT.

Windows 10 eller senare underhåller en partitionerad lista över PRT för varje autentiseringsuppgift. Så det finns en PRT för var och en av Windows Hello for Business, lösenord eller smartkort. Den här partitioneringen säkerställer att MFA-anspråk isoleras baserat på de autentiseringsuppgifter som används och inte blandas ihop under tokenbegäranden.

Anteckning

När du använder lösenord för att logga in på Windows 10 eller nyare Microsoft Entra-ansluten eller Microsoft Entra hybrid-ansluten enhet, kan MFA under WAM interaktiv inloggning krävas efter att sessionsnyckeln som är associerad med PRT har förnyats.

Hur ogiltigförklaras en PRT?

En PRT är ogiltig i följande scenarier:

- Ogiltig användare: Om en användare tas bort eller inaktiveras i Microsoft Entra-ID är deras PRT ogiltig och kan inte användas för att hämta token för program. Om en borttagen eller inaktiverad användare redan har loggat in på en enhet tidigare loggar cachelagrad inloggning in dem tills CloudAP känner till deras ogiltiga tillstånd. När CloudAP har fastställt att användaren är ogiltig blockerar den efterföljande inloggningar. En ogiltig användare blockeras automatiskt från att logga in på nya enheter som inte har cachelagrat sina autentiseringsuppgifter.

- Ogiltig enhet: Om en enhet tas bort eller inaktiveras i Microsoft Entra-ID är den PRT som hämtas på enheten ogiltig och kan inte användas för att hämta token för andra program. Om en användare redan är inloggad på en ogiltig enhet kan de fortsätta att göra det. Men alla token på enheten är ogiltiga och användaren har inte SSO-åtkomst till några resurser från den enheten.

-

Lösenordsändring: Om en användare fick prt med sitt lösenord ogiltigförklaras PRT av Microsoft Entra-ID när användaren ändrar sitt lösenord. Lösenordsändring resulterar i att användaren får en ny PRT. Den här ogiltigförklaringen kan ske på två olika sätt:

- Om användaren loggar in på Windows med sitt nya lösenord tar CloudAP bort den gamla PRT:n och begär att Microsoft Entra-ID:t utfärdar en ny PRT med sitt nya lösenord. Om användaren inte har någon Internetanslutning kan det nya lösenordet inte verifieras, Windows kan kräva att användaren anger sitt gamla lösenord.

- Om en användare har loggat in med sitt gamla lösenord eller ändrat sitt lösenord efter att ha loggat in i Windows används den gamla PRT:n för wam-baserade tokenbegäranden. I det här scenariot uppmanas användaren att autentisera igen under WAM-tokenbegäran och en ny PRT utfärdas.

- TPM-problem: Ibland kan en enhets TPM vackla eller misslyckas, vilket leder till otillgänglighet för nycklar som skyddas av TPM. I det här fallet kan enheten inte hämta en PRT eller begära token med hjälp av en befintlig PRT eftersom den inte kan bevisa innehav av kryptografiska nycklar. Därför ogiltigförklaras alla befintliga PRT av Microsoft Entra ID. När Windows 10 upptäcker ett fel initieras ett återställningsflöde för att omregistrera enheten med nya kryptografiska nycklar. Med Microsoft Entra-hybridanslutning sker återställningen, precis som den första registreringen, tyst utan användarindata. För Microsoft Entra-anslutna eller Microsoft Entra-registrerade enheter måste återställningen utföras av en användare som har administratörsbehörighet på enheten. I det här scenariot initieras återställningsflödet av en Windows-prompt som hjälper användaren att återställa enheten.

Detaljerade flöden

Följande diagram illustrerar den underliggande informationen när du utfärdar, förnyar och använder en PRT för att begära en åtkomsttoken för ett program. De här stegen beskriver också hur de tidigare nämnda säkerhetsmekanismerna tillämpas under dessa interaktioner.

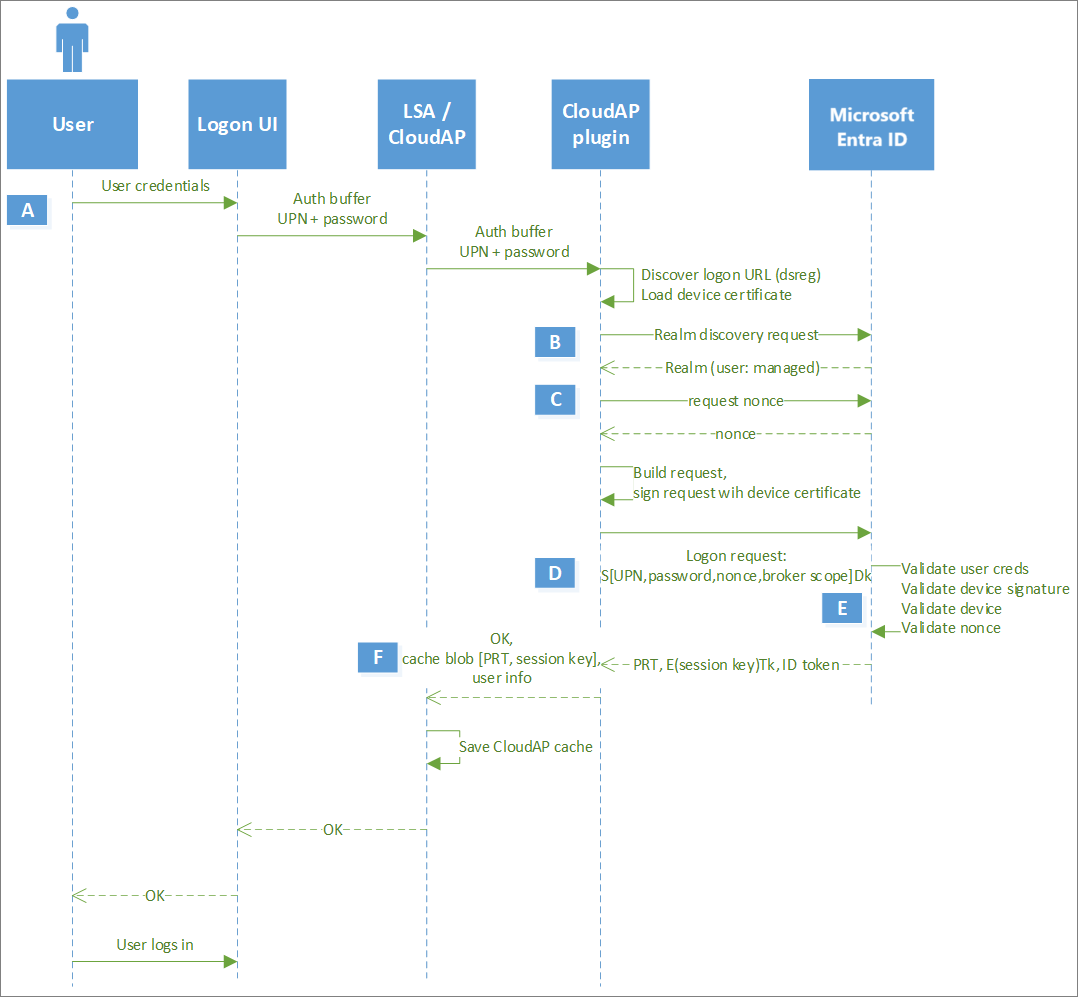

PRT-utfärdande under första inloggningen

Anteckning

I Microsoft Entra-anslutna enheter sker Microsoft Entra PRT-utfärdande (steg A-F) synkront innan användaren kan logga in på Windows. I Microsoft Entra hybridanslutna enheter är lokala Active Directory den primära auktoriteten. Så användaren kan logga in på Microsoft Entra hybridanslutna Windows när de kan hämta en TGT för inloggning, medan PRT-utfärdandet sker asynkront. Det här scenariot gäller inte för Microsoft Entra-registrerade enheter eftersom inloggning inte använder Microsoft Entra-autentiseringsuppgifter.

Anteckning

I en hybridansluten Windows-miljö med Microsoft Entra sker PRT-utfärdande asynkront. Utfärdandet av PRT kan misslyckas på grund av problem med federationsprovidern. Det här felet kan leda till inloggningsproblem när användare försöker komma åt molnresurser. Det är viktigt att felsöka det här scenariot med federationsleverantören.

| Steg | beskrivning |

|---|---|

| A | Användaren anger sitt lösenord i inloggningsgränssnittet. Inloggningsgränssnittet skickar autentiseringsuppgifterna i en autentiseringsbuffert till LSA, som i sin tur skickar dem internt till CloudAP. CloudAP vidarebefordrar den här begäran till CloudAP-plugin-programmet. |

| B | CloudAP-plugin-programmet initierar en begäran om sfäridentifiering för att identifiera identitetsprovidern för användaren. Om användarens klientorganisation har en federationsproviderkonfiguration returnerar Microsoft Entra ID federationsproviderns Metadata Exchange Endpoint (MEX) slutpunkt. Om inte, returnerar Microsoft Entra ID att användaren hanteras, vilket anger att användaren kan autentisera sig med Microsoft Entra ID. |

| C | Om användaren hanteras hämtar CloudAP nonce från Microsoft Entra ID. Om användaren är federerad begär CloudAP-plugin-programmet en SAML-token (Security Assertion Markup Language) från federationsprovidern med användarens autentiseringsuppgifter. Nonce begärs innan SAML-token skickas till Microsoft Entra ID. |

| D | CloudAP-pluginet konstruerar autentiseringsbegäran med användarens autentiseringsuppgifter, nonce och ett brokerområde, signerar begäran med enhetsnyckeln (dkpriv) och skickar den till Microsoft Entra ID. I en federerad miljö använder CloudAP-plugin-programmet SAML-token som returneras av federationsprovidern i stället för användarens autentiseringsuppgifter. |

| E | Microsoft Entra-ID verifierar autentiseringsuppgifterna för användaren, nonce och enhetssignaturen, verifierar att enheten är giltig i klientorganisationen och utfärdar den krypterade PRT:n. Tillsammans med PRT utfärdar Microsoft Entra-ID också en symmetrisk nyckel, som kallas sessionsnyckeln krypterad av Microsoft Entra-ID:t med hjälp av transportnyckeln (tkpub). Dessutom är sessionsnyckeln också inbäddad i PRT. Den här sessionsnyckeln fungerar som en Proof-of-possession (PoP)-nyckel för efterföljande begäranden med PRT. |

| F | CloudAP-plugin-programmet skickar den krypterade PRT- och sessionsnyckeln till CloudAP. CloudAP begär att TPM dekrypterar sessionsnyckeln med hjälp av transportnyckeln (tkpriv) och omkrypterar den med hjälp av TPM:s egen nyckel. CloudAP lagrar den krypterade sessionsnyckeln i cacheminnet tillsammans med PRT. |

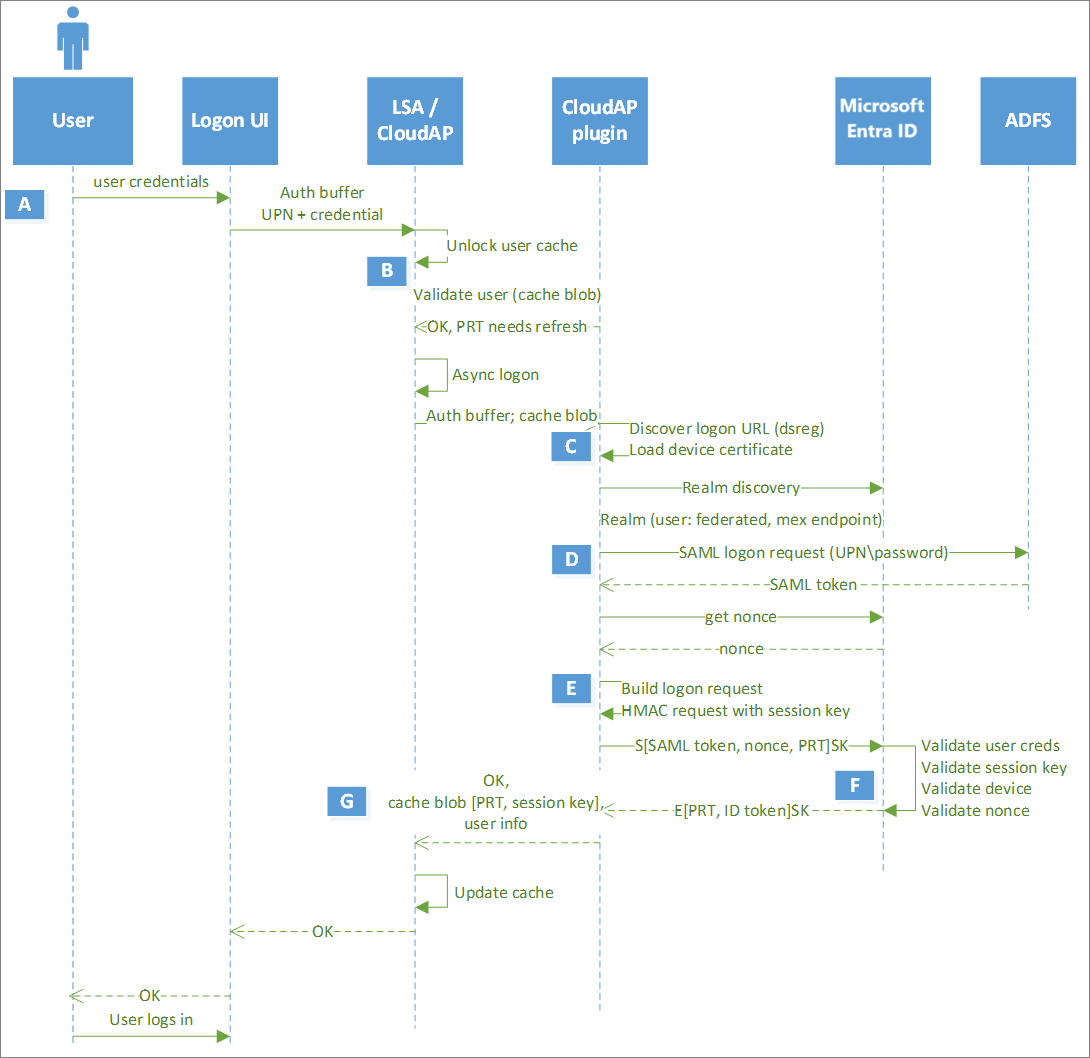

PRT-förnyelse vid efterföljande inloggningar

| Steg | beskrivning |

|---|---|

| A | Användaren anger sitt lösenord i inloggningsgränssnittet. Inloggningsgränssnittet skickar autentiseringsuppgifterna i en autentiseringsbuffert till LSA, som i sin tur skickar dem internt till CloudAP. CloudAP vidarebefordrar den här begäran till CloudAP-plugin-programmet. |

| B | Om användaren tidigare har loggat in på sessionen initierar Windows cachelagrad inloggning och validerar autentiseringsuppgifter för att logga in användaren. Var fjärde timme initierar CloudAP-plugin-programmet PRT-förnyelsen asynkront. |

| C | CloudAP-plugin-programmet initierar en begäran om sfäridentifiering för att identifiera identitetsprovidern för användaren. Om användarens klientorganisation har en konfiguration för en federationsprovider returnerar Microsoft Entra ID federationsproviderns MEX-slutpunkt (Metadata Exchange Endpoint). Om inte, returnerar Microsoft Entra ID att användaren hanteras, vilket anger att användaren kan autentisera sig med Microsoft Entra ID. |

| D | Om användaren är federerad begär CloudAP-plugin-programmet en SAML-token från federationsprovidern med användarens autentiseringsuppgifter. Nonce begärs innan SAML-token skickas till Microsoft Entra ID. Om användaren hanteras får CloudAP nonce direkt från Microsoft Entra ID. |

| E | CloudAP-plugin-programmet skapar autentiseringsbegäran med användarens autentiseringsuppgifter, nonce och den befintliga PRT:n, signerar begäran med sessionsnyckeln och skickar den till Microsoft Entra-ID. I en federerad miljö använder CloudAP-plugin-programmet SAML-token som returneras av federationsprovidern i stället för användarens autentiseringsuppgifter. |

| F | Microsoft Entra ID validerar signaturen för sessionsnyckeln genom att jämföra den med sessionsnyckeln som är inbäddad i PRT, validerar nonce och säkerställer att enheten är giltig i klientorganisationen och utfärdar en ny PRT. Som vi sett tidigare, åtföljs PRT igen av sessionsnyckeln som är krypterad med transportnyckeln (tkpub). |

| G | CloudAP-plugin-programmet skickar den krypterade PRT- och sessionsnyckeln till CloudAP. CloudAP begär att TPM dekrypterar sessionsnyckeln med hjälp av transportnyckeln (tkpriv) och omkrypterar den med hjälp av TPM:s egen nyckel. CloudAP lagrar den krypterade sessionsnyckeln i cacheminnet tillsammans med PRT. |

Anteckning

En PRT kan förnyas externt utan behov av en VPN-anslutning när användarnamnmixade slutpunkter aktiveras externt.

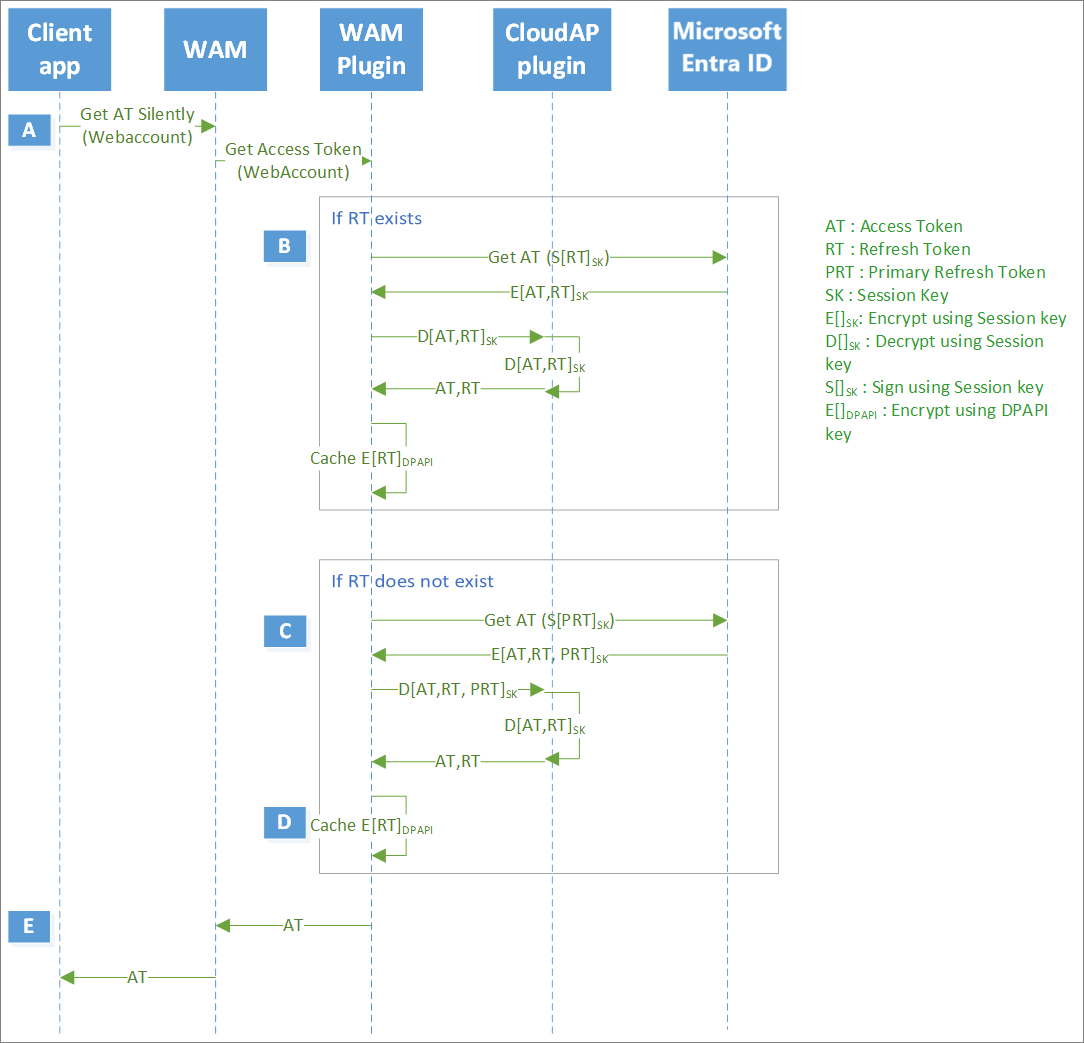

PRT-användning under apptokenbegäranden

| Steg | beskrivning |

|---|---|

| A | Ett program, som Microsoft Outlook, initierar en tokenbegäran till WAM. WAM ber i sin tur Microsoft Entra WAM-plugin-programmet att hantera tokenbegäran. |

| B | Om en uppdateringstoken för programmet redan är tillgänglig använder Microsoft Entra WAM-plugin-programmet den för att begära en åtkomsttoken. För att tillhandahålla bevis på enhetsbindning signerar WAM-plugin-programmet begäran med sessionsnyckeln. Microsoft Entra-ID verifierar sessionsnyckeln och utfärdar en åtkomsttoken och en ny uppdateringstoken för appen, krypterad med sessionsnyckeln. WAM-plugin-programmet begär att CloudAP-plugin-programmet dekrypterar tokenen, som i sin tur begär att TPM dekrypterar dem med hjälp av sessionsnyckeln, vilket resulterar i att båda tokenen hamnar hos WAM-plugin-programmet. Därefter tillhandahåller WAM-plugin-programmet endast åtkomsttoken till programmet, medan det omkrypterar uppdateringstoken med DPAPI och lagrar den i sin egen cache |

| C | Om en uppdateringstoken för programmet inte är tillgänglig använder Microsoft Entra WAM-pluginprogrammet PRT för att begära en åtkomsttoken. För att tillhandahålla bevis på innehav signerar WAM-plugin-programmet begäran som innehåller PRT med sessionsnyckeln. Microsoft Entra-ID verifierar signaturen för sessionsnyckeln genom att jämföra den med sessionsnyckeln som är inbäddad i PRT, verifierar att enheten är giltig och utfärdar en åtkomsttoken och en uppdateringstoken för programmet. Dessutom kan Microsoft Entra-ID utfärda en ny PRT (baserat på uppdateringscykel), alla krypterade med sessionsnyckeln. |

| D | WAM-plugin-programmet begär att CloudAP-plugin-programmet dekrypterar tokenen, som i sin tur begär att TPM dekrypterar dem med hjälp av sessionsnyckeln, vilket resulterar i att båda tokenen hamnar hos WAM-plugin-programmet. Därefter tillhandahåller WAM-plugin-programmet endast åtkomsttoken till programmet, medan det omkrypterar uppdateringstoken med DPAPI och lagrar den i sin egen cache. WAM-plugin använder förnyelsetoken framöver för den här applikationen. WAM-plugin-programmet ger också tillbaka det nya PRT till CloudAP-plugin-programmet, som validerar PRT med Microsoft Entra-ID innan det uppdateras i sin egen cache. CloudAP-plugin-programmet använder den nya PRT:n framöver. |

| E | WAM tillhandahåller den nyligen utfärdade åtkomsttoken till WAM, som i sin tur tillhandahåller den tillbaka till den anropande applikationen |

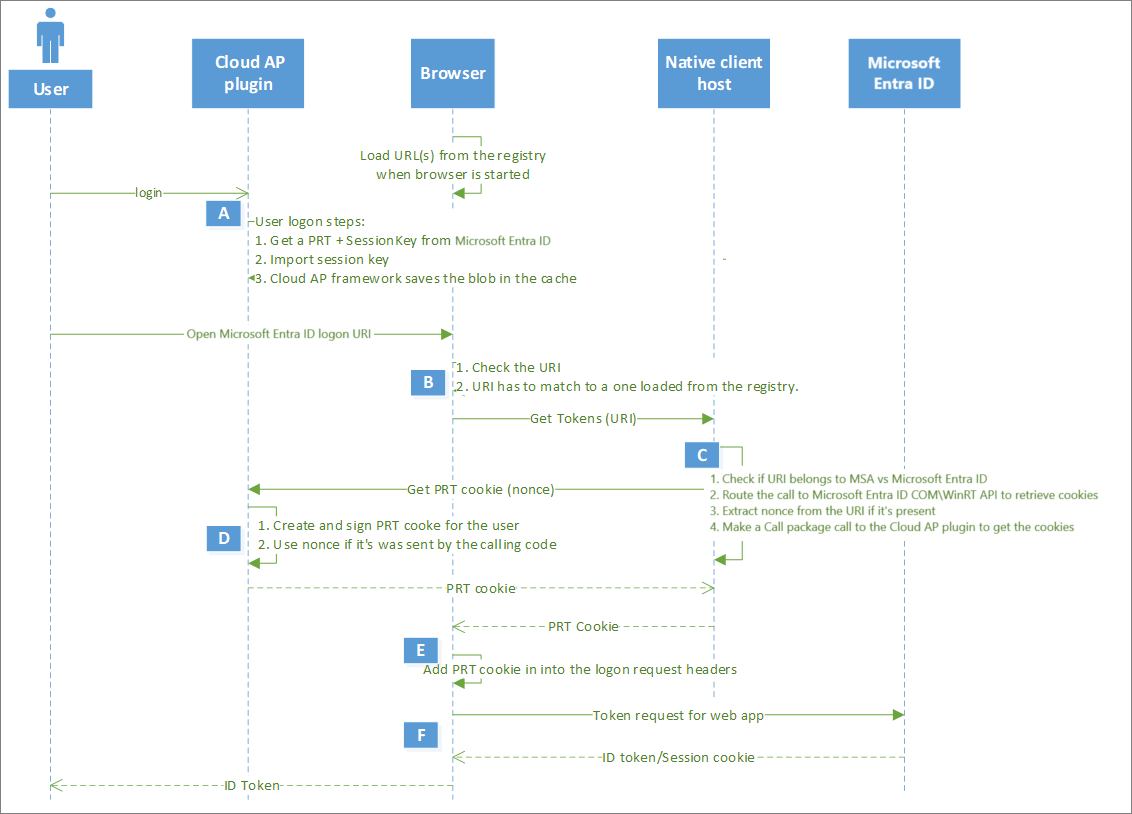

Enkel inloggning i webbläsare med hjälp av PRT

| Steg | beskrivning |

|---|---|

| A | Användaren loggar in i Windows med sina autentiseringsuppgifter för att hämta en PRT. När användaren öppnar webbläsaren läser webbläsaren (eller tillägget) in URL:erna från registret. |

| B | När en användare öppnar en Inloggnings-URL för Microsoft Entra verifierar webbläsaren eller tillägget URL:en med de som hämtas från registret. Om de matchar anropar webbläsaren den inhemska värdtjänsten för att hämta en token. |

| C | Värden för den inhemska klienten verifierar att URL:erna tillhör Microsoft-identitetsleverantörer (Microsoft-konto eller Microsoft Entra-ID), extraherar en nonce som skickas från URL:en och gör ett anrop till CloudAP-plugin för att erhålla en PRT-cookie. |

| D | CloudAP-pluginen skapar PRT-cookien, loggar in med den TPM-bundna sessionsnyckeln och skickar tillbaka den till klientvärden. |

| E | Den ursprungliga klientvärden returnerar denna PRT-cookie till webbläsaren, som inkluderar den som en del av begärandehuvudet kallat x-ms-RefreshTokenCredential och begär token från Microsoft Entra-ID. |

| F | Microsoft Entra-ID verifierar signaturen för sessionsnyckeln på PRT-cookien, verifierar nonce, verifierar att enheten är giltig i klientorganisationen och utfärdar en ID-token för webbsidan och en krypterad sessionscookie för webbläsaren. |

Anteckning

Webbläsarflödet för enkel inloggning som beskrivs i föregående steg gäller inte för sessioner i privata lägen som InPrivate i Microsoft Edge, Incognito i Google Chrome (när du använder Tillägget Microsoft-konton) eller i privat läge i Mozilla Firefox v91+

Nästa steg

Mer information om hur du felsöker PRT-relaterade problem finns i artikeln Felsöka Microsoft Entra Hybrid-anslutna Windows 10- eller senare enheter och Windows Server 2016-enheter.