Självstudie: Konfigurera Datawiza för att aktivera Microsoft Entra multifaktorautentisering och enkel inloggning till Oracle JD Edwards

I den här självstudien får du lära dig hur du aktiverar enkel inloggning med Microsoft Entra (SSO) och Microsoft Entra multifaktorautentisering för ett Oracle JD Edwards-program (JDE) med hjälp av Datawiza Access Proxy (DAP).

Läs mer om Datawiza-åtkomstproxy

Fördelar med att integrera program med Microsoft Entra-ID med DAP:

- Ta till dig proaktiv säkerhet med Nulta pouzdanost – en säkerhetsmodell som anpassar sig till moderna miljöer och omfattar hybridarbetsplatser, samtidigt som den skyddar människor, enheter, appar och data

- Enkel inloggning med Microsoft Entra – säker och sömlös åtkomst för användare och appar, från valfri plats, med hjälp av en enhet

- Så här fungerar det: Microsoft Entra multifaktorautentisering – användare uppmanas att under inloggningen ange former av identifiering, till exempel en kod på sin mobiltelefon eller en fingeravtrycksgenomsökning

- Vad är villkorsstyrd åtkomst? – Principer är if-then-instruktioner, om en användare vill komma åt en resurs måste de slutföra en åtgärd

- Enkel autentisering och auktorisering i Microsoft Entra-ID utan kod Datawiza – använd webbprogram som: Oracle JDE, Oracle E-Business Suite, Oracle Sibel och hemodlade appar

- Använda Datawiza Cloud Management Console (DCMC) – hantera åtkomst till program i offentliga moln och lokalt

Beskrivning av scenario

Det här scenariot fokuserar på Oracle JDE-programintegrering med hjälp av HTTP-auktoriseringshuvuden för att hantera åtkomst till skyddat innehåll.

I äldre program, på grund av avsaknaden av modernt protokollstöd, är det svårt att integrera direkt med Microsoft Entra SSO. DAP kan överbrygga klyftan mellan det äldre programmet och det moderna ID-kontrollplanet genom protokollövergång. DAP sänker integreringskostnaderna, sparar teknisk tid och förbättrar programsäkerheten.

Scenariots arkitektur

Scenariolösningen har följande komponenter:

- Microsoft Entra-ID – identitets- och åtkomsthanteringstjänst som hjälper användare att logga in och komma åt externa och interna resurser

- Oracle JDE-program – äldre program som skyddas av Microsoft Entra-ID

- Datawiza Access Proxy (DAP) – containerbaserad omvänd proxy som implementerar OpenID Connect (OIDC), OAuth eller SAML (Security Assertion Markup Language) för användarinloggningsflöde. Den skickar identiteten transparent till program via HTTP-huvuden.

- Datawiza Cloud Management Console (DCMC) – en konsol för att hantera DAP. Administratörer använder API:er för användargränssnitt och RESTful för att konfigurera DAP- och åtkomstkontrollprinciper.

Läs mer: Datawiza och Microsoft Entra-autentiseringsarkitektur

Förutsättningar

Se till att följande krav uppfylls.

- En Azure-prenumeration

- Om du inte har ett konto kan du skaffa ett kostnadsfritt Azure-konto

- En Microsoft Entra-klient som är länkad till Azure-prenumerationen

- Se Snabbstart : Skapa en ny klientorganisation i Microsoft Entra-ID.

- Docker och Docker Compose

- Gå till docs.docker.com för att hämta Docker och installera Docker Compose

- Användaridentiteter synkroniserade från en lokal katalog till Microsoft Entra-ID, eller skapade i Microsoft Entra-ID och flödade tillbaka till en lokal katalog

- Ett konto med Microsoft Entra-ID och en programadministratörsroll. Se, Inbyggda Microsoft Entra-roller, alla roller

- En Oracle JDE-miljö

- (Valfritt) Ett SSL-webbcertifikat för att publicera tjänster via HTTPS. Du kan också använda standardcertifikat för Datawiza för testning

Komma igång med DAB

Så här integrerar du Oracle JDE med Microsoft Entra-ID:

Sidan Välkommen visas.

Välj den orangea knappen Komma igång .

I fälten Namn och Beskrivning anger du information.

Välj Nästa.

I dialogrutan Lägg till program väljer du Webb för Plattform.

För Appnamn anger du ett unikt programnamn.

För Offentlig domän anger du

https://jde-external.example.comtill exempel . För att testa konfigurationen kan du använda localhost DNS. Om du inte distribuerar DAP bakom en lastbalanserare använder du den offentliga domänporten .För Lyssna port väljer du den port som DAP lyssnar på.

För Överordnade servrar väljer du url:en och porten för Oracle JDE-implementering som ska skyddas.

Välj Nästa.

- I dialogrutan Konfigurera IdP anger du information.

Kommentar

Använd DCMC-integrering med ett klick för att slutföra Microsoft Entra-konfigurationen. DCMC anropar Graph API för att skapa en programregistrering åt dig i din Microsoft Entra-klientorganisation. Gå till docs.datawiza.com för integrering med ett klick med Microsoft Entra-ID.

- Välj Skapa.

Dap-distributionssidan visas.

Anteckna Docker Compose-filen för distribution. Filen innehåller DAP-avbildningen, etableringsnyckeln och etableringshemligheten, som hämtar den senaste konfigurationen och principerna från DCMC.

SSO- och HTTP-huvuden

DAP hämtar användarattribut från IdP och skickar dem till det överordnade programmet med en rubrik eller cookie.

Oracle JDE-programmet måste känna igen användaren: med ett namn instruerar programmet DAP att skicka värdena från IdP till programmet via HTTP-huvudet.

I Oracle JDE går du till det vänstra navigeringsfältet och väljer Program.

Välj underfliken Attributpass .

För Fält väljer du E-post.

För Förväntade väljer du JDE_SSO_UID.

För Typ väljer du Rubrik.

Kommentar

Den här konfigurationen använder Microsoft Entra-användarens huvudnamn som inloggningsanvändarnamn, som används av Oracle JDE. Om du vill använda en annan användaridentitet går du till fliken Mappningar .

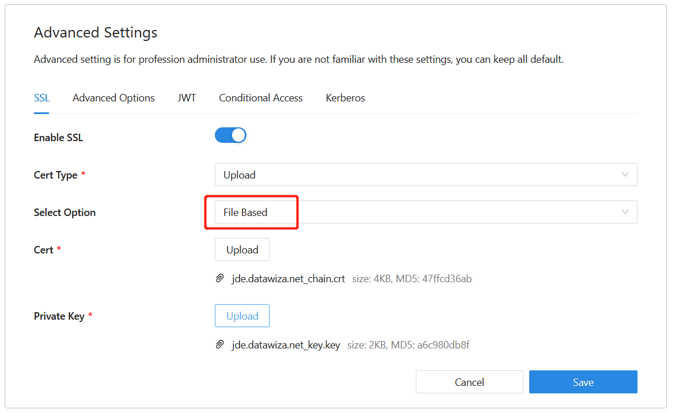

Välj fliken Avancerat.

Välj Aktivera SSL.

I listrutan Cert Type (Certifikattyp) väljer du en typ.

I testsyfte tillhandahåller vi ett självsignerat certifikat.

Kommentar

Du kan ladda upp ett certifikat från en fil.

Välj Spara.

Aktivera Microsoft Entra multifaktorautentisering

Dricks

Stegen i den här artikeln kan variera något beroende på vilken portal du börjar från.

Om du vill ge mer säkerhet för inloggningar kan du framtvinga MFA för användarinloggning.

Se Självstudie : Skydda användarinloggningshändelser med Microsoft Entra multifaktorautentisering.

- Logga in på administrationscentret för Microsoft Entra som programadministratör.

- Bläddra till fliken Egenskaper för identitetsöversikt>>.

- Under Standardinställningar för säkerhet väljer du Hantera standardinställningar för säkerhet.

- I fönstret Säkerhet som standard växlar du den nedrullningsbara menyn för att välja Aktiverad.

- Välj Spara.

Aktivera enkel inloggning i Oracle JDE EnterpriseOne-konsolen

Så här aktiverar du enkel inloggning i Oracle JDE-miljön:

Logga in på Oracle JDE EnterpriseOne Server Manager Management Console som administratör.

I Välj instans väljer du alternativet ovan EnterpriseOne HTML Server.

I panelen Konfiguration väljer du Visa som Avancerat.

Välj Säkerhet.

Markera kryssrutan Aktivera Oracle Access Manager .

I fältet Inloggnings-URL för Oracle Access Manager anger du datawiza/ab-logout.

I avsnittet Konfiguration av säkerhetsserver väljer du Använd.

Välj Stoppa.

Kommentar

Om ett meddelande anger att webbserverkonfigurationen (jas.ini) är inaktuell väljer du Synkronisera konfiguration.

Välj start.

Testa ett Oracle JDE-baserat program

Om du vill testa ett Oracle JDE-program validerar du programhuvuden, principer och övergripande testning. Använd vid behov huvud- och principsimulering för att verifiera rubrikfält och principkörning.

För att bekräfta att Oracle JDE-programåtkomst inträffar visas en uppmaning om att använda ett Microsoft Entra-konto för inloggning. Autentiseringsuppgifterna är markerade och Oracle JDE visas.

Nästa steg

- Video Aktivera enkel inloggning och MFA för Oracle JDE) med Microsoft Entra-ID via Datawiza

- Självstudie: Konfigurera säker hybridåtkomst med Microsoft Entra-ID och Datawiza

- Självstudie: Konfigurera Azure AD B2C med Datawiza för att tillhandahålla säker hybridåtkomst

- Gå till docs.datawiza.com för Datawiza-användarguider