Distribuera en virtuell F5 BIG-IP Virtual Edition-dator i Azure

I den här självstudien lär du dig att distribuera BIG-IP Vitural Edition (VE) i Azure infrastructure as a service (IaaS). I slutet av självstudien har du:

- En förberedd virtuell big-IP-dator (VM) för att modellera en säker hybridåtkomst (SHA) proof-of-concept

- En mellanlagringsinstans för att testa nya BIG-IP-systemuppdateringar och snabbkorrigeringar

Läs mer: SHA: Skydda äldre appar med Microsoft Entra-ID

Förutsättningar

Tidigare F5 BIG-IP-erfarenhet eller kunskap är inte nödvändig. Vi rekommenderar dock att du granskar branschstandardterminologin i F5-ordlistan.

Distribution av en BIG-IP i Azure för SHA kräver:

- En betald Azure-prenumeration

- Om du inte har någon kan du få en kostnadsfri utvärderingsversion av Azure

- Någon av följande F5 BIG-IP-licens-SKU:er:

- Ett SAN-certifikat (Jokertecken eller Alternativt namn på certifikatmottagare) för att publicera webbprogram via SSL (Secure Socket Layer)

- Gå till letsencrypt.org för att se erbjudanden. Välj Komma igång.

- Ett SSL-certifikat för att skydda BIG-IP-hanteringsgränssnittet. Du kan använda ett certifikat för att publicera webbappar, om ämnet motsvarar det fullständiga domännamnet BIG-IP (FQDN). Du kan till exempel använda ett jokerteckencertifikat med ett ämne

*.contoso.comförhttps://big-ip-vm.contoso.com:8443.

Det tar cirka 30 minuter att distribuera och basera systemkonfigurationer på virtuella datorer. BIG-IP är att implementera SHA-scenarier i Integrera F5 BIG-IP med Microsoft Entra-ID.

Testscenarier

När du testar scenarierna förutsätter den här självstudien:

- BIG-IP distribueras till en Azure-resursgrupp med en Active Directory-miljö (AD)

- Miljön består av en domänkontrollant (DC) och virtuella IIS-webbvärddatorer (Internet Information Services)

- Servrar som inte finns på samma platser som den virtuella big-IP-datorn är godtagbara, om BIG-IP ser roller som krävs för att stödja ett scenario

- BIG-IP VM som är ansluten till en annan miljö, via en VPN-anslutning, stöds

Om du inte har de tidigare objekten för testning kan du distribuera en AD-domänmiljö till Azure med hjälp av ett skript i Cloud Identity Lab. Du kan programmatiskt distribuera exempeltestprogram till en IIS-webbvärd med hjälp av en skriptbaserad automatisering i Demo Suite.

Kommentar

Vissa steg i den här självstudien kan skilja sig från layouten i administrationscentret för Microsoft Entra.

Azure-distribution

Dricks

Stegen i den här artikeln kan variera något beroende på vilken portal du börjar från.

Du kan distribuera en BIG-IP i olika topologier. Den här guiden fokuserar på en nätverkskortsdistribution (NIC). Men om big-IP-distributionen kräver flera nätverksgränssnitt för hög tillgänglighet, nätverkssegregering eller mer än 1 GB dataflöde bör du överväga att använda F5-förkompilerade Arm-mallar (Azure Resource Manager).

Så här distribuerar du BIG-IP VE från Azure Marketplace.

Logga in på administrationscentret för Microsoft Entra med ett konto med behörighet att skapa virtuella datorer, till exempel en programadministratör.

I den översta sökrutan i menyfliksområdet skriver du Marketplace

Välj Retur.

Skriv F5 i Marketplace-filtret.

Välj Retur.

Välj + Lägg till i det övre menyfliksområdet.

För Marketplace-filtret anger du F5.

Välj Retur.

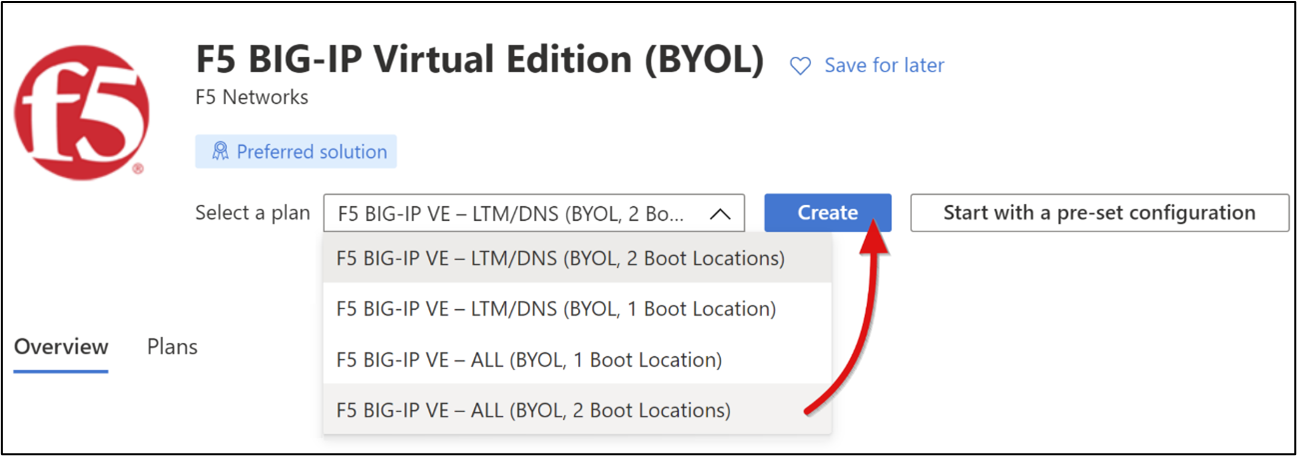

Välj F5 BIG-IP Virtual Edition (BYOL)>Välj en programvaruplan>F5 BIG-IP VE – ALLA (BYOL, 2 startplatser).

Välj Skapa.

För grunderna:

- Prenumeration: Målprenumeration för big-IP VM-distributionen

- Resursgrupp: Azure RG som den virtuella BIG-IP-datorn distribueras till eller skapar en. Det är din resursgrupp för domänkontrollanter och virtuella IIS-datorer

- Information om instans:

- Exempel på VM-namn BIG-IP-VM

- Region: Rikta azure geo för BIG-IP-VM

- Tillgänglighetsalternativ Aktivera om du använder virtuell dator i produktion

- Bild: F5 BIG-IP VE – ALLA (BYOL, 2 startplatser)

- Azure Spot-instans: Nej, men aktivera den om det behövs

- Storlek: Minsta specifikationer är 2 vCPU:er och 8 GB minne

- För administratörskonto:

- Autentiseringstyp: Välj ett lösenord för tillfället och växla till ett nyckelpar senare

- Användarnamn: Identiteten som ska skapas som ett big-IP-lokalt konto för åtkomst till dess hanteringsgränssnitt. Användarnamnet är SKIFT-känsligt.

- Lösenord: Säker administratörsåtkomst med ett starkt lösenord

- Regler för inkommande portar: Offentliga inkommande portar, Ingen.

- Välj Nästa: Diskar. Låt standardvärdena vara kvar.

- Välj Nästa: Nätverk.

- För nätverk:

- Virtuellt nätverk: Det virtuella Azure-nätverk som används av dina virtuella dc- och IIS-datorer eller skapa ett

- Undernät: Samma interna Azure-undernät som dina virtuella DC- och IIS-datorer, eller skapa ett

- Offentlig IP-adress: Ingen

- Nätverkssäkerhetsgrupp för nätverkskort: Välj Ingen, om det Azure-undernät som du har valt är associerat med en nätverkssäkerhetsgrupp (NSG), annars väljer du Grundläggande

- Påskynda nätverk: Av

- För belastningsutjämning: Belastningsutjämning virtuell dator, Nej.

- Välj Nästa: Hantering och slutför inställningarna:

- Detaljerad övervakning: Av

- Startdiagnostik Aktivera med anpassat lagringskonto. Med den här funktionen kan du ansluta till SSH-gränssnittet (BIG-IP Secure Shell) via alternativet Seriekonsol i administrationscentret för Microsoft Entra. Välj ett tillgängligt Azure Storage-konto.

- För identitet:

- Systemtilldelad hanterad identitet: Av

- Microsoft Entra-ID: BIG-IP stöder inte det här alternativet

- För Autoshutdown: Aktivera, eller om du testar, kan du ställa in BIG-IP-VM så att den stängs av dagligen

- Välj Nästa: Avancerat, lämna standardinställningarna.

- Välj Nästa: Taggar.

- Om du vill granska konfigurationen av big-IP-VM väljer du Nästa: Granska + skapa.

- Välj Skapa. Det tar vanligtvis 5 minuter att distribuera en VIRTUELL BIG-IP-dator.

- När du är klar expanderar du den vänstra menyn i administrationscentret för Microsoft Entra.

- Välj Resursgrupper och navigera till BIG-IP-VM.

Kommentar

Om det inte går att skapa den virtuella datorn väljer du Tillbaka och Nästa.

Konfiguration av nätverk

När den virtuella big-IP-datorn startar etableras dess nätverkskort med en primär privat IP-adress som utfärdats av DHCP-tjänsten (Dynamic Host Configuration Protocol) för det Azure-undernät som den är ansluten till. TMOS (BIG-IP Traffic Management Operating System) använder IP-adressen för att kommunicera med:

- Värdar och tjänster

- Utgående åtkomst till det offentliga Internet

- Inkommande åtkomst till big-IP-webbkonfigurations- och SSH-hanteringsgränssnitten

Att exponera hanteringsgränssnitten för Internet ökar BIG-IP-attackytan. Den här risken är anledningen till att den primära IP-adressen big-IP inte etablerades med en offentlig IP-adress under distributionen. I stället etableras en sekundär intern IP-adress och en associerad offentlig IP-adress för publicering. Den här en-till-en-mappningen mellan en offentlig IP-adress för en virtuell dator och en privat IP-adress gör att extern trafik kan nå en virtuell dator. En Azure NSG-regel krävs dock för att tillåta trafiken, som liknar en brandvägg.

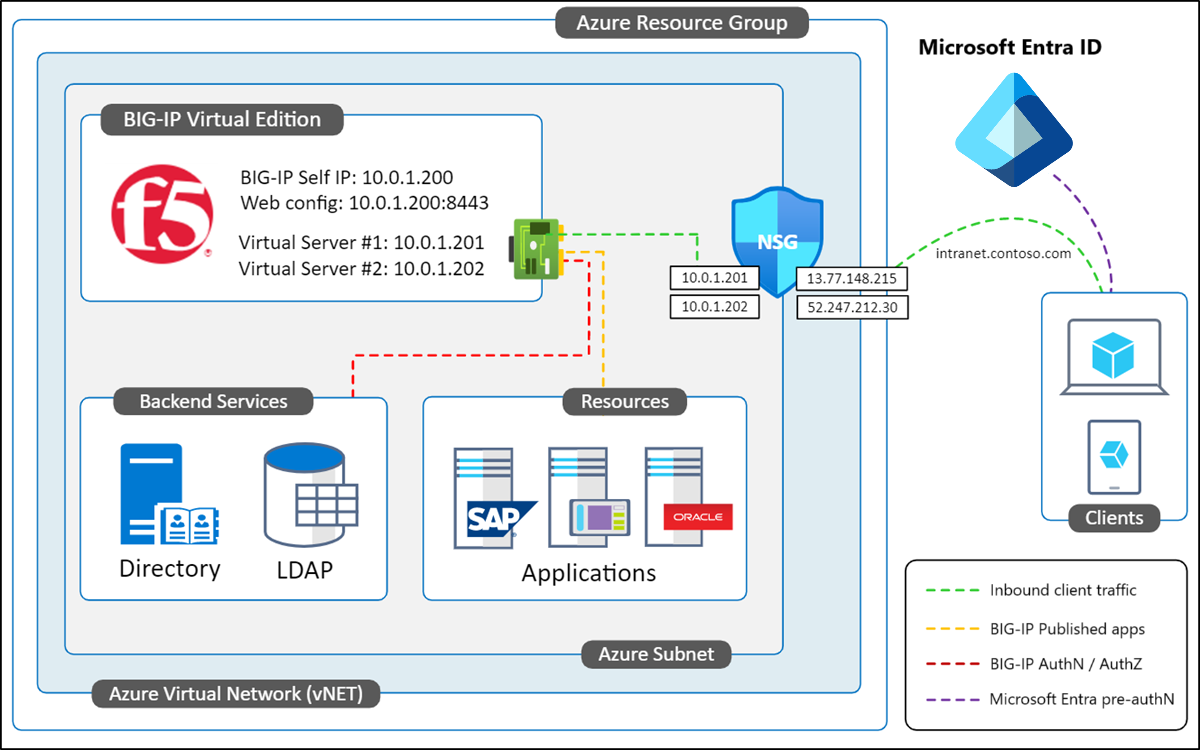

Följande diagram visar en NIC-distribution av en BIG-IP VE i Azure, konfigurerad med en primär IP-adress för allmän drift och hantering. Det finns en separat IP-adress för den virtuella servern för publicering av tjänster. En NSG-regel tillåter fjärrtrafik som ska dirigeras intranet.contoso.com till den offentliga IP-adressen för den publicerade tjänsten innan den vidarebefordras till den virtuella BIG-IP-servern.

Som standard är privata och offentliga IP-adresser som utfärdas till virtuella Azure-datorer dynamiska, så kan ändras när en virtuell dator startas om. Undvik anslutningsproblem genom att ändra IP-adressen för BIG-IP-hantering till statisk. Gör samma åtgärd på sekundära IP-adresser för publiceringstjänster.

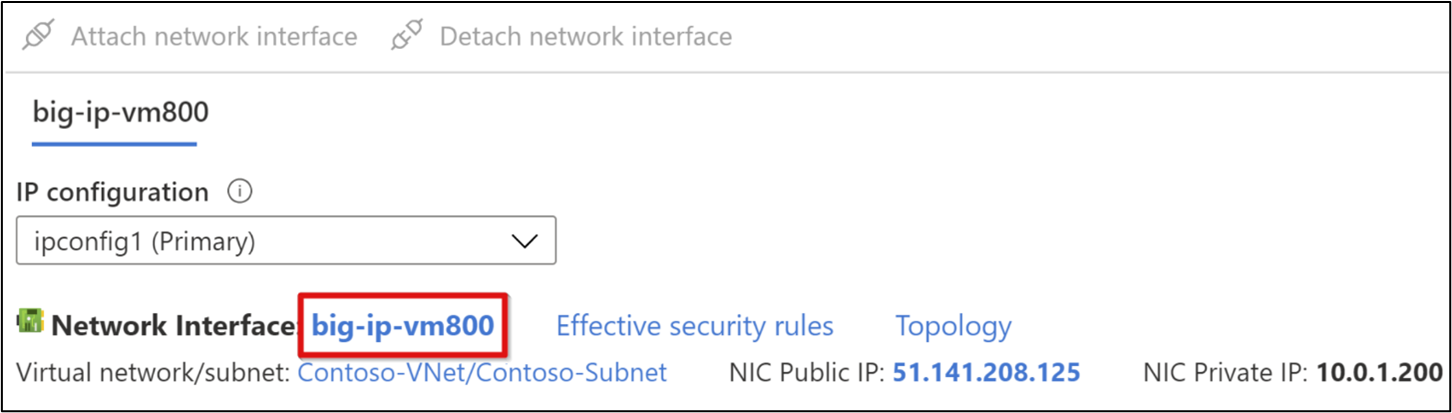

Gå till Inställningar>Nätverk från menyn BIG-IP VM.

I nätverksvyn väljer du länken till höger om nätverksgränssnittet.

Kommentar

Namn på virtuella datorer genereras slumpmässigt under distributionen.

- I den vänstra rutan väljer du IP-konfigurationer.

- Välj raden ipconfig1 .

- Ange alternativet IP-tilldelning till Statisk. Om det behövs ändrar du den primära IP-adressen för den virtuella stor-IP-datorn.

- Välj Spara.

- Stäng menyn ipconfig1.

Kommentar

Använd den primära IP-adressen för att ansluta och hantera BIG-IP-VM.

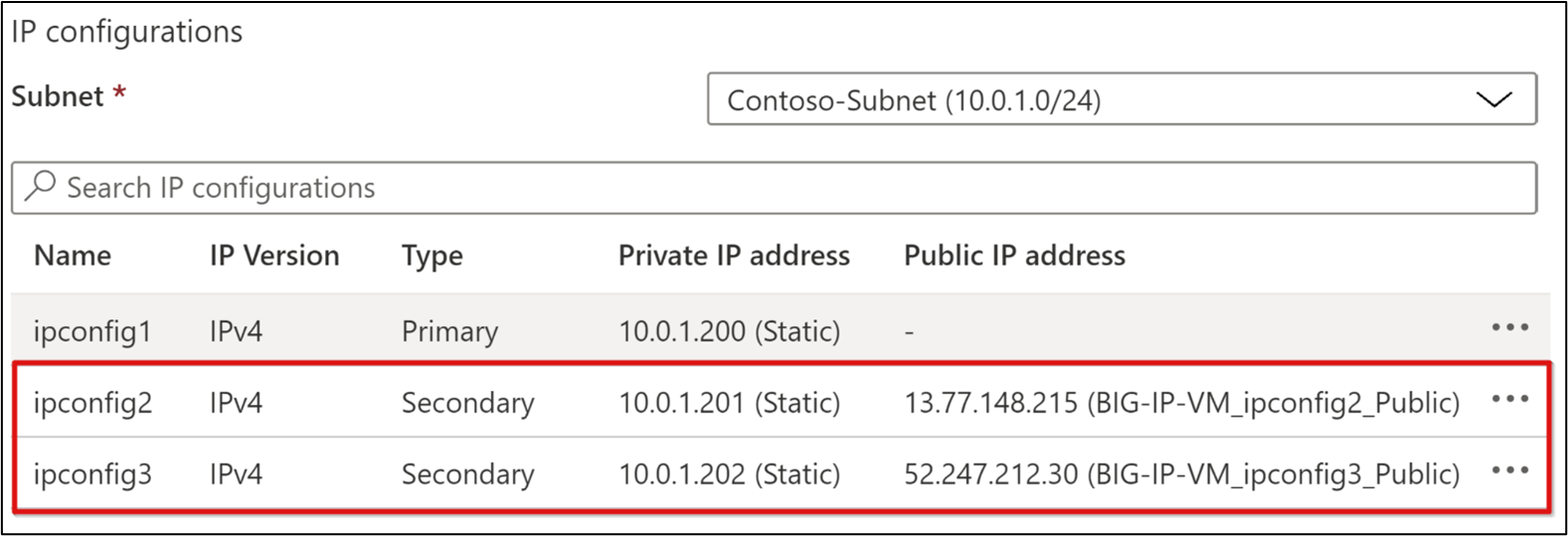

- I det övre menyfliksområdet väljer du + Lägg till.

- Ange ett sekundärt privat IP-namn, till exempel ipconfig2.

- För inställningen privat IP-adress anger du alternativet Allokering till Statisk. Genom att tillhandahålla nästa högre eller lägre IP-adress bevaras ordningsföljden.

- Ange den offentliga IP-adressen till Associera.

- Välj Skapa.

- För den nya offentliga IP-adressen anger du ett namn, till exempel BIG-IP-VM_ipconfig2_Public.

- Om du uppmanas till det anger du SKU:n till Standard.

- Om du uppmanas till det anger du Nivån till Global.

- Ange alternativet Tilldelning till Statisk.

- Välj OK två gånger.

Din BIG-IP-VM är redo för:

- Primär privat IP: Dedikerad till att hantera big-IP-VM via webbkonfigurationsverktyget och SSH. Det används av BIG-IP-systemet, som sin själv-IP, för att ansluta till publicerade backend-tjänster. Den ansluter till externa tjänster:

- Network Time Protocol (NTP)

- Active Directory (AD)

- Lightweight Directory Access Protocol (LDAP)

- Sekundär privat IP: Använd för att skapa en virtuell BIG-IP APM-server för att lyssna efter inkommande begäranden till en publicerad tjänst

- Offentlig IP-adress: Den är associerad med den sekundära privata IP-adressen. Den gör det möjligt för klienttrafik från det offentliga Internet att nå den virtuella BIG-IP-servern för de publicerade tjänsterna

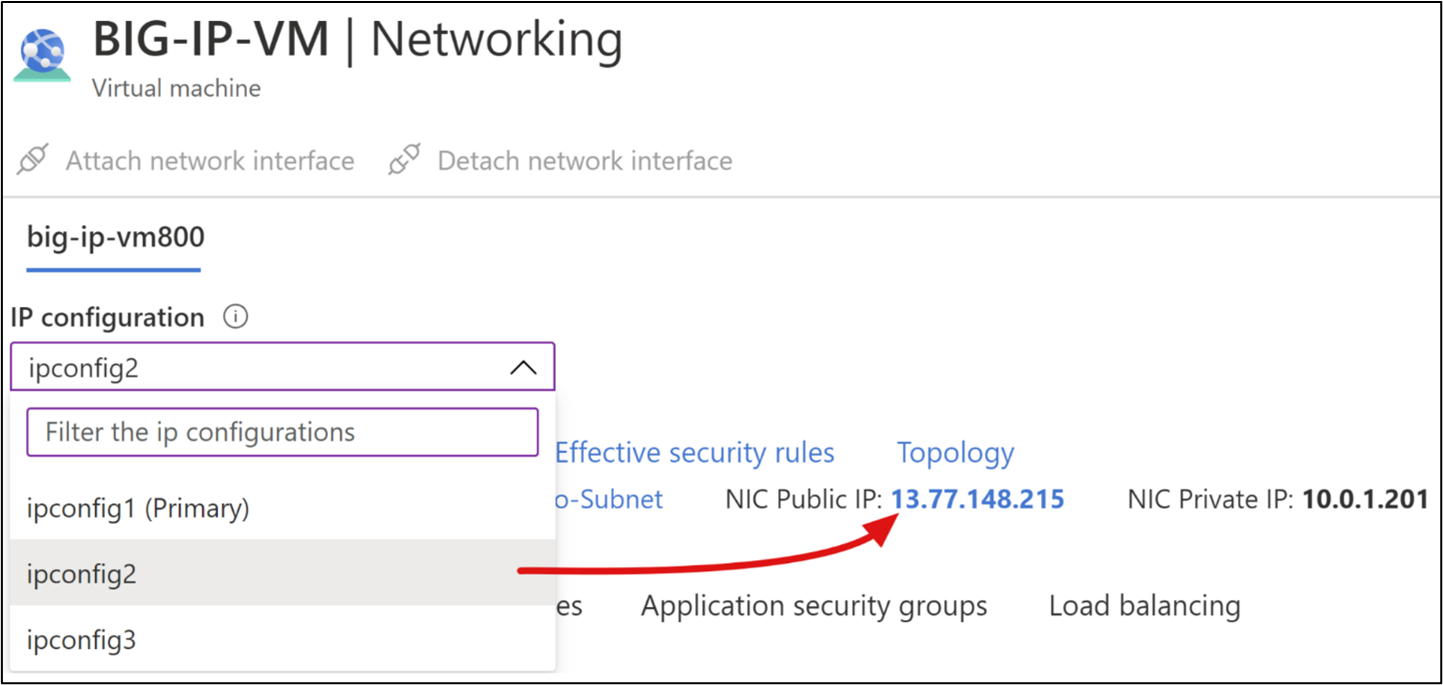

Exemplet illustrerar en-till-en-relationen mellan offentliga och privata IP-adresser för en virtuell dator. Ett nätverkskort för virtuella Azure-datorer har en primär IP-adress och andra IP-adresser är sekundära.

Kommentar

Du behöver de sekundära IP-mappningarna för publicering av BIG-IP-tjänster.

Om du vill implementera SHA med hjälp av den guidade konfigurationen för BIG-IP-åtkomst upprepar du stegen för att skapa fler privata och offentliga IP-par för tjänster som du publicerar via BIG-IP APM. Använd samma metod för att publicera tjänster med big-IP Advanced Configuration. Undvik dock offentliga IP-kostnader med hjälp av en SNI-konfiguration (Server Name Indicator): en virtuell BIG-IP-server accepterar klienttrafik som den tar emot och skickar den till målet.

DNS-konfiguration

Om du vill matcha dina publicerade SHA-tjänster till dina offentliga IP-adresser konfigurerar du DNS för klienter. Följande steg förutsätter att DNS-zonen för den offentliga domänen för dina SHA-tjänster hanteras i Azure. Tillämpa DNS-principer för att skapa en positionerare, oavsett var DNS-zonen hanteras.

Expandera den vänstra menyn i portalen.

Med alternativet Resursgrupper navigerar du till din BIG-IP-VM.

Gå till Inställningar>Nätverk från menyn BIG-IP VM( BIG-IP VM).

I nätverksvyn BIG-IP-VMs väljer du den första sekundära IP-adressen i listrutan IP-konfigurationslista.

Välj den offentliga IP-länken för nätverkskort.

I den vänstra rutan under avsnittet Inställningar väljer du Konfiguration.

Menyn offentliga IP- och DNS-egenskaper visas.

Välj och Skapa aliaspost.

I den nedrullningsbara menyn väljer du din DNS-zon. Om det inte finns någon DNS-zon kan den hanteras utanför Azure eller skapa en för domänsuffixet som ska verifieras i Microsoft Entra-ID.

Så här skapar du den första DNS-aliasposten:

- Prenumeration: Samma prenumeration som BIG-IP-VM

- DNS-zon: DNS-zonauktoritativt för det verifierade domänsuffixet som dina publicerade webbplatser använder, till exempel www.contoso.com

- Namn: Värdnamnet som du anger matchar den offentliga IP-adress som är associerad med den valda sekundära IP-adressen. Definiera DNS-till-IP-mappningar. Till exempel intranet.contoso.com till 11.22.333.444

- TTL: 1

- TTL-enheter: Timmar

Välj Skapa.

Lämna DNS-namnetiketten (valfritt).

Välj Spara.

Stäng menyn Offentlig IP.

Kommentar

Om du vill skapa ytterligare DNS-poster för de tjänster som du publicerar med hjälp av BIG-IP Guidad konfiguration upprepar du steg 1 till och med 6.

Med DNS-poster på plats kan du använda verktyg som DNS-kontroll för att verifiera en skapad post som sprids över globala offentliga DNS-servrar. Om du hanterar DNS-domännamnområdet med hjälp av en extern provider som GoDaddy skapar du poster med hjälp av deras DNS-hanteringsfunktion.

Kommentar

Om du testar och ofta växlar DNS-poster kan du använda en lokal datorvärdfil: Välj Win + R. I rutan Kör anger du drivrutiner. En lokal värdpost tillhandahåller DNS-matchning för den lokala datorn, inte andra klienter.

Klienttrafik

Som standard är virtuella Azure-nätverk (VNet) och associerade undernät privata nätverk som inte kan ta emot Internettrafik. Koppla ditt BIG-IP-VM-nätverkskort till den NSG som angavs under distributionen. För att extern webbtrafik ska nå BIG-IP-VM definierar du en inkommande NSG-regel för att tillåta portarna 443 (HTTPS) och 80 (HTTP) från det offentliga Internet.

- Välj Nätverk på huvudmenyn Översikt på den virtuella BIG-IP-datorn.

- Välj Lägg till inkommande regel.

- Ange egenskaper för NSG-regel:

- Källa: Alla

- Källportintervall: *|

- Mål-IP-adresser: Kommaavgränsad lista över sekundära privata IP-adresser för BIG-IP-VM

- Målportar: 80, 443

- Protokoll: TCP

- Åtgärd: Tillåt

- Prioritet: Lägsta tillgängliga värde mellan 100 och 4096

- Namn: Ett beskrivande namn, till exempel:

BIG-IP-VM_Web_Services_80_443

- Markera Lägga till.

- Stäng menyn Nätverk.

HTTP- och HTTPS-trafik kan nå de sekundära gränssnitten BIG-IP-VMs. Om port 80 tillåts kan BIG-IP APM automatiskt omdirigera användare från HTTP till HTTPS. Redigera den här regeln om du vill lägga till eller ta bort mål-IP-adresser.

Hantera BIG-IP

Ett BIG-IP-system administreras med dess webbkonfigurationsgränssnitt. Få åtkomst till användargränssnittet från:

- En dator i det interna BIG-IP-nätverket

- En VPN-klient som är ansluten till det interna nätverket BIG-IP-VM

- Publicerad via Microsoft Entra-programproxy

Kommentar

Välj någon av de tre tidigare metoderna innan du fortsätter med de återstående konfigurationerna. Om det behövs ansluter du direkt till webbkonfigurationen från Internet genom att konfigurera den primära IP-adressen BIG-IP med en offentlig IP-adress. Lägg sedan till en NSG-regel för att tillåta 8443-trafik till den primära IP-adressen. Begränsa källan till din egen betrodda IP-adress, annars kan vem som helst ansluta.

Bekräfta anslutningen

Bekräfta att du kan ansluta till webbkonfigurationen big-IP VM och logga in med de autentiseringsuppgifter som angavs under distributionen av den virtuella datorn:

- Om du ansluter från en virtuell dator i det interna nätverket eller via VPN ansluter du till den primära IP-adressen big-IP och webbkonfigurationsporten. Exempel:

https://<BIG-IP-VM_Primary_IP:8443Din webbläsarprompt kan ange att anslutningen är osäker. Ignorera uppmaningen tills BIG-IP har konfigurerats. Om webbläsaren blockerar åtkomst rensar du cacheminnet och försöker igen. - Om du publicerade webbkonfigurationen via Programproxy använder du den URL som definierats för att komma åt webbkonfigurationen externt. Lägg inte till porten, till exempel

https://big-ip-vm.contoso.com. Definiera den interna URL:en med hjälp av webbkonfigurationsporten,https://big-ip-vm.contoso.com:8443till exempel .

Kommentar

Du kan hantera ett BIG-IP-system med dess SSH-miljö, som vanligtvis används för kommandoradsuppgifter (CLI) och åtkomst på rotnivå.

Så här ansluter du till CLI:

- Azure Bastion-tjänsten: Ansluta till virtuella datorer i ett virtuellt nätverk, från valfri plats

- SSH-klient, till exempel PowerShell med jit-metoden (just-in-time)

- Seriekonsol: I portalen går du till vm-menyn, avsnittet Support och felsökning. Det stöder inte filöverföringar.

- Från Internet: Konfigurera den primära IP-adressen BIG-IP med en offentlig IP-adress. Lägg till en NSG-regel för att tillåta SSH-trafik. Begränsa din betrodda IP-källa.

BIG-IP-licens

Innan den kan konfigureras för publicering av tjänster och SHA aktiverar och etablerar du ett BIG-IP-system med APM-modulen.

- Logga in på webbkonfigurationen.

- På sidan Allmänna egenskaper väljer du Aktivera.

- I fältet Basregistreringsnyckel anger du skiftlägeskänslig nyckel som tillhandahålls av F5.

- Låt aktiveringsmetoden vara inställd på Automatisk.

- Välj Nästa.

- BIG-IP validerar licensen och visar licensavtalet för slutanvändare (EULA).

- Välj Acceptera och vänta tills aktiveringen har slutförts.

- Välj Fortsätt.

- Logga in längst ned på sidan Licenssammanfattning.

- Välj Nästa.

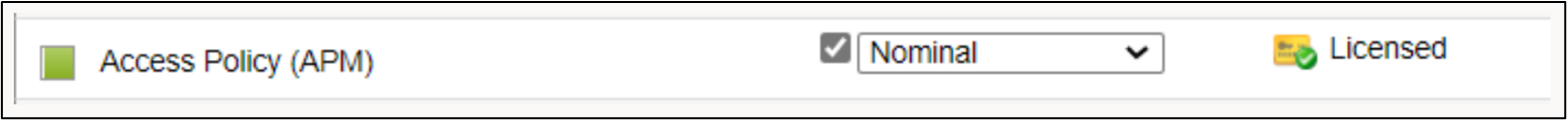

- En lista över moduler som krävs för SHA visas.

Kommentar

Om listan inte visas går du till Systemresursetablering> på huvudfliken. Kontrollera etableringskolumnen för Åtkomstprincip (APM)

- Välj Skicka.

- Acceptera varningen.

- Vänta tills initieringen har slutförts.

- Välj Fortsätt.

- På fliken Om väljer du Kör installationsverktyget.

Viktigt!

En F5-licenser är för en BIG-IP VE-instans. Information om hur du migrerar en licens från en instans till en annan finns i artikeln AskF5 K41458656 : Återanvända en BIG-IP VE-licens på ett annat BIG-IP VE-system. Återkalla utvärderingslicensen för den aktiva instansen innan du inaktiverar den, annars går licensen permanent förlorad.

Etablera BIG-IP

Det är viktigt att skydda hanteringstrafiken till och från BIG-IP-webbkonfigurationen. Konfigurera ett enhetshanteringscertifikat för att skydda webbkonfigurationskanalen från att komprometteras.

Gå till System>Certificate Management>Traffic Certificate Management>SSL Certificate List>Import i det vänstra navigeringsfältet.

I listrutan Importtyp väljer du PKCS 12(IIS) och Välj fil.

Leta upp ett SSL-webbcertifikat med ett ämnesnamn eller SAN som täcker FQDN, som du tilldelar BIG-IP-VM senare.

Ange certifikatlösenordet.

Välj Importera.

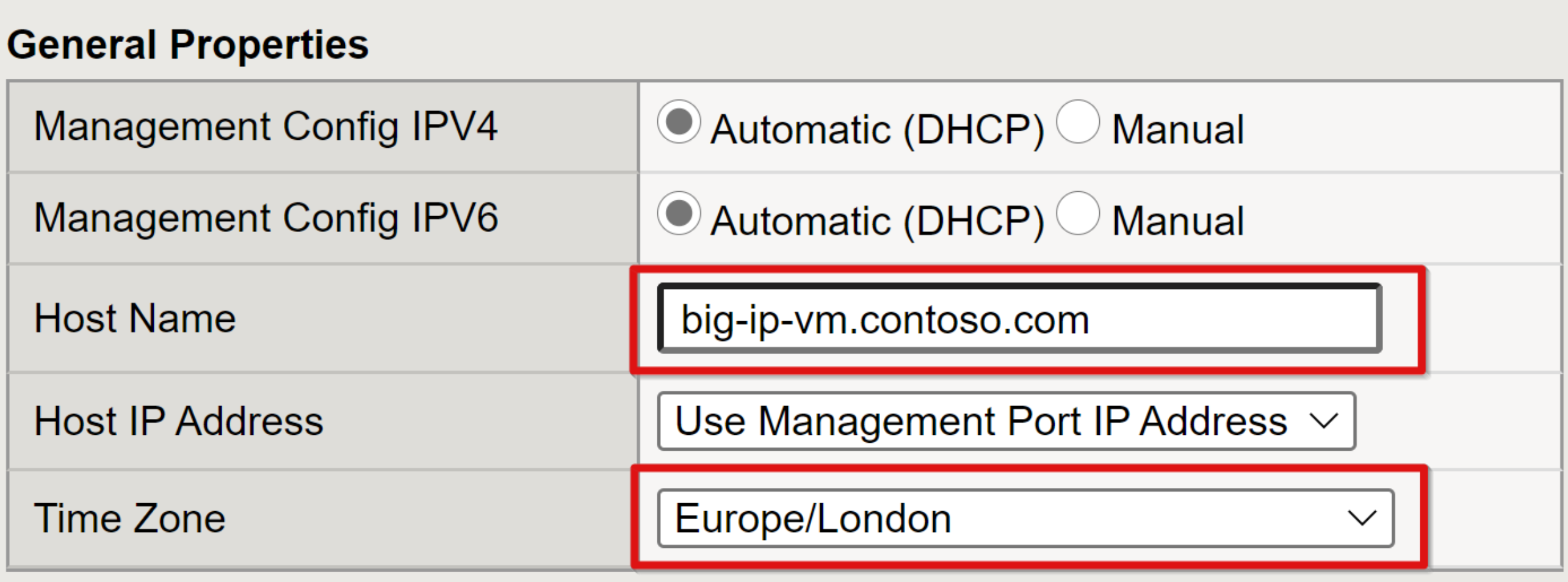

I det vänstra navigeringsfältet går du till Systemplattform>.

Under Allmänna egenskaper anger du ett kvalificerat värdnamn och en miljötidszon.

Välj Uppdatera.

I det vänstra navigeringsfältet går du till System>Configuration>Device>NTP.

Ange en NTP-källa.

Markera Lägga till.

Välj Uppdatera. Till exempel:

time.windows.com

Du behöver en DNS-post för att matcha FQDN för BIG-IPs till dess primära privata IP-adress, som du angav i föregående steg. Lägg till en post i din miljö interna DNS, eller till en PC localhost-fil för att ansluta till BIG-IP-webbkonfigurationen. När du ansluter till webbkonfigurationen visas inte längre webbläsarvarningen, inte med Programproxy eller någon annan omvänd proxy.

SSL-profil

Som omvänd proxy är ett BIG-IP-system en vidarebefordrantjänst, även kallad transparent proxy, eller en fullständig proxy som deltar i utbyten mellan klienter och servrar. En fullständig proxy skapar två anslutningar: en TCP-klientanslutning på klientsidan och en TCP-serveranslutning för serverdelen, med ett mjukt mellanrum i mitten. Klienter ansluter till proxylyssnaren i ena änden, en virtuell server och proxyn upprättar en separat, oberoende anslutning till serverdelsservern. Den här konfigurationen är dubbelriktad på båda sidor. I det här fullständiga proxyläget kan F5 BIG-IP-systemet inspektera trafiken och interagera med begäranden och svar. Funktioner som belastningsutjämning och webbprestandaoptimering och avancerade trafikhanteringstjänster (säkerhet på programnivå, webbacceleration, siddirigering och säker fjärråtkomst) förlitar sig på den här funktionen. När du publicerar SSL-baserade tjänster ger BIG-IP SSL-profiler dekryptering och kryptering av trafik mellan klienter och serverdelstjänster.

Det finns två profiltyper:

- Klient-SSL: Att skapa den här profilen är det vanligaste sättet att konfigurera ett BIG-IP-system för att publicera interna tjänster med SSL. Med en Klient-SSL-profil dekrypterar ett BIG-IP-system inkommande klientbegäranden innan de skickas till en nedströmstjänst. Den krypterar utgående backend-svar och skickar dem sedan till klienter.

- Server SSL: För serverdelstjänster som konfigurerats för HTTPS kan du konfigurera BIG-IP för att använda en Server SSL-profil. Med den här profilen krypterar BIG-IP om klientbegäran och skickar den sedan till målservern. När servern returnerar ett krypterat svar dekrypterar och krypterar BIG-IP-systemet svaret igen och skickar det sedan till klienten via den konfigurerade Klient-SSL-profilen.

För att BIG-IP ska vara förkonfigurerad och redo för SHA-scenarier etablerar du klient- och server-SSL-profiler.

Gå till System>Certificate Management>Traffic Certificate Management>SSL Certificate List Import från det vänstra navigeringsfältet.>

Välj PKCS 12 (IIS) i listrutan Importtyp.

För det importerade certifikatet anger du ett namn som

ContosoWildcardCert.Välj Välj fil.

Bläddra till SSL-webbcertifikatet med ett ämnesnamn som motsvarar domänsuffixet för publicerade tjänster.

Ange lösenordet för det importerade certifikatet.

Välj Importera.

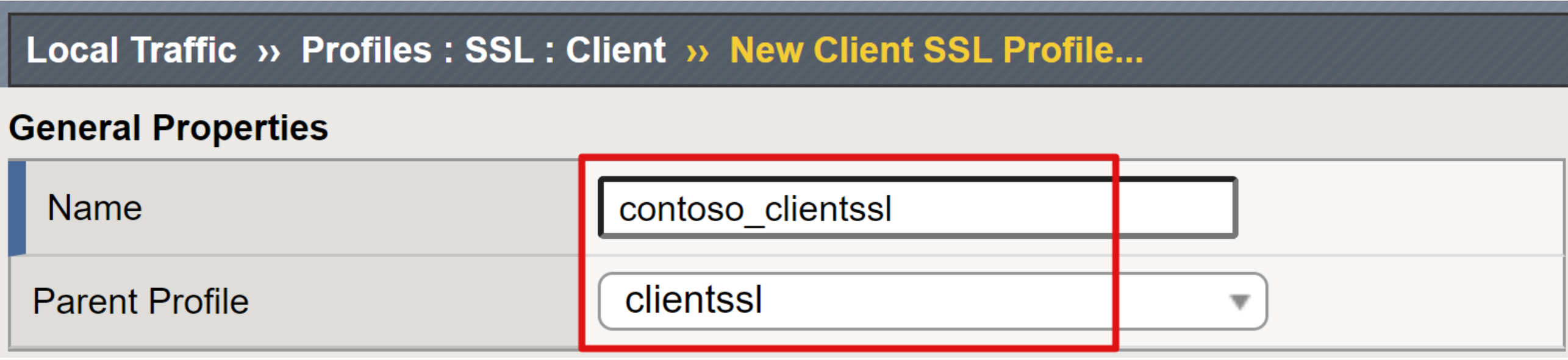

I det vänstra navigeringsfältet går du till SSL-klienten> för lokala trafikprofiler.>>

Välj Skapa.

På sidan Ny klient-SSL-profil anger du ett unikt, eget namn.

Kontrollera att den överordnade profilen är inställd på clientssl.

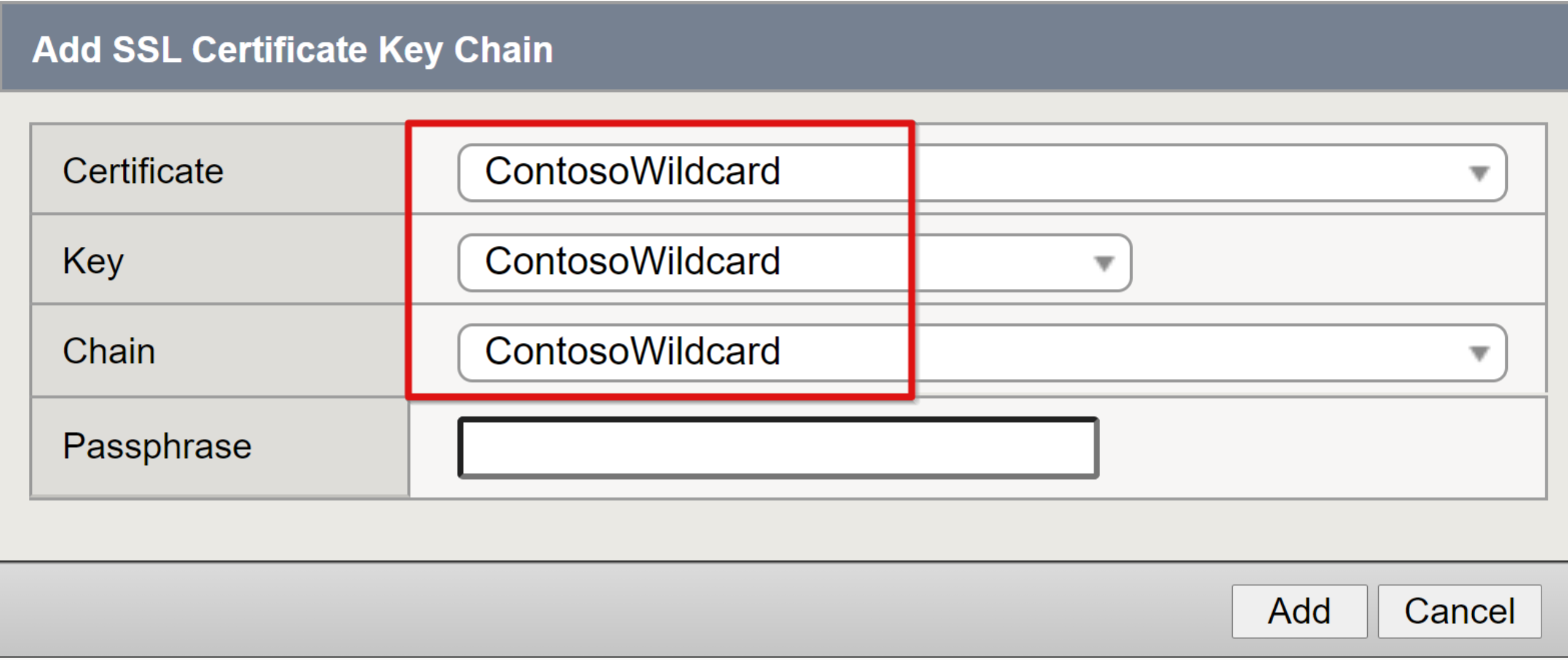

I raden Certifikatnyckelkedja markerar du kryssrutan längst till höger.

Markera Lägga till.

I listrutorna Certifikat, Nyckel och Kedja väljer du det jokerteckencertifikat som du importerade utan lösenfras.

Markera Lägga till.

Välj Slutförd.

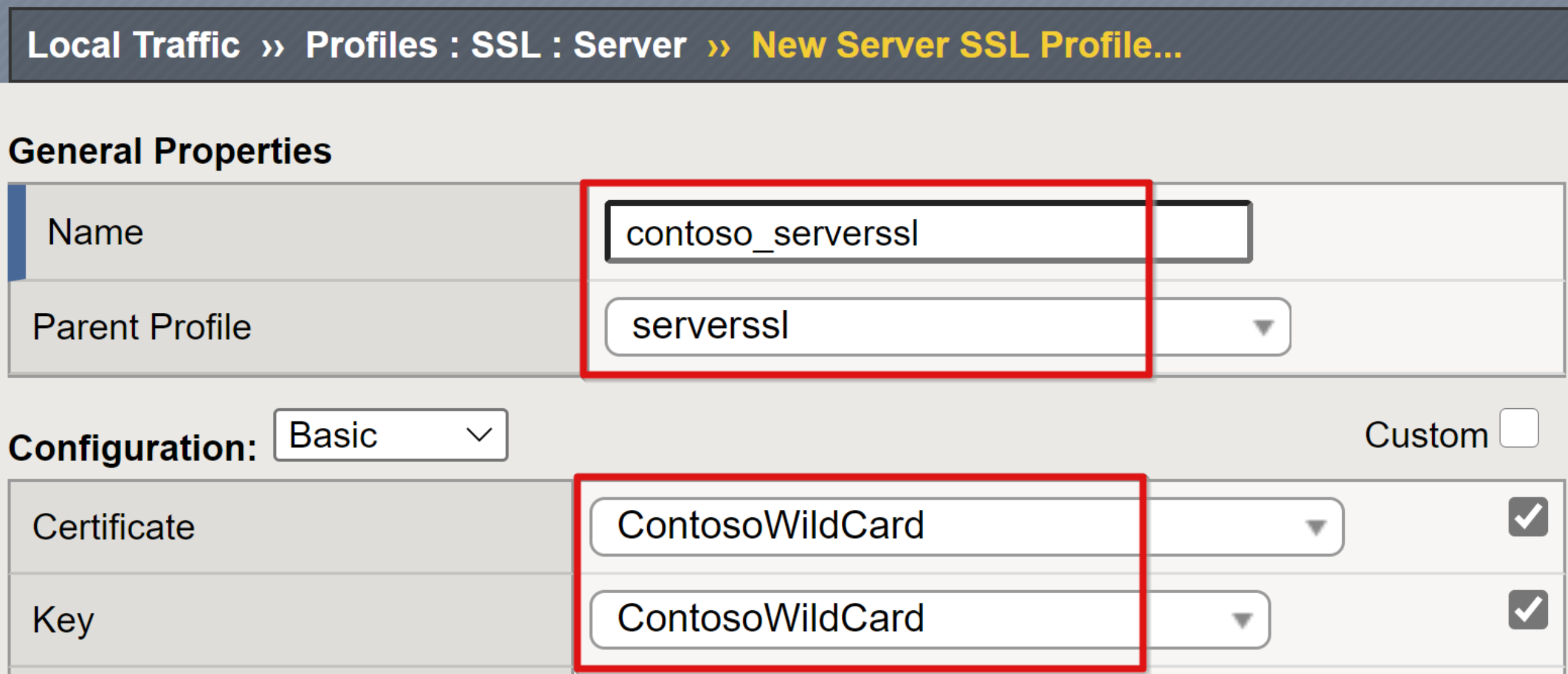

Upprepa stegen för att skapa en SSL-servercertifikatprofil.

I det övre menyfliksområdet väljer du Skapa SSL-server>>.

På sidan Ny server-SSL-profil anger du ett unikt eget namn.

Kontrollera att den överordnade profilen är inställd på serverssl.

Markera kryssrutan längst till höger för raderna Certifikat och Nyckel

I listrutan Certifikat och nyckel väljer du ditt importerade certifikat.

Välj Slutförd.

Kommentar

Om du inte kan skaffa ett SSL-certifikat använder du de integrerade självsignerade BIG-IP-server- och klient-SSL-certifikaten. Ett certifikatfel visas i webbläsaren.

Leta upp resursen

Om du vill förbereda en BIG-IP för SHA letar du upp de resurser som publiceringen har och den katalogtjänst som den förlitar sig på för enkel inloggning. En BIG-IP har två namnmatchningskällor, som börjar med filen local/.../hosts. Om en post inte hittas använder BIG-IP-systemet den DNS-tjänst som den konfigurerades med. Värdfilmetoden gäller inte för APM-noder och pooler som använder ett FQDN.

- I webbkonfigurationen går du till System>Configuration>Device>DNS.

- I DNS-uppslagsserverlistan anger du IP-adressen för din miljö-DNS-server.

- Markera Lägga till.

- Välj Uppdatera.

Ett valfritt steg är en LDAP-konfiguration för att autentisera BIG-IP-sysadmins mot Active Directory, i stället för att hantera lokala BIG-IP-konton.

Uppdatera BIG-IP

Se följande lista för uppdateringsrelaterad vägledning. Uppdateringsinstruktioner följer.

- Så här kontrollerar du TMOS-versionen (Traffic Management Operating System):

- Hovra markören över BIG-IP-värdnamnet längst upp till vänster på huvudsidan

- Kör v15.x och senare. Se nedladdning av F5. Inloggning krävs.

- Information om hur du uppdaterar huvud-TMOS finns i F5-artikeln K34745165: Hantera programvarubilder i BIG-IP-systemet

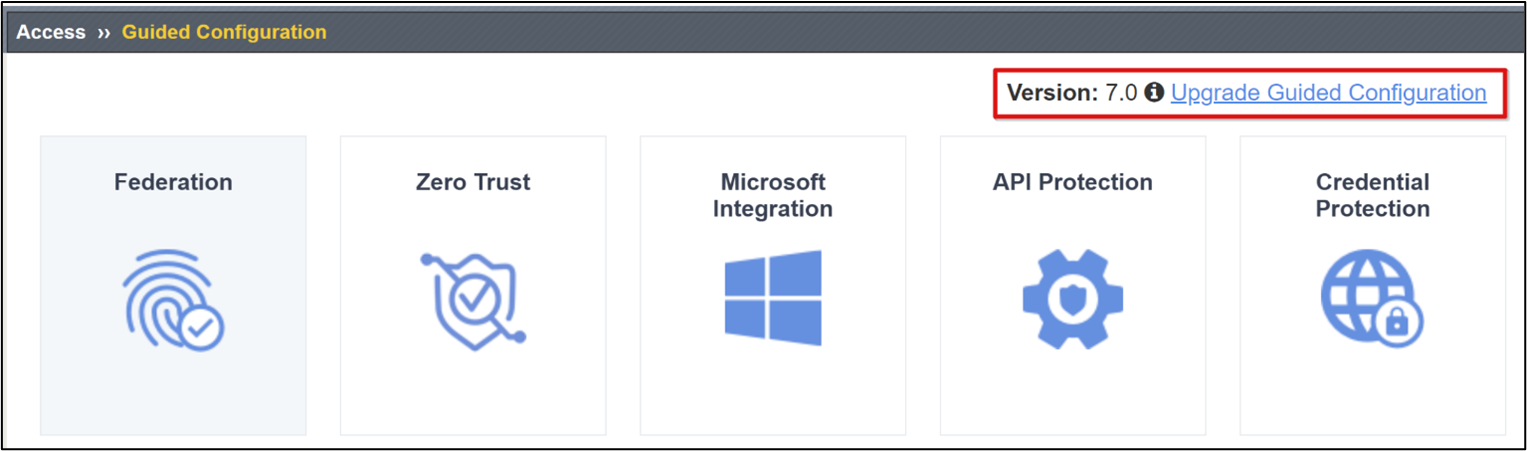

- Om du inte kan uppdatera huvud-TMOS kan du uppgradera den guidade konfigurationen. Följ stegen nedan.

- Se även scenariobaserad vägledning

Gå till Åtkomst>till guidad konfiguration på huvudfliken på big-IP-webbkonfigurationen.

På sidan Guidad konfiguration väljer du Uppgradera guidad konfiguration.

I dialogrutan Uppgradera guidad konfiguration väljer du Välj fil.

Välj Ladda upp och installera.

Vänta tills uppgraderingen har slutförts.

Välj Fortsätt.

Säkerhetskopiera BIG-IP

När BIG-IP-systemet etableras rekommenderar vi en fullständig konfigurationssäkerhetskopia.

- Gå till Skapa systemarkiv>>.

- Ange ett unikt filnamn.

- Aktivera kryptering med en lösenfras.

- Ange alternativet Privata nycklar till Inkludera för att säkerhetskopiera enheter och SSL-certifikat.

- Välj Slutförd.

- Vänta tills processen har slutförts.

- Ett meddelande visas med resultat.

- Välj OK.

- Välj säkerhetskopieringslänken.

- Spara ucs-arkivet (user configuration set) lokalt.

- Välj Hämta.

Du kan skapa en säkerhetskopia av hela systemdisken med hjälp av Azure-ögonblicksbilder. Det här verktyget ger beredskap för testning mellan TMOS-versioner eller återställning till ett nytt system.

# Install modules

Install-module Az

Install-module AzureVMSnapshots

# Authenticate to Azure

Connect-azAccount

# Set subscription by Id

Set-AzContext -SubscriptionId ‘<Azure_Subscription_ID>’

#Create Snapshot

New-AzVmSnapshot -ResourceGroupName '<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>'

#List Snapshots

#Get-AzVmSnapshot -ResourceGroupName ‘<E.g.contoso-RG>'

#Get-AzVmSnapshot -ResourceGroupName ‘<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>' | Restore-AzVmSnapshot -RemoveOriginalDisk

Återställa BIG-IP

Återställning av en BIG-IP liknar säkerhetskopieringsprocessen och kan användas för att migrera konfigurationer mellan virtuella BIG-IP-datorer. Bekräfta uppgraderingssökvägar som stöds innan du importerar en säkerhetskopia.

- Gå till Systemarkiv>.

- Välj en säkerhetskopieringslänk eller

- Välj Ladda upp och bläddra till ett sparat UCS-arkiv som inte finns i listan

- Ange lösenfrasen för säkerhetskopiering.

- välj Återställ

# Authenticate to Azure

Connect-azAccount

# Set subscription by Id

Set-AzContext -SubscriptionId ‘<Azure_Subscription_ID>’

#Restore Snapshot

Get-AzVmSnapshot -ResourceGroupName '<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>' | Restore-AzVmSnapshot

Kommentar

För närvarande kan cmdleten AzVmSnapshot återställa den senaste ögonblicksbilden baserat på datum. Ögonblicksbilder lagras i roten för den virtuella datorns resursgrupp. Återställning av ögonblicksbilder startar om en virtuell Azure-dator och säkerställer därför optimal tidsinställning för uppgiften.

Resurser

- Återställa BIG-IP VE-lösenord i Azure

- Återställa lösenordet utan att använda portalen

- Ändra det nätverkskort som används för BIG-IP VE-hantering

- Om vägar i en enda NIC-konfiguration

- Microsoft Azure: Waagent

Nästa steg

Välj ett distributionsscenario och starta implementeringen.