Styra lokalni Active Directory baserade appar (Kerberos) med hjälp av Microsoft Entra ID-styrning

Viktigt!

Den offentliga förhandsversionen av Tillbakaskrivning av grupp v2 i Microsoft Entra Connect Sync kommer inte längre att vara tillgänglig efter den 30 juni 2024. Den här funktionen upphör den här dagen och du kommer inte längre att stödjas i Connect Sync för att etablera molnsäkerhetsgrupper i Active Directory. Funktionen fortsätter att fungera efter avbrytandedatumet. Den får dock inte längre support efter detta datum och kan när som helst sluta fungera utan föregående meddelande.

Vi erbjuder liknande funktioner i Microsoft Entra Cloud Sync med namnet Gruppetablering till Active Directory som du kan använda i stället för Tillbakaskrivning av grupp v2 för etablering av molnsäkerhetsgrupper till Active Directory. Vi arbetar med att förbättra den här funktionen i Cloud Sync tillsammans med andra nya funktioner som vi utvecklar i Cloud Sync.

Kunder som använder den här förhandsgranskningsfunktionen i Connect Sync bör byta konfiguration från Connect Sync till Cloud Sync. Du kan välja att flytta all din hybridsynkronisering till Cloud Sync (om den stöder dina behov). Du kan också köra Cloud Sync sida vid sida och endast flytta etablering av molnsäkerhetsgrupper till Active Directory till Cloud Sync.

För kunder som etablerar Microsoft 365-grupper till Active Directory kan du fortsätta använda tillbakaskrivning av grupp v1 för den här funktionen.

Du kan utvärdera att flytta exklusivt till Cloud Sync med hjälp av användarsynkroniseringsguiden.

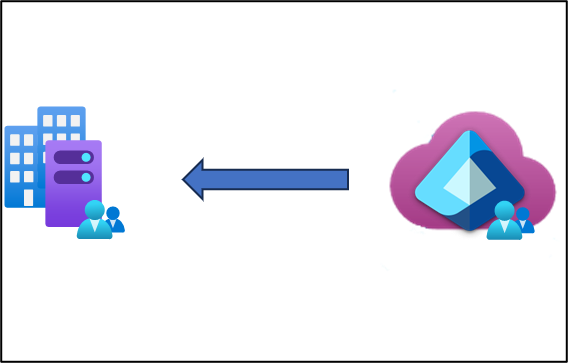

Scenario: Hantera lokala program med Active Directory-grupper som etableras från och hanteras i molnet. Med Microsoft Entra Cloud Sync kan du helt styra programtilldelningar i AD samtidigt som du drar nytta av Microsoft Entra ID-styrningsfunktioner för att styra och åtgärda eventuella åtkomstrelaterade begäranden.

Med lanseringen av etableringsagenten 1.1.1370.0 har molnsynkronisering nu möjlighet att etablera grupper direkt till din lokalni Active Directory miljö. Du kan använda funktioner för identitetsstyrning för att styra åtkomsten till AD-baserade program, till exempel genom att inkludera en grupp i ett åtkomstpaket för rättighetshantering.

Titta på videon om tillbakaskrivning av grupp

En bra översikt över etablering av molnsynkroniseringsgrupper till Active Directory och vad den kan göra åt dig finns i videon nedan.

Förutsättningar

Följande krav krävs för att implementera det här scenariot.

- Microsoft Entra-konto med minst en hybrididentitetsadministratörsroll .

- Lokal Usluge domena aktivnog direktorijuma miljö med Windows Server 2016-operativsystem eller senare.

- Krävs för AD Schema-attributet – msDS-ExternalDirectoryObjectId.

- Etableringsagent med version 1.1.1367.0 eller senare.

Kommentar

Behörigheterna till tjänstkontot tilldelas endast vid ren installation. Om du uppgraderar från den tidigare versionen måste behörigheter tilldelas manuellt med PowerShell-cmdlet:

$credential = Get-Credential

Set-AADCloudSyncPermissions -PermissionType UserGroupCreateDelete -TargetDomain "FQDN of domain" -TargetDomainCredential $credential

Om behörigheterna anges manuellt måste du se till att läs-, skriv-, skapa- och ta bort alla egenskaper för alla underordnade grupper och användarobjekt.

Dessa behörigheter tillämpas inte på AdminSDHolder-objekt som standard

Microsoft Entra-etableringsagent gMSA PowerShell-cmdletar

- Etableringsagenten måste kunna kommunicera med en eller flera domänkontrollanter på portarna TCP/389 (LDAP) och TCP/3268 (global katalog).

- Krävs för global katalogsökning för att filtrera bort ogiltiga medlemskapsreferenser.

- Microsoft Entra Connect med version 2.2.8.0 eller senare.

- Krävs för att stödja lokalt användarmedlemskap som synkroniserats med Microsoft Entra Connect.

- Krävs för att synkronisera AD:user:objectGUID till Microsoft Entra ID:user:onPremisesObjectIdentifier.

Grupper som stöds

I det här scenariot stöds endast följande grupper:

- Endast molnskapade säkerhetsgrupper stöds

- Dessa grupper måste ha, tilldelat eller dynamiskt medlemskap

- Dessa grupper kan bara innehålla lokala synkroniserade användare och/eller molnbaserade säkerhetsgrupper

- De lokala användarkonton som synkroniseras och är medlemmar i den här molnskapade säkerhetsgruppen kan komma från samma domän eller korsdomän, men alla måste komma från samma skog

- Dessa grupper skrivs tillbaka med OMfånget FÖR AD-grupper för universella grupper. Din lokala miljö måste ha stöd för det universella gruppomfånget

- Grupper som är större än 50 000 medlemmar stöds inte

- Varje direkt underordnad kapslad grupp räknas som en medlem i referensgruppen

Stödda scenarier

I följande avsnitt beskrivs de scenarier som stöds med etablering av molnsynkroniseringsgrupper.

Konfigurera scenarier som stöds

Om du vill styra om en användare kan ansluta till ett Active Directory-program som använder Windows-autentisering kan du använda programproxyn och en Microsoft Entra-säkerhetsgrupp. Om ett program kontrollerar en användares AD-gruppmedlemskap, via Kerberos eller LDAP, kan du använda molnsynkroniseringsgruppetablering för att säkerställa att en AD-användare har dessa gruppmedlemskap innan användaren kommer åt programmen.

I följande avsnitt beskrivs två scenarioalternativ som stöds med etablering av molnsynkroniseringsgrupper. Scenarioalternativen är avsedda att säkerställa att användare som tilldelats programmet har gruppmedlemskap när de autentiserar till programmet.

- Skapa en ny grupp och uppdatera programmet, om det redan finns, för att söka efter den nya gruppen, eller

- Skapa en ny grupp och uppdatera de befintliga grupperna, programmet sökte efter, för att inkludera den nya gruppen som medlem

Innan du börjar kontrollerar du att du är domänadministratör i domänen där programmet är installerat. Se till att du kan logga in på en domänkontrollant eller ha verktygen för fjärrserveradministration för Usluge domena aktivnog direktorijuma administration (AD DS) installerade på din Windows-dator.

Konfigurera alternativet nya grupper

I det här scenarioalternativet uppdaterar du programmet för att söka efter SID, namn eller unikt namn på nya grupper som skapats av molnsynkroniseringsgruppetablering. Det här scenariot gäller för:

- Distributioner för nya program som ansluts till AD DS för första gången.

- Nya kohorter av användare som har åtkomst till programmet.

- För programmodernisering kan du minska beroendet av befintliga AD DS-grupper.

Program, som för närvarande söker efter medlemskap i

Domain Adminsgruppen, måste uppdateras för att även söka efter en nyskapad AD-grupp.

Använd följande steg för att program ska kunna använda nya grupper.

Skapa program och grupp

- Använd administrationscentret för Microsoft Entra, skapa ett program i Microsoft Entra-ID som representerar det AD-baserade programmet och konfigurera programmet så att det kräver användartilldelning.

- Om du använder programproxy för att göra det möjligt för användare att ansluta till programmet konfigurerar du programproxyn.

- Skapa en ny säkerhetsgrupp i Microsoft Entra-ID.

- Använd Gruppetablering till AD för att etablera den här gruppen till AD.

- Starta Active Directory-användare och datorer och vänta tills den resulterande nya AD-gruppen har skapats i AD-domänen. När den finns registrerar du det unika namnet, domänen, kontonamnet och SID för den nya AD-gruppen.

Konfigurera programmet för att använda ny grupp

- Om programmet använder AD via LDAP konfigurerar du programmet med det unika namnet på den nya AD-gruppen. Om programmet använder AD via Kerberos konfigurerar du programmet med SID eller domän- och kontonamnet för den nya AD-gruppen.

- Skapa ett åtkomstpaket. Lägg till programmet från #1, säkerhetsgruppen från #3, som resurser i åtkomstpaketet. Konfigurera en direkttilldelningsprincip i åtkomstpaketet.

- I Berättigandehantering tilldelar du de synkroniserade användare som behöver åtkomst till den AD-baserade appen till åtkomstpaketet.

- Vänta tills den nya AD-gruppen har uppdaterats med de nya medlemmarna. Använd Active Directory-användare och -datorer och kontrollera att rätt användare finns som medlemmar i gruppen.

- I ad-domänövervakningen tillåter du endast det gMSA-konto som kör etableringsagenten, auktorisering för att ändra medlemskapet i den nya AD-gruppen.

Nu kan du styra åtkomsten till AD-programmet via det här nya åtkomstpaketet.

Konfigurera alternativet befintliga grupper

I det här scenarioalternativet lägger du till en ny AD-säkerhetsgrupp som en kapslad gruppmedlem i en befintlig grupp. Det här scenariot gäller för distributioner för program som har ett hårdkodat beroende av ett visst gruppkontonamn, SID eller unikt namn.

Om du kapslade gruppen i de program som finns i AD-gruppen tillåts följande:

- Microsoft Entra-användare, som tilldelas av en styrningsfunktion och sedan kommer åt appen, för att ha rätt Kerberos-biljett. Den här biljetten innehåller de befintliga gruppernas SID. Kapslingen tillåts av AD-gruppkapslingsregler.

Om appen använder LDAP och följer kapslat gruppmedlemskap ser appen Att Microsoft Entra-användarna har den befintliga gruppen som ett av deras medlemskap.

Fastställa berättigande för befintlig grupp

- Starta Active Directory-användare och datorer och registrera det unika namnet, typen och omfattningen för den befintliga AD-grupp som används av programmet.

- Om den befintliga gruppen är

Domain Admins,Domain Guests,Domain Users,Enterprise AdminsEnterprise Key Admins, ,Group Policy Creation Owners,Key Admins,Protected UsersellerSchema Admins, måste du ändra programmet så att det använder en ny grupp, enligt beskrivningen ovan, eftersom dessa grupper inte kan användas av molnsynkronisering. - Om gruppen har globalt omfång ändrar du gruppen så att den har universellt omfång. En global grupp kan inte ha universella grupper som medlemmar.

Skapa program och grupp

- I administrationscentret för Microsoft Entra skapar du ett program i Microsoft Entra-ID som representerar det AD-baserade programmet och konfigurerar programmet så att det kräver användartilldelning.

- Om programproxy används för att göra det möjligt för användare att ansluta till programmet konfigurerar du programproxyn.

- Skapa en ny säkerhetsgrupp i Microsoft Entra-ID.

- Använd Gruppetablering till AD för att etablera den här gruppen till AD.

- Starta Active Directory-användare och datorer och vänta tills den nya AD-gruppen skapas i AD-domänen. När den finns registrerar du det unika namnet, domänen, kontonamnet och SID för den nya AD-gruppen.

Konfigurera programmet för att använda ny grupp

- Använd Active Directory-användare och -datorer och lägg till den nya AD-gruppen som medlem i den befintliga AD-gruppen.

- Skapa ett åtkomstpaket. Lägg till programmet från #1, säkerhetsgruppen från #3, som resurser i åtkomstpaketet. Konfigurera en direkttilldelningsprincip i åtkomstpaketet.

- I Berättigandehantering tilldelar du de synkroniserade användare som behöver åtkomst till den AD-baserade appen till åtkomstpaketet, inklusive alla användarmedlemmar i den befintliga AD-gruppen som fortfarande behöver åtkomst.

- Vänta tills den nya AD-gruppen har uppdaterats med de nya medlemmarna. Använd Active Directory-användare och -datorer och kontrollera att rätt användare finns som medlemmar i gruppen.

- Använd Active Directory-användare och -datorer och ta bort befintliga medlemmar, förutom den nya AD-gruppen, för den befintliga AD-gruppen.

- I ad-domänövervakningen tillåter du endast det gMSA-konto som kör etableringsagenten, auktorisering för att ändra medlemskapet i den nya AD-gruppen.

Sedan kan du styra åtkomsten till AD-programmet via det nya åtkomstpaketet.

Felsökning

En användare som är medlem i den nya AD-gruppen och som finns på en Windows-dator som redan är inloggad i en AD-domän kan ha ett befintligt ärende utfärdat av en AD-domänkontrollant som inte inkluderar det nya AD-gruppmedlemskapet. Det beror på att biljetten kan ha utfärdats innan molnsynkroniseringsgruppen etablerades och lade till dem i den nya AD-gruppen. Användaren kommer inte att kunna presentera biljetten för åtkomst till programmet och måste därför vänta tills biljetten upphör att gälla och ett nytt ärende utfärdas, eller rensa sina biljetter, logga ut och logga tillbaka till domänen. Mer information finns i klist-kommandot .

Befintliga Microsoft Entra Connect-gruppåterskrivningskunder v2

Om du använder Microsoft Entra Connect-gruppåterskrivning v2 måste du gå över till etablering av molnsynkronisering till AD innan du kan dra nytta av etablering av molnsynkroniseringsgrupper. Se Migrera tillbakaskrivning av Microsoft Entra Connect Sync-grupp V2 till Microsoft Entra Cloud Sync

Nästa steg

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för