Microsoft Entra-direktautentisering: Teknisk djupdykning

Den här artikeln är en översikt över hur Direktautentisering i Microsoft Entra fungerar. Djup teknisk information och säkerhetsinformation finns i artikeln Om djupdykning i säkerhet.

Hur fungerar Direktautentisering i Microsoft Entra?

Kommentar

Som en förutsättning för att direktautentisering ska fungera måste användarna etableras i Microsoft Entra-ID från lokal Active Directory med hjälp av Microsoft Entra Anslut. Direktautentisering gäller inte för molnbaserade användare.

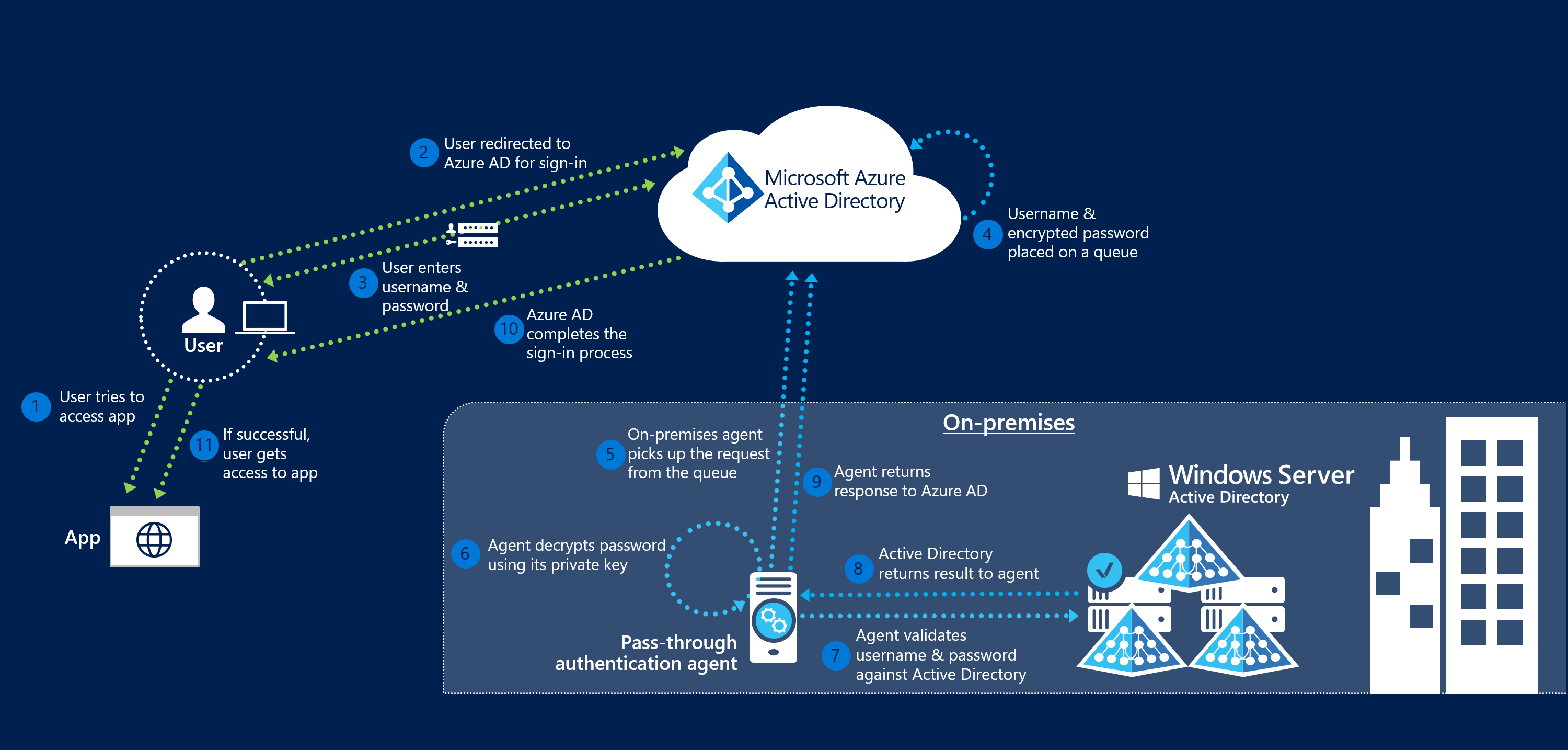

När en användare försöker logga in på ett program som skyddas av Microsoft Entra-ID och om direktautentisering är aktiverat i klientorganisationen utförs följande steg:

- Användaren försöker komma åt ett program, till exempel Outlook Web App.

- Om användaren inte redan är inloggad omdirigeras användaren till inloggningssidan för Microsoft Entra-ID-användare.

- Användaren anger sitt användarnamn på inloggningssidan för Microsoft Entra och väljer sedan knappen Nästa .

- Användaren anger sitt lösenord på inloggningssidan för Microsoft Entra och väljer sedan knappen Logga in .

- Microsoft Entra-ID placerar användarnamnet och lösenordet (krypterat med hjälp av den offentliga nyckeln för autentiseringsagenterna) i en kö när du tar emot begäran om att logga in.

- En lokal autentiseringsagent hämtar användarnamnet och det krypterade lösenordet från kön. Observera att agenten inte ofta söker efter begäranden från kön, utan hämtar begäranden via en fördefinierad beständig anslutning.

- Agenten dekrypterar lösenordet med hjälp av sin privata nyckel.

- Agenten validerar användarnamnet och lösenordet mot Active Directory med hjälp av standard-Windows-API:er, vilket är en mekanism som liknar vad Active Directory Federation Services (AD FS) (AD FS) använder. Användarnamnet kan vara antingen det lokala standardanvändarnamnet, vanligtvis

userPrincipalName, eller ett annat attribut som konfigurerats i Microsoft Entra Anslut (kallasAlternate ID). - Den lokal Active Directory domänkontrollanten (DC) utvärderar begäran och returnerar lämpligt svar (lyckat, misslyckat, lösenordet har upphört att gälla eller användaren har låsts ut) till agenten.

- Autentiseringsagenten returnerar i sin tur det här svaret tillbaka till Microsoft Entra-ID.

- Microsoft Entra-ID utvärderar svaret och svarar användaren efter behov. Till exempel signerar Microsoft Entra-ID antingen användaren direkt eller begäranden om Microsoft Entra multifaktorautentisering.

- Om användaren har loggat in kan användaren komma åt programmet.

Följande diagram illustrerar alla komponenter och de steg som ingår:

Nästa steg

- Aktuella begränsningar: Lär dig vilka scenarier som stöds och vilka som inte är det.

- Snabbstart: Kom igång med Microsoft Entra-direktautentisering.

- Migrera dina appar till Microsoft Entra-ID: Resurser som hjälper dig att migrera programåtkomst och autentisering till Microsoft Entra-ID.

- Smart lockout: Konfigurera funktionen Smart Lockout på klientorganisationen för att skydda användarkonton.

- Vanliga frågor och svar: Hitta svar på vanliga frågor.

- Felsökning: Lär dig hur du löser vanliga problem med direktautentiseringsfunktionen.

- Djupdykning i säkerhet: Få detaljerad teknisk information om funktionen direktautentisering.

- Microsoft Entra-hybridanslutning: Konfigurera Microsoft Entra-hybridanslutningsfunktionen i din klientorganisation för enkel inloggning i dina molnresurser och lokala resurser.

- Sömlös enkel inloggning i Microsoft Entra: Läs mer om den här kompletterande funktionen.

- UserVoice: Använd Microsoft Entra-forumet för att skicka nya funktionsförfrågningar.