Självstudie: Microsoft Entra-integrering med enkel inloggning (SSO) med Check Point Remote Secure Access VPN

I den här självstudien lär du dig att integrera Check Point Remote Secure Access VPN med Microsoft Entra ID. När du integrerar Check Point Remote Secure Access VPN med Microsoft Entra-ID kan du:

- Kontroll i Microsoft Entra-ID som har åtkomst till Check Point Remote Secure Access VPN.

- Gör så att dina användare automatiskt loggas in på Check Point Remote Secure Access VPN med sina Microsoft Entra-konton.

- Hantera dina konton på en central plats.

Förutsättningar

För att komma igång behöver du följande:

- En Microsoft Entra-prenumeration. Om du inte har en prenumeration kan du få ett kostnadsfritt konto.

- Check Point Remote Secure Access VPN-prenumeration med enkel inloggning (SSO) aktiverat.

Beskrivning av scenario

I den här självstudien konfigurerar och testar du Microsoft Entra SSO i en testmiljö.

- Check Point Remote Secure Access VPN stöder SP-initierad enkel inloggning.

Lägga till Check Point Remote Secure Access VPN från galleriet

För att konfigurera integreringen av Check Point Remote Secure Access VPN i Microsoft Entra ID måste du lägga till Check Point Remote Secure Access VPN från galleriet i din lista över hanterade SaaS-appar.

- Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

- Bläddra till Identity>Applications Enterprise-program>>Nytt program.

- I avsnittet Lägg till från galleriet skriver du Check Point Remote Secure Access VPN i sökrutan.

- Välj Check Point Remote Secure Access VPN från resultatpanelen och lägg sedan till appen. Vänta några sekunder medan appen läggs till i din klientorganisation.

Du kan också använda guiden Konfiguration av företagsappar. I den här guiden kan du lägga till ett program i din klientorganisation, lägga till användare/grupper i appen, tilldela roller samt gå igenom SSO-konfigurationen. Läs mer om Microsoft 365-guider.

Konfigurera och testa Microsoft Entra SSO for Check Point Remote Secure Access VPN

Konfigurera och testa Microsoft Entra SSO med Check Point Remote Secure Access VPN med hjälp av en testanvändare med namnet B.Simon. För att enkel inloggning ska fungera måste du upprätta en länkrelation mellan en Microsoft Entra-användare och den relaterade användaren i Check Point Remote Secure Access VPN.

Utför följande steg för att konfigurera och testa Microsoft Entra SSO med Check Point Remote Secure Access VPN:

Konfigurera Microsoft Entra SSO – så att användarna kan använda den här funktionen.

- Skapa en Microsoft Entra-testanvändare – för att testa enkel inloggning med Microsoft Entra med B.Simon.

- Tilldela Microsoft Entra-testanvändaren – för att göra det möjligt för B.Simon att använda enkel inloggning med Microsoft Entra.

Konfigurera Vpn-enkel inloggning med fjärråtkomst för kontrollpunkt – så att användarna kan använda den här funktionen.

- Skapa Check Point Remote Secure Access VPN-testanvändare – för att ha en motsvarighet till B.Simon i Check Point Remote Secure Access VPN som är länkad till Microsoft Entra-representationen av användaren.

Testa enkel inloggning – för att kontrollera om konfigurationen fungerar.

Konfigurera enkel inloggning med Microsoft Entra

Följ de här stegen för att aktivera Enkel inloggning i Microsoft Entra.

Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

Bläddra till Identity>Applications>Enterprise-program> Check Point Remote Secure Access VPN>Enkel inloggning.

På sidan Välj en enkel inloggningsmetod väljer du SAML.

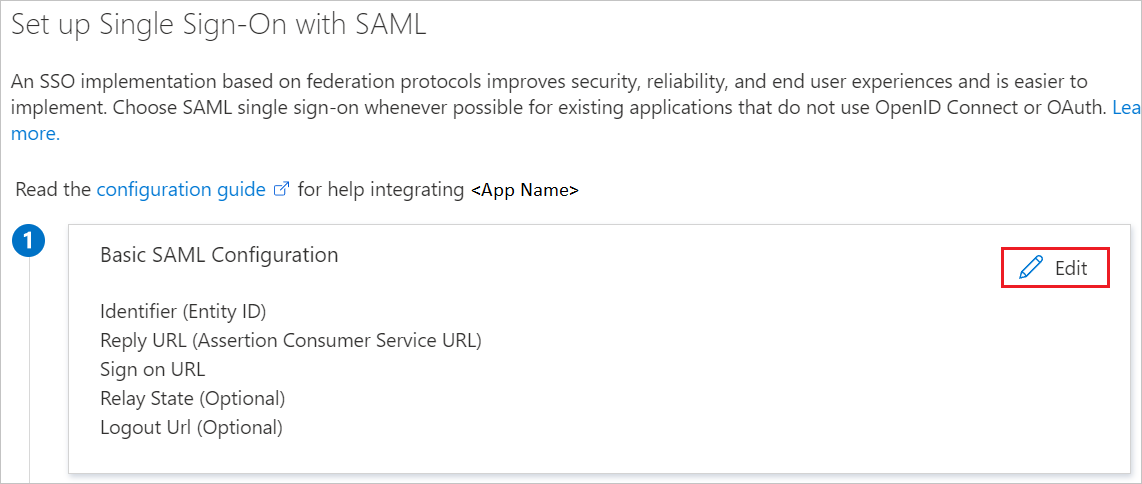

På sidan Konfigurera enkel inloggning med SAML klickar du på pennikonen för Grundläggande SAML-konfiguration för att redigera inställningarna.

I avsnittet Grundläggande SAML-konfiguration anger du värdena för följande fält:

I textrutan Identifierare (entitets-ID) anger du en URL enligt följande mönster:

https://<GATEWAY_IP>/saml-vpn/spPortal/ACS/ID/<IDENTIFIER_UID>Skriv en URL med följande mönster i textrutan Svars-URL:

https://<GATEWAY_IP>/saml-vpn/spPortal/ACS/Login/<IDENTIFIER_UID>I textrutan Inloggnings-URL anger du en URL enligt följande mönster:

https://<GATEWAY_IP>/saml-vpn/

Kommentar

Dessa värden är inte verkliga. Uppdatera dessa värden med faktisk identifierare, svars-URL och inloggnings-URL. Kontakta supportteamet för VPN-klienten för fjärrsäkerhetsåtkomst för kontrollpunkt för att hämta dessa värden. Du kan också referera till de mönster som visas i avsnittet Grundläggande SAML-konfiguration .

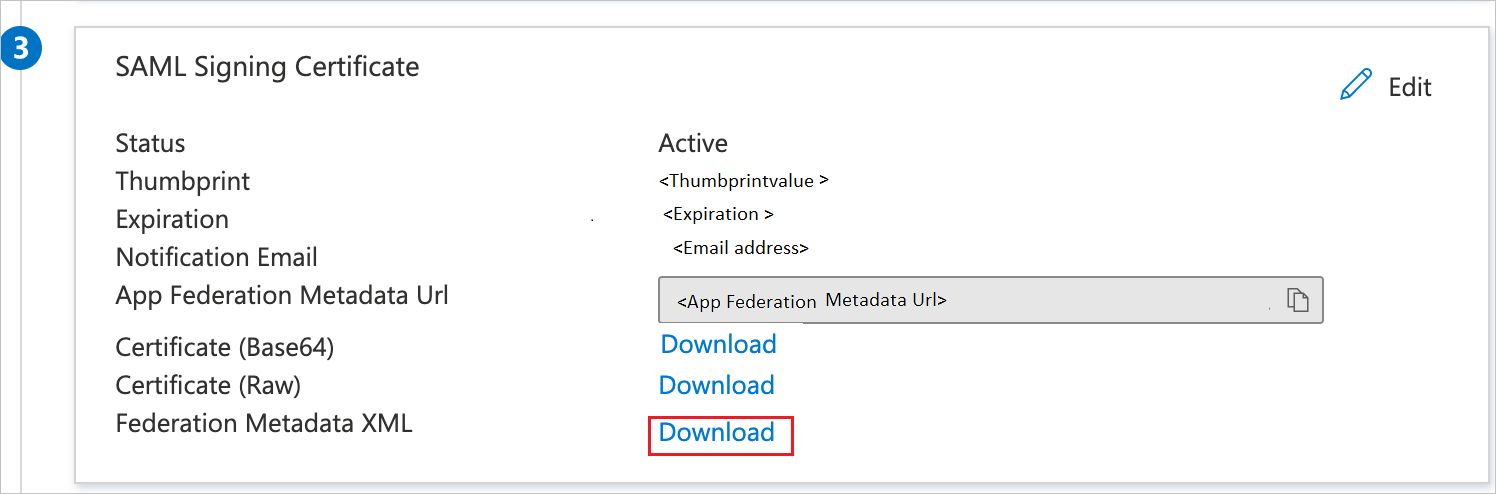

På sidan Konfigurera enkel inloggning med SAML går du till avsnittet SAML-signeringscertifikat och letar upp XML för federationsmetadata och väljer Ladda ned för att ladda ned certifikatet och spara det på datorn.

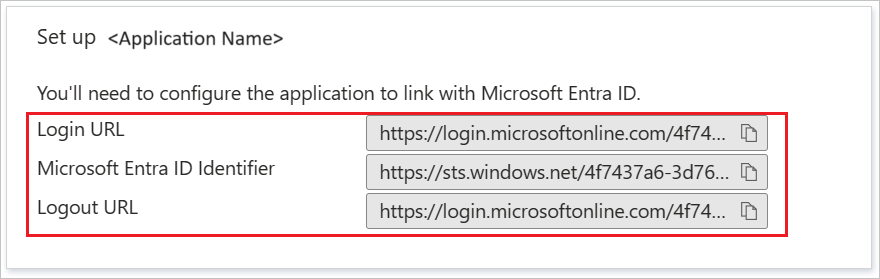

I avsnittet Konfigurera VPN för fjärrsäkerhetsåtkomst för kontrollpunkt kopierar du lämpliga URL:er baserat på dina behov.

Skapa en Microsoft Entra-testanvändare

I det här avsnittet skapar du en testanvändare med namnet B.Simon.

- Logga in på administrationscentret för Microsoft Entra som minst användaradministratör.

- Bläddra till Identitetsanvändare>>Alla användare.

- Välj Ny användare>Skapa ny användare överst på skärmen.

- Följ dessa steg i användaregenskaperna :

- I fältet Visningsnamn anger du

B.Simon. - I fältet Användarens huvudnamn anger du username@companydomain.extension. Exempel:

B.Simon@contoso.com - Markera kryssrutan Visa lösenord och skriv sedan ned det värde som visas i rutan Lösenord.

- Välj Granska + skapa.

- I fältet Visningsnamn anger du

- Välj Skapa.

Tilldela Microsoft Entra-testanvändaren

I det här avsnittet gör du det möjligt för B.Simon att använda enkel inloggning genom att ge åtkomst till Check Point Remote Secure Access VPN.

- Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

- Bläddra till Identity>Applications Enterprise-program>>Check Point Remote Secure Access VPN.

- På appens översiktssida väljer du Användare och grupper.

- Välj Lägg till användare/grupp och välj sedan Användare och grupper i dialogrutan Lägg till tilldelning .

- I dialogrutan Användare och grupper väljer du B.Simon i listan Användare och klickar sedan på knappen Välj längst ned på skärmen.

- Om du förväntar dig att en roll ska tilldelas till användarna kan du välja den i listrutan Välj en roll . Om ingen roll har konfigurerats för den här appen visas rollen "Standardåtkomst" markerad.

- I dialogrutan Lägg till tilldelning klickar du på knappen Tilldela.

Konfigurera vpn-enkel inloggning med fjärrsäkerhetsåtkomst för kontrollpunkt

Konfigurera ett externt användarprofilobjekt

Kommentar

Det här avsnittet behövs bara om du inte vill använda en lokal Active Directory (LDAP).

Konfigurera en allmän användarprofil i Äldre SmartDashboard:

I SmartConsole går du till Hantera och Inställningar > blad.

I avsnittet Mobil åtkomst klickar du på Konfigurera i SmartDashboard. Legacy SmartDashboard öppnas.

I fönstret Nätverksobjektoch klicka på Användare.

Högerklicka på ett tomt utrymme och välj Ny > extern användarprofil > Matcha alla användare.

Konfigurera egenskaperna för extern användarprofil :

På sidan Allmänna egenskaper :

- I fältet Namn på extern användarprofil lämnar du standardnamnet

generic* - I fältet Förfallodatum anger du tillämpligt datum

- I fältet Namn på extern användarprofil lämnar du standardnamnet

På sidan Autentisering :

- I listrutan Autentiseringsschema väljer du

undefined

- I listrutan Autentiseringsschema väljer du

På sidorna Plats, Tid och Kryptering:

- Konfigurera andra tillämpliga inställningar

Klicka på OK.

I det övre verktygsfältet klickar du på Uppdatera (eller trycker på Ctrl + S).

Stäng SmartDashboard.

Installera åtkomstkontrollprincipen i SmartConsole.

Konfigurera VPN för fjärråtkomst

Öppna objektet för den tillämpliga Säkerhetsgatewayen.

På sidan Allmänna egenskaper aktiverar du bladet IPSec VPN-programvara .

I det vänstra trädet klickar du på IPSec VPN-sidan .

I avsnittet Den här säkerhetsgatewayen deltar i följande VPN-communities klickar du på Lägg till och väljer Community för fjärråtkomst.

I det vänstra trädet klickar du på VPN-klienter > Fjärråtkomst.

Aktivera stöd för besöksläge.

I det vänstra trädet klickar du på VPN-klienter > Office-läge.

Välj Tillåt Office-läge och välj lämplig Office-lägesmetod.

I det vänstra trädet klickar du på VPN-klienter > SAML-portalen Inställningar.

Kontrollera att huvud-URL:en innehåller gatewayens fullständigt kvalificerade domännamn. Det här domännamnet ska sluta med ett DNS-suffix som registrerats av din organisation. Till exempel:

https://gateway1.company.com/saml-vpnKontrollera att certifikatet är betrott av slutanvändarwebbläsaren.

Klicka på OK.

Konfigurera ett identitetsproviderobjekt

Utför följande steg för varje Säkerhetsgateway som deltar i VPN för fjärråtkomst.

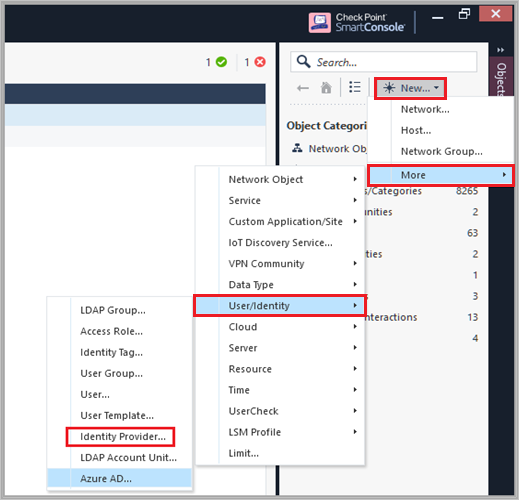

I vyn SmartConsole-gatewayer och servrar klickar du på Ny > fler > användar-/identitetsidentitetsprovider>.>

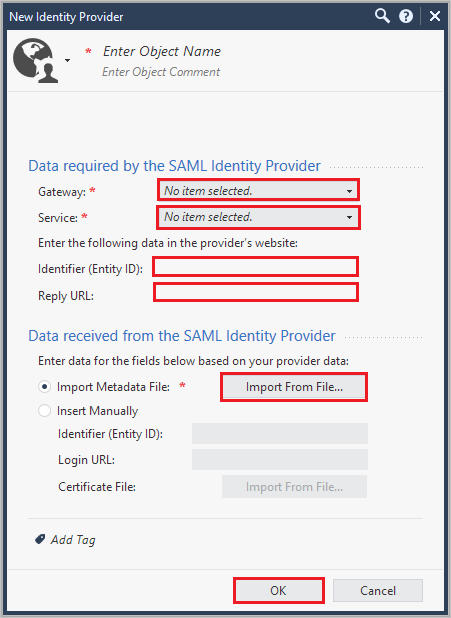

Utför följande steg i fönstret Ny identitetsprovider .

a. I fältet Gateway väljer du Security Gateway, som måste utföra SAML-autentiseringen.

b. I fältet Tjänst väljer du VPN för fjärråtkomst i listrutan.

c. Kopiera ID-värde (Entity ID) och klistra in det här värdet i textrutan Identifierare i avsnittet Grundläggande SAML-konfiguration .

d. Kopiera värdet för svars-URL och klistra in det här värdet i textrutan Svars-URL i avsnittet Grundläggande SAML-konfiguration .

e. Välj Importera metadatafil för att ladda upp den nedladdade XML-koden för federationsmetadata.

Kommentar

Du kan också välja Infoga manuellt för att klistra in värdena för entitets-ID och inloggnings-URL i motsvarande fält och ladda upp certifikatfilen.

f. Klicka på OK.

Konfigurera identitetsprovidern som en autentiseringsmetod

Öppna objektet för den tillämpliga Säkerhetsgatewayen.

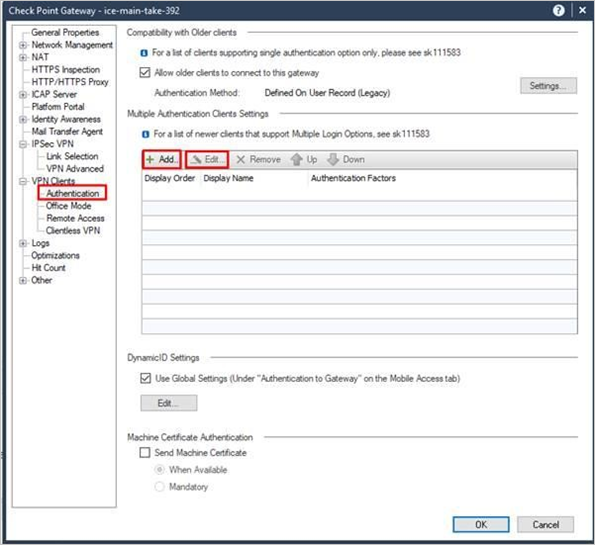

På sidan VPN-klienters > autentisering :

a. Avmarkera kryssrutan Tillåt äldre klienter att ansluta till den här gatewayen.

b. Lägg till ett nytt objekt eller redigera en befintlig sfär.

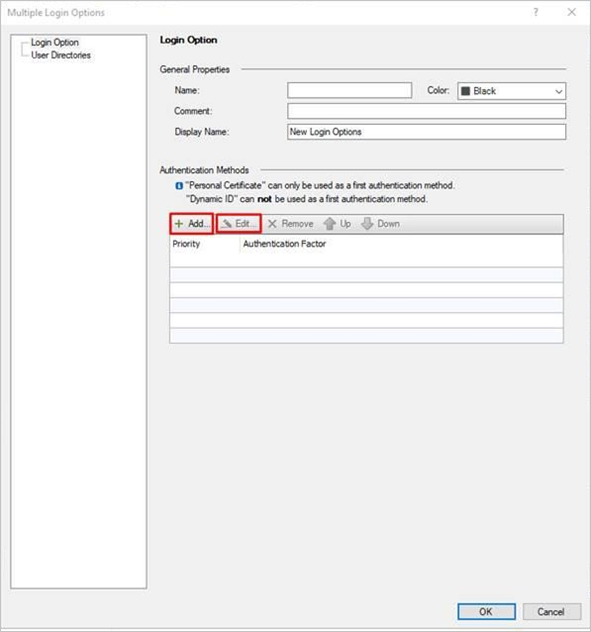

Ange ett namn och ett visningsnamn och lägg till/redigera en autentiseringsmetod: Om inloggningsalternativet ska användas på GW:er som deltar i MEP ska namnet börja med

SAMLVPN_prefix för att ge en smidig användarupplevelse.

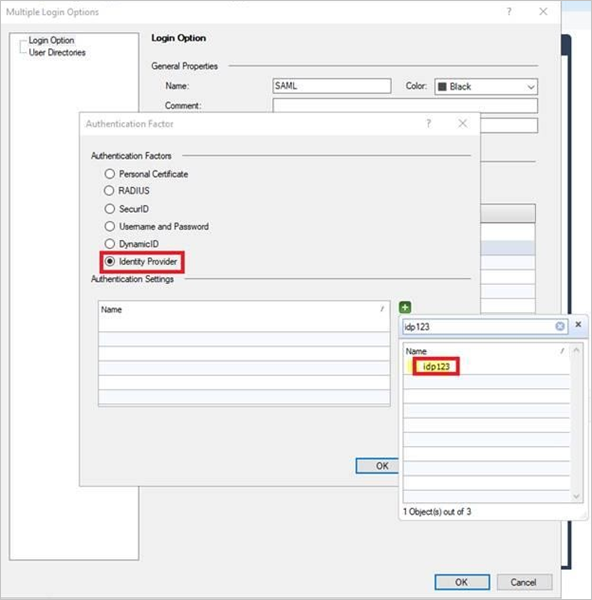

Välj alternativet Identitetsprovider, klicka på den gröna

+knappen och välj det tillämpliga identitetsproviderobjektet.

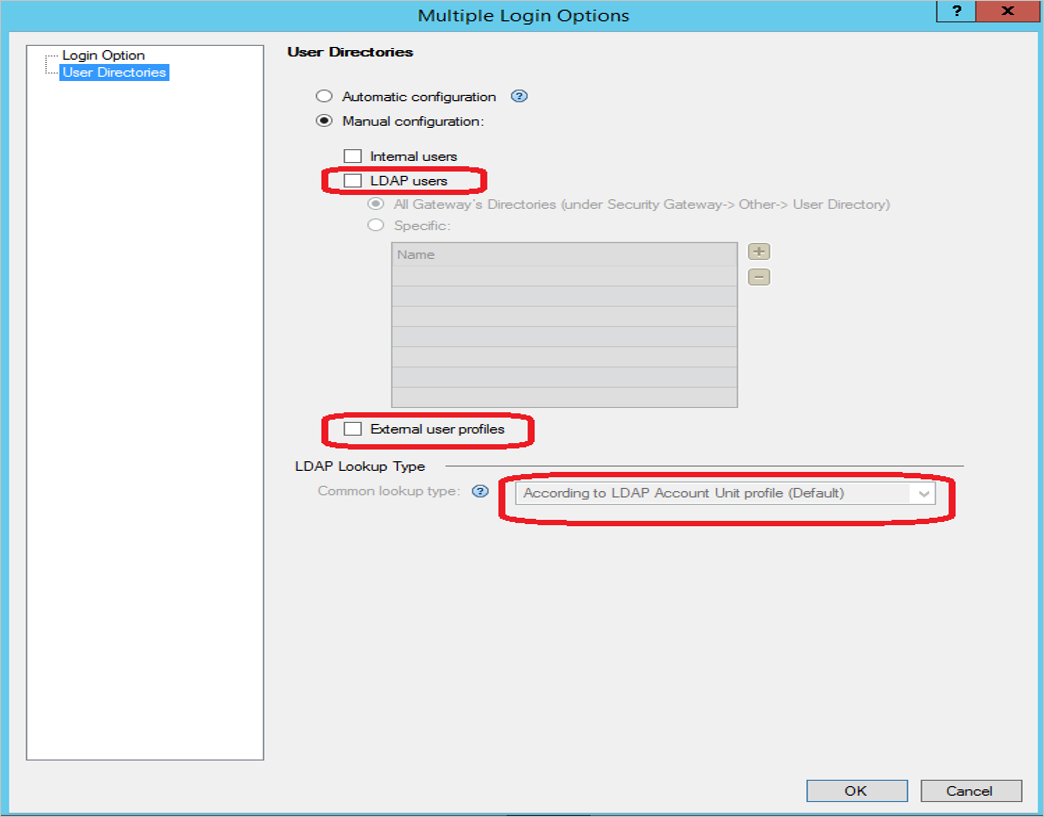

I fönstret Alternativ för flera inloggningar: I den vänstra rutan klickar du på Användarkataloger och väljer sedan Manuell konfiguration. Det finns två alternativ:

- Om du inte vill använda en lokal Active Directory (LDAP) väljer du endast externa användarprofiler och klickar på OK.

- Om du vill använda en lokal Active Directory (LDAP) väljer du endast LDAP-användare och i LDAP-uppslagstypen väljer du e-post. Klicka sedan på OK.

Konfigurera de inställningar som krävs i hanteringsdatabasen:

Stäng SmartConsole.

Anslut med GuiDBEdit-verktyget till hanteringsservern (se sk13009).

I den övre vänstra rutan går du till Redigera > nätverksobjekt.

I den övre högra rutan väljer du objektet Security Gateway.

I den nedre rutan går du till realms_for_blades>vpn.

Om du inte vill använda en lokal Active Directory (LDAP) anger du do_ldap_fetch till false och do_generic_fetch till true. Klicka sedan på OK. Om du vill använda en lokal Active Directory (LDAP) anger du do_ldap_fetch till true och do_generic_fetch till false. Klicka sedan på OK.

Upprepa steg 4 till 6 för alla tillämpliga säkerhetsgatewayer.

Spara alla ändringar genom att välja Spara alla filer>.

Stäng GuiDBEdit-verktyget.

Varje Säkerhetsgateway och varje programvarublad har separata inställningar. Granska inställningarna i varje säkerhetsgateway och varje programvarublad som använder autentisering (VPN, mobil åtkomst och identitetsmedvetenhet).

Se till att välja alternativet LDAP-användare endast för programvarublad som använder LDAP.

Se till att välja alternativet Externa användarprofiler endast för programvarublad som inte använder LDAP.

Installera åtkomstkontrollprincipen på varje säkerhetsgateway.

Installation och konfiguration av VPN RA-klient

Installera VPN-klienten.

Ange webbläsarläge för identitetsprovidern (valfritt).

Som standard använder Windows-klienten sin inbäddade webbläsare och macOS-klienten använder Safari för att autentisera på identitetsproviderns portal. För Windows-klienter ändrar du det här beteendet för att använda Internet Explorer i stället:

Öppna en oformaterad textredigerare som administratör på klientdatorn.

trac.defaultsÖppna filen i textredigeraren.På 32-bitars Windows:

%ProgramFiles%\CheckPoint\Endpoint Connect\trac.defaultsPå 64-bitars Windows:

%ProgramFiles(x86)%\CheckPoint\Endpoint Connect\trac.defaults

idp_browser_modeÄndra attributvärdet frånembeddedtillIE.Spara filen.

Starta om VPN-klienttjänsten Check Point Endpoint Security.

Öppna Windows-kommandotolken som administratör och kör följande kommandon:

# net stop TracSrvWrapper# net start TracSrvWrapperStarta autentisering med webbläsare som körs i bakgrunden:

Öppna en oformaterad textredigerare som administratör på klientdatorn.

trac.defaultsÖppna filen i textredigeraren.På 32-bitars Windows:

%ProgramFiles%\CheckPoint\Endpoint Connect\trac.defaultsPå 64-bitars Windows:

%ProgramFiles(x86)%\CheckPoint\Endpoint Connect\trac.defaultsI macOS:

/Library/Application Support/Checkpoint/Endpoint Security/Endpoint Connect/trac.defaults

Ändra värdet

idp_show_browser_primary_auth_flowför tillfalse.Spara filen.

Starta om VPN-klienttjänsten Check Point Endpoint Security.

Öppna Windows-kommandotolken som administratör på Windows-klienter och kör följande kommandon:

# net stop TracSrvWrapper# net start TracSrvWrapperPå macOS-klienter kör du:

sudo launchctl stop com.checkpoint.epc.servicesudo launchctl start com.checkpoint.epc.service

Skapa testanvändare av VPN-test för fjärrsäkerhetsåtkomst för kontrollpunkt

I det här avsnittet skapar du en användare med namnet Britta Simon i Check Point Remote Secure Access VPN. Arbeta med supportteamet för Check Point Remote Secure Access VPN för att lägga till användarna i VPN-plattformen För fjärrsäkerhetsåtkomst för kontrollpunkt. Användare måste skapas och aktiveras innan du använder enkel inloggning.

Testa enkel inloggning

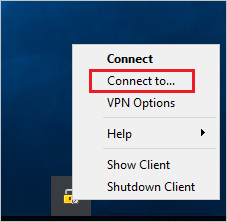

Öppna VPN-klienten och klicka på Anslut till....

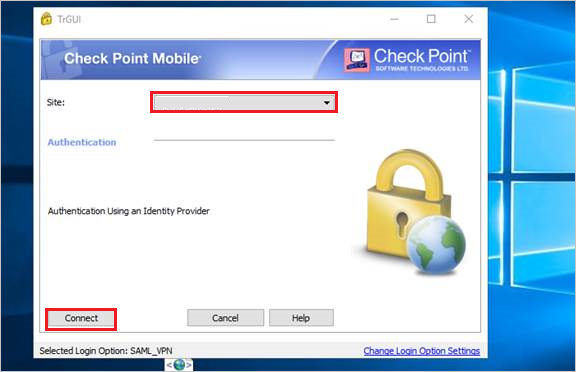

Välj Webbplats i listrutan och klicka på Anslut.

I popup-fönstret Microsoft Entra-inloggning loggar du in med Microsoft Entra-autentiseringsuppgifter som du har skapat i avsnittet Skapa en Microsoft Entra-testanvändare .

Nästa steg

När du har konfigurerat Check Point Remote Secure Access VPN kan du framtvinga sessionskontroll, vilket skyddar exfiltrering och infiltration av organisationens känsliga data i realtid. Sessionskontrollen utökas från villkorlig åtkomst. Lär dig hur du framtvingar sessionskontroll med Microsoft Defender för molnet Apps.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för