Självstudie: Microsoft Entra-integrering med enkel inloggning med Citrix ADC SAML Connector för Microsoft Entra ID (Kerberos-baserad autentisering)

I den här självstudien lär du dig att integrera Citrix ADC SAML Connector för Microsoft Entra ID med Microsoft Entra ID. När du integrerar Citrix ADC SAML Connector för Microsoft Entra-ID med Microsoft Entra-ID kan du:

- Kontroll i Microsoft Entra-ID som har åtkomst till Citrix ADC SAML Connector för Microsoft Entra-ID.

- Gör så att dina användare automatiskt loggas in på Citrix ADC SAML Connector för Microsoft Entra-ID med sina Microsoft Entra-konton.

- Hantera dina konton på en central plats.

Förutsättningar

För att komma igång behöver du följande:

- En Microsoft Entra-prenumeration. Om du inte har en prenumeration kan du få ett kostnadsfritt konto.

- Citrix ADC SAML Connector för microsoft entra-prenumeration med enkel inloggning (SSO) aktiverat.

Scenariobeskrivning

I den här självstudien konfigurerar och testar du Microsoft Entra SSO i en testmiljö. Självstudien innehåller följande scenarier:

SP-initierad enkel inloggning för Citrix ADC SAML Connector för Microsoft Entra ID.

Just-in-time-användaretablering för Citrix ADC SAML Connector för Microsoft Entra ID.

Kerberos-baserad autentisering för Citrix ADC SAML Connector för Microsoft Entra ID.

Huvudbaserad autentisering för Citrix ADC SAML Connector för Microsoft Entra ID.

Lägg till Citrix ADC SAML Connector för Microsoft Entra-ID från galleriet

Om du vill integrera Citrix ADC SAML Connector för Microsoft Entra ID med Microsoft Entra ID lägger du först till Citrix ADC SAML Connector för Microsoft Entra ID i din lista över hanterade SaaS-appar från galleriet:

Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

Bläddra till Identity>Applications Enterprise-program>>Nytt program.

I avsnittet Lägg till från galleriet anger du Citrix ADC SAML Connector för Microsoft Entra-ID i sökrutan.

I resultatet väljer du Citrix ADC SAML Connector för Microsoft Entra ID och lägger sedan till appen. Vänta några sekunder medan appen läggs till i din klientorganisation.

Du kan också använda guiden Konfiguration av företagsappar. I den här guiden kan du lägga till ett program i din klientorganisation, lägga till användare/grupper i appen, tilldela roller samt gå igenom SSO-konfigurationen. Läs mer om Microsoft 365-guider.

Konfigurera och testa Microsoft Entra SSO för Citrix ADC SAML Connector för Microsoft Entra ID

Konfigurera och testa Microsoft Entra SSO med Citrix ADC SAML Connector för Microsoft Entra ID med hjälp av en testanvändare med namnet B.Simon. För att enkel inloggning ska fungera måste du upprätta en länkrelation mellan en Microsoft Entra-användare och den relaterade användaren i Citrix ADC SAML Connector för Microsoft Entra ID.

Utför följande steg för att konfigurera och testa Microsoft Entra SSO med Citrix ADC SAML Connector för Microsoft Entra ID:

Konfigurera Microsoft Entra SSO – så att användarna kan använda den här funktionen.

Skapa en Microsoft Entra-testanvändare – för att testa Microsoft Entra SSO med B.Simon.

Tilldela Microsoft Entra-testanvändaren – för att göra det möjligt för B.Simon att använda Microsoft Entra SSO.

Konfigurera Citrix ADC SAML Connector för Microsoft Entra SSO – för att konfigurera SSO-inställningarna på programsidan.

- Skapa Citrix ADC SAML Connector för Microsoft Entra-testanvändare – för att ha en motsvarighet till B.Simon i Citrix ADC SAML Connector för Microsoft Entra ID som är länkad till Microsoft Entra-representationen av användaren.

Testa enkel inloggning – för att kontrollera om konfigurationen fungerar.

Konfigurera enkel inloggning med Microsoft Entra

Utför följande steg för att aktivera Enkel inloggning i Microsoft Entra med hjälp av Azure Portal:

Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

Bläddra till Identity>Applications>Enterprise-program>Citrix ADC SAML Connector för Microsoft Entra ID-programintegreringsfönstret. Under Hantera väljer du Enkel inloggning.

I fönstret Välj en metod för enkel inloggning väljer du SAML.

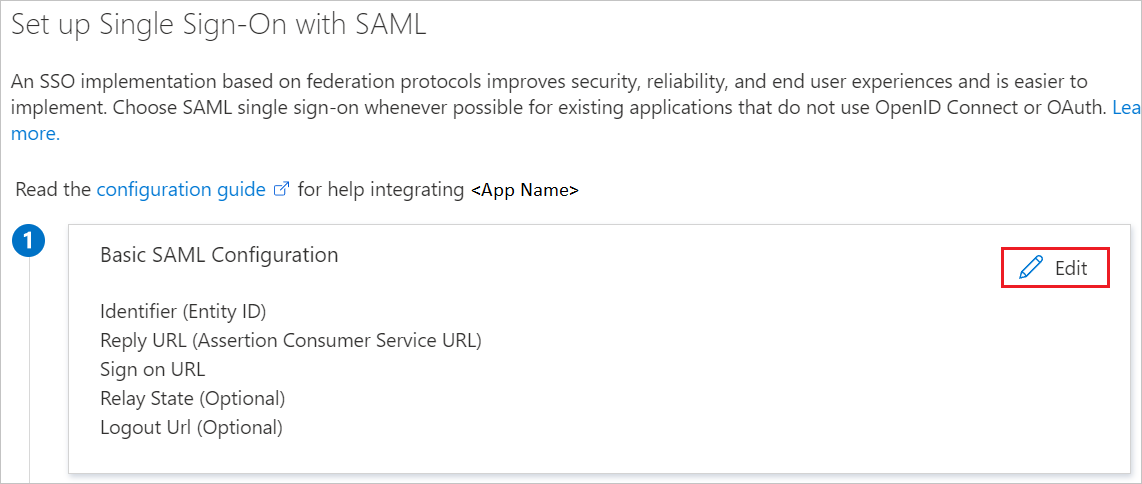

I fönstret Konfigurera enkel inloggning med SAML väljer du pennikonen för Grundläggande SAML-konfiguration för att redigera inställningarna.

Utför följande steg för att konfigurera programmet i IDP-initierat läge i avsnittet Grundläggande SAML-konfiguration:

I textrutan Identifierare anger du en URL som har följande mönster:

https://<YOUR_FQDN>I textrutan Svars-URL anger du en URL som har följande mönster:

http(s)://<YOUR_FQDN>.of.vserver/cgi/samlauth

Om du vill konfigurera programmet i SP-initierat läge väljer du Ange ytterligare URL:er och utför följande steg:

- I textrutan Inloggnings-URL anger du en URL som har följande mönster:

https://<YOUR_FQDN>/CitrixAuthService/AuthService.asmx

Not

- Url:er som används i det här avsnittet är inte verkliga värden. Uppdatera dessa värden med de faktiska värdena för identifierare, svars-URL och inloggnings-URL. Kontakta Citrix ADC SAML Connector för Microsoft Entra-klientsupporten för att hämta dessa värden. Du kan också referera till de mönster som visas i avsnittet Grundläggande SAML-konfiguration .

- Url:erna måste vara tillgängliga från offentliga webbplatser för att konfigurera enkel inloggning. Du måste aktivera brandväggen eller andra säkerhetsinställningar på Citrix ADC SAML Connector för Microsoft Entra ID-sidan för att göra det möjligt för Microsoft Entra-ID att publicera token på den konfigurerade URL:en.

- I textrutan Inloggnings-URL anger du en URL som har följande mönster:

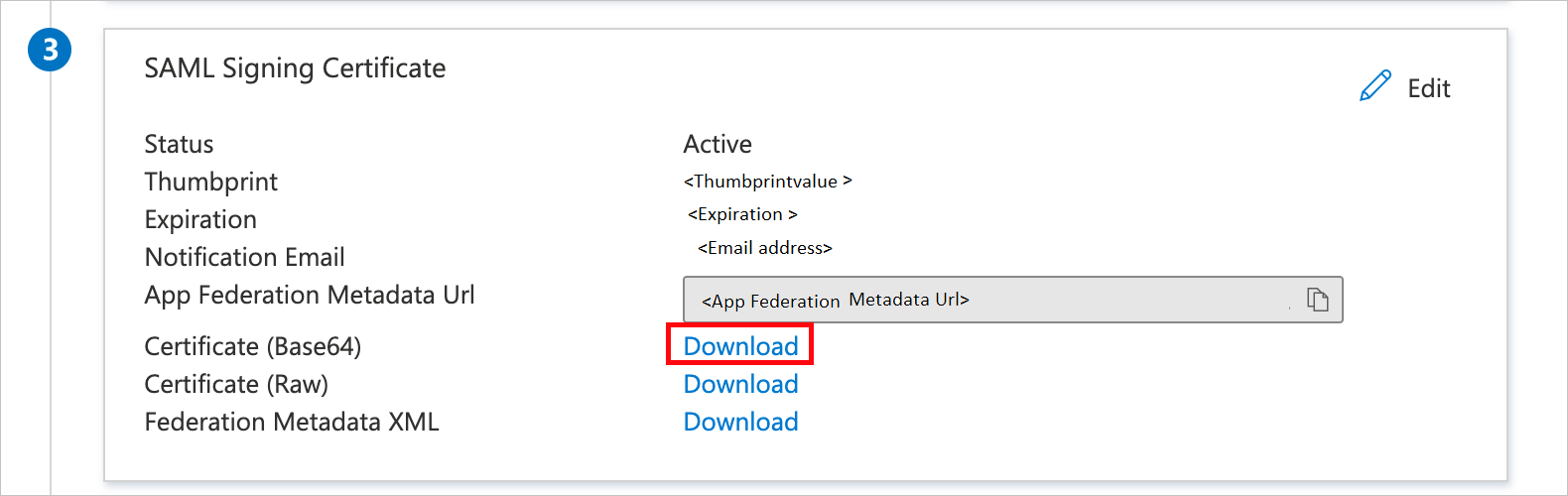

I fönstret Konfigurera enkel inloggning med SAML i avsnittet SAML-signeringscertifikat kopierar du URL:en för appfederationsmetadata och sparar den i Anteckningar.

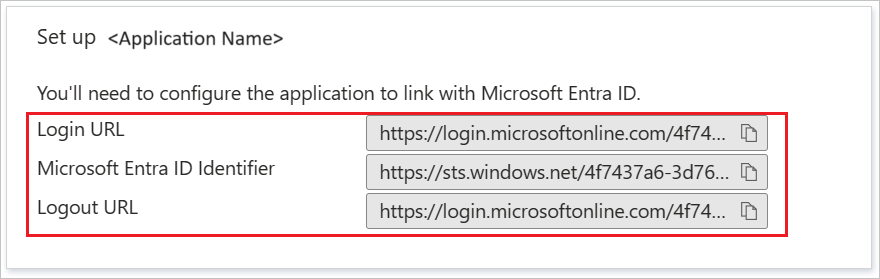

I avsnittet Konfigurera Citrix ADC SAML Connector för Microsoft Entra ID kopierar du relevanta URL:er baserat på dina krav.

Skapa en Microsoft Entra-testanvändare

I det här avsnittet skapar du en testanvändare med namnet B.Simon.

- Logga in på administrationscentret för Microsoft Entra som minst användaradministratör.

- Bläddra till Identitetsanvändare>>Alla användare.

- Välj Ny användare>Skapa ny användare överst på skärmen.

- Följ dessa steg i användaregenskaperna :

- I fältet Visningsnamn anger du

B.Simon. - I fältet Användarens huvudnamn anger du username@companydomain.extension. Till exempel

B.Simon@contoso.com. - Markera kryssrutan Visa lösenord och skriv sedan ned värdet som visas i rutan Lösenord .

- Välj Granska + skapa.

- I fältet Visningsnamn anger du

- Välj Skapa.

Tilldela Microsoft Entra-testanvändaren

I det här avsnittet gör du det möjligt för användaren B.Simon att använda Azure SSO genom att ge användaren åtkomst till Citrix ADC SAML Connector för Microsoft Entra ID.

Bläddra till Identity>Applications Enterprise-program.>

I programlistan väljer du Citrix ADC SAML Connector för Microsoft Entra ID.

I appöversikten går du till Hantera och väljer Användare och grupper.

Välj Lägg till användare. I dialogrutan Lägg till tilldelning väljer du Sedan Användare och grupper.

I dialogrutan Användare och grupper väljer du B.Simon i listan Användare. Välj Välj.

Om du förväntar dig att en roll ska tilldelas till användarna kan du välja den i listrutan Välj en roll . Om ingen roll har konfigurerats för den här appen visas rollen "Standardåtkomst" markerad.

I dialogrutan Lägg till tilldelning väljer du Tilldela.

Konfigurera Citrix ADC SAML Connector för Microsoft Entra SSO

Välj en länk för steg för den typ av autentisering som du vill konfigurera:

Konfigurera Citrix ADC SAML Connector för Microsoft Entra SSO för Kerberos-baserad autentisering

Konfigurera Citrix ADC SAML Connector för Microsoft Entra SSO för huvudbaserad autentisering

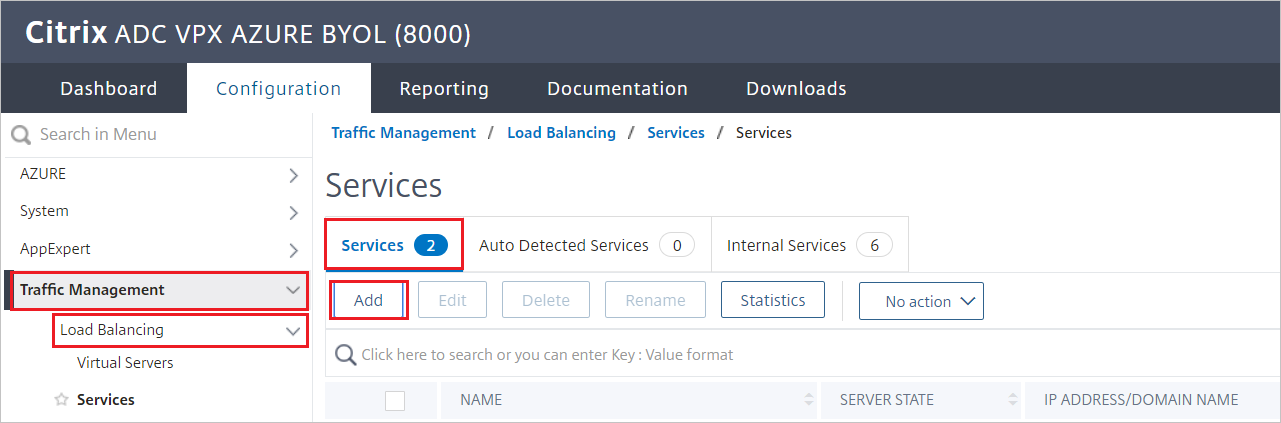

Publicera webbservern

Så här skapar du en virtuell server:

Välj Belastningsutjämningstjänster> för trafikhantering.>

Välj Lägg till.

Ange följande värden för webbservern som kör programmen:

- Tjänstnamn

- Server-IP/befintlig server

- Protokoll

- Hamn

Konfigurera lastbalanseraren

Så här konfigurerar du lastbalanseraren:

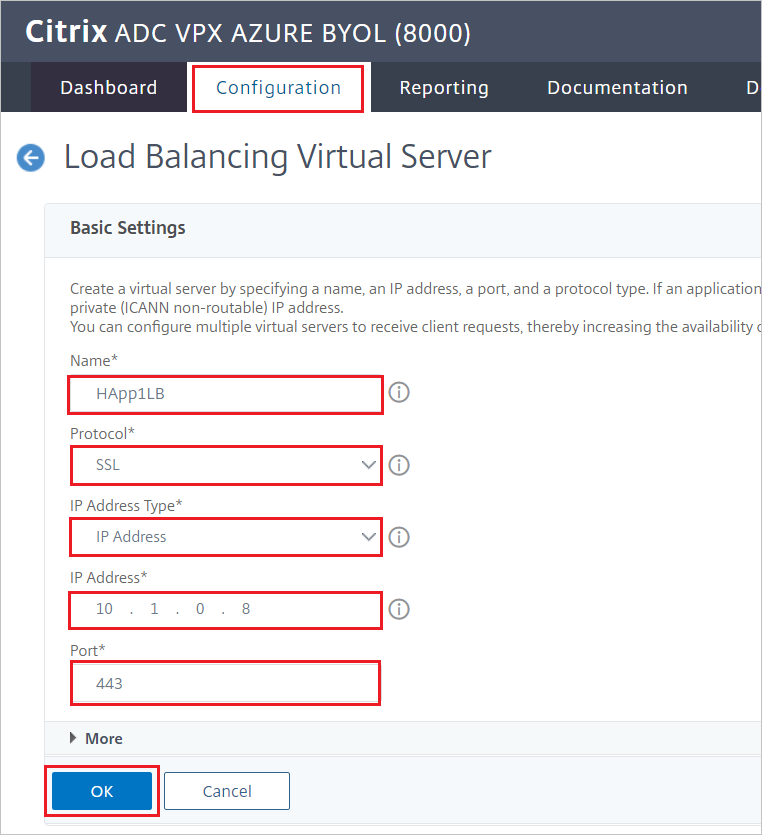

Gå till Belastningsutjämning för>trafikhantering>virtuella servrar.

Välj Lägg till.

Ange följande värden enligt beskrivningen i följande skärmbild:

- Namn

- Protokoll

- IP-adress

- Hamn

Välj OK.

Binda den virtuella servern

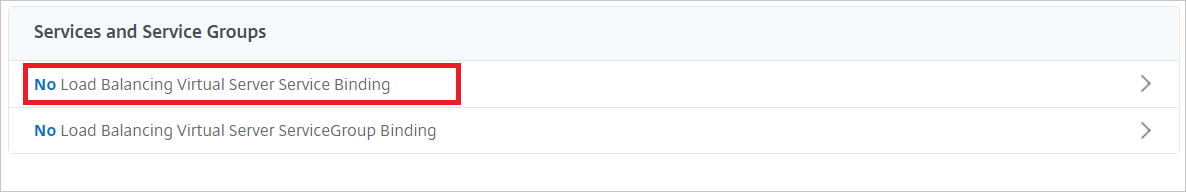

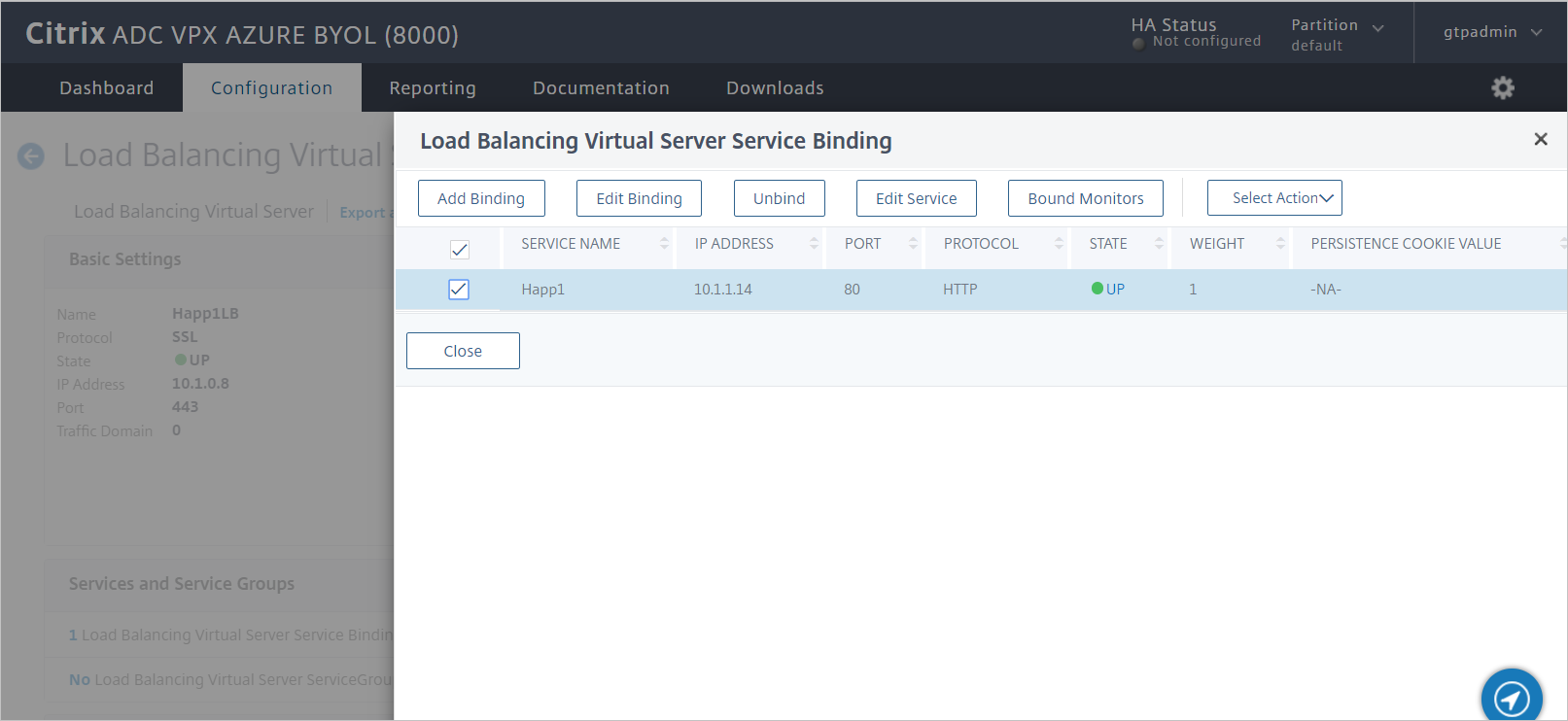

Så här binder du lastbalanseraren till den virtuella servern:

I fönstret Tjänster och tjänstgrupper väljer du Ingen belastningsutjämning av tjänstbindning för virtuell server.

Kontrollera inställningarna enligt följande skärmbild och välj sedan Stäng.

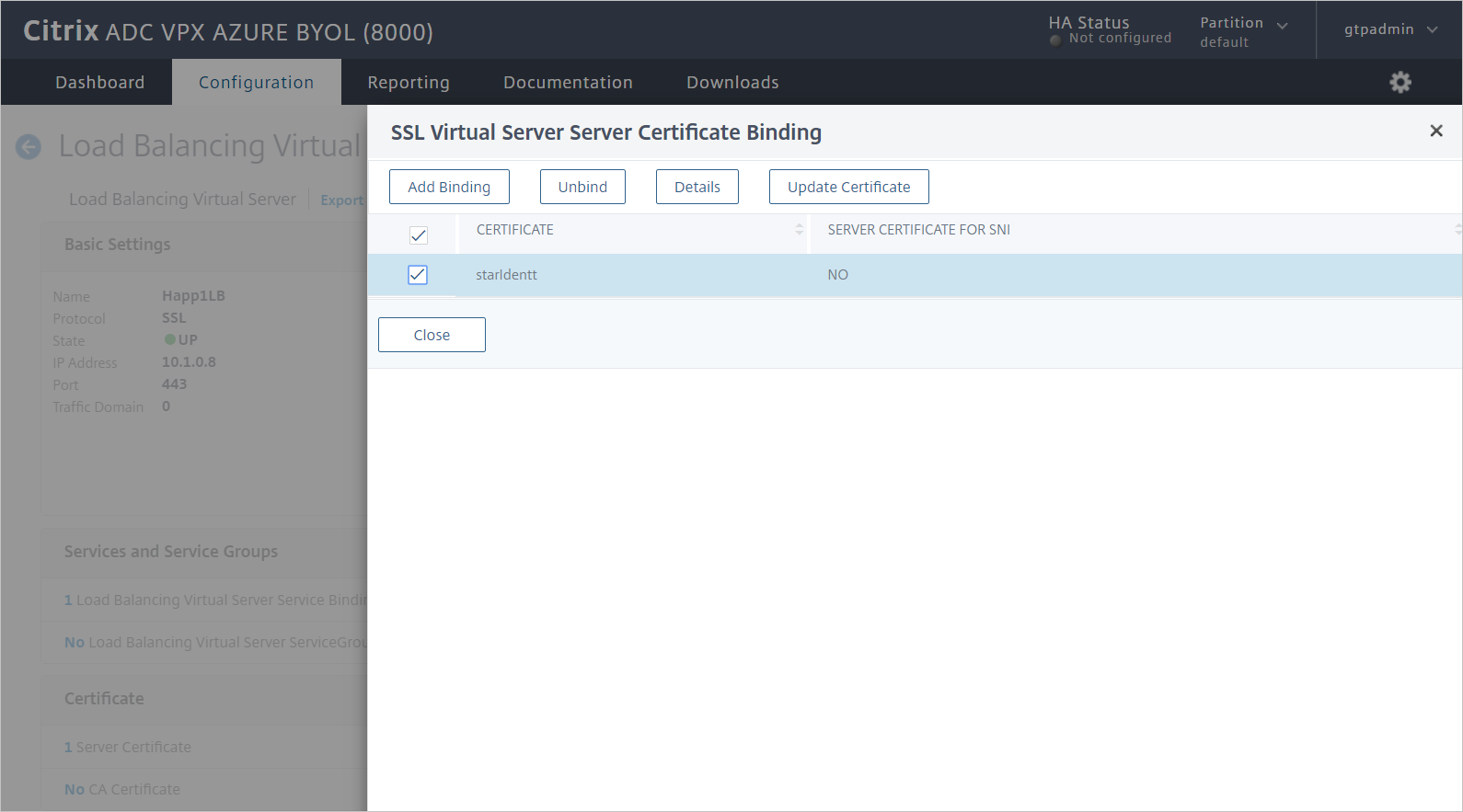

Binda certifikatet

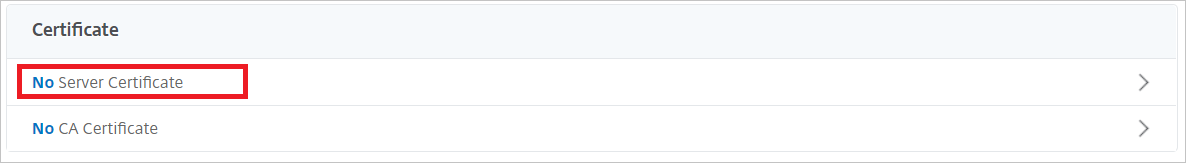

Om du vill publicera den här tjänsten som TLS binder du servercertifikatet och testar sedan programmet:

Under Certifikat väljer du Inget servercertifikat.

Kontrollera inställningarna enligt följande skärmbild och välj sedan Stäng.

Citrix ADC SAML Connector för Microsoft Entra SAML-profil

Utför följande avsnitt för att konfigurera Citrix ADC SAML Connector för Microsoft Entra SAML-profilen.

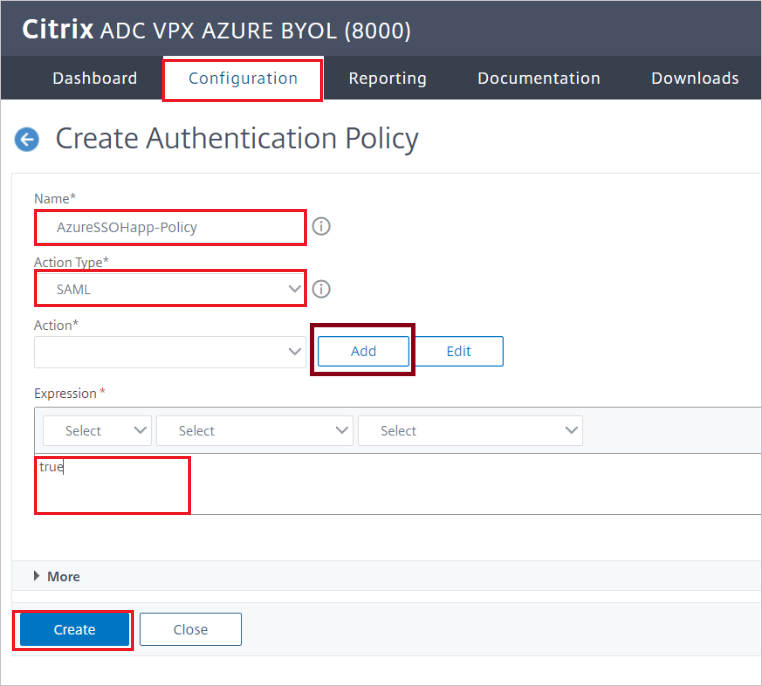

Skapa en autentiseringsprincip

Så här skapar du en autentiseringsprincip:

Gå till Säkerhet>AAA – Autentiseringsprinciper>för programtrafikprinciper.>>

Välj Lägg till.

I fönstret Skapa autentiseringsprincip anger eller väljer du följande värden:

- Namn: Ange ett namn för din autentiseringsprincip.

- Åtgärd: Ange SAML och välj sedan Lägg till.

- Uttryck: Ange sant.

Välj Skapa.

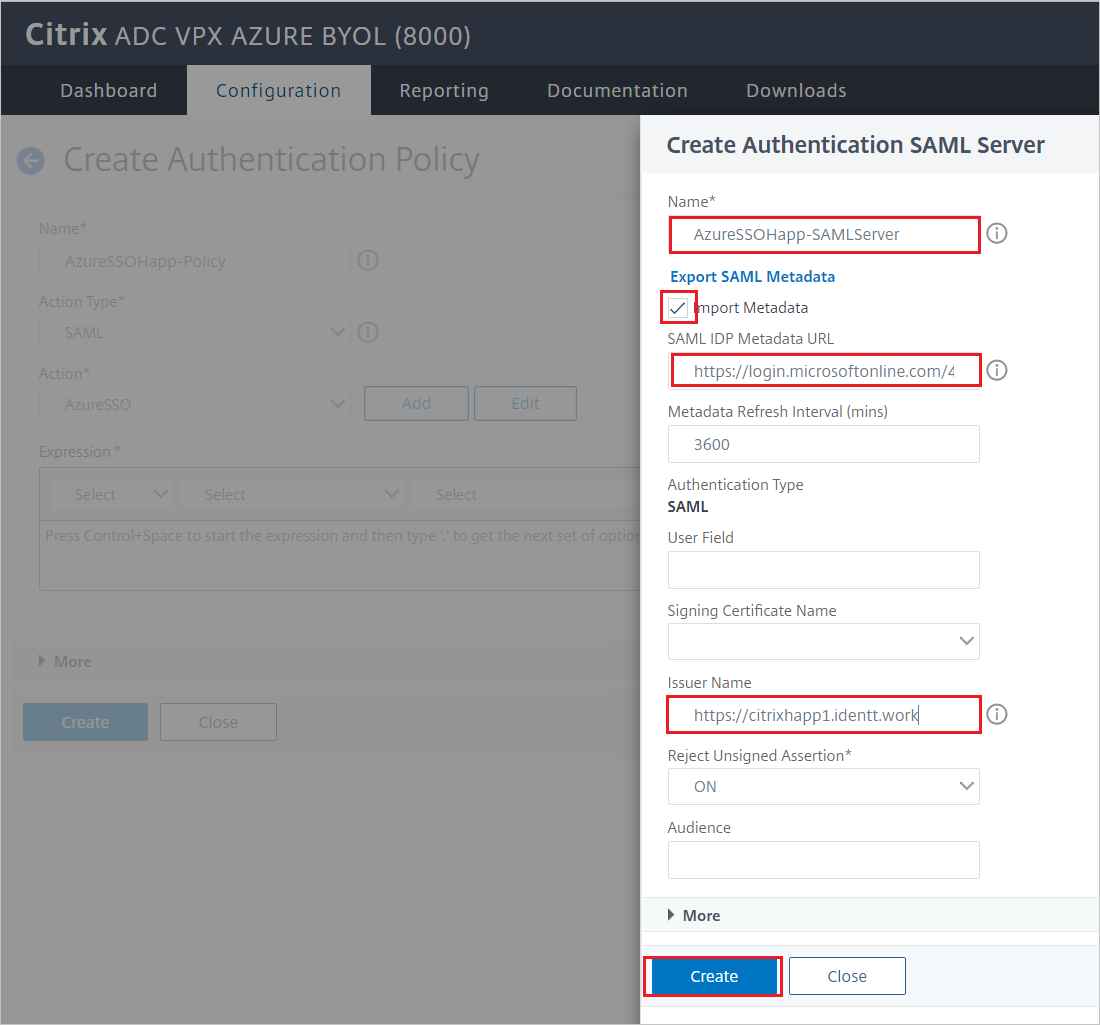

Skapa en SAML-autentiseringsserver

Om du vill skapa en SAML-autentiseringsserver går du till fönstret Skapa SAML-server för autentisering och utför sedan följande steg:

Som Namn anger du ett namn för SAML-autentiseringsservern.

Under Exportera SAML-metadata:

Markera kryssrutan Importera metadata .

Ange url:en för federationsmetadata från azure SAML-användargränssnittet som du kopierade tidigare.

För Utfärdarnamn anger du relevant URL.

Välj Skapa.

Skapa en virtuell autentiseringsserver

Så här skapar du en virtuell autentiseringsserver:

Gå till Säkerhet>AAA – Programtrafikprinciper>>Autentisering Virtuella servrar för autentisering.>

Välj Lägg till och slutför sedan följande steg:

Som Namn anger du ett namn för den virtuella autentiseringsservern.

Markera kryssrutan Ej adresserbar .

För Protokoll väljer du SSL.

Välj OK.

Välj Fortsätt.

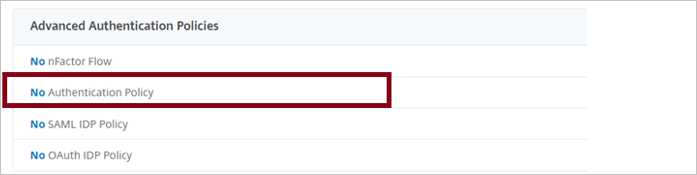

Konfigurera den virtuella autentiseringsservern så att den använder Microsoft Entra-ID

Ändra två avsnitt för den virtuella autentiseringsservern:

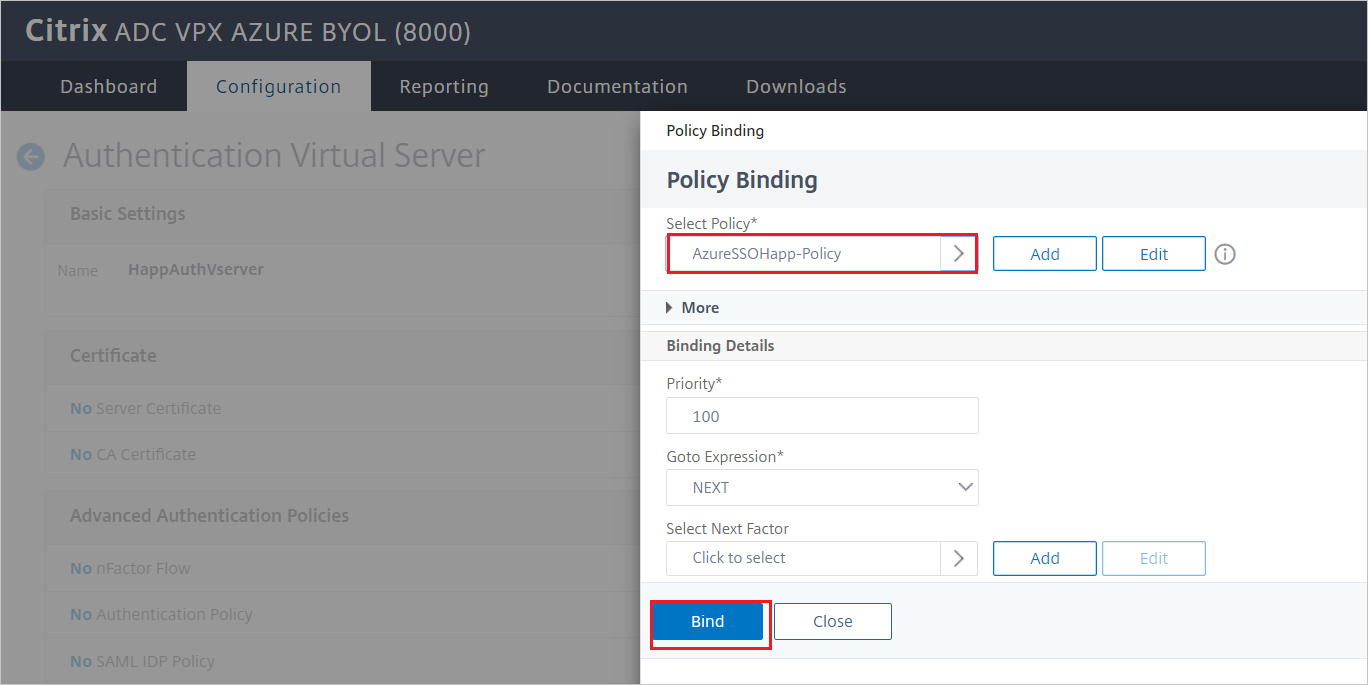

I fönstret Avancerade autentiseringsprinciper väljer du Ingen autentiseringsprincip.

I fönstret Principbindning väljer du autentiseringsprincipen och väljer sedan Bindning.

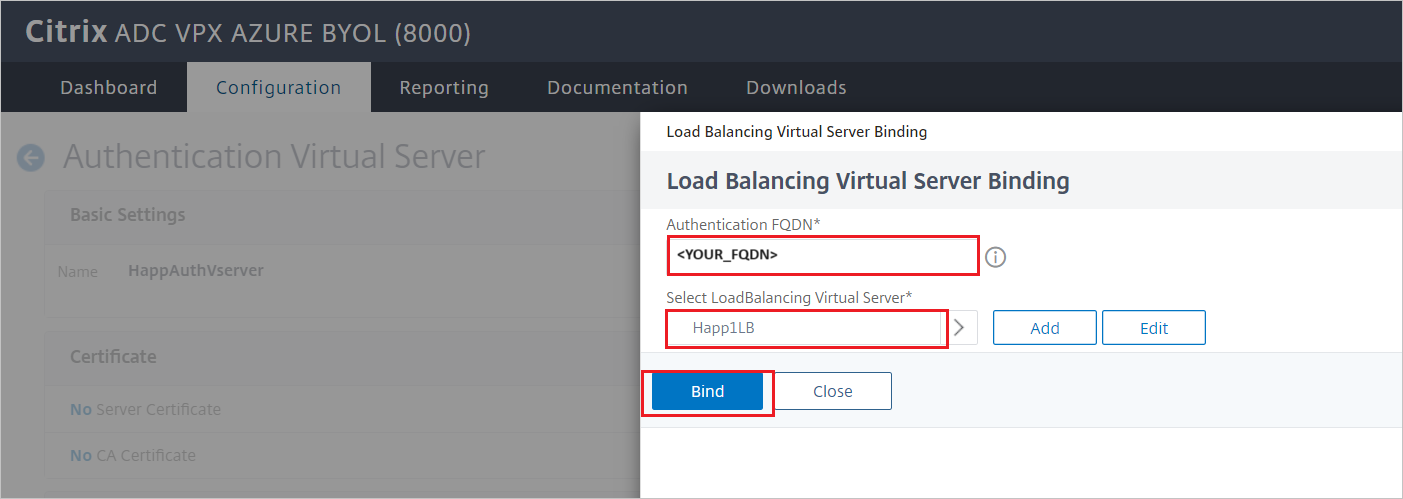

I fönstret Formulärbaserade virtuella servrar väljer du Ingen belastningsutjämning virtuell server.

För FQDN för autentisering anger du ett fullständigt domännamn (FQDN) (krävs).

Välj den virtuella server för belastningsutjämning som du vill skydda med Microsoft Entra-autentisering.

Välj Bindning.

Not

Se till att välja Klar i fönstret Konfiguration av virtuell autentiseringsserver.

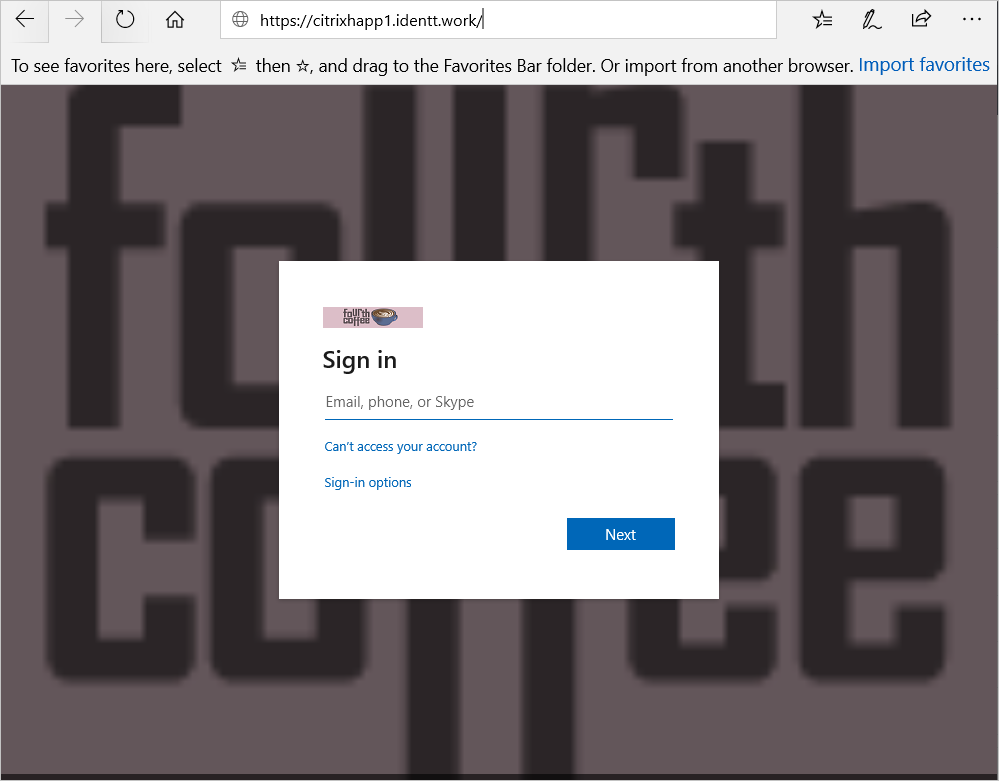

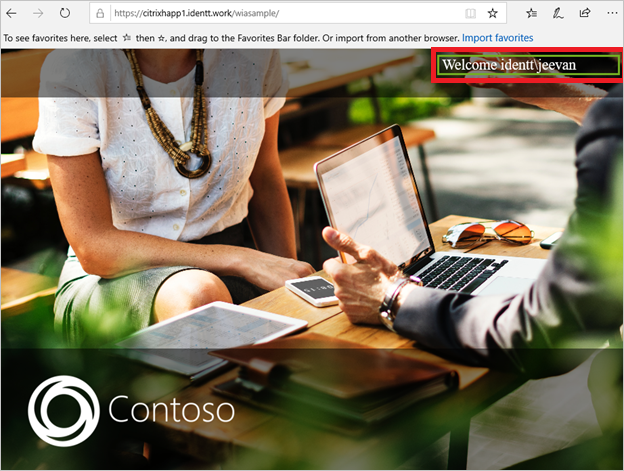

Om du vill verifiera ändringarna går du till programmets URL i en webbläsare. Du bör se inloggningssidan för klientorganisationen i stället för den oautentiserade åtkomst som du skulle ha sett tidigare.

Konfigurera Citrix ADC SAML Connector för Microsoft Entra SSO för Kerberos-baserad autentisering

Skapa ett Kerberos-delegeringskonto för Citrix ADC SAML Connector för Microsoft Entra ID

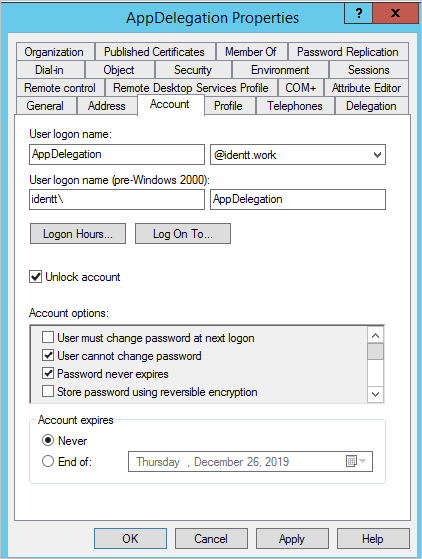

Skapa ett användarkonto (i det här exemplet använder vi AppDelegation).

Konfigurera ett VÄRD-SPN för det här kontot.

Exempel:

setspn -S HOST/AppDelegation.IDENTT.WORK identt\appdelegationI det här exemplet:

IDENTT.WORKär domänens FQDN.identtär domänens NetBIOS-namn.appdelegationär namnet på delegeringsanvändarkontot.

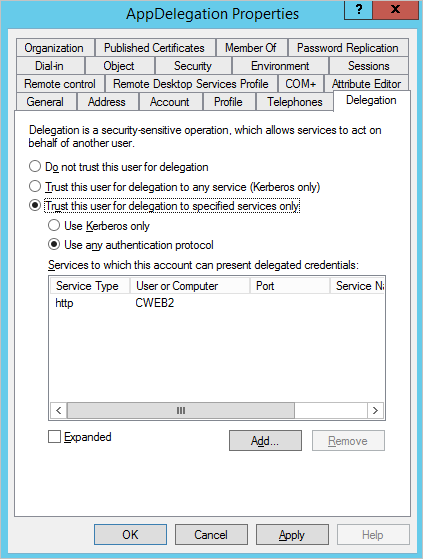

Konfigurera delegering för webbservern enligt följande skärmbild:

Not

I skärmbildsexemplet är det interna webbservernamnet som kör WIA-webbplatsen (Windows Integrated Authentication) CWEB2.

Citrix ADC SAML Connector för Microsoft Entra AAA KCD (Kerberos-delegeringskonton)

Så här konfigurerar du Citrix ADC SAML Connector för Microsoft Entra AAA KCD-kontot:

Gå till Citrix Gateway>AAA KCD-konton (Kerberos-begränsad delegering).

Välj Lägg till och ange eller välj sedan följande värden:

Namn: Ange ett namn för KCD-kontot.

Sfär: Ange domänen och tillägget i versaler.

Tjänst-SPN:

http/<host/fqdn>@<DOMAIN.COM>.Not

@DOMAIN.COMkrävs och måste vara versaler. Exempel:http/cweb2@IDENTT.WORK.Delegerad användare: Ange det delegerade användarnamnet.

Markera kryssrutan Lösenord för delegerad användare och ange och bekräfta ett lösenord.

Välj OK.

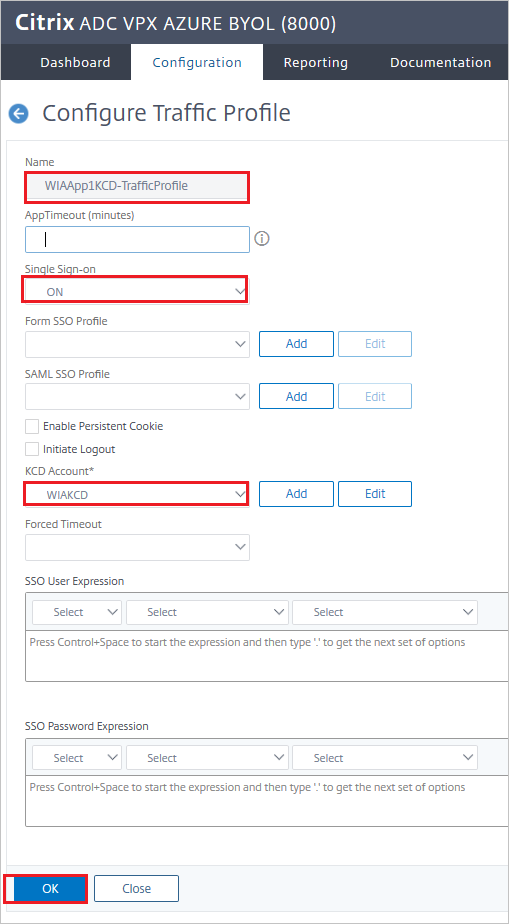

Citrix-trafikprincip och trafikprofil

Så här konfigurerar du Citrix-trafikprincipen och trafikprofilen:

Gå till Säkerhet>AAA – Trafikprinciper>för program>, profiler och profiler för enkel inloggningTraffic-principer.

Välj Trafikprofiler.

Välj Lägg till.

Om du vill konfigurera en trafikprofil anger eller väljer du följande värden.

Namn: Ange ett namn för trafikprofilen.

Enkel inloggning: Välj PÅ.

KCD-konto: Välj det KCD-konto som du skapade i föregående avsnitt.

Välj OK.

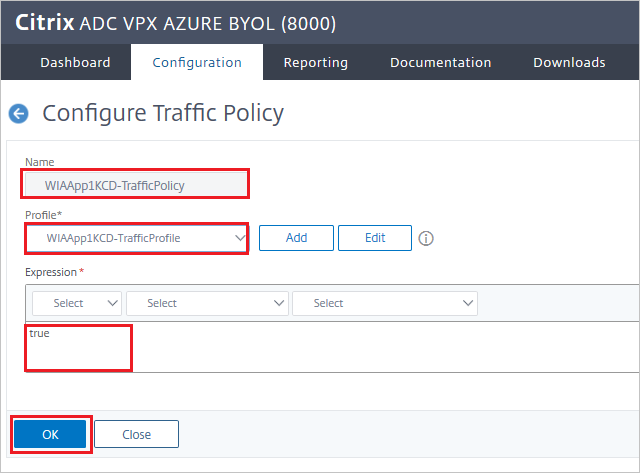

Välj Trafikprincip.

Välj Lägg till.

Om du vill konfigurera en trafikprincip anger eller väljer du följande värden:

Namn: Ange ett namn för trafikprincipen.

Profil: Välj den trafikprofil som du skapade i föregående avsnitt.

Uttryck: Ange sant.

Välj OK.

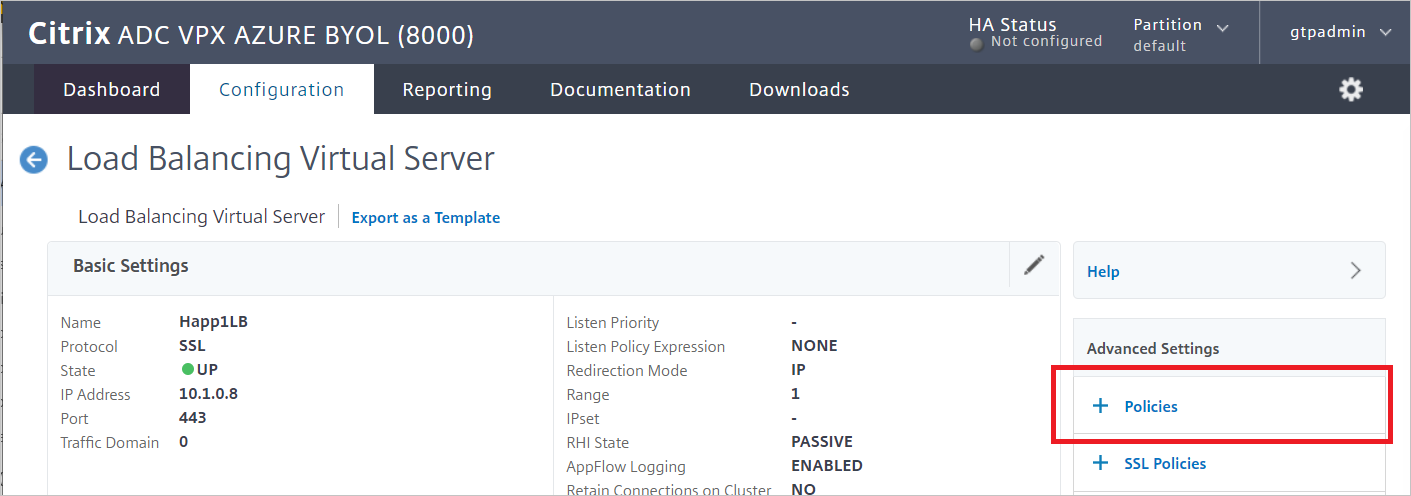

Binda en trafikprincip till en virtuell server i Citrix

Så här binder du en trafikprincip till en virtuell server med hjälp av användargränssnittet:

Gå till Belastningsutjämning för>trafikhantering>virtuella servrar.

I listan över virtuella servrar väljer du den virtuella server som du vill binda omskrivningsprincipen till och väljer sedan Öppna.

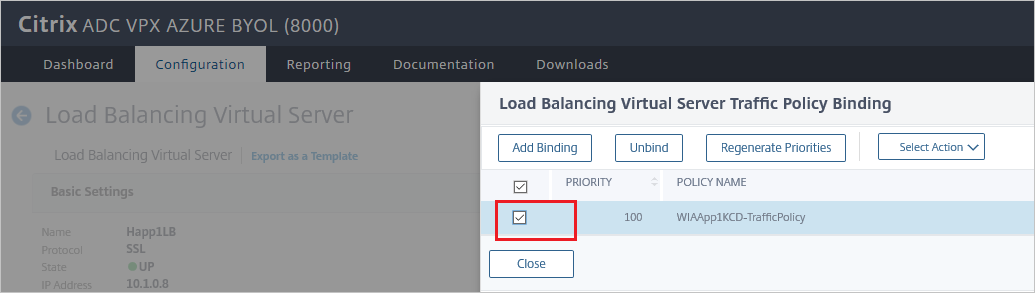

I fönstret Belastningsutjämning för virtuell server går du till Avancerade inställningar och väljer Principer. Alla principer som har konfigurerats för din NetScaler-instans visas i listan.

Markera kryssrutan bredvid namnet på den princip som du vill binda till den virtuella servern.

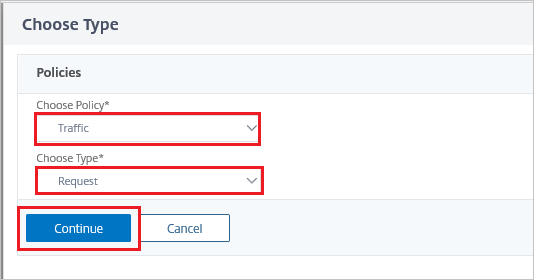

I dialogrutan Välj typ:

För Välj princip väljer du Trafik.

För Välj typ väljer du Begäran.

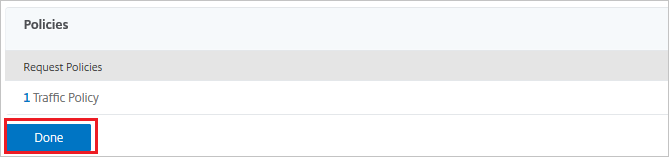

När principen är bunden väljer du Klar.

Testa bindningen med wia-webbplatsen.

Skapa Citrix ADC SAML Connector för Microsoft Entra-testanvändare

I det här avsnittet skapas en användare med namnet B.Simon i Citrix ADC SAML Connector för Microsoft Entra ID. Citrix ADC SAML Connector för Microsoft Entra ID stöder just-in-time-användaretablering, vilket är aktiverat som standard. Det finns ingen åtgärd som du kan vidta i det här avsnittet. Om en användare inte redan finns i Citrix ADC SAML Connector för Microsoft Entra-ID skapas en ny efter autentisering.

Not

Om du behöver skapa en användare manuellt kontaktar du Citrix ADC SAML Connector för Microsoft Entra-klientsupportteamet.

Testa enkel inloggning

I det här avsnittet testar du konfigurationen av enkel inloggning med Microsoft Entra med följande alternativ.

Klicka på Testa det här programmet. Detta omdirigeras till Citrix ADC SAML Connector för Microsoft Entra-inloggnings-URL där du kan initiera inloggningsflödet.

Gå till Citrix ADC SAML Connector för Microsoft Entra-inloggnings-URL direkt och initiera inloggningsflödet därifrån.

Du kan använda Microsoft Mina appar. När du klickar på Citrix ADC SAML Connector för Microsoft Entra ID-panelen i Mina appar omdirigeras detta till Citrix ADC SAML Connector för Microsoft Entra-inloggnings-URL. Mer information om Mina appar finns i Introduktion till Mina appar.

Nästa steg

När du har konfigurerat Citrix ADC SAML Connector för Microsoft Entra-ID kan du framtvinga sessionskontroll, vilket skyddar exfiltrering och infiltration av organisationens känsliga data i realtid. Sessionskontrollen utökas från villkorlig åtkomst. Lär dig hur du framtvingar sessionskontroll med Microsoft Defender för molnet Apps.