Självstudie: Konfigurera Infor CloudSuite för automatisk användaretablering

Målet med den här självstudien är att demonstrera de steg som ska utföras i Infor CloudSuite och Microsoft Entra ID för att konfigurera Microsoft Entra-ID för att automatiskt etablera och avetablera användare och/eller grupper till Infor CloudSuite.

Kommentar

I den här självstudien beskrivs en anslutningsapp som bygger på Microsoft Entra-användaretableringstjänsten. Viktig information om vad den här tjänsten gör, hur den fungerar och vanliga frågor finns i Automatisera användaretablering och avetablering till SaaS-program med Microsoft Entra-ID.

Förutsättningar

Scenariot som beskrivs i den här självstudien förutsätter att du redan har följande förutsättningar:

- En Microsoft Entra-klientorganisation

- En Infor CloudSuite-klientorganisation

- Ett användarkonto i Infor CloudSuite med administratörsbehörighet.

Tilldela användare till Infor CloudSuite

Microsoft Entra-ID använder ett begrepp som kallas tilldelningar för att avgöra vilka användare som ska få åtkomst till valda appar. I samband med automatisk användaretablering synkroniseras endast de användare och/eller grupper som har tilldelats till ett program i Microsoft Entra-ID.

Innan du konfigurerar och aktiverar automatisk användaretablering bör du bestämma vilka användare och/eller grupper i Microsoft Entra-ID som behöver åtkomst till Infor CloudSuite. När du har bestämt dig kan du tilldela dessa användare och/eller grupper till Infor CloudSuite genom att följa anvisningarna här:

Viktiga tips för att tilldela användare till Infor CloudSuite

Vi rekommenderar att en enskild Microsoft Entra-användare tilldelas Till Infor CloudSuite för att testa konfigurationen för automatisk användaretablering. Ytterligare användare och/eller grupper kan tilldelas senare.

När du tilldelar en användare till Infor CloudSuite måste du välja en giltig programspecifik roll (om tillgänglig) i tilldelningsdialogrutan. Användare med standardåtkomstrollen undantas från etablering.

Konfigurera Infor CloudSuite för etablering

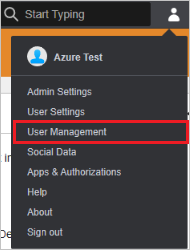

Logga in på infor CloudSuite-administratörskonsolen. Klicka på användarikonen och gå sedan till användarhantering.

Klicka på menyikonen i det vänstra övre hörnet på skärmen. Klicka på Hantera.

Gå till SCIM-konton.

Lägg till en administratörsanvändare genom att klicka på plusikonen. Ange ett SCIM-lösenord och skriv samma lösenord under Bekräfta lösenord. Klicka på mappikonen för att spara lösenordet. Sedan visas en användaridentifierare som genererats för administratörsanvändaren.

Om du vill generera ägartoken kopierar du användaridentifieraren och SCIM-lösenordet. Klistra in dem i anteckningar++ avgränsade med ett kolon. Koda strängvärdet genom att gå till Plugins > MIME Tools > Basic64 Encode.

Använd följande kommandon för att generera ägartoken med Hjälp av PowerShell i stället för Anteckningar++:

$Identifier = "<User Identifier>" $SCIMPassword = "<SCIM Password>" $bytes = [System.Text.Encoding]::UTF8.GetBytes($($Identifier):$($SCIMPassword)) [Convert]::ToBase64String($bytes)Kopiera ägartoken. Det här värdet anges i fältet Hemlig token på fliken Etablering i ditt Infor CloudSuite-program.

Lägg till Infor CloudSuite från galleriet

Innan du konfigurerar Infor CloudSuite för automatisk användaretablering med Microsoft Entra-ID måste du lägga till Infor CloudSuite från Microsoft Entra-programgalleriet i din lista över hanterade SaaS-program.

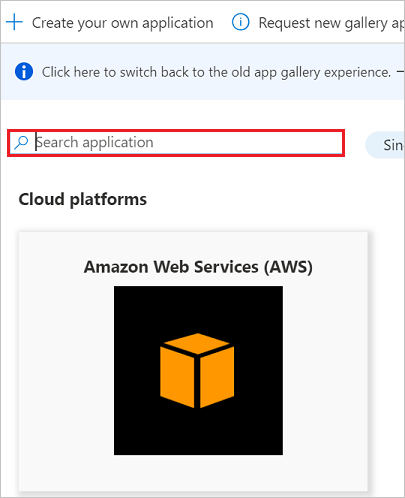

Utför följande steg för att lägga till Infor CloudSuite från Microsoft Entra-programgalleriet:

- Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

- Bläddra till Identity>Applications Enterprise-program>>Nytt program.

- I avsnittet Lägg till från galleriet skriver du Infor CloudSuite och väljer Infor CloudSuite i sökrutan.

- Välj Infor CloudSuite i resultatpanelen och lägg sedan till appen. Vänta några sekunder medan appen läggs till i din klientorganisation.

Konfigurera automatisk användaretablering till Infor CloudSuite

Det här avsnittet vägleder dig genom stegen för att konfigurera Microsoft Entra-etableringstjänsten för att skapa, uppdatera och inaktivera användare och/eller grupper i Infor CloudSuite baserat på användar- och/eller grupptilldelningar i Microsoft Entra-ID.

Dricks

Du kan också välja att aktivera SAML-baserad enkel inloggning för Infor CloudSuite genom att följa anvisningarna i självstudien Om enkel inloggning med Infor CloudSuite. Enkel inloggning kan konfigureras oberoende av automatisk användaretablering, även om dessa två funktioner kompletterar varandra.

Så här konfigurerar du automatisk användaretablering för Infor CloudSuite i Microsoft Entra-ID:

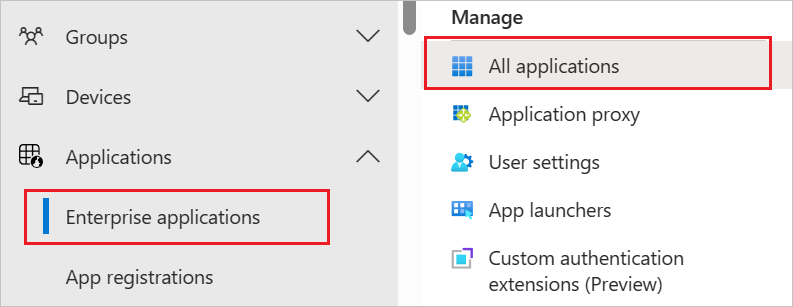

Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

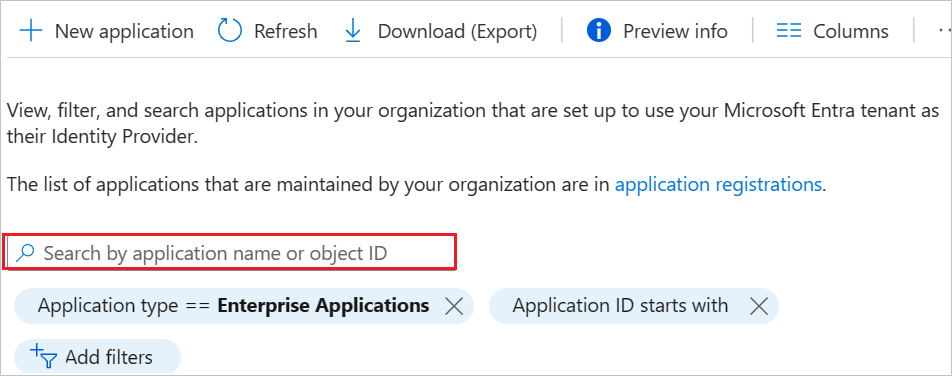

Bläddra till Identity>Applications Enterprise-program>

I programlistan väljer du Infor CloudSuite.

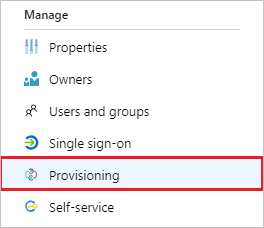

Välj fliken Etablering.

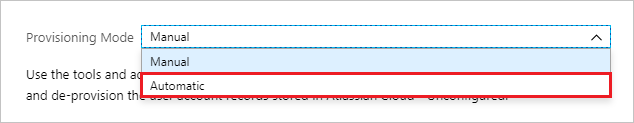

Ange Etableringsläge som Automatiskt.

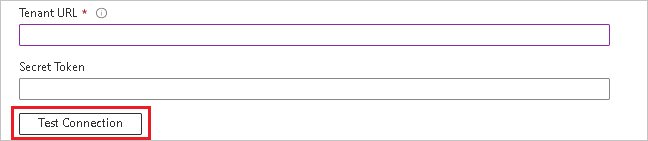

Under avsnittet Administratörsautentiseringsuppgifter anger du

https://mingle-t20b-scim.mingle.awsdev.infor.com/INFORSTS_TST/v2/scimi klientorganisations-URL. Ange värdet för ägartoken som hämtades tidigare i Hemlig token. Klicka på Testa anslutning för att se till att Microsoft Entra ID kan ansluta till Infor CloudSuite. Om anslutningen misslyckas kontrollerar du att ditt Infor CloudSuite-konto har administratörsbehörighet och försöker igen.

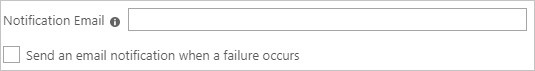

I fältet E-postavisering anger du e-postadressen till en person eller grupp som ska få meddelanden om etableringsfel och markerar kryssrutan – Skicka ett e-postmeddelande när ett fel inträffar.

Klicka på Spara.

Under avsnittet Mappningar väljer du Synkronisera Microsoft Entra-användare till Infor CloudSuite.

Granska de användarattribut som synkroniseras från Microsoft Entra-ID till Infor CloudSuite i avsnittet Attributmappning . De attribut som valts som Matchande egenskaper används för att matcha användarkontona i Infor CloudSuite för uppdateringsåtgärder. Välj knappen Spara för att checka in eventuella ändringar.

Attribut Typ Stöds för filtrering Krävs av Infor CloudSuite userName String ✓ ✓ aktiv Booleskt displayName String externalId String name.familyName String name.givenName String displayName String rubrik String emails[type eq "work"].value String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:manager String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:department String urn:ietf:params:scim:schemas:extension:infor:2.0:User:actorId String urn:ietf:params:scim:schemas:extension:infor:2.0:User:federationId String urn:ietf:params:scim:schemas:extension:infor:2.0:User:ifsPersonId String urn:ietf:params:scim:schemas:extension:infor:2.0:User:lnUser String urn:ietf:params:scim:schemas:extension:infor:2.0:User:userAlias String Under avsnittet Mappningar väljer du Synkronisera Microsoft Entra-grupper till Infor CloudSuite.

Granska de gruppattribut som synkroniseras från Microsoft Entra-ID till Infor CloudSuite i avsnittet Attributmappning . De attribut som valts som Matchande egenskaper används för att matcha grupperna i Infor CloudSuite för uppdateringsåtgärder. Välj knappen Spara för att checka in eventuella ändringar.

Attribut Typ Stöds för filtrering Krävs av Infor CloudSuite displayName String ✓ ✓ medlemmar Referens externalId String Information om hur du konfigurerar omfångsfilter finns i följande instruktioner i självstudien för omfångsfilter.

Om du vill aktivera Microsoft Entra-etableringstjänsten för Infor CloudSuite ändrar du etableringsstatusen till På i avsnittet Inställningar.

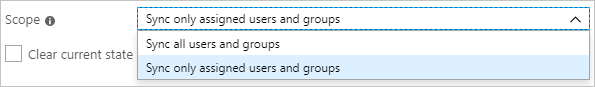

Definiera de användare och/eller grupper som du vill etablera till Infor CloudSuite genom att välja önskade värden i Omfång i avsnittet Inställningar .

När du är redo att etablera klickar du på Spara.

Den här åtgärden startar den inledande synkroniseringscykeln för alla användare som definierats i omfånget i avsnittet Inställningar . Den inledande cykeln tar längre tid att utföra än efterföljande cykler, som inträffar ungefär var 40:e minut så länge Microsoft Entra-etableringstjänsten körs.

Steg 6: Övervaka distributionen

När du har konfigurerat etableringen använder du följande resurser till att övervaka distributionen:

- Använd etableringsloggarna för att se vilka användare som har etablerats och vilka som har misslyckats

- Kontrollera förloppsindikatorn för att se status för etableringscykeln och hur nära etableringscykeln är klar

- Om etableringskonfigurationen verkar vara i ett feltillstånd hamnar programmet i karantän. Läs mer om karantänstatus här.

Ändringslogg

02/15/2023 – Stöd har lagts till för anpassade tilläggsantribut urn:ietf:params:scim:schemas:extension:infor:2.0:User:actorId, urn:ietf:params:scim:schemas:extension:infor:2.0:User:federationId, urn:ietf:params:scim:schemas:extension:infor:2.0:User:ifsPersonId, urn:ietf:params:scim:schemas:extension:infor:2.0:User:inUser och urn:ietf:params:scim:schemas:extension:infor:2.0: User:userAlias.

Fler resurser

- Hantera användarkontoetablering för Enterprise-appar

- Vad är programåtkomst och enkel inloggning med Microsoft Entra-ID?