Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

I den här artikeln lär du dig att integrera PageDNA med Microsoft Entra-ID. När du integrerar PageDNA med Microsoft Entra-ID kan du:

- Kontrollera i Microsoft Entra ID vem som har åtkomst till PageDNA.

- Gör så att dina användare automatiskt loggas in på PageDNA med sina Microsoft Entra-konton.

- Hantera dina konton på en central plats.

Förutsättningar

För att konfigurera Microsoft Entra-integrering med PageDNA behöver du följande:

- En Microsoft Entra prenumeration. Om du inte har en Azure-prenumeration skapar du ett kostnadsfritt konto innan du börjar.

- En PageDNA-prenumeration med enkel inloggning aktiverat.

- Tillsammans med molnprogramadministratör kan programadministratör också lägga till eller hantera program i Microsoft Entra-ID. Mer information finns i Inbyggda Roller i Azure.

Scenariobeskrivning

I den här artikeln konfigurerar och testar du enkel inloggning med Microsoft Entra i en testmiljö och integrerar PageDNA med Microsoft Entra-ID.

PageDNA har stöd för följande funktioner:

SP-initierad enkel inloggning (SSO).

Just-in-time-användarförsörjning.

Lägga till PageDNA från Azure Marketplace

För att konfigurera integreringen av PageDNA i Microsoft Entra-ID måste du lägga till PageDNA från galleriet i din lista över hanterade SaaS-appar.

- Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

- Bläddra till Entra ID>Enterprise-appar>Nytt program.

- I avsnittet Lägg till från galleriet skriver du PageDNA i sökrutan.

- Välj PageDNA i resultatpanelen och lägg sedan till appen. Vänta några sekunder medan appen läggs till i din klientorganisation.

Du kan också använda guiden Konfiguration av företagsappar. I den här guiden kan du lägga till ett program i din klientorganisation, lägga till användare/grupper i appen, tilldela roller och gå igenom SSO-konfigurationen. Läs mer om Microsoft 365-guider.

Konfigurera och testa Microsoft Entra SSO för PageDNA

Konfigurera och testa Microsoft Entra SSO med PageDNA med hjälp av en testanvändare med namnet B.Simon. För att enkel inloggning ska fungera måste du upprätta en länkrelation mellan en Microsoft Entra-användare och den relaterade användaren i PageDNA.

Utför följande steg för att konfigurera och testa Microsoft Entra SSO med PageDNA:

-

Konfigurera Microsoft Entra SSO – så att användarna kan använda den här funktionen.

- Skapa en Microsoft Entra-testanvändare – för att testa enkel inloggning med Microsoft Entra med B.Simon.

- Tilldela Microsoft Entra-testanvändaren – för att göra det möjligt för B.Simon att använda enkel inloggning med Microsoft Entra.

-

Konfigurera PageDNA SSO – för att konfigurera inställningarna för enkel inloggning på programsidan.

- Skapa PageDNA-testanvändare – för att ha en motsvarighet till B.Simon i PageDNA som är länkad till Microsoft Entra-representationen av användaren.

- Testa SSO – för att kontrollera om konfigurationen fungerar.

Konfigurera Microsoft Entra SSO

Följ de här stegen för att aktivera Enkel inloggning i Microsoft Entra.

Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

Bläddra till Entra ID>Enterprise-appar>PageDNA>Enkel inloggning.

På sidan Välj en enkel inloggningsmetod väljer du SAML.

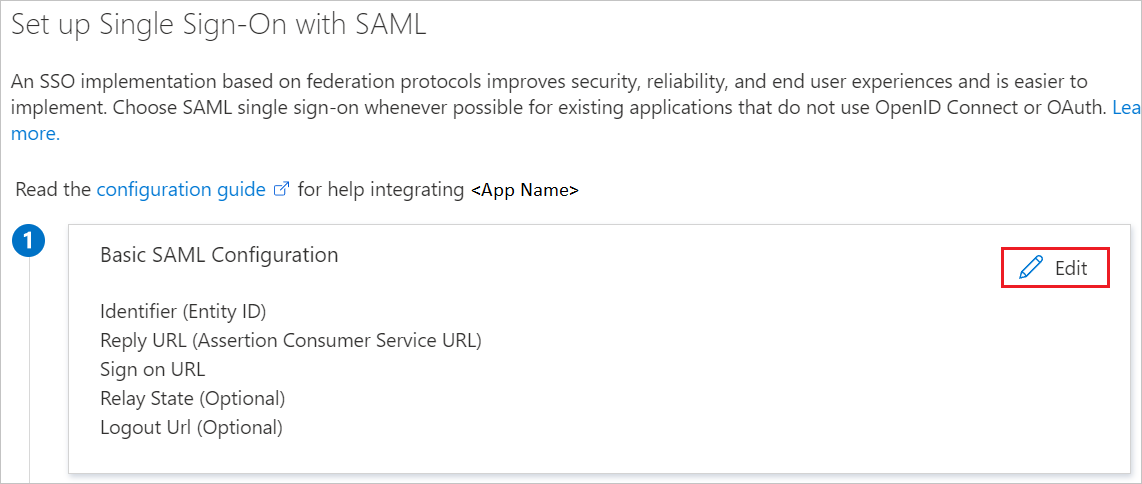

På sidan Konfigurera enkel inloggning med SAML väljer du pennikonen för Grundläggande SAML-konfiguration för att redigera inställningarna.

Utför följande steg i avsnittet Grundläggande SAML-konfiguration :

I rutan Identifierare (entitets-ID) skriver du en URL med något av följande mönster:

Identifierare https://stores.pagedna.com/<your site>/saml2ep.cgihttps://www.nationsprint.com/<your site>/saml2ep.cgiI rutan Inloggnings-URL skriver du en URL med något av följande mönster:

Inloggnings-URL https://stores.pagedna.com/<your site>https://<your domain>https://<your domain>/<your site>https://www.nationsprint.com/<your site>

Anmärkning

Dessa värden är inte verkliga. Uppdatera dessa värden med den faktiska identifieraren och inloggnings-URL:en. Om du vill hämta dessa värden kontaktar du PageDNA-supportteamet. Du kan också referera till de mönster som visas i fönstret Grundläggande SAML-konfiguration .

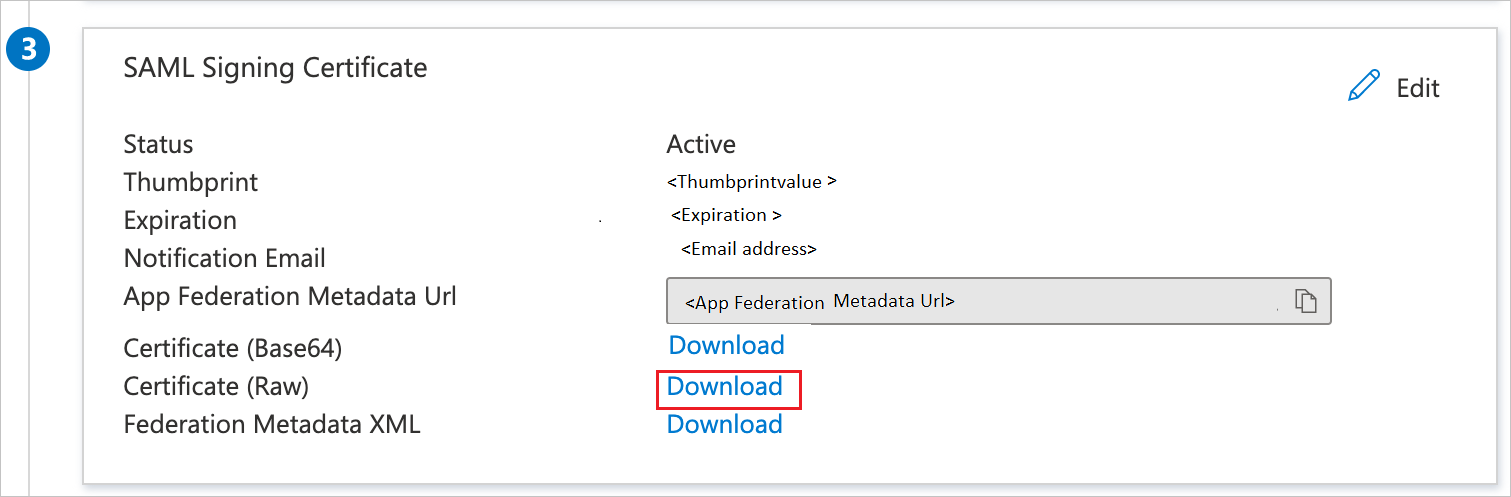

I fönstret Konfigurera enkel Sign-On med SAML går du till avsnittet SAML-signeringscertifikat och väljer Ladda ned för att ladda ned certifikat (raw) från de angivna alternativen och sparar det på datorn.

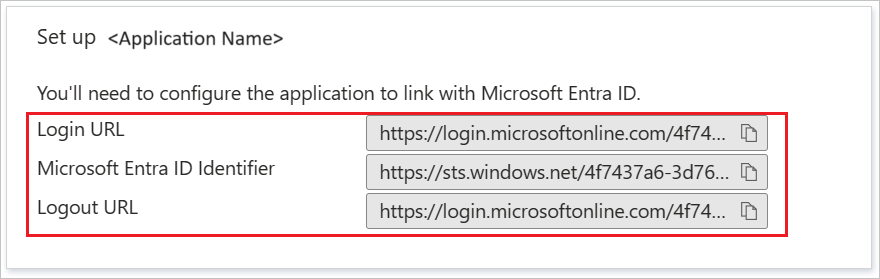

I avsnittet Konfigurera PageDNA kopierar du den URL eller URL:er som du behöver:

Skapa och tilldela Microsoft Entra-testanvändare

Följ riktlinjerna i snabbstarten skapa och tilldela ett användarkonto för att skapa ett testanvändarkonto med namnet B.Simon.

Konfigurera PageDNA SSO

Om du vill konfigurera enkel inloggning på PageDNA-sidan skickar du det nedladdade certifikatet (Raw) och lämpliga kopierade URL:er till PageDNA-supportteamet. PageDNA-teamet ser till att SAML SSO-anslutningen är korrekt inställd på båda sidor.

Skapa PageDNA-testanvändare

En användare med namnet Britta Simon skapas nu i PageDNA. Du behöver inte göra något för att skapa den här användaren. PageDNA stöder just-in-time-användaretablering, vilket är aktiverat som standard. Om en användare med namnet Britta Simon inte redan finns i PageDNA skapas en ny efter autentisering.

Testa SSO

I det här avsnittet testar du konfigurationen av enkel inloggning med Microsoft Entra med följande alternativ.

Välj Testa det här programmet, det här alternativet omdirigeras till PageDNA-inloggnings-URL där du kan initiera inloggningsflödet.

Gå till PageDNA-inloggnings-URL direkt och initiera inloggningsflödet därifrån.

Du kan använda Microsoft My Apps. När du väljer PageDNA-panelen i Mina appar omdirigeras det här alternativet till PageDNA-inloggnings-URL. Mer information finns i Microsoft Entra Mina appar.

Relaterat innehåll

När du har konfigurerat PageDNA kan du framtvinga sessionskontroll, vilket skyddar exfiltrering och infiltration av organisationens känsliga data i realtid. Sessionskontrollen utökas från villkorlig åtkomst. Lär dig hur du framtvingar sessionskontroll med Microsoft Cloud App Security.