Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

I den här artikeln lär du dig att integrera Qlik Sense Enterprise-Client-Managed med Microsoft Entra-ID. När du integrerar Qlik Sense Enterprise Client-Managed med Microsoft Entra-ID kan du:

- Kontrollera vem i Microsoft Entra ID som har åtkomst till Qlik Sense Enterprise.

- Gör så att dina användare automatiskt loggas in på Qlik Sense Enterprise med sina Microsoft Entra-konton.

- Hantera dina konton på en central plats.

Det finns två versioner av Qlik Sense Enterprise. Även om den här artikeln beskriver integrering med klienthanterade versioner krävs en annan process för Qlik Sense Enterprise SaaS (Qlik Cloud-version).

Förutsättningar

För att komma igång behöver du följande:

- ett Microsoft Entra-abonnemang. Om du inte har en prenumeration kan du få ett kostnadsfritt konto.

- Qlik Sense Enterprise-prenumeration med enkel inloggning (SSO) aktiverat.

- Tillsammans med molnprogramadministratör kan programadministratör också lägga till eller hantera program i Microsoft Entra-ID. Mer information finns i Inbyggda roller i Azure.

Beskrivning av scenario

I den här artikeln konfigurerar och testar du Microsoft Entra SSO i en testmiljö.

- Qlik Sense Enterprise stöder SP-initierad SSO.

- Qlik Sense Enterprise stöder just-in-time-provisionering

Lägga till Qlik Sense Enterprise från galleriet

För att konfigurera integreringen av Qlik Sense Enterprise i Microsoft Entra-ID måste du lägga till Qlik Sense Enterprise från galleriet till din lista över hanterade SaaS-appar.

- Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

- Bläddra till Entra ID>Enterprise-appar>Nytt program.

- I avsnittet Lägg till från galleriet skriver du Qlik Sense Enterprise i sökrutan.

- Välj Qlik Sense Enterprise i resultatpanelen och lägg sedan till appen. Vänta några sekunder medan appen läggs till i er klient.

Du kan också använda guiden Konfiguration av företagsappar. I den här guiden kan du lägga till ett program i din klientorganisation, lägga till användare/grupper i appen, tilldela roller och gå igenom SSO-konfigurationen. Läs mer om Microsoft 365-hjälpverktyg.

Konfigurera och testa Microsoft Entra SSO för Qlik Sense Enterprise

Konfigurera och testa Microsoft Entra SSO med Qlik Sense Enterprise med hjälp av en testanvändare med namnet Britta Simon. För att enkel inloggning ska fungera måste du upprätta en länkrelation mellan en Microsoft Entra-användare och den relaterade användaren i Qlik Sense Enterprise.

Utför följande steg för att konfigurera och testa Microsoft Entra SSO med Qlik Sense Enterprise:

-

Konfigurera Microsoft Entra SSO – så att användarna kan använda den här funktionen.

- Skapa en Microsoft Entra-testanvändare – för att testa enkel inloggning med Microsoft Entra med Britta Simon.

- Tilldela Microsoft Entra-testanvändaren – så att Britta Simon kan använda enkel inloggning med Microsoft Entra.

-

Konfigurera enkel inloggning för Qlik Sense Enterprise – för att konfigurera inställningarna för enkel inloggning på programsidan.

- Skapa Qlik Sense Enterprise-testanvändare – för att ha en motsvarighet till Britta Simon i Qlik Sense Enterprise som är länkad till Microsoft Entra-representationen av användaren.

- Testa SSO – för att kontrollera om konfigurationen fungerar.

Konfigurera Microsoft Entra SSO

Följ de här stegen för att aktivera Enkel inloggning i Microsoft Entra.

Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

Bläddra till Entra ID>Enterprise-appar>Qlik Sense Enterprise-programintegreringssidan, leta upp avsnittet Hantera och välj Enkel inloggning.

På sidan Välj en metod för enkel inloggning väljer du SAML.

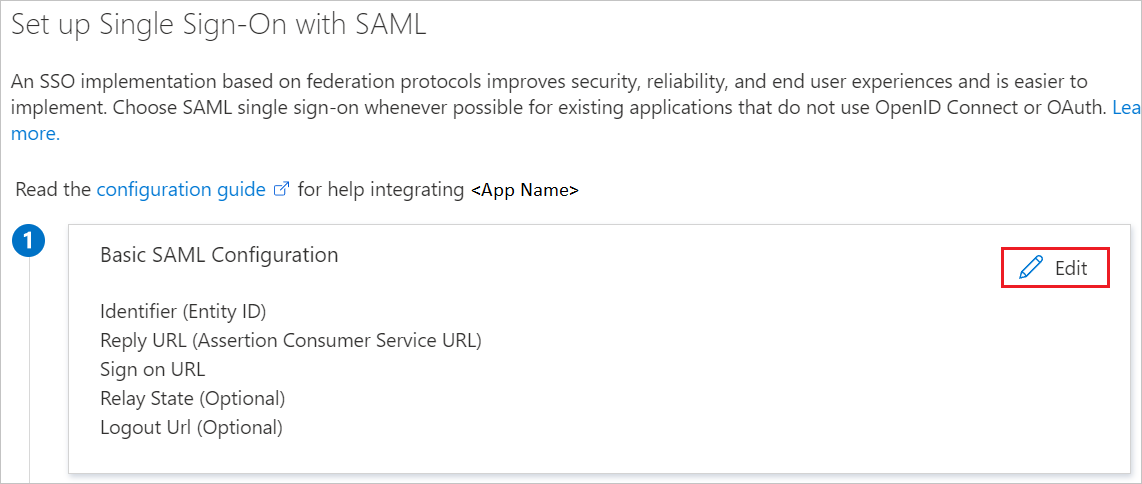

På sidan Konfigurera enkel inloggning med SAML väljer du pennikonen för Grundläggande SAML-konfiguration för att redigera inställningarna.

I avsnittet Grundläggande SAML-konfiguration utför du följande steg:

a. I textrutan Identifierare skriver du en URL med något av följande mönster:

Identifierare https://<Fully Qualified Domain Name>.qlikpoc.comhttps://<Fully Qualified Domain Name>.qliksense.comb) I textrutan Svars-URL skriver du en URL med följande mönster:

https://<Fully Qualified Domain Name>:443{/virtualproxyprefix}/samlauthn/Punkt c I textrutan Inloggnings-URL skriver du en URL med följande mönster:

https://<Fully Qualified Domain Name>:443{/virtualproxyprefix}/hubAnteckning

Dessa värden är inte verkliga. Uppdatera dessa värden med den faktiska identifieraren, svars-URL:en och inloggnings-URL:en som beskrivs senare i den här artikeln eller kontakta supportteamet för Qlik Sense Enterprise-klienten för att hämta dessa värden. Standardporten för URL:erna är 443, men du kan anpassa den efter organisationens behov.

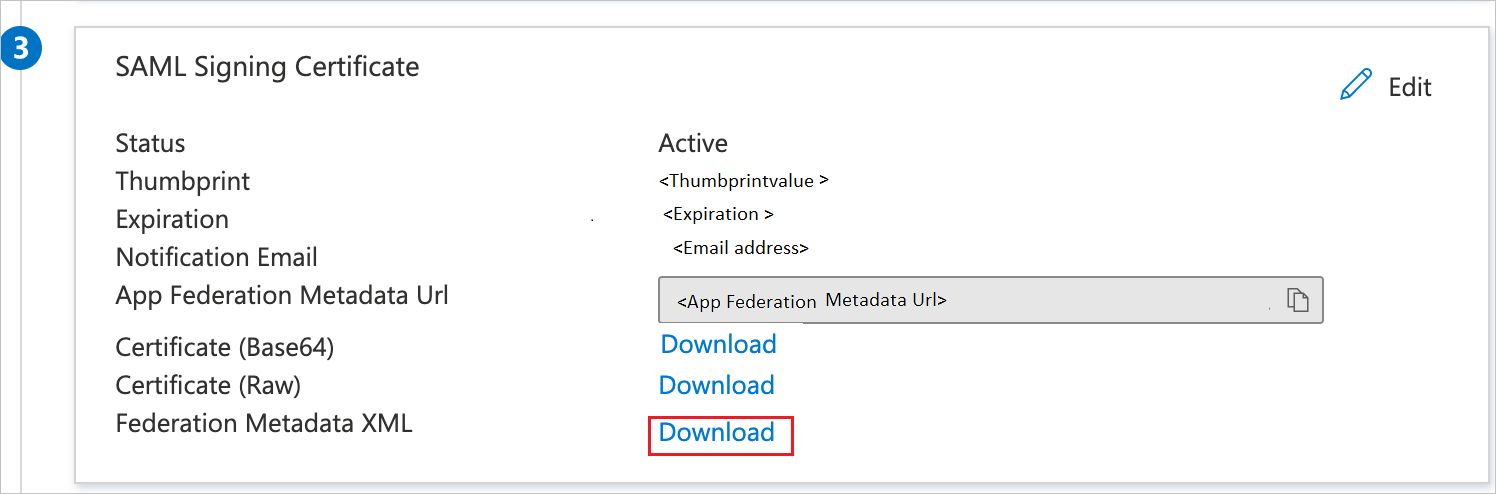

På sidan Konfigurera enkel inloggning med SAML går du till avsnittet SAML-signeringscertifikat och letar upp XML för federationsmetadata från de angivna alternativen enligt dina behov och sparar den på datorn.

Skapa och tilldela Microsoft Entra-testanvändare

Följ riktlinjerna i skapa och tilldela ett användarkonto snabbstart för att skapa ett testanvändarkonto med namnet B.Simon.

Konfigurera SSO för Qlik Sense Enterprise

Gå till Qlik Sense Qlik Management Console (QMC) som en användare som kan skapa konfigurationer för virtuell proxy.

I QMC väljer du menyalternativet Virtuella proxyservrar.

Längst ned på skärmen väljer du knappen Skapa ny .

Redigeringsskärmen för virtuell proxy visas. På skärmens högra sida finns en meny där du kan göra konfigurationsalternativ synliga.

Med menyalternativet Identification (Identifiering) markerat anger du den identifierande informationen för konfigurationen av virtuell Azure-proxy.

a. Fältet Beskrivning är ett beskrivande namn för konfigurationen av virtuell proxy. Ange ett värde för en beskrivning.

b) Fältet Prefix identifierar den virtuella proxyslutpunkten för anslutning till Qlik Sense med enkel inloggning med Microsoft Entra. Ange ett unikt prefix för den här virtuella proxyn.

Punkt c Session inactivity timeout (minutes) (Tidsgräns för sessionsinaktivitet (minuter) är tidsgränsen för anslutningar via den här virtuella proxyn.

d. Session cookie header name (Namn på huvud för sessionscookie) är det cookienamn som lagrar sessionsidentifieraren för den Qlik Sense-session som en användare får efter en lyckad autentisering. Det här namnet måste vara unikt.

Välj menyalternativet Autentisering för att göra den synlig. Skärmen Autentisering visas.

a. Listrutan Anonymt åtkomstläge avgör om anonyma användare kan komma åt Qlik Sense via den virtuella proxyn. Standardalternativet är Ingen anonym användare.

b) Listrutan Autentiseringsmetod avgör det autentiseringsschema som den virtuella proxyn använder. Välj SAML i listrutan. Då visas fler alternativ.

Punkt c I fältet SAML-värd-URI anger du värdnamnet som användarna anger för att få åtkomst till Qlik Sense via den här virtuella SAML-proxyn. Värdnamnet är URI för Qlik Sense-servern.

d. I fältet SAML-entitets-ID anger du samma värde som angavs för SAML-värd-URI-fältet.

e. SAML IdP-metadata är filen som redigerades tidigare i avsnittet Redigera federationsmetadata från Microsoft Entra-konfiguration. Innan du laddar upp IdP-metadata måste filen redigeras för att ta bort information för att säkerställa korrekt åtgärd mellan Microsoft Entra ID och Qlik Sense-servern. Se anvisningarna ovan om filen inte har redigerats ännu. Om filen har redigerats väljer du knappen Bläddra och väljer den redigerade metadatafilen för att ladda upp den till den virtuella proxykonfigurationen.

f. Ange attributnamnet eller schemareferensen för SAML-attributet som representerar UserID som Microsoft Entra ID skickar till Qlik Sense-servern. Information om schemareferens finns på Azure-appens skärmar efter att den har konfigurerats. För att använda namnattributet anger du

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name.g. Ange värdet för användarkatalog som är kopplad till användare när de autentiseras till Qlik Sense-servern via Microsoft Entra-ID. Hårdkodade värden måste omges av hakparenteser []. Om du vill använda ett attribut som skickas i Microsoft Entra SAML-försäkran anger du namnet på attributet i den här textrutan utan hakparenteser.

h. SAML-signeringsalgoritmen anger certifikatsignering för serviceprovidern (i det här fallet Qlik Sense-servern) för konfigurationen av virtuell proxy. Om Qlik Sense-servern använder ett betrott certifikat som genererats med hjälp av Microsoft Enhanced RSA and AES Cryptographic Provider ändrar du SAML-signeringsalgoritmen till SHA-256.

jag. I avsnittet SAML-attributmappning kan andra attribut som grupper skickas till Qlik Sense för användning i säkerhetsregler.

Välj menyalternativet BELASTNINGSUTJÄMNING för att göra den synlig. Skärmen för belastningsutjämning visas.

Välj knappen Lägg till ny servernod, välj motornod eller noder Qlik Sense skickar sessioner till för belastningsutjämning och välj knappen Lägg till.

Välj menyalternativet Avancerat för att göra det synligt. Skärmen för avancerade inställningar visas.

Listan Över tillåtna värdar identifierar värdnamn som accepteras vid anslutning till Qlik Sense-servern. Ange det värdnamn som användarna ska ange när de ansluter till Qlik Sense-servern. Värdnamnet är samma som värdet av SAML-värd-URI utan

https://.Välj knappen Tillämpa.

Välj OK för att acceptera varningsmeddelandet som anger att proxyn som är länkad till den virtuella proxyn startas om.

Menyn för associerade objekt visas till höger på skärmen. Välj menyalternativet Proxyservrar.

Proxy-skärmen visas. Välj knappen Länk längst ned för att länka en proxy till den virtuella proxyn.

Välj den proxynod som stöder den här virtuella proxyanslutningen och välj knappen Länk . När du har länkat visas proxyn under associerade proxyservrar.

Efter cirka fem till tio sekunder visas det uppdaterade QMC-meddelandet. Välj knappen Uppdatera QMC.

När QMC uppdateras väljer du menyalternativet Virtuella proxyservrar. Posten för den nya virtuella SAML-proxyn visas i tabellen på skärmen. Välj den virtuella proxyposten.

Längst ned på skärmen aktiveras knappen Ladda ned SP-metadata. Välj knappen Ladda ned SP-metadata för att spara metadata i en fil.

Öppna sp-metadata-filen. Notera posten entityID och posten AssertionConsumerService. Dessa värden motsvarar identifieraren, inloggnings-URL:en och svars-URL:en i Microsoft Entra-programkonfigurationen. Klistra in dessa värden i avsnittet Qlik Sense Enterprise-domän och URL:er i Microsoft Entra-programkonfigurationen om de inte matchar. Ersätt dem i konfigurationsguiden för Microsoft Entra-appen.

Skapa Qlik Sense Enterprise-testanvändare

Qlik Sense Enterprise har stöd för just-in-time-etablering, användare läggs automatiskt till på "ANVÄNDARE"-lagringsplatsen för Qlik Sense Enterprise när de använder SSO-funktionen. Dessutom kan klienter använda QMC och skapa en UDC (User Directory Connector) för att förifylla användare i Qlik Sense Enterprise från deras valda LDAP, till exempel Active Directory och andra.

Testa SSO

I det här avsnittet testar du konfigurationen av enkel inloggning med Microsoft Entra med följande alternativ.

Välj Testa det här programmet. Det här alternativet omdirigeras till Qlik Sense Enterprise-inloggnings-URL där du kan initiera inloggningsflödet.

Gå till Qlik Sense Enterprise-inloggnings-URL direkt och initiera inloggningsflödet därifrån.

Du kan använda Microsoft Mina appar. När du väljer Qlik Sense Enterprise-panelen i Mina appar omdirigeras det här alternativet till Qlik Sense Enterprise-inloggnings-URL. Mer information om Mina appar finns i Introduktion till Mina appar.

Relaterat innehåll

När du har konfigurerat Qlik Sense Enterprise kan du framtvinga sessionskontroll, vilket skyddar exfiltrering och infiltration av organisationens känsliga data i realtid. Sessionskontrollen utökas från villkorlig åtkomst. Lär dig hur du framtvingar sessionskontroll med Microsoft Defender för molnet Apps.