Snabbstartsguide för Microsoft Entra – behörighetshantering

Välkommen till snabbstartsguiden för Microsoft Entra – behörighetshantering.

Behörighetshantering är en CIEM-lösning (Cloud Infrastructure Entitlement Management) som ger omfattande insyn i behörigheter som tilldelats alla identiteter. Dessa identiteter omfattar överprivilegierade arbetsbelastningar och användaridentiteter, åtgärder och resurser i flera molninfrastrukturer i Microsoft Azure, Amazon Web Services (AWS) och Google Cloud Platform (GCP). Behörighetshantering hjälper din organisation att effektivt skydda och hantera molnbehörigheter genom att identifiera, automatiskt rätt storleksanpassa och kontinuerligt övervaka oanvända och överdrivna behörigheter.

Med den här snabbstartsguiden konfigurerar du dina miljöer för flera moln, konfigurerar datainsamling och aktiverar behörigheter för att säkerställa att dina molnidentiteter hanteras och skyddas.

Förutsättningar

Innan du börjar behöver du åtkomst till dessa verktyg för registreringsprocessen:

- Åtkomst till ett lokalt BASH-gränssnitt med Azure CLI eller Azure Cloud Shell med hjälp av BASH-miljön (Azure CLI ingår).

- Åtkomst till AWS-, Azure- och GCP-konsoler.

- En användare måste ha rolltilldelningen Behörighetshanteringsadministratör för att skapa en ny appregistrering i Microsoft Entra-klientorganisationen krävs för AWS- och GCP-registrering.

Steg 1: Konfigurera behörighetshantering

Om du vill aktivera Behörighetshantering måste du ha en Microsoft Entra-klientorganisation (till exempel Administrationscenter för Microsoft Entra).

- Om du har ett Azure-konto har du automatiskt en klientorganisation för administrationscentret för Microsoft Entra.

- Om du inte redan har ett skapar du ett kostnadsfritt konto på entra.microsoft.com.

Om ovanstående punkter uppfylls fortsätter du med:

Aktivera Microsoft Entra Behörighetshantering i din organisation

Kontrollera att du är administratör för behörighetshantering. Läs mer om roller och behörigheter för behörighetshantering.

Steg 2: Registrera din miljö för flera moln

Hittills har du,

- Tilldelats rollen Behörighetshanteringsadministratör i din Klientorganisation för Administrationscenter för Microsoft Entra.

- Köpt licenser eller aktiverat din 45-dagars kostnadsfria utvärderingsversion för behörighetshantering.

- Behörighetshantering har startats.

Nu ska du lära dig om rollen och inställningarna för lägena Controller och Datainsamling i Behörighetshantering.

Ange kontrollanten

Kontrollanten ger dig möjlighet att bestämma vilken åtkomstnivå du beviljar användare i Behörighetshantering.

Aktivering av kontrollanten under registrering ger behörighetshantering administratörsåtkomst eller läs- och skrivåtkomst, så att användare kan rätt storleksbehörigheter och åtgärda direkt via Behörighetshantering (i stället för att gå till AWS-, Azure- eller GCP-konsolerna).

Om du inaktiverar kontrollanten under registrering, eller aldrig aktiverar den, får användaren skrivskyddad åtkomst till din eller dina miljöer.

Kommentar

Om du inte aktiverar kontrollanten under registreringen kan du aktivera den när registreringen är klar. Information om hur du ställer in kontrollanten i Behörighetshantering efter registrering finns i Aktivera eller inaktivera kontrollanten efter registrering. När du har aktiverat kontrollanten för AWS-miljöer kan du inte inaktivera den.

Så här ställer du in styrenhetsinställningarna under registrering:

- Välj Aktivera för att ge läs- och skrivåtkomst till Behörighetshantering.

- Välj Inaktivera för att ge skrivskyddad åtkomst till Behörighetshantering.

Konfigurera datainsamling

Det finns tre lägen att välja mellan för att samla in data i Behörighetshantering.

Automatisk (rekommenderas) Behörighetshantering identifierar, registrerar och övervakar automatiskt alla aktuella och framtida prenumerationer.

Ange individuella prenumerationer manuellt för Behörighetshantering för att identifiera, registrera och övervaka. Du kan ange upp till 100 prenumerationer per datainsamling.

Välj Behörighetshantering identifierar automatiskt alla aktuella prenumerationer. När du har identifierat det väljer du vilka prenumerationer som ska registreras och övervakas.

Kommentar

Om du vill använda lägena Automatisk eller Välj måste kontrollanten vara aktiverad när datainsamlingen konfigureras.

Så här konfigurerar du datainsamling:

- I Behörighetshantering går du till sidan Datainsamlare.

- Välj en molnmiljö: AWS, Azure eller GCP.

- Klicka på Skapa konfiguration.

Kommentar

Datainsamlingsprocessen tar lite tid och inträffar i ungefär 4–5 timmars intervall i de flesta fall. Tidsramen beror på storleken på det auktoriseringssystem du har och hur mycket data som är tillgängliga för insamling.

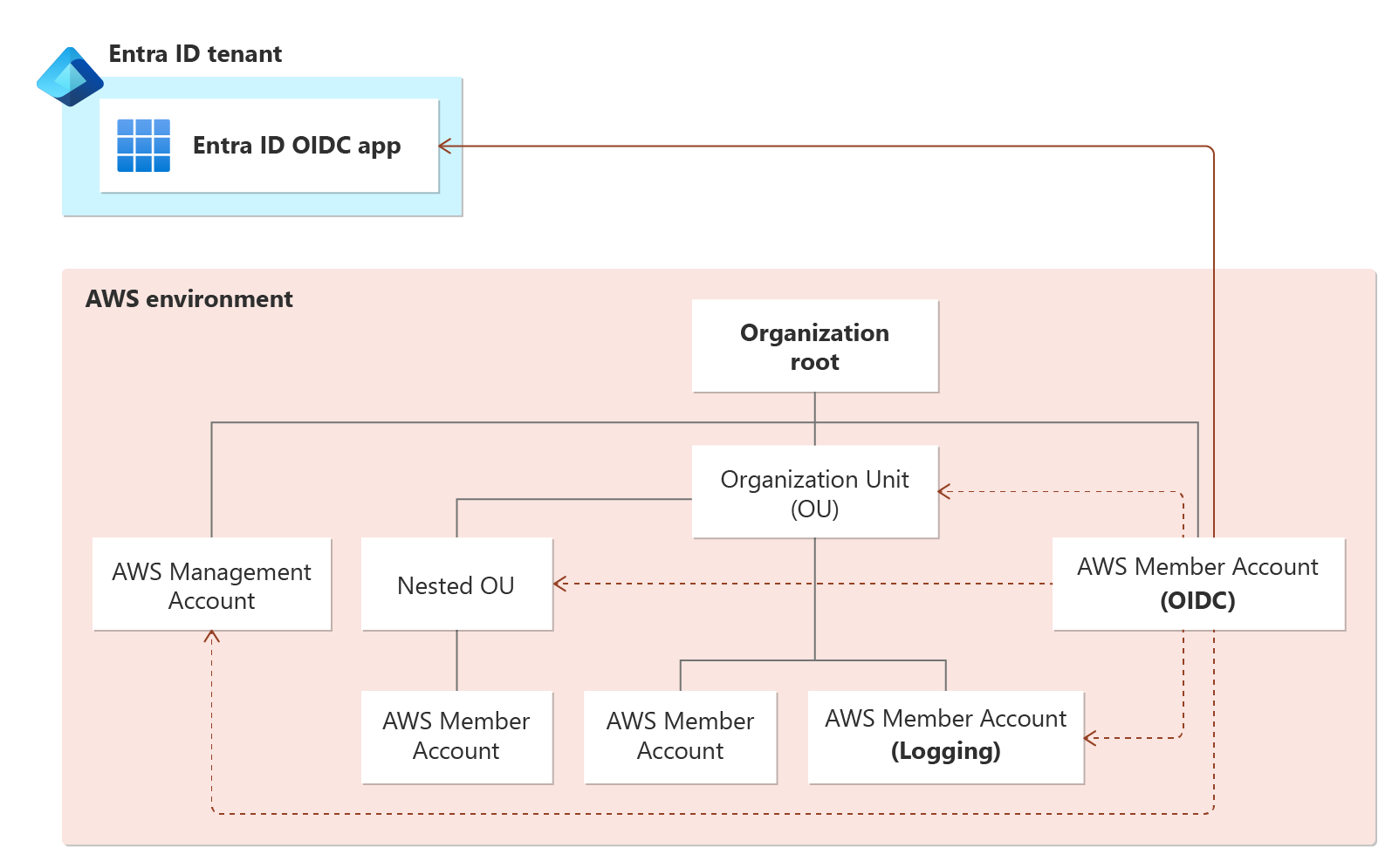

Registrera Amazon Web Services (AWS)

Eftersom Behörighetshantering finns på Microsoft Entra finns det fler steg att vidta för att registrera din AWS-miljö.

Om du vill ansluta AWS till Behörighetshantering måste du skapa ett Microsoft Entra-program i administrationscentret för Microsoft Entra där Behörighetshantering är aktiverat. Det här Microsoft Entra-programmet används för att konfigurera en OIDC-anslutning till din AWS-miljö.

OpenID Anslut (OIDC) är ett kompatibelt autentiseringsprotokoll baserat på OAuth 2.0-serien med specifikationer.

Förutsättningar

En användare måste ha rollen Administratör för behörighetshantering för att kunna skapa en ny appregistrering i Microsoft Entra-ID.

Konto-ID och roller för:

- AWS OIDC-konto: Ett AWS-medlemskonto som du har angett för att skapa och vara värd för OIDC-anslutningen via en OIDC-IdP

- AWS-loggningskonto (valfritt men rekommenderas)

- AWS Management-konto (valfritt men rekommenderas)

- AWS-medlemskonton som övervakas och hanteras av Behörighetshantering (för manuellt läge)

Om du vill använda lägena Automatisk eller Välj datainsamling måste du ansluta ditt AWS-hanteringskonto.

Under det här steget kan du aktivera kontrollanten genom att ange namnet på S3-bucketen med AWS CloudTrail-aktivitetsloggar (finns på AWS Trails).

Information om hur du registrerar din AWS-miljö och konfigurerar datainsamling finns i Registrera ett AWS-konto (Amazon Web Services).

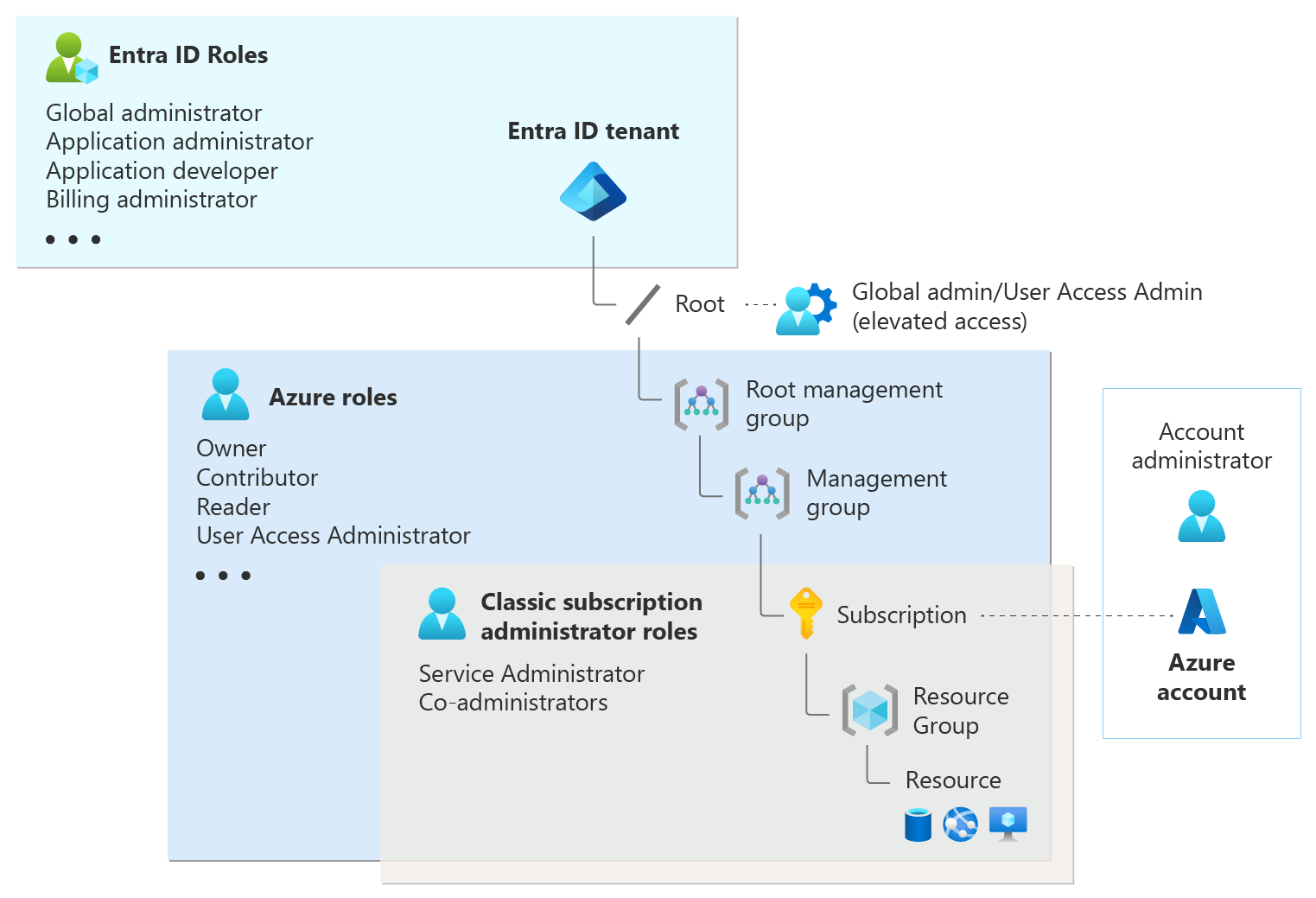

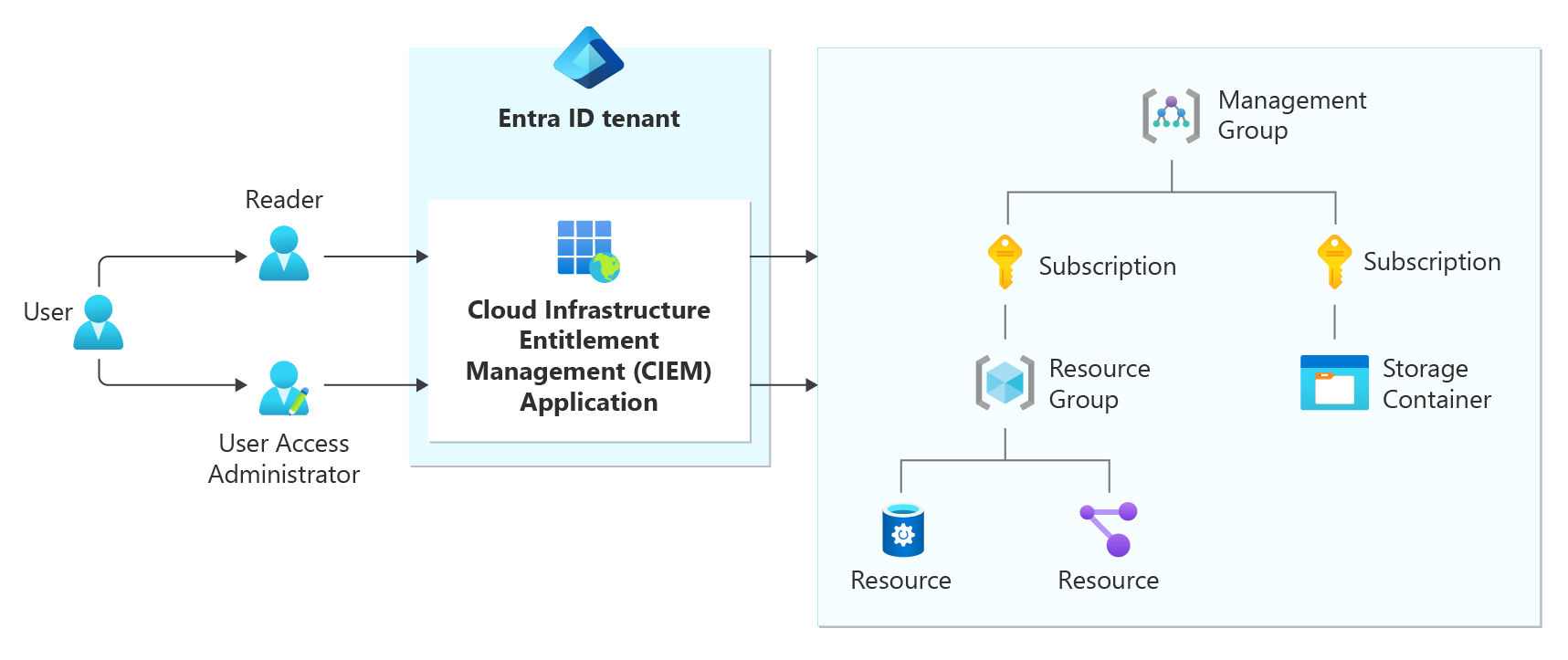

Registrera Microsoft Azure

När du aktiverade Behörighetshantering i Microsoft Entra-klientorganisationen skapades ett företagsprogram för CIEM. Om du vill registrera din Azure-miljö beviljar du behörigheter till det här programmet för behörighetshantering.

I Microsoft Entra-klientorganisationen där behörighetshantering är aktiverat letar du reda på CIEM-företagsprogrammet (Cloud Infrastructure Entitlement Management).

Tilldela rollen Läsare till CIEM-programmet för att tillåta behörighetshantering att läsa Microsoft Entra-prenumerationer i din miljö.

Förutsättningar

En användare med

Microsoft.Authorization/roleAssignments/writebehörigheter i prenumerationen eller hanteringsgruppens omfång för att tilldela roller till CIEM-programmet.Om du vill använda lägena Automatisk eller Välj datainsamling måste du tilldela rollen Läsare i omfånget Hanteringsgrupp.

Om du vill aktivera kontrollanten måste du tilldela rollen Administratör för användaråtkomst till CIEM-programmet.

Information om hur du registrerar din Azure-miljö och konfigurerar datainsamling finns i Registrera en Microsoft Azure-prenumeration.

Publicera Google Cloud Platform (GCP)

Eftersom Behörighetshantering finns i Microsoft Azure finns det ytterligare steg att vidta för att registrera din GCP-miljö.

Om du vill ansluta GCP till Behörighetshantering måste du skapa ett Administrationscenter för Microsoft Entra i Microsoft Entra-klientorganisationen där Behörighetshantering är aktiverat. Det här administrationscentret för Microsoft Entra används för att konfigurera en OIDC-anslutning till din GCP-miljö.

OpenID Anslut (OIDC) är ett kompatibelt autentiseringsprotokoll baserat på OAuth 2.0-serien med specifikationer.

Förutsättningar

En användare med möjlighet att skapa en ny appregistrering i Microsoft Entra (krävs för att underlätta OIDC-anslutningen) behövs för AWS- och GCP-registrering.

ID-information för:

- GCP OIDC-projekt: ett GCP-projekt som du har utsett för att skapa och vara värd för OIDC-anslutningen via en OIDC-IdP.

- Projektnummer och projekt-ID

- GCP OIDC-arbetsbelastningsidentitet

- Pool-ID, poolprovider-ID

- GCP OIDC-tjänstkonto

- G-suite IdP Hemligt namn och G-suite IdP-användar-e-post (valfritt)

- ID:t för de GCP-projekt som du vill registrera (valfritt för manuellt läge)

Tilldela rollerna Viewer och Security Reviewer till GCP-tjänstkontot på organisations-, mapp- eller projektnivå för att ge behörighetshantering läsåtkomst till din GCP-miljö.

Under det här steget har du möjlighet att aktivera kontrollantläge genom att tilldela rolladministratörs- och säkerhetsadministratörsrollerna till GCP-tjänstkontot på organisations-, mapp- eller projektnivå.

Kommentar

Standardomfånget Behörighetshantering är på projektnivå.

Information om hur du registrerar GCP-miljön och konfigurerar datainsamling finns i Registrera ett GCP-projekt.

Sammanfattning

Grattis! Du har konfigurerat datainsamlingen för dina miljöer och datainsamlingsprocessen har påbörjats. Datainsamlingsprocessen tar lite tid. cirka 4–5 timmar i de flesta fall. Tidsramen beror på mängden auktoriseringssystem som du har registrerat och hur mycket data som är tillgängliga för insamling.

Statuskolumnen i användargränssnittet för behörighetshantering visar vilket steg i datainsamlingen du befinner dig på.

- Väntar: Behörighetshantering har inte börjat identifiera eller registrera ännu.

- Identifiering: Behörighetshantering identifierar auktoriseringssystemen.

- Pågår: Behörighetshantering har slutfört identifieringen av auktoriseringssystemen och registreras.

- Registrerad: Datainsamlingen är klar och alla identifierade auktoriseringssystem registreras i Behörighetshantering.

Kommentar

Medan datainsamlingsprocessen fortsätter kan du börja konfigurera användare och grupper i Behörighetshantering.

Nästa steg

- Aktivera eller inaktivera kontrollanten efter registrering

- Lägga till ett konto/prenumeration/projekt när registreringen är klar

- Skapa mappar för att organisera dina auktoriseringssystem

Referenser:

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för