Introduktion till Verifikovan ID za Microsoft Entra

I dagens värld blir våra digitala och fysiska liv alltmer sammanflätade med de appar, tjänster och enheter som vi använder. Denna digitala revolution har öppnat upp en värld av möjligheter, vilket gör det möjligt för oss att få kontakt med otaliga företag och individer på sätt som en gång var ofattbara.

Den här ökade anslutningen medför en större risk för identitetsstöld och dataintrång. Dessa överträdelser kan ha en förödande inverkan på vårt personliga och professionella liv. Men det finns hopp. Microsoft arbetar med en mångfaldig community för att skapa en decentraliserad identitetslösning som ger individer kontroll över sina egna digitala identiteter, vilket ger ett säkert och privat sätt att hantera identitetsdata utan att förlita sig på centraliserade myndigheter eller mellanhänder.

Därför behöver vi decentraliserad identitet

Idag använder vi vår digitala identitet på jobbet, hemma och i alla appar, tjänster och enheter som vi använder. Det består av allt vi säger, gör och upplever i våra liv – köpa biljetter till ett evenemang, checka in på ett hotell eller till och med beställa lunch. För närvarande ägs och kontrolleras vår identitet och alla våra digitala interaktioner av andra parter, i vissa fall även utan vår vetskap.

Varje dag beviljar användare appar och enheter åtkomst till sina data. Det skulle krävas mycket arbete för att de skulle kunna hålla reda på vem som har tillgång till vilken information. På företagsfronten kräver samarbete med konsumenter och partner hög touch-orkestrering för att på ett säkert sätt utbyta data på ett sätt som upprätthåller integritet och säkerhet för alla inblandade.

Vi tror att ett standardbaserat decentraliserat identitetssystem kan låsa upp en ny uppsättning funktioner som ger användare och organisationer större kontroll över sina data – och ger en högre grad av förtroende och säkerhet för appar, enheter och tjänsteleverantörer.

Lead med öppna standarder

Vi har åtagit oss att arbeta nära kunder, partners och communityn för att låsa upp nästa generations decentraliserade identitetsbaserade upplevelser, och vi är glada över att samarbeta med de individer och organisationer som gör otroliga bidrag i det här utrymmet.

Decentraliserade identifierare (DID) är en ny typ av identifierare som möjliggör verifierbar, decentraliserad digital identitet. Om DID-ekosystemet ska växa måste standarder, tekniska komponenter och kodprodukt vara öppen källkod och tillgängliga för alla.

Microsoft samarbetar aktivt med medlemmar i DIF (Decentralized Identity Foundation), W3C Credentials Community Group och den bredare identitetscommunityn. Vi har arbetat med dessa grupper för att identifiera och utveckla kritiska standarder, och följande standarder har implementerats i våra tjänster.

- Decentraliserade W3C-identifierare

- Verifierbara autentiseringsuppgifter för W3C

- DIF-sidoträd

- DIF välkänd DID-konfiguration

- DIF DID-SIOP

- DIF-presentationsutbyte

Vad är DID: ar?

Innan vi kan förstå DID:er hjälper det till att jämföra dem med andra identitetssystem. E-postadresser och sociala nätverks-ID:n är människovänliga alias som för samarbete men nu är överbelastade för att fungera som kontrollpunkter för dataåtkomst i många scenarier utöver samarbete. Detta skapar ett potentiellt problem eftersom åtkomst till dessa ID:er kan tas bort när som helst.

Decentraliserade identifierare (DID) skiljer sig åt. DID:er är användargenererade, självägda, globalt unika identifierare som är rotade i decentraliserade förtroendesystem. De har unika egenskaper, som större försäkran om oföränderlighet, censurmotstånd och manipuleringsundans. Dessa attribut är viktiga för alla ID-system som är avsedda att ge självägarskap och användarkontroll.

Microsofts verifierbara lösning för autentiseringsuppgifter använder decentraliserade autentiseringsuppgifter (DID) för att kryptografiskt signera som bevis på att en förlitande part (kontrollant) intygar information som bevisar att de är ägare till en verifierbar autentiseringsuppgift. En grundläggande förståelse av DID:er rekommenderas för alla som skapar en verifierbar lösning för autentiseringsuppgifter baserat på Microsoft-erbjudandet.

Vad är verifierbara autentiseringsuppgifter?

Vi använder ID:t i vårt dagliga liv. Vi har körkort som vi använder som bevis på vår förmåga att köra bil. Universitet utfärdar diplom som bevisar att vi har uppnått en utbildningsnivå. Vi använder pass för att bevisa vilka vi är till myndigheter när vi anländer till andra länder/regioner. Datamodellen beskriver hur vi kan hantera dessa typer av scenarier när vi arbetar via Internet, men på ett säkert sätt som respekterar användarnas integritet. Du kan få ytterligare information i Datamodell 1.0 för verifierbara autentiseringsuppgifter.

Kort och kort är verifierbara autentiseringsuppgifter dataobjekt som består av anspråk som görs av utfärdaren som intygar information om ett ämne. Dessa anspråk identifieras av schema och inkluderar DID-utfärdaren och ämnet. Utfärdarens DID skapar en digital signatur som bevis på att de intygar den här informationen.

Hur fungerar decentraliserad identitet?

Vi behöver en ny form av identitet. Vi behöver en identitet som sammanför tekniker och standarder för att leverera viktiga identitetsattribut som självägande och censurmotstånd. Dessa funktioner är svåra att uppnå med hjälp av befintliga system.

För att uppfylla dessa löften behöver vi en teknisk grund som består av sju viktiga innovationer. En viktig innovation är identifierare som ägs av användaren, en användaragent för att hantera nycklar som är associerade med sådana identifierare och krypterade, användarkontrollerade datalager.

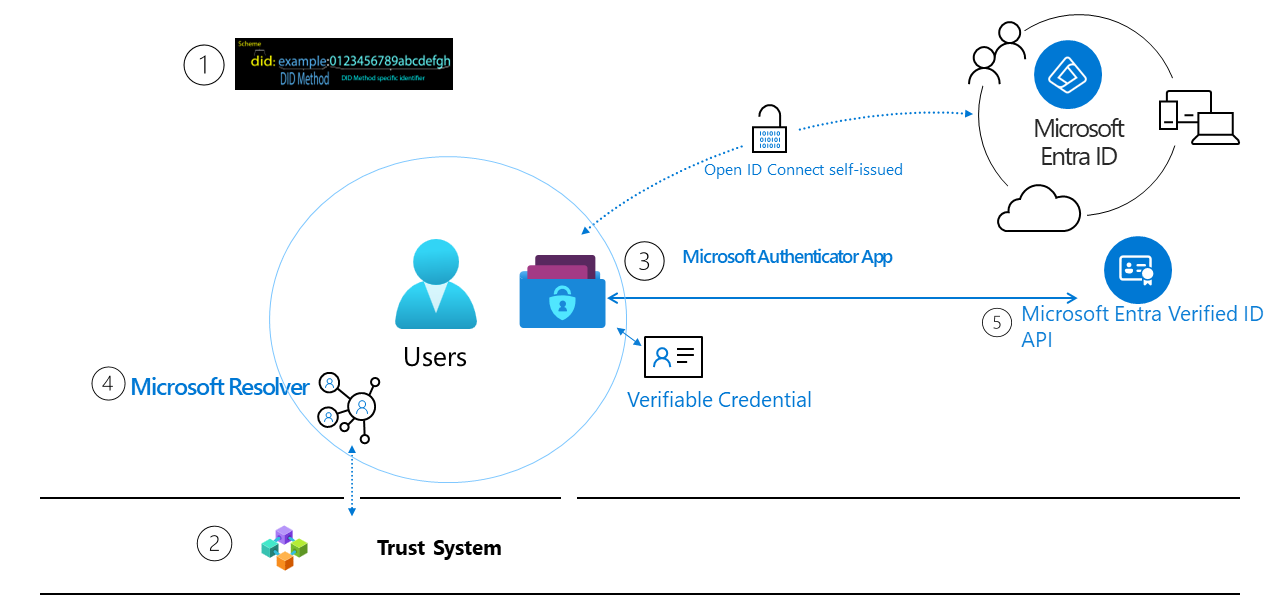

1. W3C Decentraliserade identifierare (DID). ID:er som användare skapar, äger och kontrollerar oberoende av organisation eller myndigheter. DID:er är globalt unika identifierare som är länkade till DPKI-metadata (Decentralized Public Key Infrastructure) som består av JSON-dokument som innehåller offentligt nyckelmaterial, autentiseringsbeskrivningar och tjänstslutpunkter.

2. Förtroendesystem. För att kunna lösa DID-dokument registreras DID:er vanligtvis i ett underliggande nätverk av något slag som representerar ett förtroendesystem. Microsoft har för närvarande stöd för DID:Web Trust System. DID:Web är en behörighetsbaserad modell som tillåter förtroende med hjälp av en webbdomäns befintliga rykte. DID:Web har supportstatusen Allmänt tillgänglig.

3. DID User Agent/Wallet: Microsoft Authenticator App. Gör det möjligt för verkliga personer att använda decentraliserade identiteter och verifierbara autentiseringsuppgifter. Authenticator skapar DID:er, underlättar utfärdande och presentationsbegäranden för verifierbara autentiseringsuppgifter och hanterar säkerhetskopieringen av DID:s seed via en krypterad plånboksfil.

4. Microsoft Resolver.

Ett API som söker upp och löser DID:er med hjälp av did:webmetoden och returnerar DID-dokumentobjektet (DDO). DDO innehåller DPKI-metadata som är associerade med DID, till exempel offentliga nycklar och tjänstslutpunkter.

5. Verifikovan ID za Microsoft Entra Service.

En utfärdande- och verifieringstjänst i Azure och ett REST API för W3C Verifierbara autentiseringsuppgifter som är signerade med did:web metoden. De gör det möjligt för identitetsägare att generera, presentera och verifiera anspråk. Detta utgör grunden för förtroende mellan systemanvändare.

Ett exempelscenario

Det scenario som vi använder för att förklara hur virtuella datorer fungerar innebär:

- Woodgrove Inc. ett företag.

- Proseware, ett företag som erbjuder Woodgrove-anställda rabatter.

- Alice, anställd på Woodgrove, Inc. som vill få rabatt från Proseware

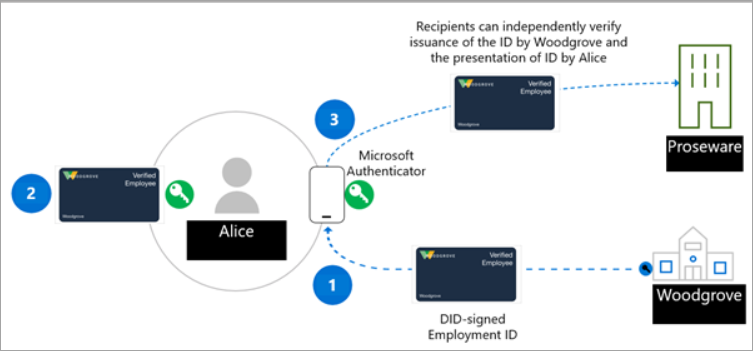

I dag tillhandahåller Alice ett användarnamn och lösenord för att logga in i Woodgroves nätverksmiljö. Woodgrove distribuerar en verifierbar lösning för autentiseringsuppgifter för att ge Alice ett mer hanterbart sätt att bevisa att hon är anställd i Woodgrove. Proseware accepterar verifierbara autentiseringsuppgifter utfärdade av Woodgrove som anställningsbevis som kan ge tillgång till företagsrabatter som en del av deras företagsrabattprogram.

Alice ber Woodgrove Inc om ett bevis på anställningsverifierbara autentiseringsuppgifter. Woodgrove Inc intygar Alice identitet och utfärdar en signerad verifierbar autentiseringsuppgift som Alice kan acceptera och lagra i sitt digitala plånboksprogram. Alice kan nu presentera denna verifierbara autentiseringsuppgift som ett anställningsbevis på Proseware-webbplatsen. Efter en lyckad presentation av autentiseringsuppgifterna erbjuder Proseware rabatt till Alice och transaktionen loggas i Alice plånboksapplikation så att hon kan spåra var och till vem hon presenterade sitt bevis på anställning verifierbara autentiseringsuppgifter.

Roller i en verifierbar lösning för autentiseringsuppgifter

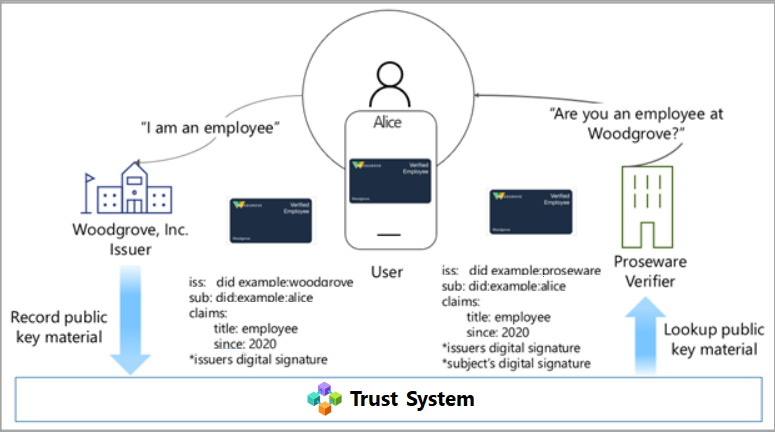

Det finns tre primära aktörer i den verifierbara autentiseringslösningen. I följande diagram:

- I steg 1 begär användaren en verifierbar autentiseringsuppgift från en utfärdare.

- I steg 2 intygar utfärdaren av autentiseringsuppgifterna att det bevis som användaren angav är korrekt och skapar en verifierbar autentiseringsuppgift signerad med sin DID som användarens DID är ämnet för.

- I steg 3 signerar användaren en verifierbar presentation (VP) med sin DID och skickar den till kontrollanten . Verifieraren verifierar sedan autentiseringsuppgifterna genom att matcha den mot den offentliga nyckeln som finns i DPKI:n.

Rollerna i det här scenariot är:

Utfärdare

Utfärdaren är en organisation som skapar en utfärdandelösning som begär information från en användare. Informationen används för att verifiera användarens identitet. Till exempel har Woodgrove, Inc. en utfärdandelösning som gör att de kan skapa och distribuera verifierbara autentiseringsuppgifter till alla sina anställda. Medarbetaren använder Authenticator-appen för att logga in med sitt användarnamn och lösenord, vilket skickar en ID-token till den utfärdande tjänsten. När Woodgrove, Inc. verifierar den skickade ID-token skapar utfärdandelösningen en VC som innehåller anspråk om medarbetaren och som är signerad med Woodgrove, Inc. DID. Den anställde har nu en verifierbar autentiseringsuppgift som är signerad av deras arbetsgivare, vilket inkluderar de anställda GJORDE som ämnet DID.

User

Användaren är den person eller entitet som begär en VC. Alice är till exempel ny anställd på Woodgrove, Inc. och har tidigare fått sitt bevis på anställningsverifierbara autentiseringsuppgifter. När Alice behöver tillhandahålla anställningsbevis för att få rabatt på Proseware kan hon ge åtkomst till autentiseringsuppgifterna i sin Authenticator-app genom att signera en verifierbar presentation som bevisar att Alice är ägare till DID. Proseware kan verifiera att autentiseringsuppgifterna har utfärdats av Woodgrove, Inc. och Alice är ägare till autentiseringsuppgifterna.

Bekräftat

Kontrollanten är ett företag eller en entitet som behöver verifiera anspråk från en eller flera utfärdare som de litar på. Proseware litar till exempel på Woodgrove, Inc. gör ett tillräckligt jobb med att verifiera sina anställdas identitet och utfärda autentiska och giltiga virtuella datorer. När Alice försöker beställa den utrustning hon behöver för sitt jobb använder Proseware öppna standarder som SIOP och Presentation Exchange för att begära autentiseringsuppgifter från användaren som bevisar att de är anställda på Woodgrove, Inc. Proseware kan till exempel ge Alice en länk till en webbplats med en QR-kod som hon skannar med sin telefonkamera. Detta initierar begäran om en specifik VC, som Authenticator analyserar och ger Alice möjlighet att godkänna begäran för att bevisa sin anställning för Proseware. Proseware kan använda tjänsten API för verifierbara autentiseringsuppgifter eller SDK för att verifiera äktheten hos den verifierbara presentationen. Baserat på informationen från Alice ger de Alice rabatten. Om andra företag och organisationer vet att Woodgrove, Inc. utfärdar virtuella datorer till sina anställda, kan de också skapa en kontrollantlösning och använda Woodgrove, Inc. verifierbara autentiseringsuppgifter för att tillhandahålla specialerbjudanden reserverade för Woodgrove, Inc. anställda.

Kommentar

Kontrollanten kan använda öppna standarder för att utföra presentationen och verifieringen, eller helt enkelt konfigurera sin egen Microsoft Entra-klientorganisation så att Verifikovan ID za Microsoft Entra-tjänsten kan utföra det mesta av arbetet.

Nästa steg

Nu när du vet om DID:er och verifierbara autentiseringsuppgifter kan du prova dem själv genom att följa vår kom igång-artikel eller någon av våra artiklar med mer information om verifierbara autentiseringsuppgifter.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för