Konfigurera Microsoft Entra – verifierat ID-verifierare

I Utfärda Microsoft Entra – verifierat ID autentiseringsuppgifter från ett program får du lära dig hur du utfärdar och verifierar autentiseringsuppgifter med hjälp av samma Microsoft Entra-klientorganisation. I ett verkligt scenario, där utfärdaren och verifieraren är separata organisationer, använder kontrollanten sin egen Microsoft Entra-klient för att utföra verifieringen av de autentiseringsuppgifter som utfärdades av den andra organisationen. I den här självstudien går du igenom de steg som krävs för att presentera och verifiera dina första verifierbara autentiseringsuppgifter: ett verifierat expertkort för autentiseringsuppgifter.

Som kontrollant låser du upp behörigheter för personer som har verifierade expertkort för autentiseringsuppgifter. I den här självstudien kör du ett exempelprogram från din lokala dator som ber dig att presentera ett expertkort för verifierade autentiseringsuppgifter och sedan verifierar det.

I den här artikeln kan du se hur du:

- Ladda ned exempelprogramkoden till den lokala datorn

- Konfigurera Microsoft Entra – verifierat ID på din Microsoft Entra-klientorganisation

- Samla in autentiseringsuppgifter och miljöinformation för att konfigurera exempelprogrammet och uppdatera exempelprogrammet med dina verifierade expertkort för autentiseringsuppgifter

- Kör exempelprogrammet och starta en verifierbar autentiseringsprocess

Förutsättningar

- Konfigurera en klientorganisation för Microsoft Entra – verifierat ID.

- Om du vill klona lagringsplatsen som är värd för exempelappen installerar du Git.

- Visual Studio Code, Visual Studio eller liknande kodredigerare.

- .NET 7.0.

- Ladda ned ngrok och registrera dig för ett kostnadsfritt konto. Om du inte kan använda

ngroki din organisation kan du läsa dessa vanliga frågor och svar. - En mobil enhet med den senaste versionen av Microsoft Authenticator.

Samla in klientinformation för att konfigurera exempelprogrammet

Nu när du har konfigurerat din Microsoft Entra – verifierat ID-tjänst ska du samla in information om din miljö och de verifierbara autentiseringsuppgifter som du har angett. Du använder den här informationen när du konfigurerar exempelprogrammet.

- Från Verifierat ID väljer du Organisationsinställningar.

- Kopiera värdet klientidentifierare och registrera det för senare.

- Kopiera värdet för decentraliserad identifierare och registrera det för senare.

Följande skärmbild visar hur du kopierar de nödvändiga värdena:

Ladda ned exempelkoden

Exempelprogrammet är tillgängligt i .NET och koden underhålls på en GitHub-lagringsplats. Ladda ned exempelkoden från GitHub-lagringsplatsen eller klona lagringsplatsen till din lokala dator:

git clone git@github.com:Azure-Samples/active-directory-verifiable-credentials-dotnet.git

Konfigurera appen för verifierbara autentiseringsuppgifter

Skapa en klienthemlighet för det registrerade programmet som du skapade. Exempelprogrammet använder klienthemligheten för att bevisa sin identitet när den begär token.

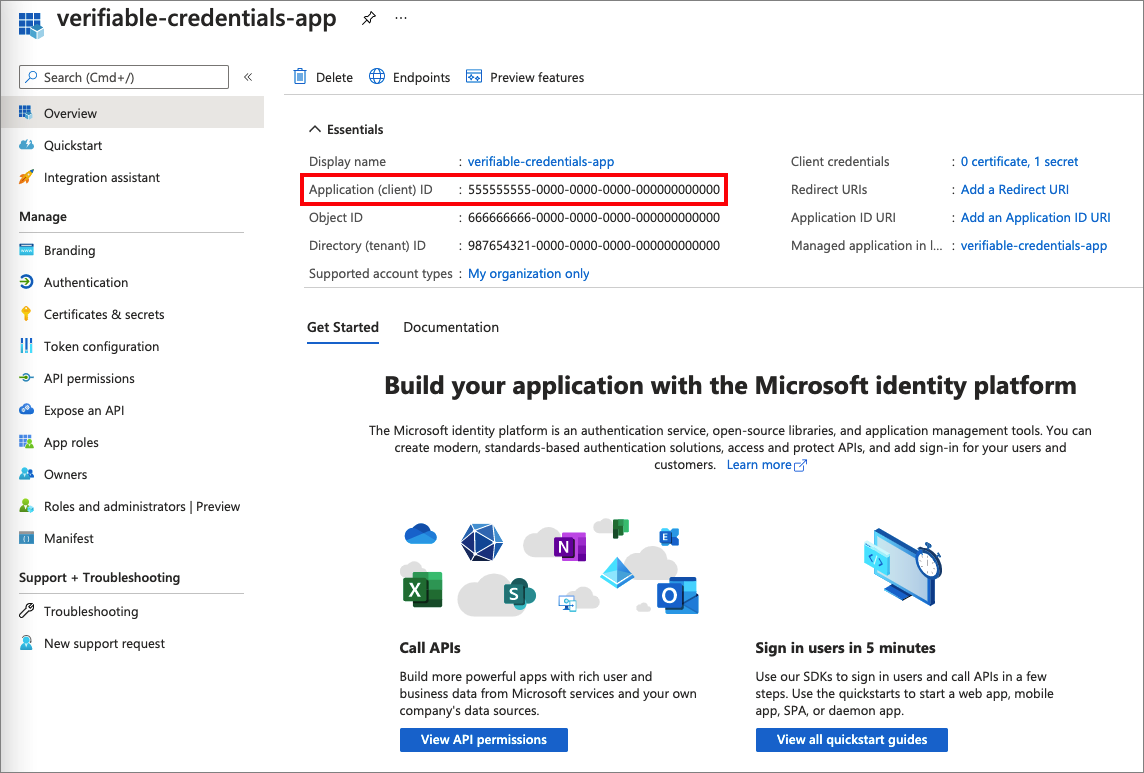

I Microsoft Entra-ID går du till Appregistreringar.

Välj programmet verifiable-credentials-app som du skapade tidigare.

Välj namnet för att gå in på Appregistreringar information.

Kopiera värdet program-ID (klient) och lagra det för senare.

I Appregistreringsinformation går du till huvudmenyn under Hantera och väljer Certifikat och hemligheter.

Välj Ny klienthemlighet.

I rutan Beskrivning anger du en beskrivning av klienthemligheten (till exempel vc-sample-secret).

Under Upphör att gälla väljer du en varaktighet för vilken hemligheten är giltig (till exempel sex månader). Välj Lägg till.

Registrera hemlighetens värde. Det här värdet behövs i ett senare steg. Hemlighetens värde visas inte igen och kan inte hämtas på något annat sätt, så du bör registrera det när det är synligt.

Nu bör du ha all nödvändig information som du behöver för att konfigurera exempelprogrammet.

Uppdatera exempelprogrammet

Gör nu ändringar i exempelappens utfärdarkod för att uppdatera den med din verifierbara URL för autentiseringsuppgifter. Med det här steget kan du utfärda verifierbara autentiseringsuppgifter med hjälp av din egen klientorganisation.

Öppna Visual Studio Code i katalogen active-directory-verifiable-credentials-dotnet-main. Välj projektet i katalogen 1. asp-net-core-api-idtokenhint .

Öppna filen appsettings.json under projektrotmappen. Den här filen innehåller information om dina autentiseringsuppgifter i Microsoft Entra – verifierat ID miljö. Uppdatera följande egenskaper med den information som du samlade in under tidigare steg.

- Klientorganisations-ID: Ditt klient-ID

- Klient-ID: Ditt klient-ID

- Klienthemlighet: Din klienthemlighet

- DidAuthority: Din decentraliserade identifierare

- CredentialType: Din typ av autentiseringsuppgifter

CredentialManifest behövs bara för utfärdande, så om allt du vill göra är presentation behövs det inte.

Spara filen appsettings.json .

Följande JSON visar en fullständig appsettings.json fil:

{

"VerifiedID": {

"Endpoint": "https://verifiedid.did.msidentity.com/v1.0/verifiableCredentials/",

"VCServiceScope": "3db474b9-6a0c-4840-96ac-1fceb342124f/.default",

"Instance": "https://login.microsoftonline.com/",

"TenantId": "aaaabbbb-0000-cccc-1111-dddd2222eeee",

"ClientId": "00001111-aaaa-2222-bbbb-3333cccc4444",

"ClientSecret": "A1bC2dE3fH4iJ5kL6mN7oP8qR9sT0u",

"CertificateName": "[Or instead of client secret: Enter here the name of a certificate (from the user cert store) as registered with your application]",

"DidAuthority": "did:web:...your-decentralized-identifier...",

"CredentialType": "VerifiedCredentialExpert",

"CredentialManifest": "https://verifiedid.did.msidentity.com/v1.0/aaaabbbb-0000-cccc-1111-dddd2222eeee/verifiableCredentials/contracts/VerifiedCredentialExpert"

}

}

Kör och testa exempelappen

Nu är du redo att presentera och verifiera ditt första verifierade expertkort för autentiseringsuppgifter genom att köra exempelprogrammet.

Kör projektet Verifiable_credentials_DotNet från Visual Studio Code. Eller kör följande kommandon från kommandogränssnittet:

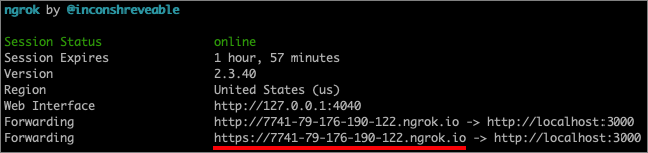

cd active-directory-verifiable-credentials-dotnet\1-asp-net-core-api-idtokenhint dotnet build "AspNetCoreVerifiableCredentials.csproj" -c Debug -o .\bin\Debug\net6 dotnet runKör följande kommando i en annan terminal. Det här kommandot kör ngrok för att konfigurera en URL på 5000 och göra den offentligt tillgänglig på Internet.

ngrok http 5000Kommentar

På vissa datorer kan du behöva köra kommandot i det här formatet:

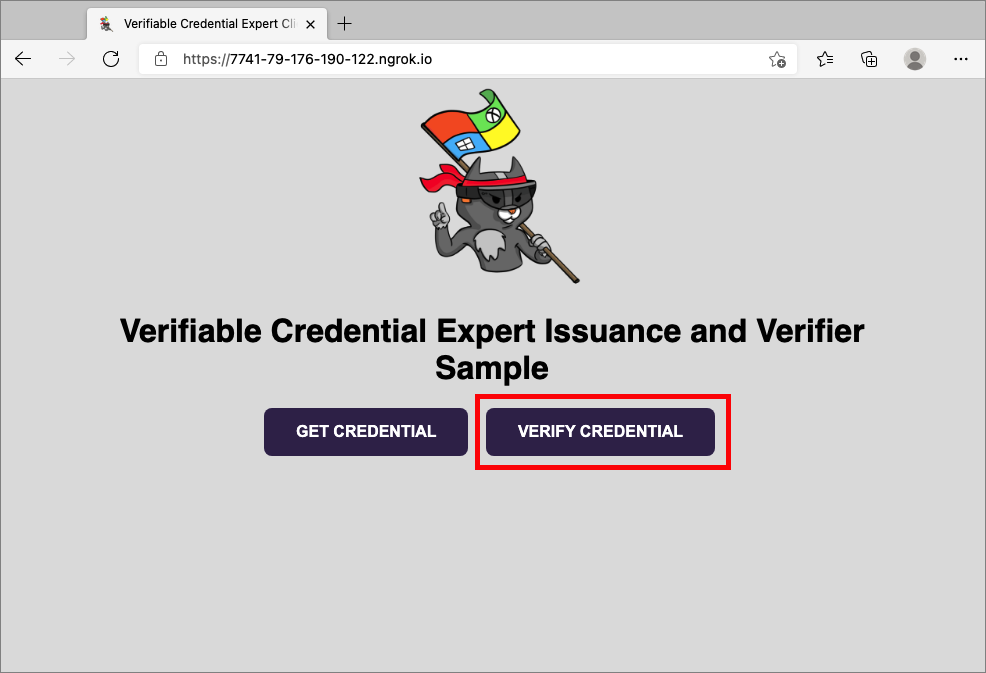

./ngrok http 5000.Öppna HTTPS-URL:en som genererats av ngrok.

I webbläsaren väljer du Verifiera autentiseringsuppgifter.

Använd Authenticator, skanna QR-koden eller skanna den direkt från mobilkameran.

När du ser varningsmeddelandet kan den här appen eller webbplatsen vara riskabel. Välj Avancerat. Den här varningen visas eftersom domänen inte har verifierats. I den här självstudien kan du hoppa över domänregistreringen.

På den riskfyllda webbplatsvarningen väljer du Fortsätt ändå (osäker).

Godkänn begäran genom att välja Tillåt.

När du har godkänt begäran kan du se att begäran har godkänts. Du kan också kontrollera loggen. Om du vill se loggen väljer du de verifierbara autentiseringsuppgifterna.

Välj sedan Senaste aktivitet.

Senaste aktivitet visar de senaste aktiviteterna för dina verifierbara autentiseringsuppgifter.

Gå tillbaka till exempelappen. Den visar att presentationen av de verifierbara autentiseringsuppgifterna togs emot.

Nästa steg

Lär dig hur du anpassar dina verifierbara autentiseringsuppgifter.