Åtkomst till betrodd arbetsyta

Med Infrastruktur kan du komma åt brandväggsaktiverade Azure Data Lake Storage-konton (ADLS) Gen2 på ett säkert sätt. Infrastrukturarbetsytor som har en arbetsyteidentitet kan på ett säkert sätt komma åt ADLS Gen2-konton med offentlig nätverksåtkomst aktiverad från valda virtuella nätverk och IP-adresser. Du kan begränsa ADLS Gen2-åtkomsten till specifika infrastrukturarbetsytor.

Infrastrukturarbetsytor som har åtkomst till ett lagringskonto med åtkomst till betrodda arbetsytor behöver korrekt auktorisering för begäran. Auktorisering stöds med Microsoft Entra-autentiseringsuppgifter för organisationskonton eller tjänstens huvudnamn. Mer information om regler för resursinstanser finns i Bevilja åtkomst från Azure-resursinstanser.

Om du vill begränsa och skydda åtkomsten till brandväggsaktiverade lagringskonton från vissa Infrastruktur-arbetsytor kan du konfigurera resursinstansregeln för att tillåta åtkomst från specifika infrastrukturarbetsytor.

Kommentar

Åtkomst till betrodda arbetsytor är allmänt tillgänglig, men kan endast användas i F SKU-kapaciteter. Information om hur du köper en Fabric-prenumeration finns i Köpa en Microsoft Fabric-prenumeration. Åtkomst till betrodda arbetsytor stöds inte i utvärderingskapacitet.

Den här artikeln visar hur du gör följande:

Konfigurera åtkomst till betrodda arbetsytor i ett ADLS Gen2-lagringskonto.

Skapa en OneLake-genväg i ett Fabric Lakehouse som ansluter till ett ADLS Gen2-lagringskonto med åtkomst till betrodda arbetsytor.

Skapa en datapipeline för att ansluta direkt till ett brandväggsaktiverat ADLS Gen2-konto som har åtkomst till betrodd arbetsyta aktiverat.

Använd T-SQL COPY-instruktionen för att mata in data i ditt lager från ett brandväggsaktiverat ADLS Gen2-konto som har betrodd åtkomst till arbetsytan aktiverat.

Konfigurera åtkomst till betrodd arbetsyta i ADLS Gen2

Resursinstansregel

Du kan konfigurera specifika Infrastrukturarbetsytor för att få åtkomst till ditt lagringskonto baserat på deras arbetsyteidentitet. Du kan skapa en resursinstansregel genom att distribuera en ARM-mall med en resursinstansregel. Så här skapar du en resursinstansregel:

Logga in på Azure-portalen och gå till Anpassad distribution.

Välj Skapa en egen mall i redigeraren. En ARM-exempelmall som skapar en resursinstansregel finns i ARM-mallexemplet.

Skapa resursinstansregeln i redigeraren. När du är klar väljer du Granska + Skapa.

På fliken Grundinställningar som visas anger du nödvändig projekt- och instansinformation. När du är klar väljer du Granska + Skapa.

På fliken Granska + skapa som visas granskar du sammanfattningen och väljer sedan Skapa. Regeln skickas för distribution.

När distributionen är klar kan du gå till resursen.

Kommentar

- Resursinstansregler för Infrastrukturarbetsytor kan bara skapas via ARM-mallar. Det går inte att skapa via Azure-portalen.

- SubscriptionId "000000000-0000-0000-0000-0000000000000" måste användas för Fabric-arbetsytan resourceId.

- Du kan hämta arbetsyte-ID:t för en Infrastruktur-arbetsyta via adressfältets URL.

Här är ett exempel på en resursinstansregel som kan skapas via ARM-mall. Ett fullständigt exempel finns i ARM-mallexemplet.

"resourceAccessRules": [

{ "tenantId": " df96360b-9e69-4951-92da-f418a97a85eb",

"resourceId": "/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/Fabric/providers/Microsoft.Fabric/workspaces/b2788a72-eef5-4258-a609-9b1c3e454624"

}

]

Undantag för betrodd tjänst

Om du väljer det betrodda tjänstundantaget för ett ADLS Gen2-konto som har offentlig nätverksåtkomst aktiverad från valda virtuella nätverk och IP-adresser kommer Infrastrukturarbetsytor med en arbetsyteidentitet att kunna komma åt lagringskontot. När kryssrutan undantag för betrodd tjänst är markerad kan alla arbetsytor i klientorganisationens infrastrukturresurser som har en arbetsyteidentitet komma åt data som lagras i lagringskontot.

Den här konfigurationen rekommenderas inte och supporten kan komma att avbrytas i framtiden. Vi rekommenderar att du använder resursinstansregler för att bevilja åtkomst till specifika resurser.

Vem kan konfigurera lagringskonton för åtkomst till betrodda tjänster?

En deltagare på lagringskontot (en Azure RBAC-roll) kan konfigurera resursinstansregler eller undantag för betrodda tjänster.

Så här använder du åtkomst till betrodd arbetsyta i Infrastrukturresurser

Det finns för närvarande tre sätt att använda åtkomst till betrodda arbetsytor för att få åtkomst till dina data från Fabric på ett säkert sätt:

Du kan skapa en ny ADLS-genväg i en Fabric Lakehouse för att börja analysera dina data med Spark, SQL och Power BI.

Du kan skapa en datapipeline som utnyttjar åtkomst till betrodda arbetsytor för direkt åtkomst till ett brandväggsaktiverat ADLS Gen2-konto.

Du kan använda en T-SQL Copy-instruktion som utnyttjar åtkomsten till betrodda arbetsytor för att mata in data i ett infrastrukturlager.

I följande avsnitt visas hur du använder dessa metoder.

Skapa en OneLake-genväg till lagringskontot med åtkomst till betrodd arbetsyta

Med arbetsytans identitet konfigurerad i Infrastruktur och åtkomst till betrodd arbetsyta aktiverad i ditt ADLS Gen2-lagringskonto kan du skapa OneLake-genvägar för att komma åt dina data från Fabric. Du skapar bara en ny ADLS-genväg i en Fabric Lakehouse och du kan börja analysera dina data med Spark, SQL och Power BI.

Förutsättningar

- En infrastrukturresursarbetsyta som är associerad med en infrastrukturkapacitet. Se Arbetsyteidentitet.

- Skapa en arbetsyteidentitet som är associerad med arbetsytan Infrastruktur.

- Användarkontot eller tjänstens huvudnamn som används för att skapa genvägen ska ha Azure RBAC-roller på lagringskontot. Huvudkontot måste ha rollen Storage Blob Data-deltagare, Storage Blob Data-ägare eller Storage Blob Data Reader i lagringskontots omfång, eller en Roll för lagringsblobdelegering i lagringskontots omfång utöver rollen Storage Blob Data Reader i containeromfånget.

- Konfigurera en resursinstansregel för lagringskontot.

Kommentar

- Befintliga genvägar på en arbetsyta som uppfyller kraven börjar automatiskt att stödja åtkomst till betrodda tjänster.

- Du måste använda DFS-URL-ID:t för lagringskontot. Här är ett exempel:

https://StorageAccountName.dfs.core.windows.net

Steg

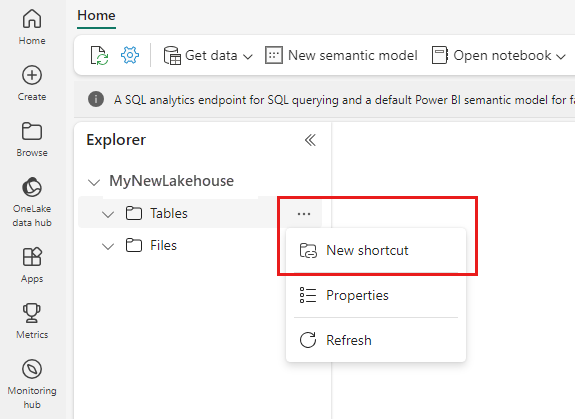

Börja med att skapa en ny genväg i ett Lakehouse.

Guiden Ny genväg öppnas.

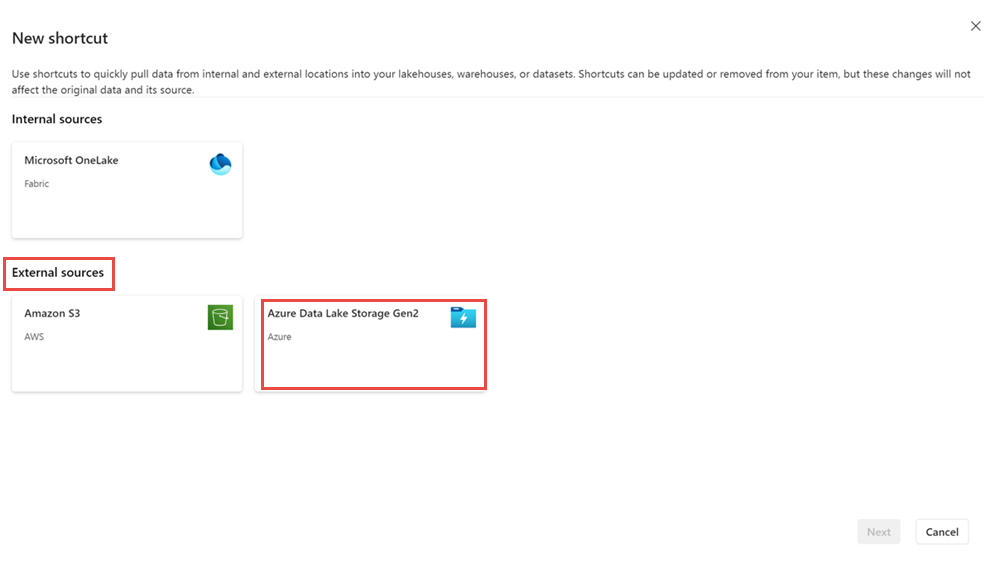

Under Externa källor väljer du Azure Data Lake Storage Gen2.

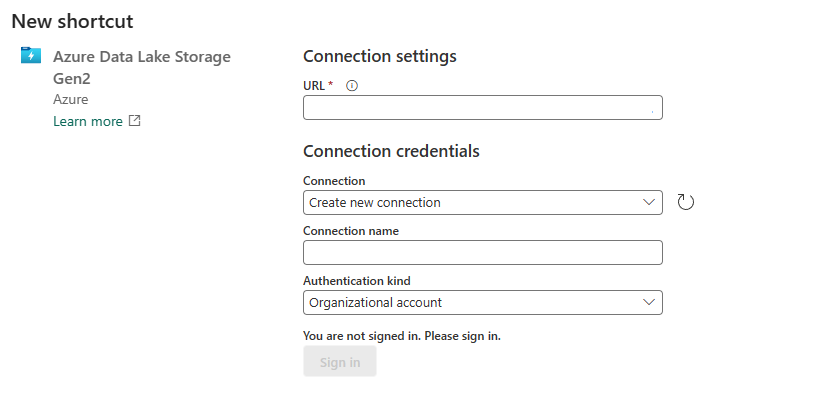

Ange URL:en för lagringskontot som har konfigurerats med åtkomst till betrodd arbetsyta och välj ett namn för anslutningen. Som Autentiseringstyp väljer du Organisationskonto eller Tjänstens huvudnamn.

När du är klar väljer du Nästa.

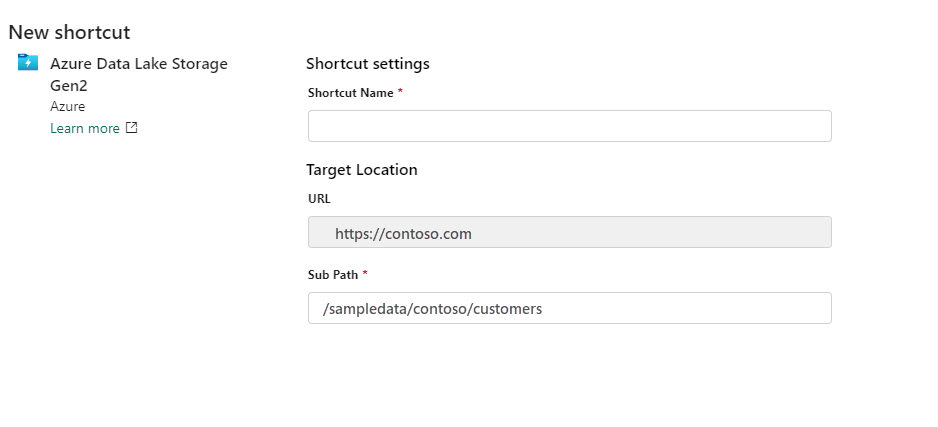

Ange genvägsnamnet och undersökvägen.

Välj Skapa när du är klar.

Genvägen till lakehouse skapas och du bör kunna förhandsgranska lagringsdata i genvägen.

Använd OneLake-genvägen till ett lagringskonto med betrodd arbetsyteåtkomst i Infrastrukturobjekt

Med OneCopy i Fabric kan du komma åt dina OneLake-genvägar med betrodd åtkomst från alla Fabric-arbetsbelastningar.

Spark: Du kan använda Spark för att komma åt data från dina OneLake-genvägar. När genvägar används i Spark visas de som mappar i OneLake. Du behöver bara referera till mappnamnet för att få åtkomst till data. Du kan använda Genvägen OneLake till lagringskonton med åtkomst till betrodda arbetsytor i Spark-notebook-filer.

SQL-analysslutpunkt: Genvägar som skapas i avsnittet Tabeller i lakehouse är också tillgängliga i SQL-analysslutpunkten. Du kan öppna SQL-analysslutpunkten och köra frågor mot dina data precis som andra tabeller.

Pipelines: Datapipelines kan komma åt hanterade genvägar till lagringskonton med åtkomst till betrodda arbetsytor. Datapipelines kan användas för att läsa från eller skriva till lagringskonton via OneLake-genvägar.

Dataflöden v2: Dataflöden Gen2 kan användas för att komma åt hanterade genvägar till lagringskonton med åtkomst till betrodda arbetsytor. Dataflöden Gen2 kan läsa från eller skriva till lagringskonton via OneLake-genvägar.

Semantiska modeller och rapporter: Standardsemantikmodellen som är associerad med SQL-analysslutpunkten för en Lakehouse kan läsa hanterade genvägar till lagringskonton med åtkomst till betrodda arbetsytor. Om du vill se de hanterade tabellerna i standardsemantikmodellen går du till SQL Analytics-slutpunktsobjektet, väljer Rapportering och väljer Uppdatera semantisk modell automatiskt.

Du kan också skapa nya semantiska modeller som refererar till tabellgenvägar till lagringskonton med åtkomst till betrodda arbetsytor. Gå till SQL-analysslutpunkten, välj Rapportering och välj Ny semantisk modell.

Du kan skapa rapporter ovanpå standard semantiska modeller och anpassade semantiska modeller.

KQL-databas: Du kan också skapa OneLake-genvägar till ADLS Gen2 i en KQL-databas. Stegen för att skapa den hanterade genvägen med åtkomst till betrodda arbetsytor förblir desamma.

Skapa en datapipeline till ett lagringskonto med åtkomst till betrodd arbetsyta

Med arbetsytans identitet konfigurerad i Infrastruktur och betrodd åtkomst aktiverad i ditt ADLS Gen2-lagringskonto kan du skapa datapipelines för att komma åt dina data från Fabric. Du kan skapa en ny datapipeline för att kopiera data till en Fabric Lakehouse och sedan kan du börja analysera dina data med Spark, SQL och Power BI.

Förutsättningar

- En infrastrukturresursarbetsyta som är associerad med en infrastrukturkapacitet. Se Arbetsyteidentitet.

- Skapa en arbetsyteidentitet som är associerad med arbetsytan Infrastruktur.

- Användarkontot eller tjänstens huvudnamn som används för att skapa anslutningen ska ha Azure RBAC-roller på lagringskontot. Huvudkontot måste ha rollen Storage Blob Data Contributor, Storage Blob Data-ägare eller Storage Blob Data Reader i lagringskontots omfång.

- Konfigurera en resursinstansregel för lagringskontot.

Steg

Börja med att välja Hämta data i ett sjöhus.

Välj Ny datapipeline. Ange ett namn för pipelinen och välj sedan Skapa.

Välj Azure Data Lake Gen2 som datakälla.

Ange URL:en för lagringskontot som har konfigurerats med åtkomst till betrodd arbetsyta och välj ett namn för anslutningen. För Typ av autentisering väljer du Organisationskonto eller Tjänstens huvudnamn.

När du är klar väljer du Nästa.

Välj den fil som du behöver kopiera till lakehouse.

När du är klar väljer du Nästa.

På skärmen Granska + spara väljer du Starta dataöverföring omedelbart. När du är klar väljer du Spara + Kör.

När pipelinestatusen ändras från Köad till Lyckades går du till lakehouse och kontrollerar att datatabellerna har skapats.

Använda T-SQL COPY-instruktionen för att mata in data i ett lager

Med arbetsytans identitet konfigurerad i Infrastrukturresurser och betrodd åtkomst aktiverad i ditt ADLS Gen2-lagringskonto kan du använda T-SQL-instruktionen COPY för att mata in data i ditt Infrastrukturlager. När data matas in i lagret kan du börja analysera dina data med SQL och Power BI.

Begränsningar och överväganden

- Åtkomst till betrodda arbetsytor stöds för arbetsytor i valfri Infrastruktur F SKU-kapacitet.

- Du kan bara använda åtkomst till betrodda arbetsytor i OneLake-genvägar, datapipelines och T-SQL COPY-instruktionen. Information om hur du får säker åtkomst till lagringskonton från Fabric Spark finns i Hanterade privata slutpunkter för Infrastrukturresurser.

- Om en arbetsyta med en arbetsyteidentitet migreras till en icke-Fabric-kapacitet, eller till en icke-F SKU Fabric-kapacitet, slutar den betrodda arbetsytan att fungera efter en timme.

- Befintliga genvägar som skapades före den 10 oktober 2023 stöder inte åtkomst till betrodda arbetsytor.

- Anslutningar för åtkomst till betrodda arbetsytor kan inte skapas eller ändras i Hantera anslutningar och gatewayer.

- Anslutningar till brandväggsaktiverade lagringskonton har statusen Offline i Hantera anslutningar och gatewayer.

- Om du återanvänder anslutningar som stöder åtkomst till betrodda arbetsytor i andra infrastrukturobjekt än genvägar och pipelines, eller på andra arbetsytor, kanske de inte fungerar.

- Endast organisationskontot eller tjänstens huvudnamn måste användas för autentisering till lagringskonton för åtkomst till betrodda arbetsytor.

- Pipelines kan inte skriva till OneLake-tabellgenvägar på lagringskonton med åtkomst till betrodda arbetsytor. Det här är en tillfällig begränsning.

- Högst 200 resursinstansregler kan konfigureras. Mer information finns i Begränsningar och kvoter för Azure-prenumerationer – Azure Resource Manager.

- Åtkomst till betrodda arbetsytor fungerar bara när offentlig åtkomst är aktiverad från valda virtuella nätverk och IP-adresser.

- Resursinstansregler för Infrastrukturarbetsytor måste skapas via ARM-mallar. Resursinstansregler som skapats via Användargränssnittet för Azure-portalen stöds inte.

- Befintliga genvägar på en arbetsyta som uppfyller kraven börjar automatiskt att stödja åtkomst till betrodda tjänster.

- Om din organisation har en Entra-princip för villkorlig åtkomst för arbetsbelastningsidentiteter som innehåller alla tjänstens huvudnamn fungerar inte åtkomst till betrodda arbetsytor. I sådana fall måste du exkludera specifika fabric-arbetsyteidentiteter från principen för villkorsstyrd åtkomst för arbetsbelastningsidentiteter.

Felsöka problem med åtkomst till betrodd arbetsyta

Om en genväg i ett lakehouse som riktar sig mot ett brandväggsskyddat ADLS Gen2-lagringskonto blir otillgängligt kan det bero på att lakehouse har delats med en användare som inte har någon administratörs-, medlems- eller deltagarroll på arbetsytan där lakehouse finns. Det här är ett känt problem. Åtgärden är inte att dela lakehouse med användare som inte har någon administratörs-, medlems- eller deltagarroll på arbetsytan.

EXEMPEL på ARM-mall

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"resources": [

{

"type": "Microsoft.Storage/storageAccounts",

"apiVersion": "2023-01-01",

"name": "<storage account name>",

"id": "/subscriptions/<subscription id of storage account>/resourceGroups/<resource group name>/providers/Microsoft.Storage/storageAccounts/<storage account name>",

"location": "<region>",

"kind": "StorageV2",

"properties": {

"networkAcls": {

"resourceAccessRules": [

{

"tenantId": "<tenantid>",

"resourceId": "/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/Fabric/providers/Microsoft.Fabric/workspaces/<workspace-id>"

}]

}

}

}

]

}