Begränsa lösenordsanvändning

De flesta datorsystem använder i dag användarautentiseringsuppgifter som grund för säkerhet, vilket gör dem beroende av återanvändbara, användarskapade lösenord. Detta har resulterat i att lösenord också blir den vanligaste orsaken till kontointrång och dataintrång. Som ett exempel på detta kan lösenord fångas upp i överföringen eller stjälas från en server (genom nätfiske- eller lösenordsattacker) och komprometteras för att få åtkomst till ett användarkonto.

För att förbättra säkerheten och kontoskyddet har HoloLens 2 möjlighet att aktivera starka, maskinvarubaserade "lösenordslösa" autentiseringsuppgifter (inklusive Windows Hello) för enhetsinloggning, vilket ger sömlös åtkomst till Microsoft-molnet.

Logga in från en annan enhet

HoloLens 2 erbjuder inloggningsalternativ för fjärrenheter för Microsoft Entra ID arbetskonton under den första enhetskonfigurationen och användarinloggning för att minska behovet av att skriva komplexa lösenord och minimera behovet av lösenord som autentiseringsuppgifter. Användare och organisationer som använder smartkort för att autentisera har svårt att använda dessa autentiseringsuppgifter på enheter som HoloLens 2, och ofta utvecklar organisationer komplicerade system och kostsamma processer för att kringgå problemet. För att lösa det här problemet erbjuder Microsoft Entra ID två alternativ för lösenordsfri inloggning på HoloLens 2.

Den första autentiseringsmetoden förlitar sig på nya funktioner i Microsoft Authenticator-appen för att tillhandahålla nyckelbaserad autentisering som möjliggör en användarautentisering som är kopplad till en enhet. När administratören har aktiverat en klientorganisation visas ett meddelande under installationen av HoloLens-enheten där de uppmanas att trycka på ett nummer i appen. De måste sedan matcha numret i sin autentiseringsapp, välja Godkänn, ange sin PIN-kod eller en biometrisk och fullständig autentisering för att holoLens-konfigurationen ska kunna fortsätta. Detta beskrivs mer detaljerat i lösenordsfri inloggning.

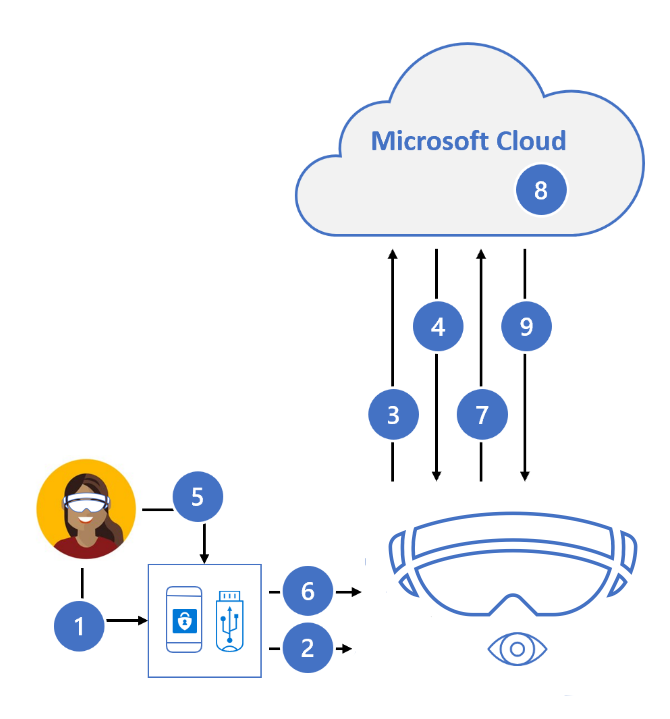

Det andra är ett enhetskodflöde som är intuitivt för användarna och som inte kräver någon ytterligare infrastruktur. Det här fjärrinloggningsbeteendet förlitar sig på en annan betrodd enhet som stöder organisationens önskade autentiseringsmekanism och när det är klart utfärdas token tillbaka till HoloLens för att slutföra inloggningen eller enhetskonfigurationen. Stegen i det här flödet är:

- En användare som går igenom de första enhetskonfigurations- eller inloggningsflödena på OOBE får länken "Logga in från en annan enhet" och trycker på den. Detta initierar en fjärrinloggningssession.

- Användaren visas sedan en avsökningssida som innehåller en kort URI (https://microsoft.com/devicelogin) som pekar på slutpunkten för enhetsautentisering för Microsoft Entra ID Secure Token Service (STS). Användaren får också en engångskod som genereras på ett säkert sätt i molnet och som har en maximal livslängd på 15 minuter. Tillsammans med kodgenerering skapar Microsoft Entra ID också en krypterad session vid initiering av begäran om fjärrinloggning i föregående steg och tillsammans används URI och kod för att godkänna begäran om fjärrinloggning.

- Användaren navigerar sedan till URI:n från en annan enhet och uppmanas att ange koden som visas på deras HoloLens 2 enhet.

- När användaren har angett koden visar Microsoft Entra STS en sida som anger användarens HoloLens 2 enhet som utlöste begäran om fjärrinloggning och den begärda genereringen av koden. Användaren uppmanas sedan att bekräfta för att förhindra nätfiskeattacker.

- Om användaren väljer att fortsätta logga in på det visade programmet uppmanar STS Microsoft Entra användaren att ange sina autentiseringsuppgifter. Vid lyckad autentisering uppdaterar Microsoft Entra STS den cachelagrade fjärrsessionen som "godkänd" tillsammans med en auktoriseringskod.

- Slutligen tar avsökningssidan på användarens HoloLens 2-enheten emot ett "auktoriserat" svar från Microsoft Entra ID och fortsätter med att verifiera användarkoden, dess associerade lagrade auktoriseringskod och genererar OAuth-token som begärs för att slutföra enhetskonfigurationen. Den autentiseringstoken som skapas är giltig i 1 timme och uppdateringstoken har en livslängd på 90 dagar.

Kodgenereringen och krypteringsalgoritmerna som används i det här flödet är båda FIPS-kompatibla, men HoloLens 2 är inte FIPS-certifierad just nu. HoloLens 2 enheter använder TPM för att skydda enhetsnycklar och kryptera token som genereras efter användarautentisering med hjälp av maskinvaruskyddade nycklar. Mer information om tokensäkerhet på HoloLens 2 delas i Vad är en primär uppdateringstoken (PRT).

Enhetsinloggning med Windows Hello

Windows Hello erbjuder lösenordsfria alternativ som är inbyggda direkt i operativsystemet och som gör det möjligt för användare att logga in på enheten med hjälp av Iris eller PIN-kod. PIN-koden är alltid tillgänglig som autentiseringsuppgifter och krävs för enhetskonfigurationen, medan Iris är valfritt och kan hoppas över. Användare kan logga in på HoloLens-enheter med sitt personliga Microsoft-konto eller Microsoft Entra ID arbetskonto utan att ange ett lösenord. Alternativ som dessa ger användarna snabb och säker åtkomst till sin fullständiga Windows-upplevelse, appar, data, webbplatser och tjänster. Microsofts strategi för lösenordslösa upplevelser beskrivs här.

När en Windows Hello autentiseringsuppgifter skapas upprättar den en betrodd relation med en identitetsprovider och skapar ett asymmetriskt nyckelpar för autentisering. En Windows Hello gest (till exempel iris eller PIN-kod) ger entropin för att dekryptera en privat nyckel som backas upp av enhetens TPM-chip (Trusted Platform Module). Den här privata nyckeln används sedan för att signera begäranden som skickas till en autentiseringsserver och vid lyckad autentisering beviljas användaren åtkomst till sin e-post, sina bilder och andra kontoinställningar.

Mer information finns i följande informationsgrafik:

Observera i bilden ovan att nonce står för "tal en gång" och är ett slumpmässigt eller delvis slumpmässigt genererat tal. När Windows Hello Biometriska autentiseringsuppgifter eller PIN-autentiseringsuppgifter har konfigurerats lämnar den aldrig den enhet som den har etablerats på. Även om användarens Windows Hello PIN-kod blir stulen, till exempel genom en nätfiskeattack, är den oanvändbar utan användarens fysiska enhet.

För ökad säkerhet skyddas Windows Hello-autentiseringsuppgifterna av TPM (Trusted Platform Module) för att göra autentiseringsuppgifterna manipulationsresistenta och kompletteras med skydd mot hamring mot flera felaktiga poster och skadligt programvaruskydd för att förhindra exponering. Mer information om enkel Sign-On (SSO) finns i den här översikten över metoder för enkel inloggning.

Iris-autentisering återgår till PIN-koden. För att kunna konfigurera en ny PIN-kod (en stark autentisering) på enheten måste användaren nyligen ha gått igenom multifaktorautentisering (MFA) för att slutföra processen.

Enkel inloggning med Web Account Manager

Med enkel inloggning (SSO) kan lösenordslösa användare logga in på enheten med hjälp av användarens personliga konto eller deras arbets- eller skolkonto. Användaren auktoriseras automatiskt med enkel inloggning för alla integrerade appar och tjänster via API:erna för webbkontohanteraren.

När en identitet har lagts till via ett program kan den med användarmedgivande bli tillgänglig för alla appar och tjänster som använder integrering på systemnivå. Detta minskar belastningen på appinloggningen avsevärt och ger användarna en sömlös identitetsupplevelse.

Mer information om hur du implementerar API:er för Web Account Manager finns i Implementera API:er för Web Account Manager.

För apppaket med särskilda autentiseringskrav kan wam-ramverket (Web Account Manager) vara utökningsbart för anpassade identitetsprovidrar. Användare kan ladda ned den anpassade identitetsprovidern, paketerad som en Universell Windows-plattform-app (UWP) från Microsoft Store, för att aktivera enkel inloggning för andra appar som är integrerade med identitetsprovidern.

Mer information om hur du implementerar anpassade WAM-identitetsprovidrar finns i REFERENS för API för anpassad WAM-identitetsprovider.

Windows Hello och FIDO2-inloggning med WebAuthn

HoloLens 2 kan använda lösenordslösa användarautentiseringsuppgifter (till exempel Windows Hello eller FIDO2-säkerhetsnycklar) för säker inloggning på webben via Microsoft Edge och på webbplatser som stöder WebAuthn. FIDO2 gör det möjligt för användarautentiseringsuppgifter att dra nytta av standardbaserade enheter för att autentisera till onlinetjänster.

Anteckning

Specifikationerna för WebAuthn och FIDO2 CTAP2 implementeras i tjänster. De signerade metadata som anges av WebAuthn och FIDO2 innehåller information – till exempel om användaren var närvarande – och verifierar autentiseringen via den lokala gesten.

Precis som med Windows Hello genererar enheten (HoloLens 2 eller FIDO2-säkerhetsnyckeln) en privat och offentlig nyckel på enheten när användaren skapar och registrerar en FIDO2-autentiseringsuppgift. Den privata nyckeln lagras säkert på enheten och kan endast användas när den har låsts upp med hjälp av en lokal gest, till exempel biometrisk kod eller PIN-kod. När den privata nyckeln lagras skickas den offentliga nyckeln till Microsoft-kontosystemet i molnet och registreras med det associerade användarkontot.

När du har loggat in med ett MSA- och Microsoft Entra-konto skickar systemet ett genererat tal eller en datavariabel till HoloLens 2- eller FIDO2-enheten. Den HoloLens 2 eller enheten använder den privata nyckeln för att signera identifieringen. Den signerade identifieringen och metadata skickas tillbaka till Microsoft-kontosystemet och verifieras med hjälp av den offentliga nyckeln.

Windows Hello- och FIDO2-enheter implementerar autentiseringsuppgifter baserat på HoloLens-enheten, särskilt den inbyggda säkra enklaven Trusted Platform Module. TPM-enklaven lagrar den privata nyckeln och kräver antingen en biometrisk eller PIN-kod för att låsa upp den. På samma sätt är en FIDO2-säkerhetsnyckel en liten extern enhet med en inbyggd säker enklav som lagrar den privata nyckeln och kräver en biometrisk eller PIN-kod för att låsa upp den.

Båda alternativen erbjuder tvåfaktorautentisering i ett steg, vilket kräver både en registrerad enhet och en biometrisk eller PIN-kod för att logga in. Mer information finns i grafiken och processen för stark autentisering med FIDO2-säkerhetsnyckel, som följer.

Stark autentisering med FIDO2-säkerhetsnyckel

- Användaren ansluter FIDO2-säkerhetsnyckeln till HoloLens 2

- Windows identifierar FIDO2-säkerhetsnyckeln

- HoloLens skickar en autentiseringsbegäran

- Microsoft Entra ID skickar tillbaka nonce

- Användaren slutför gesten för att låsa upp privata nyckelarkiv i säkerhetsnyckelns säkra enklav

- FIDO2-säkerhetsnyckeln signerar nonce med privat nyckel

- PRT-tokenbegäran med signerad nonce skickas till Microsoft Entra ID

- Microsoft Entra ID verifierar FIDO-nyckeln

- Microsoft Entra ID returnerar PRT och TGT för att ge åtkomst till resurser

MSA och Microsoft Entra ID är bland de första förlitande parterna som stöder lösenordsfri autentisering genom att implementera WebAuthn.

Mer information om hur du använder WebAuthn med program och/eller SDK:er finns i WebAuthn-API:er för lösenordsfri autentisering på Windows 10.

HoloLens 2 stöder FIDO2-säkerhetsenheter som implementeras för att uppfylla kraven som anges på Microsoft Entra lösenordsfri inloggning – FIDO2-säkerhetsnycklar bör stödjas. Med 23H2-versionen kan NFC-läsare användas för att läsa FIDO2-säkerhetsnyckeln, vilket kräver att användaren trycker på sitt säkerhetsmärke två gånger för att logga in.

Stöd för NFC-läsare

23H2-versionen av HoloLens innehåller möjligheten för användare att dra nytta av NFC-läsare. Med en USB-C NFC-läsare kan HoloLens 2 enheten integreras med NFC FIDO2-kort som stöds av Azure AD. För användare i renrumsmiljöer, eller där ID-märken innehåller FIDO-teknik, kan den här metoden aktivera en "Tryck & PIN-kod" för HoloLens-inloggning. Den här funktionen möjliggör snabbare inloggning för användare.

Stöd för USB NFC-läsare

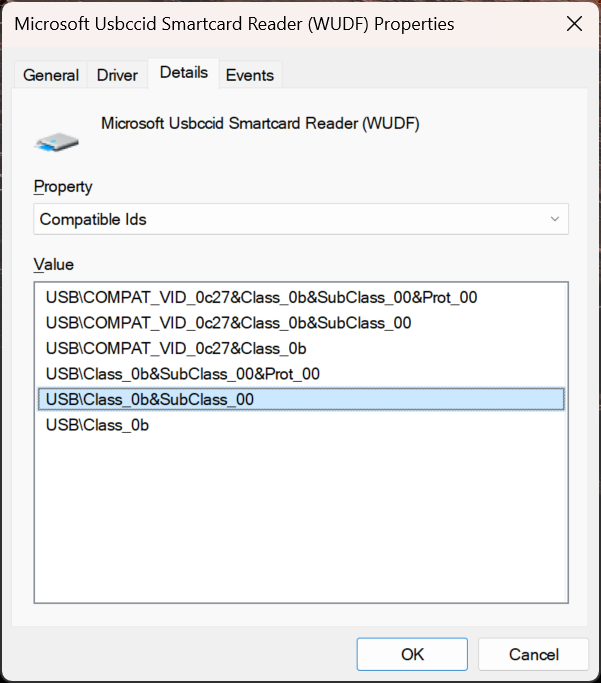

USB-CCID-kompatibla NFC FIDO2-läsare (Chip Card Interface Device) med USB-basklassen "0B" och underklassen "00" stöds. Mer information om Microsoft-klassdrivrutin för USB CCID-enheter finns i Microsoft-klassdrivrutiner för USB CCID-enheter . För att avgöra om NFC-läsaren är kompatibel med HoloLens kan du antingen läsa dokumentationen från läsarens tillverkare eller använda Enhetshanteraren på datorn på följande sätt:

- Anslut USB NFC-läsaren till en Windows-dator.

- I Enhetshanteraren letar du upp läsarenheten och högerklickar på den och väljer Egenskaper.

- På fliken Information väljer du egenskaper för "Kompatibla ID:n" och kontrollerar om "USB\Class_0b&SubClass_00" finns i listan.

Anteckning

Om en USB NFC-läsare fungerar på Windows Desktop med inkorgens CCID-drivrutin förväntas samma läsare vara kompatibel med HoloLens 2. Om läsaren kräver en drivrutin från tredje part (antingen från Windows Update eller via manuell drivrutinsinstallation) är läsaren inte kompatibel med HoloLens 2.

Om du loggar in på en enhet som du har använt tidigare eller en ny enhet följer du dessa steg för att logga in med en NFC-läsare:

Från skärmen "Annan användare" anger du FIDO-nyckeln/Tryck på NFC-nyckeln mot läsaren.

Ange FIDO-PIN-koden.

Tryck på knappen på FIDO-tangenten/tryck på NFC-nyckeln mot läsaren igen.

Enheten loggar in.

a. Obs! Om användaren är ny på enheten visas skärmen för avslöjande av biometrisk information.

Start-menyn visas sedan.

Anteckning

NFC-läsarstöd för HoloLens 2 stöder endast NFC CTAP för FIDO2-inloggning. Det finns ingen plan för att tillhandahålla samma nivå av Stöd för Smartcard WinRT API som på Windows Desktop. Detta beror på variationer mellan Smartcard WinRT-API:er. Dessutom har SCard-API:et som används för HoloLens 2 något mindre funktioner jämfört med Skrivbordsversioner och vissa typer av läsare och funktioner kanske inte stöds.

Lokala konton

Ett enda lokalt konto kan konfigureras för distributioner i offlineläge. Lokala konton är inte aktiverade som standard och måste konfigureras under enhetsetablering. De måste logga in med ett lösenord och de stöder inte alternativa autentiseringsmetoder (till exempel Windows Hello för företag eller Windows Hello).

Mer information om HoloLens-användarkonton finns på HoloLens Identity.

IT-administratörer justerar om användaren får använda ett MSA-konto för icke-e-postrelaterad anslutningsautentisering och tjänster via AllowMicrosoftAccountConnection. Information om principer för lösenordskonfiguration, tomgångsprinciper och principer för låsskärm finns i Enhetslås.