Självstudie: Konfigurera en programuppdateringsplats för att använda TLS/SSL med ett PKI-certifikat

Gäller för: Configuration Manager (aktuell gren)

Att konfigurera Windows Server Update Services servrar (WSUS) och deras motsvarande programuppdateringsplatser (SUP) för att använda TLS/SSL kan minska risken för att en potentiell angripare på distans komprometterar en klient och höjer behörigheterna. För att säkerställa att de bästa säkerhetsprotokollen finns på plats rekommenderar vi starkt att du använder TLS/SSL-protokollet för att skydda infrastrukturen för programuppdatering. Den här artikeln vägleder dig genom de steg som krävs för att konfigurera var och en av dina WSUS-servrar och programuppdateringsplatsen för att använda HTTPS. Mer information om hur du skyddar WSUS finns i artikeln Secure WSUS with the Secure Sockets Layer Protocol (Skydda WSUS med Secure Sockets Layer Protocol ) i WSUS-dokumentationen.

I den här självstudien kommer du att:

- Skaffa ett PKI-certifikat om det behövs

- Binda certifikatet till WSUS-administrationswebbplatsen

- Konfigurera WSUS-webbtjänsterna för att kräva SSL

- Konfigurera WSUS-programmet att använda SSL

- Kontrollera att WSUS-konsolanslutningen kan använda SSL

- Konfigurera programuppdateringsplatsen för att kräva SSL-kommunikation till WSUS-servern

- Verifiera funktioner med Configuration Manager

Överväganden och begränsningar

WSUS använder TLS/SSL för att autentisera klientdatorer och underordnade WSUS-servrar till den överordnade WSUS-servern. WSUS använder också TLS/SSL för att kryptera uppdateringsmetadata. WSUS använder inte TLS/SSL för en uppdaterings innehållsfiler. Innehållsfilerna signeras och hashen för filen ingår i uppdateringens metadata. Innan filerna laddas ned och installeras av klienten kontrolleras både den digitala signaturen och hashen. Om endera kontrollen misslyckas installeras inte uppdateringen.

Tänk på följande begränsningar när du använder TLS/SSL för att skydda en WSUS-distribution:

- Om du använder TLS/SSL ökar serverarbetsbelastningen. Du bör förvänta dig en liten prestandaförlust när du krypterar alla metadata som skickas via nätverket.

- Om du använder WSUS med en fjärransluten SQL Server databas skyddas inte anslutningen mellan WSUS-servern och databasservern av TLS/SSL. Om databasanslutningen måste skyddas bör du överväga följande rekommendationer:

- Flytta WSUS-databasen till WSUS-servern.

- Flytta fjärrdatabasservern och WSUS-servern till ett privat nätverk.

- Distribuera IPsec (Internet Protocol Security) för att skydda nätverkstrafiken.

När du konfigurerar WSUS-servrar och deras programuppdateringsplatser för att använda TLS/SSL kanske du vill fasa in ändringarna för stora Configuration Manager hierarkier. Om du väljer att fasa in dessa ändringar börjar du längst ned i hierarkin och går uppåt och slutar med den centrala administrationsplatsen.

Förutsättningar

Den här självstudien beskriver den vanligaste metoden för att hämta ett certifikat för användning med Internet Information Services (IIS). Oavsett vilken metod din organisation använder kontrollerar du att certifikatet uppfyller PKI-certifikatkraven för en Configuration Manager programuppdateringsplats. Som med alla certifikat måste certifikatutfärdare vara betrodda av enheter som kommunicerar med WSUS-servern.

- En WSUS-server med programuppdateringsplatsrollen installerad

- Kontrollera att du har följt metodtipsen för att inaktivera återvinning och konfigurera minnesgränser för WSUS innan du aktiverar TLS/SSL.

- Ett av följande två alternativ:

- Ett lämpligt PKI-certifikat finns redan i WSUS-serverns personliga certifikatarkiv.

- Möjligheten att begära och hämta ett lämpligt PKI-certifikat för WSUS-servern från företagets rotcertifikatutfärdare (CA).

- Som standard utfärdar de flesta certifikatmallar, inklusive certifikatmallen WebServer, endast domänadministratörer. Om den inloggade användaren inte är domänadministratör måste användarkontot beviljas behörigheten Registrera för certifikatmallen.

Hämta certifikatet från certifikatutfärdare om det behövs

Om du redan har ett lämpligt certifikat i WSUS-serverns personliga certifikatarkiv hoppar du över det här avsnittet och börjar med avsnittet Bind certifikatet . Om du vill skicka en certifikatbegäran till din interna certifikatutfärdare för att installera ett nytt certifikat följer du anvisningarna i det här avsnittet.

Öppna en administrativ kommandotolk från WSUS-servern och kör

certlm.msc. Ditt användarkonto måste vara en lokal administratör för att hantera certifikat för den lokala datorn.Certificate Manager-verktyget för den lokala enheten visas.

Expandera Personligt och högerklicka sedan på Certifikat.

Välj Alla aktiviteter och begär sedan nytt certifikat.

Välj Nästa för att påbörja certifikatregistreringen.

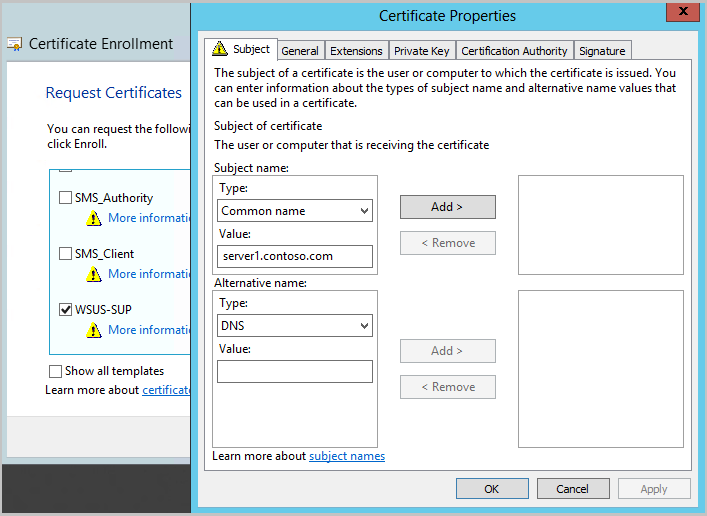

Välj vilken typ av certifikat som ska registreras. Certifikatsyftet är serverautentisering och Microsoft-certifikatmallen som ska användas är webbserver eller en anpassad mall med serverautentisering angiven som förbättrad nyckelanvändning. Du kan uppmanas att ange ytterligare information för att registrera certifikatet. Vanligtvis anger du minst följande information:

- Eget namn: På fliken Ämne anger du värdet till WSUS-serverns FQDN.

- Eget namn: På fliken Allmänt anger du värdet till ett beskrivande namn som hjälper dig att identifiera certifikatet senare.

Välj Registrera och sedan Slutför för att slutföra registreringen.

Öppna certifikatet om du vill se information om det, till exempel certifikatets tumavtryck.

Tips

Om WSUS-servern är internetuppkopplad behöver du det externa FQDN:t i ämnes- eller ämnesalternativnamnet (SAN) i certifikatet.

Binda certifikatet till WSUS-administrationsplatsen

När du har certifikatet i WSUS-serverns personliga certifikatarkiv binder du det till WSUS-administrationsplatsen i IIS.

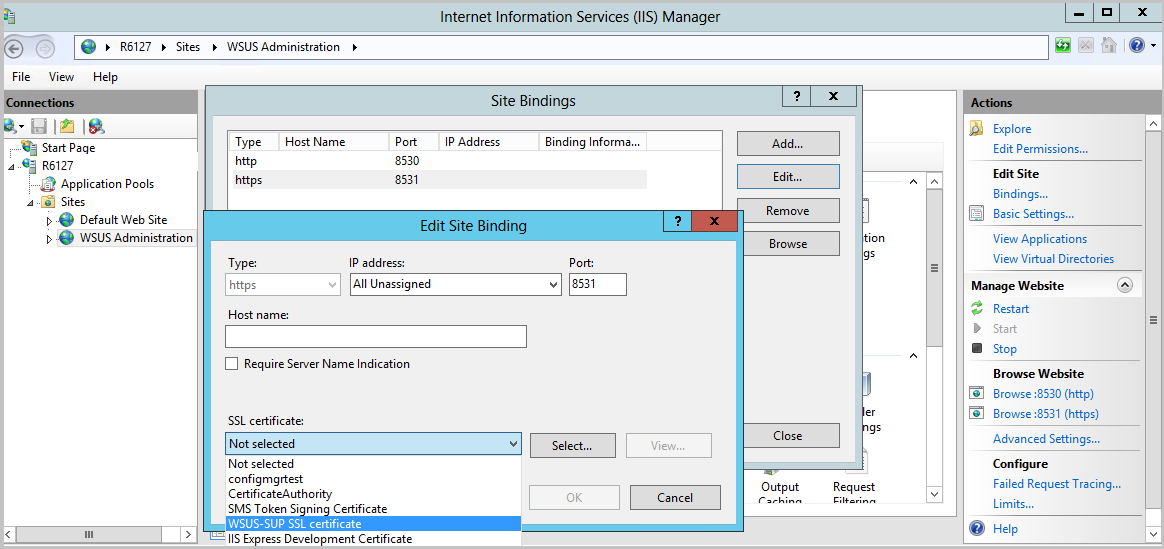

Öppna IIS-hanteraren (Internet Information Services) på WSUS-servern.

Gå till Webbplatsens>WSUS-administration.

Välj Bindningar på åtgärdsmenyn eller genom att högerklicka på webbplatsen.

I fönstret Webbplatsbindningar väljer du raden för https och väljer sedan Redigera....

- Ta inte bort HTTP-webbplatsbindningen. WSUS använder HTTP för uppdateringsinnehållsfilerna.

Under alternativet SSL-certifikat väljer du det certifikat som ska bindas till WSUS-administrationsplatsen. Certifikatets egna namn visas i den nedrullningsbara menyn. Om ett eget namn inte har angetts visas certifikatets

IssuedTofält. Om du inte är säker på vilket certifikat som ska användas väljer du Visa och kontrollerar att tumavtrycket matchar det du fick.

Välj OK när du är klar och stäng sedan Stäng för att avsluta webbplatsbindningarna. Håll IIS-hanteraren (Internet Information Services) öppen för nästa steg.

Konfigurera WSUS-webbtjänsterna för att kräva SSL

I IIS-hanteraren på WSUS-servern går du till Platser>WSUS-administration.

Expandera WSUS-administrationswebbplatsen så att du ser listan över webbtjänster och virtuella kataloger för WSUS.

För var och en av WSUS-webbtjänsterna nedan:

- ApiRemoting30

- ClientWebService

- DSSAuthWebService

- ServerSyncWebService

- SimpleAuthWebService

Gör följande ändringar:

- Välj SSL-inställningar.

- Aktivera alternativet Kräv SSL .

- Kontrollera att alternativet Klientcertifikat är inställt på Ignorera.

- Välj Använd.

Ange inte SSL-inställningarna på WSUS-administrationswebbplatsen på den översta nivån eftersom vissa funktioner, till exempel innehåll, måste använda HTTP.

Konfigurera WSUS-programmet att använda SSL

När webbtjänsterna är inställda på att kräva SSL måste WSUS-programmet meddelas så att det kan göra ytterligare konfigurationer för att stödja ändringen.

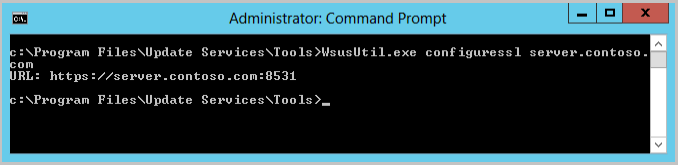

Öppna en kommandotolk för administratör på WSUS-servern. Användarkontot som kör det här kommandot måste vara medlem i gruppen WSUS-administratörer eller den lokala gruppen Administratörer.

Ändra katalog till verktygsmappen för WSUS:

cd "c:\Program Files\Update Services\Tools"Konfigurera WSUS för att använda SSL med följande kommando:

WsusUtil.exe configuressl server.contoso.comDär server.contoso.com är FQDN för WSUS-servern.

WsusUtil returnerar URL:en för WSUS-servern med det portnummer som anges i slutet. Porten är antingen 8531 (standard) eller 443. Kontrollera att url:en som returneras är vad du förväntade dig. Om något har skrivits fel kan du köra kommandot igen.

Tips

Om WSUS-servern är internetuppkopplad anger du det externa FQDN när du kör WsusUtil.exe configuressl.

Kontrollera att WSUS-konsolen kan ansluta med SSL

WSUS-konsolen använder Webbtjänsten ApiRemoting30 för anslutning. Configuration Manager programuppdateringsplats (SUP) använder också samma webbtjänst för att dirigera WSUS att vidta vissa åtgärder, till exempel:

- Initiera en programuppdateringssynkronisering

- Ställa in rätt uppströmsserver för WSUS, som är beroende av var SUP-platsen finns i Configuration Manager-hierarkin

- Lägga till eller ta bort produkter och klassificeringar för synkronisering från hierarkins WSUS-server på den översta nivån.

- Ta bort utgångna uppdateringar

Öppna WSUS-konsolen för att kontrollera att du kan använda en SSL-anslutning till WSUS-serverns ApiRemoting30-webbtjänst. Vi testar några av de andra webbtjänsterna senare.

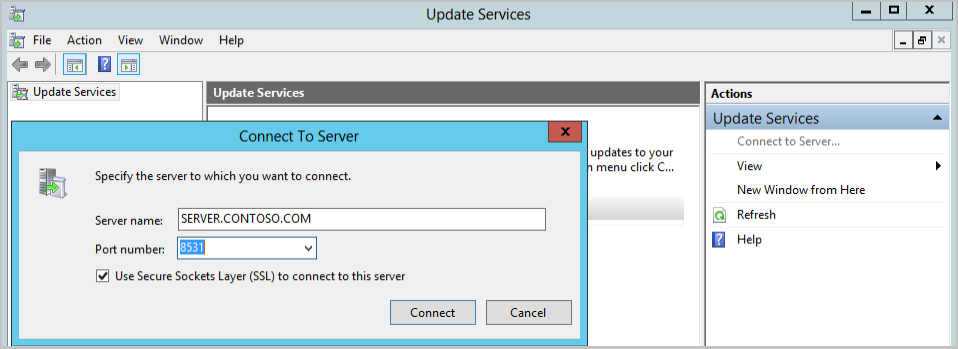

Öppna WSUS-konsolen och välj Åtgärd>Anslut till server.

Ange FQDN för WSUS-servern för alternativet Servernamn .

Välj det portnummer som returneras i URL:en från WSUSutil.

Alternativet Använd SSL (Secure Sockets Layer) för att ansluta till den här servern aktiveras automatiskt när antingen 8531 (standard) eller 443 väljs.

Om din Configuration Manager platsserver är fjärransluten från programuppdateringsplatsen startar du WSUS-konsolen från platsservern och kontrollerar att WSUS-konsolen kan ansluta via SSL.

- Om den fjärranslutna WSUS-konsolen inte kan ansluta indikerar det sannolikt ett problem med att antingen lita på certifikatet, namnmatchningen eller porten som blockeras.

Konfigurera programuppdateringsplatsen för att kräva SSL-kommunikation till WSUS-servern

När WSUS har konfigurerats för att använda TLS/SSL måste du uppdatera motsvarande Configuration Manager programuppdateringsplats för att kräva SSL också. När du gör den här ändringen gör Configuration Manager följande:

- Kontrollera att den kan konfigurera WSUS-servern för programuppdateringsplatsen

- Instruera klienter att använda SSL-porten när de uppmanas att söka igenom mot den här WSUS-servern.

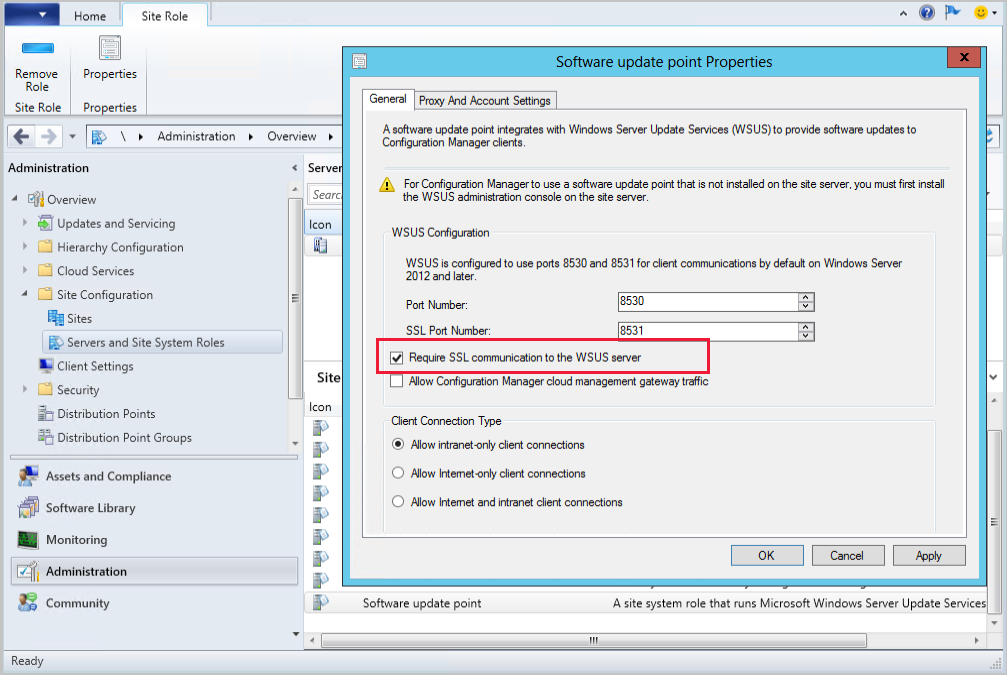

Utför följande steg för att konfigurera programuppdateringsplatsen så att den kräver SSL-kommunikation till WSUS-servern:

Öppna Configuration Manager-konsolen och anslut till antingen den centrala administrationsplatsen eller den primära platsservern för programuppdateringsplatsen som du behöver redigera.

Gå till Administration>Översikt Över>platskonfigurationsservrar>och platssystemroller.

Välj den platssystemserver där WSUS är installerat och välj sedan platssystemrollen för programuppdateringsplatsen.

I menyfliksområdet väljer du Egenskaper.

Aktivera alternativet Kräv SSL-kommunikation till WSUS-servern .

I WCM.log för webbplatsen visas följande poster när du tillämpar ändringen:

SCF change notification triggered. Populating config from SCF Setting new configuration state to 1 (WSUS_CONFIG_PENDING) ... Attempting connection to local WSUS server Successfully connected to local WSUS server ... Setting new configuration state to 2 (WSUS_CONFIG_SUCCESS)

Exempel på loggfiler har redigerats för att ta bort onödig information för det här scenariot.

Verifiera funktioner med Configuration Manager

Kontrollera att platsservern kan synkronisera uppdateringar

Anslut Configuration Manager-konsolen till platsen på den översta nivån.

Gå till Software Library>Overview>Software Uppdateringar>All Software Uppdateringar.

I menyfliksområdet väljer du Synkronisera programvara Uppdateringar.

Välj Ja till meddelandet och fråga om du vill initiera en webbplatsomfattande synkronisering av programuppdateringar.

- Eftersom WSUS-konfigurationen har ändrats sker en fullständig synkronisering av programuppdateringar i stället för en deltasynkronisering.

Öppna webbplatsens wsyncmgr.log . Om du övervakar en underordnad plats måste du vänta tills den överordnade platsen har slutfört synkroniseringen först. Kontrollera att servern synkroniseras genom att granska loggen efter poster som liknar följande:

Starting Sync ... Full sync required due to changes in main WSUS server location. ... Found active SUP SERVER.CONTOSO.COM from SCF File. ... https://SERVER.CONTOSO.COM:8531 ... Done synchronizing WSUS Server SERVER.CONTOSO.COM ... sync: Starting SMS database synchronization ... Done synchronizing SMS with WSUS Server SERVER.CONTOSO.COM

Kontrollera att en klient kan söka efter uppdateringar

När du ändrar programuppdateringsplatsen så att den kräver SSL får Configuration Manager klienter den uppdaterade WSUS-URL:en när en platsbegäran görs för en programuppdateringsplats. Genom att testa en klient kan vi:

- Kontrollera om klienten litar på WSUS-serverns certifikat.

- Om SimpleAuthWebService och ClientWebService för WSUS fungerar.

- Att den virtuella katalogen för WSUS-innehåll fungerar, om klienten råkade få ett licensavtal under genomsökningen

Identifiera en klient som söker efter programuppdateringsplatsen som nyligen har ändrats för att använda TLS/SSL. Använd Kör skript med PowerShell-skriptet nedan om du behöver hjälp med att identifiera en klient:

$Last = (Get-CIMInstance -Namespace "root\CCM\Scanagent" -Class "CCM_SUPLocationList").LastSuccessScanPath $Current= Write-Output (Get-CIMInstance -Namespace "root\CCM\Scanagent" -Class "CCM_SUPLocationList").CurrentScanPath Write-Host "LastGoodSUP- $last" Write-Host "CurrentSUP- $current"Tips

Öppna det här skriptet i community-hubben. Mer information finns i Direktlänkar till community-hubbobjekt.

Kör en genomsökningscykel för programuppdatering på testklienten. Du kan tvinga fram en genomsökning med följande PowerShell-skript:

Invoke-WMIMethod -Namespace root\ccm -Class SMS_CLIENT -Name TriggerSchedule "{00000000-0000-0000-0000-000000000113}"Tips

Öppna det här skriptet i community-hubben. Mer information finns i Direktlänkar till community-hubbobjekt.

Granska klientens ScanAgent.log för att verifiera meddelandet för genomsökning mot programuppdateringsplatsen som togs emot.

Message received: '<?xml version='1.0' ?> <UpdateSourceMessage MessageType='ScanByUpdateSource'> <ForceScan>TRUE</ForceScan> <UpdateSourceIDs> <ID>{A1B2C3D4-1234-1234-A1B2-A1B2C3D41234}</ID> </UpdateSourceIDs> </UpdateSourceMessage>'Granska LocationServices.log för att kontrollera att klienten ser rätt WSUS-URL. LocationServices.log

WSUSLocationReply : <WSUSLocationReply SchemaVersion="1 ... <LocationRecord WSUSURL="https://SERVER.CONTOSO.COM:8531" ServerName="SERVER.CONTOSO.COM" ... </WSUSLocationReply>Granska WUAHandler.log för att kontrollera att klienten kan genomsökas.

Enabling WUA Managed server policy to use server: https://SERVER.CONTOSO.COM:8531 ... Successfully completed scan.

TLS-certifikatsstiftning för enheter som genomsöker HTTPS-konfigurerade WSUS-servrar

(Infördes 2103)

Från och med Configuration Manager 2103 kan du ytterligare öka säkerheten för HTTPS-genomsökningar mot WSUS genom att framtvinga pinning av certifikat. Om du vill aktivera det här beteendet fullt ut lägger du till certifikat för dina WSUS-servrar i det nya WindowsServerUpdateServices certifikatarkivet på dina klienter och ser till att certifikatanslutning är aktiverat via klientinställningar. Mer information om ändringarna i Windows Update-agenten finns i Skanna ändringar och certifikat för att öka säkerheten för Windows-enheter som använder WSUS för uppdateringar – Microsoft Tech Community.

Krav för att framtvinga TLS-certifikats pinning för Windows Update klient

- Configuration Manager version 2103

- Kontrollera att dina WSUS-servrar och programuppdateringsplatser är konfigurerade att använda TLS/SSL

- Lägg till certifikaten för dina WSUS-servrar i det nya

WindowsServerUpdateServicescertifikatarkivet på dina klienter- När du använder certifikat som fästs med en molnhanteringsgateway (CMG) behöver arkivet

WindowsServerUpdateServicesCMG-certifikatet. Om klienter växlar från Internet till VPN behövs både CMG- och WSUS-servercertifikaten i arkivetWindowsServerUpdateServices.

- När du använder certifikat som fästs med en molnhanteringsgateway (CMG) behöver arkivet

Obs!

Genomsökningar av programuppdateringar för enheter fortsätter att köras med standardvärdet Ja för inställningen Framtvinga TLS-certifikats pinning för Windows Update klient för identifiering av uppdateringar. Detta inkluderar genomsökningar över både HTTP och HTTPS. Certifikatanslutningen börjar inte gälla förrän ett certifikat finns i klientens WindowsServerUpdateServices arkiv och WSUS-servern har konfigurerats för att använda TLS/SSL.

Aktivera eller inaktivera TLS-certifikats pinning för enheter som genomsöker HTTPS-konfigurerade WSUS-servrar

- Från Configuration Manager-konsolen går du tillAdministrationsklientinställningar>.

- Välj Standardklientinställningar eller en anpassad uppsättning klientinställningar och välj sedan Egenskaper i menyfliksområdet.

- Välj fliken Programvara Uppdateringar i klientinställningarna

- Välj något av följande alternativ för inställningen Framtvinga TLS-certifikatsstiftning för Windows Update klient för identifiering av uppdateringar:

- Nej: Aktivera inte tillämpning av TLS-certifikatsstiftning för WSUS-genomsökning

- Ja: Aktiverar tillämpning av TLS-certifikatsstiftning för enheter under WSUS-genomsökning (standard)

- Kontrollera att klienter kan söka efter uppdateringar.

Nästa steg

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för