Selektiv rensning av data med villkorliga startåtgärder för appskyddsprinciper i Intune

Villkorsstyrda startåtgärder i Intune-appskyddsprinciper ger organisationer möjlighet att blockera åtkomst eller rensa organisationsdata när vissa enhets- eller appvillkor inte uppfylls.

Du kan uttryckligen välja att rensa företagets företagsdata från slutanvändarens enhet som en åtgärd att vidta för inkompatibilitet med hjälp av dessa inställningar. För vissa inställningar kan du konfigurera flera åtgärder, till exempel blockera åtkomst och rensa data baserat på olika angivna värden.

Skapa en appskyddsprincip med hjälp av villkorsstyrda startåtgärder

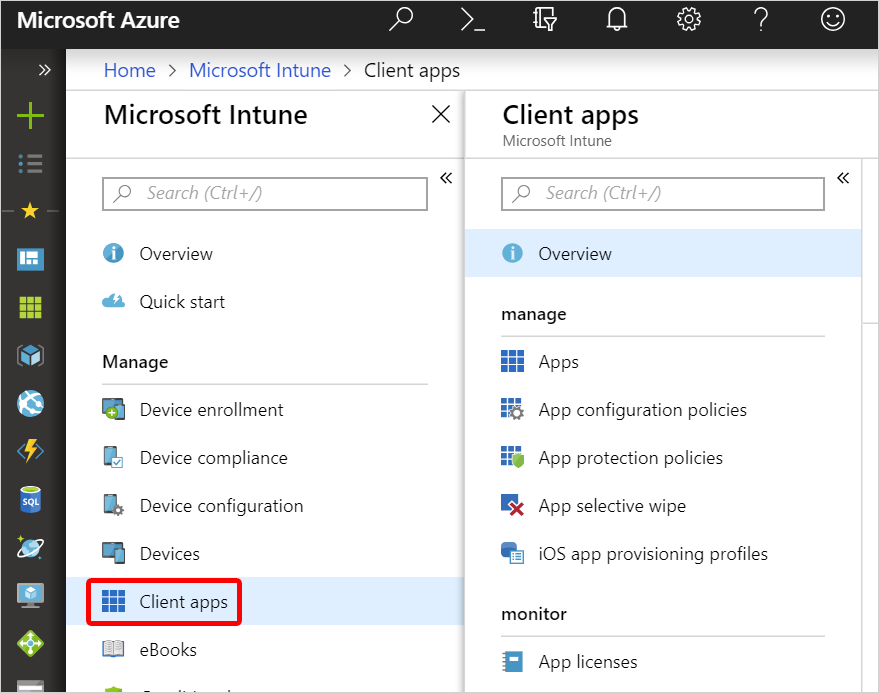

Logga in på Microsoft Intune administrationscenter.

VäljAppskyddsprinciper förappar>.

Välj Skapa princip och välj enhetens plattform för principen.

Välj Konfigurera nödvändiga inställningar för att se listan över inställningar som är tillgängliga för att konfigureras för principen.

Genom att rulla nedåt i fönstret Inställningar visas ett avsnitt med rubriken Villkorsstyrd start med en redigerbar tabell.

Välj en inställning och ange det värde som användarna måste uppfylla för att logga in på företagsappen.

Välj den åtgärd som du vill vidta om användarna inte uppfyller dina krav. I vissa fall kan flera åtgärder konfigureras för en enda inställning. Mer information finns i Skapa och tilldela appskyddsprinciper.

Principinställningar

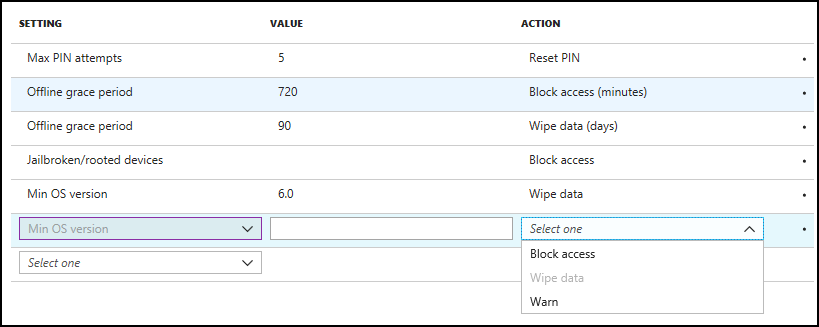

Inställningstabellen för appskyddsprinciper innehåller kolumner för Inställning, Värde och Åtgärd.

Förhandsversion: Principinställningar för Windows

För Windows kan du konfigurera åtgärder för följande "Hälsokontroll"-inställningar med hjälp av listrutan Inställning :

- Inaktiverat konto

- Högsta operativsystemversion

- Lägsta appversion

- Lägsta operativsystemversion

- Lägsta SDK-version

- Offline-respitperiod

- Högsta tillåtna enhetshotnivå

Principinställningar för iOS

För iOS/iPadOS kan du konfigurera åtgärder för följande inställningar med hjälp av listrutan Inställning :

- Maximalt antal PIN-försök

- Offline-respitperiod

- Jailbrokade/rotade enheter

- Högsta operativsystemversion

- Lägsta operativsystemversion

- Lägsta appversion

- Lägsta SDK-version

- Enhetsmodeller

- Högsta tillåtna enhetshotnivå

- Inaktiverat konto

Om du vill använda inställningen Enhetsmodell(er) anger du en semikolonavgränsad lista över iOS/iPadOS-modellidentifierare. Dessa värden är inte skiftlägeskänsliga. Förutom indata från Intune Reporting för "Enhetsmodeller" kan du hitta en iOS/iPadOS-modellidentifierare på den här GitHub-lagringsplatsen från tredje part.

Exempel på indata: iPhone5,2; iPhone5,3

På slutanvändarens enheter skulle Intune-klienten vidta åtgärder baserat på en enkel matchning av enhetsmodellsträngar som anges i Intune för programskyddsprinciper. Matchningen beror helt på vad enheten rapporterar. Du (IT-administratören) uppmanas att se till att det avsedda beteendet inträffar genom att testa den här inställningen baserat på olika enhetstillverkare och modeller och rikta in dig på en liten användargrupp. Standardvärdet är Inte konfigurerat.

Ange någon av följande åtgärder:

- Tillåt angivet (blockera ospecificerat)

- Tillåt angivet (rensa ospecificerat)

Vad händer om IT-administratören anger en annan lista över iOS/iPadOS-modellidentifierare mellan principer som är riktade till samma appar för samma Intune-användare?

När det uppstår konflikter mellan två appskyddsprinciper för konfigurerade värden använder Intune vanligtvis den mest restriktiva metoden. Den resulterande principen som skickas ned till målappen som öppnas av den aktuella Intune-användaren skulle därför vara en skärningspunkt mellan de listade iOS/iPadOS-modellidentifierarna i Princip A och Princip B som är riktade mot samma kombination av app/användare. Princip A anger till exempel "iPhone5,2; iPhone5,3", medan princip B anger "iPhone5,3", den resulterande principen att Intune-användaren som mål för både princip A och princip B är "iPhone5,3".

Policyinställningar för Android

För Android kan du konfigurera åtgärder för följande inställningar med hjälp av listrutan Inställning :

- Maximalt antal PIN-försök

- Offline-respitperiod

- Jailbrokade/rotade enheter

- Lägsta operativsystemversion

- Högsta operativsystemversion

- Lägsta appversion

- Lägsta korrigeringsversion

- Enhetstillverkare

- Bedömning av spelintegritet

- Kräv hotgenomsökning för appar

- Lägsta företagsportalversion

- Högsta tillåtna enhetshotnivå

- Inaktiverat konto

- Kräv enhetslås

Med hjälp av den lägsta företagsportalversionen kan du ange en specifik minsta definierad version av företagsportalen som tillämpas på en slutanvändarenhet. Med den här inställningen för villkorlig start kan du ange värden till Blockera åtkomst, Rensa data och Varna som möjliga åtgärder när varje värde inte uppfylls. Möjliga format för det här värdet följer mönstret [Major].[ Minor], [Major].[ Mindre]. [Build], eller [Major].[ Mindre]. [Skapa]. [Revision]. Med tanke på att vissa slutanvändare kanske inte föredrar en tvingad uppdatering av appar på plats kan alternativet "varna" vara idealiskt när du konfigurerar den här inställningen. Google Play Store gör ett bra jobb med att bara skicka deltabyte för appuppdateringar. Detta kan dock fortfarande vara en stor mängd data som användaren kanske inte vill använda om de använder data vid tidpunkten för uppdateringen. Om du tvingar fram en uppdatering och laddar ned en uppdaterad app kan det leda till oväntade dataavgifter vid tidpunkten för uppdateringen. Inställningen Lägsta företagsportalversion , om den är konfigurerad, påverkar alla slutanvändare som hämtar version 5.0.4560.0 av företagsportalen och eventuella framtida versioner av företagsportalen. Den här inställningen påverkar inte användare som använder en version av företagsportalen som är äldre än den version som den här funktionen släpps med. Slutanvändare som använder automatisk uppdatering av appar på sina enheter ser förmodligen inga dialogrutor från den här funktionen, eftersom de troligen kommer att ha den senaste versionen av företagsportalen. Den här inställningen är endast Android med appskydd för registrerade och oregistrerade enheter.

Om du vill använda inställningen Enhetstillverkare anger du en semikolonavgränsad lista över Android-tillverkare. Dessa värden är inte skiftlägeskänsliga. Förutom Intune Reporting kan du hitta Android-tillverkaren av en enhet under enhetsinställningarna.

Exempel på indata: Tillverkare A; Tillverkare B

Obs!

Det här är några vanliga tillverkare som rapporteras från enheter som använder Intune och kan användas som indata: Asus; Björnbär; Bq; Gionee; Google; Hmd global; Htc; Huawei; Infinix; Kyocera; Lemobile; Lenovo; Lge; Motorola; Oneplus; Oppo; Samsung; Skarp; Sony; Tecno; Vivo; Vodafone; Xiaomi; Zte; Zuk

På slutanvändarens enheter skulle Intune-klienten vidta åtgärder baserat på en enkel matchning av enhetsmodellsträngar som anges i Intune för programskyddsprinciper. Matchningen beror helt på vad enheten rapporterar. Du (IT-administratören) uppmanas att se till att det avsedda beteendet inträffar genom att testa den här inställningen baserat på olika enhetstillverkare och modeller och rikta in dig på en liten användargrupp. Standardvärdet är Inte konfigurerat.

Ange någon av följande åtgärder:

- Tillåt angivet (Blockera på ej angivet)

- Tillåt angivet (rensa på ospecificerat)

Vad händer om IT-administratören anger en annan lista över Android-tillverkare mellan principer som är riktade till samma appar för samma Intune-användare?

När det uppstår konflikter mellan två appskyddsprinciper för konfigurerade värden använder Intune vanligtvis den mest restriktiva metoden. Därför skulle den resulterande principen som skickas ned till målappen som öppnas av den riktade Intune-användaren vara en skärningspunkt mellan de listade Android-tillverkarna i Princip A och Princip B som är riktade mot samma app/användarkombination. Princip A anger till exempel "Google; Samsung, medan princip B anger "Google" är den resulterande principen att Intune-användaren som är mål för både princip A och princip B är "Google".

Ytterligare inställningar och åtgärder

Som standard innehåller tabellen ifyllda rader som inställningar som konfigurerats för offline-respitperiod och Maximalt antal PIN-försök, om inställningen Kräv PIN-kod för åtkomst är inställd på Ja.

Om du vill konfigurera en inställning väljer du en inställning i listrutan under kolumnen Inställning . När en inställning har valts aktiveras den redigerbara textrutan under kolumnen Värde på samma rad, om ett värde måste anges. Listrutan aktiveras också under kolumnen Åtgärd med den uppsättning villkorsstyrda startåtgärder som gäller för inställningen.

Följande lista innehåller en gemensam lista över åtgärder:

- Blockera åtkomst – Blockera slutanvändaren från att komma åt företagsappen.

- Rensa data – Rensa företagsdata från slutanvändarens enhet.

- Varna – Ange dialogrutan för slutanvändaren som ett varningsmeddelande.

I vissa fall, till exempel inställningen Lägsta operativsystemversion , kan du konfigurera inställningen för att utföra alla tillämpliga åtgärder baserat på olika versionsnummer.

När en inställning är helt konfigurerad visas raden i en skrivskyddad vy och kan redigeras när som helst. Dessutom verkar raden ha en listruta tillgänglig för val i kolumnen Inställning . Konfigurerade inställningar som inte tillåter flera åtgärder är inte tillgängliga för val i listrutan.

Nästa steg

Läs mer om Intunes appskyddsprinciper i: