Använda WDAC och Windows PowerShell för att tillåta eller blockera appar på HoloLens 2-enheter med Microsoft Intune

Microsoft HoloLens 2-enheter stöder CSP:n Windows Defender Application Control (WDAC), som ersätter AppLocker CSP.

Med Windows PowerShell och Microsoft Intune kan du använda WDAC CSP för att tillåta eller blockera specifika appar från att öppnas på Microsoft HoloLens 2-enheter. Du kanske till exempel vill tillåta eller förhindra att en app öppnas på HoloLens 2-enheter i din organisation.

Den här funktionen gäller för:

- HoloLens 2-enheter som kör Windows Holographic for Business

- Windows 10/11

WDAC CSP baseras på WDAC-funktionen (Windows Defender Application Control). Du kan också använda flera WDAC-principer.

Den här artikeln visar hur du:

- Använd Windows PowerShell för att skapa WDAC-principer.

- Använd Windows PowerShell för att konvertera WDAC-principreglerna till XML, uppdatera XML-koden och konvertera sedan XML-filen till en binär fil.

- I Microsoft Intune skapar du en anpassad enhetskonfigurationsprofil, lägger till den här binära WDAC-principfilen och tillämpar principen på dina HoloLens 2-enheter.

I Intune måste du skapa en anpassad konfigurationsprofil för att använda CSP:n Windows Defender Application Control (WDAC).

Använd stegen i den här artikeln som en mall för att tillåta eller neka specifika appar från att öppnas på HoloLens 2-enheter.

Förhandskrav

Bekanta dig med Windows PowerShell. Information om alternativen för körningsprinciper finns i Windows PowerShell about_Execution_Policies.

Om du vill konfigurera Intune-principen loggar du minst in på Intune-administrationscentret som medlem i den inbyggda Intune-rollen Princip- och Profilhanterare .

Information om inbyggda Intune-roller och vad de kan göra finns i:

Skapa en användargrupp eller enhetsgrupp med dina HoloLens 2-enheter. Information om grupper finns i Användargrupper jämfört med enhetsgrupper.

Steg 1 – Skapa WDAC-principen med Windows PowerShell

I det här exemplet används Windows PowerShell för att skapa en WDAC-princip (Windows Defender Application Control). Principen förhindrar att specifika appar öppnas.

Öppna Windows PowerShell-appen på din stationära dator.

Hämta information om det installerade programpaketet på din stationära dator och HoloLens:

$package1 = Get-AppxPackage -name *<applicationname>*Ange till exempel:

$package1 = Get-AppxPackage -name Microsoft.MicrosoftEdgeBekräfta sedan att paketet har programattribut:

$package1Appinformation som liknar följande attribut visas:

Name : Microsoft.MicrosoftEdge Publisher : CN=Microsoft Corporation, O=Microsoft Corporation, L=Redmond, S=Washington, C=US Architecture : Neutral ResourceId : Version : 44.20190.1000.0 PackageFullName : Microsoft.MicrosoftEdge_44.20190.1000.0_neutral__8wekyb3d8bbwe InstallLocation : C:\Windows\SystemApps\Microsoft.MicrosoftEdge_8wekyb3d8bbwe IsFramework : False PackageFamilyName : Microsoft.MicrosoftEdge_8wekyb3d8bbwe PublisherId : 8wekyb3d8bbwe IsResourcePackage : False IsBundle : False IsDevelopmentMode : False NonRemovable : True IsPartiallyStaged : False SignatureKind : System Status : OkSkapa en WDAC-princip och lägg till appaketet i REGELN NEKA:

$rule = New-CIPolicyRule -Package $package1 -DenyUpprepa steg 2 och 3 för andra program som du vill NEKA:

$rule += New-CIPolicyRule -Package $package<2..n> -DenyAnge till exempel:

$package2 = Get-AppxPackage -name *windowsstore* $rule += New-CIPolicyRule -Package $package<2..n> -DenyKonvertera WDAC-principen till newPolicy.xml:

Obs!

Du kan blockera appar som bara är installerade på HoloLens-enheter. Mer information finns i Paketera familjenamn för appar på HoloLens.

New-CIPolicy -rules $rule -f .\newPolicy.xml -UserPEsOm du vill rikta in dig på alla versioner av en app i newPolicy.xml ska du se till att

PackageVersion="65535.65535.65535.65535"finns i Noden Neka:<Deny ID="ID_DENY_D_1" FriendlyName="Microsoft.WindowsStore_8wekyb3d8bbwe FileRule" PackageFamilyName="Microsoft.WindowsStore_8wekyb3d8bbwe" PackageVersion="65535.65535.65535.65535" />För

PackageFamilyNameRuleskan du använda följande versioner:-

Tillåt: Ange

PackageVersion, 0.0.0.0, vilket betyder "Tillåt den här versionen och senare". -

Neka: Ange

PackageVersion, 65535.65535.65535.65535, vilket betyder "Neka den här versionen och nedan".

-

Tillåt: Ange

Om du planerar att distribuera och köra appar som inte kommer från Microsoft Store, till exempel verksamhetsspecifika appar (se Apphantering), tillåter du dessa appar uttryckligen genom att lägga till deras undertecknare i WDAC-principen.

Obs!

Användning av WDAC- och LOB-appar är för närvarande endast tillgängligt i Windows Insiders-funktioner för HoloLens.

Du planerar till exempel att

ATestApp.msixdistribuera .ATestApp.msixsigneras av certifikatetTestCert.cer. Använd följande Windows PowerShell-skript för att lägga till undertecknaren i WDAC-principen:Add-SignerRule -FilePath .\newPolicy.xml -CertificatePath .\TestCert.cer -UserSammanfoga newPolicy.xml med standardprincipen som finns på din stationära dator. Det här steget skapar mergedPolicy.xml. Låt till exempel Windows, WHQL-signerade drivrutiner och Store-signerade appar köras:

Merge-CIPolicy -PolicyPaths .\newPolicy.xml,C:\Windows\Schemas\codeintegrity\examplepolicies\DefaultWindows_Audit.xml -o mergedPolicy.xmlInaktivera regeln för granskningsläge i mergedPolicy.xml. När du sammanfogar aktiveras granskningsläget automatiskt:

Set-RuleOption -o 3 -Delete .\mergedPolicy.xmlAktivera regeln InvalidateEAs på en omstartsregel i mergedPolicy.xml:

Set-RuleOption -o 15 .\mergedPolicy.xmlInformation om dessa regler finns i Förstå WDAC-principregler och filregler.

Konvertera mergedPolicy.xml till binärt format. Det här steget skapar compiledPolicy.bin. I Steg 2 – Skapa en Intune-princip och distribuera principen till HoloLens 2-enheter lägger du till den här compiledPolicy.bin binära filen i en Intune-princip.

ConvertFrom-CIPolicy .\mergedPolicy.xml .\compiledPolicy.bin

Steg 2 – Skapa en Intune-princip och distribuera principen till HoloLens 2-enheter

I det här steget skapar du en anpassad enhetskonfigurationsprofil i Intune. I den anpassade principen lägger du till den compiledPolicy.bin binära filen som du skapade i steg 1 – Skapa WDAC-principen med Windows PowerShell. Använd sedan Intune för att distribuera principen till HoloLens 2-enheter.

Skapa en anpassad enhetskonfigurationsprofil för Windows i administrationscentret för Microsoft Intune.

De specifika stegen finns i Skapa en anpassad profil med OMA-URI i Intune.

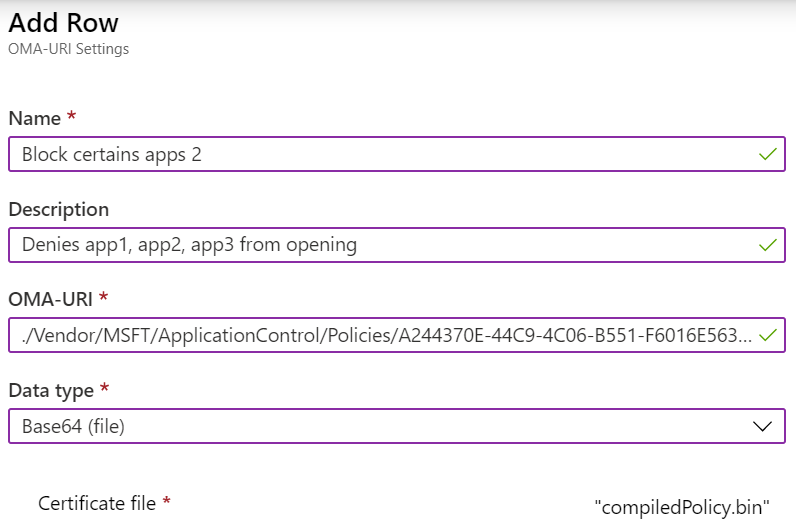

När du skapar profilen anger du följande inställningar:

OMA-URI: Ange

./Vendor/MSFT/ApplicationControl/Policies/<PolicyGUID>/Policy. Ersätt<PolicyGUID>med noden PolicyTypeID i mergedPolicy.xml-filen som du skapade i steg 6.I vårt exempel anger du

./Vendor/MSFT/ApplicationControl/Policies/A244370E-44C9-4C06-B551-F6016E563076/Policy.Princip-GUID måste matcha noden PolicyTypeID i mergedPolicy.xml -filen (skapades i steg 6).

OMA-URI använder APPLICATIONControl CSP. Information om noderna i den här CSP:en finns i ApplicationControl CSP.

Datatyp: Ställ in på Base64-fil. Filen konverteras automatiskt från lagerplats till base64.

Certifikatfil: Ladda upp compiledPolicy.bin binärfil (skapad i steg 10).

Dina inställningar ser ut ungefär som följande inställningar:

När profilen har tilldelats till din HoloLens 2-grupp kontrollerar du profilstatusen. När profilen har tillämpats startar du om HoloLens 2-enheterna.