Steg 3 – Planera för efterlevnadsprinciper

Tidigare konfigurerade du din Intune-prenumeration och skapade appskyddsprinciper. Planera sedan för och konfigurera inställningar och principer för enhetsefterlevnad för att skydda organisationsdata genom att kräva att enheterna uppfyller de krav som du ställer in.

Om du ännu inte är bekant med efterlevnadsprinciper kan du läsa Efterlevnadsöversikt.

Den här artikeln gäller för:

- Android Enterprise (fullständigt hanterade och personligt ägda arbetsprofiler)

- Android Open-Source Project (AOSP)

- iOS/iPadOS

- Linux

- macOS

- Windows

Du distribuerar efterlevnadsprinciper till grupper av enheter eller användare. När de distribueras till användare måste alla enheter som användaren loggar in på uppfylla policykraven. Några vanliga exempel på efterlevnadskrav är:

- Kräver en lägsta version av operativsystemet.

- Användning av ett lösenord eller en PIN-kod som uppfyller vissa komplexitets- och längdkrav.

- En enhet som är på eller under en hotnivå som bestäms av programvara för skydd mot mobilhot som du använder. Programvara för skydd mot mobilhot omfattar Microsoft Defender för Endpoint eller någon av Intunes andra partner som stöds.

När enheter inte uppfyller kraven i en efterlevnadsprincip kan den principen tillämpa en eller flera åtgärder för inkompatibilitet. Några åtgärder är:

- Fjärrlåsa den inkompatibla enheten.

- Skicka e-post eller meddelanden till enheten eller användaren om efterlevnadsproblemet, så att en enhetsanvändare kan återställa efterlevnaden.

- Identifiera en enhet som kan vara redo för tillbakadragning om den inte uppfyller kraven under en längre tid. När du planerar för och distribuerar dina efterlevnadsprinciper kan det hjälpa dig att närma dig efterlevnadsprinciper genom våra rekommendationer via olika nivåer. Vi rekommenderar att du börjar med de minimala kompatibilitetsinställningarna, som är gemensamma för de flesta eller alla plattformar, och sedan expanderar genom att lägga till mer avancerade konfigurationer och integreringar som ger fler funktioner.

Eftersom olika enhetsplattformar har stöd för olika efterlevnadsfunktioner eller använder olika namn för liknande inställningar, är det inte längre än den här distributionsplanen att lista varje alternativ. I stället tillhandahåller vi kategorier och exempel på inställningar i dessa kategorier för var och en av följande nivåer:

- Nivå 1 – Minimal enhetsefterlevnad. Den här kategorin innehåller konfigurationer som vi rekommenderar att alla klienter har på plats.

- Nivå 2 – Förbättrade inställningar för enhetsefterlevnad. Dessa omfattar vanliga enhetskonfigurationer som kryptering eller filskydd på systemnivå.

- Nivå 3 – Avancerade konfigurationer för enhetsefterlevnad. Rekommendationer på hög nivå omfattar konfigurationer som kräver djupare integrering med andra produkter, till exempel villkorsstyrd åtkomst i Microsoft Entra.

I allmänhet placerar våra rekommendationer inställningar som anses vara viktiga konfigurationer som är vanliga på olika plattformar på lägsta efterlevnadsnivå, vilket ger en stark avkastning för din investering. Inställningar som anges för på högre nivåer kan innebära mer komplexitet, till exempel inställningar som kräver integrering av produkter från tredje part. Se till att granska alla intervallrekommendationer och vara redo att justera din egen distributionsplan så att den passar organisationens behov och förväntningar.

Följande artiklar kan hjälpa dig att förstå de inställningar som Intune-principer har inbyggt stöd för:

- Android-enhetsadministratör

- Android Enterprise

- Android Open-Source Project (AOSP)

- iOS

- macOS

- Windows 10/11

Nivå 1 – Minimal enhetsefterlevnad

✔️ Konfigurera inställningar för efterlevnadsprinciper för hela klientorganisationen

✔️ Konfigurera svar för inkompatibilitetsenheter (åtgärder för inkompatibilitet)

✔️ Förstå hur principer för enhetsefterlevnad och enhetskonfiguration interagerar

✔️ Använd en grundläggande uppsättning med minimala kompatibilitetsinställningar på de plattformar som du stöder

De minimala inställningarna för enhetsefterlevnad omfattar följande ämnen som alla klienter som planerar att använda efterlevnadsprinciper bör förstå och vara beredda att använda:

- Inställningar för efterlevnadsprinciper – Inställningar för hela klientorganisationen som påverkar hur Intune-efterlevnadstjänsten fungerar med dina enheter.

- Åtgärder för inkompatibilitet – Dessa konfigurationer är gemensamma för alla principer för enhetsefterlevnad.

- Minimala rekommendationer för enhetsefterlevnadsprinciper – Den här kategorin innehåller de plattformsspecifika inställningarna för enhetsefterlevnad som vi anser att varje klientorganisation bör implementera för att skydda organisationens resurser.

Dessutom rekommenderar vi att du är bekant med hur principer för enhetsefterlevnad och enhetskonfigurationsprinciper är relaterade och interagerar.

Inställningar för efterlevnadsprinciper

Alla organisationer bör granska och ange inställningar för efterlevnadsprinciper för hela klientorganisationen. De här inställningarna är grundläggande för att stödja plattformsspecifika principer. De kan också markera enheter som inte har utvärderat en efterlevnadsprincip som inkompatibla, vilket kan hjälpa dig att skydda din organisation från nya eller okända enheter som kanske inte uppfyller dina säkerhetsförväntningar.

- Inställningar för efterlevnadsprinciper är några konfigurationer som du gör på klientorganisationsnivå som sedan gäller för alla enheter. De fastställer hur Intune-efterlevnadstjänsten fungerar för din klientorganisation.

- De här inställningarna konfigureras direkt i administrationscentret för Microsoft Intune och skiljer sig från principer för enhetsefterlevnad som du skapar för specifika plattformar och distribuerar till diskreta grupper av enheter eller användare.

Mer information om inställningar för efterlevnadsprinciper på klientorganisationsnivå och hur du konfigurerar dem finns i Inställningar för efterlevnadsprinciper.

Åtgärder för inkompatibilitet

Varje enhetsefterlevnadsprincip innehåller åtgärder för inkompatibilitet, som är en eller flera tidsbeställda åtgärder som tillämpas på enheter som inte uppfyller efterlevnadskraven för principen. Som standard är märkning av en enhet som inkompatibel en omedelbar åtgärd som ingår i varje princip.

För varje åtgärd som du lägger till definierar du hur lång tid som ska vänta efter att en enhet har markerats som inkompatibel innan åtgärden körs.

Tillgängliga åtgärder som du kan konfigurera omfattar följande, men alla är inte tillgängliga för varje enhetsplattform:

- Markera enheten som icke-kompatibel (standardåtgärd för alla principer)

- Skicka push-meddelanden till slutanvändaren

- Skicka e-post till slutanvändare

- Fjärrlåsa den inkompatibla enheten

- Dra tillbaka den inkompatibla enheten

Principadministratörer bör förstå tillgängliga alternativ för varje åtgärd och slutföra stödkonfigurationer innan de distribuerar en princip som kräver dem. Innan du till exempel kan lägga till åtgärden skicka e-post måste du först skapa en eller flera e-postmallar med de meddelanden som du kanske vill skicka. Ett sådant e-postmeddelande kan innehålla resurser som hjälper användaren att uppfylla sina enheter. Senare när du definierar en e-poståtgärd för en princip kan du välja en av dina mallar som ska användas med en specifik åtgärd.

Eftersom varje icke-standardåtgärd kan läggas till i en princip flera gånger, var och en med en separat konfiguration, kan du anpassa hur åtgärderna tillämpas.

Du kan till exempel konfigurera flera relaterade åtgärder som ska utföras i en sekvens. Först kan intune skicka ett e-postmeddelande till enhetens användare direkt när inkompatibiliteten är inkompatibel, och kanske även till en administratör. Några dagar senare kan en andra åtgärd skicka en annan e-postpåminnelse, med information om en tidsgräns för att åtgärda enheten. Du kan också konfigurera en sista åtgärd för att lägga till en enhet i en lista över enheter som du kanske vill dra tillbaka, med åtgärden inställd på att köras först när en enhet fortsätter att vara inkompatibel under en längre period.

Efterlevnadsprincipen kan markera en enhet som inkompatibel, men du behöver också en plan för hur du kan åtgärda inkompatibla enheter. Den här planen kan omfatta administratörer som använder inkompatibel enhetsstatus för att begära uppdateringar eller konfigurationer som görs till en enhet. Om du vill ge allmän vägledning till enhetsanvändare kan du konfigurera åtgärden skicka e-post till slutanvändare för inkompatibilitet så att den innehåller användbara tips eller kontakter för att lösa ett problem med enhetsefterlevnad.

Mer information finns i Åtgärder för inkompatibilitet.

Förstå hur principer för enhetsefterlevnad och enhetskonfiguration interagerar

Innan du går in på rekommendationer för efterlevnadsprinciper efter nivåer är det viktigt att förstå den ibland nära relationen mellan efterlevnadsprinciper och enhetskonfigurationsprinciper. Med medvetenhet om dessa interaktioner kan du bättre planera för och distribuera framgångsrika principer för båda funktionsområdena.

- Enhetskonfigurationsprinciper konfigurerar enheter för att använda specifika konfigurationer. De här inställningarna kan variera mellan alla aspekter av enheten.

- Principer för enhetsefterlevnad fokuserar på en delmängd av enhetskonfigurationer som är relaterade till säkerhet.

Enheter som tar emot efterlevnadsprinciper utvärderas mot konfigurationer av efterlevnadsprinciper med resultat som returneras till Intune för möjliga åtgärder. Vissa efterlevnadskonfigurationer som lösenordskrav leder till tillämpning på enheten, även om enhetskonfigurationerna är mer överseende.

När en enhet får motstridiga konfigurationer för en inställning av olika eller liknande principtyper kan konflikter uppstå. Information om hur du förbereder för det här scenariot finns i Efterlevnads- och enhetskonfigurationsprinciper som är i konflikt

Överväg att synkronisera eventuella planerade konfigurationer mellan enhetskonfigurations- och enhetsefterlevnadsteam för att identifiera överlappningar i konfigurationen. Se till att de två principtyperna är överens om samma konfiguration för målenheter eftersom detta kan bidra till att undvika principkonflikter eller lämna en enhet utan den konfiguration eller resursåtkomst som du förväntar dig.

Minimala kompatibilitetsinställningar

När du har upprättat inställningar för efterlevnadsprinciper för hela klientorganisationen och upprättat kommunikation eller regler för åtgärder för inkompatibla enheter är du förmodligen redo att skapa och distribuera principer för enhetsefterlevnad till diskreta grupper av enheter eller användare.

Granska plattformsspecifika principer i administrationscentret för Microsoft Intune för att identifiera vilka kompatibilitetsinställningar som är tillgängliga för varje plattform och mer information om deras användning. Information om hur du konfigurerar principer finns i Skapa en efterlevnadsprincip.

Vi rekommenderar att du använder följande inställningar i dina minimala principer för enhetsefterlevnad:

| Minimala kategorier och exempel på enhetsefterlevnad | Information |

|---|---|

| Antivirus, Antispyware och AntimalwareWindows: Utvärdera enheter för lösningar som registreras med Windows Security Center för att vara på och övervaka för: - Antivirus - Antispyware – Microsoft Defender Antimalware Andra plattformar: Efterlevnadsprinciper för andra plattformar än Windows inkluderar inte utvärdering för dessa lösningar. | Aktiva lösningar för antivirus-, antispionprogram- och program mot skadlig kod är viktiga. Windows efterlevnadsprincip kan utvärdera tillståndet för dessa lösningar när de är aktiva och registrerade registrerar sig med Windows Security Center på en enhet. Icke-Windows-plattformar bör fortfarande köra lösningar för antivirusprogram, antispionprogram och program mot skadlig kod, även om Intunes efterlevnadsprinciper saknar alternativ för att utvärdera deras aktiva närvaro. |

| OperativsystemversionerAlla enheter: Utvärdera inställningar och värden för operativsystemversioner, inklusive: – Maximalt operativsystem – Lägsta operativsystem – Delversioner och Huvudversioner – korrigeringsnivåer för operativsystem | Använd tillgängliga inställningar som definierar en lägsta tillåtna operativsystemversion eller version och viktiga korrigeringsnivåer för att säkerställa att enhetens operativsystem är aktuella och säkra. Högsta operativsysteminställningar kan hjälpa dig att identifiera nya men otestade resultat och beta- eller utvecklarversioner av operativsystem som kan medföra okända risker. Linux stöder ett alternativ för att definiera Linux-distributionstypen, till exempel Ubuntu. Windows stöder en annan inställning för att ange byggintervall som stöds. |

| LösenordskonfigurationerAlla enheter: – Framtvinga inställningar som låser skärmen efter en period av inaktivitet, vilket kräver ett lösenord eller en PIN-kod för att låsa upp. – Kräv komplexa lösenord som använder kombinationer av bokstäver, siffror och symboler. – Kräv lösenord eller Fäst för att låsa upp enheter. – Ange krav för en minsta längd på lösenord. | Använd efterlevnad för att utvärdera enheter för lösenordsstruktur och längd och för att identifiera enheter som saknar lösenord eller använder enkla lösenord. De här inställningarna kan skydda åtkomsten till enheten. Andra alternativ som återanvändning av lösenord eller tidslängd innan ett lösenord måste ändras inkluderas uttryckligen på den förbättrade efterlevnadsnivån. |

Nivå 2 – Förbättrade inställningar för enhetsefterlevnad

✔️ Använda förbättrade enhetskonfigurationsprinciper för plattformstyper som stöds

Förbättrade kompatibilitetsinställningar

Stödet för förbättrade kompatibilitetsinställningar varierar kraftigt beroende på plattform jämfört med de inställningar som finns i de minimala rekommendationerna. Vissa plattformar kanske inte stöder inställningar som stöds av relaterade plattformar. Android AOSP saknar till exempel alternativ som finns för Android Enterprise-plattformar för att konfigurera kompatibilitet för fil- och startskydd på systemnivå.

Granska plattformsspecifika principer i administrationscentret för Microsoft Intune för att identifiera vilka kompatibilitetsinställningar som är tillgängliga för varje plattform och mer information om deras användning. Information om hur du konfigurerar principer finns i Skapa en efterlevnadsprincip.

Vi rekommenderar att du använder följande inställningar i dina förbättrade principer för enhetsefterlevnad:

| Förbättrade kategorier och exempel på enhetsefterlevnad | Information |

|---|---|

| ProgramAndroid Enterprise: – Blockera appar från okända källor – Körningsintegritet i företagsportalappen – Hantera källplatser för appar – Google Play-tjänster – SafteyNet-alternativ för attestering och utvärderingiOS/iPadOS – Begränsade apparmacOS: – Tillåt appar från specifika platser – Blockera appar från okända källor – BrandväggsinställningarWindows: – Blockera appar från okända källor – Brandväggsinställningar | Konfigurera krav för olika program. För Android hanterar du användning och drift av program som Google Play, SafteyNet och utvärdering av företagsportalappens körningsintegritet. För alla plattformar, när det stöds, kan du hantera var appar kan installeras från och vilka appar som inte ska tillåtas på enheter som har åtkomst till organisationens resurser. För macOS och Windows har kompatibilitetsinställningar stöd för att kräva en aktiv och konfigurerad brandvägg. |

| KrypteringAndroid Enterprise: – Kräv kryptering av datalagringAndroid AOSP: – Kräv kryptering av datalagringmacOS: – Kräv kryptering av datalagringLinux: – Kräv kryptering av datalagringWindows: – Kräv kryptering av datalagring – BitLocker | Lägg till kompatibilitetsinställningar som kräver kryptering av datalagring. Windows har också stöd för att kräva användning av BitLocker. |

| LösenordskonfigurationerAndroid Enterprise: – Lösenordets giltighetstid och återanvändiOS/iPadOS: – Förfallotid för lösenord och återanvändningav macOS: – Lösenordets giltighetstid och återanvändningav Windows: – Lösenordets giltighetstid och återanvändning | Lägg till inställningar för lösenordsefterlevnad för att säkerställa att lösenord roteras regelbundet och att lösenord inte återanvänds ofta. |

| Fil- och startskydd på systemnivåAndroid AOSP: – Rotade enheter Android Enterprise: – Blockera USB-felsökning på enheten – Rotade enheteriOS/iPadOS – Jailbrokade enhetermacOS: – Kräv systemintegritetsskydd Windows: – Kräv kodintegritet – Kräv säker start för att aktiveras på enheten – Trusted Platform Module (TPM) | Konfigurera de plattformsspecifika alternativ som utvärderar enheter för risker på systemnivå eller kernelnivå. |

Nivå 3 – Avancerade konfigurationer för enhetsefterlevnad

✔️ Lägga till data från Mobile Threat Defense-partner i dina principer för enhetsefterlevnad

✔️ Integrera en efterlevnadspartner från tredje part med Intune

✔️ Definiera anpassade kompatibilitetsinställningar för Windows och Linux

✔️ Använda efterlevnadsdata med villkorsstyrd åtkomst för att få åtkomst till organisationens resurser

✔️ Använda avancerade enhetskonfigurationsprinciper för plattformstyper som stöds

Med robusta principer för enhetsefterlevnad på plats kan du sedan implementera mer avancerade efterlevnadsalternativ som går utöver att bara konfigurera inställningar i enhetsefterlevnadsprinciper, inklusive:

Använda data från Mobile Threat Defense-partner som en del av din enhets efterlevnadsprinciper och i dina principer för villkorsstyrd åtkomst.

Integrering av enhetens efterlevnadsstatus med villkorsstyrd åtkomst för att hjälpa till att begränsa vilka enheter som får åtkomst till e-post, andra molntjänster eller lokala resurser.

Inklusive efterlevnadsdata från tredje parts efterlevnadspartner. Med en sådan konfiguration kan efterlevnadsdata från dessa enheter användas med dina principer för villkorlig åtkomst.

Utöka inbyggda principer för enhetsefterlevnad genom att definiera anpassade kompatibilitetsinställningar som inte är tillgängliga internt via användargränssnittet för Intune-efterlevnadsprinciper.

Integrera data från en Mobile Threat Defense-partner

En MTD-lösning (Mobile Threat Defense) är programvara för mobila enheter som hjälper till att skydda dem från olika cyberhot. Genom att skydda mobila enheter hjälper du till att skydda din organisation och dina resurser. När MTD-lösningarna är integrerade tillhandahåller de ytterligare en informationskälla till Intune för dina principer för enhetsefterlevnad. Den här informationen kan också användas av regler för villkorsstyrd åtkomst som du kan använda med Intune.

När Intune är integrerat har det stöd för användning av MTD-lösningar med registrerade enheter och när de stöds av MTD-lösningen, avregistrerade enheter med hjälp av Microsoft Intune-skyddade appar och appskyddsprinciper.

Se till att använda en MTD-partner som stöds av Intune och som stöder de funktioner som din organisation behöver på alla plattformar som du använder.

Microsoft Defender för Endpoint är till exempel en Mobile Threat Defense-lösning som du kanske redan använder och som kan användas med Plattformarna Android, iOS/iPadOS och Windows. Andra lösningar stöder vanligtvis Android och iOS/iPadOS. Se Mobile Threat Defense-partner för att visa listan över MTD-partner som stöds.

Om du vill veta mer om hur du använder Mobile Threat Defense-programvara med Intune börjar du med Mobile Threat Defense-integrering med Intune.

Använda data från efterlevnadspartner från tredje part

Intune stöder användning av efterlevnadspartner från tredje part där partnern fungerar som utfärdare för hantering av mobila enheter (MDM) för en grupp enheter. När du använder en efterlevnadspartner som stöds använder du den partnern för att konfigurera enhetsefterlevnad för de enheter som lösningen hanterar. Du konfigurerar också den partnerlösningen för att skicka efterlevnadsresultaten till Intune, som sedan lagrar dessa data i Microsoft Entra-ID tillsammans med efterlevnadsdata från Intune. Efterlevnadsdata från tredje part är sedan tillgängliga för användning av Intune vid utvärdering av principer för enhetsefterlevnad och för användning av principer för villkorsstyrd åtkomst.

I vissa miljöer kan Intune fungera som den enda MDM-utfärdare som du behöver använda, eftersom Intune som standard är en registrerad efterlevnadspartner för Plattformarna Android, iOS/iPadOS och Windows. Andra plattformar kräver att andra efterlevnadspartner fungerar som mdm-utfärdare för enheter, till exempel användning av Jamf Pro för macOS-enheter.

Om du använder en partner för enhetsefterlevnad från tredje part i din miljö kontrollerar du att de stöds med Intune. Om du vill lägga till support konfigurerar du en anslutning för partnern från administrationscentret för Microsoft Intune och följer partnerdokumentationen för att slutföra integreringen.

Mer information om det här ämnet finns i Support tredjepartspartner för enhetsefterlevnad i Intune.

Använda anpassade kompatibilitetsinställningar

Du kan utöka Intunes inbyggda alternativ för enhetsefterlevnad genom att konfigurera anpassade kompatibilitetsinställningar för hanterade Linux- och Windows-enheter.

Anpassade inställningar ger dig flexibiliteten att basera kompatibiliteten på de inställningar som är tillgängliga på en enhet utan att behöva vänta tills Intune har lagt till de här inställningarna.

Om du vill använda anpassad efterlevnad måste du konfigurera en . JSON-fil som definierar värden på enheten som ska användas för kompatibilitet och ett identifieringsskript som körs på enheten för att utvärdera inställningarna från JSON.

Mer information om perquisites, plattformar som stöds och de JSON- och skriptkonfigurationer som krävs för anpassad efterlevnad finns i [Använd anpassade efterlevnadsprinciper och inställningar för Linux- och Windows-enheter med Microsoft Intune](.. /protect/compliance-use-custom-settings.md).

Integrera efterlevnad med villkorsstyrd åtkomst

Villkorlig åtkomst är en Microsoft Entra-funktion som fungerar med Intune för att skydda enheter. För enheter som registreras med Microsoft Entra kan principer för villkorsstyrd åtkomst använda enhetsinformation och efterlevnadsinformation från Intune för att framtvinga åtkomstbeslut för användare och enheter.

Kombinera principen för villkorsstyrd åtkomst med:

- Principer för enhetsefterlevnad kan kräva att en enhet markeras som kompatibel innan enheten kan användas för att komma åt organisationens resurser. Principerna för villkorsstyrd åtkomst anger apptjänster som du vill skydda, villkor under vilka appar eller tjänster kan nås och de användare som principen gäller för.

- Appskyddsprinciper kan lägga till ett säkerhetslager som endast garanterar att klientappar som stöder Intunes appskyddsprinciper kan komma åt dina onlineresurser, till exempel Exchange eller andra Microsoft 365-tjänster.

Villkorsstyrd åtkomst fungerar också med följande för att hjälpa dig att skydda enheter:

- Microsoft Defender för Endpoint och MTD-appar från tredje part

- Partnerappar för enhetsefterlevnad

- Microsoft Tunnel

Mer information finns i Läs mer om villkorlig åtkomst och Intune.

Avancerade kompatibilitetsinställningar

Granska plattformsspecifika principer i administrationscentret för Microsoft Intune för att identifiera vilka kompatibilitetsinställningar som är tillgängliga för varje plattform och mer information om deras användning. Information om hur du konfigurerar principer finns i Skapa en efterlevnadsprincip.

Information om hur du konfigurerar principer finns i Skapa en efterlevnadsprincip.

Vi rekommenderar att du använder följande inställningar i dina förbättrade principer för enhetsefterlevnad:

| Avancerade kategorier och exempel på enhetsefterlevnad | Information |

|---|---|

| KörningsskyddAndroid Enterprise: – Kräv att enheten ska vara på eller under hotnivån för enheten – Kräv att enheten är på eller under riskpoängen för iOS/iPadOS: – Kräv att enheten är på eller under hotnivån för enheten – Kräv att enheten ska vara på eller under riskpoängenwindows: – Kräv att enheten är på eller under riskpoängen för enheten | När du integrerar Intune med en Mobile Threat Defense-partner kan du använda den partnern utvärdering på enhetshotnivå som kriterier i dina efterlevnadsprinciper. När du har integrerat Microsoft Defender för Endpoint med Intune kan du använda riskpoängen från Defender som en efterlevnadskontroll. |

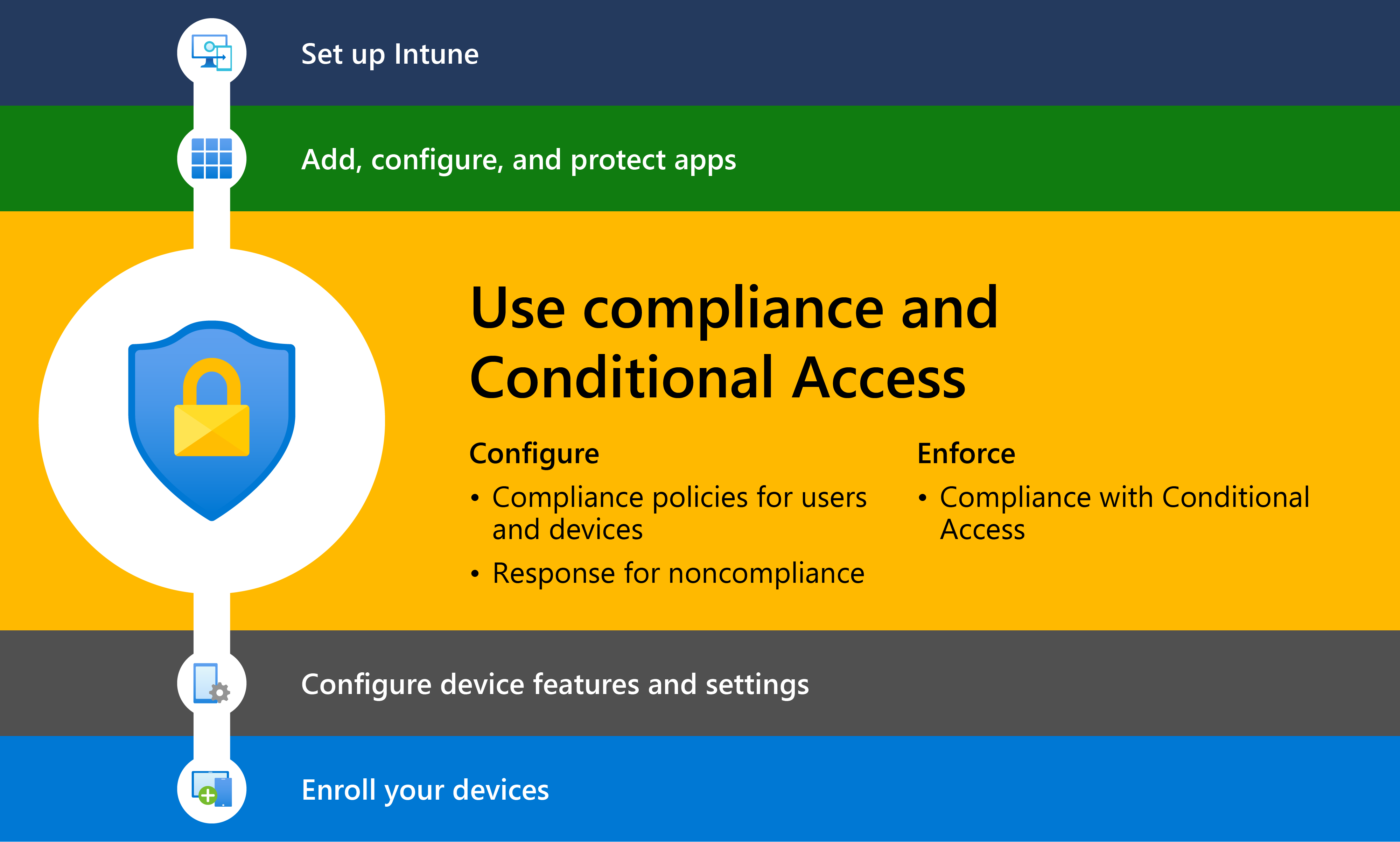

Följ de minsta rekommenderade baslinjeprinciperna

- Konfigurera Microsoft Intune

- Lägga till, konfigurera och skydda appar

- 🡺 Planera för efterlevnadsprinciper (du är här)

- Konfigurera enhetsfunktioner

- Registrera enheter