Skapa och tilldela SCEP-certifikatprofiler i Intune

När du har konfigurerat infrastrukturen för att stödja SCEP-certifikat (Simple Certificate Enrollment Protocol) kan du skapa och sedan tilldela SCEP-certifikatprofiler till användare och enheter i Intune.

För att enheter ska kunna använda en SCEP-certifikatprofil måste de lita på din betrodda rotcertifikatutfärdare (CA). Förtroende för rotcertifikatutfärdare upprättas bäst genom att distribuera en betrodd certifikatprofil till samma grupp som tar emot SCEP-certifikatprofilen. Betrodda certifikatprofiler etablerar certifikatet för betrodd rotcertifikatutfärdare.

Enheter som kör Android Enterprise kan kräva en PIN-kod innan SCEP kan etablera dem med ett certifikat. Mer information finns i PIN-krav för Android Enterprise.

Viktigt

Microsoft Intune upphör stödet för hantering av Android-enhetsadministratörer på enheter med åtkomst till Google Mobile Services (GMS) den 31 december 2024. Efter det datumet är enhetsregistrering, teknisk support, felkorrigeringar och säkerhetskorrigeringar otillgängliga. Om du för närvarande använder hantering av enhetsadministratörer rekommenderar vi att du växlar till ett annat Android-hanteringsalternativ i Intune innan supporten upphör. Mer information finns i Avsluta stöd för Android-enhetsadministratör på GMS-enheter.

Obs!

Från och med Android 11 kan betrodda certifikatprofiler inte längre installera det betrodda rotcertifikatet på enheter som har registrerats som Android-enhetsadministratör. Den här begränsningen gäller inte för Samsung Knox.

Mer information om den här begränsningen finns i Betrodda certifikatprofiler för Android-enhetsadministratör.

Viktigt

Den 22 oktober 2022 upphörde Microsoft Intune stödet för enheter som kör Windows 8.1. Teknisk hjälp och automatiska uppdateringar på dessa enheter är inte tillgängliga.

Om du för närvarande använder Windows 8.1 går du till Windows 10/11-enheter. Microsoft Intune har inbyggda säkerhets- och enhetsfunktioner som hanterar Windows 10/11-klientenheter.

Tips

SCEP-certifikatprofiler stöds för Fjärrskrivbord med flera sessioner i Windows Enterprise.

Uppdatera certifikatanslutningsappen: Starka mappningskrav för KB5014754

Gäller för:

- Windows 10

- Windows 11

- iOS

- macOS

Nyckeldistributionscenter (KDC) kräver att användar- eller enhetsobjekt mappas starkt till Active Directory för certifikatbaserad autentisering. Det innebär att certifikatets alternativa ämnesnamn (SAN) måste innehålla ett SID-tillägg (Security Identifier) som mappar till användaren eller enhetens SID i Active Directory. När en användare eller enhet autentiserar med ett certifikat i Active Directory söker KDC efter SID för att kontrollera att certifikatet har mappats och utfärdats till rätt användare eller enhet. Mappningskravet skyddar mot förfalskning av certifikat och säkerställer att certifikatbaserad autentisering mot KDC fortsätter att fungera.

Stark mappning krävs för alla certifikat som distribueras av Microsoft Intune och används för certifikatbaserad autentisering mot KDC. Den starka mappningslösningen gäller för användarcertifikat på alla plattformar. För enhetscertifikat gäller det bara för Microsoft Entra hybrid-anslutna Windows-enheter. Om certifikaten i dessa scenarier inte uppfyller de starka mappningskraven vid det fullständiga datumet för tvingande läge nekas autentisering.

Om du vill implementera den starka mappningslösningen för SCEP-certifikat som levereras via Intune måste du lägga till variabeln OnpremisesSecurityIdentifier i SAN i SCEP-profilen.

Den här variabeln måste vara en del av URI-attributet. Du kan skapa en ny SCEP-profil eller redigera en befintlig för att lägga till URI-attributet.

När du har lagt till URI-attributet och värdet i certifikatprofilen lägger Microsoft Intune till SAN-attributet med taggen och det matchade SID:et. Exempel på formatering: tag:microsoft.com,2022-09-14:sid:<value> Certifikatprofilen uppfyller nu de starka mappningskraven.

För att säkerställa att DIN SCEP-profil uppfyller starka mappningskrav skapar du en SCEP-certifikatprofil i Microsoft Intune administrationscenter eller ändrar en befintlig profil med det nya SAN-attributet och värdet. Som en förutsättning måste användare och enheter synkroniseras från Active Directory till Microsoft Entra ID. Mer information finns i Hur objekt och autentiseringsuppgifter synkroniseras i en Microsoft Entra Domain Services hanterad domän.

Mer information om KDC:s krav och tillämpningsdatum för stark mappning finns i KB5014754: Certifikatbaserade autentiseringsändringar på Windows-domänkontrollanter .

Skapa en SCEP-certifikatprofil

Logga in på Microsoft Intune administrationscenter.

Välj och gå till Enheter>Hantera enheter>Konfiguration>Skapa.

Ange följande egenskaper:

Plattform: Välj plattform för dina enheter.

Profil: Välj SCEP-certifikat. Eller välj Mallar>SCEP-certifikat.

För Android Enterprise är profiltypen uppdelad i två kategorier, fullständigt hanterad, dedikerad och Corporate-Owned arbetsprofil och personligt ägd arbetsprofil. Se till att välja rätt SCEP-certifikatprofil för de enheter som du hanterar.

SCEP-certifikatprofiler för profilen Fullständigt hanterad, Dedikerad och Corporate-Owned Arbetsprofil har följande begränsningar:

- Under Övervakning är certifikatrapportering inte tillgängligt för SCEP-certifikatprofiler för enhetsägare .

- Du kan inte använda Intune för att återkalla certifikat som har etablerats av SCEP-certifikatprofiler för enhetsägare. Du kan hantera återkallning via en extern process eller direkt med certifikatutfärdare.

- För dedikerade Android Enterprise-enheter stöds SCEP-certifikatprofiler för Wi-Fi nätverkskonfiguration, VPN och autentisering. SCEP-certifikatprofiler på dedikerade Android Enterprise-enheter stöds inte för appautentisering.

För Android (AOSP) gäller följande begränsningar:

- Under Övervakning är certifikatrapportering inte tillgängligt för SCEP-certifikatprofiler för enhetsägare .

- Du kan inte använda Intune för att återkalla certifikat som har etablerats av SCEP-certifikatprofiler för enhetsägare. Du kan hantera återkallning via en extern process eller direkt med certifikatutfärdare.

- SCEP-certifikatprofiler stöds för Wi-Fi nätverkskonfiguration. Stöd för VPN-konfigurationsprofil är inte tillgängligt. En framtida uppdatering kan innehålla stöd för VPN-konfigurationsprofiler.

- Följande variabler är inte tillgängliga för användning på SCEP-certifikatprofiler för Android (AOSP). Stöd för dessa variabler kommer i en framtida uppdatering.

- onPremisesSamAccountName

- OnPrem_Distinguished_Name

- Department

Obs!

Enhetsägare motsvarar företagsägda enheter. Följande betraktas som enhetsägare:

- Android Enterprise – fullständigt hanterad, dedikerad och Corporate-Owned arbetsprofil

- Android AOSP

- Användartillhörighet

- Användarlös

Välj Skapa.

Ange följande egenskaper i Grundinställningar:

- Namn: Ange ett beskrivande namn på profilen. Namnge dina profiler så att du enkelt kan identifiera dem senare. Ett bra profilnamn är till exempel SCEP-profil för hela företaget.

- Beskrivning: Ange en beskrivning för profilen. Denna inställning är valfri, men rekommenderas.

Välj Nästa.

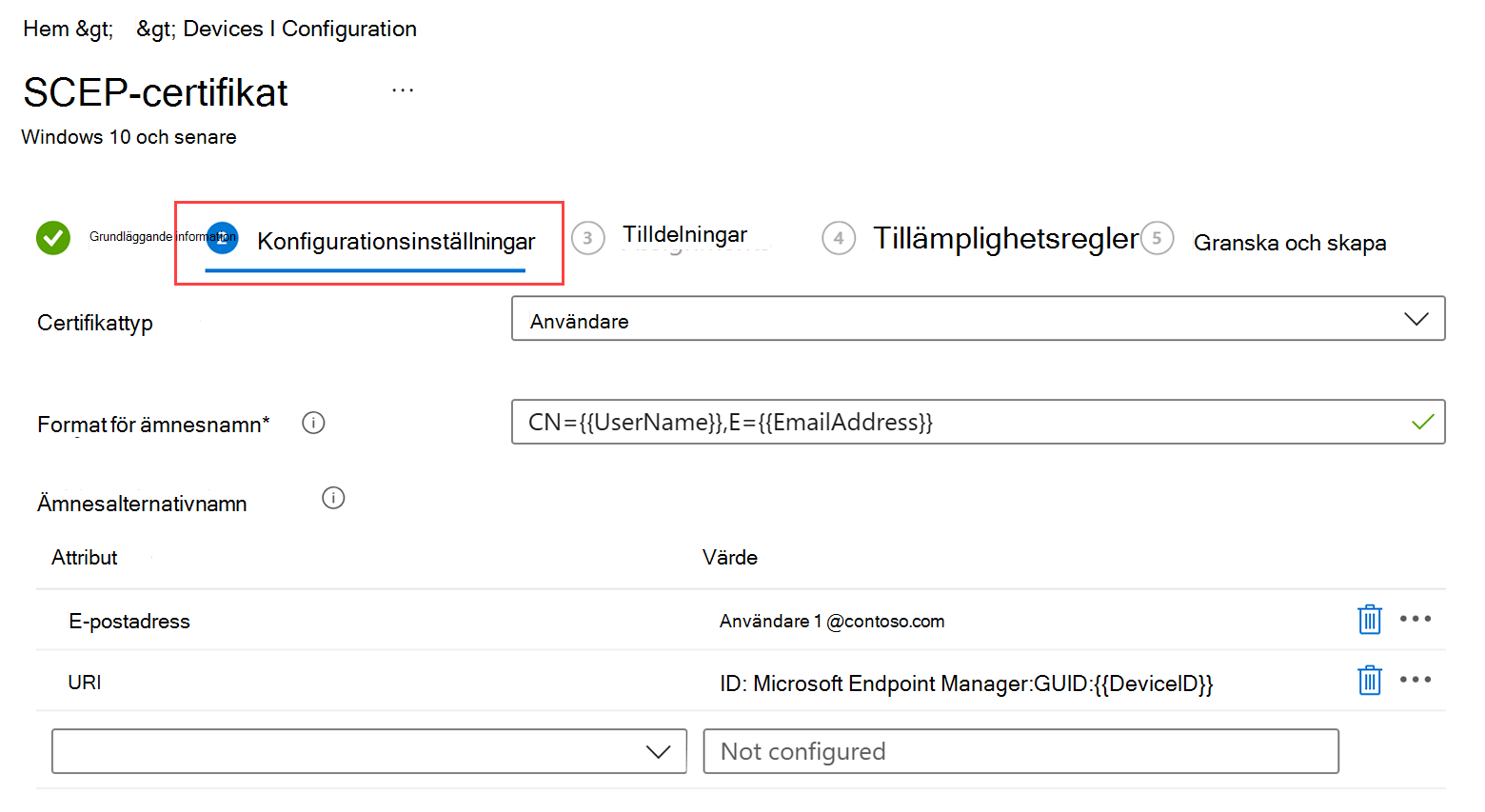

Slutför följande konfigurationer i Konfigurationsinställningar:

Certifikattyp:

(Gäller för: Android, Android Enterprise, Android (AOSP), iOS/iPadOS, macOS, Windows 8.1 och Windows 10/11)

Välj en typ, beroende på hur du planerar att använda certifikatprofilen:

Användare: Användarcertifikat kan innehålla både användar- och enhetsattribut i certifikatets ämne och SAN.

Enhet: Enhetscertifikat kan bara innehålla enhetsattribut i certifikatets ämne och SAN.

Använd Enhet för scenarier som användarlösa enheter, t.ex. helskärmslägen eller För Windows-enheter. På Windows-enheter placeras certifikatet i certifikatarkivet Lokal dator.

Obs!

Lagring av certifikat som etablerats av SCEP:

macOS – Certifikat som du etablerar med SCEP placeras alltid i enhetens systemnyckelkedja (systemarkiv).

Android – Enheter har både ett CERTIFIKATarkiv för VPN och appar och ett WIFI-certifikatarkiv . Intune lagrar alltid SCEP-certifikat i VPN- och appbutiken på en enhet. Användning av VPN- och appbutiken gör certifikatet tillgängligt för användning av andra appar.

Men när ett SCEP-certifikat också är associerat med en Wi-Fi profil installerar Intune även certifikatet i det Wi-Fi arkivet.

När det konfigureras för VPN-appar uppmanas användaren att välja rätt certifikat. Tyst certifikatgodkännande för fullständigt hanterade (eller BYOD-scenarier) stöds inte. Om allt är korrekt konfigurerat bör rätt certifikat redan vara förvalt i dialogrutan.

Format för ämnesnamn:

Ange text för att berätta för Intune hur du automatiskt skapar ämnesnamnet i certifikatbegäran. Alternativen för ämnesnamnsformatet beror på vilken certifikattyp du väljer, antingen Användare eller Enhet.

Tips

Om namnlängden för certifikatmottagaren överskrider 64 tecken kan du behöva inaktivera tvingande namnlängd på din interna certifikatutfärdare. Mer information finns i Inaktivera tillämpning av DN-längd

Obs!

Det finns ett känt problem med att använda SCEP för att hämta certifikat när ämnesnamnet i den resulterande certifikatsigneringsbegäran (CSR) innehåller något av följande tecken som ett undantaget tecken (fortsätter med ett omvänt snedstreck \):

- +

- ;

- ,

- =

Obs!

Från och med Android 12 stöder Android inte längre användning av följande maskinvaruidentifierare för personligt ägda arbetsprofilenheter :

- Serienummer

- IMEI

- MEID

Intune certifikatprofiler för personligt ägda arbetsprofilenheter som förlitar sig på dessa variabler i ämnesnamnet eller SAN kan inte etablera ett certifikat på enheter som kör Android 12 eller senare vid den tidpunkt då enheten registrerades med Intune. Enheter som registrerades före uppgraderingen till Android 12 kan fortfarande ta emot certifikat så länge Intune tidigare fått enheternas maskinvaruidentifierare.

Mer information om detta och andra ändringar som introducerats med Android 12 finns i blogginlägget Android Day Zero Support för Microsoft Endpoint Manager .

Typ av användarcertifikat

Använd textrutan för att ange ett anpassat format för ämnesnamn, inklusive statisk text och variabler. Två variabelalternativ stöds: Eget namn (CN) och Email (E).

Email (E) anges vanligtvis med variabeln {{EmailAddress}}. Exempel: E={{EmailAddress}}

Eget namn (CN) kan anges till någon av följande variabler:

- CN={{UserName}}: Användarens användarnamn, till exempel janedoe.

- CN={{UserPrincipalName}}: Användarens huvudnamn, till exempel janedoe@contoso.com.

- CN={{AAD_Device_ID}}: Ett ID som tilldelas när du registrerar en enhet i Microsoft Entra ID. Det här ID:t används vanligtvis för att autentisera med Microsoft Entra ID.

- CN={{DeviceId}}: Ett ID som tilldelas när du registrerar en enhet i Intune.

Obs!

Undvik att använda {{DeviceId}} som ämnesnamn på Windows-enheter. I vissa fall gör certifikat som genereras med det här ämnesnamnet att synkronisering med Intune misslyckas.

CN={{SERIALNUMBER}}: Det unika serienumret (SN) som vanligtvis används av tillverkaren för att identifiera en enhet.

CN={{IMEINumber}}: Det unika IMEI-nummer (International Mobile Equipment Identity) som används för att identifiera en mobiltelefon.

CN={{OnPrem_Distinguished_Name}}: En sekvens med relativa unika namn avgränsade med kommatecken, till exempel CN=Jane Doe,OU=UserAccounts,DC=corp,DC=contoso,DC=com.

Så här använder du variabeln {{OnPrem_Distinguished_Name}} :

- Se till att synkronisera användarattributet onpremisesdistinguishedname med hjälp av Microsoft Entra Anslut till din Microsoft Entra ID.

- Om CN-värdet innehåller ett kommatecken måste formatet Ämnesnamn vara inom citattecken. Exempel: CN="{{OnPrem_Distinguished_Name}}"

CN={{OnPremisesSamAccountName}}: Administratörer kan synkronisera samAccountName-attributet från Active Directory för att Microsoft Entra ID med hjälp av Microsoft Entra Connect till ett attribut som heter onPremisesSamAccountName. Intune kan ersätta variabeln som en del av en certifikatutfärdarbegäran i ämnet för ett certifikat. Attributet samAccountName är användarens inloggningsnamn som används för att stödja klienter och servrar från en tidigare version av Windows (före Windows 2000). Formatet för användarens inloggningsnamn är: DomainName\testUser eller endast testUser.

Om du vill använda variabeln {{OnPremisesSamAccountName}} måste du synkronisera användarattributet OnPremisesSamAccountName med hjälp av Microsoft Entra Anslut till din Microsoft Entra ID.

Alla enhetsvariabler som anges i följande avsnitt enhetscertifikattyp kan också användas i användarcertifikatets ämnesnamn.

Genom att använda en kombination av en eller flera av dessa variabler och statiska textsträngar kan du skapa ett anpassat format för ämnesnamn, till exempel: CN={{UserName}},E={{EmailAddress}},OU=Mobile,O=Finance Group,L=Redmond,ST=Washington,C=US

Det exemplet innehåller ett format för ämnesnamn som använder variablerna CN och E och strängar för värden för organisationsenhet, organisation, plats, delstat och land. Funktionen CertStrToName beskriver den här funktionen och dess strängar som stöds.

Användarattribut stöds inte för enheter som inte har användarassociationer, till exempel enheter som har registrerats som dedikerade Android Enterprise. En profil som till exempel använder CN={{UserPrincipalName}} i ämnet eller SAN kan inte hämta användarens huvudnamn när det inte finns någon användare på enheten.

Typ av enhetscertifikat

Formatalternativen för formatet Ämnesnamn innehåller följande variabler:

- {{AAD_Device_ID}} eller {{AzureADDeviceId}} – Variabeln kan användas för att identifiera en enhet med hjälp av dess Microsoft Entra ID.

- {{DeviceId}} – Intune enhets-ID

- {{Device_Serial}}

- {{Device_IMEI}}

- {{SerialNumber}}

- {{IMEINumber}}

- {{WiFiMacAddress}}

- {{IMEI}}

- {{DeviceName}}

- {{FullyQualifiedDomainName}}(Gäller endast för Windows- och domänanslutna enheter)

- {{MEID}}

Du kan ange dessa variabler och statisk text i textrutan. Till exempel kan det gemensamma namnet för en enhet med namnet Device1 läggas till som CN={{DeviceName}}Device1.

Viktigt

- När du anger en variabel omger du variabelnamnet inom dubbla klammerparenteser {{ }} som du ser i exemplet för att undvika ett fel.

- Enhetsegenskaper som används i ämnet eller SAN för ett enhetscertifikat, till exempel IMEI, SerialNumber och FullyQualifiedDomainName, är egenskaper som kan förfalskas av en person med åtkomst till enheten.

- En enhet måste ha stöd för alla variabler som anges i en certifikatprofil för att profilen ska kunna installeras på den enheten. Om till exempel {{IMEI}} används i ämnesnamnet för en SCEP-profil och tilldelas till en enhet som inte har ett IMEI-nummer kan profilen inte installeras.

Alternativt namn på certifikatmottagare:

Konfigurera det alternativa namnet på certifikatmottagaren (SAN) i certifikatbegäran. Du kan ange fler än ett alternativt ämnesnamn. Textvärdet kan innehålla variabler och statisk text för attributet.Obs!

Följande Android Enterprise-profiler stöder inte användning av variabeln {{UserName}} för SAN:

- Fullständigt hanterad, dedikerad och Corporate-Owned arbetsprofil

Välj bland de tillgängliga SAN-attributen:

- E-postadress

- Användarens huvudnamn (UPN)

- DNS

- URI (Uniform Resource Identifier)

Vilken typ av certifikat du väljer avgör SAN-variabeln.

Obs!

Från och med Android 12 stöder Android inte längre användning av följande maskinvaruidentifierare för personligt ägda arbetsprofilenheter :

- Serienummer

- IMEI

- MEID

Intune certifikatprofiler för personligt ägda arbetsprofilenheter som förlitar sig på dessa variabler i ämnesnamnet eller SAN kan inte etablera ett certifikat på enheter som kör Android 12 eller senare vid den tidpunkt då enheten registrerades med Intune. Enheter som registrerades före uppgraderingen till Android 12 kan fortfarande ta emot certifikat så länge Intune tidigare fått enheternas maskinvaruidentifierare.

Mer information om detta och andra ändringar som introducerats med Android 12 finns i blogginlägget Android Day Zero Support för Microsoft Endpoint Manager .

Typ av användarcertifikat

Med certifikattypen användare kan du använda någon av de användar- eller enhetscertifikatvariabler som beskrivs ovan i avsnittet Ämnesnamn.

Användarcertifikattyper kan till exempel innehålla användarens huvudnamn (UPN) i det alternativa ämnesnamnet. Om ett klientcertifikat används för att autentisera till en nätverksprincipserver anger du det alternativa namnet för certifikatmottagaren till UPN.

Microsoft Intune stöder också OnPremisesSecurityIdentifier, en variabel som är kompatibel med Nyckeldistributionscenters (KDC) starka mappningskrav för certifikatbaserad autentisering. Du bör lägga till variabeln i användarcertifikat som autentiserar med KDC. Du kan lägga till variabeln, formaterad som {{OnPremisesSecurityIdentifier}} i nya och befintliga profiler i Microsoft Intune administrationscenter. Den här variabeln stöds i användarcertifikat för macOS, iOS och Windows 10/11 och fungerar endast med URI-attributet.

Typ av enhetscertifikat

Med enhetscertifikattypen kan du använda någon av variablerna som beskrivs i avsnittet Enhetscertifikattyp för Ämnesnamn.

Om du vill ange ett värde för ett attribut inkluderar du variabelnamnet med klammerparenteser följt av texten för variabeln. Ett värde för DNS-attributet kan till exempel läggas till {{AzureADDeviceId}}.domain.com där .domain.com är texten. För en användare med namnet User1 kan en Email-adress visas som {{FullyQualifiedDomainName}}User1@Contoso.com.

Genom att använda en kombination av en eller flera av dessa variabler och statiska textsträngar kan du skapa ett anpassat alternativt namnformat för ämnet, till exempel {{UserName}}-Home.

Microsoft Intune stöder också OnPremisesSecurityIdentifier, en variabel som är kompatibel med Nyckeldistributionscenters (KDC) starka mappningskrav för certifikatbaserad autentisering. Du bör lägga till variabeln i enhetscertifikat som autentiserar med KDC. Du kan lägga till variabeln, formaterad som {{OnPremisesSecurityIdentifier}} i nya och befintliga profiler i Microsoft Intune administrationscenter. Den här variabeln stöds i enhetscertifikat för Microsoft Entra hybrid-anslutna enheter och fungerar bara med URI-attributet.

Viktigt

- När du använder en enhetscertifikatvariabel omger du variabelnamnet inom dubbla klammerparenteser {{ }}.

- Använd inte klammerparenteser { }, pipe-symboler |och semikolon ;, i texten som följer variabeln.

- Enhetsegenskaper som används i ämnet eller SAN för ett enhetscertifikat, till exempel IMEI, SerialNumber och FullyQualifiedDomainName, är egenskaper som kan förfalskas av en person med åtkomst till enheten.

- En enhet måste ha stöd för alla variabler som anges i en certifikatprofil för att profilen ska kunna installeras på den enheten. Om till exempel {{IMEI}} används i SAN för en SCEP-profil och tilldelas till en enhet som inte har ett IMEI-nummer kan profilen inte installeras.

Certifikatets giltighetsperiod:

Du kan ange ett värde som är lägre än giltighetsperioden i certifikatmallen, men inte högre. Om du har konfigurerat certifikatmallen så att den stöder ett anpassat värde som kan anges inifrån Intune administrationscenter använder du den här inställningen för att ange hur lång tid som återstår innan certifikatet upphör att gälla.

Intune har stöd för en giltighetsperiod på upp till 24 månader.

Om certifikatets giltighetsperiod i certifikatmallen till exempel är två år kan du ange ett värde på ett år, men inte ett värde på fem år. Värdet måste också vara lägre än den återstående giltighetsperioden för den utfärdande certifikatutfärdares certifikat.

Planera att använda en giltighetsperiod på fem dagar eller senare. När giltighetsperioden är mindre än fem dagar är det hög sannolikhet att certifikatet går in i ett tillstånd som snart upphört att gälla eller har upphört att gälla, vilket kan göra att MDM-agenten på enheter avvisar certifikatet innan det installeras.

Nyckellagringsprovider (KSP):

(Gäller för: Windows 8.1 och Windows 10/11)

Ange var nyckeln till certifikatet lagras. Välj mellan följande värden:

- Registrera till KSP för trusted platform module (TPM) om det finns, annars programvaru-KSP

- Registrera till KSP för trusted platform module (TPM), annars misslyckas

- Registrera till Windows Hello för företag, annars misslyckas (Windows 10 och senare)

- Registrera dig för Programvaru-KSP

Nyckelanvändning:

Välj alternativ för nyckelanvändning för certifikatet:

- Digital signatur: Tillåt endast nyckelutbyte när en digital signatur skyddar nyckeln.

- Nyckelchiffrering: Tillåt endast nyckelutbyte när nyckeln är krypterad.

Nyckelstorlek (bitar):

Välj antalet bitar som finns i nyckeln:

Inte konfigurerad

1024

2048

4096 – En nyckelstorlek på 4096 stöds för följande plattformar:

- Android (alla)

- iOS/iPadOS 14 och senare

- macOS 11 och senare

- Windows (alla)

Obs!

För Windows-enheter stöds 4096-bitars nyckellagring endast i KSP ( Software Key Storage Provider ). Följande stöder inte lagring av nycklar av den här storleken:

- TPM för maskinvara (Trusted Platform Module). Som en tillfällig lösning kan du använda Programvaru-KSP för nyckellagring.

- Windows Hello för företag. Det finns ingen lösning för Windows Hello för företag just nu.

Hash-algoritm:

(Gäller för Android, Android (AOSP), Android Enterprise, Windows 8.1 och Windows 10/11)

Välj en av de tillgängliga hash-algoritmtyperna som ska användas med det här certifikatet. Välj den starkaste säkerhetsnivån som de anslutna enheterna stöder.

Obs! Android AOSP- och Android Enterprise-enheter väljer den starkaste algoritm som stöds – SHA-1 ignoreras och SHA-2 används i stället.

Rotcertifikat:

Välj den betrodda certifikatprofil som du tidigare konfigurerade och tilldelade till tillämpliga användare och enheter för den här SCEP-certifikatprofilen. Den betrodda certifikatprofilen används för att etablera användare och enheter med certifikatet för betrodd rotcertifikatutfärdare. Information om den betrodda certifikatprofilen finns i Exportera ditt betrodda rotcertifikatutfärdarcertifikat och Skapa betrodda certifikatprofiler i Använda certifikat för autentisering i Intune.

Obs!

Om du har en PKI-infastructure på flera nivåer, till exempel en rotcertifikatutfärdare och en utfärdande certifikatutfärdare, väljer du den profil för betrodda rotcertifikat på den översta nivån som validerar den utfärdande certifikatutfärdare.

Utökad nyckelanvändning:

Lägg till värden för certifikatets avsedda syfte. I de flesta fall kräver certifikatet klientautentisering så att användaren eller enheten kan autentisera till en server. Du kan lägga till ytterligare nyckelanvändningar efter behov.

Tröskelvärde för förnyelse (%):

Ange den procentandel av certifikatets livslängd som återstår innan enheten begär förnyelse av certifikatet. Om du till exempel anger 20 görs ett försök att förnya certifikatet när certifikatet har upphört att gälla till 80 %. Förnyelseförsök fortsätter tills förnyelsen har slutförts. Förnyelse genererar ett nytt certifikat, vilket resulterar i ett nytt offentligt/privat nyckelpar.

Obs!

Förnyelsebeteende för iOS/iPadOS och macOS: Certifikat kan bara förnyas under förnyelsetröskelfasen. Dessutom måste enheten låsas upp vid synkronisering med Intune. Om förnyelsen inte lyckades finns det utgångna certifikatet kvar på enheten och Intune utlöser inte längre någon förnyelse. Dessutom erbjuder Intune inte något alternativ för att distribuera om utgångna certifikat. Berörda enheter måste tillfälligt undantas från SCEP-profilen för att ta bort det utgångna certifikatet och begära ett nytt.

URL:er för SCEP-server:

Ange en eller flera URL:er för de NDES-servrar som utfärdar certifikat via SCEP. Ange till exempel något i stil med

https://ndes.contoso.com/certsrv/mscep/mscep.dll.Om du vill tillåta att enheter på Internet hämtar certifikat måste du ange NDES-URL:en utanför företagsnätverket.

URL:en kan vara HTTP eller HTTPS. Men för att stödja följande enheter måste SCEP-serverns URL använda HTTPS:- Android-enhetsadministratör

- Android Enterprise-enhetsägare

- Företagsägd Android Enterprise-arbetsprofil

- Personligt ägd Android Enterprise-arbetsprofil

Du kan lägga till ytterligare SCEP-URL:er för belastningsutjämning efter behov. Enheter gör tre separata anrop till NDES-servern. Den första är att hämta servrarnas funktioner, nästa för att hämta en offentlig nyckel och sedan skicka en signeringsbegäran. När du använder flera URL:er är det möjligt att belastningsutjämning kan leda till att en annan URL används för efterföljande anrop till en NDES-server. Om en annan server kontaktas för ett efterföljande anrop under samma begäran misslyckas begäran.

Beteendet för att hantera NDES-serverns URL är specifikt för varje enhetsplattform:

- Android: Enheten randomiserar listan över URL:er som tas emot i SCEP-principen och fungerar sedan via listan tills en tillgänglig NDES-server hittas. Enheten fortsätter sedan att använda samma URL och server genom hela processen. Om enheten inte kan komma åt någon av NDES-servrarna misslyckas processen.

- iOS/iPadOS: Intune randomiserar URL:erna och tillhandahåller en enda URL till en enhet. Om enheten inte kan komma åt NDES-servern misslyckas SCEP-begäran.

- Windows: Listan över NDES-URL:er randomiseras och skickas sedan till Windows-enheten, som sedan försöker dem i den mottagna ordningen tills en som är tillgänglig hittas. Om enheten inte kan komma åt någon av NDES-servrarna misslyckas processen.

Om en enhet inte kan nå samma NDES-server under något av de tre anropen till NDES-servern misslyckas SCEP-begäran. Detta kan till exempel inträffa när en belastningsutjämningslösning tillhandahåller en annan URL för det andra eller tredje anropet till NDES-servern, eller tillhandahåller en annan faktisk NDES-server baserat på en virtualiserad URL för NDES. Efter en misslyckad begäran försöker en enhet processen igen i nästa principcykel, med början i den slumpmässiga listan över NDES-URL:er (eller en enda URL för iOS/iPadOS).

Det här steget gäller endast för Android Enterprise-enhetsprofiler för fullständigt hanterad, dedikerad och Corporate-Owned arbetsprofil.

I Appar konfigurerar du Certifikatåtkomst för att hantera hur certifikatåtkomst beviljas till program. Välj mellan:

- Kräv användargodkännande för appar(standard) – Användarna måste godkänna användning av ett certifikat av alla program.

- Bevilja tyst för specifika appar (kräver användargodkännande för andra appar) – Med det här alternativet väljer du Lägg till appar och väljer sedan en eller flera appar som tyst kommer att använda certifikatet utan användarinteraktion.

Välj Nästa.

Under Tilldelningar väljer du de användare eller grupper som ska ta emot din profil. Mer information om att tilldela profiler finns i Tilldela användar- och enhetsprofiler.

Välj Nästa.

(Gäller endast Windows 10/11) I Tillämplighetsregler anger du tillämplighetsregler för att förfina tilldelningen av den här profilen. Du kan välja att tilldela eller inte tilldela profilen baserat på operativsystemets utgåva eller version av en enhet.

Mer information finns i Tillämplighetsregler i Skapa en enhetsprofil i Microsoft Intune.

Granska inställningarna under Granska + skapa. När du väljer Skapa sparas dina ändringar och profilen tilldelas. Principen visas också i profillistan.

Undvik begäranden om certifikatsignering med undantagna specialtecken

Det finns ett känt problem för SCEP- och PKCS-certifikatbegäranden som innehåller ett ämnesnamn (CN) med ett eller flera av följande specialtecken som undantagna tecken. Ämnesnamn som innehåller ett av specialtecken som ett undantaget tecken resulterar i en CSR med ett felaktigt ämnesnamn. Ett felaktigt ämnesnamn resulterar i att Intune SCEP-utmaningsverifiering misslyckas och att inget certifikat utfärdas.

Specialtecknen är:

- +

- ,

- ;

- =

När ditt ämnesnamn innehåller något av specialtecken kan du använda något av följande alternativ för att kringgå den här begränsningen:

- Kapsla in det CN-värde som innehåller specialtecknet med citattecken.

- Ta bort specialtecknet från CN-värdet.

Du har till exempel ett ämnesnamn som visas som testanvändare (TestCompany, LLC). En CSR som innehåller ett CN som har kommatecken mellan TestCompany och LLC utgör ett problem. Problemet kan undvikas genom att placera citattecken runt hela CN, eller genom att ta bort kommatecken från mellan TestCompany och LLC:

- Lägg till citattecken: CN="Test User (TestCompany, LLC)",OU=UserAccounts,DC=corp,DC=contoso,DC=com

- Ta bort kommatecknet: CN=Test User (TestCompany LLC),OU=UserAccounts,DC=corp,DC=contoso,DC=com

Försök att komma undan kommatecknet med hjälp av ett omvänt snedstreck misslyckas dock med ett fel i CRP-loggarna:

- Undantaget kommatecken: CN=Test User (TestCompany\, LLC),OU=UserAccounts,DC=corp,DC=contoso,DC=com

Felet liknar följande fel:

Subject Name in CSR CN="Test User (TESTCOMPANY\, LLC),OU=UserAccounts,DC=corp,DC=contoso,DC=com" and challenge CN=Test User (TESTCOMPANY\, LLC),OU=UserAccounts,DC=corp,DC=contoso,DC=com do not match

Exception: System.ArgumentException: Subject Name in CSR and challenge do not match

at Microsoft.ConfigurationManager.CertRegPoint.ChallengeValidation.ValidationPhase3(PKCSDecodedObject pkcsObj, CertEnrollChallenge challenge, String templateName, Int32 skipSANCheck)

Exception: at Microsoft.ConfigurationManager.CertRegPoint.ChallengeValidation.ValidationPhase3(PKCSDecodedObject pkcsObj, CertEnrollChallenge challenge, String templateName, Int32 skipSANCheck)

at Microsoft.ConfigurationManager.CertRegPoint.Controllers.CertificateController.VerifyRequest(VerifyChallengeParams value

Tilldela certifikatprofilen

Tilldela SCEP-certifikatprofiler på samma sätt som du distribuerar enhetsprofiler för andra ändamål.

Viktigt

Om du vill använda en SCEP-certifikatprofil måste en enhet också ha tagit emot den betrodda certifikatprofil som etablerar den med ditt betrodda rotcertifikatutfärdarcertifikat. Vi rekommenderar att du distribuerar både den betrodda rotcertifikatprofilen och SCEP-certifikatprofilen till samma grupper.

Tänk på följande innan du fortsätter:

När du tilldelar SCEP-certifikatprofiler till grupper installeras certifikatfilen för betrodd rotcertifikatutfärdare (som anges i den betrodda certifikatprofilen) på enheten. Enheten använder SCEP-certifikatprofilen för att skapa en certifikatbegäran för det betrodda rotcertifikatutfärdarcertifikatet.

SCEP-certifikatprofilen installeras endast på enheter som kör den plattform som du angav när du skapade certifikatprofilen.

Du kan tilldela certifikatprofiler till användarsamlingar eller till enhetssamlingar.

Om du snabbt vill publicera ett certifikat till en enhet efter att enheten har registrerats tilldelar du certifikatprofilen till en användargrupp i stället för till en enhetsgrupp. Om du tilldelar till en enhetsgrupp krävs en fullständig enhetsregistrering innan enheten tar emot principer.

Om du använder samhantering för Intune och Configuration Manager anger du i Configuration Manager arbetsbelastningsreglaget för resursåtkomstprinciper till Intune eller Pilot Intune. Med den här inställningen kan Windows 10/11-klienter starta processen med att begära certifikatet.

Obs!

- När en SCEP-certifikatprofil eller en PKCS-certifikatprofil är associerad med en ytterligare profil på iOS/iPadOS- och macOS-enheter, till exempel en Wi-Fi- eller VPN-profil, får enheten ett certifikat för var och en av dessa ytterligare profiler. Detta resulterar i att enheten har flera certifikat som levereras av SCEP- eller PKCS-certifikatbegäran.

- Certifikat som levereras av SCEP är unika. Certifikat som levereras av PKCS är samma certifikat, men de ser olika ut eftersom varje profilinstans representeras av en separat rad i hanteringsprofilen.

- På iOS 13 och macOS 10.15 finns det ytterligare säkerhetskrav som dokumenteras av Apple att ta hänsyn till.