Övervaka enhetskryptering med Intune

Microsoft Intune-krypteringsrapporten är en central plats för att visa information om en enhets krypteringsstatus och hitta alternativ för att hantera enhetsåterställningsnycklar. Vilka alternativ för återställningsnycklar som är tillgängliga beror på vilken typ av enhet du visar.

Tips

Information om hur du konfigurerar Intune-principer för att hantera kryptering på enheter finns i:

Om du vill hitta rapporten loggar du in på administrationscentret för Microsoft Intune. Välj Enheter>Hantera enheter>Konfiguration, välj fliken Övervaka* och välj sedan Enhetskrypteringsstatus.

Visa krypteringsinformation

Krypteringsrapporten visar gemensam information för de enheter som du hanterar. Följande avsnitt innehåller information om den information som Intune presenterar i rapporten.

Förhandskrav

Krypteringsrapporten stöder rapportering på enheter som kör följande operativsystemversioner:

- macOS 10.13 eller senare

- Windows version 1607 eller senare

Rapportinformation

Fönstret Krypteringsrapport visar en lista över de enheter som du hanterar med information på hög nivå om dessa enheter. Du kan välja en enhet i listan för att öka detaljnivån och visa ytterligare information i fönstret Enhetskrypteringsstatus .

Enhetsnamn – namnet på enheten.

OS – enhetsplattformen, till exempel Windows eller macOS.

OS-version – Versionen av Windows eller macOS på enheten.

TPM-version(gäller endast För Windows 10/11) – Den version av TPM-chipet (Trusted Platform Module) som identifierats på Windows-enheten.

Mer information om hur vi kör frågor mot TPM-versionen finns i DeviceStatus CSP – TPM Specification.

Krypteringsberedskap – En utvärdering av enheternas beredskap för att stödja en tillämplig krypteringsteknik, till exempel BitLocker eller FileVault-kryptering. Enheter identifieras som:

Klar: Enheten kan krypteras med hjälp av MDM-principen, vilket kräver att enheten uppfyller följande krav:

För macOS-enheter:

- macOS version 10.13 eller senare

För Windows-enheter:

- Windows 10 version 1709 eller senare av Business, Enterprise, Education, Windows 10 version 1809 eller senare av Pro och Windows 11.

- Enheten måste ha ett TPM-chip

Mer information om Windows-krav för kryptering finns i BitLocker-konfigurationstjänstprovidern (CSP) i Windows-dokumentationen.

Inte redo: Enheten har inte fullständiga krypteringsfunktioner, men kan fortfarande ha stöd för kryptering.

Inte tillämpligt: Det finns inte tillräckligt med information för att klassificera den här enheten.

Krypteringsstatus – om OS-enheten är krypterad.

Användarens huvudnamn – enhetens primära användare.

Enhetskrypteringsstatus

När du väljer en enhet i krypteringsrapporten visar Intune fönstret Enhetskrypteringsstatus . Det här fönstret innehåller följande information:

Enhetsnamn – namnet på den enhet som du visar.

Krypteringsberedskap – En utvärdering av enhetens beredskap att stödja kryptering via MDM-principen baserat på en aktiverad TPM.

När en Windows 10/11-enhet har beredskapen Inte redo kan den fortfarande ha stöd för kryptering. För att ha statusen Klar måste Windows-enheten ha ett TPM-chip aktiverat. TPM-chips krävs dock inte för kryptering, eftersom enheten fortfarande kan krypteras manuellt. eller via en MDM/grupprincipinställning som kan ställas in för att tillåta kryptering utan TPM.

Krypteringsstatus – om OS-enheten är krypterad. Det kan ta upp till 24 timmar för Intune att rapportera om en enhets krypteringsstatus eller en ändring av den statusen. Den här tiden inkluderar tid för operativsystemet att kryptera, plus tid för enheten att rapportera tillbaka till Intune.

För att påskynda rapporteringen av FileVault-krypteringsstatus innan enhetsincheckningen normalt sker, måste användarna synkronisera sina enheter när krypteringen har slutförts.

För Windows-enheter tittar det här fältet inte på om andra enheter, till exempel fasta enheter, är krypterade. Krypteringsstatus kommer från DeviceStatus CSP – DeviceStatus/Compliance/EncryptionCompliance.

Profiler – En lista över enhetskonfigurationsprofilerna som gäller för den här enheten och som är konfigurerade med följande värden:

macOS:

- Profiltyp = Slutpunktsskydd

- Inställningar > FileVault > FileVault = Aktivera

Windows 10/11:

- Profiltyp = Slutpunktsskydd

- Inställningar > Windows Encryption > Encrypt-enheter = Kräv

Du kan använda listan med profiler för att identifiera enskilda principer för granskning om sammanfattningen av profiltillståndet indikerar problem.

Sammanfattning av profiltillstånd – en sammanfattning av de profiler som gäller för den här enheten. Sammanfattningen representerar det minst gynnsamma villkoret för de tillämpliga profilerna. Om till exempel bara en av flera tillämpliga profiler resulterar i ett fel visar sammanfattningen av profiltillståndetFel.

Om du vill visa mer information om en status i Administrationscenter för Intune går du till Enheter>Hantera enheter>Konfiguration> välj profilen. Du kan också välja Enhetsstatus och sedan välja en enhet.

Statusinformation – Avancerad information om enhetens krypteringstillstånd.

Det här fältet visar information för varje tillämpligt fel som kan identifieras. Du kan använda den här informationen för att förstå varför en enhet kanske inte är krypteringsklar.

Följande är exempel på statusinformation som Intune kan rapportera:

macOS:

Återställningsnyckeln har inte hämtats och lagrats än. Förmodligen har enheten inte låsts upp eller så har den inte checkat in.

Tänk på detta: Det här resultatet representerar inte nödvändigtvis ett feltillstånd utan ett tillfälligt tillstånd som kan bero på tidsinställningen på enheten där deposition för återställningsnycklar måste konfigureras innan krypteringsbegäran skickas till enheten. Den här statusen kan också indikera att enheten förblir låst eller inte har checkat in med Intune nyligen. Eftersom FileVault-kryptering inte startar förrän en enhet är ansluten (laddas) är det möjligt för en användare att ta emot en återställningsnyckel för en enhet som ännu inte har krypterats.

Användaren skjuter upp krypteringen eller håller för närvarande på att krypteras.

Tänk på följande: Antingen har användaren ännu inte loggat ut efter att ha tagit emot krypteringsbegäran, vilket är nödvändigt innan FileVault kan kryptera enheten, eller så har användaren dekrypterat enheten manuellt. Intune kan inte hindra en användare från att dekryptera sin enhet.

Enheten är redan krypterad. Enhetsanvändaren måste dekryptera enheten för att fortsätta.

Överväg: Intune kan inte konfigurera FileVault på en enhet som redan är krypterad. Men när en enhet har tagit emot en princip för att aktivera FileVault kan en användare ladda upp sin personliga återställningsnyckel så att Intune kan hantera kryptering på enheten. Alternativt kan användaren manuellt dekryptera sin enhet så att den sedan kan krypteras av Intune-principen vid ett senare tillfälle. Vi rekommenderar dock inte manuell dekryptering eftersom det kan lämna en enhet okrypterad under en tid.

FileVault kräver att användaren godkänner sin hanteringsprofil i macOS Catalina och senare.

Överväg: Från och med macOS version 10.15 (Catalina) kan användargodkända registreringsinställningar resultera i kravet att användarna godkänner FileVault-kryptering manuellt. Mer information finns i Användargodkänd registrering i Intune-dokumentationen.

Okänd.

Tänk på följande: En möjlig orsak till en okänd status är att enheten är låst och att Intune inte kan starta depositions- eller krypteringsprocessen. När enheten har låsts upp kan förloppet fortsätta.

Windows 10/11:

För Windows-enheter visar Intune endast statusinformation för enheter som kör Windows 10 April 2019 Update eller senare, eller Windows 11. Statusinformationen kommer från BitLocker CSP – Status/DeviceEncryptionStatus.

BitLocker-principen kräver användarmedgivande för att starta guiden BitLocker-diskkryptering för att starta krypteringen av OS-volymen, men användaren samtyckde inte.

Krypteringsmetoden för OS-volymen matchar inte BitLocker-principen.

Principen BitLocker kräver ett TPM-skydd för att skydda OS-volymen, men en TPM används inte.

BitLocker-principen kräver ett skydd endast för TPM för OS-volymen, men TPM-skydd används inte.

BitLocker-principen kräver TPM+PIN-skydd för OS-volymen, men ett TPM+PIN-skydd används inte.

BitLocker-principen kräver TPM+startnyckelskydd för OS-volymen, men ett TPM+startnyckelskydd används inte.

BitLocker-principen kräver TPM+PIN+startnyckelskydd för OS-volymen, men ett TPM+PIN+startnyckelskydd används inte.

OS-volymen är oskyddad.

Tänk på följande: En BitLocker-princip för att kryptera OS-enheter tillämpades på datorn, men krypteringen avbröts eller slutfördes inte för OS-enheten.

Säkerhetskopieringen av återställningsnyckeln misslyckades.

Överväg: Kontrollera händelseloggen på enheten för att se varför säkerhetskopieringen av återställningsnyckeln misslyckades. Du kan behöva köra kommandot manage-bde för att manuellt depositionsåterställningsnycklar.

En fast enhet är oskyddad.

Tänk på följande: En BitLocker-princip för att kryptera fasta enheter tillämpades på datorn, men krypteringen avbröts eller slutfördes inte för den fasta enheten.

Krypteringsmetoden för den fasta enheten matchar inte BitLocker-principen.

För att kryptera enheter kräver BitLocker-principen antingen att användaren loggar in som administratör eller, om enheten är ansluten till Microsoft Entra-ID, måste principen AllowStandardUserEncryption vara inställd på

1.Windows Recovery Environment (WinRE) har inte konfigurerats.

Överväg: Du måste köra kommandoraden för att konfigurera WinRE på en separat partition. eftersom det inte har identifierats. Mer information finns i REAgentC-kommandoradsalternativ.

En TPM är inte tillgänglig för BitLocker, antingen eftersom den inte finns, den har gjorts otillgänglig i registret eller så finns operativsystemet på en flyttbar enhet.

Tänk på att: BitLocker-principen som tillämpas på den här enheten kräver en TPM, men på den här enheten har BitLocker CSP identifierat att TPM kan vara inaktiverat på BIOS-nivå.

TPM är inte redo för BitLocker.

Överväg: BitLocker CSP ser att den här enheten har en tillgänglig TPM, men TPM kan behöva initieras. Överväg att köra intialize-tpm på datorn för att initiera TPM.

Nätverket är inte tillgängligt, vilket krävs för säkerhetskopiering av återställningsnyckel.

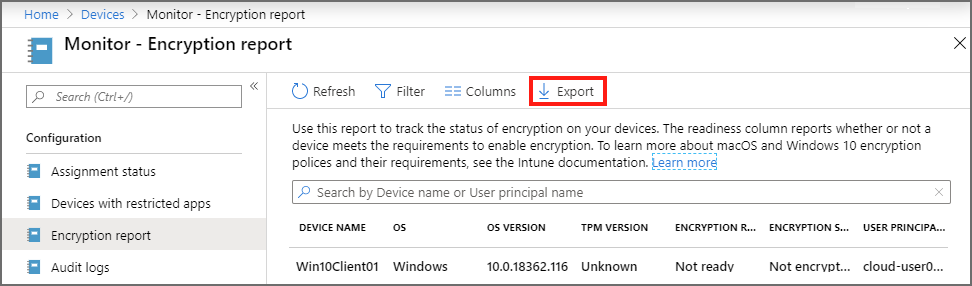

Exportera rapportinformation

När du visar fönstret Krypteringsrapport kan du välja Exportera för att skapa en .csv filnedladdning av rapportinformationen. Den här rapporten innehåller information på hög nivå från fönstret Krypteringsrapport och Information om enhetskrypteringsstatus för varje enhet som du hanterar.

Den här rapporten kan användas för att identifiera problem för grupper av enheter. Du kan till exempel använda rapporten för att identifiera en lista över macOS-enheter som alla rapporterar FileVault redan har aktiverats av användaren, vilket anger enheter som måste dekrypteras manuellt innan Intune kan hantera sina FileVault-inställningar.

Hantera återställningsnycklar

Mer information om hur du hanterar återställningsnycklar finns i följande i Intune-dokumentationen:

macOS FileVault:

Windows BitLocker: