Hantera Microsoft 365-slutpunkter

De flesta företagsorganisationer som har flera kontorsplatser och ett anslutande WAN behöver konfiguration för Microsoft 365-nätverksanslutning. Du kan optimera nätverket genom att skicka alla betrodda Microsoft 365-nätverksbegäranden direkt via brandväggen och kringgå all extra inspektion eller bearbetning på paketnivå. Detta minskar svarstiden och kraven på perimeterkapacitet. Att identifiera Microsoft 365-nätverkstrafik är det första steget för att ge optimala prestanda för dina användare. Mer information finns i Principer för nätverksanslutning i Microsoft 365.

Microsoft rekommenderar att du får åtkomst till Microsoft 365-nätverksslutpunkterna och pågående ändringar av dem med hjälp av Microsoft 365 IP-adress och URL-webbtjänst.

Oavsett hur du hanterar viktig Microsoft 365-nätverkstrafik kräver Microsoft 365 Internetanslutning. Andra nätverksslutpunkter där anslutning krävs visas i Ytterligare slutpunkter som inte ingår i Microsoft 365 IP-adress och URL-webbtjänst.

Hur du använder Microsoft 365-nätverksslutpunkter beror på din företagsorganisations nätverksarkitektur. Den här artikeln beskriver flera sätt som företagsnätverksarkitekturer kan integrera med Microsoft 365 IP-adresser och URL:er. Det enklaste sättet att välja vilka nätverksbegäranden som ska lita på är att använda SD-WAN-enheter som stöder automatiserad Microsoft 365-konfiguration på var och en av dina kontorsplatser.

SD-WAN för lokal grens utgående av viktig Microsoft 365-nätverkstrafik

På varje avdelningskontors plats kan du ange en SD-WAN-enhet som är konfigurerad för att dirigera trafik för Microsoft 365 Optimera kategorin slutpunkter, eller kategorierna Optimera och Tillåt, direkt till Microsofts nätverk. Annan nätverkstrafik, inklusive lokal datacentertrafik, allmän trafik på Internetwebbplatser och trafik till Microsoft 365 Standardkategorislutpunkter skickas till en annan plats där du har en mer omfattande nätverksperimeter.

Microsoft arbetar med SD-WAN-leverantörer för att aktivera automatiserad konfiguration. Mer information finns i Microsoft 365 Networking Partner Program.

Använda en PAC-fil för direktdirigering av viktig Microsoft 365-trafik

Använd PAC- eller WPAD-filer för att hantera nätverksbegäranden som är associerade med Microsoft 365 men som inte har någon IP-adress. Vanliga nätverksbegäranden som skickas via en proxy eller perimeterenhet ökar svarstiden. Även om TLS Break and Inspect skapar den största svarstiden kan andra tjänster som proxyautentisering och ryktessökning orsaka dåliga prestanda och en dålig användarupplevelse. Dessutom behöver dessa perimeternätverksenheter tillräckligt med kapacitet för att bearbeta alla förfrågningar om nätverksanslutningar. Vi rekommenderar att du kringgår proxy- eller inspektionsenheter för direkta Microsoft 365-nätverksbegäranden.

PowerShell-galleriet Get-PacFile är ett PowerShell-skript som läser de senaste nätverksslutpunkterna från Microsoft 365 IP-adress och URL-webbtjänst och skapar en PAC-exempelfil. Du kan ändra skriptet så att det integreras med din befintliga PAC-filhantering.

Obs!

Mer information om säkerhets- och prestandaöverväganden för direkt anslutning till Microsoft 365-slutpunkter finns i Principer för nätverksanslutning i Microsoft 365.

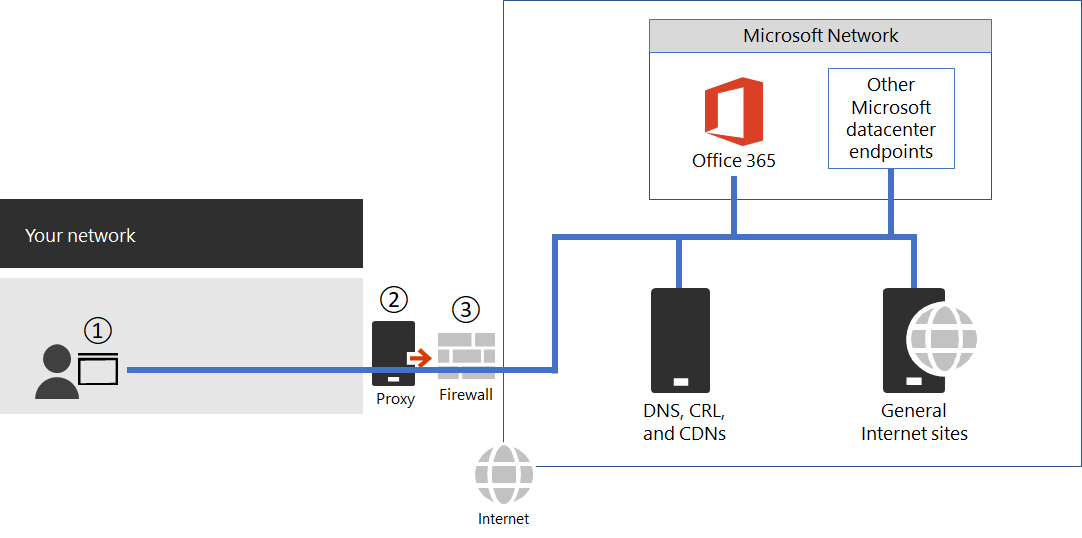

Bild 1 – Enkel företagsnätverksperimeter

PAC-filen distribueras till webbläsare vid punkt 1 i bild 1. När du använder en PAC-fil för direkt utgående av viktig Microsoft 365-nätverkstrafik måste du även tillåta anslutning till IP-adresserna bakom dessa URL:er i brandväggen för nätverksperimetern. Detta görs genom att hämta IP-adresserna för samma Microsoft 365-slutpunktskategorier som anges i PAC-filen och skapa brandväggs-ACL:er baserat på dessa adresser. Brandväggen är punkt 3 i bild 1.

Separat om du väljer att endast utföra direktdirigering för kategorin Optimera slutpunkter måste alla obligatoriska Tillåt kategorislutpunkter som du skickar till proxyservern anges i proxyservern för att kringgå ytterligare bearbetning. TLS-avbrott och Inspektera och Proxyautentisering är till exempel inte kompatibla med både kategorislutpunkterna Optimera och Tillåt. Proxyservern är punkt 2 i bild 1.

Den vanliga konfigurationen är att tillåta utan att bearbeta all utgående trafik från proxyservern för mål-IP-adresserna för Microsoft 365-nätverkstrafik som träffar proxyservern. Information om problem med TLS Break and Inspect finns i Använda nätverksenheter eller lösningar från tredje part i Microsoft 365-trafik.

Det finns två typer av PAC-filer som Get-PacFile skriptet genererar.

| Typ | Beskrivning |

|---|---|

| 1 |

Skicka Optimera slutpunktstrafik direkt och allt annat till proxyservern. |

| 2 |

Skicka Optimera och Tillåt slutpunktstrafik direkt och allt annat till proxyservern. Den här typen kan också användas för att skicka all ExpressRoute som stöds för Microsoft 365-trafik till ExpressRoute-nätverkssegment och allt annat till proxyservern. |

Här är ett enkelt exempel på att anropa PowerShell-skriptet:

Get-PacFile -ClientRequestId b10c5ed1-bad1-445f-b386-b919946339a7

Det finns många parametrar som du kan skicka till skriptet:

| Parameter | Beskrivning |

|---|---|

| ClientRequestId |

Detta krävs och är ett GUID som skickas till webbtjänsten som representerar klientdatorn som anropar. |

| Instans |

Microsoft 365-tjänstinstansen, som standard är Global. Detta skickas också till webbtjänsten. |

| TenantName |

Ditt Microsoft 365-klientnamn. Skickas till webbtjänsten och används som en utbytbar parameter i vissa Microsoft 365-URL:er. |

| Typ |

Den typ av PAC-proxyfil som du vill generera. |

Här är ett annat exempel på att anropa PowerShell-skriptet med fler parametrar:

Get-PacFile -Type 2 -Instance Worldwide -TenantName Contoso -ClientRequestId b10c5ed1-bad1-445f-b386-b919946339a7

Proxyserverns förbikopplingsbehandling av Microsoft 365-nätverkstrafik

Om PAC-filer inte används för direkt utgående trafik vill du fortfarande kringgå bearbetningen i nätverksperimetern genom att konfigurera proxyservern. Vissa proxyserverleverantörer har aktiverat automatisk konfiguration av detta enligt beskrivningen i Microsoft 365 Networking Partner Program.

Om du gör detta manuellt måste du hämta data för optimera och tillåta slutpunktskategori från Microsoft 365 IP-adress och URL-webbtjänst och konfigurera proxyservern för att kringgå bearbetningen av dessa. Det är viktigt att undvika TLS-avbrott och kontroll och proxyautentisering för kategorislutpunkterna Optimera och Tillåt.

Ändringshantering för Microsoft 365 IP-adresser och URL:er

Förutom att välja lämplig konfiguration för din nätverksperimeter är det viktigt att du inför en ändringshanteringsprocess för Microsoft 365-slutpunkter. Dessa slutpunkter ändras regelbundet. Om du inte hanterar ändringarna kan du sluta med att användare blockeras eller får sämre prestanda när en ny IP-adress eller URL har lagts till.

Ändringar av Microsoft 365 IP-adresser och URL:er publiceras vanligtvis nära den sista dagen i varje månad. Ibland publiceras en ändring utanför det schemat på grund av drift-, support- eller säkerhetskrav.

När en ändring publiceras som kräver att du agerar på grund av att en IP-adress eller URL har lagts till bör du förvänta dig att få 30 dagars varsel från det att vi publicerar ändringen tills det finns en Microsoft 365-tjänst på den slutpunkten. Detta visas som ikraftträdandedatum. Även om vi strävar efter den här meddelandeperioden kanske det inte alltid är möjligt på grund av drift-, support- eller säkerhetskrav. Ändringar som inte kräver omedelbara åtgärder för att upprätthålla anslutningen, till exempel borttagna IP-adresser eller URL:er eller mindre betydande ändringar, inkluderar inte förhandsmeddelanden. I dessa fall anges inget effektivt datum. Oavsett vilket meddelande som anges listar vi det förväntade aktiva datumet för tjänsten för varje ändring.

Ändra meddelande med hjälp av webbtjänsten

Du kan använda Microsoft 365 IP-adress och URL-webbtjänst för att få ändringsmeddelande. Vi rekommenderar att du anropar webbmetoden /version en gång i timmen för att kontrollera vilken version av slutpunkterna du använder för att ansluta till Microsoft 365. Om den här versionen ändras jämfört med den version som du har använt bör du hämta de senaste slutpunktsdata från webbmetoden /endpoints och eventuellt hämta skillnaderna från webbmetoden /changes . Det är inte nödvändigt att anropa webbmetoderna /endpoints eller /changes om det inte har skett någon ändring av den version som du hittade.

Mer information finns i Microsoft 365 IP-adress och URL-webbtjänst.

Ändra meddelande med RSS-feeds

Microsoft 365 IP-adress och URL-webbtjänst tillhandahåller ett RSS-flöde som du kan prenumerera på i Outlook. Det finns länkar till RSS-URL:erna på var och en av microsoft 365-tjänstens instansspecifika sidor för IP-adresser och URL:er. Mer information finns i Microsoft 365 IP-adress och URL-webbtjänst.

Ändra meddelande- och godkännandegranskning med Power Automate

Vi förstår att du fortfarande kan behöva manuell bearbetning för ändringar av nätverksslutpunkter som kommer igenom varje månad. Du kan använda Power Automate för att skapa ett flöde som meddelar dig via e-post och som eventuellt kör en godkännandeprocess för ändringar när Microsoft 365-nätverksslutpunkter har ändringar. När granskningen är klar kan du låta flödet skicka ändringarna till brandväggs- och proxyserverhanteringsteamet automatiskt.

Information om ett Power Automate-exempel och en mall finns i Använda Power Automate för att få ett e-postmeddelande om ändringar i Microsoft 365 IP-adresser och URL:er.

Vanliga frågor och svar om Microsoft 365-nätverksslutpunkter

Se dessa vanliga frågor och svar om Microsoft 365-nätverksanslutning.

Hur skickar jag en fråga?

Välj länken längst ned för att ange om artikeln var användbar eller inte och skicka fler frågor. Vi övervakar feedbacken och uppdaterar frågorna här med de vanligaste frågorna.

Hur avgör jag var min klientorganisation finns?

Klientorganisationens plats bestäms bäst med hjälp av vår datacenterkarta.

Är jag peering på rätt sätt med Microsoft?

Peeringplatser beskrivs mer detaljerat i peering med Microsoft.

Med över 2 500 ISP-peeringrelationer globalt och 70 närvaropunkter bör det vara sömlöst att komma från ditt nätverk till vårt. Det kan inte skada att ägna några minuter åt att se till att din ISP:s peeringrelation är den mest optimala, här är några exempel på bra och inte så bra peering-hand-offs till vårt nätverk.

Jag ser nätverksbegäranden till IP-adresser som inte finns i den publicerade listan. Behöver jag ge åtkomst till dem?

Vi tillhandahåller endast IP-adresser för de Microsoft 365-servrar som du bör dirigera direkt till. Det här är inte en fullständig lista över alla IP-adresser som du ser nätverksbegäranden för. Du ser nätverksbegäranden till Microsoft och ip-adresser som ägs av tredje part. Dessa IP-adresser genereras eller hanteras dynamiskt på ett sätt som förhindrar att de meddelas i tid när de ändras. Om brandväggen inte kan tillåta åtkomst baserat på FQDN för dessa nätverksbegäranden använder du en PAC- eller WPAD-fil för att hantera begäranden.

Se en IP-adress som är associerad med Microsoft 365 som du vill ha mer information om?

- Kontrollera om IP-adressen ingår i ett större publicerat intervall med hjälp av en CIDR-kalkylator, till exempel dessa för IPv4 eller IPv6. Till exempel innehåller 40.96.0.0/13 IP-adressen 40.103.0.1 trots att 40.96 inte matchar 40.103.

- Se om en partner äger IP-adressen med en whois-fråga. Om det är Microsoft-ägt kan det vara en intern partner. Många partnernätverksslutpunkter visas som hör till standardkategorin , för vilka IP-adresser inte publiceras.

- IP-adressen kanske inte är en del av Microsoft 365 eller ett beroende. Microsoft 365-nätverksslutpunktspublicering innehåller inte alla Microsoft-nätverksslutpunkter.

- Kontrollera certifikatet. Med en webbläsare ansluter du till IP-adressen med hjälp av HTTPS://< IP_ADDRESS> och kontrollerar de domäner som anges i certifikatet för att förstå vilka domäner som är associerade med IP-adressen. Om det är en Microsoft-ägd IP-adress och inte i listan över Microsoft 365 IP-adresser är det troligt att IP-adressen är associerad med ett Microsoft CDN, till exempel MSOCDN.NET eller en annan Microsoft-domän utan publicerad IP-information. Om du hittar domänen på certifikatet är en där vi påstår oss att lista IP-adressen, vänligen meddela oss.

Vissa Microsoft 365-URL:er pekar på CNAME-poster i stället för A-poster i DNS. Vad har jag att göra med CNAME-posterna?

Klientdatorer behöver en DNS A- eller AAAA-post som innehåller en eller flera IP-adresser för att ansluta till en molntjänst. Vissa URL:er som ingår i Microsoft 365 visar CNAME-poster i stället för A- eller AAAA-poster. Dessa CNAME-poster är mellanhänder och det kan finnas flera i en kedja. De kommer alltid så småningom att matcha en A- eller AAAA-post för en IP-adress. Tänk dig till exempel följande serie DNS-poster, som slutligen matchar IP-adressen IP_1:

serviceA.office.com -> CNAME: serviceA.domainA.com -> CNAME: serviceA.domainB.com -> A: IP_1

Dessa CNAME-omdirigeringar är en normal del av DNS och är transparenta för klientdatorn och transparenta för proxyservrar. De används för belastningsutjämning, nätverk för innehållsleverans, hög tillgänglighet och åtgärd av tjänstincidenter. Microsoft publicerar inte mellanliggande CNAME-poster, de kan ändras när som helst och du bör inte behöva konfigurera dem som tillåtna på proxyservern.

En proxyserver validerar den första URL:en, som i exemplet ovan är serviceA.office.com, och den här URL:en skulle inkluderas i Microsoft 365-publicering. Proxyservern begär DNS-matchning av webbadressen till en IP-adress och tar emot tillbaka IP_1. Den verifierar inte CNAME-omdirigeringsposterna.

Hårdkodade konfigurationer eller användning av en lista över tillåtna som baseras på indirekta FQDN för Microsoft 365 rekommenderas inte och stöds inte av Microsoft. De är kända för att orsaka problem med kundanslutningen. DNS-lösningar som blockerar CNAME-omdirigering, eller som på annat sätt felaktigt löser Microsoft 365 DNS-poster, kan lösas via DNS-vidarebefordrare med DNS-rekursion aktiverat eller med hjälp av DNS-rottips. Många produkter för nätverksperimeter från tredje part integrerar rekommenderat Microsoft 365-slutpunkt för att inkludera en lista över tillåtna i sin konfiguration med hjälp av Microsoft 365 IP-adress- och URL-webbtjänsten.

Varför visas namn som nsatc.net eller akadns.net i Microsofts domännamn?

Microsoft 365 och andra Microsoft-tjänster använder flera tjänster från tredje part som Akamai och MarkMonitor för att förbättra din Microsoft 365-upplevelse. För att ge dig bästa möjliga upplevelse kan vi ändra dessa tjänster i framtiden. Domäner från tredje part kan vara värdar för innehåll, till exempel ett CDN, eller vara värd för en tjänst, till exempel en tjänst för geografisk trafikhantering. Några av de tjänster som för närvarande används är:

MarkMonitor används när du ser begäranden som innehåller *.nsatc.net. Den här tjänsten tillhandahåller domännamnsskydd och övervakning för att skydda mot skadligt beteende.

ExactTarget används när du ser begäranden till *.exacttarget.com. Den här tjänsten tillhandahåller hantering och övervakning av e-postlänkar mot skadligt beteende.

Akamai används när du ser begäranden som innehåller något av följande FQDN. Den här tjänsten erbjuder nätverkstjänster för geo-DNS och innehållsleverans.

*.akadns.net

*.akam.net

*.akamai.com

*.akamai.net

*.akamaiedge.net

*.akamaihd.net

*.akamaized.net

*.edgekey.net

*.edgesuite.net

Jag måste ha minsta möjliga anslutning för Microsoft 365

Eftersom Microsoft 365 är en uppsättning tjänster som skapats för att fungera via Internet baseras löftena om tillförlitlighet och tillgänglighet på att många standardtjänster på Internet är tillgängliga. Internettjänster som DNS, CRL och CDN måste till exempel kunna nås för att kunna använda Microsoft 365 på samma sätt som de måste kunna nås för att kunna använda de flesta moderna Internettjänster.

Microsoft 365-paketet är uppdelat i fyra större tjänstområden som representerar de tre primära arbetsbelastningarna och en uppsättning gemensamma resurser. Dessa tjänstområden kan användas för att associera trafikflöden med ett visst program, men med tanke på att funktioner ofta använder slutpunkter över flera arbetsbelastningar kan dessa tjänstområden inte användas effektivt för att begränsa åtkomsten.

| Serviceområde | Beskrivning |

|---|---|

| Exchange |

Exchange Online och Exchange Online Protection |

| SharePoint |

SharePoint Online och OneDrive för företag |

| Skype för företag Online och Microsoft Teams |

Skype för företag och Microsoft Teams |

| Gemensam |

Microsoft 365 Pro Plus, Office i en webbläsare, Microsoft Entra-ID och andra vanliga nätverksslutpunkter |

Förutom grundläggande Internettjänster finns det tjänster från tredje part som endast används för att integrera funktioner. Även om dessa tjänster behövs för integrering markeras de som valfria i artikeln Microsoft 365-slutpunkter. Det innebär att kärnfunktionerna i tjänsten fortsätter att fungera om slutpunkten inte är tillgänglig. Alla nätverksslutpunkter som krävs har det obligatoriska attributet inställt på true. Alla nätverksslutpunkter som är valfria har det obligatoriska attributet inställt på false och anteckningsattributet beskriver de funktioner som saknas som du kan förvänta dig om anslutningen blockeras.

Om du försöker använda Microsoft 365 och tycker att tjänster från tredje part inte är tillgängliga vill du se till att alla FQDN:er som markerats som obligatoriska eller valfria i den här artikeln tillåts via proxyn och brandväggen.

Hur blockerar jag åtkomst till Microsofts konsumenttjänster?

Funktionen för klientbegränsningar har nu stöd för att blockera användningen av alla Microsoft-konsumentprogram (MSA-appar), till exempel OneDrive, Hotmail och Xbox.com. Den här funktionen använder en separat rubrik till login.live.com slutpunkt. Mer information finns i Använda klientbegränsningar för att hantera åtkomst till SaaS-molnprogram.

Min brandvägg kräver IP-adresser och kan inte bearbeta URL:er. Hur konfigurerar jag det för Microsoft 365?

Microsoft 365 tillhandahåller inte IP-adresser för alla nätverksslutpunkter som krävs. Vissa tillhandahålls endast som URL:er och kategoriseras som standard. URL:er i standardkategorin som krävs ska tillåtas via en proxyserver. Om du inte har någon proxyserver kan du titta på hur du har konfigurerat webbbegäranden för URL:er som användarna skriver i adressfältet i en webbläsare. användaren inte heller anger någon IP-adress. Standardkategori-URL:er för Microsoft 365 som inte tillhandahåller IP-adresser bör konfigureras på samma sätt.

Relaterade artiklar

Microsoft 365 IP-adress och URL-webbtjänst

Microsoft Azure Datacenter IP-intervall

Krav på nätverksinfrastruktur för Microsoft Intune

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för