Beteendeblockering och inneslutning

Gäller för:

- Microsoft Defender för Endpoint Abonnemang 1

- Microsoft Defender för Endpoint Abonnemang 2

- Microsoft Defender XDR

- Microsoft Defender Antivirus

Plattformar

- Windows

Vill du uppleva Microsoft Defender för Endpoint? Registrera dig för en kostnadsfri utvärderingsversion.

Översikt

Dagens hotlandskap översvämmas av fillös skadlig kod och som lever utanför landet, mycket polymorfa hot som muterar snabbare än traditionella lösningar kan hålla jämna steg med och människodrivna attacker som anpassar sig till vad angripare hittar på komprometterade enheter. Traditionella säkerhetslösningar räcker inte för att stoppa sådana attacker. du behöver funktioner för artificiell intelligens (AI) och enhetsinlärning (ML), till exempel beteendeblockering och inneslutning, som ingår i Defender för Endpoint.

Funktioner för beteendeblockering och inneslutning kan hjälpa dig att identifiera och stoppa hot, baserat på deras beteenden och processträd även när hotet har startat körningen. Komponenter och funktioner för nästa generations skydd, EDR och Defender för Endpoint fungerar tillsammans i funktioner för beteendeblockering och inneslutning.

Funktioner för beteendeblockering och inneslutning fungerar med flera komponenter och funktioner i Defender för Endpoint för att stoppa attacker omedelbart och förhindra att attacker fortsätter.

Nästa generations skydd (som omfattar Microsoft Defender Antivirus) kan identifiera hot genom att analysera beteenden och stoppa hot som har börjat köras.

Slutpunktsidentifiering och svar (EDR) tar emot säkerhetssignaler i nätverket, enheterna och kernelbeteendet. När hot identifieras skapas aviseringar. Flera aviseringar av samma typ aggregeras till incidenter, vilket gör det enklare för ditt säkerhetsteam att undersöka och svara.

Defender för Endpoint har en mängd olika optiker för identiteter, e-post, data och appar, utöver de signaler om nätverks-, slutpunkts- och kernelbeteende som tas emot via EDR. En komponent i Microsoft Defender XDR, Defender för Endpoint bearbetar och korrelerar dessa signaler, genererar identifieringsaviseringar och ansluter relaterade aviseringar i incidenter.

Med dessa funktioner kan fler hot förhindras eller blockeras, även om de börjar köras. När misstänkt beteende identifieras begränsas hotet, aviseringar skapas och hot stoppas i deras spår.

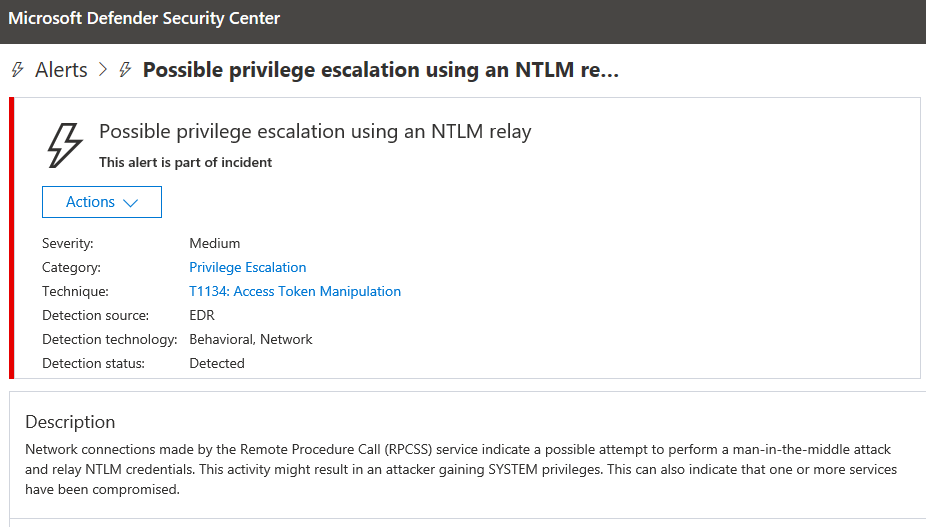

Följande bild visar ett exempel på en avisering som utlöstes av beteendeblockerings- och inneslutningsfunktioner:

Komponenter för beteendeblockering och inneslutning

Regler för minskning av attackytan på klienten Fördefinierade vanliga angreppsbeteenden hindras från att köras, enligt reglerna för minskning av attackytan. När sådana beteenden försöker köras kan de visas i Microsoft Defender XDR som informationsaviseringar. Regler för minskning av attackytan är inte aktiverade som standard. du konfigurerar dina principer i Microsoft Defender-portalen.

Blockering av klientbeteende Hot på slutpunkter identifieras via maskininlärning och blockeras och åtgärdas sedan automatiskt. (Klientbeteendeblockering är aktiverat som standard.)

Blockering av feedbackslingor (kallas även för snabbt skydd) Hotidentifieringar observeras via beteendeintelligens. Hot stoppas och förhindras från att köras på andra slutpunkter. (Blockering av feedbackslinga är aktiverat som standard.)

Slutpunktsidentifiering och svar (EDR) i blockeringsläge Skadliga artefakter eller beteenden som observeras via skydd efter intrång blockeras och begränsas. EDR i blockeringsläge fungerar även om Microsoft Defender Antivirus inte är den primära antiviruslösningen. (EDR i blockeringsläge är inte aktiverat som standard. Du aktiverar det vid Microsoft Defender XDR.)

Förvänta dig mer när det gäller beteendeblockering och inneslutning, eftersom Microsoft fortsätter att förbättra funktionerna och funktionerna för skydd mot hot. Om du vill se vad som planeras och lanseras nu kan du gå till Microsoft 365-översikten.

Exempel på beteendeblockering och inneslutning i praktiken

Funktioner för beteendeblockering och inneslutning har blockerat angripares tekniker, till exempel följande:

- Dumpning av autentiseringsuppgifter från LSASS

- Inmatning mellan processer

- Process ihålighet

- Förbikoppling av användarkontokontroll

- Manipulering av antivirusprogram (till exempel att inaktivera det eller lägga till skadlig kod som undantag)

- Kontakta kommando och kontroll (C&C) för att ladda ned nyttolaster

- Myntbrytning

- Ändring av startpost

- Pass-the-hash-attacker

- Installation av rotcertifikat

- Exploateringsförsök för olika sårbarheter

Nedan visas två verkliga exempel på beteendeblockering och inneslutning i praktiken.

Exempel 1: Stöld av autentiseringsuppgifter mot 100 organisationer

Enligt beskrivningen i Hot Pursuit of elusive threats (Hotjakt på svårfångade hot): AI-driven beteendebaserad blockering stoppar attacker i deras spår stoppades en stöld av autentiseringsuppgifter mot 100 organisationer runt om i världen av beteendeblockering och inneslutningsfunktioner. Spear-phishing-e-postmeddelanden som innehöll ett lockdokument skickades till målorganisationerna. Om en mottagare öppnade den bifogade filen kunde ett relaterat fjärrdokument köra kod på användarens enhet och läsa in skadlig kod från Lokibot, som stal autentiseringsuppgifter, exfiltraterade stulna data och väntade på ytterligare instruktioner från en kommando- och kontrollserver.

Beteendebaserade enhetsinlärningsmodeller i Defender för Endpoint fångade och stoppade angriparens tekniker vid två punkter i attackkedjan:

- Det första skyddsskiktet upptäckte exploateringsbeteendet. Enhetsinlärningsklassificerare i molnet identifierade hotet korrekt som och instruerade omedelbart klientenheten att blockera attacken.

- Det andra skyddsskiktet, som hjälpte till att stoppa fall där attacken kom förbi det första lagret, upptäckte processhålning, stoppade processen och tog bort motsvarande filer (till exempel Lokibot).

När attacken upptäcktes och stoppades utlöstes aviseringar, till exempel en "inledande åtkomstavisering", och visades i Microsoft Defender-portalen.

Det här exemplet visar hur beteendebaserade enhetsinlärningsmodeller i molnet lägger till nya skyddsnivåer mot attacker, även när de har börjat köras.

Exempel 2: NTLM-relä – Juicy Potato malware variant

Som beskrivs i det senaste blogginlägget Beteendeblockering och inneslutning: Omvandla optik till skydd upptäckte Defender för Endpoint i januari 2020 en behörighetseskaleringsaktivitet på en enhet i en organisation. En avisering med namnet "Möjlig behörighetseskalering med NTLM-relä" utlöstes.

Hotet visade sig vara skadlig kod. det var en ny, inte sett-före-variant av ett ökändt hackningsverktyg som heter Juicy Potato, som används av angripare för att få privilegieeskalering på en enhet.

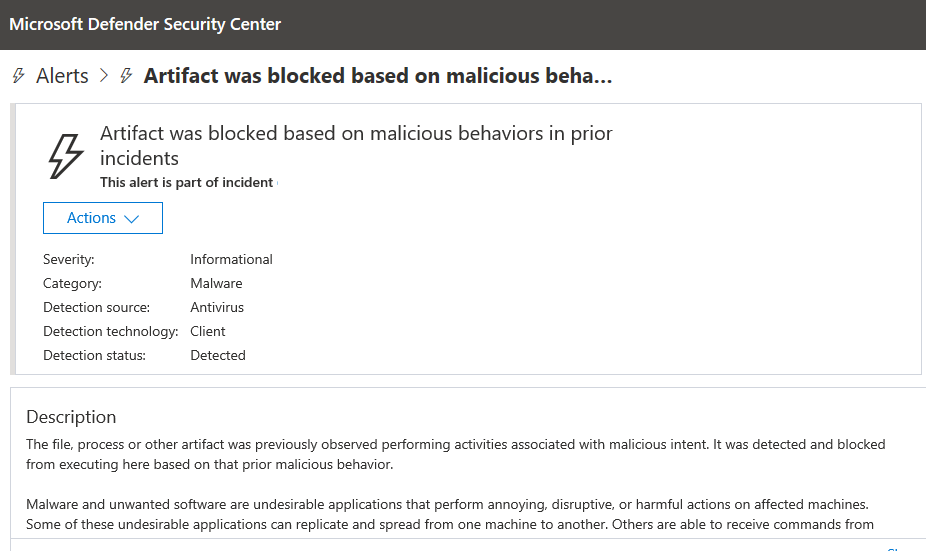

Minuter efter att aviseringen utlöstes analyserades filen och bekräftades vara skadlig. Processen stoppades och blockerades, enligt följande bild:

Några minuter efter att artefakten blockerades blockerades flera instanser av samma fil på samma enhet, vilket hindrade fler angripare eller annan skadlig kod från att distribueras på enheten.

Det här exemplet visar att med funktioner för beteendeblockering och inneslutning identifieras, begränsas och blockeras hot automatiskt.

Tips

Om du letar efter antivirusrelaterad information för andra plattformar läser du:

- Ange inställningar för Microsoft Defender för Endpoint på macOS

- Microsoft Defender för Endpoint för Mac

- macOS Antivirus-principinställningar för Microsoft Defender Antivirus för Intune

- Ange inställningar för Microsoft Defender för Endpoint i Linux

- Microsoft Defender för Endpoint för Linux

- Konfigurera Defender för Endpoint för Android-funktioner

- Konfigurera Microsoft Defender för Endpoint på iOS-funktioner

Nästa steg

Tips

Vill du veta mer? Engage med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender för Endpoint Tech Community.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för