Visa händelser och information om enhetskontroll i Microsoft Defender för Endpoint

Microsoft Defender för Endpoint enhetskontroll skyddar din organisation mot potentiell dataförlust, skadlig kod eller andra cyberhot genom att tillåta eller förhindra att vissa enheter ansluts till användarnas datorer. Du kan visa information om enhetskontrollhändelser med avancerad jakt eller med hjälp av enhetskontrollrapporten.

För att få åtkomst till Microsoft Defender-portalen måste din prenumeration innehålla Microsoft 365 för E5-rapportering.

Välj varje flik om du vill veta mer om avancerad jakt och enhetskontrollrapporten.

Avancerad jakt

Gäller för:

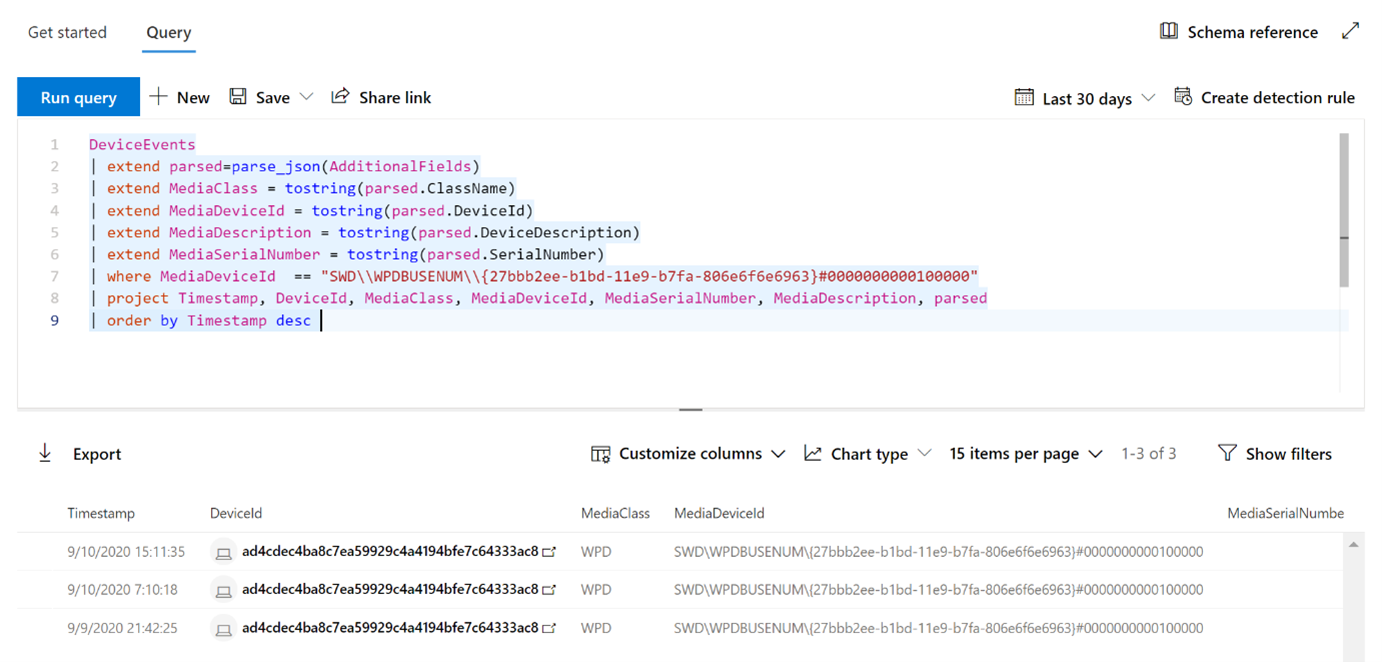

När en princip för enhetskontroll utlöses visas en händelse med avancerad jakt, oavsett om den initierades av systemet eller av användaren som loggade in. Det här avsnittet innehåller några exempelfrågor som du kan använda i avancerad jakt.

Exempel 1: Flyttbar lagringsprincip som utlöses av tvingande på disk- och filsystemnivå

När en RemovableStoragePolicyTriggered åtgärd inträffar är händelseinformation om tvingande på disk- och filsystemnivå tillgänglig.

Tips

I avancerad jakt finns det för närvarande en gräns på 300 händelser per enhet och dag för RemovableStoragePolicyTriggered händelser. Använd enhetskontrollrapporten för att visa ytterligare data.

//RemovableStoragePolicyTriggered: event triggered by Disk and file system level enforcement for both Printer and Removable storage based on your policy

DeviceEvents

| where ActionType == "RemovableStoragePolicyTriggered"

| extend parsed=parse_json(AdditionalFields)

| extend RemovableStorageAccess = tostring(parsed.RemovableStorageAccess)

| extend RemovableStoragePolicyVerdict = tostring(parsed.RemovableStoragePolicyVerdict)

| extend MediaBusType = tostring(parsed.BusType)

| extend MediaClassGuid = tostring(parsed.ClassGuid)

| extend MediaClassName = tostring(parsed.ClassName)

| extend MediaDeviceId = tostring(parsed.DeviceId)

| extend MediaInstanceId = tostring(parsed.DeviceInstanceId)

| extend MediaName = tostring(parsed.MediaName)

| extend RemovableStoragePolicy = tostring(parsed.RemovableStoragePolicy)

| extend MediaProductId = tostring(parsed.ProductId)

| extend MediaVendorId = tostring(parsed.VendorId)

| extend MediaSerialNumber = tostring(parsed.SerialNumber)

|project Timestamp, DeviceId, DeviceName, InitiatingProcessAccountName, ActionType, RemovableStorageAccess, RemovableStoragePolicyVerdict, MediaBusType, MediaClassGuid, MediaClassName, MediaDeviceId, MediaInstanceId, MediaName, RemovableStoragePolicy, MediaProductId, MediaVendorId, MediaSerialNumber, FolderPath, FileSize

| order by Timestamp desc

Exempel 2: Händelse för flyttbar lagringsfil

När åtgärden RemovableStorageFileEvent inträffar finns information om bevisfilen tillgänglig för både skrivarskydd och flyttbar lagring. Här är en exempelfråga som du kan använda med avancerad jakt:

//information of the evidence file

DeviceEvents

| where ActionType contains "RemovableStorageFileEvent"

| extend parsed=parse_json(AdditionalFields)

| extend Policy = tostring(parsed.Policy)

| extend PolicyRuleId = tostring(parsed.PolicyRuleId)

| extend MediaClassName = tostring(parsed.ClassName)

| extend MediaInstanceId = tostring(parsed.InstanceId)

| extend MediaName = tostring(parsed.MediaName)

| extend MediaProductId = tostring(parsed.ProductId)

| extend MediaVendorId = tostring(parsed.VendorId)

| extend MediaSerialNumber = tostring(parsed.SerialNumber)

| extend FileInformationOperation = tostring(parsed.DuplicatedOperation)

| extend FileEvidenceLocation = tostring(parsed.TargetFileLocation)

| project Timestamp, DeviceId, DeviceName, InitiatingProcessAccountName, ActionType, Policy, PolicyRuleId, FileInformationOperation, MediaClassName, MediaInstanceId, MediaName, MediaProductId, MediaVendorId, MediaSerialNumber, FileName, FolderPath, FileSize, FileEvidenceLocation, AdditionalFields

| order by Timestamp desc

Tips

Vill du veta mer? Engage med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender för Endpoint Tech Community.

Se även

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för