Slutpunktsidentifiering och svar i blockeringsläge

Gäller för:

- Microsoft Defender för Endpoint Abonnemang 2

- Microsoft Defender XDR

- Microsoft Defender Antivirus

Plattformar

- Windows

Vill du uppleva Microsoft Defender för Endpoint? Registrera dig för en kostnadsfri utvärderingsversion.

Den här artikeln beskriver EDR i blockeringsläge, som hjälper till att skydda enheter som kör en antiviruslösning som inte kommer från Microsoft (med Microsoft Defender Antivirus i passivt läge).

Vad är EDR i blockeringsläge?

Slutpunktsidentifiering och svar (EDR) i blockeringsläge ger extra skydd mot skadliga artefakter när Microsoft Defender Antivirus inte är den primära antivirusprodukten och körs i passivt läge. EDR i blockeringsläge är tillgängligt i Defender för Endpoint Plan 2.

Viktigt

EDR i blockeringsläge kan inte ge alla tillgängliga skydd när Microsoft Defender Antivirus realtidsskydd är i passivt läge. Vissa funktioner som är beroende av att Microsoft Defender Antivirus är den aktiva antiviruslösningen fungerar inte, till exempel följande exempel:

- Realtidsskydd, inklusive genomsökning vid åtkomst och schemalagd genomsökning, är inte tillgängligt när Microsoft Defender Antivirus är i passivt läge. Mer information om principinställningar för realtidsskydd finns i Aktivera och konfigurera Microsoft Defender Antivirus alltid på-skydd.

- Funktioner som nätverksskydd och regler och indikatorer för minskning av attackytan (filhash, IP-adress, URL och certifikat) är endast tillgängliga när Microsoft Defender Antivirus körs i aktivt läge. Det förväntas att din antiviruslösning som inte kommer från Microsoft innehåller dessa funktioner.

EDR i blockeringsläge fungerar i bakgrunden för att åtgärda skadliga artefakter som har identifierats av EDR-funktioner. Sådana artefakter kan ha missats av den primära antivirusprodukten som inte kommer från Microsoft. EDR i blockeringsläge gör att Microsoft Defender Antivirus kan vidta åtgärder efter intrång, beteendemässiga EDR-identifieringar.

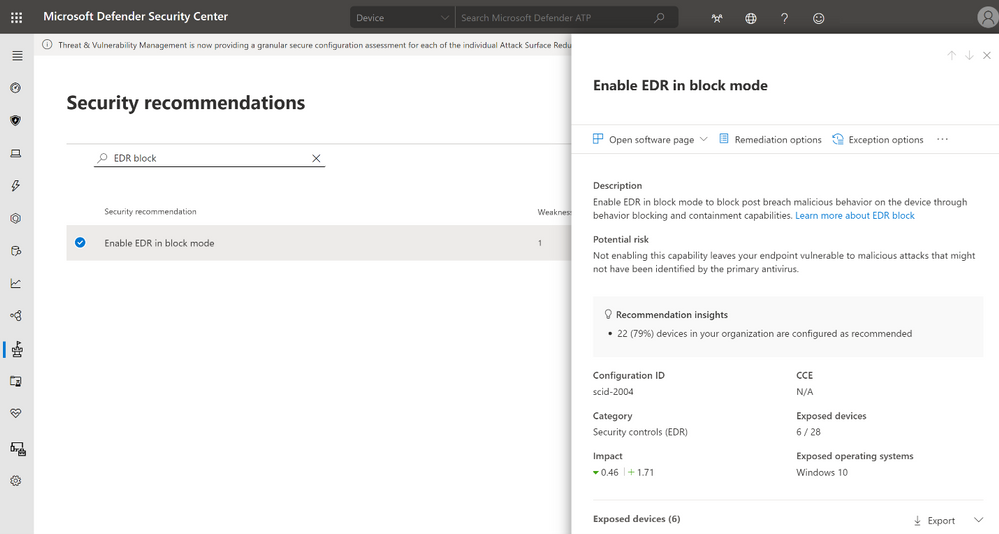

EDR i blockeringsläge är integrerat med funktioner för hantering av hot & säkerhetsrisker . Organisationens säkerhetsteam får en säkerhetsrekommendations för att aktivera EDR i blockeringsläge om det inte redan är aktiverat.

Tips

Se till att distribuera Microsoft Defender för Endpoint baslinjer för att få bästa möjliga skydd.

Titta på den här videon för att lära dig varför och hur du aktiverar slutpunktsidentifiering och svar (EDR) i blockeringsläge, aktiverar beteendeblockering och inneslutning i varje steg från pre-breach till post-breach.

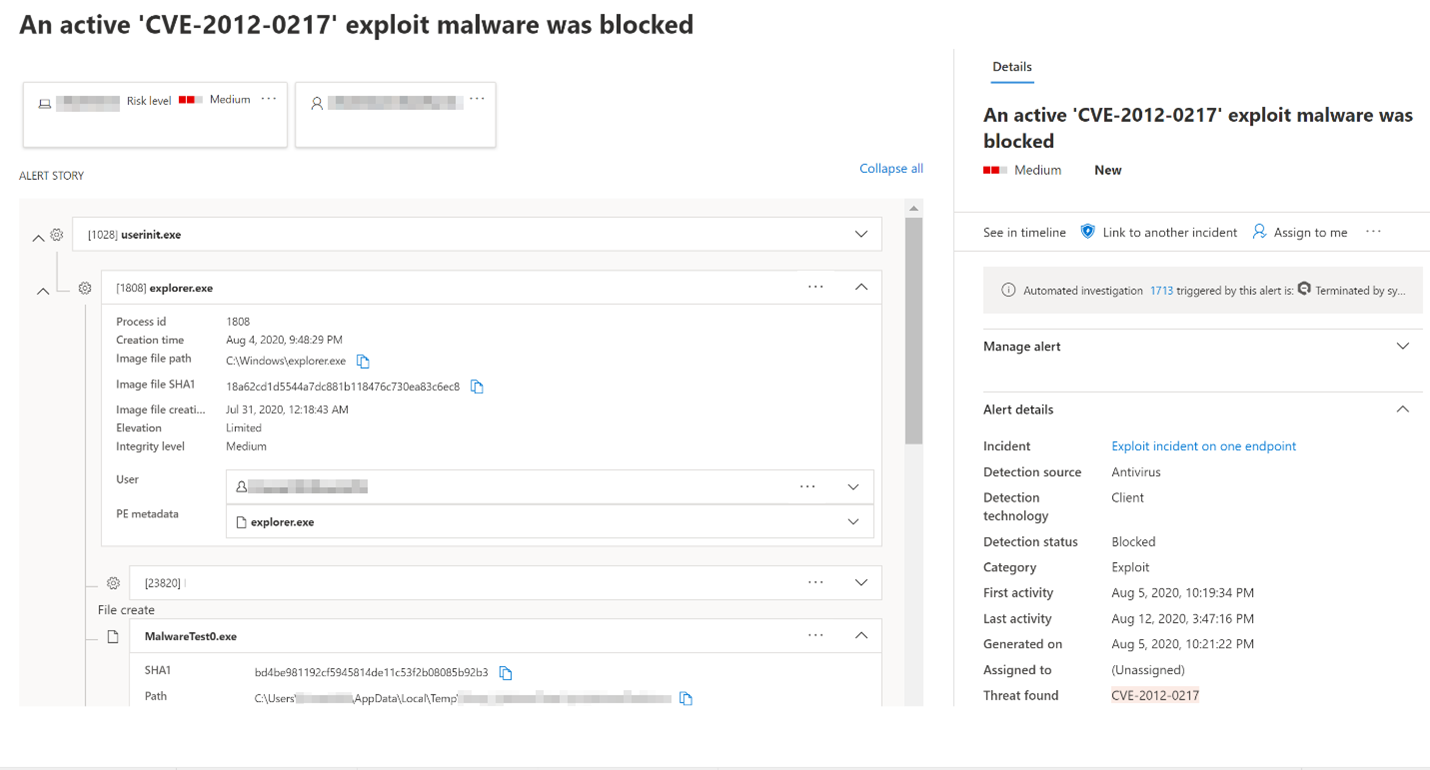

Vad händer när något identifieras?

När EDR i blockeringsläge är aktiverat och en skadlig artefakt identifieras reparerar Defender för Endpoint artefakten. Säkerhetsåtgärdsteamet ser identifieringsstatusen blockerad eller förhindrad i åtgärdscentret, som anges som slutförda åtgärder. Följande bild visar en instans av oönskad programvara som har identifierats och åtgärdats via EDR i blockeringsläge:

Aktivera EDR i blockeringsläge

Viktigt

- Kontrollera att kraven är uppfyllda innan du aktiverar EDR i blockeringsläge.

- Licenser för Defender för Endpoint Plan 2 krävs.

- Från och med plattformsversion 4.18.2202.X kan du ange EDR i blockeringsläge som mål för specifika enhetsgrupper med hjälp av Intune CSP:er. Du kan fortsätta att ange EDR i blockeringsläge för hela klientorganisationen i Microsoft Defender-portalen.

- EDR i blockeringsläge rekommenderas främst för enheter som kör Microsoft Defender Antivirus i passivt läge (en antiviruslösning som inte kommer från Microsoft är installerad och aktiv på enheten).

Portalen för Microsoft Defender

Gå till Microsoft Defender-portalen (https://security.microsoft.com/) och logga in.

Välj Inställningar>Slutpunkter>Allmänna>avancerade funktioner.

Rulla nedåt och aktivera sedan Aktivera EDR i blockeringsläge.

Intune

Information om hur du skapar en anpassad princip i Intune finns i Distribuera OMA-URIs för att rikta en CSP via Intune och en jämförelse med lokalt.

Mer information om Defender CSP som används för EDR i blockeringsläge finns i "Configuration/PassiveRemediation" under Defender CSP.

Krav för EDR i blockeringsläge

I följande tabell visas krav för EDR i blockeringsläge:

| Krav | Information |

|---|---|

| Behörigheter | Du måste ha antingen rollen Global administratör eller Säkerhetsadministratör tilldelad i Microsoft Entra ID. Mer information finns i Grundläggande behörigheter. |

| Operativsystem | Enheterna måste köra någon av följande versioner av Windows: - Windows 11 – Windows 10 (alla versioner) – Windows Server 2019 eller senare – Windows Server version 1803 eller senare – Windows Server 2016 och Windows Server 2012 R2 (med den nya enhetliga klientlösningen) |

| Microsoft Defender för Endpoint Abonnemang 2 | Enheter måste registreras i Defender för Endpoint. Se följande artiklar: - Minimikrav för Microsoft Defender för Endpoint - Registrera enheter och konfigurera Microsoft Defender för Endpoint funktioner - Registrera Windows-servrar till Defender för Endpoint-tjänsten - Nya Windows Server 2012 R2- och 2016-funktioner i den moderna enhetliga lösningen (Se Stöds EDR i blockeringsläge på Windows Server 2016 och Windows Server 2012 R2?) |

| Microsoft Defender Antivirus | Enheter måste ha Microsoft Defender Antivirus installerat och körs i antingen aktivt läge eller passivt läge. Bekräfta Microsoft Defender Antivirus är i aktivt eller passivt läge. |

| Molnbaserat skydd | Microsoft Defender Antivirus måste konfigureras så att molnlevererat skydd är aktiverat. |

| Microsoft Defender Antivirus-plattform | Enheterna måste vara uppdaterade. Bekräfta genom att använda PowerShell genom att köra cmdleten Get-MpComputerStatus som administratör. På raden AMProductVersion bör du se 4.18.2001.10 eller senare. Mer information finns i Hantera uppdateringar för Microsoft Defender Antivirus och tillämpa baslinjer. |

| Microsoft Defender antivirusmotor | Enheterna måste vara uppdaterade. Bekräfta genom att använda PowerShell genom att köra cmdleten Get-MpComputerStatus som administratör. På raden AMEngineVersion bör du se 1.1.16700.2 eller senare. Mer information finns i Hantera uppdateringar för Microsoft Defender Antivirus och tillämpa baslinjer. |

Viktigt

Kontrollera att antiviruslösningen är konfigurerad för att ta emot regelbundna uppdateringar och viktiga funktioner och att dina undantag är konfigurerade för att få bästa möjliga skydd. EDR i blockeringsläge respekterar undantag som har definierats för Microsoft Defender Antivirus, men inte indikatorer som har definierats för Microsoft Defender för Endpoint.

Se även

Tips

Vill du veta mer? Engage med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender för Endpoint Tech Community.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för