Aktivera nätverksskydd

Gäller för:

- Microsoft Defender för Endpoint Abonnemang 1

- Microsoft Defender för Endpoint Abonnemang 2

- Microsoft Defender XDR

- Microsoft Defender för servrar

- Microsoft Defender Antivirus

Plattformar

- Windows

- Linux (se Nätverksskydd för Linux)

- macOS (se Nätverksskydd för macOS)

Tips

Vill du uppleva Microsoft Defender för Endpoint? Registrera dig för en kostnadsfri utvärderingsversion.

Nätverksskydd hjälper till att hindra anställda från att använda alla program för att komma åt farliga domäner som kan vara värdar för nätfiskebedrägerier, kryphål och annat skadligt innehåll på Internet. Du kan granska nätverksskyddet i en testmiljö för att se vilka appar som skulle blockeras innan du aktiverar nätverksskydd.

Läs mer om konfigurationsalternativ för nätverksfiltrering.

Kontrollera om nätverksskyddet är aktiverat

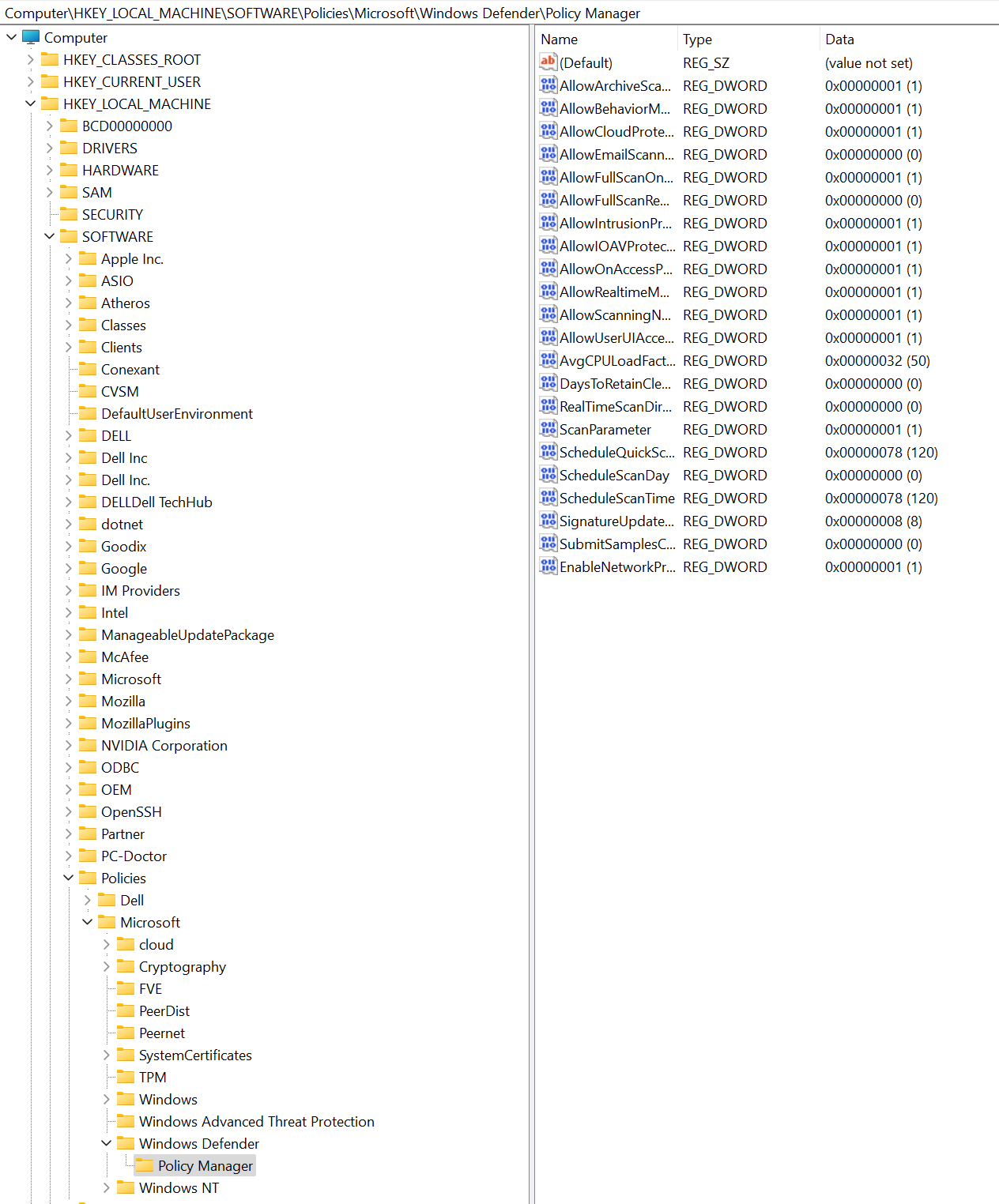

Du kan använda Registry Editor för att kontrollera nätverksskyddets status.

Välj knappen Start i aktivitetsfältet och skriv

regedit. I resultatlistan väljer du Registereditorn för att öppna den.Välj HKEY_LOCAL_MACHINE på sidomenyn.

Navigera genom de kapslade menyerna till PROGRAMVARUPRINCIPER>>Microsoft>Windows Defender>Policy Manager.

Om nyckeln saknas går du till PROGRAMVARA>Microsoft>Windows DefenderWindows Defender> Exploit Guard >Network Protection.

Välj EnableNetworkProtection för att se det aktuella tillståndet för nätverksskyddet på enheten:

- 0 eller Av

- 1 eller på

- 2 eller Granskningsläge

Aktivera nätverksskydd

Om du vill aktivera nätverksskydd kan du använda någon av följande metoder:

- PowerShell

- Hantering av mobila enheter (MDM)

- Microsoft Intune

- Grupprincip

- Microsoft Configuration Manager

PowerShell

På din Windows-enhet väljer du Start, skriver

powershell, högerklickar på Windows PowerShell och väljer sedan Kör som administratör.Kör följande cmdlet:

Set-MpPreference -EnableNetworkProtection EnabledFör Windows Server använder du de ytterligare kommandon som anges i följande tabell:

Windows Server-version Kommandon Windows Server 2022 och senare set-mpPreference -AllowNetworkProtectionOnWinServer $trueWindows Server 2016

Windows Server 2012 R2set-MpPreference -AllowNetworkProtectionDownLevel $true

set-MpPreference -AllowNetworkProtectionOnWinServer $true(Det här steget är valfritt.) Använd följande cmdlet för att ställa in nätverksskyddet på granskningsläge:

Set-MpPreference -EnableNetworkProtection AuditModeOm du vill inaktivera nätverksskyddet använder du parametern

Disabledi stället förAuditModeellerEnabled.

Hantering av mobila enheter (MDM)

Använd CSP ( EnableNetworkProtection Configuration Service Provider) för att aktivera eller inaktivera nätverksskydd eller aktivera granskningsläge.

Uppdatera Microsoft Defender plattform för program mot skadlig kod till den senaste versionen innan du aktiverar eller inaktiverar nätverksskydd eller aktiverar granskningsläge.

Microsoft Intune

Microsoft Defender för Endpoint baslinjemetod

Logga in på Microsoft Intune administrationscenter.

Gå tillSäkerhetsbaslinjer för slutpunktssäkerhet>>Microsoft Defender för Endpoint baslinje.

Välj Skapa en profil, ange ett namn för din profil och välj sedan Nästa.

I avsnittet Konfigurationsinställningar går du till Regler för minskning av> attackytan och anger Blockera, Aktivera eller Granska för Aktivera nätverksskydd. Välj Nästa.

Välj lämpliga omfångstaggar och tilldelningar som krävs av din organisation.

Granska all information och välj sedan Skapa.

Antivirusprincipmetod

Logga in på Microsoft Intune administrationscenter.

Gå till Endpoint Security>Antivirus.

Välj Skapa en princip.

I den utfällbara menyn Skapa en princip väljer du Windows 10, Windows 11 och Windows Server i listan Plattform.

Välj Microsoft Defender Antivirus i profillistan och välj sedan Skapa.

Ange ett namn för din profil och välj sedan Nästa.

I avsnittet Konfigurationsinställningar väljer du Inaktiverad, Aktiverad (blockläge) eller Aktiverad (granskningsläge) för Aktivera nätverksskydd och väljer sedan Nästa.

Välj lämpliga tilldelningar ochomfångstaggar som krävs av din organisation.

Granska all information och välj sedan Skapa.

Konfigurationsprofilmetod

Logga in på Microsoft Intune administrationscenter (https://intune.microsoft.com).

Gå till Enhetskonfigurationsprofiler>>Skapa profil.

I den utfällbara menyn Skapa en profil väljer du Plattform och sedan Profiltyp som Mallar.

I mallnamnet väljer du Slutpunktsskydd i listan över mallar och väljer sedan Skapa.

Gå tillGrunderna för Endpoint Protection>, ange ett namn för din profil och välj sedan Nästa.

I avsnittet Konfigurationsinställningar går du till Microsoft Defender Exploit Guard>Network-filtrering>Nätverksskydd>Aktivera eller granska. Välj Nästa.

Välj lämpliga omfångstaggar, tilldelningar och tillämplighetsregler som krävs av din organisation. Administratörer kan ställa in fler krav.

Granska all information och välj sedan Skapa.

Grupprincip

Använd följande procedur för att aktivera nätverksskydd på domänanslutna datorer eller på en fristående dator.

På en fristående dator går du till Start och skriver och väljer Redigera grupprincip.

-Eller-

På en domänansluten grupprincip-hanteringsdator öppnar du grupprincip-hanteringskonsolen, högerklickar på det grupprincip objekt som du vill konfigurera och väljer Redigera.

I Redigeraren för grupprinciphantering går du till Datorkonfiguration och väljer Administrativa mallar.

Expandera trädet till Windows-komponenter>Microsoft Defender Antivirus>Microsoft Defender ExploitGuard-nätverksskydd>.

Observera att i äldre versioner av Windows kan den grupprincip sökvägen ha Windows Defender Antivirus i stället för Microsoft Defender Antivirus.

Dubbelklicka på inställningen Förhindra användare och appar från att komma åt farliga webbplatser och ange alternativet till Aktiverad. I avsnittet alternativ måste du ange något av följande alternativ:

- Blockera – Användare kan inte komma åt skadliga IP-adresser och domäner.

- Inaktivera (standard) – Nätverksskyddsfunktionen fungerar inte. Användare blockeras inte från att komma åt skadliga domäner.

- Granskningsläge – Om en användare besöker en skadlig IP-adress eller domän registreras en händelse i Windows-händelseloggen. Användaren blockeras dock inte från att besöka adressen.

Viktigt

Om du vill aktivera nätverksskyddet fullt ut måste du ange alternativet grupprincip till Aktiverad och även välja Blockera i listrutan Alternativ.

(Det här steget är valfritt.) Följ stegen i Kontrollera om nätverksskyddet är aktiverat för att kontrollera att inställningarna för grupprincip är korrekta.

Microsoft Configuration Manager

Öppna Konfigurationshanterare-konsolen.

Gå till Tillgångar och efterlevnad>Endpoint Protection>Windows Defender Exploit Guard.

Välj Skapa Exploit Guard-princip i menyfliksområdet för att skapa en ny princip.

- Om du vill redigera en befintlig princip väljer du principen och sedan Egenskaper i menyfliksområdet eller på högerklicksmenyn. Redigera alternativet Konfigurera nätverksskydd på fliken Nätverksskydd .

På sidan Allmänt anger du ett namn för den nya principen och kontrollerar att alternativet Nätverksskydd är aktiverat.

På sidan Nätverksskydd väljer du någon av följande inställningar för alternativet Konfigurera nätverksskydd :

- Blockera

- Granskning

- Inaktiverad

Slutför resten av stegen och spara principen.

I menyfliksområdet väljer du Distribuera för att distribuera principen till en samling.

Viktig information om hur du tar bort Exploit Guard-inställningar från en enhet

När en Exploit Guard-princip har distribuerats med hjälp av Configuration Manager tas inte Exploit Guard-inställningarna bort från klienterna om du tar bort distributionen. Om du tar bort klientens Exploit Guard-distribution Delete not supported registreras dessutom i klientens ExploitGuardHandler.log i Configuration Manager.

Använd följande PowerShell-skript i SYSTEM-kontexten för att ta bort Exploit Guard-inställningarna korrekt:

$defenderObject = Get-WmiObject -Namespace "root/cimv2/mdm/dmmap" -Class "MDM_Policy_Config01_Defender02" -Filter "InstanceID='Defender' and ParentID='./Vendor/MSFT/Policy/Config'"

$defenderObject.AttackSurfaceReductionRules = $null

$defenderObject.AttackSurfaceReductionOnlyExclusions = $null

$defenderObject.EnableControlledFolderAccess = $null

$defenderObject.ControlledFolderAccessAllowedApplications = $null

$defenderObject.ControlledFolderAccessProtectedFolders = $null

$defenderObject.EnableNetworkProtection = $null

$defenderObject.Put()

$exploitGuardObject = Get-WmiObject -Namespace "root/cimv2/mdm/dmmap" -Class "MDM_Policy_Config01_ExploitGuard02" -Filter "InstanceID='ExploitGuard' and ParentID='./Vendor/MSFT/Policy/Config'"

$exploitGuardObject.ExploitProtectionSettings = $null

$exploitGuardObject.Put()

Se även

- Nätverksskydd

- Nätverksskydd för Linux

- Nätverksskydd för macOS

- Nätverksskydd och TCP-trevägshandskakning

- Utvärdera nätverksskydd

- Felsöka nätverksskydd

Tips

Vill du veta mer? Engage med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender för Endpoint Tech Community.