Nolltillit distributionsplan med Microsoft 365

Den här artikeln innehåller en distributionsplan för att skapa Nolltillit säkerhet med Microsoft 365. Nolltillit är en ny säkerhetsmodell som förutsätter intrång och verifierar varje begäran som om den kommer från ett okontrollerat nätverk. Oavsett var begäran kommer från eller vilken resurs den kommer åt lär Nolltillit modellen oss att "aldrig lita på, alltid verifiera".

Använd den här artikeln tillsammans med den här affischen.

Nolltillit säkerhetsarkitektur

Ett Nolltillit tillvägagångssätt sträcker sig över hela den digitala egendomen och fungerar som en integrerad säkerhetsfilosofi och strategi från slutpunkt till slutpunkt.

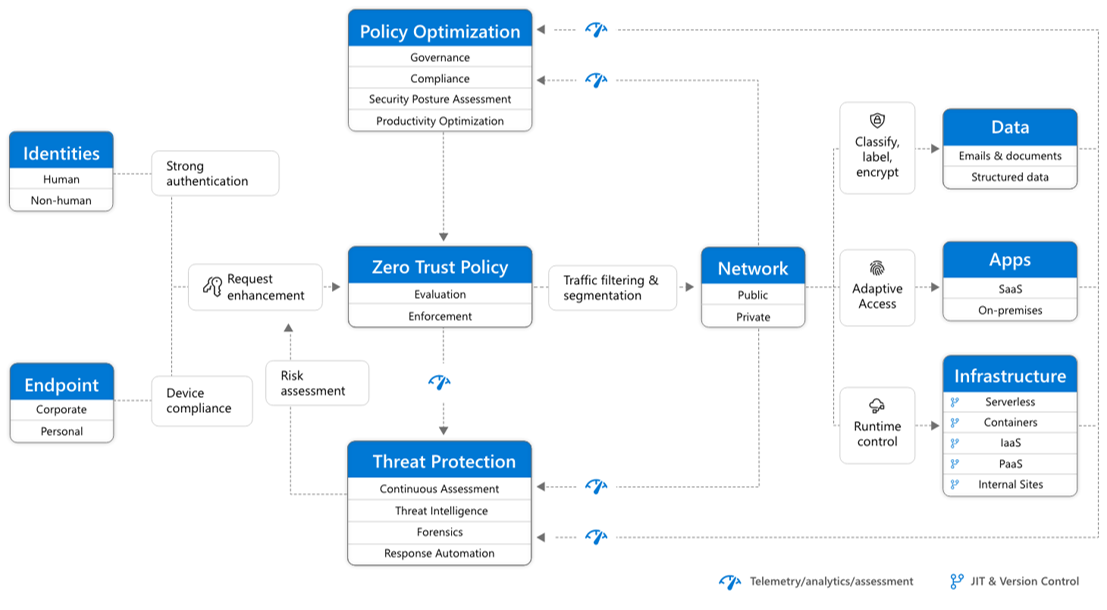

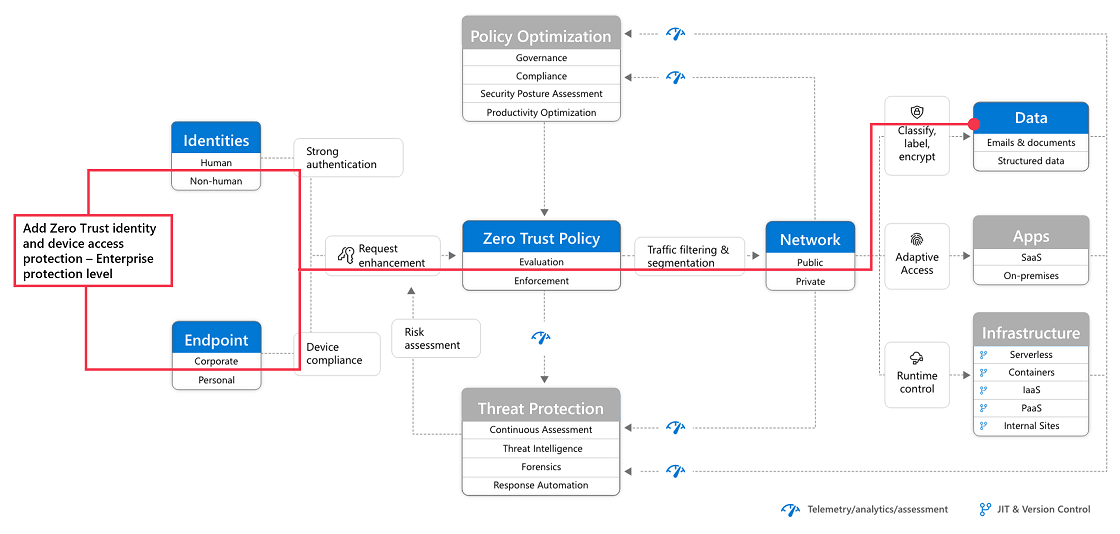

Den här bilden ger en representation av de primära element som bidrar till Nolltillit.

På bilden:

- Tvingande säkerhetsprinciper står i centrum för en Nolltillit arkitektur. Detta inkluderar multifaktorautentisering med villkorsstyrd åtkomst som tar hänsyn till användarkontorisk, enhetsstatus och andra kriterier och principer som du anger.

- Identiteter, enheter, data, appar, nätverk och andra infrastrukturkomponenter konfigureras med lämplig säkerhet. Principer som har konfigurerats för var och en av dessa komponenter samordnas med din övergripande Nolltillit strategi. Enhetsprinciper bestämmer till exempel kriterierna för felfria enheter och principer för villkorsstyrd åtkomst kräver felfria enheter för åtkomst till specifika appar och data.

- Hotskydd och intelligens övervakar miljön, exponerar aktuella risker och vidtar automatiserade åtgärder för att åtgärda attacker.

Mer information om Nolltillit finns i Microsofts Nolltillit Guidance Center.

Distribuera Nolltillit för Microsoft 365

Microsoft 365 har skapats avsiktligt med många säkerhets- och informationsskyddsfunktioner som hjälper dig att bygga Nolltillit i din miljö. Många av funktionerna kan utökas för att skydda åtkomsten till andra SaaS-appar som din organisation använder och data i dessa appar.

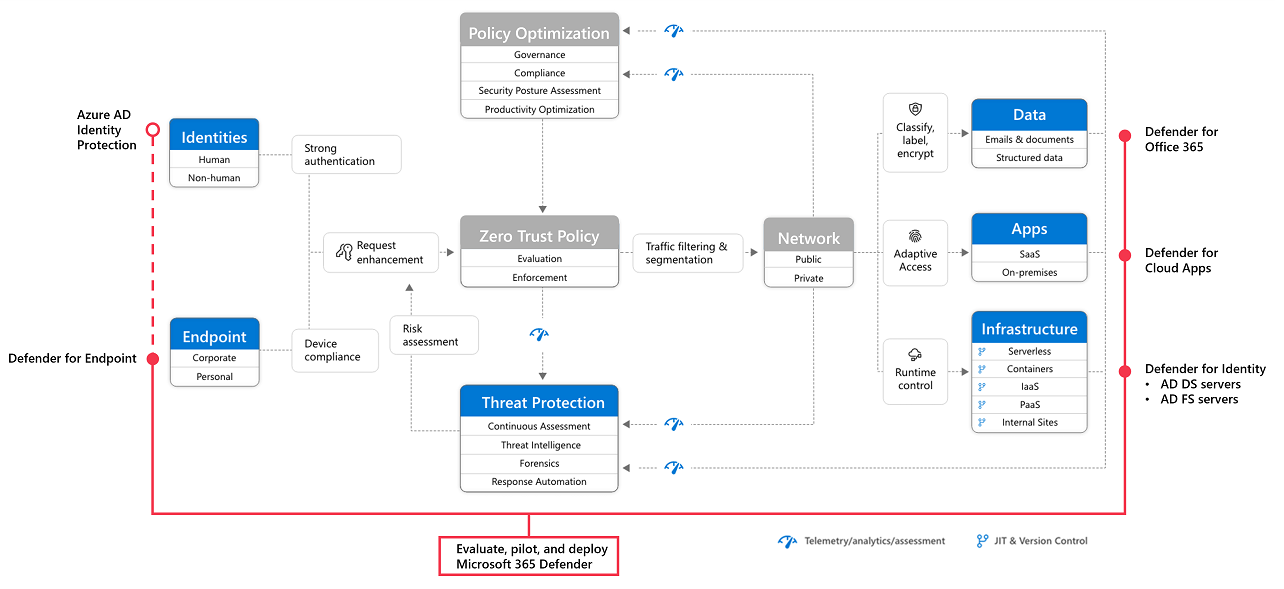

Den här bilden representerar arbetet med att distribuera Nolltillit funktioner. Det här arbetet är indelat i arbetsenheter som kan konfigureras tillsammans, från nederkant och arbetar längst upp för att säkerställa att det nödvändiga arbetet är klart.

I den här illustrationen:

- Nolltillit börjar med en grund för identitets- och enhetsskydd.

- Hotskyddsfunktioner bygger på den här grunden för att tillhandahålla övervakning och reparation av säkerhetshot i realtid.

- Informationsskydd och styrning ger avancerade kontroller riktade mot specifika typer av data för att skydda din mest värdefulla information och för att hjälpa dig att följa efterlevnadsstandarder, inklusive att skydda personlig information.

Den här artikeln förutsätter att du använder molnidentitet. Om du behöver vägledning för det här målet kan du läsa Distribuera din identitetsinfrastruktur för Microsoft 365.

Tips

När du förstår stegen och distributionsprocessen från slutpunkt till slutpunkt kan du använda avancerad distributionsguide för Konfigurera microsoft Nolltillit säkerhetsmodell när du är inloggad på Administrationscenter för Microsoft 365. Den här guiden vägleder dig genom att tillämpa Nolltillit principer för grundpelare för standardteknik och avancerad teknik. Om du vill gå igenom guiden utan att logga in går du till installationsportalen för Microsoft 365.

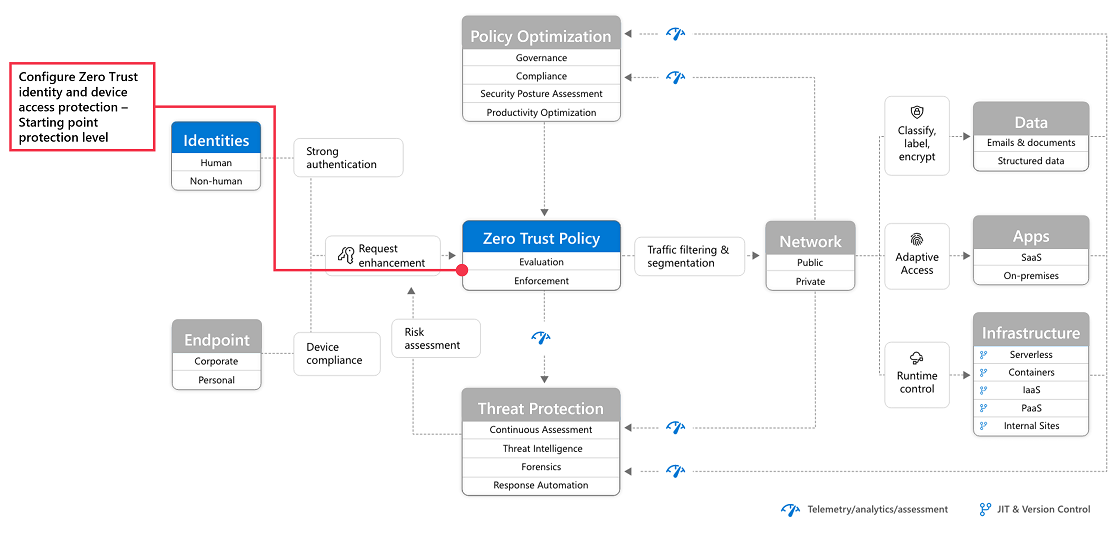

Steg 1: Konfigurera Nolltillit identitets- och enhetsåtkomstskydd: Startpunktsprinciper

Det första steget är att skapa din Nolltillit grund genom att konfigurera identitets- och enhetsåtkomstskydd.

Gå till Nolltillit identitets- och enhetsåtkomstskydd för detaljerad vägledning. Den här serien med artiklar beskriver en uppsättning konfigurationer för krav på identitets- och enhetsåtkomst och en uppsättning Microsoft Entra villkorlig åtkomst, Microsoft Intune och andra principer för säker åtkomst till Microsoft 365 för molnappar och tjänster i företagsmoln, andra SaaS-tjänster och lokala program som publicerats med Microsoft Entra program proxyserver.

| Innehåller | Förhandskrav | Inkluderar inte |

|---|---|---|

Rekommenderade principer för identitets- och enhetsåtkomst för tre skyddsnivåer:

Ytterligare rekommendationer för:

|

Microsoft E3 eller E5 Microsoft Entra ID i något av följande lägen:

|

Enhetsregistrering för principer som kräver hanterade enheter. Se Steg 2. Hantera slutpunkter med Intune för att registrera enheter |

Börja med att implementera startpunktsnivån. Dessa principer kräver inte registrering av enheter i hanteringen.

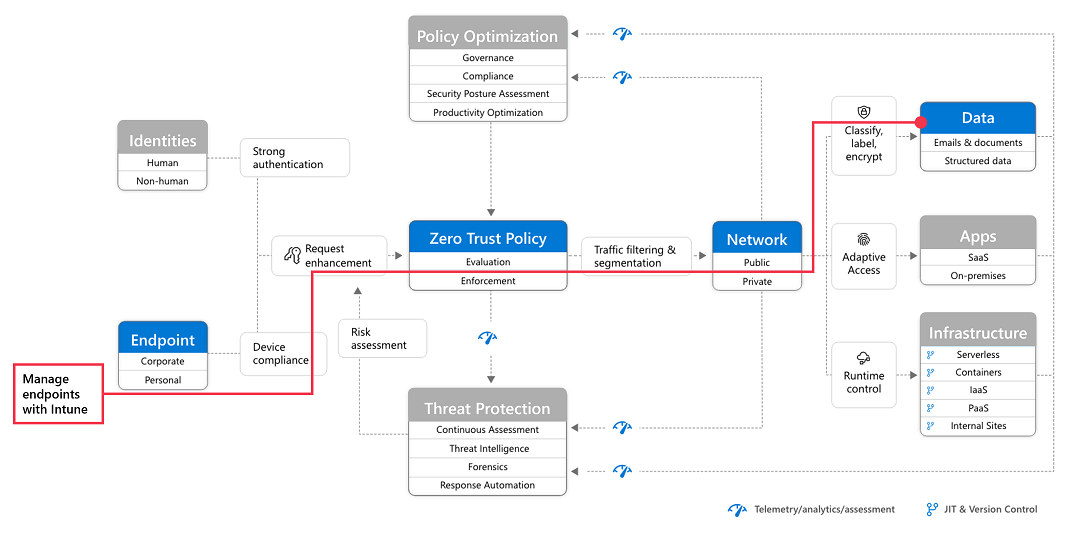

Steg 2: Hantera slutpunkter med Intune

Registrera sedan dina enheter i hanteringen och börja skydda dem med mer avancerade kontroller.

Mer information finns i Hantera enheter med Intune.

| Innehåller | Förhandskrav | Inkluderar inte |

|---|---|---|

Registrera enheter med Intune:

Konfigurera principer:

|

Registrera slutpunkter med Microsoft Entra ID | Konfigurera informationsskyddsfunktioner, inklusive:

De här funktionerna finns i Steg 5. Skydda och styra känsliga data (senare i den här artikeln). |

Mer information finns i Nolltillit för Microsoft Intune.

Steg 3: Lägg till Nolltillit identitets- och enhetsåtkomstskydd: Företagsprinciper

När enheter har registrerats för hantering kan du nu implementera den fullständiga uppsättningen rekommenderade Nolltillit principer för identitets- och enhetsåtkomst, vilket kräver kompatibla enheter.

Gå tillbaka till Vanliga principer för identitets- och enhetsåtkomst och lägg till principerna på Enterprise-nivån.

Steg 4: Utvärdera, pilottesta och distribuera Microsoft Defender XDR

Microsoft Defender XDR är en XDR-lösning (extended detection and response) som automatiskt samlar in, korrelerar och analyserar signal-, hot- och aviseringsdata från din Microsoft 365-miljö, inklusive slutpunkt, e-post, program och identiteter.

Gå till Utvärdera och pilottesta Microsoft Defender XDR för en metodisk guide för att testa och distribuera Microsoft Defender XDR komponenter.

| Innehåller | Förhandskrav | Inkluderar inte |

|---|---|---|

Konfigurera utvärderings- och pilotmiljön för alla komponenter:

Skydda mot hot Undersöka och svara på hot |

Se vägledningen för att läsa om arkitekturkraven för varje komponent i Microsoft Defender XDR. | Microsoft Entra ID Protection ingår inte i den här lösningsguiden. Den ingår i steg 1. Konfigurera Nolltillit identitets- och enhetsåtkomstskydd. |

Mer information finns i följande ytterligare Nolltillit artiklar:

- Defender för Endpoint

- Microsoft Defender för Office 365

- Defender för Molnappar

- Defender för identitet

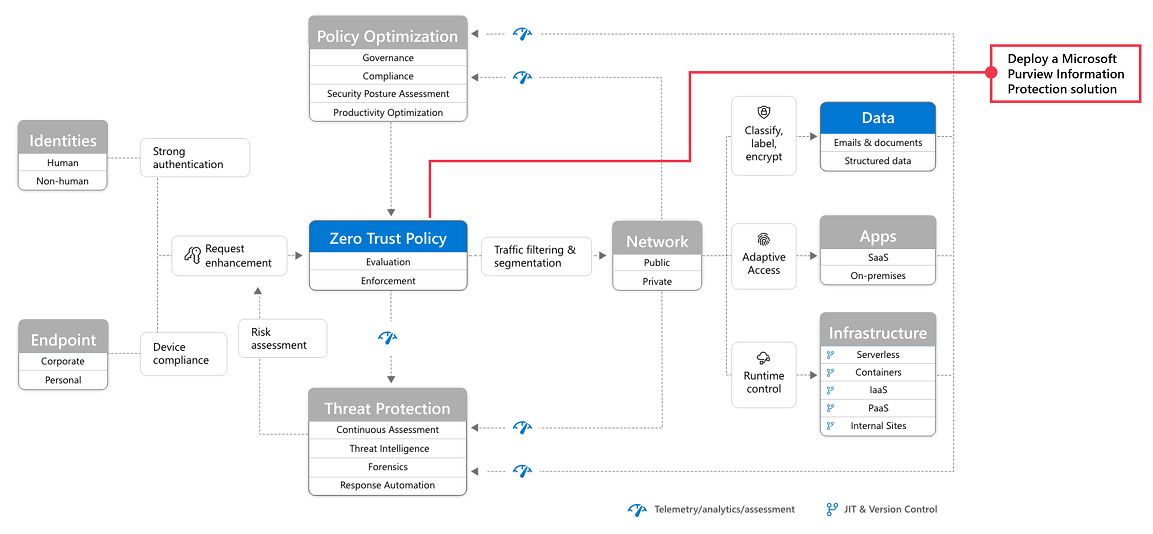

Steg 5: Skydda och styra känsliga data

Implementera Microsoft Purview Information Protection som hjälper dig att upptäcka, klassificera och skydda känslig information var den än befinner sig eller reser.

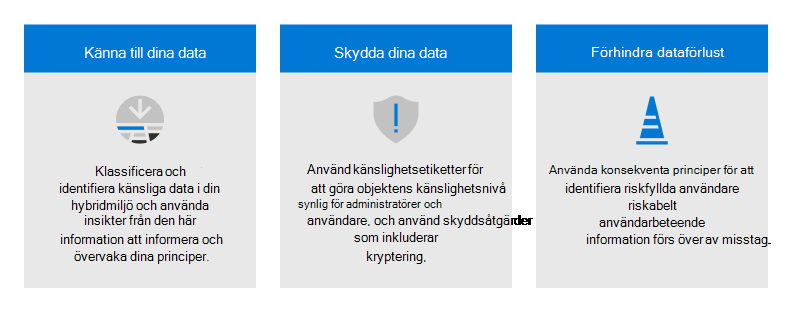

Microsoft Purview Information Protection funktioner ingår i Microsoft Purview och ger dig verktyg för att känna till dina data, skydda dina data och förhindra dataförlust.

Även om det här arbetet visas överst i distributionsstacken som illustrerades tidigare i den här artikeln kan du börja det här arbetet när som helst.

Microsoft Purview Information Protection tillhandahåller ett ramverk, en process och funktioner som du kan använda för att uppnå dina specifika affärsmål.

Mer information om hur du planerar och distribuerar informationsskydd finns i Distribuera en Microsoft Purview Information Protection lösning.

Om du distribuerar informationsskydd för datasekretessregler tillhandahåller den här lösningsguiden ett rekommenderat ramverk för hela processen: Distribuera informationsskydd för dataskyddsregler med Microsoft 365.