Konfigurera DKIM för att signera e-post från din Microsoft 365-domän

Tips

Visste du att du kan prova funktionerna i Microsoft Defender XDR för Office 365 plan 2 kostnadsfritt? Använd den 90 dagar långa Defender för Office 365 utvärderingsversionen på Microsoft Defender portalens utvärderingshubb. Lär dig mer om vem som kan registrera dig och utvärderingsvillkoren här.

DomainKeys Identified Mail (DKIM) är en metod för e-postautentisering som hjälper till att verifiera e-post som skickas från din Microsoft 365-organisation för att förhindra falska avsändare som används i kompromettering av affärsmeddelanden (BEC), utpressningstrojaner och andra nätfiskeattacker.

Det primära syftet med DKIM är att verifiera att ett meddelande inte har ändrats under överföringen. Specifikt:

- En eller flera privata nycklar genereras för en domän och används av källans e-postsystem för att digitalt signera viktiga delar av utgående meddelanden. Dessa meddelandedelar är:

- Från, Till, Ämne, MIME-version, Innehållstyp, Datum och andra meddelandehuvudfält (beroende på källans e-postsystem).

- Meddelandetexten.

- Den digitala signaturen lagras i fältet DKIM-Signaturhuvud i meddelandehuvudet och är giltig så länge mellanliggande e-postsystem inte ändrar de signerade delarna av meddelandet. Signeringsdomänen identifieras av värdet d= i fältet DKIM-Signaturrubrik .

- Motsvarande offentliga nycklar lagras i DNS-poster för signeringsdomänen (CNAME-poster i Microsoft 365; andra e-postsystem kan använda TXT-poster).

- Mål-e-postsystem använder värdet d= i fältet DKIM-Signature-rubrik för att:

- Identifiera signeringsdomänen.

- Leta upp den offentliga nyckeln i DKIM DNS-posten för domänen.

- Använd den offentliga nyckeln i DKIM DNS-posten för domänen för att verifiera meddelandesignaturen.

Viktiga fakta om DKIM:

- Domänen som används för att DKIM signerar meddelandet krävs inte för att matcha domänen i MAIL FROM- eller From-adresserna i meddelandet. Mer information om dessa adresser finns i Varför e-post via Internet behöver autentisering.

- Ett meddelande kan ha flera DKIM-signaturer av olika domäner. Faktum är att många värdbaserade e-posttjänster signerar meddelandet med hjälp av tjänstdomänen och signerar sedan meddelandet igen med hjälp av kunddomänen när kunden har konfigurerat DKIM-signering för domänen.

Innan vi börjar måste du veta följande om DKIM i Microsoft 365 baserat på din e-postdomän:

Om du bara använder MOERA-domänen (Microsoft Online Email Routing Address) för e-post (till exempel contoso.onmicrosoft.com): Du behöver inte göra något. Microsoft skapar automatiskt ett 2048-bitars offentligt-privat nyckelpar från din första *.onmicrosoft.com-domän. Utgående meddelanden signeras automatiskt med den privata nyckeln. Den offentliga nyckeln publiceras i en DNS-post så att mål-e-postsystem kan verifiera DKIM-signaturen för meddelanden.

Men du kan också konfigurera DKIM-signering manuellt med hjälp av domänen *.onmicrosoft.com. Anvisningar finns i Använda Defender-portalen för att anpassa DKIM-signering av utgående meddelanden med hjälp av avsnittet *.onmicrosoft.com domän senare i den här artikeln.

Information om hur du verifierar att utgående meddelanden signeras automatiskt med DKIM finns i avsnittet Verifiera DKIM-signering av utgående e-post från Microsoft 365 senare i den här artikeln.

Mer information om *.onmicrosoft.com domäner finns i Varför har jag en "onmicrosoft.com"-domän?.

Om du använder en eller flera anpassade domäner för e-post (till exempel contoso.com): Även om all utgående e-post från Microsoft 365 automatiskt signeras av MOERA-domänen har du fortfarande mer arbete att göra för maximalt e-postskydd:

Konfigurera DKIM-signering med anpassade domäner eller underdomäner: Ett meddelande måste vara DKIM-signerat av domänen i Från-adressen. Vi rekommenderar också att du konfigurerar DMARC och DKIM endast godkänner DMARC-validering om domänen som DKIM signerade meddelandet och domänen i justera från-adressen.

Överväganden för underdomäner:

För e-posttjänster som inte kontrolleras direkt (till exempel massutskickstjänster) rekommenderar vi att du använder en underdomän (till exempel marketing.contoso.com) i stället för din huvudsakliga e-postdomän (till exempel contoso.com). Du vill inte att problem med e-post som skickas från dessa e-posttjänster ska påverka ryktet för e-post som skickas av anställda i din huvudsakliga e-postdomän. Mer information om hur du lägger till underdomäner finns i Kan jag lägga till anpassade underdomäner eller flera domäner i Microsoft 365?.

Varje underdomän som du använder för att skicka e-post från Microsoft 365 kräver en egen DKIM-konfiguration.

Tips

Email autentiseringsskydd för odefinierade underdomäner omfattas av DMARC. Alla underdomäner (definierade eller inte) ärver DMARC-inställningarna för den överordnade domänen (som kan åsidosättas per underdomän). Mer information finns i Konfigurera DMARC för att verifiera från-adressdomänen för avsändare i Microsoft 365.

Om du äger registrerade men oanvända domäner: Om du äger registrerade domäner som inte används för e-post eller något alls (kallas även parkerade domäner) ska du inte publicera DKIM-poster för dessa domäner. Avsaknaden av en DKIM-post (därför förhindrar bristen på en offentlig nyckel i DNS för att verifiera meddelandesignaturen) DKIM-validering av förfalskade domäner.

Enbart DKIM räcker inte. För den bästa nivån av e-postskydd för dina anpassade domäner måste du också konfigurera SPF och DMARC som en del av din övergripande strategi för e-postautentisering . Mer information finns i avsnittet Nästa steg i slutet av den här artikeln.

Resten av den här artikeln beskriver de DKIM CNAME-poster som du behöver skapa för anpassade domäner i Microsoft 365 och konfigurationsprocedurer för DKIM med hjälp av anpassade domäner.

Tips

Att konfigurera DKIM-signering med en anpassad domän är en blandning av procedurer i Microsoft 365 och procedurer hos domänregistratorn för den anpassade domänen.

Vi tillhandahåller instruktioner för att skapa CNAME-poster för olika Microsoft 365-tjänster hos många domänregistratorer. Du kan använda de här anvisningarna som utgångspunkt för att skapa DKIM CNAME-posterna. Mer information finns i Lägga till DNS-poster för att ansluta din domän.

Om du inte känner till DNS-konfigurationen kontaktar du domänregistratorn och ber om hjälp.

Syntax för DKIM CNAME-poster

Tips

Du använder Defender-portalen eller Exchange Online PowerShell för att visa de CNAME-värden som krävs för DKIM-signering av utgående meddelanden med hjälp av en anpassad domän. De värden som visas här är endast för illustration. Om du vill hämta de värden som krävs för dina anpassade domäner eller underdomäner använder du procedurerna senare i den här artikeln.

DKIM beskrivs utförligt i RFC 6376.

Den grundläggande syntaxen för DKIM CNAME-posterna för anpassade domäner som skickar e-post från Microsoft 365 är:

Hostname: selector1._domainkey

Points to address or value: selector1-<CustomDomain>._domainkey.<InitialDomain>

Hostname: selector2._domainkey

Points to address or value: selector2-<CustomDomain>._domainkey.<InitialDomain>

I Microsoft 365 genereras två offentlig-privata nyckelpar när DKIM-signering med hjälp av en anpassad domän eller underdomän är aktiverat. De privata nycklar som används för att signera meddelandet är inte tillgängliga. CNAME-posterna pekar på motsvarande offentliga nycklar som används för att verifiera DKIM-signaturen. Dessa poster kallas väljare.

- Endast en väljare är aktiv och används när DKIM-signering med en anpassad domän är aktiverad.

- Den andra väljaren är inaktiv. Den aktiveras och används endast efter eventuell framtida DKIM-nyckelrotation och sedan först efter att den ursprungliga väljaren har inaktiverats.

Väljaren som används för att verifiera DKIM-signaturen (som härleder den privata nyckel som användes för att signera meddelandet) lagras i värdet s= i fältet DKIM-Signaturhuvud (till exempel

s=selector1-contoso-com).Värdnamn: Värdena är samma för alla Microsoft 365-organisationer:

selector1._domainkeyochselector2._domainkey.<CustomDomain>: Den anpassade domänen eller underdomänen med punkter som ersätts av bindestreck. Blir till exempel

contoso.comcontoso-com, ellermarketing.contoso.comblirmarketing-contoso-com.<InitialDomain>: Den *.onmicrosoft.com som du använde när du registrerade dig i Microsoft 365 (till exempel contoso.onmicrosoft.com).

Din organisation har till exempel följande domäner i Microsoft 365:

- Ursprunglig domän: cohovineyardandwinery.onmicrosoft.com

- Anpassade domäner: cohovineyard.com och cohowinery.com

Du måste skapa två CNAME-poster i varje anpassad domän för totalt fyra CNAME-poster:

CNAME-poster i cohovineyard.com-domänen:

Värdnamn:

selector1._domainkey

Pekar på adress eller värde:selector1-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comVärdnamn:

selector2._domainkey

Pekar på adress eller värde:selector2-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comCNAME-poster i cohowinery.com-domänen:

Värdnamn:

selector1._domainkey

Pekar på adress eller värde:selector1-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.comVärdnamn:

selector2._domainkey

Pekar på adress eller värde:selector2-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.com

Konfigurera DKIM-signering av utgående meddelanden i Microsoft 365

Använd Defender-portalen för att aktivera DKIM-signering av utgående meddelanden med hjälp av en anpassad domän

Tips

Om du aktiverar DKIM-signering av utgående meddelanden med hjälp av en anpassad domän växlar DKIM-signering från att använda den första *.onmicrosoft.com-domänen till att använda den anpassade domänen.

Du kan använda en anpassad domän eller underdomän för att DKIM loggar utgående e-post först när domänen har lagts till i Microsoft 365. Anvisningar finns i Lägga till en domän.

Den viktigaste faktorn som avgör när en anpassad domän startar DKIM-signering av utgående e-post är CNAME-postidentifieringen i DNS.

Om du vill använda procedurerna i det här avsnittet måste den anpassade domänen eller underdomänen visas på fliken DKIM på sidan Email autentiseringsinställningar på https://security.microsoft.com/authentication?viewid=DKIM. Egenskaperna för domänen i den utfällbara menyn med information måste innehålla följande värden:

- Växlingsknappen Signera meddelanden för den här domänen med DKIM-signaturer är inställd på Inaktiverad

.

. - Statusvärdet är Inte signering av DKIM-signaturer för domänen.

- Skapa DKIM-nycklar finns inte. Rotera DKIM-nycklar är synligt, men är nedtonat.

Fortsätt om domänen uppfyller dessa krav.

I Defender-portalen på https://security.microsoft.comgår du till Email & samarbetsprinciper>& regler>Hotprinciper>Email sidan autentiseringsinställningar. Om du vill gå direkt till sidan Email autentiseringsinställningar använder du https://security.microsoft.com/authentication.

På sidan Email autentiseringsinställningar väljer du fliken DKIM.

På fliken DKIM väljer du den anpassade domän som ska konfigureras genom att klicka var som helst på raden förutom kryssrutan bredvid namnet.

I den utfällbara menyn domäninformation som öppnas väljer du växlingsknappen Signera meddelanden för den här domänen med DKIM-signaturer som för närvarande är inställd på Inaktiverad

.

.Observera värdet För senast incheckat datum .

En dialogruta för klientfel öppnas. Felet innehåller de värden som ska användas i de två CNAME-posterna som du skapar hos domänregistratorn för domänen.

I det här exemplet är den anpassade domänen contoso.com och den första domänen för Microsoft 365-organisationen är contoso.onmicrosoft.com. Felmeddelandet ser ut så här:

|Microsoft.Exchange.ManagementTasks.ValidationException|CNAME record does not exist for this config. Please publish the following two CNAME records first. Domain Name : contoso.com Host Name : selector1._domainkey Points to address or value: selector1- contoso-com._domainkey.contoso.onmicrosoft.com Host Name : selector2._domainkey Points to address or value: selector2-contoso-com._domainkey.contoso.onmicrosoft.com . If you have already published the CNAME records, sync will take a few minutes to as many as 4 days based on your specific DNS. Return and retry this step later.Därför är de CNAME-poster som du behöver skapa i DNS för contoso.com domän:

Värdnamn:

selector1._domainkey

Pekar på adress eller värde:selector1-contoso-com._domainkey.contoso.onmicrosoft.comVärdnamn:

selector2._domainkey

Pekar på adress eller värde:selector2-contoso-com._domainkey.contoso.onmicrosoft.comKopiera informationen från feldialogrutan (markera texten och tryck på CTRL+C) och välj sedan OK.

Lämna den utfällbara menyn med domäninformation öppen.

I en annan webbläsarflik eller ett annat fönster går du till domänregistratorn för domänen och skapar sedan de två CNAME-posterna med hjälp av informationen från föregående steg.

Vi tillhandahåller instruktioner för att skapa CNAME-poster för olika Microsoft 365-tjänster hos många domänregistratorer. Du kan använda de här anvisningarna som utgångspunkt för att skapa DKIM CNAME-posterna. Mer information finns i Lägga till DNS-poster för att ansluta din domän.

Det tar några minuter (eller eventuellt längre) för Microsoft 365 att identifiera de nya CNAME-posterna som du skapade.

Efter ett tag återgår du till domänegenskaperna som du lämnade öppna i steg 5 och väljer växlingsknappen Signera meddelanden för den här domänen med DKIM-signaturer .

Efter några sekunder öppnas följande dialogruta:

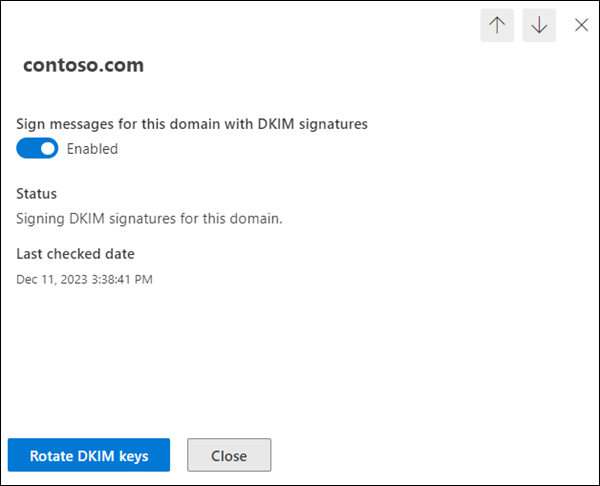

När du har valt OK för att stänga dialogrutan kontrollerar du följande inställningar i den utfällbara menyn med information:

- Växlingsknappen Signera meddelanden för den här domänen med DKIM-signaturer är inställd på Aktiverad

.

. - Statusvärdet är Signering av DKIM-signaturer för den här domänen.

- Rotera DKIM-nycklar är tillgängligt.

- Senast incheckat datum: Datum och tid bör vara nyare än det ursprungliga värdet i steg 4.

- Växlingsknappen Signera meddelanden för den här domänen med DKIM-signaturer är inställd på Aktiverad

Använd Defender-portalen för att anpassa DKIM-signering av utgående meddelanden med hjälp av domänen *.onmicrosoft.com

Som vi beskrev tidigare i den här artikeln konfigureras den första *.onmicrosoft.com-domänen automatiskt för att signera all utgående e-post från din Microsoft 365-organisation, och du bör konfigurera anpassade domäner för DKIM-signering av utgående meddelanden.

Men du kan också använda procedurerna i det här avsnittet för att påverka DKIM-signering med hjälp av domänen *.onmicrosoft.com:

- Generera nya nycklar. De nya nycklarna läggs till och används automatiskt i Microsoft 365-datacenter.

- Låt egenskaperna för domänen *.onmicrosoft.com visas korrekt i den utfällbara menyn med information om domänen på fliken DKIM på sidan Email autentiseringsinställningar på https://security.microsoft.com/authentication?viewid=DKIM eller i PowerShell. Det här resultatet möjliggör framtida åtgärder i DKIM-konfigurationen för domänen (till exempel manuell nyckelrotation).

Om du vill använda procedurerna i det här avsnittet måste domänen *.onmicrosoft.com visas på fliken DKIM på sidan Email autentiseringsinställningar på https://security.microsoft.com/authentication?viewid=DKIM. Egenskaperna för domänen *.onmicrosoft.com i den utfällbara menyn med information måste innehålla följande värden:

- Växlingsknappen Signera meddelanden för den här domänen med DKIM-signaturer är inte tillgänglig.

- Statusvärdet är Inga DKIM-nycklar har sparats för den här domänen.

- Skapa DKIM-nycklar finns.

Fortsätt om domänen uppfyller dessa krav.

I Defender-portalen på https://security.microsoft.comgår du till Email & samarbetsprinciper>& regler>Hotprinciper>Email sidan autentiseringsinställningar. Om du vill gå direkt till sidan Email autentiseringsinställningar använder du https://security.microsoft.com/authentication.

På sidan Email autentiseringsinställningar väljer du fliken DKIM.

På fliken DKIM väljer du den *.onmicrosoft.com domän som ska konfigureras genom att klicka någonstans på raden förutom kryssrutan bredvid namnet.

I den utfällbara menyn domäninformation som öppnas väljer du Skapa DKIM-nycklar.

När DKIM-nyckeln har skapats öppnas dialogrutan Publicera CNAMEs . Välj Stäng.

Du kan inte skapa CNAME-posterna för domänen *.onmicrosoft.com, så du behöver inte kopiera värdena. Microsoft tar hand om den DNS-konfiguration som krävs åt dig.

När du har valt Stäng är du tillbaka på den utfällbara menyn domäninformation där växlingsknappen Signera meddelanden för den här domänen med DKIM-signaturer är Inaktiverad

.

.Dra växlingsknappen Signera meddelanden för den här domänen med DKIM-signaturer till Aktiverad

och välj sedan OK i bekräftelsedialogrutan som öppnas.

och välj sedan OK i bekräftelsedialogrutan som öppnas.När du är klar med den utfällbara menyn med domäninformation väljer du Stäng.

Använd Exchange Online PowerShell för att konfigurera DKIM-signering av utgående meddelanden

Om du hellre vill använda PowerShell för att aktivera DKIM-signering av utgående meddelanden med hjälp av en anpassad domän eller för att anpassa DKIM-signering för domänen *.onmicrosoft.com ansluter du till Exchange Online PowerShell för att köra följande kommandon.

Tips

Innan du kan konfigurera DKIM-signering med den anpassade domänen måste du lägga till domänen i Microsoft 365. Anvisningar finns i Lägga till en domän. Kontrollera att den anpassade domänen är tillgänglig för DKIM-konfigurationen genom att köra följande kommando: Get-AcceptedDomain.

Som du beskrev tidigare i den här artikeln loggar din *.onmicrosoft.com-domän redan utgående e-post som standard. Om du inte har konfigurerat DKIM-signering manuellt för domänen *.onmicrosoft.com i Defender-portalen eller i PowerShell visas inte *.onmicrosoft.com i utdata från Get-DkimSigningConfig.

Kör följande kommando för att kontrollera tillgängligheten och DKIM-statusen för alla domäner i organisationen:

Get-DkimSigningConfig | Format-List Name,Enabled,Status,Selector1CNAME,Selector2CNAMEFör den domän som du vill konfigurera DKIM-signering för avgör kommandots utdata i steg 1 vad du behöver göra härnäst:

Domänen visas med följande värden:

- Aktiverad: Falskt

- Status:

CnameMissing

Gå till Steg 3 för att kopiera väljarens värden.

Eller

Domänen visas inte:

Ersätt <Domän> med domänvärdet och kör sedan följande kommando:

New-DkimSigningConfig -DomainName <Domain> -Enabled $false [-BodyCanonicalization <Relaxed | Simple>] [-HeaderCanonicalization <Relaxed | Simple>] [-KeySize <1024 | 2048>]- Parametern BodyCanonicalization anger känslighetsnivån för ändringar i meddelandetexten:

- Avslappnad: Ändringar i tomt utrymme och ändringar i tomma rader i slutet av meddelandetexten tolereras. Det här är standardvärdet.

- Enkelt: Endast ändringar i tomma rader i slutet av meddelandetexten tolereras.

- Parametern HeaderCanonicalization anger känslighetsnivån för ändringar i meddelandehuvudet:

- Avslappnad: Vanliga ändringar i meddelandehuvudet tolereras. Till exempel omskrivning av rubrikfältrad, ändringar i onödigt tomt utrymme eller tomma rader och ändringar för rubrikfält. Det här är standardvärdet.

- Enkelt: Inga ändringar i rubrikfälten tolereras.

- Parametern KeySize anger bitstorleken för den offentliga nyckeln i DKIM-posten:

-

- Det här är standardvärdet.

-

-

Till exempel:

New-DkimSigningConfig -DomainName contoso.com -Enabled $false- Parametern BodyCanonicalization anger känslighetsnivån för ändringar i meddelandetexten:

Kör kommandot från steg 1 igen för att bekräfta att domänen visas med följande egenskapsvärden:

- Aktiverad: Falskt

- Status:

CnameMissing

Gå till Steg 3 för att kopiera väljarens värden.

Kopiera värdena Selector1CNAME och Selector2CNAME för domänen från kommandots utdata från steg 1.

De CNAME-poster som du behöver skapa hos domänregistratorn för domänen ser ut så här:

Värdnamn:

selector1._domainkey

Pekar på adress eller värde:<Selector1CNAME value>Värdnamn:

selector2._domainkey

Pekar på adress eller värde:<Selector2CNAME value>Till exempel:

Värdnamn:

selector1._domainkey

Pekar på adress eller värde:selector1-contoso-com._domainkey.contoso.onmicrosoft.comVärdnamn:

selector2._domainkey

Pekar på adress eller värde:selector2-contoso-com._domainkey.contoso.onmicrosoft.comGör något av följande:

Anpassad domän: I domänregistratorn för domänen skapar du de två CNAME-posterna med hjälp av informationen från föregående steg.

Vi tillhandahåller instruktioner för att skapa CNAME-poster för olika Microsoft 365-tjänster hos många domänregistratorer. Du kan använda de här anvisningarna som utgångspunkt för att skapa DKIM CNAME-posterna. Mer information finns i Lägga till DNS-poster för att ansluta din domän.

Det tar några minuter (eller eventuellt längre) för Microsoft 365 att identifiera de nya CNAME-posterna som du skapade.

*.onmicrosoft.com domän: Gå till steg 5.

Efter en stund återgår du till Exchange Online PowerShell, ersätter <domänen> med den domän som du har konfigurerat och kör följande kommando:

Set-DkimConfig -Identity \<Domain\> -Enabled $true [-BodyCanonicalization <Relaxed | Simple>] [-HeaderCanonicalization <Relaxed | Simple>]- Parametern BodyCanonicalization anger känslighetsnivån för ändringar i meddelandetexten:

- Avslappnad: Ändringar i tomt utrymme och ändringar i tomma rader i slutet av meddelandetexten tolereras. Det här är standardvärdet.

- Enkelt: Endast ändringar i tomma rader i slutet av meddelandetexten tolereras.

- Parametern HeaderCanonicalization anger känslighetsnivån för ändringar i meddelandehuvudet:

- Avslappnad: Vanliga ändringar i meddelandehuvudet tolereras. Till exempel omskrivning av rubrikfältrad, ändringar i onödigt tomt utrymme eller tomma rader och ändringar för rubrikfält. Det här är standardvärdet.

- Enkelt: Inga ändringar i rubrikfälten tolereras.

Till exempel:

Set-DkimConfig -Identity contoso.com -Enabled $trueEller

Set-DkimConfig -Identity contoso.onmicrosoft.com -Enabled $trueFör en anpassad domän, om Microsoft 365 kan identifiera CNAME-posterna hos domänregistratorn, körs kommandot utan fel och domänen används nu för att DKIM signera utgående meddelanden från domänen.

Om CNAME-posterna inte identifieras får du ett fel som innehåller de värden som ska användas i CNAME-posterna. Sök efter stavfel i värdena hos domänregistratorn (lätt att göra med bindestreck, punkter och understrykningar!), vänta ett tag till och kör sedan kommandot igen.

För en *.onmicrosoft.com domän som tidigare inte fanns med i listan körs kommandot utan fel.

- Parametern BodyCanonicalization anger känslighetsnivån för ändringar i meddelandetexten:

Kontrollera att domänen nu är konfigurerad för DKIM-signeringsmeddelanden genom att köra kommandot från steg 1.

Domänen bör ha följande egenskapsvärden:

- Aktiverad: Sant

- Status:

Valid

Detaljerad information om syntax och parametrar finns i följande artiklar:

Rotera DKIM-nycklar

Av samma skäl som du regelbundet bör ändra lösenord bör du regelbundet ändra DKIM-nyckeln som används för DKIM-signering. Att ersätta DKIM-nyckeln för en domän kallas DKIM-nyckelrotation.

Relevant information om DKIM-nyckelrotation för en domän Microsoft 365 visas i utdata från följande kommando i Exchange Online PowerShell:

Get-DkimSigningConfig -Identity <CustomDomain> | Format-List

- KeyCreationTime: UTC-datum/tid då det offentliga/privata nyckelparet DKIM skapades.

- RotateOnDate: Datum/tid för föregående eller nästa DKIM-nyckelrotation.

- SelectorBeforeRotateOnDate: Kom ihåg att DKIM-signering med en anpassad domän i Microsoft 365 kräver två CNAME-poster i domänen. Den här egenskapen visar den CNAME-post som DKIM använder före date-time för RotateOnDate (kallas även väljare). Värdet är

selector1ellerselector2och skiljer sig från värdet SelectorAfterRotateOnDate . - SelectorAfterRotateOnDate: Visar den CNAME-post som DKIM använder efter date-time för RotateOnDate . Värdet är

selector1ellerselector2och skiljer sig från värdet SelectorBeforeRotateOnDate .

När du utför en DKIM-nyckelrotation på en domän enligt beskrivningen i det här avsnittet är ändringen inte omedelbar. Det tar fyra dagar (96 timmar) för den nya privata nyckeln att börja signera meddelanden ( RotateOnDate-datum /tid och motsvarande SelectorAfterRotateOnDate-värde ). Fram till dess används den befintliga privata nyckeln (motsvarande SelectorBeforeRotateOnDate-värde ).

Tips

Den viktigaste faktorn som avgör när en anpassad domän startar DKIM-signering av utgående e-post är CNAME-postidentifieringen i DNS.

Om du vill bekräfta motsvarande offentliga nyckel som används för att verifiera DKIM-signaturen (som härleder den privata nyckel som användes för att signera meddelandet) kontrollerar du värdet s= i fältet DKIM-Signaturhuvud (väljaren, s=selector1-contoso-comtill exempel ).

Tips

För anpassade domäner kan du endast rotera DKIM-nycklar på domäner som är aktiverade för DKIM-signering ( statusvärdet är Aktiverat).

För närvarande finns det ingen automatisk DKIM-nyckelrotation för domänen *.onmicrosoft.com. Du kan rotera DKIM-nycklarna manuellt enligt beskrivningen i det här avsnittet. Om Rotera DKIM-nycklar inte är tillgängligt i egenskaperna för domänen *.onmicrosoft.com använder du procedurerna i Använd Defender-portalen för att anpassa DKIM-signering av utgående meddelanden med hjälp av avsnittet *.onmicrosoft.com domän tidigare i den här artikeln.

Använd Defender-portalen för att rotera DKIM-nycklar för en anpassad domän

I Defender-portalen på https://security.microsoft.comgår du till Email & samarbetsprinciper>& regler>Hotprinciper>Email sidan autentiseringsinställningar. Om du vill gå direkt till sidan Email autentiseringsinställningar använder du https://security.microsoft.com/authentication.

På sidan Email autentiseringsinställningar väljer du fliken DKIM.

På fliken DKIM väljer du den domän som ska konfigureras genom att klicka var som helst på raden förutom kryssrutan bredvid namnet.

I den utfällbara menyn domäninformation som öppnas väljer du Rotera DKIM-nycklar.

Inställningarna i den utfällbara menyn med information ändras till följande värden:

- Status: Rotera nycklar för den här domänen och signera DKIM-signaturer.

- Rotera DKIM-tangenterna är nedtonade.

Efter fyra dagar (96 timmar) börjar den nya DKIM-nyckeln logga utgående meddelanden för den anpassade domänen. Fram till dess används den aktuella DKIM-nyckeln.

Du kan se när den nya DKIM-nyckeln används när statusvärdet ändras från Roterande nycklar för den här domänen och signering av DKIM-signaturer till Signering av DKIM-signaturer för den här domänen.

Om du vill bekräfta motsvarande offentliga nyckel som används för att verifiera DKIM-signaturen (som härleder den privata nyckel som användes för att signera meddelandet) kontrollerar du värdet s= i fältet DKIM-Signaturhuvud (väljaren, s=selector1-contoso-comtill exempel ).

Använd Exchange Online PowerShell för att rotera DKIM-nycklarna för en domän och ändra bitdjupet

Om du hellre vill använda PowerShell för att rotera DKIM-nycklar för en domän ansluter du till Exchange Online PowerShell för att köra följande kommandon.

Kör följande kommando för att kontrollera tillgängligheten och DKIM-statusen för alla domäner i organisationen:

Get-DkimSigningConfig | Format-List Name,Enabled,Status,Selector1CNAME,Selector1KeySize,Selector2CNAME,Selector2KeySize,KeyCreationTime,RotateOnDate,SelectorBeforeRotateOnDate,SelectorAfterRotateOnDateAnvänd följande syntax för den domän som du vill rotera DKIM-nycklar för:

Rotate-DkimSigningConfig -Identity <CustomDomain> [-KeySize <1024 | 2048>]Om du inte vill ändra bitdjupet för de nya DKIM-nycklarna ska du inte använda parametern KeySize .

Det här exemplet roterar DKIM-nycklar för contoso.com domänen och ändras till en 2048-bitarsnyckel.

Rotate-DkimSigningConfig -Identity contoso.com -KeySize 2048Det här exemplet roterar DKIM-nycklar för den contoso.com domänen utan att ändra nyckelbitsdjupet.

Rotate-DkimSigningConfig -Identity contoso.comKör kommandot från steg 1 igen för att bekräfta följande egenskapsvärden:

- KeyCreationTime

- RotateOnDate

- SelectorBeforeRotateOnDate

- SelectorAfterRotateOnDate:

Mål-e-postsystem använder den offentliga nyckeln i CNAME-posten som identifieras av egenskapen SelectorBeforeRotateOnDate för att verifiera DKIM-signaturen i meddelanden (som härleder den privata nyckeln som användes för att DKIM signerar meddelandet).

Efter date/time för RotateOnDate använder DKIM den nya privata nyckeln för att signera meddelanden, och mål-e-postsystem använder motsvarande offentliga nyckel i CNAME-posten som identifieras av egenskapen SelectorAfterRotateOnDate för att verifiera DKIM-signaturen i meddelanden.

Om du vill bekräfta motsvarande offentliga nyckel som används för att verifiera DKIM-signaturen (som härleder den privata nyckel som användes för att signera meddelandet) kontrollerar du värdet s= i fältet DKIM-Signaturhuvud (väljaren,

s=selector1-contoso-comtill exempel ).

Detaljerad information om syntax och parametrar finns i följande artiklar:

Inaktivera DKIM-signering av utgående meddelanden med hjälp av en anpassad domän

Som beskrivs tidigare i den här artikeln växlar aktivering av DKIM-signering av utgående meddelanden med hjälp av en anpassad domän effektivt DKIM-signering från att använda domänen *.onmicrosoft.com till att använda den anpassade domänen.

När du inaktiverar DKIM-signering med hjälp av en anpassad domän inaktiverar du inte helt DKIM-signering för utgående e-post. DKIM-signering växlar så småningom tillbaka till att använda domänen *.onmicrosoft.

Använd Defender-portalen för att inaktivera DKIM-signering av utgående meddelanden med hjälp av en anpassad domän

I Defender-portalen på https://security.microsoft.comgår du till Email & samarbetsprinciper>& regler>Hotprinciper>Email sidan autentiseringsinställningar. Om du vill gå direkt till sidan Email autentiseringsinställningar använder du https://security.microsoft.com/authentication.

På sidan Email autentiseringsinställningar väljer du fliken DKIM.

På fliken DKIM väljer du den domän som ska konfigureras genom att klicka var som helst på raden förutom kryssrutan bredvid namnet.

I den utfällbara menyn med domäninformation som öppnas drar du växlingsknappen Signera meddelanden för den här domänen med DKIM-signaturer till Inaktiverad

.

.

Använd Exchange Online PowerShell för att inaktivera DKIM-signering av utgående meddelanden med hjälp av en anpassad domän

Om du hellre vill använda PowerShell för att inaktivera DKIM-signering av utgående meddelanden med hjälp av en anpassad domän ansluter du till Exchange Online PowerShell för att köra följande kommandon.

Kör följande kommando för att kontrollera tillgängligheten och DKIM-statusen för alla domäner i organisationen:

Get-DkimSigningConfig | Format-List Name,Enabled,StatusAlla anpassade domäner som du kan inaktivera DKIM-signering för har följande egenskapsvärden:

- Aktiverad: Sant

- Status:

Valid

Använd följande syntax för den domän som du vill inaktivera DKIM-signering för:

Set-DkimSigningConfig -Identity <CustomDomain> -Enabled $falseDet här exemplet inaktiverar DKIM-signering med hjälp av den anpassade domänen contoso.com.

Set-DkimSigningConfig -Identity contoso.com -Enabled $false

Verifiera DKIM-signering av utgående e-post från Microsoft 365

Tips

Innan du använder metoderna i det här avsnittet för att testa DKIM-signering av utgående e-post väntar du några minuter efter eventuella DKIM-konfigurationsändringar så att ändringarna kan spridas.

Använd någon av följande metoder för att verifiera DKIM-signering av utgående e-post från Microsoft 365:

Skicka testmeddelanden och visa relaterade rubrikfält från meddelandehuvudet i mål-e-postsystemet:

Skicka ett meddelande från ett konto i din Microsoft 365 DKIM-aktiverade domän till en mottagare i ett annat e-postsystem (till exempel outlook.com eller gmail.com).

Tips

Skicka inte e-post till AOL för DKIM-testning. AOL kan hoppa över DKIM-kontrollen om SPF-kontrollen godkänns.

Visa meddelandehuvudet i målpostlådan. Till exempel:

- Visa meddelandehuvuden på Internet i Outlook.

- Använd Analysverktyg för meddelandehuvud på https://mha.azurewebsites.net.

Leta upp fältet DKIM-Signature-rubrik i meddelandehuvudet. Rubrikfältet ser ut som i följande exempel:

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed; d=contoso.com; s=selector1; h=From:Date:Subject:Message-ID:Content-Type:MIME-Version:X-MS-Exchange-SenderADCheck; bh=UErATeHehIIPIXPeUAfZWiKo0w2cSsOhb9XM9ulqTX0=;- d=: Domänen som användes för att DKIM signerar meddelandet.

- s=: Väljaren (offentlig nyckel i DNS-posten i domänen) som användes för att dekryptera och verifiera DKIM-signaturen för meddelandet.

Leta upp rubrikfältet Authentication-Results i meddelandehuvudet. Även om mål-e-postsystem kan använda något olika format för att stämpla inkommande e-post, bör rubrikfältet innehålla DKIM=pass eller DKIM=OK. Till exempel:

Authentication-Results: mx.google.com; dkim=pass header.i=@contoso.com header.s=selector1 header.b=NaHRSJOb; arc=pass (i=1 spf=pass spfdomain=contoso.com dkim=pass dkdomain=contoso.com dmarc=pass fromdomain=contoso.com); spf=pass (google.com: domain of michelle@contoso.com designates 0000:000:0000:0000::000 as permitted sender) smtp.mailfrom=michelle@contoso.comTips

DKIM-signaturen utelämnas under något av följande villkor:

- Avsändarens och mottagarens e-postadresser finns i samma domän.

- Avsändarens och mottagarens e-postadresser finns i olika domäner som styrs av samma organisation.

I båda fallen finns inte rubrikfältet DKIM-Signature i meddelandehuvudet och fältet Authentication-Results-rubrik ser ut som i följande exempel:

authentication-results: dkim=none (message not signed) header.d=none;dmarc=none action=none header.from=contoso.com;

Använd testet i Microsoft 365-hjälpen: Den här funktionen kräver ett globalt administratörskonto och är inte tillgänglig i Microsoft 365 Government Community Cloud (GCC), GCC High, DoD eller Office 365 som drivs av 21Vianet.

DKIM-signering av e-post från din anpassade domän på andra e-posttjänster

Med vissa e-posttjänstleverantörer eller leverantörer av programvara som en tjänst kan du aktivera DKIM-signering för din e-post som kommer från tjänsten. Men metoderna beror helt på e-posttjänsten.

Tips

Som vi nämnde tidigare i den här artikeln rekommenderar vi att du använder underdomäner för e-postsystem eller tjänster som du inte direkt styr.

Din e-postdomän i Microsoft 365 är till exempel contoso.com och du använder massutskickstjänsten Adatum för marknadsföring av e-post. Om Adatum stöder DKIM-signering av meddelanden från avsändare i din domän till deras tjänst kan meddelandena innehålla följande element:

Return-Path: <communication@adatum.com>

From: <sender@marketing.contoso.com>

DKIM-Signature: s=s1024; d=marketing.contoso.com

Subject: This a message from the Adatum infrastructure, but with a DKIM signature authorized by marketing.contoso.com

I det här exemplet krävs följande steg:

Adatum ger Contoso en offentlig nyckel att använda för DKIM-signering av utgående Contoso-e-post från deras tjänst.

Contoso publicerar den offentliga DKIM-nyckeln i DNS hos domänregistratorn för underdomänen marketing.contoso.com (en TXT-post eller en CNAME-post).

När Adatum skickar e-post från avsändare i marketing.contoso.com domänen signeras meddelandena med den privata nyckeln som motsvarar den offentliga nyckel som de gav Contoso i det första steget.

Om mål-e-postsystemet kontrollerar DKIM på inkommande meddelanden skickas DKIM eftersom de är DKIM-signerade.

Om mål-e-postsystemet kontrollerar DMARC för inkommande meddelanden matchar domänen i DKIM-signaturen ( d= -värdet i fältet DKIM-Signaturhuvud ) domänen i från-adressen som visas i e-postklienter, så att meddelandena också kan skicka DMARC:

Från: sender@marketing.contoso.com

d=: marketing.contoso.com

Nästa steg

Som beskrivs i Hur SPF, DKIM och DMARC fungerar tillsammans för att autentisera e-postavsändare räcker det inte med enbart DKIM för att förhindra förfalskning av din Microsoft 365-domän. Du måste också konfigurera SPF och DMARC för bästa möjliga skydd. Du hittar anvisningar i:

För e-post som kommer till Microsoft 365 kan du också behöva konfigurera betrodda ARC-förseglare om du använder tjänster som ändrar meddelanden under överföring före leverans till din organisation. Mer information finns i Konfigurera betrodda ARC-förseglare.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för