Steg 2. Tillhandahålla fjärråtkomst till lokala appar och tjänster

Användarna använda VPN-anslutningarna för fjärråtkomst för att komma åt lokala appar och servrar om din organisation använder en VPN-lösning för fjärråtkomst, oftast med VPN-servrar på kanten av ditt nätverk och VPN-klienter som är installerade på användarnas enheter. Men du kan behöva optimera trafik för molnbaserade Microsoft 365-tjänster.

Om användarna inte använder en VPN-lösning kan du använda Microsoft Entra programproxy och Azure Punkt-till-plats-VPN (P2S) för att ge åtkomst, beroende på om alla dina appar är webbaserade.

Här beskrivs de primära konfigurationerna för fjärråtkomst:

- Du använder redan en VPN-lösning för fjärråtkomst.

- Du använder inte en VPN-lösning för fjärråtkomst och du vill att dina distansarbetare ska använda sina egna datorer.

- Du använder inte en VPN-lösning för fjärråtkomst, men du har en hybrididentitet och du behöver endast fjärråtkomst till lokala webbaserade appar.

- Du använder inte en VPN-lösning för fjärråtkomst och du behöver åtkomst till lokala appar, varav några inte är webbaserade.

Se det här flödesschemat för konfigurationsalternativen för fjärråtkomst som beskrivs i den här artikeln.

Med fjärråtkomstanslutningar kan du även använda Remote Desktop för att ansluta dina användare till en lokal dator. Distansarbetare kan till exempel använda Remote Desktop för att ansluta till sina datorer på kontoret från sina Windows-, iOS- eller Android-enheter. När de har fjärranslutit kan de använda den som om de satt framför den.

Optimera prestanda för VPN-klienter för fjärråtkomst till Microsoft 365-molntjänster

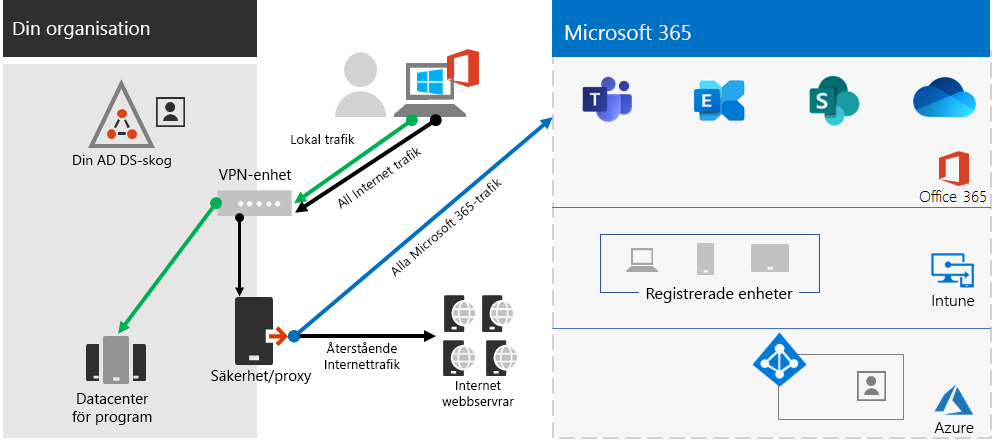

Om din distansarbetare använder en traditionell VPN-klient för att få fjärråtkomst till organisationens nätverk ska du kontrollera att VPN-klienten har stöd för delad tunnel.

Utan delad tunnel skickas all din fjärrtrafik över VPN-anslutningen, där den måste vidarebefordras till organisationens gränsenheter, bli processad och sedan skickas via Internet.

Microsoft 365-trafik måste ta en indirekt väg genom din organisation, som kan vidarebefordras till en Microsoft-nätverksingångspunkt långt ifrån VPN-klientens fysiska plats. Denna indirekta väg lägger till en fördröjning för nätverkstrafiken och minskar prestandan.

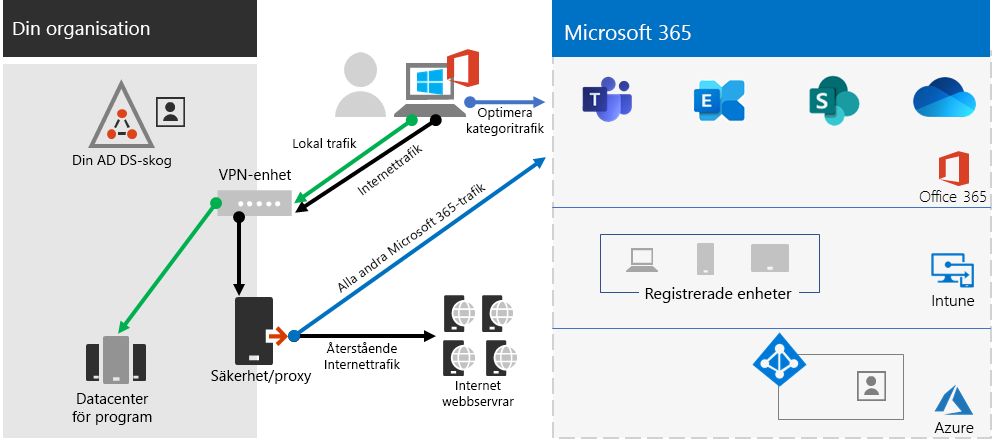

Med delad tunnel kan du konfigurera VPN-klienten så att den exkluderar vissa typer av trafik som inte skickas via VPN-anslutningen till organisationens nätverk.

Om du vill optimera åtkomst till Microsoft 365 molnresurser konfigurerar du VPN-klienter för uppdelad tunnel för att undanta trafik till optimera kategori Microsoft 365-slutpunkter över VPN-anslutningen. Mer information finns i Office 365-slutpunktskategorier. Se listan över Optimera kategorislutpunkter här.

Här är det resulterande trafikflödet, där merparten av trafiken till Microsoft 365-molnappar kringgår VPN-anslutningen.

Detta gör att VPN-klienten kan skicka och ta emot viktig trafik i Microsoft 365 molntjänster direkt via Internet och till närmaste startpunkt i Microsoft-nätverket.

Detaljerad information finn i Optimera Office 365-anslutning för fjärranvändare med delad VPN-tunnel.

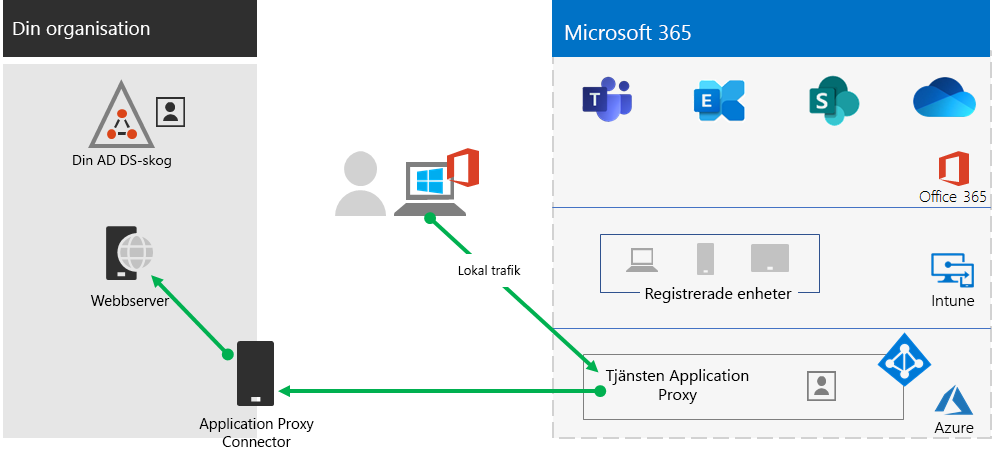

Distribuera fjärråtkomst när alla dina appar är webbprogram och du har en hybrididentitet

Om dina distansarbetare inte använder en traditionell VPN-klient och dina lokala användarkonton och grupper synkroniseras med Microsoft Entra ID kan du använda Microsoft Entra programproxy för att tillhandahålla säker fjärråtkomst för webbaserade program som finns på lokala servrar. Webbaserade program är SharePoint Server-webbplatser, Outlook Web Access-servrar eller andra webbaserade affärsprogram.

Här är komponenterna i Microsoft Entra programproxy.

Mer information finns i den här översikten över Microsoft Entra programproxy.

Obs!

Microsoft Entra programproxy ingår inte i en Microsoft 365-prenumeration. Du måste betala för användning med en separat Azure-prenumeration.

Distribuera fjärråtkomst när alla appar inte är webbprogram

Om dina distansarbetare inte använder en traditionell VPN-klient och några av dina appar inte är webbaserade kan du använda en Azure Point-to-Site (P2S) VPN.

En P2S VPN-anslutning skapar en säker anslutning från en distansarbetares enhet till organisationens nätverk via ett virtuellt Azure-nätverk.

Mer information finns i denna översikt över P2S VPN.

Obs!

Azure P2S VPN ingår inte i en Microsoft 365-prenumeration. Du måste betala för användning med en separat Azure-prenumeration.

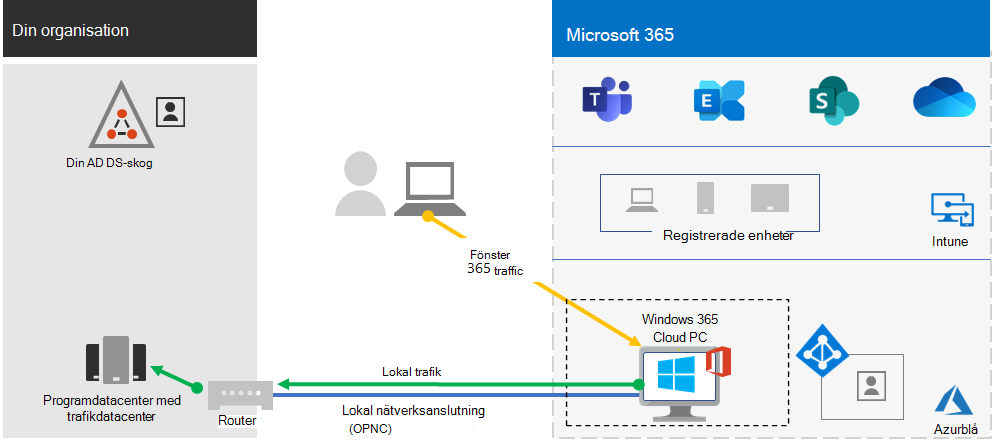

Distribuera Windows 365 för att tillhandahålla fjärråtkomst för distansarbetare som använder personliga enheter

Om du vill stödja distansarbetare som endast kan använda sina personliga och ohanterade enheter kan du använda Windows 365 och skapa och allokera virtuella skrivbord för användarna att använda hemifrån. Med en lokal nätverksanslutning (OPNC) kan Windows 365-molndatorer fungera precis som datorer som är anslutna till organisationens nätverk.

Mer information finns i den här översikten över Windows 365.

Obs!

Windows 365 ingår inte i en Microsoft 365-prenumeration. Du måste betala för användning med en separat prenumeration.

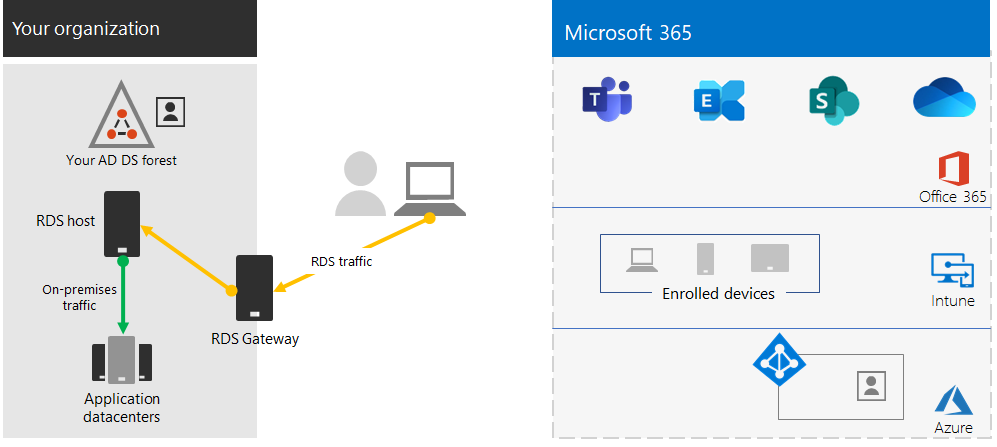

Skydda dina anslutningar för fjärrskrivbordstjänster med gateway för fjärrskrivbordstjänster

Om du använder fjärrskrivbordstjänster (RDS) för att låta dina medarbetare ansluta till Windows-datorer i det lokala nätverket bör du använda en Microsoft Fjärrskrivbordtjänster-gateway i Edge-nätverket. Gateway använder TLS (Transport Layer Security) för att kryptera trafik och förhindrar att den lokala datorn som är värd för RDS exponeras direkt för Internet.

Mer information finns i den här artikeln.

Tekniska administrationsresurser för fjärråtkomst

- Så här kan du snabbt optimera Office 365-trafik för fjärransluten personal och minska belastningen på infrastrukturen

- Optimera Office 365-anslutningen för fjärranvändare med uppdelad VPN-tunnel

Resultat av steg 2

Efter distribution av en lösning för fjärråtkomst för dina distansarbetare:

| Konfigurationen för fjärråtkomst | Resultat |

|---|---|

| En VPN-lösning för fjärråtkomst finns på plats | Du har konfigurerat VPN-klienten för fjärråtkomst för uppdelad tunnel och för optimeringskategori för Microsoft 365-slutpunkter. |

| Ingen VPN-lösning för fjärråtkomst och du behöver endast fjärråtkomst till lokala webbaserade appar | Du har konfigurerat Azure Application Proxy. |

| Ingen VPN-lösning för fjärråtkomst och du behöver åtkomst till lokala appar, vissa som inte är webbaserade | Du har konfigurerat Azure P2S VPN. |

| Distansarbetare använder sina personliga enheter från hemmet | Du har konfigurerat Windows 365. |

| Distansmedarbetare använder RDS-anslutningar i lokala system | Du har distribuerat en gateway för fjärrskrivbordstjänster i Edge-nätverket. |

Nästa steg

Fortsätt med Steg 3 om du vill distribuera Microsoft 365 säkerhets och efterlevnadstjänster för att skydda appar, data och enheter.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för