Steg 6. Övervaka enhetsrisk och efterlevnad för säkerhetsbaslinjer

När din organisation har distribuerat Microsoft Defender för Endpoint kan du få bättre insikter och skydd av dina enheter genom att integrera Microsoft Intune med Defender för Endpoint. För mobila enheter omfattar detta möjligheten att övervaka enhetsrisker som ett villkor för åtkomst. För Windows enheter kan du övervaka enheternas efterlevnad av säkerhetsbaslinjer.

Distribution av Microsoft Defender för Endpoint omfattar onboarding-slutpunkter. Om du använde Intune för att registrera slutpunkter (rekommenderas) har du anslutit Microsoft Intune till Defender för Endpoint. Om du använde en annan metod för att registrera slutpunkter till Defender för Endpoint läser du Konfigurera Microsoft Defender för Endpoint i Intune för att säkerställa att du konfigurerar tjänst-till-tjänst-anslutningen mellan Intune och Microsoft Defender för Endpoint.

I den här illustrationen:

- Microsoft Defender för Endpoint ökar skyddet mot hot för enheter avsevärt.

- Microsoft Intune kan du ange appskyddsprinciper och hantera enheter (inklusive konfigurationsändringar). Defender för Endpoint övervakar kontinuerligt dina enheter efter hot och kan vidta automatiserade åtgärder för att åtgärda attacker.

- Du kan använda Intune för att registrera enheter i Defender för Endpoint, vilket gör att dessa enheter kan arbeta med Microsoft Purview Endpoint Data Loss Prevention (DLP).

Den här artikeln innehåller följande steg:

- Övervaka enhetsrisk

- Övervaka efterlevnad för säkerhetsbaslinjer

Om Defender för Endpoint inte redan har konfigurerats kan du kontakta administratören för skydd mot hot för att konfigurera utvärderings- och pilotmiljön. Du kan arbeta med pilotgruppen och prova funktionerna i den här artikeln.

Övervaka enhetsrisk som ett villkor för åtkomst

När Microsoft Defender för Endpoint har distribuerats kan du dra nytta av hotrisksignaler. På så sätt kan du blockera åtkomst till enheter baserat på deras riskpoäng. Microsoft rekommenderar att du tillåter åtkomst till enheter med en riskpoäng på medel eller lägre.

För Android och iOS/iPadOS kan hotsignaler användas i dina appskyddsprinciper (APP). Mer information finns i Skapa och tilldela appskyddsprincip för att ange risknivå för enheter.

För alla plattformar kan du ange risknivån i befintliga principer för enhetsefterlevnad. Mer information finns i Skapa en princip för villkorsstyrd åtkomst.

Distribuera säkerhetsbaslinjer och övervaka kompatibilitet för de här inställningarna

Gäller för: Windows 10, Windows 11

Steg 5. Artikeln Distribuera konfigurationsprofiler rekommenderar att du kommer igång med konfigurationsprofiler med hjälp av säkerhetsbaslinjerna, som är tillgängliga för Windows 10 och Windows 11. Microsoft Defender för Endpoint innehåller även säkerhetsbaslinjer som tillhandahåller inställningar som optimerar alla säkerhetskontroller i Defender för Endpoint-stacken, inklusive inställningar för identifiering och åtgärd på slutpunkt (EDR). Dessa distribueras också med hjälp av Microsoft Intune.

Helst distribueras enheter som är registrerade i Defender för Endpoint båda baslinjerna: Windows Intune-säkerhetsbaslinjen för att först skydda Windows och sedan Defender för Endpoint-säkerhetsbaslinjen överst för att optimalt konfigurera säkerhetskontrollerna för Defender för Endpoint.

Om du vill dra nytta av de senaste uppgifterna om risker och hot och minimera konflikter när baslinjerna utvecklas bör du alltid använda de senaste versionerna av baslinjerna för alla produkter så snart de släpps.

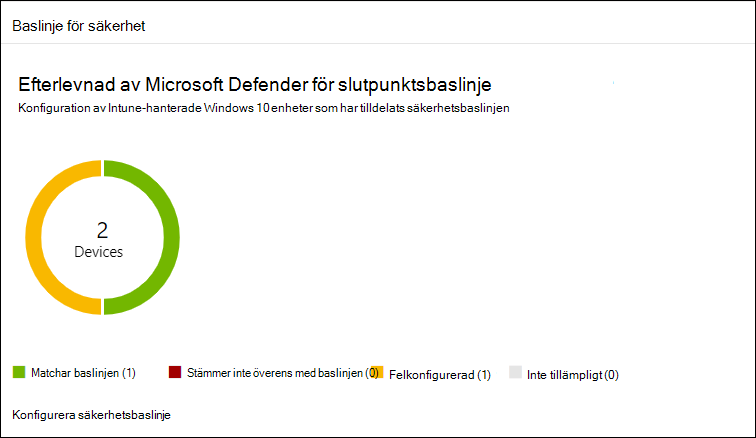

Med Hjälp av Defender för Endpoint kan du övervaka kompatibiliteten för dessa baslinjer.

Om du vill distribuera säkerhetsbaslinjer och övervaka kompatibiliteten för dessa inställningar använder du stegen i den här tabellen.

| Steg | Beskrivning |

|---|---|

| 1 | Granska viktiga begrepp och jämför säkerhetsbaslinjerna för Microsoft Defender för Endpoint och Windows Intune. Mer information om rekommendationer finns i Öka efterlevnaden av säkerhetsbaslinjen för Microsoft Defender för Endpoint. Se Använda säkerhetsbaslinjer för att konfigurera Windows-enheter i Intune för att granska listan över tillgängliga säkerhetsbaslinjer och hur du undviker konflikter. |

| 2 | Distribuera inställningar för Windows-säkerhetsbaslinje för Intune. Om du inte har gjort det kan du läsa vägledningen i steg 5. Distribuera konfigurationsprofiler. |

| 3 | Distribuera baslinjeinställningar för Defender för Endpoint för Intune. Gå till Hantera säkerhetsbaslinjeprofiler i Microsoft Intune om du vill skapa profilen och välja baslinjeversion. Du kan också följa anvisningarna här: Granska och tilldela säkerhetsbaslinjen för Microsoft Defender för Endpoint. |

| 4 | I Defender för Endpoint granskar du Säkerhetsbaslinjekortet för enhetskonfigurationshantering. |

Nästa steg

Gå till Steg 7. Implementera DLP med informationsskyddsfunktioner i slutpunkter.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för