Not

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Att lägga till autentisering till din agent gör det möjligt för användare att logga in, vilket ger din agent tillgång till en begränsad resurs eller information.

Den här artikeln handlar om hur du konfigurerar Microsoft Entra ID som tjänstleverantör. Mer information om andra tjänstleverantörer och användarautentisering i allmänhet finns i Konfigurera användarautentisering i Copilot Studio.

Om du har administratörsrättigheter i klientorganisationen kan du konfigurera API-behörigheter. Annars behöver du be en administratör för klientorganisation att göra det åt dig.

Förutsättningar

Läs om hur du lägger till användarautentisering i ett ämne

Du slutför de första stegen på Azure-portalen och de två sista stegen i Copilot Studio.

Skapa en appregistrering

Logga in på Azure-portalen med ett administratörskonto i samma klientorganisation som din agent.

Gå till Appregistreringar.

Välj Ny registrering och ange ett namn för registreringen. Ändra inte befintliga appregistreringar.

Det kan vara användbart senare att använda namnet på din agent. Om din agent till exempel heter ”Contoso försäljningshjälp”, kan du namnge appregistreringen ”ContosoSalesReg”.

Under Kontotyper som stöds väljer du Endast konton i den här organisationskatalogen (endast Contoso – enskild klientorganisation).

Låt avsnittet omdirigerad URI vara tomt tills vidare. Ange den informationen i nästa steg.

Välj Registrera.

När registreringen är klar gå till översikt.

Kopiera program-ID (klient) ID och klistra in i en tillfällig fil. Du behöver den i senare steg.

Lägg till omdirigerings-URL

Under Hantera väljer du Autentisering.

Under Plattformskonfigurationer välj Lägg till en plattform, välj Webb.

Under Omdirigerings-URI:er du anger

https://token.botframework.com/.auth/web/redirectellerhttps://europe.token.botframework.com/.auth/web/redirectför Europa. Du kan också kopiera URI:n från textrutan Omdirigerings-URL under inställningssidan för Copilot Studio Security under Autentisera manuellt.Den här åtgärden tar dig tillbaka till sidan Plattformskonfigurationer .

Välj både Åtkomsttoken (används för implicita flöden) och ID-token (används för implicita och hybridflöden).

Välj Konfigurera.

Konfigurera manuell autentisering

Konfigurera sedan manuell autentisering. Du kan välja mellan flera alternativ för din leverantör, men vi rekommenderar att du använder Microsoft Entra ID V2 med federerade autentiseringsuppgifter. Du kan också använda klienthemligheter om du inte kan använda federerade autentiseringsuppgifter.

Konfigurera manuell autentisering med federerade autentiseringsuppgifter

I Copilot Studio går du till Inställningar för din agent och väljer Säkerhet.

Välj Autentisering.

Välj Autentisera manuellt.

Lämna Kräv att användare loggar in på.

Ange följande värden för egenskaperna:

Tjänstleverantör: Välj Microsoft Entra ID V2 med federerade autentiseringsuppgifter.

Klient-ID: Ange app-ID (klient) som du kopierade tidigare från Azure-portalen.

Välj Spara för att se utfärdaren och värdet för federerade autentiseringsuppgifter.

Kopiera Federerad autentiseringsutfärdare och värde för federerade autentiseringsuppgifter och klistra in det i en temporär fil. Du behöver den i senare steg.

Gå till Azure-portalen och appregistreringen som du skapade tidigare. Under Hantera väljer du Certifikat och hemligheter och sedan Federerade autentiseringsuppgifter.

Välj Lägg till autentiseringsuppgift.

Under Scenario med federerade autentiseringsuppgifter väljer du Annan utfärdare.

Ange följande värden för egenskaperna:

- Utfärdare: Ange det federerade utfärdarvärdet för autentiseringsuppgifter som du kopierade tidigare från Copilot Studio.

- Värde: Ange de federerade värdedata för autentiseringsuppgifter som du kopierade tidigare från Copilot Studio.

- Namn: Ange ett namn.

Välj Lägg till för att slutföra konfigurationen.

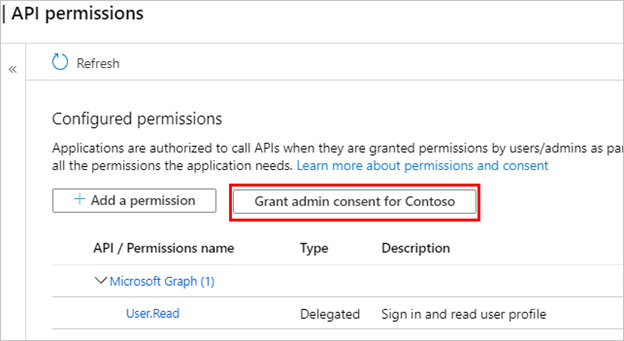

Konfigurera API-behörigheter

Gå till API-behörigheter.

Välj bevilja administrativt medgivande för <klientorganisationens namn> och klicka sedan på Ja. Om knappen inte är tillgänglig kan du behöva be en klientadministratör att ange den åt dig.

Viktigt

För att undvika att användare måste ge medgivande till varje program kan någon som tilldelats åtminstone programadministratör eller en molnprogramadministratör kan ge medgivande rörande hela klientorganisationen till dina programregistreringar.

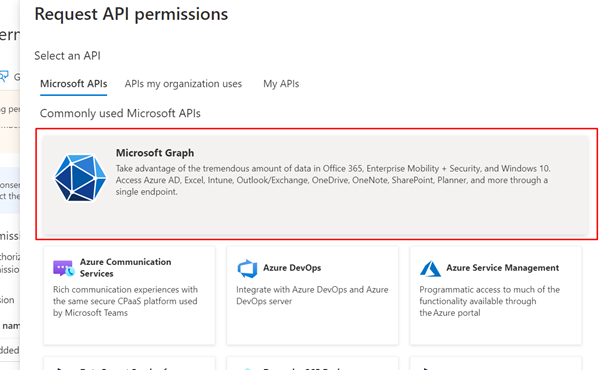

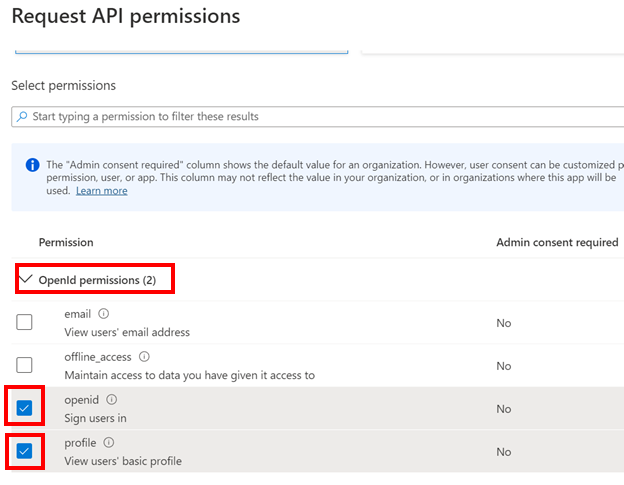

Välj Lägg till en behörighet och välj Microsoft Graph.

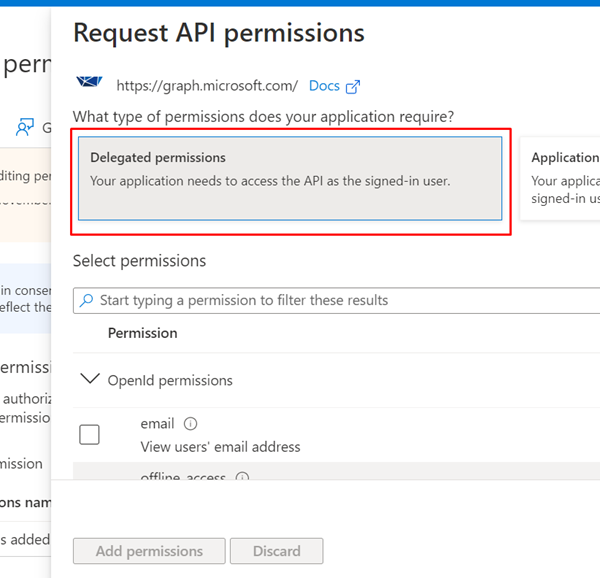

Välj delegerade behörigheter.

Visa OpenId-behörigheter och aktivera openid och profil.

Välj Lägg till behörigheter.

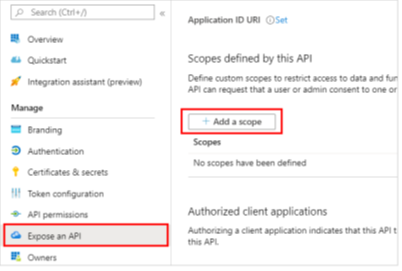

Definiera en Anpassad omfattning för agenten

Omfattningar låter dig ange användar- och administratörsroller och åtkomstbehörigheter. Du skapar en Anpassad omfattning för registrering av arbetsyteappen som du skapar i ett senare steg.

Gå till Visa ett API och välj Lägg till en a omfattning.

Ange följande egenskaper. Du kan lämna de andra egenskaperna tomma.

Fastighet Värde Omfattningsnamn Ange ett namn som är logiskt för din miljö, till exempel Test.ReadVem kan ge medgivande? Välj administratörer och användare Visningsnamn för administratörsmedgivande Ange ett namn som är logiskt för din miljö, till exempel Test.ReadBeskrivning av administratörsmedgivande Ange Allows the app to sign the user in.Tillstånd Välj Aktiverad Välj Lägg till definitionsområde.

Konfigurera autentisering i Copilot Studio

I Copilot Studio går du till Inställningar och väljer Säkerhet>Autentisering.

Välj Autentisera manuellt.

Lämna Kräv att användare loggar in på.

Välj en tjänsteleverantör och ange de värden som krävs. Se Konfigurera manuell autentisering i Copilot Studio.

Välj Spara.

Tips!

Token URL:en för utbyte används för att byta ut OBO-token (On-Behalf-Of) mot den begärda åtkomsttoken. Mer information finns i Konfigurera enkel inloggning med Microsoft Entra ID.

Obs

Omfången bör innehålla profile openid och följande, beroende på ditt användningsfall:

-

Sites.Read.All Files.Read.Allför SharePoint -

ExternalItem.Read.Allför Graph-anslutning -

https://[OrgURL]/user_impersonationför strukturerade Dataverse-data

Till exempel bör strukturerade Dataverse-data ha följande omfattningar: profile openid Sites.Read.All Files.Read.All https://myorg123.com/user_impersonation

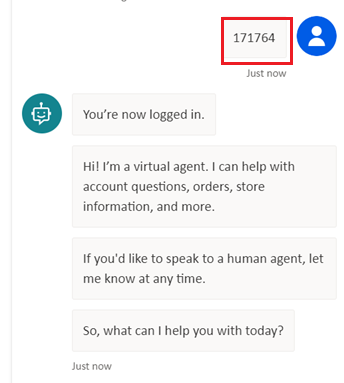

Testa din agent

Publicera agenten.

I panelen Testa din agent skickar du ett meddelande till din agent.

När agent svarar väljer du Logga in.

En ny webbläsarflik öppnas där du uppmanas att logga in.

Loggar du in och kopierar sedan den visade valideringskoden.

Klistra in koden i agent-chatten för att slutföra inloggningsprocessen.