Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Symptom

Du upplever ett eller flera av följande problem.

Problem 1: Ett ombud kan inte schemalägga ett Teams-möte för en delegerare

En delegeringsleverantör vars postlåda finns på Exchange Server lägger till ett ombud för att hantera sin Microsoft Outlook-kalender. Ombudet som använder Teams-tillägget för Outlook kan dock inte schemalägga ett Teams-möte för delegerarens räkning, och Outlook returnerar följande felmeddelande:

Du verkar inte ha behörighet att schemalägga möten för det här kontot. Prata med ägaren för att få behörighet och försök igen.

Problem 2: Du får problem när du försöker använda appen Teams Kalender

Något av följande problem uppstår:

- Ikonen Kalender visas inte i Teams-klienten.

- Appen Teams kalender visar felmeddelandet "Det gick inte att hämta mötesinformationen" när du använder Teams-skrivbordet eller webbklienten.

Appen Teams-kalender kräver åtkomst till Exchange-postlådan via Exchange Web Services (EWS). Exchange-postlådan kan vara online eller lokalt i omfånget för en Exchange-hybriddistribution.

Problem 3: Din närvarostatus i Teams har fastnat på Office eller visar inte "I ett möte" när du deltar i ett Outlook-kalendermöte

Något av följande problem uppstår:

Postlådan finns på en lokal Exchange-server och du har inaktiverat funktionen Automatiska svar i Outlook-klienten. Teams närvarostatus visar dock "Out of Office" för alla Teams-klienter från samma organisation. Den här statusen kan vara några dagar.

Obs! För användare vars postlåda finns lokalt förväntas det ha närvaroförseningar med högst en timme.

Du deltar i ett Outlook-kalendermöte, men Teams närvarostatus uppdateras inte till "I ett möte".

Förutsättningar för integrering av Teams och Exchange Server

Om du vill integrera Teams-tjänsten med din installation av Exchange Server kontrollerar du att din lokala Exchange Server-miljö uppfyller följande krav:

Verifiera versionen och miljökompatibiliteten för Microsoft Exchange Server och Microsoft Teams i distributionen.

Microsoft Teams måste vara medvetna om postlådan finns på Exchange Online, lokalt eller i en Hybrid Exchange Server-distribution. Teams-tjänster anropar Exchange Online-tjänsterna via ett V2-anrop för automatisk upptäckt, som omdirigeras till lokala servrar som är värdar för postlådan i en hybridkonfiguration.

Exchange Online integreras med den lokala Exchange-servermiljön enligt beskrivningen i Vad är OAuth-autentisering. Det är bättre att du konfigurerar det genom att köra Exchange Hybrid-guiden, men samma resultat kan uppnås manuellt enligt beskrivningen i Konfigurera OAuth-autentisering mellan Exchange- och Exchange Online-organisationer. Exchange Online representeras av applikationens ID

00000002-0000-0ff1-ce00-000000000000.Dessutom måste Teams-tjänster autentiseras för användarens räkning för att få åtkomst till postlådan som finns lokalt även med hjälp av OAuth. I det här fallet används program-ID för Skype för företag Online

00000004-0000-0ff1-ce00-000000000000av teams schemaläggningstjänst, tillsammans med MailUser som refereras till i Konfigurera integrering och OAuth mellan Skype för företag Online och Exchange Server:- Kontot är dolt för Exchange-adressboken. Det är bästa praxis att dölja kontot från adressboken eftersom det är ett inaktiverat konto.

- Kontot har en Exchange Management-roll tilldelad från UserApplication.

- För kvarhållning och arkivering krävs en rolltilldelning av ArchiveApplication .

- Alla steg i artikeln krävs för fullständiga lokala Teams- och Exchange-servrar.

Kommentar

Ett exempel på Microsofts identitetsplattform och OAuth 2.0-användning finns här.

Du bör konfigurera din Internetuppkopplade brandvägg eller omvända proxyserver så att Microsoft Teams kan komma åt servrarna som kör Exchange Server genom att lägga till URL:er och IP-adressintervall för Skype för företag Online och Microsoft Teams i listan över tillåtna. Mer information finns i Url:er och IP-adressintervall för Microsoft 365 – Microsoft Teams.

Exchange Autodiscover V2 krävs för att låta Teams-tjänsten utföra en ej autentiserad identifiering mot användarens postlåda som finns i Exchange Server. Exchange Server 2013 kumulativ uppdatering 19 eller senare har fullt stöd för Autodiscover V2. Det räcker för att Teams-delegeringen ska fungera korrekt. Teams kalenderapp kräver dock att Exchange Server 2016 Kumulativ uppdatering 3 eller senare installeras. För fullständig funktionsstöd krävs därför Exchange Server 2016 kumulativ uppdatering 3 eller senare.

Vanliga felsökningssteg

Kommentar

De här felsökningsstegen gäller för alla problem som anges ovan.

Kör anslutningstestet för Teams Exchange Integration

Både administratörer och icke-administratörer kan köra Teams Exchange Integration-anslutningstestet i verktyget Microsoft Remote Connectivity Analyzer. Det här verktyget används för att felsöka anslutningsproblem som påverkar Teams. Anslutningstestet validerar Teams förmåga att interagera med Exchange. För Exchange-hybridmiljöer kör du det här testet två gånger, en gång med en Microsoft 365-postlåda och en gång med en lokal postlåda.

Kommentar

Verktyget Microsoft Remote Connectivity Analyzer är inte tillgängligt för GCC- och GCC High Microsoft 365 Government-miljöer.

Följ dessa steg för att köra anslutningstestet:

- Öppna en webbläsare och gå till Teams Exchange Integration-anslutningstestet .

- Logga in med autentiseringsuppgifterna för det berörda användarkontot.

- Ange verifieringskoden som visas och välj sedan Verifiera.

- Markera kryssrutan för att godkänna avtalsvillkoren och välj sedan Utför test.

När testet är klart visar skärmen information om de kontroller som utfördes och om testet lyckades, misslyckades eller lyckades men visade några varningar. Välj de angivna länkarna för mer information om varningar och fel och hur du löser dem.

Ytterligare steg

Följ dessa steg när du har kört anslutningstestet för Teams Exchange Integration.

Steg 1: Kontrollera att tjänsten För automatisk upptäckt fungerar korrekt

Teams-tjänsten använder Exchange Autodiscover-tjänsten för att hitta EWS-URL:en som publiceras av servern som kör Exchange Server. Kontrollera att processen för automatisk upptäckt fungerar korrekt genom att köra Outlook-anslutningstestet i verktyget Microsoft Remote Connectivity Analyzer. Verktyget Analysera fjärranslutning använder en specifik uppsättning IP-adresser för att hitta EWS-URL:en. En lista över dessa IP-adresser för Microsoft 365 finns i informationen för ID 46 i Microsoft 365-URL:er och IP-adressintervall.

Kommentar

Verktyget Microsoft Remote Connectivity Analyzer är inte tillgängligt för GCC- och GCC High Microsoft 365 Government-miljöer.

Följ dessa steg för att köra anslutningstestet:

Öppna en webbläsare och gå till Outlook Connectivity-testet .

I fältet E-postadress anger du e-postadressen för den berörda postlådan.

Obs! För problemet med Teams-delegering anger du delegerarens postlåda. För teams kalenderappen och Teams närvaroproblem anger du den berörda användarens postlåda.

I fältet Domain\User Name (eller UPN) anger du det kontonamn som har behörighet att köra testet i formatet domain\user (

contoso.com\user) eller UPN (user@contoso.com).I fältet Lösenord anger du lösenordet för det konto som anges i steg 3.

Under Automatisk upptäckt väljer du Använd automatisk upptäckt för att identifiera serverinställningar.

Ange verifieringskoden som visas och välj sedan Verifiera.

Markera kryssrutan för att godkänna avtalsvillkoren och välj sedan Utför test.

När testet är klart visar skärmen information om de kontroller som utfördes och om testet lyckades, misslyckades eller lyckades men visade några varningar. Välj de angivna länkarna för mer information om varningar och fel och hur du löser dem.

Steg 2: Kontrollera att tjänsten Autodiscover kan dirigera Autodiscover-begäranden lokalt

Kör till exempel följande kommando i Windows PowerShell:

Invoke-RestMethod -Uri "https://outlook.office365.com/autodiscover/autodiscover.json?Email=<Email address of the affected mailbox>&Protocol=EWS" -UserAgent Teams

Kommentar

Testa delegerarens postlåda för teams-delegeringsproblemet. Testa den berörda användarens postlåda för teams kalenderappen och Teams närvaroproblem.

För en postlåda som finns lokalt bör EWS-URL:en peka på den lokala externa EWS:en. Utdata bör likna följande exempel:

Protokoll-Url

-------- ---

EWS <

https://mail.contoso.com/EWS/Exchange.asmx>

Om det här testet misslyckas eller om EWS-URL:en är felaktig läser du avsnittet Krav för integrering av Teams och Exchange Server . Problemet orsakas troligen av ett problem med Exchange-hybridkonfigurationen eller en brandvägg eller omvänd proxy som blockerar externa begäranden.

Steg 3: Kontrollera att Exchange OAuth-autentiseringsprotokollet är aktiverat och funktionellt

Kontrollera att Exchange OAuth-autentisering är aktiverat och funktionellt genom att köra kommandot enligt beskrivningen Test-OAuthCOnnectivity i Konfigurera OAuth-autentisering mellan Exchange- och Exchange Online-organisationer.

Kör dessutom anslutningstestet Ledig/Upptagen i verktyget Microsoft Remote Connectivity Analyzer. Det här testet verifierar att en Microsoft 365-postlåda kan komma åt ledig/upptagen-information för en lokal postlåda och vice versa (en riktning per testkörning).

Kommentar

- Verktyget Microsoft Remote Connectivity Analyzer är inte tillgängligt för GCC- och GCC High Microsoft 365 Government-miljöer.

- Du måste köra det här testet två gånger genom att byta e-postadressen för källpostlådan med e-postadressen för målpostlådan, eftersom varje körning är enkelriktad. Du behöver inte köra det här testet med hjälp av ett berört konto. Du kan köra testet med valfritt par av en lokal postlåda och en Microsoft 365-postlåda.

Följ dessa steg för att köra anslutningstestet:

- Öppna en webbläsare och gå till anslutningstestet Ledig/Upptagen .

- I fältet E-postadress för källpostlåda anger du e-postadressen för källpostlådan.

- I listrutan Autentiseringstyp väljer du Modern autentisering (OAuth).

- Logga in med autentiseringsuppgifterna för källpostlådan.

- I fältet E-postadress för målpostlåda anger du e-postadressen för målpostlådan.

- I fältet Tjänstval väljer du lämplig tjänst.

- Ange verifieringskoden som visas och välj sedan Verifiera.

- Markera kryssrutan för att godkänna avtalsvillkoren och välj sedan Utför test.

När testet är klart visar skärmen information om de kontroller som utfördes och om testet lyckades, misslyckades eller lyckades men visade några varningar. Välj de angivna länkarna för mer information om varningar och fel och hur du löser dem.

Mer information om hur du felsöker problem med ledig/upptagen i en hybriddistribution av lokalt och Exchange Online i Microsoft 365 finns i den här artikeln.

Felsök delegeringsproblemet med Teams

Kommentar

De här felsökningsstegen gäller endast för problem 1.

Kör anslutningstestet mötesdelegering för Teams

Både administratörer och icke-administratörer kan köra anslutningstestet teams mötesdelegering i verktyget Microsoft Remote Connectivity Analyzer. Det här verktyget används för att felsöka anslutningsproblem som påverkar Teams. Anslutningstestet verifierar att ditt konto uppfyller kraven för att schemalägga ett Teams-möte för en delegerares räkning.

Kommentar

Verktyget Microsoft Remote Connectivity Analyzer är inte tillgängligt för GCC- och GCC High Microsoft 365 Government-miljöer.

Följ dessa steg för att köra anslutningstestet:

- Öppna en webbläsare och gå till anslutningstestet för Teams mötesdelegering.

- Logga in med autentiseringsuppgifterna för det berörda användarkontot.

- Ange delegerarens e-postadress.

- Ange verifieringskoden som visas och välj sedan Verifiera.

- Markera kryssrutan för att godkänna avtalsvillkoren och välj sedan Utför test.

När testet är klart visar skärmen information om de kontroller som utfördes och om testet lyckades, misslyckades eller lyckades men visade några varningar. Välj de angivna länkarna för mer information om varningar och fel och hur du löser dem.

Om testet misslyckas följer du de här stegen.

Steg 1: Kontrollera att ombudet har behörigheten Författare till delegerarens kalender

Om delegerarens postlåda finns på en lokal Exchange-server följer du dessa steg:

Öppna klassiska Outlook med hjälp av delegerarens autentiseringsuppgifter.

Välj Filkontoinställningar>>Delegera åtkomst.

I dialogrutan Ombud väljer du ombudet och sedan Behörigheter. Om ombudet inte visas väljer du Lägg till för att lägga till ombudet.

I dialogrutan Delegera behörigheter kontrollerar du att ombudet har behörigheten Författare (kan läsa och skapa objekt) eller Redigeraren (kan läsa, skapa och ändra objekt) till mappen Kalender.

Obs! Den minsta behörighet som krävs för att ett ombud ska kunna skapa ett möte åt delegeraren är behörigheten Författare (kan läsa och skapa objekt). När du lägger till ett ombud beviljas ombudet som standard behörigheten Redigerare (kan läsa, skapa och ändra objekt) till din kalendermapp .

Välj OK.

När du har slutfört de här stegen lagras mappen och behörigheterna Skicka för räkning i delegerarens postlåda. Dessutom läggs ombudet till i listan över ombud som lagras i ett dolt objekt i delegerarens postlåda.

Om delegerarens postlåda finns i Exchange Online kan du följa samma steg som ovan som när delegerarens postlåda finns på en lokal Exchange-server. Du kan också ansluta till Exchange Online PowerShell och köra PowerShell-kommandot Set-Mailboxfolderpermission med administratörsbehörighet:

Set-Mailboxfolderpermission -identity <delegator's UserPrincipalName>\Calendar -User <delegate's UserPrincipalName> -AccessRights Author –SharingpermissionFlags Delegate

Steg 2: Kontrollera att Teams inte har blockerats från att komma åt EWS för hela organisationen

Kör följande Exchange PowerShell-kommando för att kontrollera om parametern EwsApplicationAccessPolicy har angetts till EnforceAllowList för hela organisationen:

Get-OrganizationConfig | Select-Object Ews*

Om parametern har angetts till EnforceAllowListfår endast klienter som anges i EwsAllowList åtkomsten till EWS. Ett tomt värde på EwsAllowList (EwsAllowList={}) hindrar alla användare från att komma åt EWS.

Kommentar

Blockering av EWS kan också orsaka problem med Teams kalenderapp. Mer information finns i Kontrollera att Teams kalenderapp är aktiverad.

Kontrollera att SchedulingService visas som en matrismedlem i parametern EwsAllowList . Kör följande kommando om så inte är fallet för att lägga till den:

Set-OrganizationConfig -EwsApplicationAccessPolicy EnforceAllowList -EwsAllowList @{Add="*SchedulingService*"}

Om parametern EwsEnabled är inställd på False måste du ange den till True eller Null (tom). Annars blockeras Teams-tjänsten från att komma åt EWS.

Steg 3: Kontrollera att Teams inte har blockerats från att komma åt EWS för delegerarens postlåda

Kör följande Exchange PowerShell-kommando för att kontrollera om parametern EwsApplicationAccessPolicy har angetts till EnforceAllowList för delegerarens postlåda:

Get-CasMailbox <delegator's UserPrincipalName> | Select-Object Ews*

Om parametern har angetts till EnforceAllowListfår endast klienter som anges i EwsAllowList åtkomsten till EWS.

Kontrollera att SchedulingService visas som en matrismedlem i parametern EwsAllowList . Kör följande Exchange PowerShell-kommando om så inte är fallet för att lägga till den:

Set-CASMailbox <delegator's UserPrincipalName> -EwsApplicationAccessPolicy EnforceAllowList -EwsAllowList @{Add="*SchedulingService*"}

Om parametern EwsEnabled är inställd på False måste du ställa in den på Sant. Annars blockeras Teams-tjänsten från att komma åt EWS.

Steg 4: Eskalera problemet

Om du har kontrollerat att det inte finns några problem med de krav eller konfigurationer som anges i den här artikeln skickar du en tjänstbegäran till Microsoft Support med följande information:

- UserPrincipalName för både delegeraren och ombudet.

- Teams mötestilläggsloggar under

%appdata%\\microsoft\\teams\\meeting-addinmappen . - Tiden i UTC när problemet reproducerades.

- Teams-klientens felsökningsloggar som har samlats in från ombudets maskin. Mer information om hur du samlar in dessa loggar finns i Använda loggfiler i felsökning för Microsoft Teams.

Felsök problemet med appen Teams-kalender

Kommentar

De här felsökningsstegen gäller endast för problem 2.

Steg 1: Verifiera att Appen Teams-kalender är aktiverad

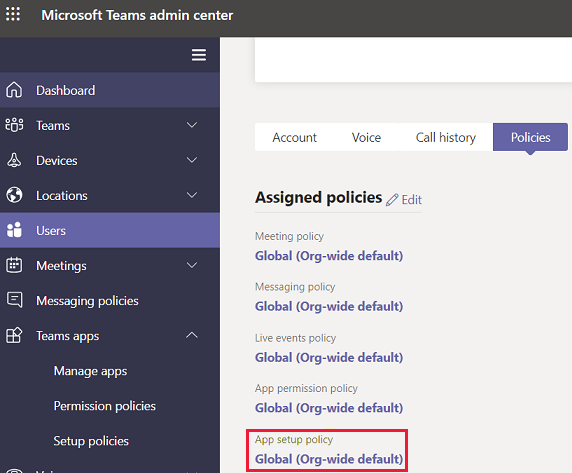

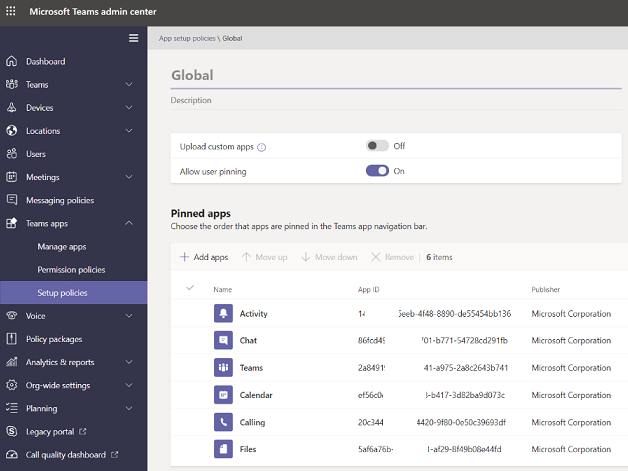

Öppna administrationscentret för Microsoft Teams, välj Användare>Hantera användare, välj den berörda användaren och välj sedan Visa principer.

Välj den Appinställnings-princip som är tilldelad för den användaren. I exemplet ovan tilldelas den globala principen (organisationsomfattande standard). Bekräfta att appen Kalender (ID

ef56c0de-36fc-4ef8-b417-3d82ba9d073c) visas.

Om appen Kalender saknas ska du återställa den. Se Hantera appinställningsprinciper i Microsoft Teams för mer information.

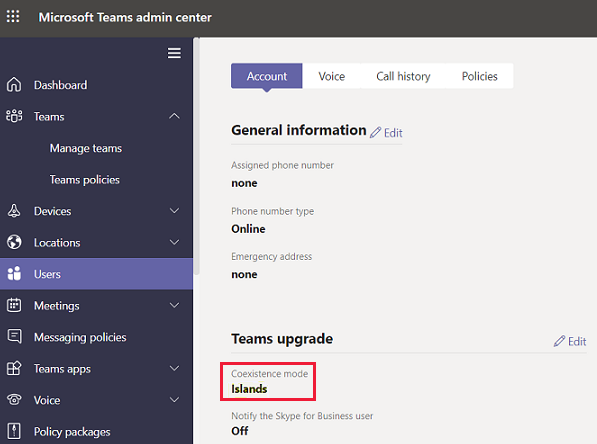

Steg 2: Kontrollera att Teams uppgraderar samexistensläge tillåter Teams-möten

Öppna administrationscentret för Microsoft Teams.

Välj Användare>Hantera användare och välj den berörda användaren.

Kontrollera att inställningen samexistensläge är inställd på ett annat värde än Skype för företag endast eller Skype för företag med Teams-samarbete.

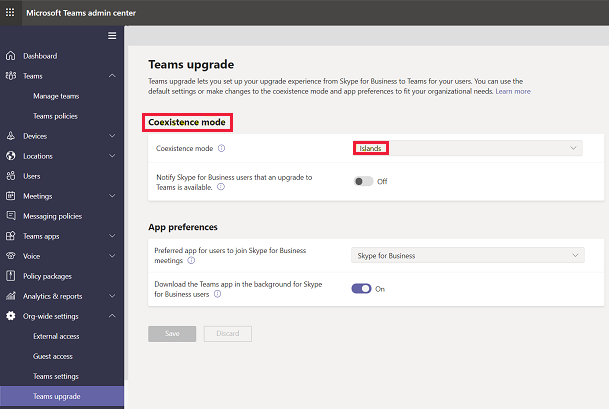

Om användarens samexistensläge är inställt på Använd organisationsomfattande inställningar används standardläget för coexistence för klientorganisation. I det här fallet följer du dessa steg:

Gå till Organisationsomfattande inställningar och välj Uppgradering av Teams.

Kontrollera att standardinställningen för samexistensläge är inställd på ett annat värde än Skype för företag endast eller Skype för företag med Teams-samarbete.

Steg 3: Kontrollera att Teams inte är blockerat från att komma åt EWS för hela organisationen

Kör det här Exchange PowerShell-kommandot för att kontrollera om parametern EwsApplicationAccessPolicy har angetts till EnforceAllowList för hela organisationen:

Get-OrganizationConfig | Select-Object Ews*

Om parametern har angetts till EnforceAllowListfår endast klienter som anges i EwsAllowList åtkomsten till EWS.

Kontrollera att MicrosoftNinja/*, *Teams/*och SkypeSpaces/* visas som matrismedlemmar i parametern EwsAllowList . Kör följande kommando för att lägga till dem som inte är medlemmar:

Set-OrganizationConfig -EwsApplicationAccessPolicy EnforceAllowList -EwsAllowList @{Add="MicrosoftNinja/*","*Teams/*","SkypeSpaces/*"}

Om parametern EwsEnabled är inställd på False måste du ange den till True eller Null (tom). Annars blockeras Teams-tjänsten från att komma åt EWS.

Steg 4: Verifiera att Teams inte är blockerat från att komma åt EWS för den berörda användaren

Kör det här Exchange PowerShell-kommandot för att kontrollera om parametern EwsApplicationAccessPolicy har angetts till EnforceAllowList för användarpostlådan:

Get-CASMailbox <UserPincipalName> | Select-Object Ews*

Om parametern har angetts till EnforceAllowListfår endast klienter som anges i EwsAllowList åtkomsten till EWS.

Kontrollera att MicrosoftNinja/*, *Teams/*och SkypeSpaces/* visas som matrismedlemmar i parametern EwsAllowList . Om inte ska du köra följande Exchange PowerShell-kommando för att lägga till dem:

Set-CASMailbox <UserPincipalName> -EwsApplicationAccessPolicy EnforceAllowList -EwsAllowList @{Add="MicrosoftNinja/*","*Teams/*","SkypeSpaces/*"}

Om parametern EwsEnabled är inställd på False måste du ställa in den på Sant. Annars blockeras Teams-tjänsten från att komma åt EWS.

Steg 5: Kontrollera att anslutningstestet för Teams kalenderapp har slutförts

Både administratörer och icke-administratörer kan köra teams kalenderappens anslutningstest i verktyget Microsoft Remote Connectivity Analyzer. Det här verktyget används för att felsöka anslutningsproblem som påverkar Teams. Anslutningstestet verifierar att Teams serverdelstjänst kan ansluta till en Exchange-postlåda.

Kommentar

Verktyget Microsoft Remote Connectivity Analyzer är inte tillgängligt för GCC- och GCC High Microsoft 365 Government-miljöer.

Följ dessa steg för att köra anslutningstestet:

- Öppna en webbläsare och gå till teams kalenderappens anslutningstest.

- Logga in med autentiseringsuppgifterna för det berörda användarkontot.

- Ange verifieringskoden som visas och välj sedan Verifiera.

- Markera kryssrutan för att godkänna avtalsvillkoren och välj sedan Utför test.

När testet är klart visar skärmen information om de kontroller som utfördes och om testet lyckades, misslyckades eller lyckades men visade några varningar. Välj de angivna länkarna för mer information om varningar och fel och hur du löser dem.

Steg 6: Eskalera problemet

Om du har kontrollerat att det inte finns några problem med de krav och konfigurationer som anges i den här artikeln skickar du en tjänstbegäran till Microsoft Support med följande information:

- UserPrincipalName för den berörda användaren.

- Tiden i UTC när problemet reproducerades.

- Felsökningsloggar för klienten Microsoft Teams. Mer information om hur du samlar in dessa loggar finns i Använda loggfiler i felsökning för Microsoft Teams.

Felsök närvaroproblemet med Teams

Kommentar

De här felsökningsstegen gäller endast för problem 3.

Steg 1: Kontrollera att URL:en för det lokala EXCHANGE REST-API:et har publicerats i det offentliga nätverket

Kontrollera att tjänsten Automatisk upptäckt kan dirigera begäranden om automatisk upptäckt till en lokal plats med hjälp av användarens postlåda för att hitta den lokala Exchange EWS-URL:en och ändra URL-formatet. Ändra https://mail.contoso.com/EWS/Exchange.asmx till exempel till https://mail.contoso.com/api.

Försök att komma åt REST API-URL:en från en webbläsare i det externa nätverket. Om du får ett 401-svar från den lokala Exchange-miljön anger det att REST API-URL:en har publicerats. Annars kontaktar du det lokala nätverksteamet för att få URL-adressen publicerad.

Kommentar

Teams närvarotjänst stöder inte återgången till EWS-URL:en om åtkomsten till Exchange REST API misslyckas.

Steg 2: Kontrollera att teams närvaro baserat på kalenderhändelsers anslutningstest lyckas

Både administratörer och icke-administratörer kan köra teams närvaro baserat på kalenderhändelsers anslutningstest i Microsoft Remote Connectivity Analyzer-verktyget. Verktyget Analysera fjärranslutning använder en specifik uppsättning IP-adresser för att hitta EWS-URL:en. En lista över dessa IP-adresser för Microsoft 365 finns i informationen för ID 46 i Microsoft 365-URL:er och IP-adressintervall. Det här anslutningstestet verifierar kraven för att uppdatera en användares närvarostatus i Teams baserat på deras kalenderhändelser i Microsoft Outlook.

Kommentar

Verktyget Microsoft Remote Connectivity Analyzer är inte tillgängligt för GCC- och GCC High Microsoft 365 Government-miljöer.

Följ dessa steg för att köra anslutningstestet:

- Öppna en webbläsare och navigera till teams närvaro baserat på kalenderhändelser .

- Logga in med autentiseringsuppgifterna för det berörda användarkontot.

- Ange verifieringskoden som visas och välj sedan Verifiera.

- Markera kryssrutan för att godkänna avtalsvillkoren och välj sedan Utför test.

När testet är klart visar skärmen information om de kontroller som utfördes och om testet lyckades, misslyckades eller lyckades men visade några varningar. Välj de angivna länkarna för mer information om varningar och fel och hur du löser dem.

Steg 3: Kontrollera att Teams inte är blockerat från att komma åt EWS för hela organisationen

Kör det här Exchange PowerShell-kommandot för att kontrollera om parametern EwsApplicationAccessPolicy har angetts till EnforceAllowList för hela organisationen:

Get-OrganizationConfig | Select-Object Ews*

Om parametern har angetts till EnforceAllowListfår endast klienter som anges i EwsAllowList åtkomsten till EWS. Ett tomt värde på EwsAllowList (EwsAllowList={}) hindrar alla klienter från att komma åt EWS.

Kontrollera att *Microsoft.Skype.Presence.App/* visas som en matrismedlem i parametern EwsAllowList . Kör följande kommando om så inte är fallet för att lägga till den:

Set-OrganizationConfig -EwsApplicationAccessPolicy EnforceAllowList -EwsAllowList @{Add="*Microsoft.Skype.Presence.App/*"}

Om parametern EwsEnabled är inställd på False måste du ange den till True eller Null (tom). Annars blockeras Teams-tjänsten från att komma åt EWS.

Steg 4: Kontrollera att Teams inte har blockerats från att komma åt EWS för användarens postlåda

Kör det här Exchange PowerShell-kommandot för att kontrollera om parametern EwsApplicationAccessPolicy har angetts till EnforceAllowList för användarens postlåda:

Get-CasMailbox <user's UserPrincipalName> | Select-Object Ews*

Om parametern har angetts till EnforceAllowListfår endast klienterna som anges i EwsAllowList åtkomsten till EWS.

Kontrollera att *Microsoft.Skype.Presence.App/* visas som en matrismedlem i parametern EwsAllowList . Kör följande Exchange PowerShell-kommando om så inte är fallet för att lägga till den:

Set-CASMailbox <user's UserPrincipalName> -EwsApplicationAccessPolicy EnforceAllowList -EwsAllowList @{Add="* Microsoft.Skype.Presence.App/*"}

Om parametern EwsEnabled är inställd på False måste du ställa in den på Sant. Annars blockeras Teams-tjänsten från att komma åt EWS.

Steg 5: Eskalera problemet

Om du har verifierat att det inte finns några problem med de krav och konfigurationer som anges i den här artikeln skickar du en tjänstbegäran till Microsoft Support med följande information:

- UserPrincipalName för den berörda användaren.

- Tiden i UTC när problemet reproducerades.

- Felsökningsloggar för klienten Microsoft Teams. Mer information om hur du samlar in dessa loggar finns i Använda loggfiler i felsökning för Microsoft Teams.