Not

Åtkomst till denna sida kräver auktorisation. Du kan prova att logga in eller byta katalog.

Åtkomst till denna sida kräver auktorisation. Du kan prova att byta katalog.

Du kan implementera ramverket för säker programmodell genom att skapa ett program för molnlösningsleverantörer (CSP:er) eller kontrollpanelsleverantörer (CPV:er).

Implementera säker programmodell

Steg för att aktivera säker programmodell

Viktig

Azure Active Directory (Azure AD) Graph är inaktuell från och med den 30 juni 2023. Framöver gör vi inga ytterligare investeringar i Azure AD Graph. Azure AD Graph-API:er har inget serviceavtal eller underhållsåtagande utöver säkerhetsrelaterade korrigeringar. Endast investeringar i nya funktioner och funktionaliteter görs i Microsoft Graph.

Vi drar tillbaka Azure AD Graph i stegvisa steg så att du har tillräckligt med tid för att migrera dina program till Microsoft Graph-API:er. Vid ett senare tillfälle som vi kommer att meddela kommer vi att blockera skapandet av nya program med hjälp av Azure AD Graph.

Mer information finns i Viktigt: Azure AD Graph pensionering och Powershell-modul avskrivning.

Skapa ett huvudnamn för Partnercenter-tjänsten

Skapa först ett Microsoft Partner Center-tjänsthuvudnamn i CSP-partnerns klientorganisation, där programmet för flera klienter kommer att skapas.

För CSP-partnerklienter bör tjänstehuvudmannen redan existera. Om inte skapar du med hjälp av följande steg.

Kör följande kommandon i ett PowerShell-administratörsfönster.

- Installera AzureAD-modulen.

Install-Module Microsoft.Graph - Kör Connect-MgGraph, detta frågar efter ett användarnamn och lösenord. Ange autentiseringsuppgifterna för klientorganisationens administratör.

Connect-MgGraph - Skapa ett tjänstehuvudkonto för Microsoft Partner Center.

New-MgServicePrincipal -DisplayName "Microsoft Partner Center" -AppId 00001111-aaaa-2222-bbbb-3333cccc4444

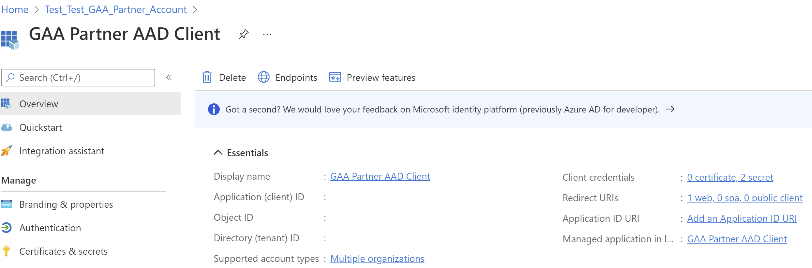

Skapa ett program med flera klienter i CSP-partnerns klientorganisation

Använd följande steg för att se till att följande programegenskaper har angetts för det nyligen skapade programmet för flera klientorganisationer.

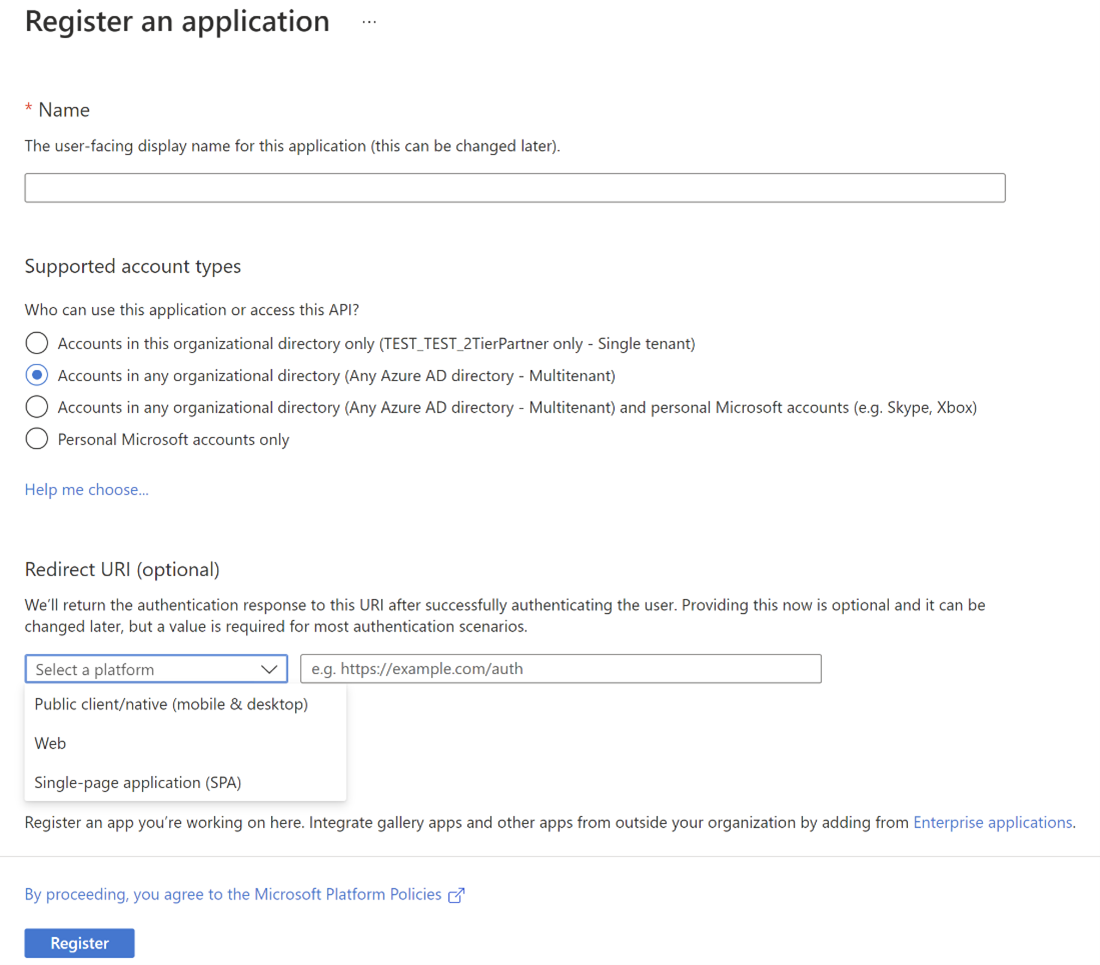

- Logga in på portal.azure.com

- Välj Microsoft Entra-ID och Appregistreringar för att skapa nya registreringar med flera klientorganisationer.

- Välj ett användarorienterat visningsnamn för din applikation.

- Välj Kontotyp som stöds: Konton i valfri organisationskatalog (Alla Microsoft Entra-kataloger – Flera klienter).

- Välj en plattform typ "Web".

- Den omdirigerings URL måste vara din applikations omdirigerings-URL, som visar meddelandet om att medgivandet lyckades för partnern och samlar in en uppdateringstoken. Kontrollera att omdirigerings-URL:en för din app är inställd på en slutpunkt där en livewebbapp körs. Den här appen måste godkänna auktoriseringskod från Microsoft Entra-inloggningsanropet.

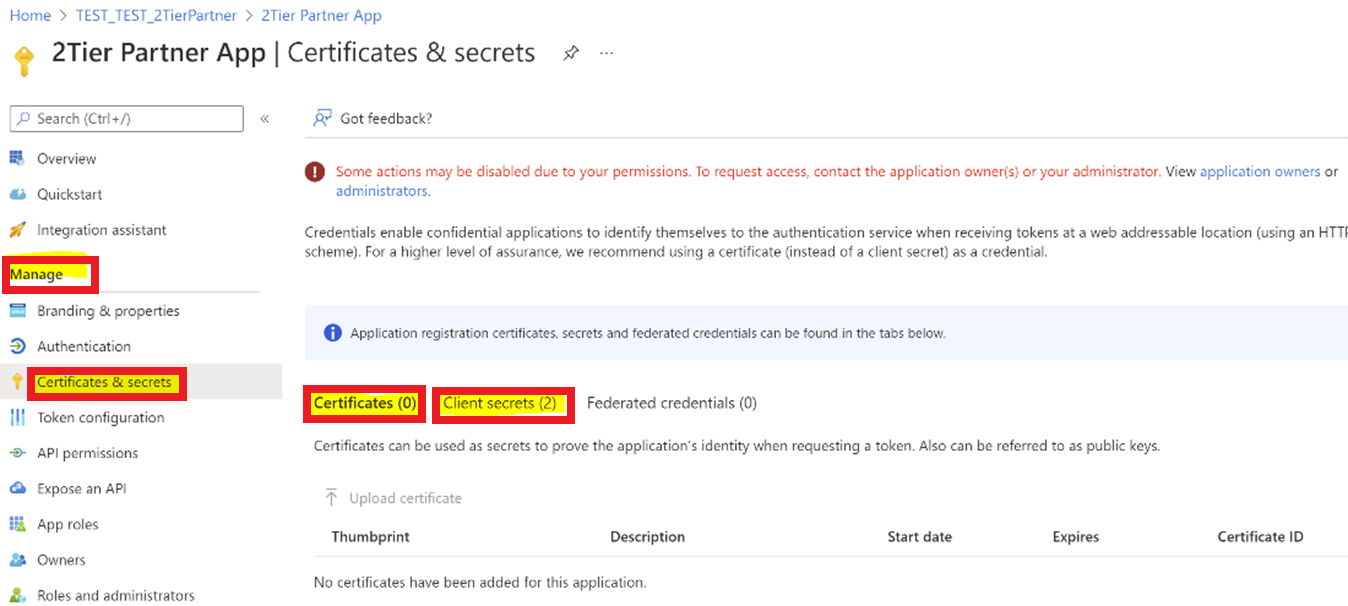

- Gå till Hantera>certifikat & hemligheter>+Ny klienthemlighet på fliken Klienthemligheter.

Notera

Du behöver följande information från webbappens inställningar i Microsoft Entra-ID:

- Applikation-ID

- Programhemlighet

Använd behörigheter

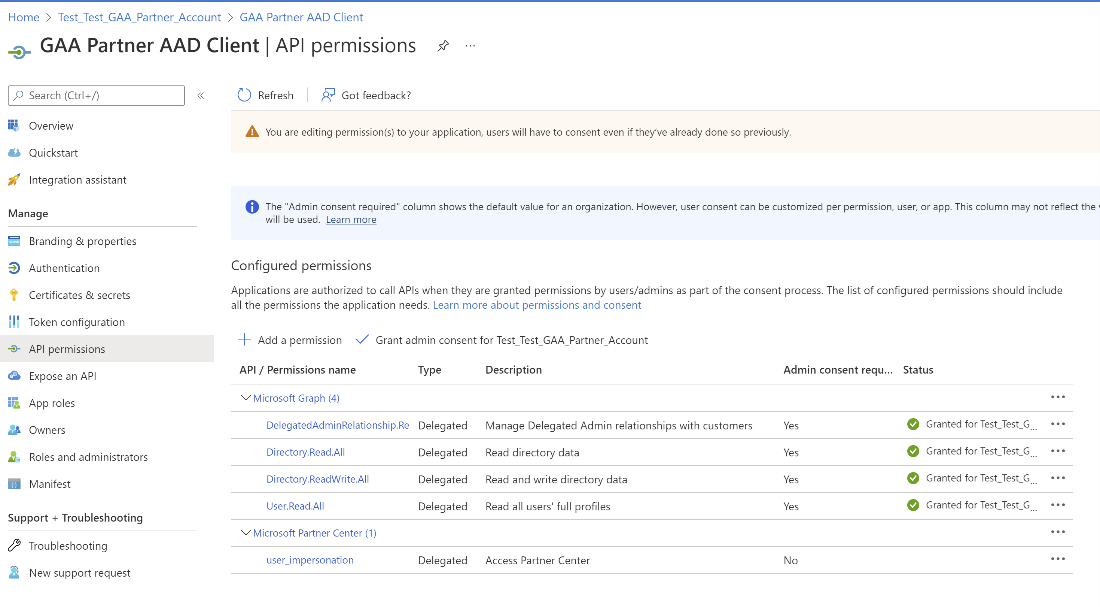

Kontrollera att följande behörigheter har ställts in för det fleranvändarprogrammet.

I avsnittet API-behörighet:

Det bör inte finnas några direkta applikationsbehörigheter till den multitenanta applikationen.

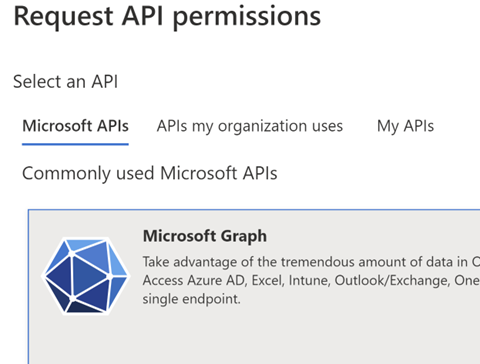

Följ sökvägen nedan för att lägga till delegerade behörigheter för Microsoft Graph:

-

API-behörigheter>Lägg till en behörighet>Microsoft API:er>Microsoft Graph>delegerade behörigheter

DelegatedAdminRelationship.ReadWrite.All User.Read.All

- Följ nedanstående sökväg för att lägga till delegerade behörigheter för Microsoft Partner Center – Bevilja åtkomst till Partner Center-behörigheter under Delegerade behörigheter:

- API-behörigheter>Lägg till en behörighet>API:er som min organisation använder>Microsoft Partner Center>delegerade behörigheter>användarpersonifiering

-

API-behörigheter>Lägg till en behörighet>Microsoft API:er>Microsoft Graph>delegerade behörigheter

Ange medgivandelänk

Ge partnern länken för samtycke och låt dem logga in på sitt tjänstkonto för att godkänna att applikationen agerar å tjänstekontots vägnar på partnerns klient.

CSP-partneranvändaren måste vara en global administratör och en administratörsagent för att samtycka till applikationen som stöder flera kundorganisationer.

Applikation med flera hyresgäster

Fleranvändar-ApplicationID måste ersättas med ditt applikations-ID.

Gå till appregistreringar och välj program-ID:t (klient) och ersätt nedan.

Hämta auktoriseringskod

Du måste hämta en auktoriseringskod för webbappen från Microsoft Entra-inloggningsanropet:

- Logga in på Microsoft Entra ID.

- Ersätt Program-ID med ditt Microsoft Entra-app-ID (GUID).

- När du uppmanas att göra det loggar du in med ditt användarkonto med MFA konfigurerat.

- När du uppmanas till det anger du annan MFA-information (telefonnummer eller e-postadress) för att verifiera din inloggning.

- När du har loggat in omdirigerar webbläsaren anropet till webbappens slutpunkt med din auktoriseringskod. Följande exempelkod omdirigerar till exempel till

https://localhost:44395/.

GET https://login.microsoftonline.com/common/oauth2/authorize?&client_id=<CSPApplicationId>&response_type=code&redirect_url=https://<CSPApplicationUrl_which_collects_refreshtoken>

eller

GET https://login.microsoftonline.com/common/oauth2/authorize?&client_id=<CSPApplicationId>&response_type=code

För Kina använder du följande länk:

GET https://login.chinacloudapi.cn/common/oauth2/authorize ?&client_id= <CSPApplicationId>&response_type=code&redirect_url= https://<CSPApplicationUrl_which_collects_refreshtoken>

eller

GET https://login.chinacloudapi.cn/common/oauth2/authorize?&client_id= <CSPApplicationId>&response_type=code

Samtalsspårning för auktoriseringskod: https://localhost:44395/?code=<authorization_code>&<rest of properties for state>

Hämta uppdateringstoken

Du måste sedan använda auktoriseringskoden för att hämta en uppdateringstoken:

- Gör ett POST-anrop till Microsoft Entra-inloggningsslutpunkten

https://login.microsoftonline.com/CSPTenantID/oauth2/tokenmed auktoriseringskoden. Ett exempel finns i följande exempelanrop. - Observera den uppdateringstoken som returneras.

- Lagra uppdateringstoken i Azure Key Vault. Mer information finns i dokumentationen Key Vault API.

Notera

Resurserna som nämns i POST-exempelanropet nedan gäller för GDAP-Graph API:er.

Resurser för andra PC-API:er är följande:

API:er för Partnercenter (https://api.partnercenter.microsoft.com)

Partner-API (https://api.partner.microsoft.com)

Exempelanrop

POST 'https://login.microsoftonline.com/<partnerTenantId>/oauth2/token' \

--header 'content-type: application/x-www-form-urlencoded' \

--form 'grant_type="authorization_code"' \

--form 'client_id=<application_id or client_id>' \

--form 'resource="https://graph.microsoft.com"' \

--form 'code="<authorization_code>"'

Response Body:

{

"token_type": "Bearer",

"scope": "DelegatedAdminRelationship.ReadWrite.All User.Read.All",

"expires_in": "4549",

"ext_expires_in": "4549",

"expires_on": "1652886571",

"not_before": "1652881721",

"resource": "https://graph.microsoft.com",

"access_token": "Access_token",

"refresh_token": "Refresh_token",

"id_token": "Id_token"

}

Konfigurera nyckelvalv

Skapa först ett nytt webbprogram i CSP-partnerns klientorganisation. Om CPV-programmet används för att anropa API:er för Partnercenter bör CPV skapa ett nytt webbprogram i CPV-partnerns klientorganisation.

Om du använder Azure Key Vault:

- Skapa Azure Key Vault med rätt

<key-vault-name>och det resulterar i ett DNS-namn som:https://<key-vault-name>.vault.azure.net - Lägg till en refresh token i nyckelvalvet.

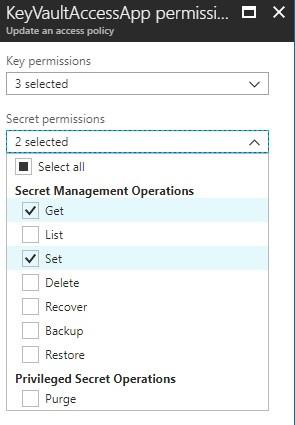

Ge åtkomst till nyckelvalvet

I nyckelvalvets åtkomstprinciper lägger du till KeyVaultAccessApp med behörighet att endast hantera Get och Set aspekter av en Secret.

Konfigurera prototypen

Prototypen har två program:

-

partnermedgivande: Representerar en webbapplikation som är utformad för att ta emot medgivande från en CSP-partner och visa ett bekräftelsemeddelande.

- Det här programmet konfigurerar medgivande och samlar in uppdateringstoken för den medgivande användaren.

- Den medgivande användarens förnyelsetoken används för att generera åtkomsttoken för CSP-partnerhyresgästen.

-

CSP-program eller CPV-program: Representerar ett primärt program som anropar API:er och diagram i Partnercenter.

- API:er för att utföra handels- och användaråtgärder för partnerns räkning.

Det här programmet hämtar åtkomsttoken för en specifik målgrupp (Partnercenter-API:er eller Graph) innan respektive API anropas. Den använder uppdateringstoken som lagras säkert i nyckelvalvet.

Partnermedgivandeprogram (CSP)

CSP-webbkonfiguration

För CSP-partnerapplikationen har web.config-filen följande avsnitt angivna. Uppdatera dessa värden med motsvarande applikations-ID och hemliga nycklar. För ditt primära program använder du "certifikat" som webbprogramhemlighet i stället för vanliga hemligheter eftersom det ger ett extra säkerhetslager.

<!-- AppID that represents CSP application -->

<add key="ida:CSPApplicationId" value="CSPApplicationIdValue" />

<!--

Please use certificate as your client secret and deploy the certificate to your environment.

The following application secret is for sample application only. please do not use secret directly from the config file.

-->

<add key="ida:CSPApplicationSecret" value="CSPApplicationSecretValue" />

<!-- AppID that is given access for keyvault to store the refresh tokens --> <add key="ida:KeyVaultClientId" value="KeyVaultClientIdValue" />

<!--

Please use certificate as your client secret and deploy the certificate to your environment.

The following application secret is for sample application only. please do not use secret directly from the config file.

-->

<add key="ida:KeyVaultClientSecret" value="KeyVaultClientSecretValue" />

<!-- AAD instance: Global is .com, for different national clouds it changes German cloud: .de, China cloud: login.chinacloudapi.cn -->

<add key="ida:AADInstance" value="https://login.microsoftonline.com/" />

Konfiguration av CSP-program

För CSP-partnerapplikationen innehåller app.config-filen följande avsnitt. Uppdatera värdena med motsvarande applikations-ID och hemliga nycklar. För ditt primära program använder du "certifikat" som webbprogramhemlighet i stället för vanliga hemligheter eftersom det ger ett extra säkerhetslager.

<!-- AppID that represents CSP application -->

<add key="ida:CPVApplicationId" value="CPVApplicationIdValue" />

<!--

Please use certificate as your client secret and deploy the certificate to your environment. The following application secret is for sample application only. please do not use secret directly from the config file.

-->

<add key="ida:CPVApplicationSecret" value="CPVApplicationSecretValue" />

<!-- AppID that is given access for keyvault to store the refresh tokens -->

<add key="ida:KeyVaultClientId" value="KeyVaultClientIdValue" />

<!--

Please use certificate as your client secret and deploy the certificate to your environment. The following application secret is for sample application only. please do not use secret directly from the config file.

-->

<add key="ida:KeyVaultClientSecret" value="KeyVaultClientSecretValue" />

<!-- AAD instance: Global is .com, for different national clouds it changes German cloud: .de,

China cloud: login.chinacloudapi.cn -->

<add key="ida:AADInstance" value="https://login.microsoftonline.com/" />

Ansökan om partnermedgivande (CPV)

CSP:er som använder CPV-applikationen kan anropa ApplicationConsent API för att skapa tjänstehuvudnamn på kundklient för att få åtkomst till Microsoft Graph för att hantera kundklienter. Mer information finns i Partner Center-autentisering.

CPV-webbkonfiguration

För CSP-partnerapplikationen har web.config-filen följande avsnitt angivna. Uppdatera dessa värden med motsvarande applikations-ID och hemliga nycklar. För ditt primära program använder du "certifikat" som webbprogramhemlighet i stället för vanliga hemligheter eftersom det ger ett extra säkerhetslager.

<!-- AppID that represents Control panel vendor application -->

<add key="ida:CPVApplicationId" value="CPVApplicationIdValue" />

<!--

Please use certificate as your client secret and deploy the certificate to your environment. The following application secret is for sample application only. please do not use secret directly from the config file.

-->

<add key="ida:CPVApplicationSecret" value="CPVApplicationSecretValue" />

<!-- AppID that is given access for keyvault to store the refresh tokens -->

<add key="ida:KeyVaultClientId" value="KeyVaultClientIdValue" />

<!--

Please use certificate as your client secret and deploy the certificate to your environment. The following application secret is for sample application only. please do not use secret directly from the config file.

-->

<add key="ida:KeyVaultClientSecret" value="KeyVaultClientSecretValue" />

<!-- AAD instance: Global is .com, for different national clouds it changes German cloud: .de, China cloud: login.chinacloudapi.cn -->

<add key="ida:AADInstance" value="https://login.microsoftonline.com/" />

Konfiguration av CPV-program

För CPV-partneransökan har app.config-filen följande avsnitt listade. Uppdatera värdena med motsvarande applikations-ID och hemligheter. För ditt primära program använder du "certifikat" som webbprogramhemlighet i stället för vanliga hemligheter eftersom det ger ett extra säkerhetslager.

<!-- AppID that represents Control panel vendor application -->

<add key="ida:CPVApplicationId" value="CPVApplicationIdValue" />

<!--

Please use certificate as your client secret and deploy the certificate to your environment. The following application secret is for sample application only. please do not use secret directly from the config file.

-->

<add key="ida:CPVApplicationSecret" value="CPVApplicationSecretValue" />

<!-- AppID that is given access for keyvault to store the refresh tokens -->

<add key="ida:KeyVaultClientId" value="KeyVaultClientIdValue" />

<!--

Please use certificate as your client secret and deploy the certificate to your environment. The following application secret is for sample application only. please do not use secret directly from the config file.

-->

<add key="ida:KeyVaultClientSecret" value="KeyVaultClientSecretValue" />

<!-- AAD instance: Global is .com, for different national clouds it changes German cloud: .de, China cloud: login.chinacloudapi.cn -->

<add key="ida:AADInstance" value="https://login.microsoftonline.com/" />