Konfigurera en Azure Marketplace-prenumeration för värdbaserade testenheter

Den här artikeln beskriver hur du konfigurerar en Azure Marketplace-prenumeration och Dynamics 365-appar i Dataverse- och Power Apps - eller Dynamics 365 Operations Apps-miljön för testenheter.

Viktigt!

Testkörningen är redan inaktuell. Som ett alternativ till testenheter rekommenderar vi att du överväger att övergå till kostnadsfria utvärderingsversioner, vilket ger kunderna möjlighet att fullt ut interagera med din produkt med hjälp av deras anpassade inställningar och konfigurationer, vilket uppfyller deras specifika krav. Vi rekommenderar att du tar bort testenheter från dina erbjudanden och rensar testkörningsmiljöerna.

Viktigt!

Azure Active Directory (Azure AD) Graph är inaktuell från och med den 30 juni 2023. Framöver gör vi inga ytterligare investeringar i Azure AD Graph. Azure AD Graph-API:er har inget serviceavtal eller underhållsåtagande utöver säkerhetsrelaterade korrigeringar. Investeringar i nya funktioner och funktioner görs endast i Microsoft Graph.

Vi drar tillbaka Azure AD Graph i stegvisa steg så att du har tillräckligt med tid för att migrera dina program till Microsoft Graph-API:er. Vid ett senare tillfälle som vi kommer att meddela kommer vi att blockera skapandet av nya program med hjälp av Azure AD Graph.

Mer information finns i Viktigt: Utfasning av Azure AD Graph Och Utfasning av Powershell-moduler.

Konfigurera för Dynamics 365-appar i Dataverse och Power Apps

Logga in på Azure-portalen med ett administratörskonto.

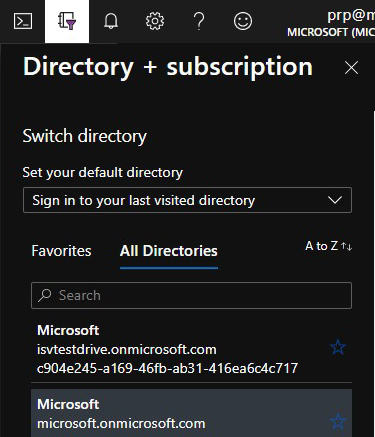

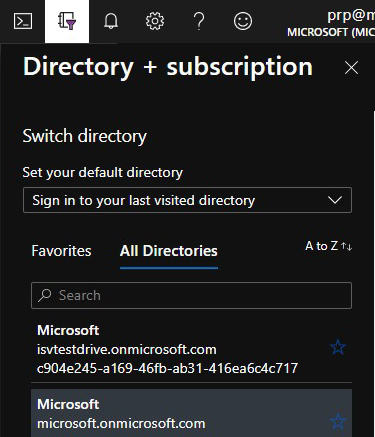

Kontrollera att du är i klientorganisationen som är associerad med din Dynamics 365-testenhetsinstans genom att hovra över kontoikonen i det övre högra hörnet. Om du inte är i rätt klient väljer du kontoikonen för att växla till rätt klientorganisation.

Kontrollera att Dynamics 365 Customer Engagement Plan-licensen är tillgänglig.

Skapa en Microsoft Entra-app i Azure. AppSource använder den här appen för att etablera och avetablera testenhetsanvändaren i din klientorganisation.

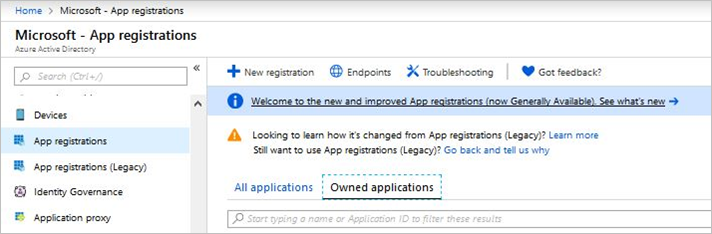

I filterfönstret väljer du Microsoft Entra-ID.

Välj Appregistreringar.

Välj Ny registrering.

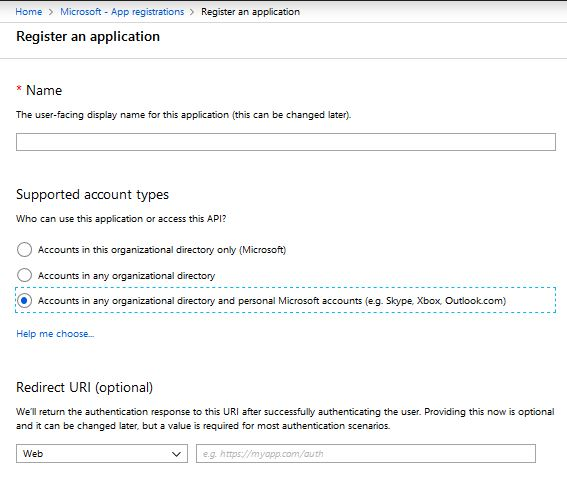

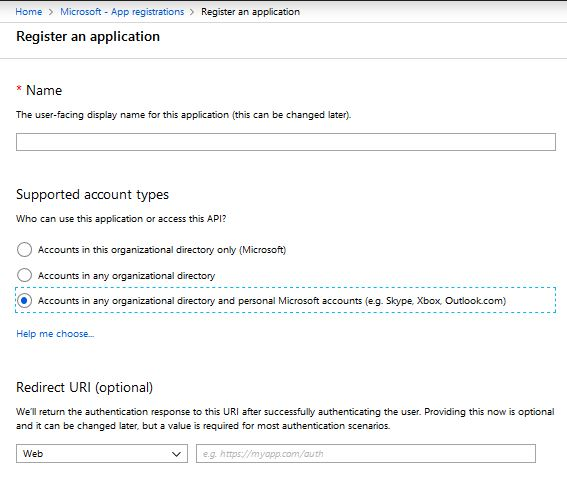

Ange ett lämpligt programnamn.

Under Kontotyper som stöds väljer du Konto i valfri organisationskatalog och personliga Microsoft-konton.

Välj Skapa och vänta tills appen har skapats.

När appen har skapats noterar du program-ID:t som visas på översiktsskärmen. Du behöver det här värdet senare när du konfigurerar din testenhet.

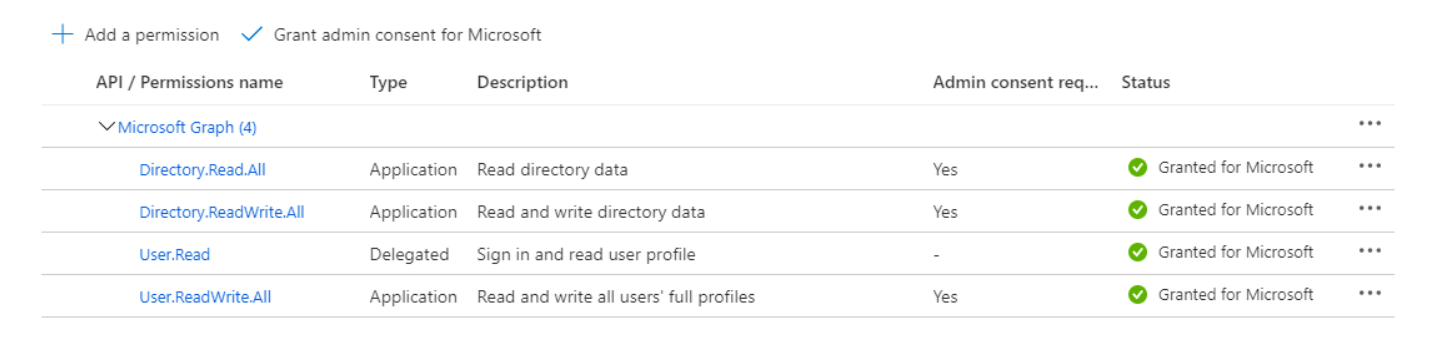

Under Hantera program väljer du API-behörigheter.

Välj Lägg till en behörighet och sedan Microsoft Graph API.

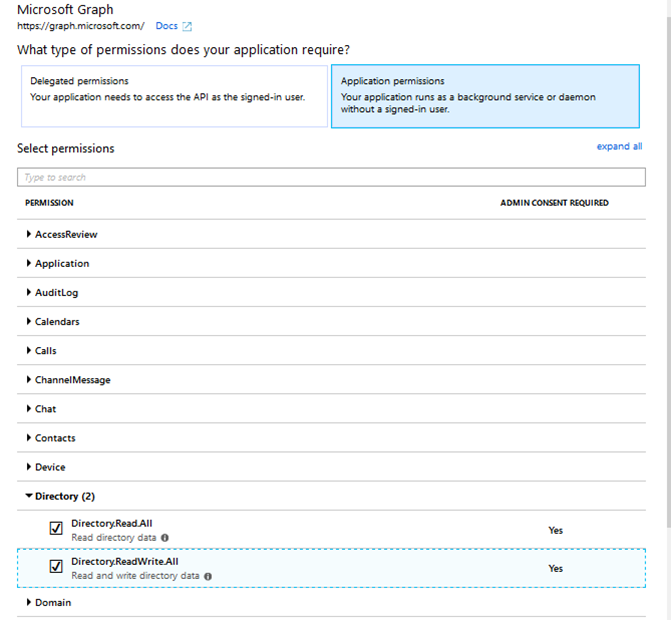

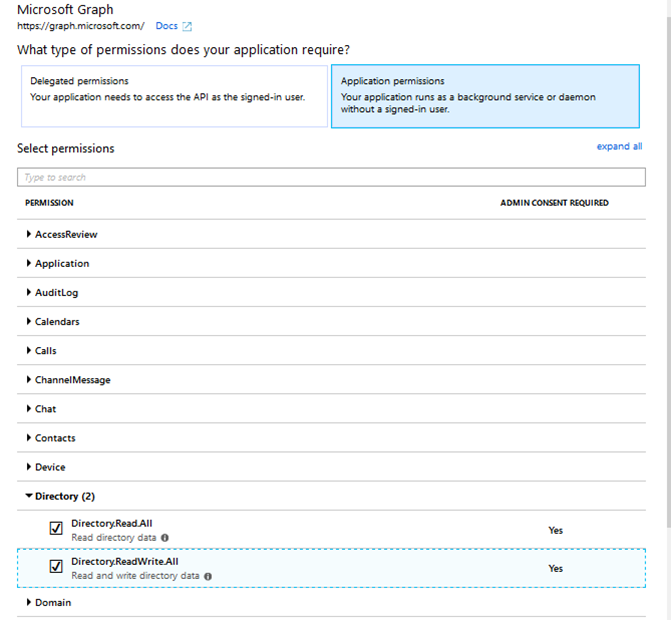

Välj kategorin Programbehörighet och sedan behörigheterna User.ReadWrite.All, Directory.Read.All och Directory.ReadWrite.All.

När behörigheten har lagts till väljer du Bevilja administratörsmedgivande för Microsoft.

I meddelandeaviseringen väljer du Ja.

Så här genererar du en hemlighet för Microsoft Entra-appen:

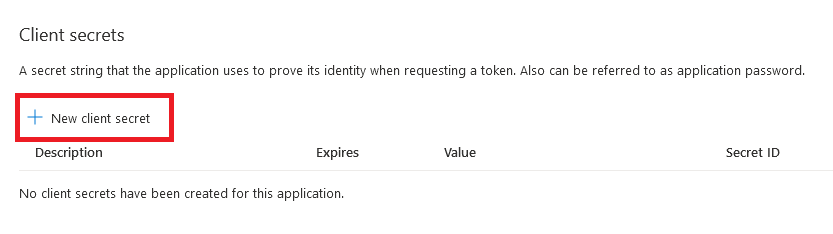

Välj Certifikat och hemligheter i Hantera program.

Under Klienthemligheter väljer du Ny klienthemlighet.

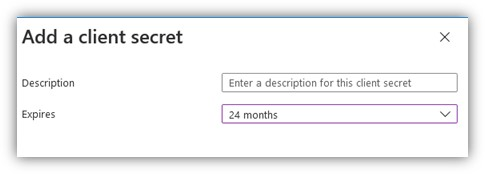

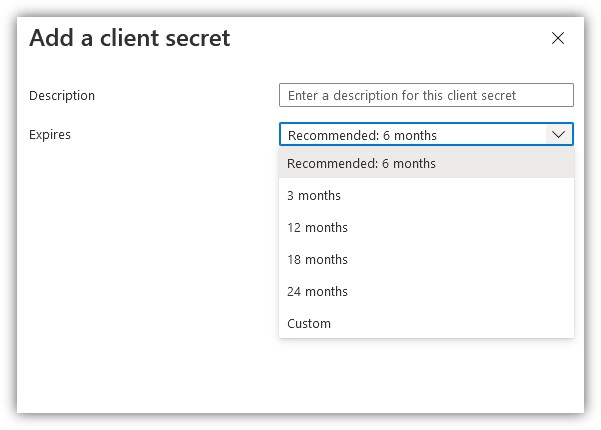

Ange en beskrivning, till exempel testenhet, och välj en lämplig varaktighet. Eftersom testenheten bryts när den här nyckeln upphör att gälla, då du måste generera och tillhandahålla AppSource en ny nyckel, rekommenderar vi att du använder den maximala varaktigheten på 24 månader.

Välj Lägg till för att generera Azure-apphemligheten. Kopiera det här värdet eftersom det kommer att döljas så snart du lämnar det här bladet. Du behöver det här värdet senare när du konfigurerar din testenhet.

Lägg till rollen Tjänstens huvudnamn i programmet så att Microsoft Entra-appen kan ta bort användare från din Azure-klientorganisation. Det finns två alternativ för att slutföra det här steget.

Alternativ 1

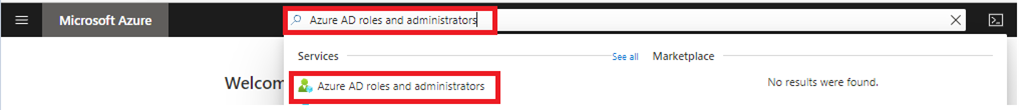

Sök efter Microsoft Entra-roller och administratörer och välj tjänsten.

På sidan Alla roller söker du efter rollen Användaradministratör och dubbelklickar på Användaradministratör.

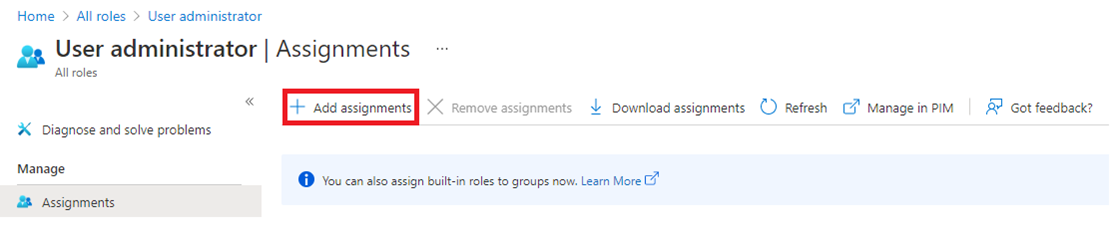

Välj Lägg till tilldelningar.

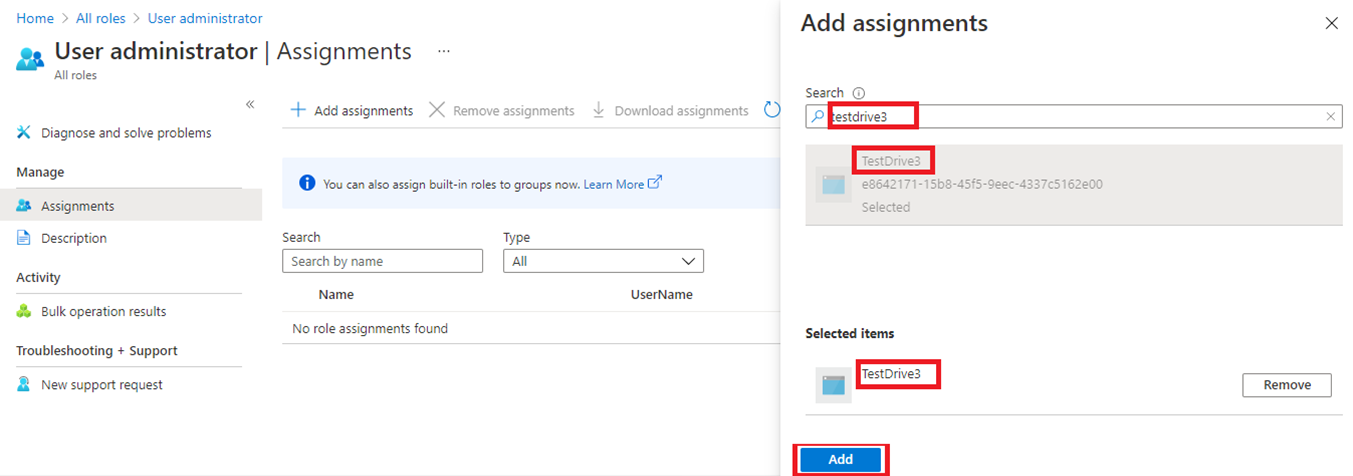

Sök efter och välj den app som skapades ovan och lägg sedan till.

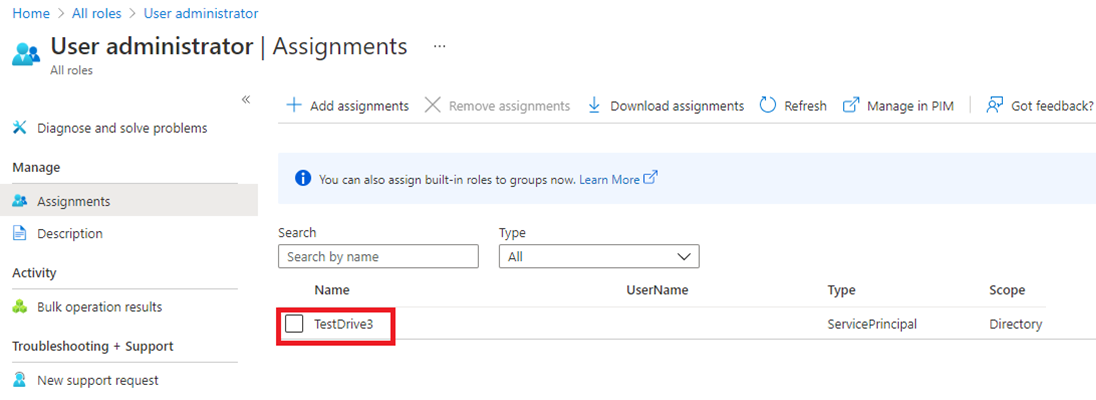

Observera att tjänstens huvudnamnsroll har tilldelats till programmet:

Alternativ 2

Öppna en PowerShell-kommandotolk på administrativ nivå.

Install-Module MSOnline (kör det här kommandot om MSOnline inte är installerat).

Connect-MsolService (detta visar ett popup-fönster; logga in med den nyligen skapade organisationsklientorganisationen).

$applicationId = <YOUR_APPLICATION_ID>.

$sp = Get-MsolServicePrincipal -AppPrincipalId $applicationId.

Add-MsolRoleMember -RoleObjectId fe930be7-5e62-47db-91af-98c3a49a38b1 -RoleMemberObjectId $sp. ObjectId -RoleMemberType servicePrincipal.

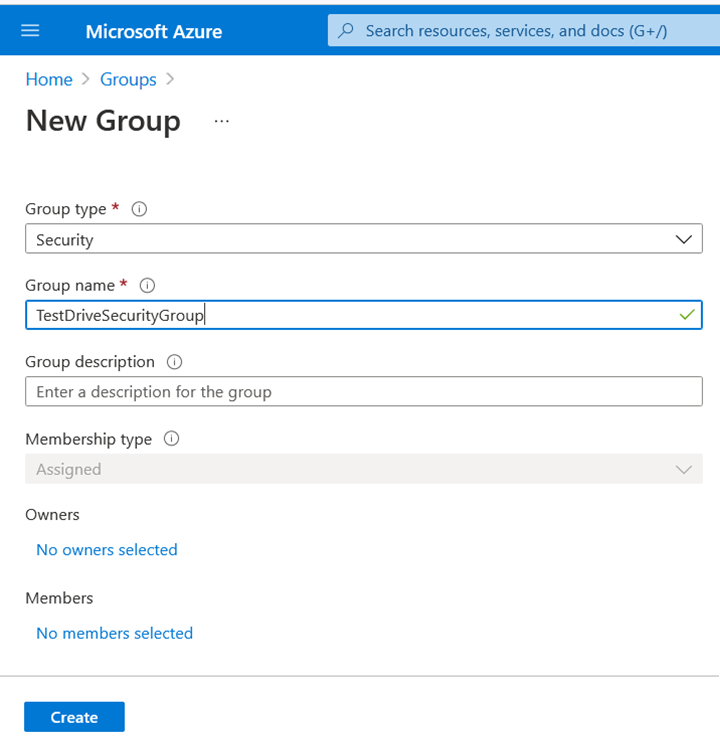

Skapa en ny säkerhetsgrupp och lägg till den i Canvas App (Power Apps). Det här steget gäller endast för Erbjudanden för Dynamics 365 för Kundengagemang och Power Apps med alternativet Arbetsyteappar.

Skapa en ny säkerhetsgrupp.

Gå till Microsoft Entra-ID.

Under Hantera väljer du Grupper.

Klicka på + Ny grupp.

Välj typ av säkerhetsgrupp .

Som Gruppnamn anger du TestDriveSecurityGroup.

Lägg till en beskrivning, till exempel säkerhetsgrupp för testenhet.

Lämna andra fält som standard och välj Skapa.

Lägg till säkerhetsgruppen som just har skapats i arbetsyteappen (Power Apps).

Öppna PowerApps-portalsidan och logga in.

Välj Appar och sedan ellipserna i appen.

Välj Dela.

Sök efter säkerhetsgruppen TestDriveSecurityGroup som skapades i föregående steg.

Lägg till databehörigheter i säkerhetsgruppen.

Avmarkera kryssrutan Skicka e-postinbjudan .

Välj Dela.

Kommentar

När du använder en annan serverdelsdatakälla än CE/Dataverse för Canvas App (Power Apps):

- Tillåt att den ovan skapade säkerhetsgruppen får åtkomst till din datakälla. Till exempel en SharePoint-datakälla.

- Öppna SharePoint och dela datatabellen med säkerhetsgruppen.

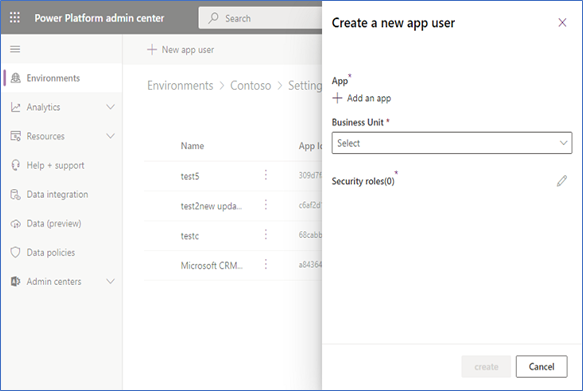

Lägg till den nyss skapade Azure-appen som programanvändare i crm-instansen för din testenhet. Det här steget gäller endast för Dynamics 365-appar i Dataverse- och Power Apps-erbjudanden.

Logga in på administrationscentret för Power Platform som systemadministratör.

Välj Miljöer och välj sedan en miljö i listan.

Välj Inställningar.

Välj Användare + behörigheter och sedan Programanvändare.

Välj + Ny appanvändare för att öppna sidan Skapa en ny appanvändare.

Välj + Lägg till en app för att välja det registrerade Microsoft Entra-ID-programmet som skapades för den valda användaren och välj sedan Lägg till.

Kommentar

Förutom att ange appnamn eller program-ID kan du också ange ett Azure program-ID för hanterad identitet. För hanterad identitet, skriv inte in appnamn för hanterad identitet, använd istället program-ID för hanterad identitet.

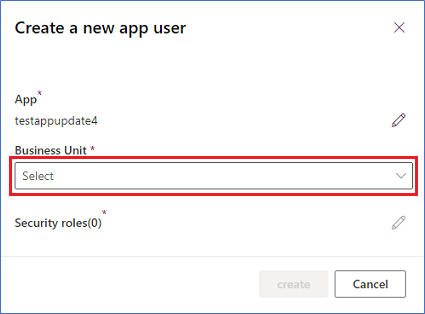

Den valda Microsoft Entra-appen visas under App. Du kan välja Redigera (

) för att välja ett annat Microsoft Entra-program. Under Affärsenhet väljer du en affärsenhet i listrutan.

) för att välja ett annat Microsoft Entra-program. Under Affärsenhet väljer du en affärsenhet i listrutan.

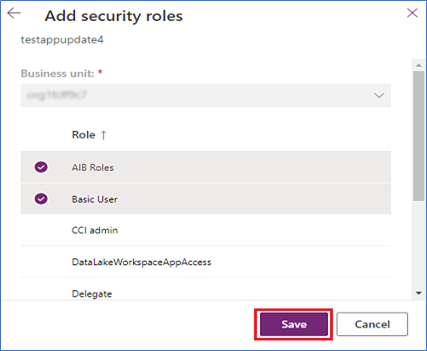

När du har valt en affärsenhet kan du välja säkerhetsroller för att välja säkerhetsroller för den valda affärsenheten som ska läggas till i den nya programanvändaren. Välj Spara när du har lagt till säkerhetsroller.

Välj Skapa.

Välj Hantera roller.

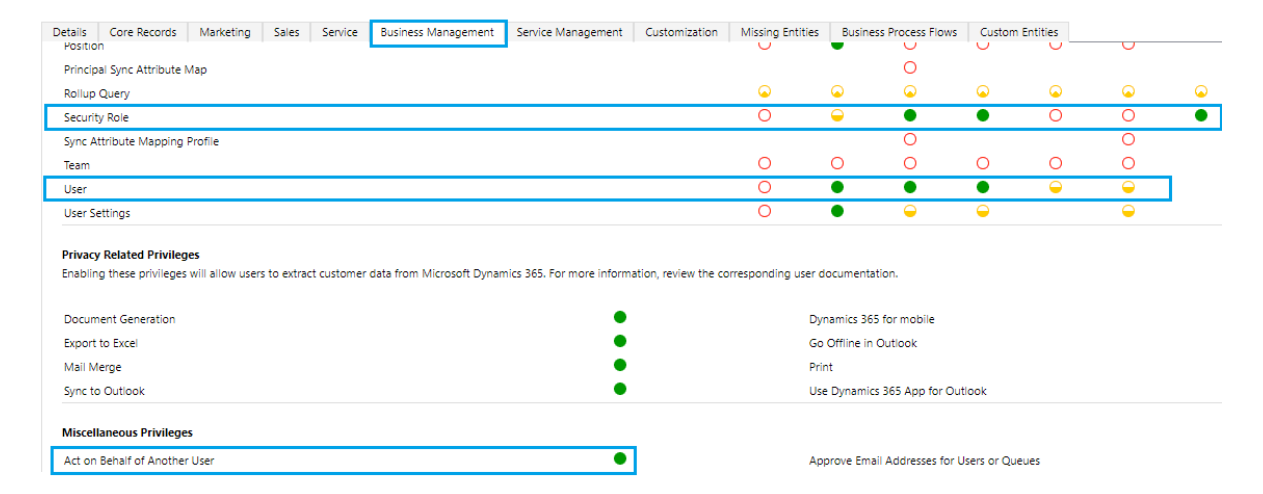

Tilldela en anpassad säkerhetsroll eller OOB-säkerhetsroll som innehåller läs-, skriv- och tilldela rollbehörigheter, till exempel systemadministratör.

Aktivera lagen för en annan användares behörighet.

Tilldela programanvändaren den anpassade säkerhetsroll som du skapade för din testenhet.

Konfigurera för Dynamics 365 Operations Apps

Logga in på Azure-portalen med ett administratörskonto.

Kontrollera att du är i klientorganisationen som är associerad med din Dynamics 365-testenhetsinstans genom att hovra över kontoikonen i det övre högra hörnet. Om du inte är i rätt klient väljer du kontoikonen för att växla till rätt klientorganisation.

Skapa en Microsoft Entra-app i Azure. AppSource använder den här appen för att etablera och avetablera testenhetsanvändaren i din klientorganisation.

I filterfönstret väljer du Microsoft Entra-ID.

Välj Appregistreringar.

Välj Ny registrering.

Ange ett lämpligt programnamn.

Under Kontotyper som stöds väljer du Konto i valfri organisationskatalog och personliga Microsoft-konton.

Välj Skapa och vänta tills appen har skapats.

När appen har skapats noterar du program-ID:t som visas på översiktsskärmen. Du behöver det här värdet senare när du konfigurerar din testenhet.

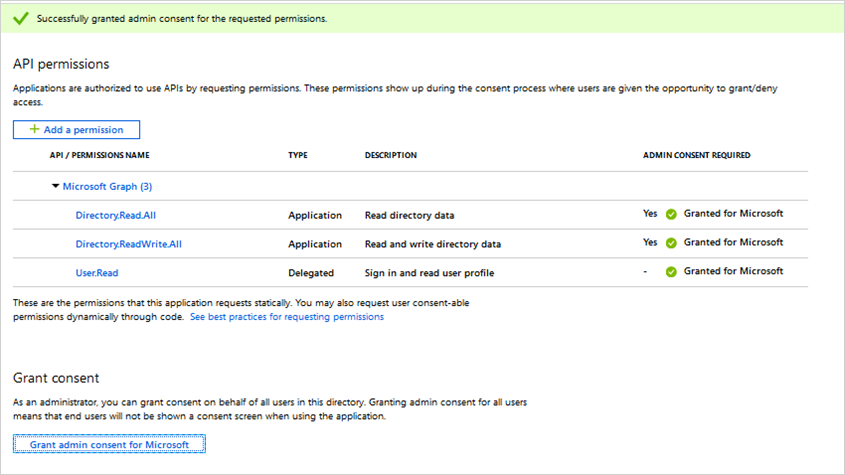

Under Hantera program väljer du API-behörigheter.

Välj Lägg till en behörighet och sedan Microsoft Graph API.

Välj kategorin Programbehörighet och sedan behörigheterna Directory.Read.All och Directory.ReadWrite.All.

Välj Lägg till behörighet.

När behörigheten har lagts till väljer du Bevilja administratörsmedgivande för Microsoft.

I meddelandeaviseringen väljer du Ja.

Så här genererar du en hemlighet för Microsoft Entra-appen:

Välj Certifikat och hemligheter i Hantera program.

Under Klienthemligheter väljer du Ny klienthemlighet.

Ange en beskrivning, till exempel testenhet, och välj en lämplig varaktighet. Testenheten avbryts när den här nyckeln upphör att gälla. Då måste du generera och ange en ny nyckel för AppSource.

Välj Lägg till för att generera Azure-apphemligheten. Kopiera det här värdet eftersom det kommer att döljas så snart du lämnar det här bladet. Du behöver det här värdet senare när du konfigurerar din testenhet.

Lägg till rollen Tjänstens huvudnamn i programmet så att Microsoft Entra-appen kan ta bort användare från din Azure-klientorganisation.

Öppna en PowerShell-kommandotolk på administrativ nivå.

Install-Module MSOnline (kör det här kommandot om MSOnline inte är installerat).

Connect-MsolService (detta visar ett popup-fönster; logga in med den nyligen skapade organisationsklientorganisationen).

$applicationId = <YOUR_APPLICATION_ID>.

$sp = Get-MsolServicePrincipal -AppPrincipalId $applicationId.

Add-MsolRoleMember -RoleObjectId fe930be7-5e62-47db-91af-98c3a49a38b1 -RoleMemberObjectId $sp. ObjectId -RoleMemberType servicePrincipal.

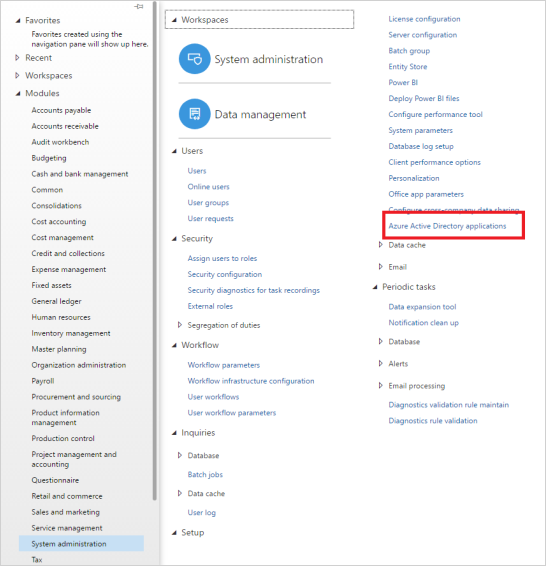

Lägg nu till appen ovan i Dynamics 365 Operations Apps så att appen kan hantera användare.

- Hitta din Dynamics 365 Operations Apps-instans .

- I det övre vänstra hörnet väljer du treradsikonen (☰).

- Välj Systemadministration.

- Välj Microsoft Entra-program.

- Välj + Nytt.

- Ange klient-ID:t för Microsoft Entra-appen som ska utföra åtgärdernas räkning.

Kommentar

Användar-ID:t för vars räkning åtgärderna ska utföras (vanligtvis systemadministratör för instansen eller en användare som har behörighet att lägga till andra användare).