Registrera ett SaaS-program

Den här artikeln beskriver hur du registrerar ett SaaS-program med hjälp av Microsoft Azure-portalen och hur du hämtar utgivarens åtkomsttoken (Microsoft Entra-åtkomsttoken). Utgivaren använder den här token för att autentisera SaaS-programmet genom att anropa API:erna för SaaS Fulfillment. API:erna för uppfyllelse använder OAuth 2.0-klientautentiseringsuppgifterna för att bevilja flöde på Microsoft Entra-ID-slutpunkter (v1.0) för att göra en begäran om tjänst-till-tjänst-åtkomsttoken.

Azure Marketplace har inga begränsningar för den autentiseringsmetod som din SaaS-tjänst använder för slutanvändare. Flödet nedan krävs endast för att autentisera SaaS-tjänsten på Azure Marketplace.

Mer information om Microsoft Entra ID (Active Directory) finns i Vad är autentisering.

Registrera en Microsoft Entra ID-skyddad app

Alla program som vill använda funktionerna i Microsoft Entra-ID måste först registreras i en Microsoft Entra-klientorganisation. Den här registreringsprocessen innebär att ge Microsoft Entra lite information om ditt program. Utför följande steg för att registrera ett nytt program med hjälp av Azure-portalen:

Logga in på Azure-portalen.

Om ditt konto ger dig åtkomst till fler än ett väljer du ditt konto i det övre högra hörnet. Ange sedan portalsessionen till önskad Microsoft Entra-klientorganisation.

I det vänstra navigeringsfönstret väljer du Tjänsten Microsoft Entra-ID, väljer Appregistreringar och väljer sedan Ny programregistrering.

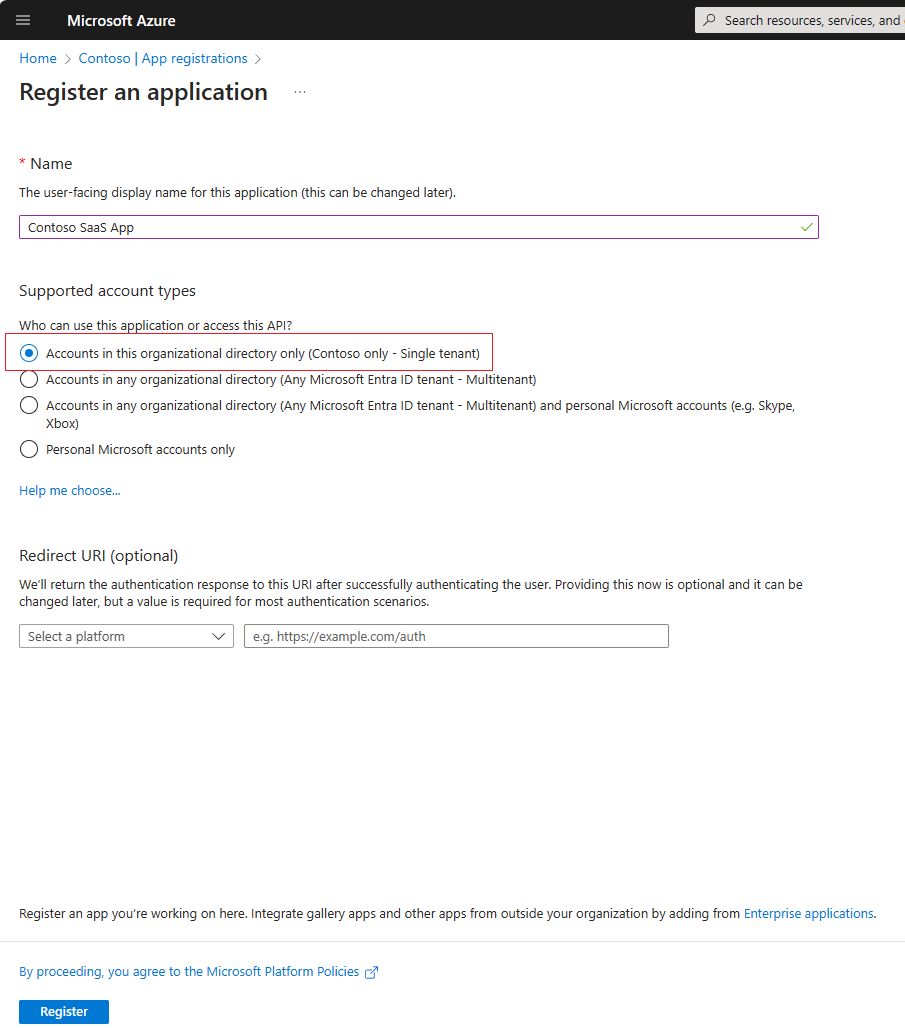

På sidan Skapa anger du programmets registreringsinformation:

Namn: ange ett beskrivande programnamn

Kontotyper som stöds:

Välj Endast konton i den här organisationskatalogen (enskild klientorganisation).

När det är klart väljer du Registrera. Microsoft Entra ID tilldelar ett unikt program-ID till ditt nya program. Du måste registrera en app som endast har åtkomst till API:et och som enskild klientorganisation.

Om du vill skapa klienthemlighet går du till sidan Certifikat och hemligheter och väljer +Ny klienthemlighet. Se till att kopiera det hemliga värdet för att använda det i koden.

Microsoft Entra-app-ID:t är kopplat till ditt utgivar-ID, så se till att samma app-ID används i alla dina erbjudanden.

Kommentar

Om utgivaren har två eller flera olika konton i Partnercenter kan registreringsinformationen för Microsoft Entra-appen endast användas i ett konto. Med samma klientorganisations-ID stöds inte app-ID-par för ett erbjudande under ett annat utgivarkonto.

Kommentar

Du måste skapa tjänstens huvudnamn för den registrerade appen i klientorganisationen som du använder för att skapa token mot. Se den här dokumentationen Så här skapar du tjänstens huvudnamn för en appregistrering.

Hämta utgivarens auktoriseringstoken

När du har registrerat ditt program kan du programmatiskt begära utgivarens auktoriseringstoken (Microsoft Entra-åtkomsttoken med hjälp av Azure AD v1-slutpunkten). Utgivaren måste använda den här token när du anropar de olika Api:erna för SaaS-uppfyllande. Den här token är endast giltig i en timme.

Mer information om dessa token finns i Microsoft Entra-åtkomsttoken. I flödet nedan används V1-slutpunktstoken.

Hämta token med en HTTP POST

HTTP-metod

Skicka

Request URL

https://login.microsoftonline.com/*{tenantId}*/oauth2/token

URI-parameter

| Parameternamn | Obligatoriskt | Beskrivning |

|---|---|---|

tenantId |

Sant | Klientorganisations-ID för det registrerade Microsoft Entra-programmet. |

Begärandehuvud

| Huvudnamn | Obligatoriskt | Beskrivning |

|---|---|---|

content-type |

Sant | Innehållstyp som är associerad med begäran. Standardvärdet är application/x-www-form-urlencoded. |

Begärandetext

| Egenskapsnamn | Obligatoriskt | Beskrivning |

|---|---|---|

grant_type |

Sant | Bevilja typ. Använd "client_credentials". |

client_id |

Sant | Klient-/app-ID som är associerad med Microsoft Entra-appen. |

client_secret |

Sant | Hemlighet som är associerad med Microsoft Entra-appen. |

resource |

Sant | Målresurs som token begärs för. Använd 20e940b3-4c77-4b0b-9a53-9e16a1b010a7 eftersom Marketplace SaaS API alltid är målresursen i det här fallet. |

Response

| Namn | Type | Beskrivning |

|---|---|---|

| 200 OK | TokenResponse | Begäran lyckades. |

TokenResponse

Exempelsvar:

{

"token_type": "Bearer",

"expires_in": "3600",

"ext_expires_in": "0",

"expires_on": "15251…",

"not_before": "15251…",

"resource": "20e940b3-4c77-4b0b-9a53-9e16a1b010a7",

"access_token": "eyJ0eXAiOiJKV1QiLCJhbGciOiJSUzI1NiIsIng1dCI6ImlCakwxUmNxemhpeTRmcHhJeGRacW9oTTJZayIsImtpZCI6ImlCakwxUmNxemhpeTRmcHhJeGRacW9oTTJZayJ9…"

}

| Element | Description |

|---|---|

access_token |

Det här elementet är <access_token> det som du skickar som auktoriseringsparameter när du anropar alla Api:er för SaaS-uppfyllelse och Marketplace-avläsning. När du anropar ett skyddat REST-API bäddas token in i Authorization fältet för begärandehuvud som en "ägartoken", vilket gör att API:et kan autentisera anroparen. |

expires_in |

Antalet sekunder som åtkomsttoken fortsätter att vara giltig, innan den upphör att gälla, från tidpunkten för utfärdandet. Tidpunkten för utfärdandet finns i tokens iat anspråk. |

expires_on |

Tidsintervallet när åtkomsttoken upphör att gälla. Datumet representeras som antalet sekunder från "1970-01-01T0:0:0Z UTC" (motsvarar tokens exp anspråk). |

not_before |

Tidsintervallet när åtkomsttoken börjar gälla och kan accepteras. Datumet representeras som antalet sekunder från "1970-01-01T0:0:0Z UTC" (motsvarar tokens nbf anspråk). |

resource |

Resursen som åtkomsttoken begärdes för, som matchar frågesträngsparametern resource för begäran. |

token_type |

Typen av token, som är en "Bearer"-åtkomsttoken, vilket innebär att resursen kan ge åtkomst till ägarnamnet för denna token. |

Nästa steg

Din Microsoft Entra ID-skyddade app kan nu använda API:erna för SaaS Fulfillment-prenumeration version 2 och SaaS Fulfillment Operations Version 2.

Videovägledningar

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för