Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Azure Data Lake Storage innehåller en säkerhetsmodell i flera skikt. Med den här modellen kan du säkerställa och kontrollera åtkomstnivån för dina lagringskonton som dina program och företagsmiljöer kräver, baserat på typ och deluppsättning av nätverk eller resurser som används. När nätverksregler konfigureras kan endast program som begär data över den angivna uppsättningen nätverk eller via den angivna uppsättningen Azure-resurser få åtkomst till ett lagringskonto. Du kan begränsa åtkomsten till ditt lagringskonto till förfrågningar som kommer från angivna IP-adresser, IP-intervaller, undernät i en Azure Virtual Network (VNet) eller resursinstanser av vissa Azure-tjänster.

Hanterade identiteter för Azure, som tidigare kallades Managed Service Identity (MSI), hjälper till med hanteringen av hemligheter. Microsoft Dataverse-kunder som använder Azure-funktioner skapar en hanterad identitet (en del av skapandet av företagets policy) som kan användas för en eller flera Dataverse-miljöer. Den hanterade identiteten som tillhandahålls i din klientorganisation används sedan av Dataverse för att få åtkomst till dina Azure-data.

Med hanterade identiteter är åtkomsten till ditt lagringskonto begränsad till förfrågningar från den Dataverse-miljö som är associerad med din klientorganisation. När Dataverse ansluter till ett lagringsutrymme för din räkning innehåller den ytterligare sammanhangsinformation som visar att förfrågan har sitt ursprung i en säker och betrodd miljö. Detta gör att lagringsutrymmet kan ge Dataverse åtkomst till ditt lagringskonto. Hanterade identiteter används för att signera sammanhangsinformation för att skapa förtroende. Detta lägger till säkerhet på programnivå utöver den nätverks- och infrastruktursäkerhet som Azure tillhandahåller för anslutningar mellan Azure-tjänster.

Innan du börjar

- Azure CLI krävs på din lokala dator. Ladda ned och installera

- Du behöver de här två PowerShell-modulerna. Om du inte har dem öppnar du PowerShell och kör följande kommandon:

- Azure Az PowerShell-modul:

Install-Module -Name Az - Azure Azure.Resources PowerShell-modul:

Install-Module -Name Az.Resources - Power Platform administration PowerShell-modul:

Install-Module -Name Microsoft.PowerApps.Administration.PowerShell

- Azure Az PowerShell-modul:

- Gå till den komprimerade mappfilen på GitHub. Välj sedan Hämta för att starta hämtningen. Extrahera den komprimerade mappfilen till en dator på en plats där du kan köra PowerShell-kommandon. Alla filer och mappar som har extraherats från en komprimerad mapp bör behållas på ursprungsplatsen.

- Vi rekommenderar att du skapar en ny lagringsbehållare behållare under samma Azure-resursgrupp för att registrera den här funktionen.

Aktivera företagspolicy för den valda Azure-prenumerationen

Viktigt

Du måste ha åtkomst till rollen Azure-prenumeration ägare för att kunna utföra den här uppgiften. Hämta ditt Azure prenumerations-ID från översiktssidan för Azure-resursgruppen.

- Öppna Azure CLI med kör som administratör och logga in på din Azure-prenumeration med kommandot:

az loginMer information: Logga in med Azure CLI - (Valfritt) Om du har flera Azure-prenumerationer ska du se till att köra

Update-AzConfig -DefaultSubscriptionForLogin { Azure subscription id }för att uppdatera din standardprenumeration. - Expandera den komprimerade mappen som du hämtade som en del av Innan du börjar för den här funktionen till en plats där du kan köra PowerShell.

- För att aktivera företagspolicyn för den valda Azure-prenumerationen, kör PowerShell-skriptet ./SetupSubscriptionForPowerPlatform.ps1.

- Tillhandahåll prenumerations-ID för Azure.

Skapa en företagspolicy

Viktigt

Du måste ha åtkomst till rollen Azure resursgrupp ägare för att kunna utföra den här uppgiften. Hämta ditt namn för Azure Prenumerations-ID, Plats och Resursgrupp från översiktssidan för Azure-resursgruppen.

Skapa företagspolicyn. Kör PowerShell-skript

./CreateIdentityEnterprisePolicy.ps1- Tillhandahåll prenumerations-ID för Azure.

- Ge namnet på Azure-resursgruppen.

- Ange önskat namn på företagspolicyn.

- Ge platsen för Azure-resursgruppen.

Spara kopian av ResourceId när policyn har skapats.

Obs

Följande är de giltiga indata för plats som stöds för att skapa en policy. Välj den plats som passar dig bäst.

Tillgängliga platser för företagspolicy

USA EUAP

USA

Sydafrika

Storbritannien

Australien

Sydkorea

Japan

Indien

Frankrike

Europa

Asien

Norge

Tyskland

Schweiz

Kanada

Brasilien

UAE

Singapore

Ge läsare åtkomst till företagspolicyn via Azure

Dynamics 365 administratörer och Power Platform administratörer kan komma åt Power Platform administrationscentret för att tilldela miljöer till företagsprincipen. För att få åtkomst till företagsprinciperna krävs Azure administratörsmedlemskap för Key Vault för att bevilja rollen Läsare till Dynamics 365- eller Power Platform-administratören. När läsarrollen har beviljats ser Dynamics 365- eller Power Platform-administratörer företagsprinciperna i Power Platform administrationscentret.

Endast de Dynamics 365- och Power Platform-administratörer som tilldelas läsarrollen till företagspolicyn kan lägga till en miljö till policyn. Andra Dynamics 365- eller Power Platform-administratörer kanske kan se företagspolicyn men de får ett felmeddelande när de försöker lägga till miljö.

Viktigt

Du måste ha – Microsoft.Authorization/roleAssignments/write behörigheter, till exempel Användaråtkomst administratör eller Ägare kunna utföra den här uppgiften.

- Logga in på Azure-portalen.

- Hämta Dynamics 365 Power Platform administratörsanvändares ObjectID.

- Gå till området Användare.

- Öppna Dynamics 365- eller Power Platform-administratörsanvändare.

- Kopiera ObjectID under användarens översiktssida.

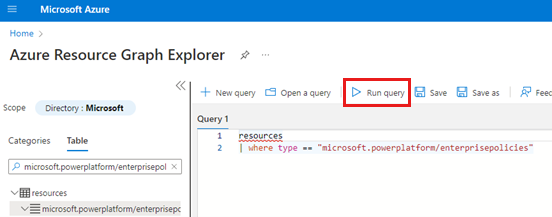

- Hämta företagspolicyernas ID:

- Gå till Azure Resource Graph Explorer.

- Kör den här frågan:

resources | where type == 'microsoft.powerplatform/enterprisepolicies'

- Bläddra till höger om resultatsidan och välj länken Visa information.

- På sidan Detaljer, kopiera ID.

- Öppna Azure CLI och kör följande kommando och ersätter

<objId>med användarens ObjectID och<EP Resource Id>med företagspolicy-ID.New-AzRoleAssignment -ObjectId <objId> -RoleDefinitionName Reader -Scope <EP Resource Id>

Anslut företagspolicy till Dataverse-miljö

Viktigt

Du måste ha rollen Power Platform administratör eller Dynamics 365 administratör för att slutföra denna uppgift. Du måste ha rollen Läsare för att företagspolicyn ska kunna slutföra den här uppgiften.

- Hämta Dataverse miljö-ID.

- Logga in på administratörscenter för Power Platform.

- Välj Hantera>Miljöer och öppna sedan din miljö.

- I avsnittet Information, kopiera miljö-ID.

- För att länka Dataverse-miljön kör du detta PowerShell-skript:

./NewIdentity.ps1 - Tillhandahåll Dataverse miljö-ID.

- Ange ResourceId.

StatusCode = 202 anger att länken skapades korrekt.

- Logga in på administratörscenter för Power Platform.

- Välj Hantera>Miljöer och öppna sedan den miljö som du angav tidigare.

- I området Senaste åtgärder, välj Fullständig historik om du vill verifiera anslutningen för den nya identiteten.

Konfigurera nätverksåtkomst till Azure Data Lake Storage Gen2

Viktigt

Du måste ha rollen Azure Data Lake Storage Gen2 Ägare till slutföra denna uppgift.

Gå till Azure-portalen.

Öppna lagringskontot som är anslutet till din Azure Synapse Link för Dataverse-profilen.

I det vänstra navigeringsfönstret väljer du Nätverkande. Sedan på fliken Brandväggar och virtuella nätverk väljer du följande inställningar:

- Aktiverat från valda virtuella nätverk och IP-adresser.

- Under Resursinstanser, välj Tillåt Azure-tjänster på listan över betrodda tjänster att komma åt detta lagringskonto

Välj Spara.

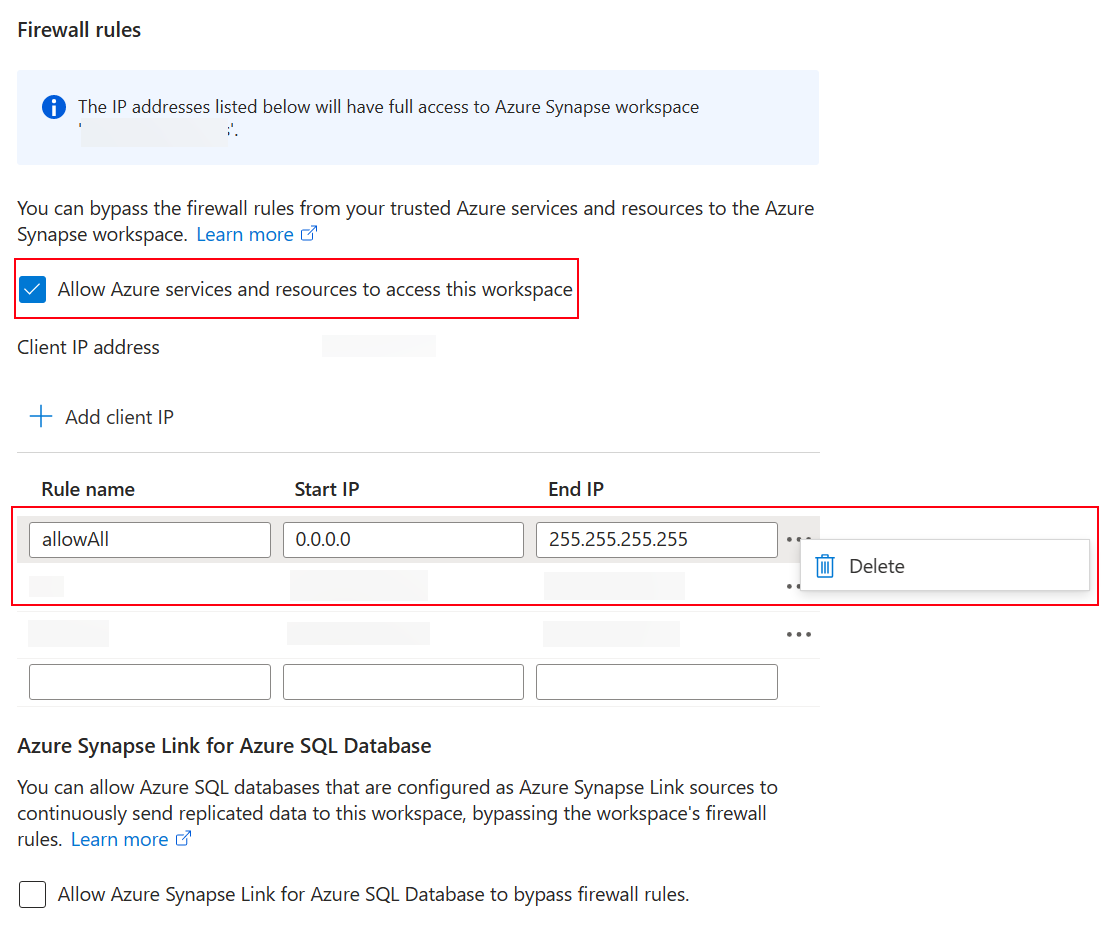

Konfigurera nätverksåtkomst till Azure Synapse Workspace

Viktigt

Du måste ha rollen Azure Synapse-administratör för att slutföra denna uppgiften.

- Gå till Azure-portalen.

- Öppna Azure Synapse workspace som är anslutet till din Azure Synapse Link för Dataverse-profilen.

- I det vänstra navigeringsfönstret väljer du Nätverkande.

- Välj Tillåt Azure-tjänster och -resurser att komma åt den här arbetsytan.

- Om det skapas regler för IP-brandväggar för alla IP-intervaller tar du bort dem för att begränsa åtkomsten till det offentliga nätverket.

- Lägg till en ny IP-brandväggsregel som baseras på klientens IP-adress.

- Välj Spara när du är klar. Mer information: Azure Synapse Analytics regler för IP-brandväggar

Skapa en ny Azure Synapse Link för Dataverse med hanterad identitet

Viktigt

Dataverse: Du måste ha säkerhetsrollen Dataverse systemadministratör. Dessutom måste tabeller som du vill exportera via Azure Synapse Link måste aktiverad Spåra ändringar. Mer information: Avancerad sökning

Azure Data Lake Storage Gen2: Du måste ha ett Azure Data Lake Storage Gen2-konto i samt åtkomst till rollerna Ägare och Storage Blob-datadeltagare. Ditt lagringskonto måste aktivera hierarkisk namnrymd för både den första installationen och deltasynkronisering Tillåt lagringskontonyckel för åtkomst krävs endast vid den första installationen.

Synapse workspace: Du måste ha en Synapse-arbetsyta åtkomst till rollen Synapse-administratör i Synapse Studio. Synapse-arbetsytan måste finnas i samma region som ditt Azure Data Lake Storage Gen2-konto. Lagringskontot måste läggas till som en länkad tjänst i Synapse Studio. Skapa en Synapse-arbetsyta genom att gå till Skapa en Synapse-arbetsyta.

När du skapar länken hämtar Azure Synapse Link för Dataverse information om den för närvarande länkade företagsprincipen under Dataverse-miljön och cachelagrar sedan URL:en för identitetsklienthemligheten för att ansluta till Azure.

- Logga in på Power Apps och välj din miljö.

- I den vänstra navigeringsrutan väljer du Azure Synapse Link och sedan + Ny länk. Om objektet inte finns i sidopanelsfönstret väljer du … Mer och markerar sedan det objekt du vill använda.

- Fyll i lämpliga fält enligt den avsedda inställningen. Välj Prenumeration, Resursgrupp och Lagringskonto. Om du vill ansluta Dataverse till Synapse workspace väljer du alternativet Anslut till din Azure Synapse workspace. För Delta Lake-datakonvertering väljer du en Spark-pool.

- Markera Välj företagspolicy med identitet för hanterad tjänst och välj sedan Nästa.

- Lägg till de tabeller du vill exportera och välj sedan Spara.

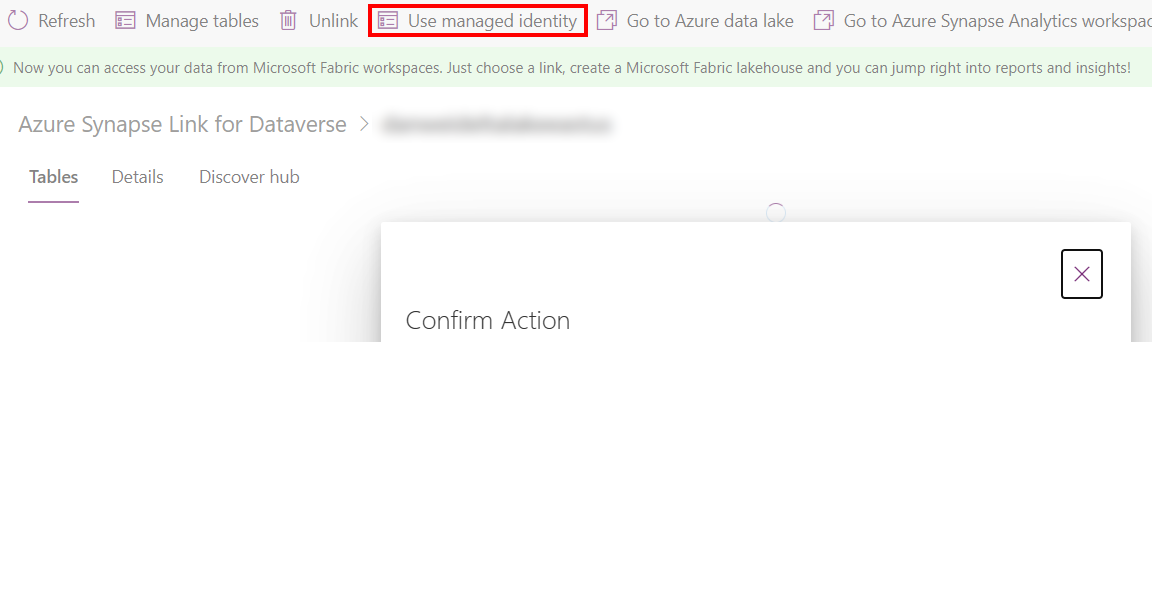

Aktivera hanterad identitet för en befintlig Azure Synapse Link-profil

Obs

För att göra kommandot Använd hanterad identitet tillgängligt i Power Apps måste du slutföra inställningarna ovan för att ansluta företagspolicyn till din Dataverse-miljö. Mer information: Anslut till företagspolicy till Dataverse-miljö

- Gå till en befintlig Synapse Link-profil från Power Apps (make.powerapps.com).

- Välj Använd hanterad identitet och bekräfta sedan.

Felsökning

Om du får 403 fel när länken skapas:

- Hanterade identiteter tar extra tid att ge behörighet till en annan under den första synkroniseringen. Ge det en stund och försök igen senare.

- Se till att den länkade lagringen inte har den befintliga Dataverse behållare(dataverse-environmentName-organizationUniqueName) från samma miljö.

- Du kan identifiera den länkade företagspolicyn och

policyArmIdgenom att köra PowerShell-skriptet./GetIdentityEnterprisePolicyforEnvironment.ps1med namnet på Azure prenumerations-ID och resursgrupp. - Du kan avlänka företagspolicyn genom att köra PowerShell-skriptet

./RevertIdentity.ps1med Dataverse miljö-ID ochpolicyArmId. - Du kan ta bort företagspolicyn genom att köra PowerShell-skriptet .\RemoveIdentityEnterprisePolicy.ps1 med policyArmId.

Kända begränsningar

Endast en företagspolicy kan anslutas till Dataverse-miljön samtidigt. Om du behöver skapa flera Azure Synapse Link-länkar med hanterad identitet aktiverad, kontrollera att alla länkade Azure resurser finns under samma resursgrupp.