Konfigurera leverantör för OpenID Connect för portler med Azure AD.

Anteckning

Från och med den 12 oktober 2022 byter Power Apps-portaler namn till Power Pages. Mer information: Microsoft Power Pages är nu allmänt tillgänglig (blogg)

Vi kommer snart migrera och sammanfoga dokumentationen för Power Apps-portaler med Power Pages-dokumentationen.

I den här artikeln lär du dig hur du konfigurerar OpenID Connect-provider för portaler med Azure Active Directory (Azure AD) och flera klientorganisationer Azure AD.

Anteckning

- Portaler är inte begränsade till enbart Azure AD, Azure AD för flera klientorganisationer eller Azure AD B2C som OpenID Connect-providers. Du kan använda vilken annan provider som helst som bekräftar OpenID Connect-specifikationerna. Ändringar i autentiseringsinställningarna kan ta några minuter för att visa på portalen. Starta om portalen med hjälp av Portalåtgärderna om du vill visa ändringarna direkt.

För att konfigurera Azure AD som the OpenID Connect-provider med hjälp av flöde för implicit beviljande

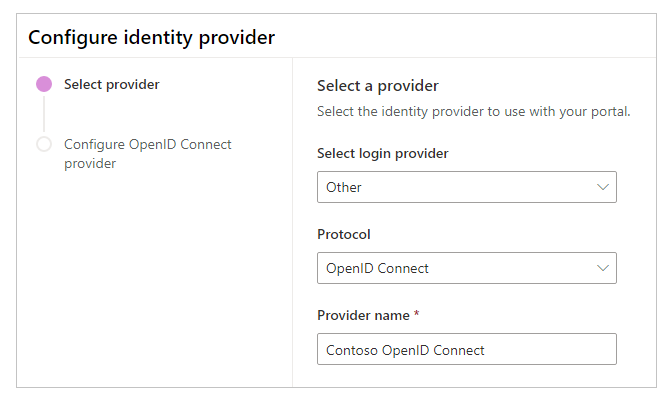

Välj Lägg till provider för portalen.

Välj Inloggningsprovider som Annat.

Välj protokoll som OpenID Connect.

Ange ett providernamn.

Välj Nästa.

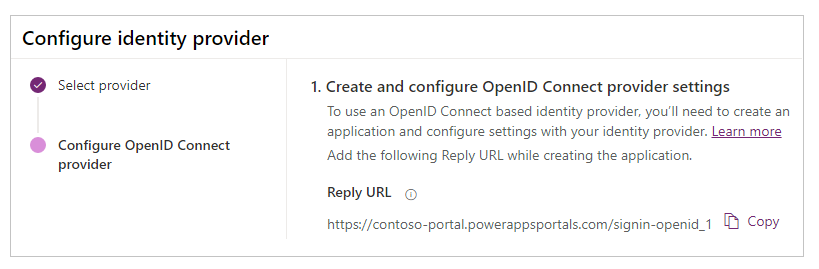

I det här steget skapar du programmet och konfigurerar inställningarna med din identitetsprovider.

Anteckning

- Svars-URL:en används av -programmet för att omdirigera användare till portalen när autentiseringen har lyckats. Om portalen använder ett anpassat domännamn kanske du har en annan URL än den som finns här.

- Mer information om hur du skapar appregistrering på Azure-portalen finns i snabbstart: registrera ett program med Microsoft Identity Platform.

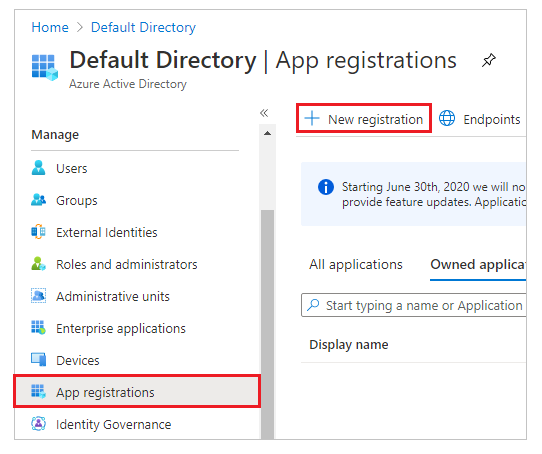

Logga in på Azure-portal.

Sök efter och markera Azure Active Directory.

Under Hantera, välj Appregistreringar.

Välj Ny registrering.

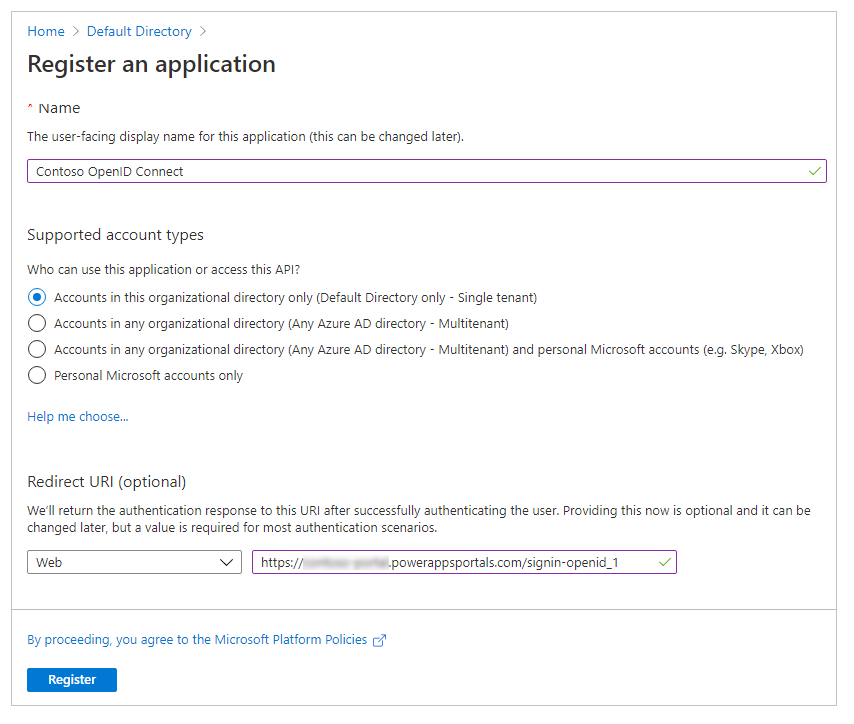

Ange ett namn.

Om det behövs kan du välja en annan kontotyp som stöds. Mer information: kontotyper som stöds

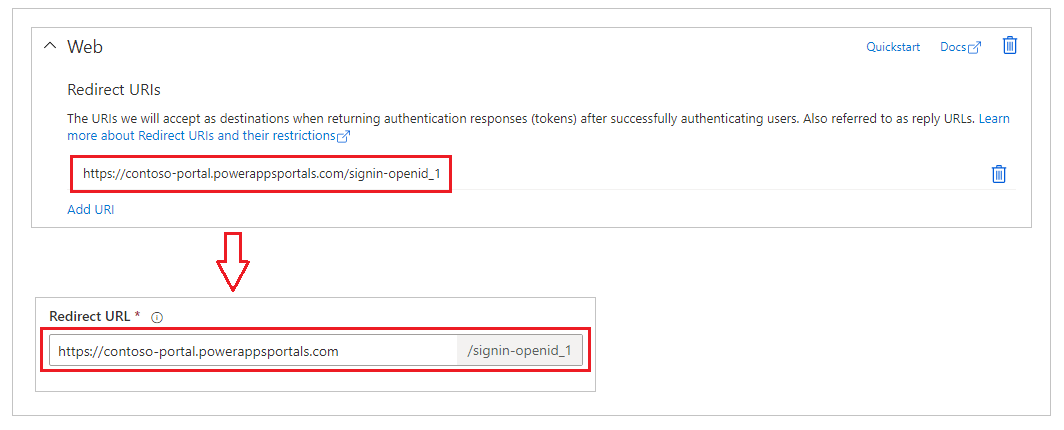

Under omdirigerings-URI, välj Webb (om det inte redan är markerat).

Ange svars-URL för portalen i textrutan omdirigerings-URI.

Exempel:https://contoso-portal.powerappsportals.com/signin-openid_1Anteckning

Om du använder standardportal-URL:en kopierar du och klistrar in Svar-URL i avsnittet Skapa och konfigurera inställningar för OpenID Connect-provider på skärmen Konfigurera identitetsprovider (steg 6 ovan). Om du använder det anpassade domännamnet för portalen anger du den anpassade URL-adressen. Se till att du använder det här värdet när du konfigurerar Omdirigerings-URL i dina portalinställningar medan du konfigurerar OpenID Connect-provider.

Om du till exempel anger svars-URL i Azure-portalen somhttps://contoso-portal.powerappsportals.com/signin-openid_1, använder du den som den är för OpenID Connect-konfigurationen i portaler.

Välj Registrera.

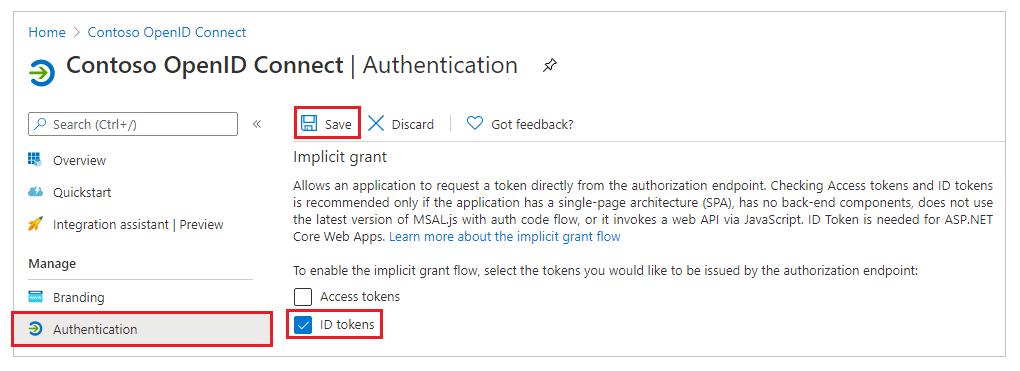

I det vänstra fönstret, under Hantera, välj Autentisering.

Under implicit beviljande markerar du kryssrutan ID-token.

Välj Spara.

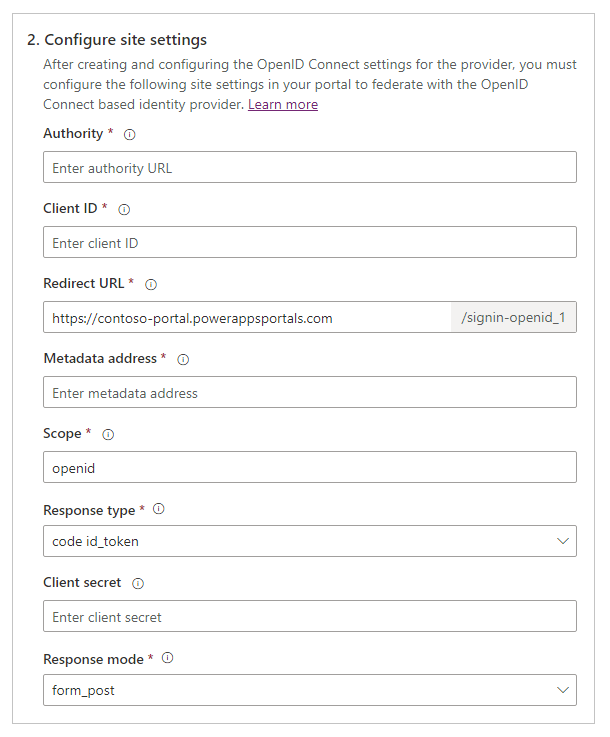

I det här steget anger du webbplatsinställningarna för portalkonfigurationen.

Tips

Om du stängde webbläsarfönstret efter att du har konfigurerat programmets registrering i steget ovan loggar du in på Azure-portalen igen och går till den app som du registrerade.

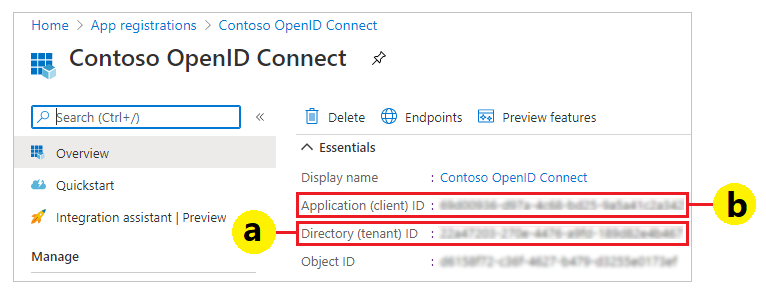

Utfärdare: Konfigurera utfärdar-URL:en med följande format:

https://login.microsoftonline.com/<Directory (tenant) ID>/Om till exempel katalog-ID (klientorganisation) i Azure-portalen är

7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb, utfärdar-URL ärhttps://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/Klient-ID: Kopiera App-ID (klient) från Azure-portalen som klient-ID.

Omdirigerings-URL: bekräfta att värdet omdirigerings-URL webbplatsinställning är samma som den omdirigerings-URI som du angav i Azure-portalen tidigare.

Anteckning

Om du använder standardportal-URL kan du kopiera och klistra in Svars-URL som visas i steg Skapa och konfigurera inställningar för OpenID Connect-providern. Om du använder ett anpassat domännamn anger du webbadressen manuellt Kontrollera att värdet som anges här är exakt samma som det värde du angav som omdirigerings-URI i Azure-portalen tidigare.

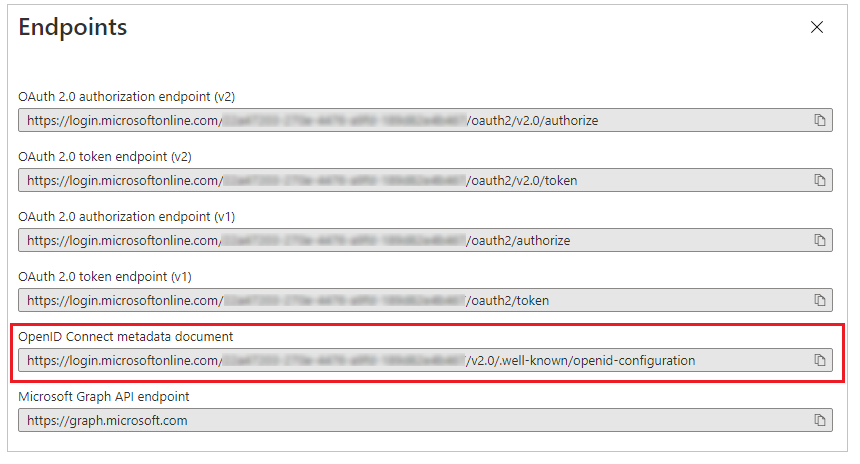

Metadataadress: så här konfigurerar du metadataadressen:

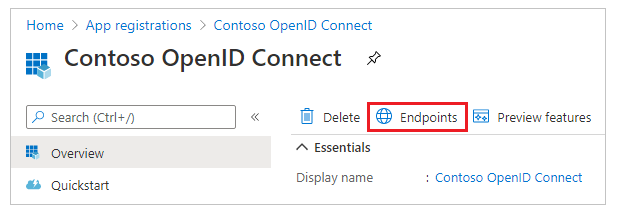

Välj Översikt i Azure-portalen.

Välj slutpunkter.

Kopiera URL i dokumentet för OpenID Connect-metadata.

.

.Klistra in den kopierade dokument-URL: en som metadataadress för portaler.

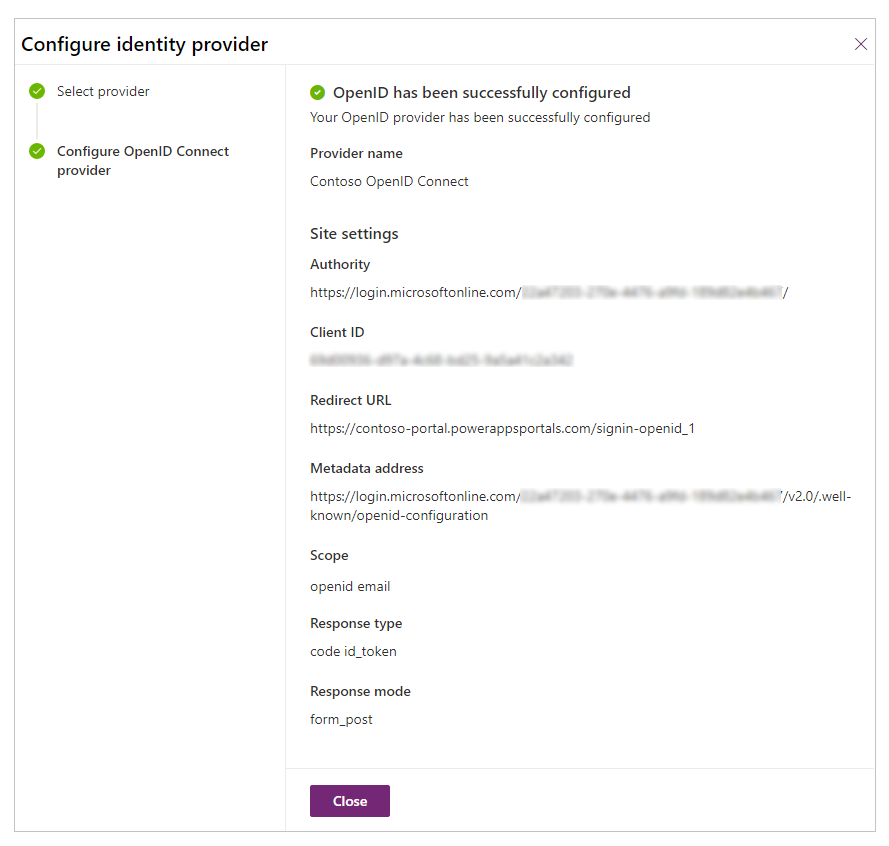

Omfattning: Ställ in webbplatsinställningsvärdet Omfattning som:

openid emailAnteckning

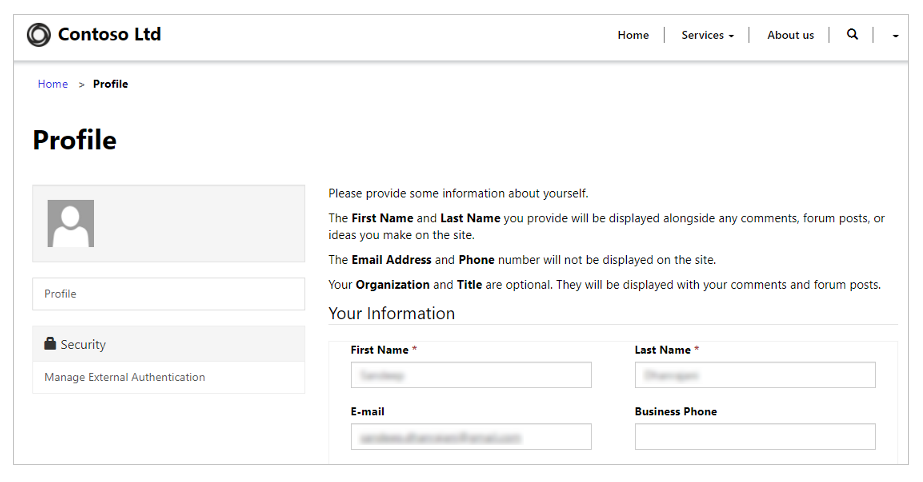

openidvärdet i Omfattning är obligatoriskt.emailvärdet är valfritt och om du angeremail-värdet i omfattningen ser du till att e-postadressen för portalanvändaren (kontaktposten) är förifylld automatiskt och visas på sidan profil efter att användaren har loggat in. Mer information om ytterligare anspråk finns i Konfigurera ytterligare anspråk längre ned i den här artikeln.För Svarstyp – Välj kod id_token.

För Svarsläge – välj form_post.

Välj Bekräfta.

Välj Stäng.

Konfigurera ytterligare anspråk

Aktivera valfria anspråk i Azure AD.

Ange omfattning för att inkludera ytterligare anspråk.

Exempel:openid email profileAnge alternativet för Mappning av registreringsanspråk ytterligare webbplatsinställning.

Exempel:firstname=given_name,lastname=family_nameAnge alternativet för Mappning av inloggningsanspråk ytterligare webbplatsinställning.

Exempel:firstname=given_name,lastname=family_name

Till exempel blir förnamn, efternamn och e-postadresser som ingår i de nya anspråken standardvärden på portalens profilsida.

Aktivera autentisering med hjälp av ett program för Azure AD med flera innehavare

Du kan konfigurera din portal att godkänna Azure AD-användare från alla innehavare i Azure från en specifik innehavare med hjälp av programmet för flera innehavare som är registrerat i Azure AD. Om du vill aktivera flera klientorganisationer uppdaterar du appregistreringen i Azure AD-programmet.

För att stödja autentisering mot Azure AD med hjälp av ett program i flera klientorganisationer måste du skapa eller konfigurera ytterligare webbplatsinställningar för Utfärdarfilter.

Webbplatsinställningen är ett jokerbaserat filter som passar för alla utfärdare över alla innehavare. Exempel: https://sts.windows.net/*/

Se även

Vanliga frågor om att använda OpenID ansluta i portaler

Anteckning

Kan du berätta om dina inställningar för dokumentationsspråk? Svara i en kort undersökning. (observera att undersökningen är på engelska)

Undersökningen tar ungefär sju minuter. Inga personuppgifter samlas in (sekretesspolicy).

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för