Ta med egna krypteringsnycklar för Power BI

Som standard använder Power BI Microsoft-hanterade nycklar för att kryptera dina data. I Power BI Premium kan du också använda dina egna nycklar för vilande data som importeras till en semantisk modell. Den här metoden beskrivs ofta som BYOK (Bring Your Own Key ). Mer information finns i Överväganden för datakälla och lagring.

Varför ska du använda BYOK?

BYOK gör det enklare att uppfylla efterlevnadskrav som anger viktiga arrangemang med molntjänstleverantören, i det här fallet Microsoft. Med BYOK tillhandahåller och styr du krypteringsnycklarna för dina Power BI-data i vila på programnivå. Därför kan du utöva kontroll och återkalla organisationens nycklar om du bestämmer dig för att avsluta tjänsten. Genom att återkalla nycklarna blir data olästa för tjänsten inom 30 minuter.

Överväganden för datakälla och lagring

Om du vill använda BYOK måste du ladda upp data till usluga Power BI från en Power BI Desktop-fil (PBIX). Du kan inte använda BYOK i följande scenarier:

- Live-anslutning för Analysis Services

- Excel-arbetsböcker, såvida inte data först importeras till Power BI Desktop

- Push-semantiska modeller

- Strömmande semantiska modeller

- Power BI-mått stöder för närvarande inte BYOK

BYOK gäller endast för semantiska modeller. Push-semantiska modeller, Excel-filer och CSV-filer som användare kan ladda upp till tjänsten krypteras inte med din egen nyckel. Om du vill identifiera vilka objekt som lagras på dina arbetsytor använder du följande PowerShell-kommando:

PS C:\> Get-PowerBIWorkspace -Scope Organization -Include All

Kommentar

Den här cmdleten kräver Power BI-hanteringsmodulen v1.0.840. Du kan se vilken version du har genom att köra Get-InstalledModule -Name MicrosoftPowerBIMgmt. Installera den senaste versionen genom att köra Install-Module -Name MicrosoftPowerBIMgmt. Du kan få mer information om Power BI-cmdleten och dess parametrar i Power BI PowerShell-cmdlet-modulen.

Konfigurera Azure Key Vault

I det här avsnittet beskrivs hur du konfigurerar Azure Key Vault, ett verktyg för säker lagring och åtkomst till hemligheter, till exempel krypteringsnycklar. Du kan använda ett befintligt nyckelvalv för att lagra krypteringsnycklar, eller så kan du skapa ett nytt specifikt för användning med Power BI.

Följande instruktioner förutsätter grundläggande kunskaper om Azure Key Vault. Mer information finns i Vad är Azure Key Vault?

Konfigurera ditt nyckelvalv på följande sätt:

Lägg till usluga Power BI som tjänstens huvudnamn för nyckelvalvet med behörigheter för omslutning och avskrivning.

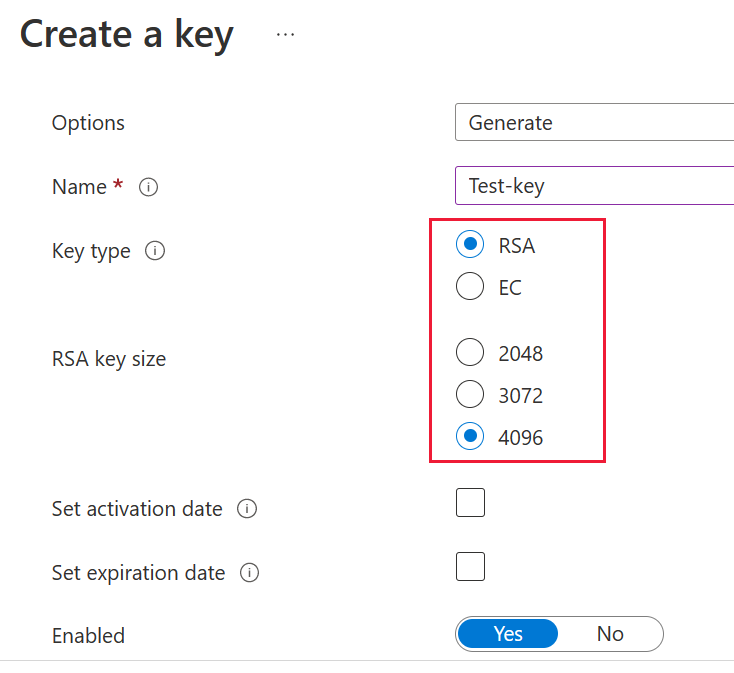

Skapa en RSA-nyckel med en längd på 4 096 bitar, eller använd en befintlig nyckel av den här typen med omslutnings- och avskrivningsbehörigheter.

Viktigt!

Power BI BYOK stöder endast RSA-nycklar med en längd på 4 096 bitar.

Rekommenderas: Kontrollera att nyckelvalvet har alternativet mjuk borttagning aktiverat.

Lägg till tjänstens huvudnamn

Logga in på Azure-portalen och sök efter Key Vaults.

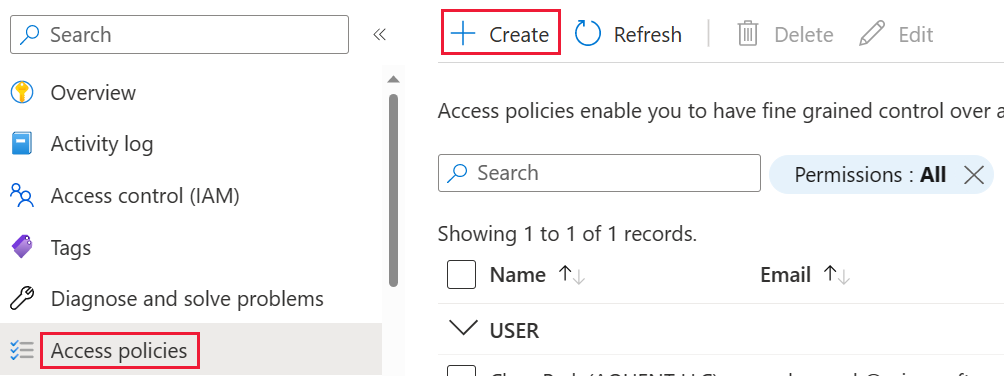

I nyckelvalvet väljer du Åtkomstprinciper och sedan Skapa.

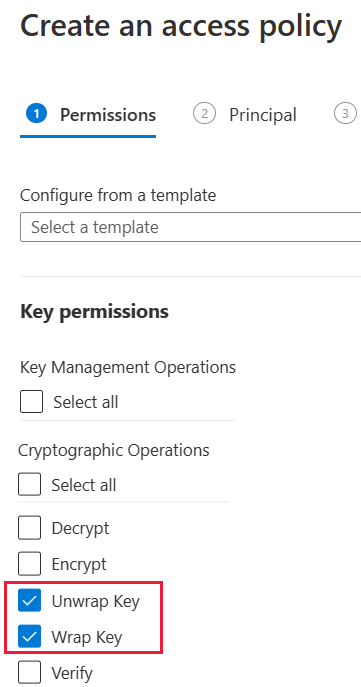

På skärmen Behörigheter går du till Nyckelbehörigheter, väljer Packa upp nyckel och Radbryt nyckel och väljer sedan Nästa.

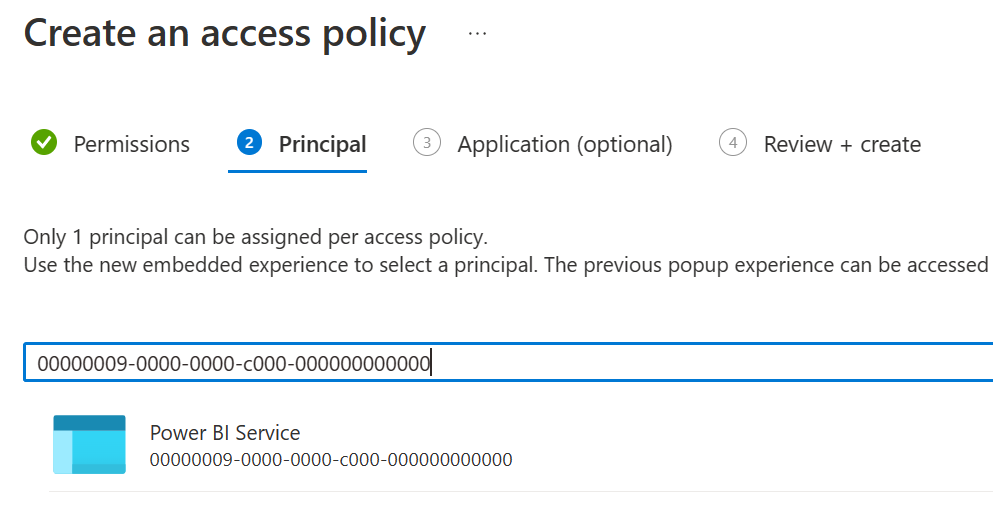

På skärmen Huvudnamn söker du efter och väljer Microsoft.Azure.AnalysisServices.

Kommentar

Om du inte hittar Microsoft.Azure.AnalysisServices är det troligt att Azure-prenumerationen som är associerad med ditt Azure Key Vault aldrig har någon Associerad Power BI-resurs. Prova att söka efter följande sträng i stället: 00000009-0000-0000-c000-00000000000000.

Välj Nästa och sedan Granska + skapa>Skapa.

Kommentar

Om du vill återkalla Power BI-åtkomsten till dina data tar du bort åtkomsträttigheterna till tjänstens huvudnamn från Azure Key Vault.

Skapa en RSA-nyckel

Välj Generera/importera under Nycklar i nyckelvalvet.

Välj en nyckeltyp för RSA och en RSA-nyckelstorlek på 4096.

Välj Skapa.

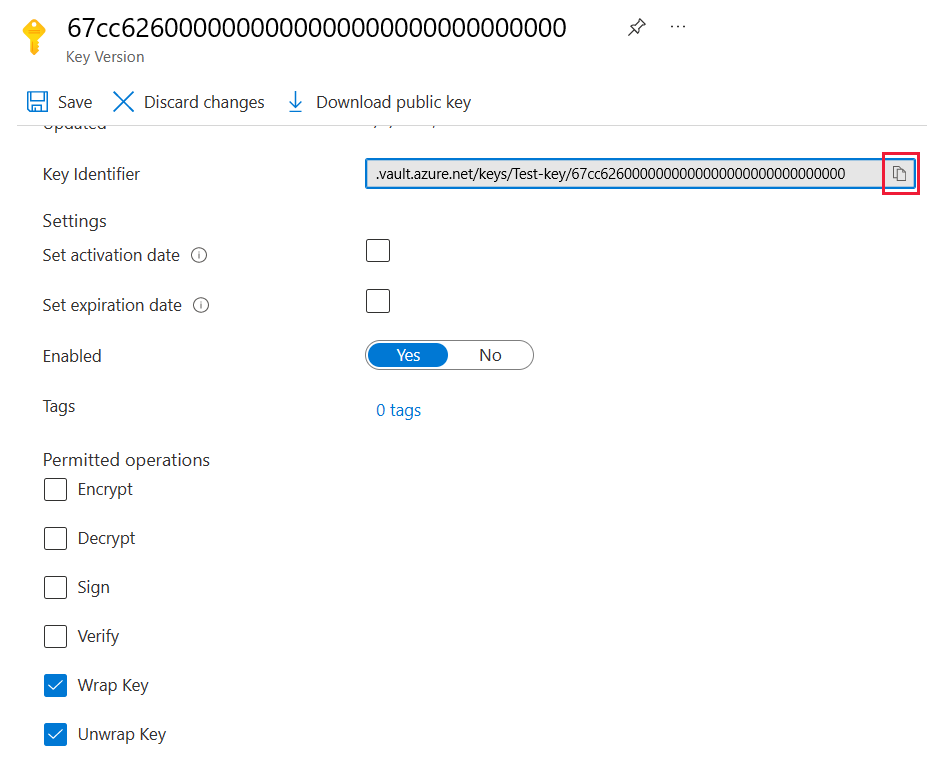

Under Nycklar väljer du den nyckel som du skapade.

Välj GUID för den aktuella versionen av nyckeln.

Kontrollera att både Wrap Key och Unwrap Key är markerade. Kopiera nyckelidentifieraren som ska användas när du aktiverar BYOK i Power BI.

Alternativ för mjuk borttagning

Du bör aktivera mjuk borttagning i nyckelvalvet för att skydda mot dataförlust vid oavsiktlig borttagning av nyckel eller nyckelvalv. Om du vill aktivera egenskapen mjuk borttagning måste du använda PowerShell eftersom det här alternativet ännu inte är tillgängligt i Azure-portalen.

När Azure Key Vault är korrekt konfigurerat är du redo att aktivera BYOK i din klientorganisation.

Konfigurera Azure Key Vault-brandväggen

I det här avsnittet beskrivs hur du använder den betrodda brandväggen för Microsoft-tjänsten för att konfigurera en brandvägg runt ditt Azure Key Vault.

Kommentar

Du kan välja att aktivera brandväggsregler i ditt nyckelvalv. Du kan också välja att lämna brandväggen inaktiverad i nyckelvalvet enligt standardinställningen.

Power BI är en betrodd Microsoft-tjänst. Du kan instruera key vault-brandväggen att tillåta åtkomst till alla betrodda Microsoft usluge, en inställning som gör att Power BI kan komma åt ditt nyckelvalv utan att ange slutpunktsanslutningar.

Följ dessa steg för att konfigurera Azure Key Vault för att tillåta åtkomst till betrodda Microsoft usluge:

Sök efter Key Vaults i Azure-portalen och välj sedan det nyckelvalv som du vill tillåta åtkomst från Power BI och alla andra betrodda Microsoft usluge.

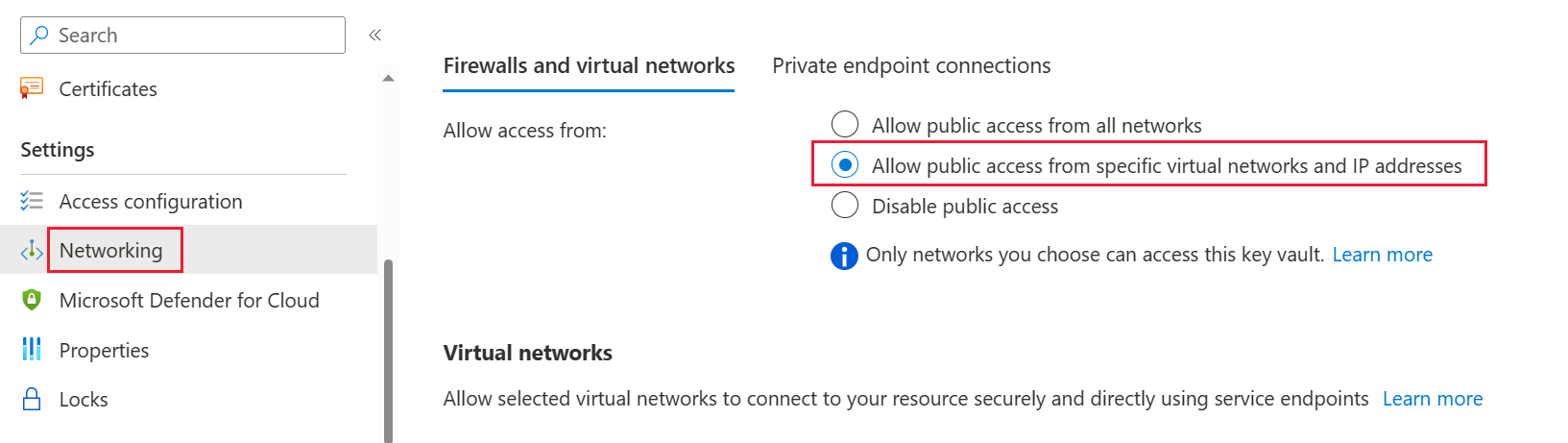

Välj Nätverk på navigeringspanelen till vänster.

Under Brandväggar och virtuella nätverk väljer du Tillåt offentlig åtkomst från specifika virtuella nätverk och IP-adresser.

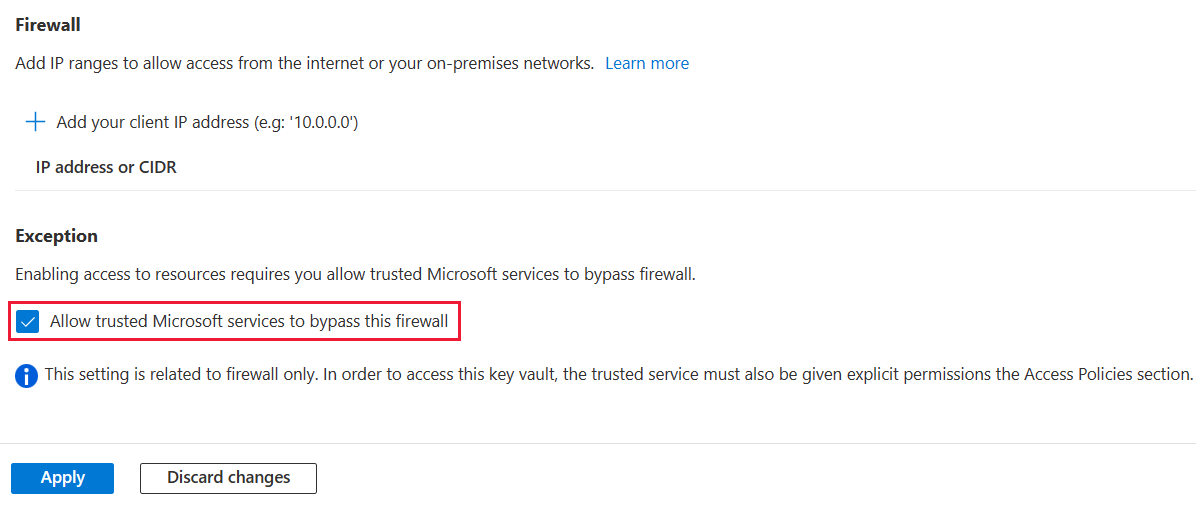

Rulla ned till avsnittet Brandvägg . Välj Tillåt betrodda Microsoft usluge för att kringgå den här brandväggen.

Välj Använd.

Aktivera BYOK i din klientorganisation

Du aktiverar BYOK på klientorganisationsnivå med hjälp av PowerShell. Installera först Power BI-administrationspaketet för PowerShell och introducera krypteringsnycklarna som du skapade och lagrade i Azure Key Vault till din Power BI-klientorganisation. Sedan tilldelar du dessa krypteringsnycklar per Premium-kapacitet för kryptering av innehåll i kapaciteten.

Viktigt!

Tänk på följande innan du aktiverar BYOK:

För närvarande kan du inte inaktivera BYOK när du har aktiverat det. Beroende på hur du anger parametrar för

Add-PowerBIEncryptionKeykan du styra hur du använder BYOK för en eller flera av dina kapaciteter. Du kan dock inte ångra introduktionen av nycklar till din klientorganisation. Mer information finns i Aktivera BYOK.Du kan inte flytta en arbetsyta som använder BYOK direkt från en kapacitet i Power BI Premium till en delad kapacitet. Du måste först flytta arbetsytan till en kapacitet som inte har BYOK aktiverat.

Om du flyttar en arbetsyta som använder BYOK från en kapacitet i Power BI Premium till en delad kapacitet blir rapporter och semantiska modeller otillgängliga eftersom de krypteras med nyckeln. För att undvika den här situationen måste du först flytta arbetsytan till en kapacitet som inte har BYOK aktiverat.

Aktivera BYOK

Om du vill aktivera BYOK måste du vara Power BI-administratör och loggas in med hjälp av cmdleten Connect-PowerBIServiceAccount . Använd sedan Add-PowerBIEncryptionKey för att aktivera BYOK, som du ser i följande exempel:

Add-PowerBIEncryptionKey -Name'Contoso Sales' -KeyVaultKeyUri'https://contoso-vault2.vault.azure.net/keys/ContosoKeyVault/b2ab4ba1c7b341eea5ecaaa2wb54c4d2'

Om du vill lägga till flera nycklar kör du Add-PowerBIEncryptionKey med olika värden för -Name och -KeyVaultKeyUri.

Cmdleten accepterar två växelparametrar som påverkar kryptering för aktuella och framtida kapaciteter. Som standard anges ingen av växlarna:

-Activate: Anger att den här nyckeln används för alla befintliga kapaciteter i klientorganisationen som inte redan är krypterade.-Default: Anger att den här nyckeln nu är standard för hela klientorganisationen. När du skapar en ny kapacitet ärver kapaciteten den här nyckeln.

Viktigt!

Om du anger -Defaultkrypteras alla kapaciteter som skapats i klientorganisationen från den här punkten med hjälp av nyckeln du anger eller en uppdaterad standardnyckel. Du kan inte ångra standardåtgärden, så du förlorar möjligheten att skapa en premiumkapacitet i din klientorganisation som inte använder BYOK.

När du har aktiverat BYOK i klientorganisationen anger du krypteringsnyckeln för en eller flera Power BI-kapaciteter:

Använd Get-PowerBICapacity för att hämta det kapacitets-ID som krävs för nästa steg.

Get-PowerBICapacity -Scope IndividualCmdleten returnerar utdata som liknar följande utdata:

Id : xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx DisplayName : Test Capacity Admins : adam@sometestdomain.com Sku : P1 State : Active UserAccessRight : Admin Region : North Central USAnvänd Set-PowerBICapacityEncryptionKey för att ange krypteringsnyckeln:

Set-PowerBICapacityEncryptionKey -CapacityId xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx -KeyName 'Contoso Sales'

Du har kontroll över hur du använder BYOK i klientorganisationen. Om du till exempel vill kryptera en enda kapacitet anropar du Add-PowerBIEncryptionKey utan -Activate eller -Default. Anropa Set-PowerBICapacityEncryptionKey sedan den kapacitet där du vill aktivera BYOK.

Hantera BYOK

Power BI tillhandahåller ytterligare cmdletar som hjälper dig att hantera BYOK i din klientorganisation:

Använd Get-PowerBICapacity för att hämta nyckeln som en kapacitet använder för närvarande:

Get-PowerBICapacity -Scope Organization -ShowEncryptionKeyAnvänd Get-PowerBIEncryptionKey för att hämta nyckeln som din klientorganisation använder för närvarande:

Get-PowerBIEncryptionKeyAnvänd Get-PowerBIWorkspaceEncryptionStatus för att se om de semantiska modellerna på en arbetsyta är krypterade och om deras krypteringsstatus är synkroniserad med arbetsytan:

Get-PowerBIWorkspaceEncryptionStatus -Name'Contoso Sales'Observera att kryptering är aktiverat på kapacitetsnivå, men du får krypteringsstatus på semantisk modellnivå för den angivna arbetsytan.

Använd Switch-PowerBIEncryptionKey för att växla (eller rotera) den version av nyckeln som används för kryptering. Cmdleten

-KeyVaultKeyUriuppdaterar helt enkelt för en nyckel-Name:Switch-PowerBIEncryptionKey -Name'Contoso Sales' -KeyVaultKeyUri'https://contoso-vault2.vault.azure.net/keys/ContosoKeyVault/b2ab4ba1c7b341eea5ecaaa2wb54c4d2'Observera att den aktuella nyckeln ska vara aktiverad.