Aktivitetsloggning för dataförlustskydd

Kommentar

Aktivitetsloggning för principer för dataskydd är för närvarande inte tillgänglig i molntjänster.

Nu spåras aktiviteter från princip för dataförlustsskydd (DLP) från Microsoft 365 säkerhets- och efterlevnadscentret.

Följ stegen nedan om du vill logga DLP-aktiviteter:

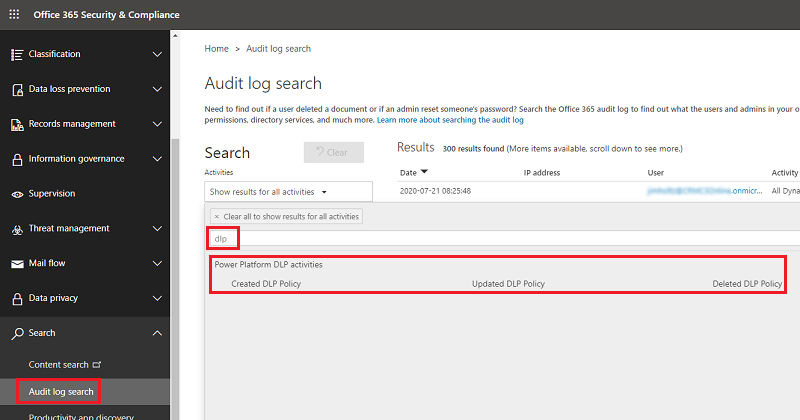

Logga in på Säkerhets- och efterlevnadscenter som klientorganisationasadministratör.

Välj Sök>Spårningsloggsökning.

Under Sök>Aktiviteter anger du dlp. En lista över aktiviteter visas.

Välj en aktivitet, markera den utanför sökfönstret för att stänga den och välj sedan Sök.

På skärmen Sökning för granskningsloggen kan du söka i granskningsloggar över många populära tjänster inklusive eDiscovery, Exchange, Power BI, Microsoft Entra ID, Microsoft Teams, kundengagemangsappar (Dynamics 365 Sales, Dynamics 365 Customer Service, Dynamics 365 Field Service, Dynamics 365 Marketing och Dynamics 365 Project Service Automation) och Microsoft Power Platform.

När du har åtkomst till Sökning för granskningsloggen, kan du filtrera efter specifika aktiviteter genom att expandera Aktiviteter och sedan bläddra för att hitta avsnittet dedikerat till Microsoft Power Platform aktiviteter.

Vilka DLP-händelser som granskas

Du kan granska följande användaråtgärder:

- Skapad DLP-princip: När en ny DLP-principen skapas

- Uppdaterad DLP-princip: När en befintlig DLP-princip uppdateras

- Borttagna DLP-princip: När en DLP-princip tas bort

Basschema för DLP-granskningshändelser

Scheman definierar vilka fält som ska skickas till Microsoft 365 säkerhets- och efterlevnadscentret. Vissa fält är gemensamma för alla program som skickar granskningsdata till Microsoft 365, medan andra är specifika för DLP-principer. I följande tabell visas namn och ytterligare information som de DLP-princip specifika kolumnerna.

| Fältnamn | Type | Obligatoriskt | Beskrivning |

|---|---|---|---|

| Datum | Edm.Date | Nej | Datum och tid då loggen skapades i UTC |

| Appnamn | Edm.String | Nej | Unik identifierare för PowerApp. |

| ID | Edm.Guid | Nej | Unikt GUID för varje loggad rad |

| Status för resultat | Edm.String | Nej | Status för den rad som har loggats. Framgångsrikt i de flesta fall. |

| Organisations-ID | Edm.Guid | Ja | Unik identifierare för den organisation där loggen skapades. |

| CreationTime | Edm.Date | Nej | Datum och tid då loggen skapades i UTC |

| Åtgärd | Edm.Date | Nej | Namn på åtgärd |

| UserKey | Edm.String | Nr | En unik identifierare för användaren i Microsoft Entra ID |

| UserType | Self.UserType | Nr | Granskningstyp (Admin, Standard, System) |

| Extra information | Edm.String | Nej | Ytterligare information (t. ex miljönamn) |

Extra information

Fältet Ytterligare information är ett JSON-objekt som innehåller åtgärdsspecifika egenskaper. För en DLP-policyåtgärd innehåller den följande egenskaper.

| Fältnamn | Type | Obligatoriskt? | Beskrivning |

|---|---|---|---|

| PolicyId | Edm.Guid | Ja | GUID för policyn. |

| PolicyType | Edm.String | Ja | Policytypen. Tillåtna värden är AllEnvironments, SingleEnvironment, OnlyEnvironments eller ExceptEnvironments. |

| DefaultConnectorClassification | Edm.String | Ja | Standardklassificering för anslutningsappar. Tillåtna värden är Allmänna, Blockerade eller Konfidentiella. |

| EnvironmentName | Edm.String | Nej | Namnet (GUID) på miljön. Detta är endast för SingleEnvironment-principer. |

| ChangeSet | Edm.String | Nej | Ändringar som gjorts i policyn. De finns bara för uppdateringsåtgärder. |

Följande är ett exempel på Ytterligare information JSON för att skapa eller ta bort en händelse.

{

"policyId": "eb1e0480-0fe9-434e-9ad8-df4047a666ec",

"policyType": "SingleEnvironment",

"defaultConnectorClassification": "General",

"environmentName": "8a11a4a6-d8a4-4c47-96d7-3c2a60efe2f5"

}

Följande är ett exempel på Ytterligare information JSON för en uppdateringsåtgärd som:

- Ändrar policyns namn från "oldPolicyName" till "newPolicyName".

- Ändrar standardklassificeringen från "Allmänt" till "Konfidentiellt".

- Ändrar policytypen från "OnlyEnvironments" till "ExceptEnvironments".

- Flyttar Azure Blob Storage-anslutningsprogrammet från bucketen "Allmänt" till bucketen "Konfidentiellt".

- Flyttar Bing Maps-anslutningsprogrammet från bucketen "Allmänt" till bucketen "Spärrat".

- Flyttar Azure Automation-anslutningsprogrammet från bucketen "Konfidentiellt" till bucketen "Spärrat".

{

"policyId": "eb1e0480-0fe9-434e-9ad8-df4047a666ec",

"policyType": "ExceptEnvironments",

"defaultConnectorClassification": "Confidential",

"changeSet": {

"changedProperties": [

{

"name": "ApiPolicyName",

"previousValue": "oldPolicyName",

"currentValue": "newPolicyName"

},

{

"name": "DefaultConnectorClassification",

"previousValue": "General",

"currentValue": "Confidential"

},

{

"name": "DlpPolicyType",

"previousValue": "OnlyEnvironments",

"currentValue": "ExceptEnvironments"

}

],

"connectorChanges": [

{

"name": "Azure Blob Storage",

"id": "/providers/Microsoft.PowerApps/apis/shared_azureblob",

"previousValue": {

"classification": "General"

},

"currentValue": {

"classification": "Confidential"

}

},

{

"name": "Bing Maps",

"id": "/providers/Microsoft.PowerApps/apis/shared_bingmaps",

"previousValue": {

"classification": "General"

},

"currentValue": {

"classification": "Blocked"

}

},

{

"name": "Azure Automation",

"id": "/providers/Microsoft.PowerApps/apis/shared_azureautomation",

"previousValue": {

"classification": "Confidential"

},

"currentValue": {

"classification": "Blocked"

}

}

]

}

}