Upprätta en DLP-strategi

DLP-policyer (dataförlustskydd) fungerar som skyddsmekanismer för att förhindra att användare oavsiktligt exponerar organisationsdata och skyddar informationssäkerheten i klientorganisationen. DLP-policyer tvingar fram regler för vilka anslutningsprogram som aktiveras för respektive miljö samt vilka kopplingar som kan användas tillsammans. Anslutningsprogram klassificeras antingen som endast affärsdata, inga affärsdata tillåtna eller blockerade. Ett anslutningsprogram i gruppen för endast affärsdata kan endast användas med andra anslutningsprogram från den gruppen i samma program eller flöde. Mer information: Administrera Microsoft Power Platform: Policyer för förhindra dataförlust

Att etablera DLP-policyer går hand i hand med din miljöstrategi.

Snabbfakta

- Policyer för dataförlustskydd (DLP) fungerar som skyddsräcken för att förhindra användare från att oavsiktligt exponera data.

- DLP-policyer kan begränsas till miljö- och klientorganisationsnivå, vilket ger flexibilitet att skapa policyer som är vettiga och inte blockerar hög produktivitet.

- Miljöer med DLP-policyer inte kan åsidosätta innehavarövergripande DLP-policyer.

- Om flera policyer har konfigurerats för en enskild miljö gäller den mest restriktiva policyn för kombinationen av anslutningsprogram.

- Som standard implementeras inga DLP-policyer i klientorganisationen.

- Policyer kan inte tillämpas på användarnivå, endast på miljö- eller klientorganisationsnivå.

- DLP-policyer medvetna om anslutningsprogram med styr inte de anslutningar som skapas med hjälp av anslutningsprogrammet – detta innebär att DLP-policyer inte känner till huruvida du använder anslutningsprogrammet för att ansluta till en utveckling, ett test eller en produktionsmiljö.

- PowerShell- och administratörsanslutningsprogram kan hantera policyer.

- Användare av resurser i miljöer kan visa gällande policyer.

Klassificering av anslutningsprogram

Företags- och icke-företagsklassificeringar drar upp gränser för vilka anslutningsprogram som kan användas i ett visst program eller i ett visst flöde. Anslutningsprogram kan klassificeras i följande grupper med hjälp av DLP-policyer:

- Företag: En viss Power App eller Power Automate resurs kan använda en eller flera kopplingar från en affärsgrupp. Om en Power App- eller Power Automate-resurs använder ett affärsföretagsprogram kan den inte använda något icke-företagsanslutningsprogram.

- Icke-verksamhet: En viss Power App eller Power Automate resurs kan använda en eller flera anslutningsprogram från en icke-affärsgrupp. Om en Power App- eller Power Automate-resurs använder ett icke-affärsföretagsprogram kan den inte använda något företagsanslutningsprogram.

- Blockerad: Ingen Power App eller Power Automate resurs kan använda en anslutningsprogram från en blockerad grupp. Alla Microsoft-ägda Premium-kontakter och anslutningar från tredje part (standard och Premium) kan blockeras. Alla Microsoft-ägda standard- och Common Data Service-anslutningsprogram kan inte blockeras.

Namnen "företag" och "icke-företag" har ingen speciell betydelse, de bara är etiketter. Att gruppera själva anslutningsprogrammen är av betydelse, inte namnet på den grupp de befinner sig i.

Mer information: Administrera Microsoft Power Platform: Klassificering av anslutningsprogram

Strategier för att skapa DLP-policyer

Som en administratör att ta över en miljö eller börja stödja användning av Power Apps och Power Automate DLP-policyer ska vara en av de första saker du konfigurerar. När en grundläggande uppsättning policyer finns på plats kan du fokusera på att hantera undantag och skapa riktade DLP-policyer som implementerar dessa undantag när de har godkänts.

Vi rekommenderar följande utgångspunkt för DLP-policyer för delade användar- och teamproduktivitetsmiljöer:

- Skapa en policy som spänner över alla miljöer utom särskilt utvalda (t. ex. produktionsmiljöer), håll tillgängliga anslutningsprogram i denna policy begränsade till Office 365 och andra standardmikrotjänster, och blockera åtkomsten till allt annat. Denna policy gäller standardmiljön samt för utbildningsmiljöer som du har för att köra internutbildningar. Dessutom gäller policyn för alla nya miljöer som skapas.

- Skapa lämpliga och mer tillåtande DLP-policyer för dina delade användar- och team produktivitetsmiljöer. Dessa policyer kan göra det möjligt för tillverkare att använda anslutningsprogram som exempelvis Azure-tjänster utöver Office 365-tjänsterna. Vilka anslutningsprogram som är tillgängliga i dessa miljöer beror på din organisation och där organisationen lagrar affärsdata.

Vi rekommenderar följande utgångspunkt för DLP-policyer för produktionsmiljöer (affärsenhet och projekt):

- Utesluta dessa miljöer från produktivitetspolicyer för delade användare och team.

- Arbeta med affärsenheten och projektet för att fastställa vilka anslutningsprogram och kombinationer av dessa de ska använda och skapa en policy för klientorganisation som endast omfattar utvalda miljöer.

- Miljöadministratörer i dessa miljöer kan använda miljöpolicyer för att kategorisera anpassade anslutningsprogram som affärsdata vid behov.

Vi rekommenderar också följande:

- Skapa ett minimalt antal policyer per miljö. Det finns ingen strikt hierarki mellan policyer för klientorganisation respektive miljö, och i samband med design och körning kommer samtliga policyer som kan tillämpas på den miljö där programmet eller flödet finns att utvärderas tillsammans i syfte att avgöra huruvida resursen efterlever eller bryter mot DLP-policyerna. Flera DLP-principer som tillämpas på en miljö kommer att fragmentera utrymmet för anslutningsprogrammet på komplicerade sätt och kan göra det svårt att förstå de problem som utvecklarna står inför.

- Central hantering av DLP-policyer med hjälp av policyer på klientorganisationsnivå, och användning av miljöpolicyer endast för att kategorisera anpassade anslutningsprogram och undantag.

Med en grundläggande strategi på plats kan du börja planera hur undantag ska hanteras. Du kan:

- Avvisa begäran.

- Lägga till kopplingen till standard-DLP-policyn.

- Lägg till miljöerna i listan Alla utom för den globala, standardinställda DLP:n och skapa en användningsspecifik DLP-policy det inkluderat undantag.

Exempel: Contosos DLP-strategi

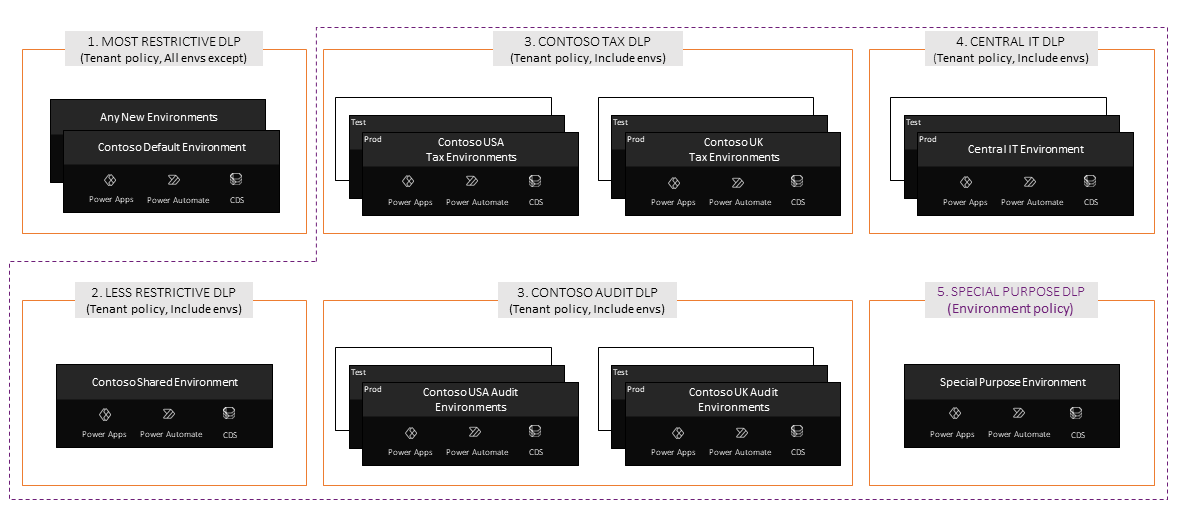

Vi ska nu titta på hur Contoso Corporation – vår exempelorganisation för vägledningen – konfigurerar sina DLP-policyer. Inställningarna för DLP-policyerna överensstämmer med deras miljöstrategi.

Contoso-administratörer vill stödja användar- och teamproduktivitetsscenarier, affärsprogram samt aktivitetshantering för Center of Excellence (CoE).

Den miljö och DLP-strategi som Contoso-administratörer har tillämpat här består av:

En klientorganisationsomfattande DLP-policy som gäller alla miljöer i klientorganisationen med undantag för specifika miljöer som de har uteslutit från policyomfattningen. Administratörer tänker begränsa de tillgängliga anslutningsprogrammen i denna policy till Office 365 och andra mikrotjänster av standardtyp genom att blockera åtkomst till allt annat. Denna policy gäller även standardmiljön.

Contoso administratörer har skapat en annan delad miljö där användare kan skapa appar för användar- och teamproduktivitetsfall. Den här miljön har en associerad DLP-princip för klientorganisationsnivå som inte är lika riskobenägen som en standardpolicy och som gör det möjligt för tillverkarna att använda anslutningsprograsm som till exempel Azure-tjänster utöver Office 365-tjänsterna. Eftersom detta är en miljö som inte är standard kan administratörer aktivt kontrollera listan över miljöutvecklare. Detta är en nivåindelad metod till en delad användar- och teamproduktivitetsmiljö och associerade DLP-inställningar.

För att affärsenheterna ska kunna skapa verksamhetsspecifika program har de dessutom skapat utvecklings-, test- och produktionsmiljöer för sina skatt- och granskningsdotterbolag i olika länder/regioner. MIljöutvecklares åtkomst till dessa miljöer hanteras noggrant, och lämpliga anslutningar från första och tredje part görs tillgängliga med hjälp av DLP-policyer på klientorganisationsnivå i samråd med intressenterna i affärsenheten.

På samma sätt skapas utvecklings-/test-/produktionsmiljöer för användning av den centrala IT-avdelningen för utveckling och lansering av relevanta eller rätta tillämpningar. Dessa scenarier för affärsprogram har vanligt vis en väldefinierad uppsättning anslutningsprogram som måste vara tillgängliga för tillverkare, testare och användare i dessa miljöer. Åtkomsten till dessa anslutningsprogram hanteras med hjälp av en dedicerad policy för klientorganisationsnivå.

Contoso har också miljö för särskilda syften som är avsedd för deras Center of Excellence-aktiviteter. I Contoso har DLP-policyn för miljön för särskilda syften även fortsatt en hög beröringsgrad, detta på grund av den experimentella karaktären hos de teoretiska teamen. I det här fallet har klientorganisationsadministratörer delegerat DLP-hantering för den här miljön direkt till en betrodd miljöadministratör tillhörande CoE-teamet och uteslutit den från en skola med policyer på alla klientorganisationsnivåer. Denna miljö hanteras endast av DLP-policyn på miljönivå, vilket är ett undantag snarare än regel hos Contoso.

Som förväntat mappar alla nya miljöer som skapas i Contoso till den ursprungliga policyn för alla miljöer.

Denna installation av klientorganisationscentriska DLP-policyer hindrar inte att miljöadministratörer från att följa sina egna DLP-policyer på miljönivå, om de vill införa ytterligare begränsningar eller klassificera anpassade anslutningsprogram.

Konfigurera datapolicyer

Skapa din policy i administrationscentret för Power Platform. Mer information: Hantera datapolicyer

Använd DLP SDK för att lägga till anpassade anslutningsprogram i en DLP-policy.

Förmedla också organisationens DLP-policyer tydligt till utvecklarna

Konfigurera en SharePoint-webbplats eller en wiki som klart meddelar:

- DLP-policyer på klientorganisations och nyckelmiljönivå (t. ex. standardmiljö, utvärderingsmiljö) framtvingas i organisationen, inklusive listor över anslutningsprogram klassificerade som "affärsrelaterade", "icke-affärsrelaterade" och "blockerade".

- E-post-ID för din administratörsgrupp, så att tillverkarna kan kontakta andra vid undantagsscenarier. Administratörer kan t. ex. hjälpa utvecklare att åter uppnå regelefterlevnad i samband med redigering av en befintlig DLP-policy, lösningsflytt till en annan miljö, skapande av en ny miljö och en ny DLP-policy, samt med att flytta utvecklare och resurs till den nya miljön.

Se också till att tydligt kommunicera din organisations miljöstrategi till utvecklare.