Not

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Gäller för:![]() IoT Edge 1.1

IoT Edge 1.1

Viktigt!

IoT Edge 1.1 slutdatum för support var den 13 december 2022. I Microsofts produktlivscykel finns information om hur den här produkten, tjänsten, tekniken eller API:et stöds. Mer information om hur du uppdaterar till den senaste versionen av IoT Edge finns i Uppdatera IoT Edge.

Azure IoT Edge för Linux i Windows drar nytta av alla säkerhetsfunktioner från att använda en Windows-klient-/servervärd och ser till att alla extra komponenter behåller samma säkerhetsförutsättningar. Den här artikeln innehåller information om de olika säkerhetslokaler som är aktiverade som standard, och några av de valfria lokalerna som användaren kan aktivera.

Säkerhet för virtuella datorer

Den specialanpassade virtuella datorn IoT Edge för Linux (EFLOW) baseras på Microsoft CBL-Mariner. CBL-Mariner är en intern Linux-distribution för Microsofts molninfrastruktur och edge-produkter och -tjänster. CBL-Mariner är utformat för att tillhandahålla en konsekvent plattform för dessa enheter och tjänster och förbättrar Microsofts möjlighet att hålla sig uppdaterad om Linux-uppdateringar. Mer information finns iCBL-Mariner säkerhet.

Den virtuella EFLOW-datorn bygger på en trepunkts omfattande säkerhetsplattform:

- Underhållsuppdateringar

- Skrivskyddat rotfilsystem

- Brandväggslåsning

Underhållsuppdateringar

När säkerhetsrisker uppstår gör CBL-Mariner de senaste säkerhetskorrigeringarna och korrigeringarna tillgängliga för service via ELOW-uppdateringar varje månad. Den virtuella datorn har ingen pakethanterare, så det går inte att ladda ned och installera RPM-paket manuellt. Alla uppdateringar av den virtuella datorn installeras med hjälp av EFLOW A/B-uppdateringsmekanismen. Mer information om EFLOW-uppdateringar finns i Uppdatera IoT Edge för Linux i Windows

Skrivskyddat rotfilsystem

Den virtuella EFLOW-datorn består av två huvudpartitioner rootfs, och data. RootFS-A- eller rootFS-B-partitionerna är utbytbara och en av de två monteras som ett skrivskyddat filsystem på /, vilket innebär att inga ändringar tillåts på filer som lagras i den här partitionen. Å andra sidan är datapartitionen som monteras under /var läsbar och skrivbar, vilket gör att användaren kan ändra innehållet i partitionen. Data som lagras på den här partitionen manipuleras inte av uppdateringsprocessen och ändras därför inte mellan uppdateringar.

Eftersom du kan behöva skrivåtkomst till /etc, /home, /root, /var för specifika användningsfall görs skrivåtkomst för dessa kataloger genom att lägga över dem på vår datapartition specifikt till katalogen /var/.eflow/overlays. Slutresultatet av detta är att användarna kan skriva vad som helst till de tidigare nämnda katalogerna. För mer information om överlägg, se overlayfs.

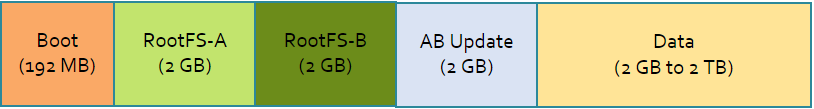

| Avdelning | Storlek | Beskrivning |

|---|---|---|

| Stövel | 192 MB | Innehåller förstartaren |

| RootFS A | 2 GB | En av två aktiva/passiva partitioner som innehåller rotfilsystemet |

| RootFS B | 2 GB | En av två aktiva/passiva partitioner som innehåller rotfilsystemet |

| AB-uppdatering | 2 GB | Innehåller uppdateringsfilerna. Se till att det alltid finns tillräckligt med utrymme på den virtuella datorn för uppdateringar |

| Uppgifter | 2 GB till 2 TB | Tillståndskänslig partition för lagring av beständiga data mellan uppdateringar. Kan expanderas enligt distributionskonfigurationen |

Anmärkning

Partitionslayouten representerar den logiska diskstorleken och anger inte det fysiska utrymme som den virtuella datorn kommer att uppta på värdoperativsystemets disk.

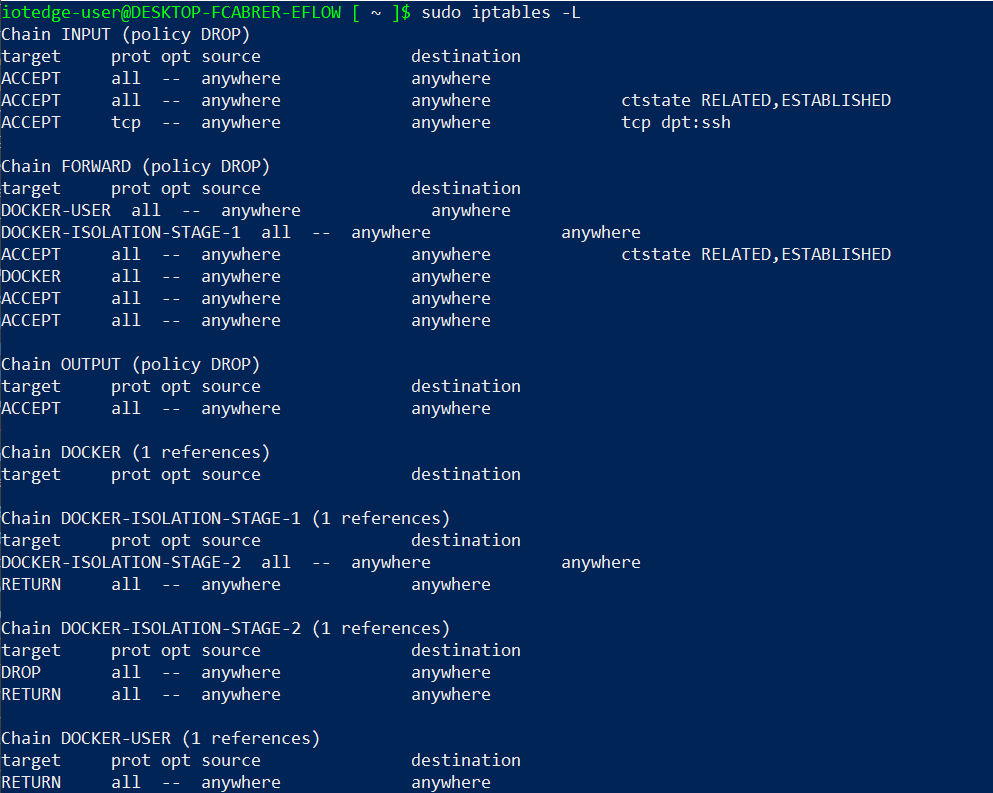

Brandvägg

Som standard använder den virtuella EFLOW-datorn verktyget iptables för brandväggskonfigurationer. Iptables används för att konfigurera, underhålla och inspektera tabellerna för IP-paketfilterregler i Linux-kerneln. Standardimplementeringen tillåter endast inkommande trafik på port 22 (SSH-tjänsten) och blockerar annars trafiken. Du kan kontrollera konfigurationen av iptables med följande steg:

Öppna en upphöjd PowerShell-session

Ansluta till den virtuella EFLOW-datorn

Connect-EflowVmVisa en lista över alla iptables-regler

sudo iptables -L

Förlitad plattformsmodul (TPM)

TPM-teknik (Trusted Platform Module) är utformad för att tillhandahålla maskinvarubaserade, säkerhetsrelaterade funktioner. Ett TPM-chip är en säker kryptoprocessor som är utformad för att utföra kryptografiska åtgärder. Chipet innehåller flera fysiska säkerhetsmekanismer för att göra det manipuleringsbeständigt, och skadlig programvara kan inte manipulera säkerhetsfunktionerna i TPM.

Den virtuella EFLOW-datorn stöder inte vTPM. Användaren kan dock aktivera/inaktivera funktionen för TPM-genomströmning, som gör att EFLOW:s virtuella maskin kan använda Windows-värds-OS:ets TPM. Detta möjliggör två huvudscenarier:

- Använd TPM-teknik för IoT Edge-enhetsetablering med hjälp av Device Provision Service (DPS). Mer information finns i Skapa och etablera en IoT Edge för Linux på Windows-enheter i stor skala med hjälp av en TPM.

- Skrivskyddad åtkomst till kryptografiska nycklar som lagras i TPM. För mer information, se Set-EflowVmFeature för att aktivera TPM-genomströmning.

Säker kommunikation mellan värd och virtuell dator

EFLOW tillhandahåller flera sätt att interagera med den virtuella datorn genom att exponera en omfattande PowerShell-modulimplementering. Mer information finns i PowerShell-funktioner för IoT Edge för Linux i Windows. Den här modulen kräver en förhöjd session för att köras, och den signeras med ett Microsoft Corporation-certifikat.

All kommunikation mellan Windows-värdoperativsystemet och den virtuella EFLOW-datorn som krävs av PowerShell-cmdletarna görs med hjälp av en SSH-kanal. Som standard tillåter inte den virtuella datorns SSH-tjänst autentisering via användarnamn och lösenord, och den är begränsad till certifikatautentisering. Certifikatet skapas under EFLOW-distributionsprocessen och är unikt för varje EFLOW-installation. För att förhindra SSH-råstyrkeattacker blockerar den virtuella datorn dessutom en IP-adress om den försöker utföra mer än tre anslutningar per minut till SSH-tjänsten.

Nästa steg

Läs mer om Windows IoT-säkerhetsprinciper

Håll dig up-to-date med den senaste IoT Edge för Linux på Windows-uppdateringar.