Skapa och distribuera principer för program mot skadlig kod för Endpoint Protection i Configuration Manager

Gäller för: Konfigurationshanteraren (current branch)

Du kan distribuera principer för program mot skadlig kod till samlingar av Configuration Manager klientdatorer för att ange hur Endpoint Protection skyddar dem mot skadlig kod och andra hot. Dessa principer omfattar information om genomsökningsschemat, vilka typer av filer och mappar som ska genomsökas och vilka åtgärder som ska utföras när skadlig kod identifieras. När du aktiverar Endpoint Protection tillämpas en standardprincip för program mot skadlig kod på klientdatorer. Du kan också använda en av de angivna principmallarna eller skapa en anpassad princip för att uppfylla de specifika behoven i din miljö.

Configuration Manager tillhandahåller ett urval av fördefinierade mallar. Dessa är optimerade för olika scenarier och kan importeras till Configuration Manager. Dessa mallar är tillgängliga i mappen <ConfigMgr Install Folder>\AdminConsole\XMLStorage\EPTemplates.

Viktigt

Om du skapar en ny princip för program mot skadlig kod och distribuerar den till en samling åsidosätter den här principen för program mot skadlig kod standardprincipen.

Använd procedurerna i det här avsnittet för att skapa eller importera principer för program mot skadlig kod och tilldela dem till Configuration Manager klientdatorer i hierarkin.

Obs!

Innan du utför dessa procedurer kontrollerar du att Configuration Manager har konfigurerats för Endpoint Protection enligt beskrivningen i Konfigurera Endpoint Protection.

Ändra standardprincipen för program mot skadlig kod

I Configuration Manager-konsolen klickar du på Tillgångar och efterlevnad.

På arbetsytan Tillgångar och efterlevnad expanderar du Endpoint Protection och klickar sedan på Principer för program mot skadlig kod.

Välj principen för program mot skadlig kod Standardprincip för klientprogram mot skadlig kod och klicka sedan på Egenskaper på fliken Start i gruppen Egenskaper.

I dialogrutan Standardprincip för program mot skadlig kod konfigurerar du de inställningar som du behöver för den här principen för program mot skadlig kod och klickar sedan på OK.

Obs!

En lista över inställningar som du kan konfigurera finns i Lista över principinställningar för program mot skadlig kod i det här avsnittet.

Skapa en ny princip för program mot skadlig kod

I Configuration Manager-konsolen klickar du på Tillgångar och efterlevnad.

På arbetsytan Tillgångar och efterlevnad expanderar du Endpoint Protection och klickar sedan på Principer för program mot skadlig kod.

Klicka på Skapa princip för program mot skadlig kod i gruppen Skapa på fliken Start.

I avsnittet Allmänt i dialogrutan Skapa princip för program mot skadlig kod anger du ett namn och en beskrivning för principen.

I dialogrutan Skapa princip för program mot skadlig kod konfigurerar du de inställningar som du behöver för den här principen för program mot skadlig kod och klickar sedan på OK. En lista över inställningar som du kan konfigurera finns i Lista över principinställningar för program mot skadlig kod.

Kontrollera att den nya principen för program mot skadlig kod visas i listan Principer för program mot skadlig kod .

Importera en princip för program mot skadlig kod

I Configuration Manager-konsolen klickar du på Tillgångar och efterlevnad.

På arbetsytan Tillgångar och efterlevnad expanderar du Endpoint Protection och klickar sedan på Principer för program mot skadlig kod.

Klicka på Importera i gruppen Skapa på fliken Start.

I dialogrutan Öppna bläddrar du till principfilen som ska importeras och klickar sedan på Öppna.

I dialogrutan Skapa princip för program mot skadlig kod granskar du de inställningar som ska användas och klickar sedan på OK.

Kontrollera att den nya principen för program mot skadlig kod visas i listan Principer för program mot skadlig kod .

Distribuera en princip för program mot skadlig kod till klientdatorer

I Configuration Manager-konsolen klickar du på Tillgångar och efterlevnad.

På arbetsytan Tillgångar och efterlevnad expanderar du Endpoint Protection och klickar sedan på Principer för program mot skadlig kod.

I listan Principer för program mot skadlig kod väljer du den princip för program mot skadlig kod som ska distribueras. Klicka sedan på Distribuera i gruppen Distribution på fliken Start.

Obs!

Alternativet Distribuera kan inte användas med standardprincipen för skadlig kod för klienten.

I dialogrutan Välj samling väljer du den enhetssamling som du vill distribuera principen för program mot skadlig kod till och klickar sedan på OK.

Lista över principinställningar för program mot skadlig kod

Många av inställningarna för program mot skadlig kod är självförklarande. Använd följande avsnitt om du vill ha mer information om de inställningar som kan kräva mer information innan du konfigurerar dem.

- Inställningar för schemalagda genomsökningar

- Genomsökningsinställningar

- Standardinställningar för åtgärder

- Inställningar för realtidsskydd

- Undantagsinställningar

- Avancerade inställningar

- Inställningar för åsidosättning av hot

- Cloud Protection Service

- Definitionsinställningar för Uppdateringar

Inställningar för schemalagda genomsökningar

Genomsökningstyp – Du kan ange en av två genomsökningstyper som ska köras på klientdatorer:

Snabbsökning – Den här typen av genomsökning kontrollerar de minnesinterna processer och mappar där skadlig kod vanligtvis hittas. Det kräver färre resurser än en fullständig genomsökning.

Fullständig genomsökning – Den här typen av genomsökning lägger till en fullständig kontroll av alla lokala filer och mappar till objekten som genomsöks i snabbsökningen. Den här genomsökningen tar längre tid än en snabbsökning och använder mer processor- och minnesresurser på klientdatorer.

I de flesta fall använder du Snabbsökning för att minimera användningen av systemresurser på klientdatorer. Om borttagning av skadlig kod kräver en fullständig genomsökning genererar Endpoint Protection en avisering som visas i Configuration Manager-konsolen. Standardvärdet är Snabbsökning.

Genomsökningsinställningar

Skanna e-post och e-postbilagor – Ställ in på Ja för att aktivera e-postgenomsökning.

Skanna flyttbara lagringsenheter, till exempel USB-enheter – Ställ in på Ja om du vill genomsöka flyttbara enheter vid fullständig genomsökning.

Sök igenom nätverksfiler – Ställ in på Ja för att söka igenom nätverksfiler.

Sök igenom mappade nätverksenheter när du kör en fullständig genomsökning – Ställ in på Ja om du vill genomsöka mappade nätverksenheter på klientdatorer. Om du aktiverar den här inställningen kan genomsökningstiden öka avsevärt på klientdatorerna.

Inställningen Sök nätverksfiler måste vara inställd på Ja för att den här inställningen ska vara tillgänglig att konfigurera.

Som standard är den här inställningen inställd på Nej, vilket innebär att en fullständig genomsökning inte kommer åt mappade nätverksenheter.

Sök igenom arkiverade filer – Ställ in på Ja om du vill genomsöka arkiverade filer, till exempel .zip eller .rar filer.

Tillåt användare att konfigurera CPU-användning under genomsökningar – Ställ in på Ja så att användarna kan ange maximal procentandel cpu-användning under en genomsökning. Genomsökningar använder inte alltid den maximala belastning som definieras av användarna, men de får inte överskrida den.

Användarkontroll över schemalagda genomsökningar – Ange nivå för användarkontroll. Tillåt användare att endast ange genomsökningstid eller Fullständig kontroll över antivirusgenomsökningar på sina enheter.

Standardinställningar för åtgärder

Välj den åtgärd som ska vidtas när skadlig kod identifieras på klientdatorer. Följande åtgärder kan tillämpas beroende på aviseringshotnivån för den identifierade skadliga koden.

Rekommenderas – Använd den åtgärd som rekommenderas i definitionsfilen för skadlig kod.

Karantän – Placera den skadliga koden i karantän men ta inte bort den.

Ta bort – Ta bort den skadliga koden från datorn.

Tillåt – Ta inte bort eller placera den skadliga koden i karantän.

Inställningar för realtidsskydd

| Ställa in namn | Beskrivning |

|---|---|

| Aktivera realtidsskydd | Ställ in på Ja om du vill konfigurera inställningar för realtidsskydd för klientdatorer. Vi rekommenderar att du aktiverar den här inställningen. |

| Övervaka fil- och programaktivitet på datorn | Ställ in på Ja om du vill att Endpoint Protection ska övervaka när filer och program börjar köras på klientdatorer och varna dig om eventuella åtgärder som de utför eller åtgärder som vidtas på dem. |

| Genomsök systemfiler | Med den här inställningen kan du konfigurera om inkommande, utgående eller inkommande och utgående systemfiler övervakas för skadlig kod. Av prestandaskäl kan du behöva ändra standardvärdet för Genomsöka inkommande och utgående filer om en server har hög inkommande eller utgående filaktivitet. |

| Aktivera beteendeövervakning | Aktivera den här inställningen om du vill använda datoraktivitet och fildata för att identifiera okända hot. När den här inställningen är aktiverad kan det öka den tid som krävs för att söka igenom datorer efter skadlig kod. |

| Aktivera skydd mot nätverksbaserade kryphål | Aktivera den här inställningen för att skydda datorer mot kända nätverksexploateringar genom att inspektera nätverkstrafik och blockera misstänkt aktivitet. |

| Aktivera skriptgenomsökning | För Configuration Manager utan endast Service Pack. Aktivera den här inställningen om du vill genomsöka skript som körs på datorer efter misstänkt aktivitet. |

| Blockera potentiellt oönskade program vid nedladdning och före installationen | Potentiella oönskade program (PUA) är en hotklassificering baserad på rykte och forskningsdriven identifiering. Oftast är dessa oönskade programpaket eller deras paketerade program. Microsoft Edge innehåller även inställningar för att blockera potentiellt oönskade program. Utforska de här alternativen för fullständigt skydd mot oönskade program. Den här skyddsprincipinställningen är tillgänglig och inställd på Aktiverad som standard. När den här inställningen är aktiverad blockeras PUA vid nedladdning och installation. Du kan dock exkludera specifika filer eller mappar för att uppfylla företagets eller organisationens specifika behov. Från och med Configuration Manager version 2107 kan du välja granska den här inställningen. Använd PUA-skydd i granskningsläge för att identifiera potentiellt oönskade program utan att blockera dem. PUA-skydd i granskningsläge är användbart om ditt företag vill mäta den inverkan som aktivering av PUA-skydd kommer att ha i din miljö. Genom att aktivera skydd i granskningsläge kan du fastställa effekten på dina slutpunkter innan du aktiverar skyddet i blockeringsläge. |

Undantagsinställningar

Information om mappar, filer och processer som rekommenderas för exkludering i Configuration Manager 2012 och Current Branch finns i Rekommenderade antivirusundantag för Configuration Manager 2012 och aktuella grenplatsservrar, platssystem och klienter.

Exkluderade filer och mappar:

Klicka på Ange för att öppna dialogrutan Konfigurera fil- och mappundantag och ange namnen på de filer och mappar som ska undantas från Endpoint Protection-genomsökningar.

Om du vill exkludera filer och mappar som finns på en mappad nätverksenhet anger du namnet på varje mapp på nätverksenheten individuellt. Om en nätverksenhet till exempel mappas som F:\MyFolder och den innehåller undermappar med namnet Mapp1, Mapp2 och Mapp 3 anger du följande undantag:

F:\MyFolder\Folder1

F:\MyFolder\Folder2

F:\MyFolder\Folder3

Från och med version 1602 förbättras den befintliga inställningen Exkludera filer och mappar i avsnittet Undantagsinställningar i en princip för program mot skadlig kod för att tillåta enhetsundantag. Nu kan du till exempel ange följande som ett undantag: \device\mvfs (för Multiversion File System). Principen verifierar inte enhetssökvägen. Endpoint Protection-principen tillhandahålls till motorn för program mot skadlig kod på klienten som måste kunna tolka enhetssträngen.

Undantagna filtyper:

Klicka på Ange för att öppna dialogrutan Konfigurera filtypsundantag och ange vilka filnamnstillägg som ska undantas från Endpoint Protection-genomsökningar. Du kan använda jokertecken när du definierar objekt i undantagslistan. Mer information finns i Använda jokertecken i filnamn och mappsökväg eller undantagslistor för tillägg.

Exkluderade processer:

Klicka på Ange för att öppna dialogrutan Konfigurera processundantag och ange de processer som ska undantas från Endpoint Protection-genomsökningar. Du kan använda jokertecken när du definierar objekt i undantagslistan, men det finns vissa begränsningar. Mer information finns i Använda jokertecken i listan över processundantag

Avancerade inställningar

Aktivera referenspunktsgenomsökning – Ställ in på Ja om du vill att Endpoint Protection ska genomsöka NTFS-referenspunkter.

Mer information om referenspunkter finns i Referenspunkter i Windows Dev Center.

Randomisera starttiderna för schemalagd genomsökning (inom 30 minuter) – Ställ in på Ja för att undvika att nätverket överbelastas, vilket kan inträffa om alla datorer skickar sina genomsökningsresultat för program mot skadlig kod till Configuration Manager-databasen samtidigt. För Windows Defender Antivirus slumpmässigar detta genomsökningens starttid till ett intervall mellan 0 och 4 timmar, eller för FEP och SCEP, till ett intervall plus eller minus 30 minuter. Detta kan vara användbart i VM- eller VDI-distributioner. Den här inställningen är också användbar när du kör flera virtuella datorer på en enda värd. Välj det här alternativet för att minska mängden samtidig diskåtkomst för genomsökning av program mot skadlig kod.

Från och med version 1602 av Configuration Manager kan motorn för program mot skadlig kod begära att filexempel skickas till Microsoft för vidare analys. Som standard kommer den alltid att fråga innan den skickar sådana exempel. Administratörer kan nu hantera följande inställningar för att konfigurera det här beteendet:

Aktivera automatisk överföring av exempelfiler för att Microsoft avgöra om vissa identifierade objekt är skadliga – Ställ in på Ja för att aktivera automatisk överföring av exempelfiler. Som standard är den här inställningen Nej , vilket innebär att automatisk överföring av exempelfiler är inaktiverat och att användarna tillfrågas innan de skickar exempel.

Tillåt användare att ändra inställningar för automatisk överföring av exempelfiler – Detta avgör om en användare med lokal administratörsbehörighet på en enhet kan ändra inställningen för automatisk överföring av exempelfiler i klientgränssnittet. Som standard är den här inställningen "Nej", vilket innebär att den bara kan ändras från Configuration Manager-konsolen, och lokala administratörer på en enhet kan inte ändra den här konfigurationen.

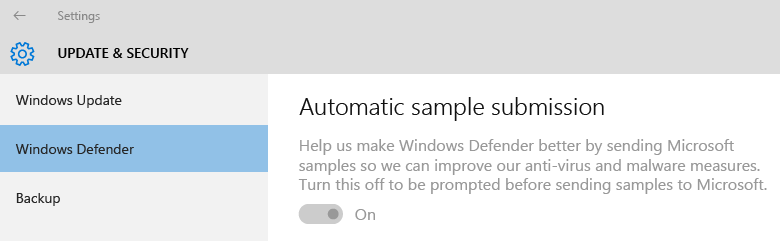

Följande visar till exempel den här inställningen som angetts av administratören som aktiverad och nedtonad för att förhindra ändringar av användaren.

Inställningar för åsidosättning av hot

Hotnamn och åsidosättningsåtgärd – Klicka på Ange för att anpassa åtgärden som ska vidtas för varje hot-ID när den identifieras under en genomsökning.

Obs!

Listan över hotnamn kanske inte är tillgänglig omedelbart efter konfigurationen av Endpoint Protection. Vänta tills Endpoint Protection-platsen har synkroniserat hotinformationen och försök sedan igen.

Cloud Protection Service

Cloud Protection Service möjliggör insamling av information om identifierad skadlig kod i hanterade system och de åtgärder som vidtas. Den här informationen skickas till Microsoft.

Medlemskap i Cloud Protection Service

- Anslut inte till Cloud Protection Service – ingen information skickas

- Basic – Samla in och skicka listor över identifierad skadlig kod

- Avancerat – Grundläggande information samt mer omfattande information som kan innehålla personlig information. Till exempel filsökvägar och partiella minnesdumpar.

Tillåt användare att ändra inställningarna för Molnskyddstjänsten – Växlar användarkontroll över inställningarna för Molnskyddstjänsten.

Nivå för blockering av misstänkta filer – Ange på vilken nivå Endpoint Protection Cloud Protection-tjänsten ska blockera misstänkta filer.

- Normal – standardnivån Windows Defender blockering

- Hög – Blockerar aggressivt okända filer samtidigt som prestanda optimeras (större risk att blockera icke-skadliga filer)

- Hög med extra skydd – Blockerar okända filer aggressivt och tillämpar ytterligare skyddsåtgärder (kan påverka klientens enhetsprestanda)

- Blockera okända program – Blockerar alla okända program

Tillåt utökad molnkontroll att blockera och söka i upp till (sekunder) – Anger hur många sekunder Cloud Protection Service kan blockera en fil medan tjänsten kontrollerar att filen inte är känd för att vara skadlig.

Obs!

Antalet sekunder som du väljer för den här inställningen är utöver en standardtidsgräns på 10 sekunder. Om du till exempel anger 0 sekunder blockerar Molnskyddstjänsten filen i 10 sekunder.

Information om rapportering av molnskyddstjänsten

| Frekvens | Data som samlas in eller skickas | Användning av data |

|---|---|---|

| När Windows Defender uppdaterar virus- och spionprogramsskydd eller definitionsfiler | - Version av virus och spionprogram definitioner- Virus och spionprogram skydd version | Microsoft använder den här informationen för att säkerställa att de senaste virus- och spionprogramuppdateringarna finns på datorer. Om det inte finns Windows Defender uppdateras automatiskt så att datorskyddet förblir uppdaterat. |

| Om Windows Defender hittar potentiellt skadlig eller oönskad programvara på datorer | – Namn på potentiellt skadlig eller oönskad programvara – Hur programvaran hittades – Alla åtgärder som Windows Defender vidtog för att hantera programvaran – Filer som påverkas av programvaran – Information om datorn från tillverkaren (Sysconfig, SysModel, SysMarker) | Windows Defender använder den här informationen för att fastställa typ och allvarlighetsgrad för potentiellt oönskad programvara och den bästa åtgärden att vidta. Microsoft använder också den här informationen för att förbättra noggrannheten för virus- och spionprogramsskydd. |

| En gång i månaden | - Uppdateringsstatus för virus- och spionprogramdefinitioner – Status för övervakning av virus och spionprogram i realtid (på eller av) | Windows Defender använder den här informationen för att kontrollera att datorer har den senaste versionen och definitionerna för virus- och spionprogramsskydd. Microsoft vill också se till att övervakning av virus och spionprogram i realtid är aktiverat. Detta är en viktig del av att skydda datorer från potentiellt skadlig eller oönskad programvara. |

| Under installationen, eller när användare utför virus- och spionprogramsökning manuellt på datorn | Lista över processer som körs i datorns minne | För att identifiera processer som kan ha komprometterats av potentiellt skadlig programvara. |

Microsoft samlar bara in namnen på berörda filer, inte innehållet i själva filerna. Den här informationen hjälper dig att avgöra vilka system som är särskilt sårbara för specifika hot.

Definitionsinställningar för Uppdateringar

Ange källor och ordning för Endpoint Protection-klientuppdateringar – Klicka på Ange källa för att ange källorna för definitions- och genomsökningsmotoruppdateringar. Du kan också ange i vilken ordning dessa källor används. Om Configuration Manager anges som en av källorna används de andra källorna endast om programuppdateringarna inte kan ladda ned klientuppdateringarna.

Om du använder någon av följande metoder för att uppdatera definitionerna på klientdatorer måste klientdatorerna kunna komma åt Internet.

Uppdateringar distribueras från Microsoft Update

Uppdateringar distribueras från Microsoft Malware Protection Center

Viktigt

Klienter laddar ned definitionsuppdateringar med hjälp av det inbyggda systemkontot. Du måste konfigurera en proxyserver för det här kontot så att dessa klienter kan ansluta till Internet.

Om du har konfigurerat en regel för automatisk distribution av programuppdateringar för att leverera definitionsuppdateringar till klientdatorer levereras dessa uppdateringar oavsett inställningarna för definitionsuppdateringar.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för