Microsoft Incident Response-teamets utpressningstrojaner och metodtips

Mänskligt drivna utpressningstrojaner är inte ett skadligt programvaruproblem - det är ett mänskligt kriminellt problem. Lösningarna som används för att ta itu med råvaruproblem räcker inte för att förhindra ett hot som mer liknar en nationell hotskådespelare som:

- Inaktiverar eller avinstallerar antivirusprogrammet innan filer krypteras

- Inaktiverar säkerhetstjänster och loggning för att undvika identifiering

- Letar upp och skadar eller tar bort säkerhetskopior innan ett krav på lösensumma skickas

Dessa åtgärder utförs ofta med legitima program – till exempel Brza daljinska pomoć i maj 2024 – som du kanske redan har i din miljö i administrativa syften. I kriminella händer används dessa verktyg skadligt för att utföra attacker.

För att möta det ökande hotet från utpressningstrojaner krävs en kombination av modern företagskonfiguration, uppdaterade säkerhetsprodukter och vaksamhet hos utbildad säkerhetspersonal för att upptäcka och svara på hoten innan data går förlorade.

Microsoft Incident Response-teamet (tidigare DART/CRSP) svarar på säkerhetskompromisser för att hjälpa kunderna att bli cybertåliga. Microsoft Incident Response tillhandahåller reaktiv incidenthantering på plats och proaktiva fjärrutredningar. Microsoft Incident Response använder Microsofts strategiska samarbeten med säkerhetsorganisationer runt om i världen och interna Microsoft-produktgrupper för att tillhandahålla en så fullständig och grundlig undersökning som möjligt.

Den här artikeln beskriver hur Microsoft Incident Response hanterar utpressningstrojanattacker för Microsoft-kunder så att du kan överväga att tillämpa delar av deras metod och metodtips för din egen spelbok om säkerhetsåtgärder.

Kommentar

Den här artikelns innehåll härleddes från A-guiden för att bekämpa utpressningstrojaner som drivs av människor: Del 1 och A-guide för att bekämpa utpressningstrojaner som drivs av människor: Blogginlägg från Microsoft Security-teamet i del 2 .

Så använder Microsoft Incident Response Microsofts säkerhetstjänster

Microsoft Incident Response är starkt beroende av data för alla undersökningar och använder befintliga distributioner av Microsofts säkerhetstjänster, till exempel Microsoft Defender za Office 365, Microsoft Defender za krajnju tačku, Microsoft Defender za identitet och Microsoft Defender för Cloud Apps.

Microsoft Defender för slutpunkter

Defender för Endpoint är Microsofts säkerhetsplattform för företagsslutpunkter som har utformats för att hjälpa företagets nätverkssäkerhetsanalytiker att förhindra, identifiera, undersöka och svara på avancerade hot. Defender för Endpoint kan identifiera attacker med hjälp av avancerad beteendeanalys och maskininlärning. Dina analytiker kan använda Defender för Endpoint för beteendeanalys för angripare.

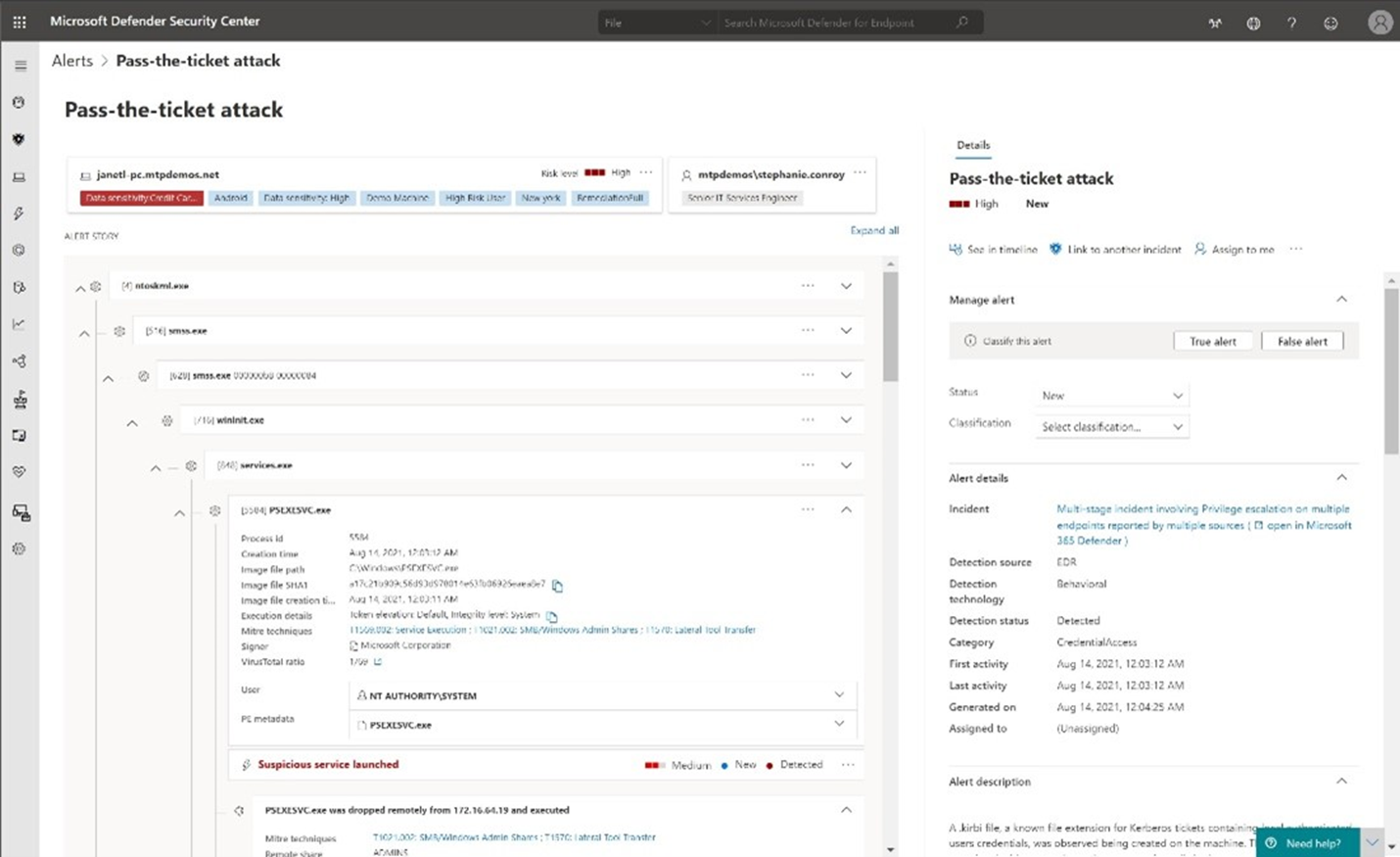

Här är ett exempel på en avisering i Microsoft Defender za krajnju tačku för en pass-the-ticket-attack.

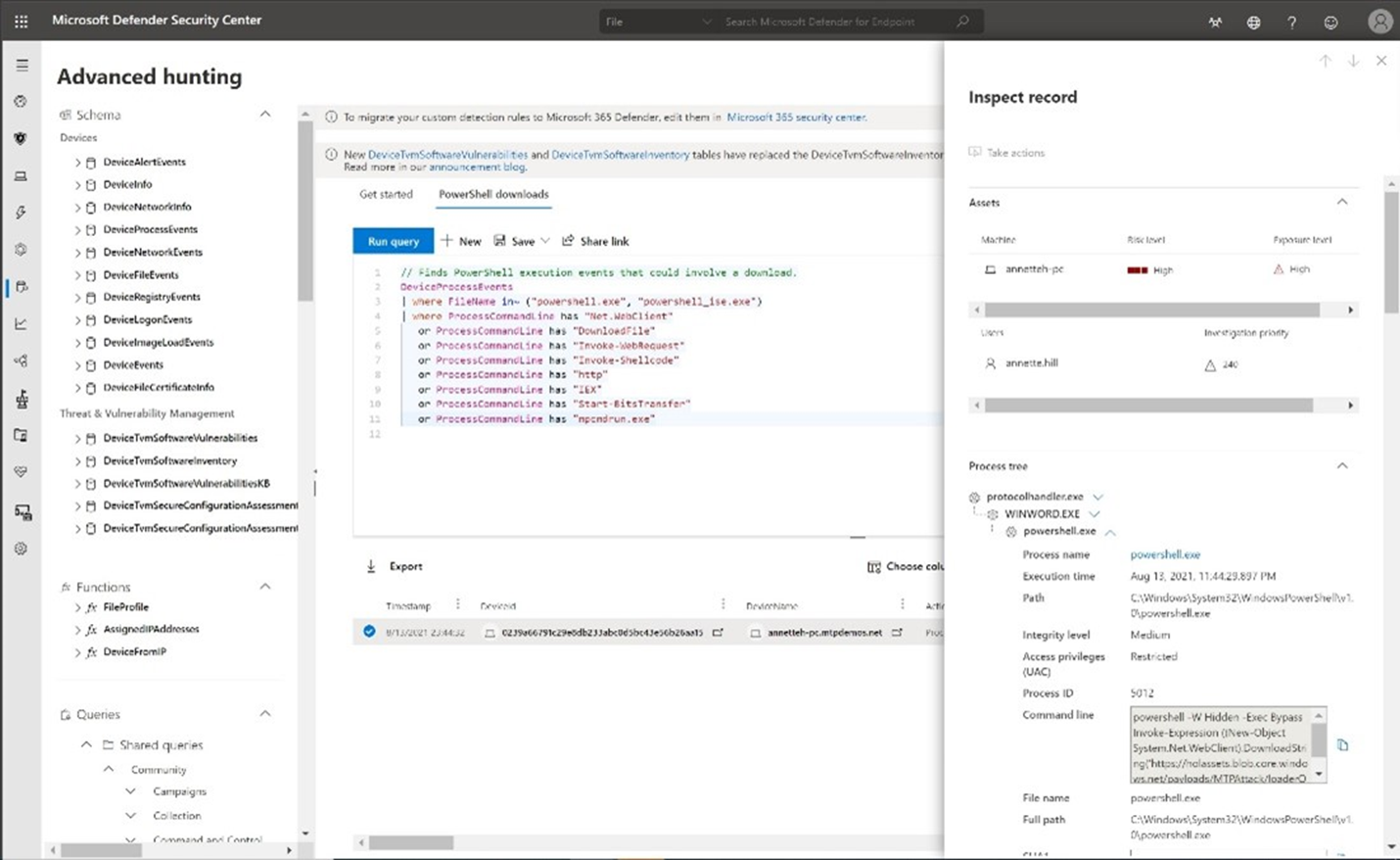

Dina analytiker kan också utföra avancerade jaktfrågor för att pivotera indikatorer för kompromisser (IOCs) eller söka efter kända beteenden om de identifierar en grupp med hotskådespelare.

Här är ett exempel på hur avancerade jaktfrågor kan användas för att hitta kända angripares beteende.

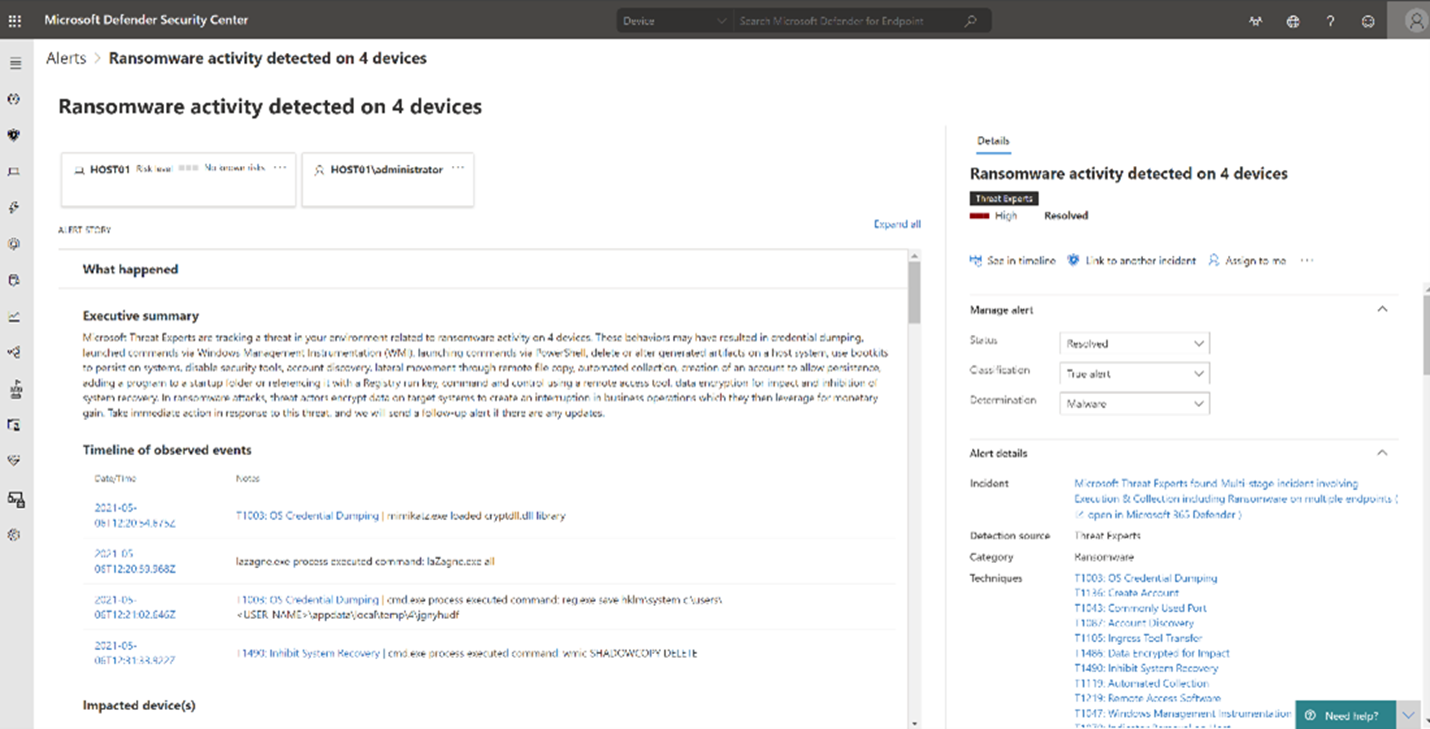

I Defender för Endpoint har du åtkomst till en övervaknings- och analystjänst på expertnivå i realtid av Microsoft stručnjaci za pretnje för pågående misstänkt aktörsaktivitet. Du kan också samarbeta med experter på begäran för att få mer insikter om aviseringar och incidenter.

Här är ett exempel på hur Defender för Endpoint visar detaljerad utpressningstrojanaktivitet.

Microsoft Defender for Identity

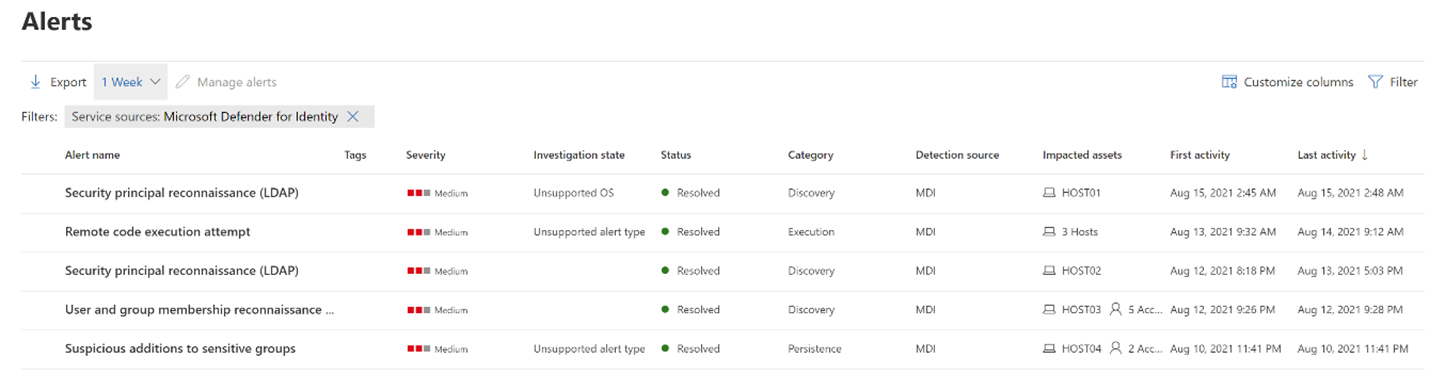

Du använder Defender för identitet för att undersöka kända komprometterade konton och för att hitta potentiellt komprometterade konton i din organisation. Defender for Identity skickar aviseringar för känd skadlig aktivitet som aktörer ofta använder, till exempel DCSync-attacker, försök att köra fjärrkod och pass-the-hash-attacker. Med Defender for Identity kan du hitta misstänkt aktivitet och konton för att begränsa undersökningen.

Här är ett exempel på hur Defender for Identity skickar aviseringar för känd skadlig aktivitet relaterad till utpressningstrojanattacker.

Microsoft Defender för Cloud Apps

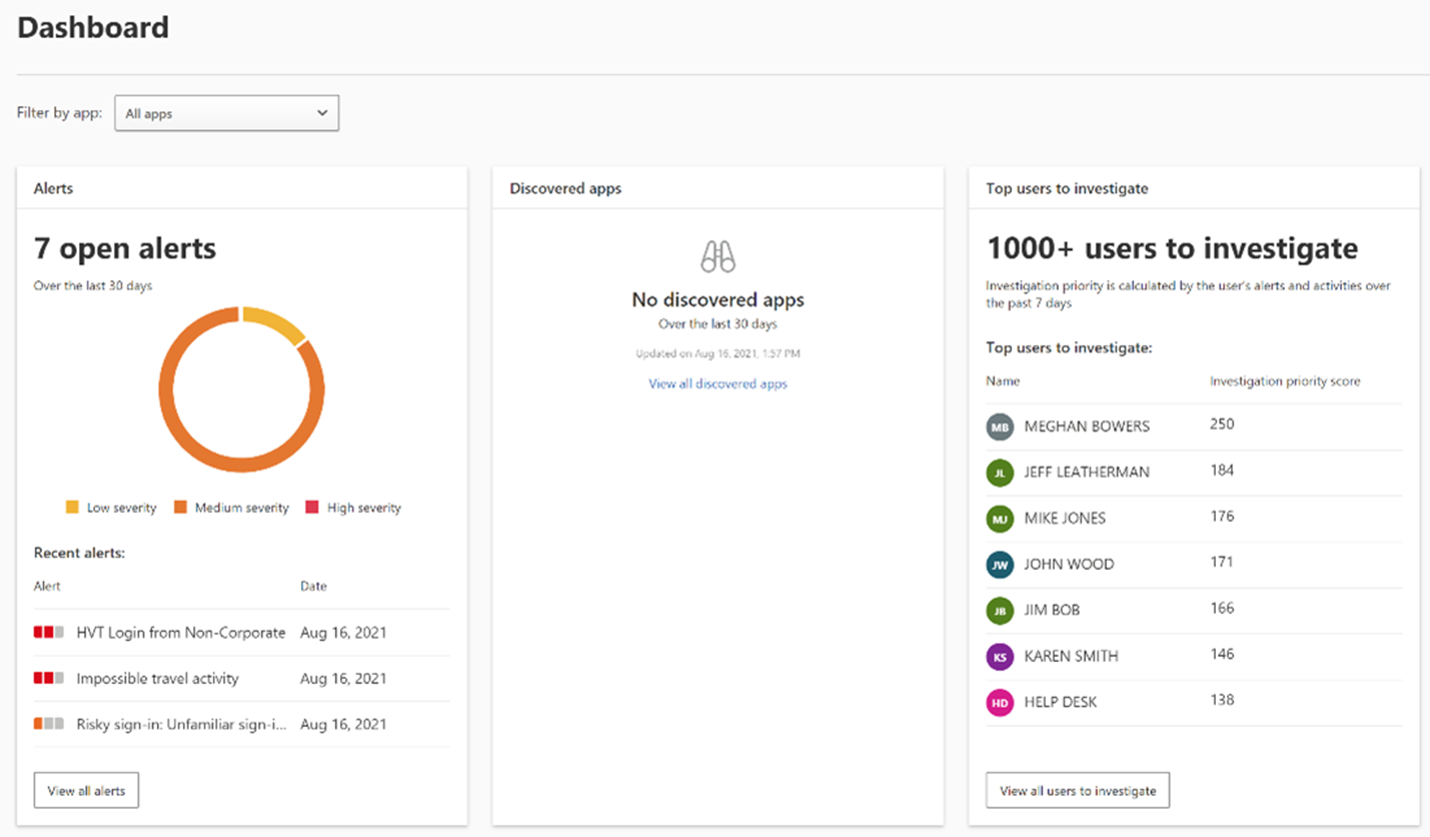

Med Defender for Cloud Apps (tidigare kallat Microsoft Bezbednost aplikacija u oblaku) kan dina analytiker identifiera ovanligt beteende i molnappar för att identifiera utpressningstrojaner, komprometterade användare eller oseriösa program. Defender for Cloud Apps är Microsofts lösning för molnåtkomstsäkerhetskoordinator (CASB) som möjliggör övervakning av molntjänster och dataåtkomst i molntjänster av användare.

Här är ett exempel på instrumentpanelen Defender för Cloud Apps, som gör det möjligt för analys att identifiera ovanligt beteende i molnappar.

Microsoft Secure Score

Uppsättningen Microsoft Defender XDR-tjänster ger rekommendationer för livereparation för att minska attackytan. Microsoft Secure Score är ett mått på en organisations säkerhetsstatus, med ett högre antal som anger att fler förbättringsåtgärder har vidtagits. Mer information om hur din organisation kan använda den här funktionen för att prioritera reparationsåtgärder som baseras på deras miljö finns i dokumentationen om säkerhetspoäng .

Microsoft Incident Response-metoden för att utföra utpressningstrojanincidentundersökningar

Du bör göra allt du kan för att fastställa hur angriparen fick åtkomst till dina tillgångar så att sårbarheter kan åtgärdas. Annars är det mycket troligt att samma typ av attack inträffar igen i framtiden. I vissa fall vidtar hotskådespelaren åtgärder för att dölja sina spår och förstöra bevis, så det är möjligt att hela händelsekedjan kanske inte är uppenbar.

Följande är tre viktiga steg i Microsoft Incident Response Ransomware-undersökningar:

| Steg | Goal | Inledande frågor |

|---|---|---|

| 1. Utvärdera den aktuella situationen | Förstå omfånget | Vad gjorde dig först medveten om en utpressningstrojanattack? Vilken tid/datum lärde du dig först om incidenten? Vilka loggar är tillgängliga och finns det något som tyder på att aktören för närvarande har åtkomst till system? |

| 2. Identifiera de berörda verksamhetsspecifika apparna (LOB) | Få systemen online igen | Kräver programmet en identitet? Är säkerhetskopior av programmet, konfigurationen och data tillgängliga? Verifieras innehållet och integriteten för säkerhetskopior regelbundet med hjälp av en återställningsövning? |

| 3. Fastställ processen för återställning av kompromisser | Ta bort angriparens kontroll från miljön | Ej tillämpligt |

Steg 1: Utvärdera den aktuella situationen

En bedömning av den aktuella situationen är avgörande för att förstå omfattningen av incidenten och för att fastställa de bästa personerna att hjälpa och planera och begränsa undersöknings- och reparationsuppgifterna. Att ställa följande inledande frågor är avgörande för att hjälpa till att fastställa situationen.

Vad gjorde dig först medveten om utpressningstrojanattacken?

Om IT-personalen har identifierat det första hotet, till exempel att säkerhetskopior tas bort, antivirusaviseringar, otkrivanje i odgovor na krajnjim tačkama(EDR) aviseringar eller misstänkta systemändringar, är det ofta möjligt att vidta snabba avgörande åtgärder för att förhindra attacken, vanligtvis genom att inaktivera all inkommande och utgående Internetkommunikation. Det här hotet kan tillfälligt påverka verksamheten, men det skulle vanligtvis vara mycket mindre effektfullt än en angripare som distribuerar utpressningstrojaner.

Om ett användaranrop till IT-supportavdelningen identifierade hotet kan det finnas tillräckligt med förvarning för att vidta defensiva åtgärder för att förhindra eller minimera effekterna av attacken. Om en extern enhet, till exempel brottsbekämpning eller ett finansinstitut, har identifierat hotet är det troligt att skadan redan har utförts, och du ser bevis i din miljö för att hotaktören har administrativ kontroll över nätverket. Det här beviset kan vara allt från utpressningstrojaner, låsta skärmar eller krav på lösensumma.

Vilket datum/vilken tid lärde du dig först om incidenten?

Det är viktigt att fastställa datum och tid för den inledande aktiviteten eftersom det hjälper till att begränsa omfattningen för den inledande prioriteringen för snabba vinster av angriparen. Ytterligare frågor kan vara:

- Vilka uppdateringar saknades på det datumet? Det är viktigt att förstå vilka sårbarheter som kan ha utnyttjats av motståndaren.

- Vilka konton användes på det datumet?

- Vilka nya konton har skapats sedan det datumet?

Vilka loggar är tillgängliga och finns det något som tyder på att aktören för närvarande har åtkomst till system?

Loggar – till exempel antivirusprogram, EDR och virtuellt privat nätverk (VPN) – är en indikator på misstänkt kompromiss. Uppföljningsfrågor kan vara:

- Aggregeras loggar i en SIEM-lösning (Security Information and Event Management), till exempel Microsoft Sentinel, Splunk, ArcSight och andra och aktuella? Vad är kvarhållningsperioden för dessa data?

- Finns det några misstänkta komprometterade system som upplever ovanlig aktivitet?

- Finns det några misstänkta komprometterade konton som verkar användas aktivt av motståndaren?

- Finns det några tecken på aktiva kommandon och kontroller (C2s) i EDR, brandvägg, VPN, webbproxy och andra loggar?

Som en del av utvärderingen av den aktuella situationen kan du behöva en domänkontrollant för Usluge domena aktivnog direktorijuma (AD DS) som inte komprometterades, en nyligen genomförd säkerhetskopia av en domänkontrollant eller en domänkontrollant som nyligen tagits offline för underhåll eller uppgraderingar. Avgör också om multifaktorautentisering (MFA) krävdes för alla i företaget och om Microsoft Entra-ID användes.

Steg 2: Identifiera de LOB-appar som inte är tillgängliga på grund av incidenten

Det här steget är viktigt för att ta reda på det snabbaste sättet att få systemen online igen samtidigt som du hämtar de bevis som krävs.

Kräver programmet en identitet?

- Hur utförs autentisering?

- Hur lagras och hanteras autentiseringsuppgifter som certifikat eller hemligheter?

Är testade säkerhetskopior av programmet, konfigurationen och data tillgängliga?

- Verifieras innehållet och integriteten i säkerhetskopior regelbundet med hjälp av en återställningsövning? Den här kontrollen är särskilt viktig efter konfigurationshanteringsändringar eller versionsuppgraderingar.

Steg 3: Fastställa återställningsprocessen för kompromissen

Det här steget kan vara nödvändigt om du har fastställt att kontrollplanet, som vanligtvis är AD DS, har komprometterats.

Din undersökning bör alltid ha som mål att tillhandahålla utdata som matar in direkt i CR-processen. CR är den process som tar bort angriparens kontroll från en miljö och taktiskt ökar säkerhetsstatusen inom en viss period. CR sker efter säkerhetsöverträdelse. Mer information om CR finns i microsoft Compromise Recovery Security Practice-teamets CRSP: The emergency team fighting cyber attacks beside customers blog article.

När du har samlat in svaren på frågorna i steg 1 och 2 kan du skapa en lista över uppgifter och tilldela ägare. En viktig faktor i ett lyckat incidenthanteringsuppdrag är noggrann och detaljerad dokumentation om varje arbetsobjekt (till exempel ägare, status, resultat, datum och tid), vilket gör sammanställningen av resultaten i slutet av åtagandet till en enkel process.

Rekommendationer och metodtips för Microsofts incidenthantering

Här är Microsoft Incident Responses rekommendationer och metodtips för inneslutning och aktiviteter efter incident.

Inneslutning

Inneslutning kan bara ske när du har fastställt vad som behöver ingå. När det gäller utpressningstrojaner är angriparens mål att få autentiseringsuppgifter som tillåter administrativ kontroll över en server med hög tillgänglighet och sedan distribuera utpressningstrojaner. I vissa fall identifierar hotskådespelaren känsliga data och exfiltrerar dem till en plats som de kontrollerar.

Taktisk återhämtning är unikt för din organisations miljö, bransch och nivå av IT-expertis och erfarenhet. De steg som beskrivs nedan rekommenderas för kortsiktiga och taktiska inneslutningssteg som din organisation kan vidta. Mer information om långsiktig vägledning finns i skydda privilegierad åtkomst. En omfattande vy över utpressningstrojaner och utpressning och hur du förbereder och skyddar din organisation finns i Utpressningstrojaner som drivs av människor.

Följande inneslutningssteg kan utföras samtidigt som nya hotvektorer identifieras.

Steg 1: Utvärdera situationens omfattning

- Vilka användarkonton har komprometterats?

- Vilka enheter påverkas?

- Vilka program påverkas?

Steg 2: Bevara befintliga system

- Inaktivera alla privilegierade användarkonton förutom ett litet antal konton som används av dina administratörer för att hjälpa till att återställa integriteten för din AD DS-infrastruktur. Om du tror att ett användarkonto har komprometterats inaktiverar du det omedelbart.

- Isolera komprometterade system från nätverket, men stäng dem inte.

- Isolera minst en känd bra domänkontrollant i varje domän-två är ännu bättre. Koppla antingen från dem från nätverket eller stäng av dem helt. Objektet är att stoppa spridningen av utpressningstrojaner till kritiska systemidentiteter bland de mest sårbara. Om alla domänkontrollanter är virtuella kontrollerar du att virtualiseringsplattformens system- och dataenheter säkerhetskopieras till externa offlinemedier som inte är anslutna till nätverket, om själva virtualiseringsplattformen komprometteras.

- Isolera viktiga kända bra programservrar, till exempel SAP, konfigurationshanteringsdatabas (CMDB), fakturerings- och redovisningssystem.

Dessa två steg kan utföras samtidigt som nya hotvektorer identifieras. Inaktivera dessa hotvektorer och försök sedan hitta ett känt bra system för att isolera från nätverket.

Andra taktiska inneslutningsåtgärder kan vara:

Återställ krbtgt-lösenordet två gånger i snabb följd. Överväg att använda en skriptad, repeterbar process. Med det här skriptet kan du återställa krbtgt-kontots lösenord och relaterade nycklar samtidigt som du minimerar sannolikheten för kerberos-autentiseringsproblem som orsakas av åtgärden. För att minimera potentiella problem kan krbtgt-livslängden minskas en eller flera gånger före den första lösenordsåterställningen så att de två återställningarna görs snabbt. Observera att alla domänkontrollanter som du planerar att behålla i din miljö måste vara online.

Distribuera en grupprincip till hela domäner som förhindrar privilegierad inloggning (domänadministratörer) till allt annat än domänkontrollanter och privilegierade arbetsstationer (om det finns några).

Installera alla säkerhetsuppdateringar som saknas för operativsystem och program. Varje uppdatering som saknas är en potentiell hotvektor som angripare snabbt kan identifiera och utnyttja. Microsoft Defender za krajnju tačku är Hot- och sårbarhetshantering är ett enkelt sätt att se exakt vad som saknas samt den potentiella effekten av de saknade uppdateringarna.

För Windows 10-enheter (eller senare) kontrollerar du att den aktuella versionen (eller n-1) körs på varje enhet.

Distribuera regler för minskning av attackytan (ASR) för att förhindra skadlig kod.

Aktivera alla säkerhetsfunktioner i Windows 10.

Kontrollera att alla externa program, inklusive VPN-åtkomst, skyddas av multifaktorautentisering, helst med hjälp av ett autentiseringsprogram som körs på en skyddad enhet.

För enheter som inte använder Defender för Endpoint som sitt primära antivirusprogram kör du en fullständig genomsökning med Microsoft bezbednosni skener på isolerade kända bra system innan du återansluter dem till nätverket.

För äldre operativsystem uppgraderar du till ett operativsystem som stöds eller inaktiverar dessa enheter. Om dessa alternativ inte är tillgängliga kan du vidta alla möjliga åtgärder för att isolera dessa enheter, inklusive nätverks-/VLAN-isolering, IPsec-regler (Internet Protocol Security) och inloggningsbegränsningar, så att de endast är tillgängliga för programmen av användarna/enheterna för att tillhandahålla affärskontinuitet.

De mest riskfyllda konfigurationerna består av att köra verksamhetskritiska system på äldre operativsystem så gamla som Windows NT 4.0 och program, allt på äldre maskinvara. Dessa operativsystem och program är inte bara osäkra och sårbara, om maskinvaran misslyckas kan säkerhetskopieringar vanligtvis inte återställas på modern maskinvara. Om inte ersättning av äldre maskinvara är tillgänglig upphör dessa program att fungera. Överväg starkt att konvertera dessa program till att köras på aktuella operativsystem och maskinvara.

Aktiviteter efter incident

Microsoft Incident Response rekommenderar att du implementerar följande säkerhetsrekommendationer och metodtips efter varje incident.

Se till att bästa praxis finns för e-post- och samarbetslösningar för att göra det svårare för angripare att missbruka dem samtidigt som interna användare enkelt och säkert kan komma åt externt innehåll.

Följ Nulta pouzdanost metodtips för säkerhet för fjärråtkomstlösningar till interna organisationsresurser.

Börja med administratörer med kritisk påverkan och följ metodtipsen för kontosäkerhet, inklusive användning av lösenordslös autentisering eller MFA.

Implementera en omfattande strategi för att minska risken för privilegierad åtkomstkompromiss.

Använd Microsofts privilegierade åtkomstmodell (PAM) för moln- och skogs-/domänadministratörsåtkomst.

För hantering av slutpunktsadministration använder du den lokala lösningen för administrativa lösenord (LAPS).

Implementera dataskydd för att blockera tekniker för utpressningstrojaner och för att bekräfta snabb och tillförlitlig återställning från en attack.

Granska dina kritiska system. Sök efter skydd och säkerhetskopior mot avsiktlig radering eller kryptering av angripare. Det är viktigt att du regelbundet testar och validerar dessa säkerhetskopior.

Säkerställa snabb identifiering och reparation av vanliga attacker på slutpunkt, e-post och identitet.

Identifiera och kontinuerligt förbättra din miljös säkerhetsstatus.

Uppdatera organisationens processer för att hantera större utpressningstrojanhändelser och effektivisera outsourcing för att undvika friktion.

PAM

Genom att använda PAM (tidigare kallad nivåindelad administrationsmodell) förbättras Microsoft Entra-ID:ts säkerhetsstatus, vilket omfattar:

Dela ut administrativa konton i ett "planerat" miljö-ett-konto för varje nivå, vanligtvis fyra:

Kontrollplan (tidigare nivå 0): Administration av domänkontrollanter och andra viktiga identitetstjänster, till exempel Active Directory usluge za ujedinjavanje (ADFS) eller Microsoft Entra Connect, som även innehåller serverprogram som kräver administrativ behörighet till AD DS, till exempel Exchange Server.

De följande två planen var tidigare nivå 1:

Hanteringsplan: Tillgångshantering, övervakning och säkerhet.

Data/arbetsbelastningsplan: Program och programservrar.

De följande två planen var tidigare nivå 2:

Användaråtkomst: Åtkomsträttigheter för användare (till exempel konton).

Appåtkomst: Åtkomsträttigheter för program.

Vart och ett av dessa plan har en separat administrativ arbetsstation för varje plan och har endast åtkomst till system i det planet. Andra konton från andra plan nekas åtkomst till arbetsstationer och servrar i de andra planen via användarbehörighetstilldelningar som är inställda på dessa datorer.

Nettoresultatet av PAM är att:

Ett komprometterat användarkonto har bara åtkomst till det plan som det tillhör.

Mer känsliga användarkonton kommer inte att logga in på arbetsstationer och servrar med ett lägre plans säkerhetsnivå, vilket minskar den laterala förflyttningen.

VARV

Som standard har Microsoft Windows och AD DS ingen centraliserad hantering av lokala administrativa konton på arbetsstationer och medlemsservrar. Detta kan resultera i ett vanligt lösenord som ges för alla dessa lokala konton, eller åtminstone i grupper av datorer. Den här situationen gör det möjligt för potentiella angripare att kompromettera ett lokalt administratörskonto och sedan använda kontot för att få åtkomst till andra arbetsstationer eller servrar i organisationen.

Microsofts LAPS minskar detta genom att använda ett tillägg på klientsidan för grupprincip som ändrar det lokala administrativa lösenordet med jämna mellanrum på arbetsstationer och servrar enligt principuppsättningen. Vart och ett av dessa lösenord är olika och lagras som ett attribut i AD DS-datorobjektet. Det här attributet kan hämtas från ett enkelt klientprogram, beroende på vilka behörigheter som tilldelats attributet.

LAPS kräver att AD DS-schemat utökas för att det ytterligare attributet, LAPS-grupprincipmallarna ska installeras och ett litet tillägg på klientsidan som ska installeras på varje arbetsstation och medlemsserver för att tillhandahålla funktioner på klientsidan.

Du kan hämta LAPS från Microsoft Download Center.

Ytterligare resurser för utpressningstrojaner

Viktig information från Microsoft:

2023 Microsoft izveštaj o digitalnoj bezbednosti (se sidorna 17-26)

Utpressningstrojan: En omfattande och pågående hotanalysrapport i Microsoft Defender-portalen

Fallstudie av Utpressningstrojaner för Microsoft Incident Response

Microsoft 365:

- Distribuera skydd mot utpressningstrojaner för din Microsoft 365-klientorganisation

- Maximera återhämtning av utpressningstrojaner med Azure och Microsoft 365

- Återställa från en utpressningstrojanattack

- Skydd mot skadlig kod och utpressningstrojaner

- Skydda din Windows 10-dator från utpressningstrojaner

- Hantera utpressningstrojaner i SharePoint Online

- Hotanalysrapporter för utpressningstrojaner i Microsoft Defender-portalen

Microsoft Defender XDR:

Microsoft Azure:

- Azure Defenses för utpressningstrojanattack

- Maximera återhämtning av utpressningstrojaner med Azure och Microsoft 365

- Säkerhetskopierings- och återställningsplan för att skydda mot utpressningstrojaner

- Skydda mot utpressningstrojaner med Microsoft Azure Backup (26-minuters video)

- Återställning från systemisk identitetskompromiss

- Avancerad attackidentifiering i flera steg i Microsoft Sentinel

- Fusionsidentifiering för utpressningstrojaner i Microsoft Sentinel

Microsoft Defender för Cloud Apps:

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för