Steg 4. Svara på en incident med Hjälp av Microsoft Sentinel och Microsoft Defender XDR

Den här artikeln innehåller en allmän uppsättning steg och procedurer för att lösa en incident med hjälp av Microsoft Sentinel och Microsoft Defender XDR, som omfattar sortering, undersökning och lösning. Microsoft Sentinel och Microsoft Defender XDR-resurs:

- Uppdateringar på livscykeln (status, ägare, klassificering) delas mellan produkterna.

- Bevis som samlats in under en undersökning visas i Microsoft Sentinel-incidenten.

Följande diagram visar hur Microsofts XDR-lösning (extended detection and response) sömlöst integreras med Microsoft Sentinel.

I det här diagrammet:

- Insikter från signaler i hela organisationen matas in i Microsoft Defender XDR och Microsoft Defender för molnet.

- Microsoft Defender XDR och Microsoft Defender för molnet skicka SIEM-loggdata via en serie Microsoft Sentinel-anslutningsappar.

- SecOps-team kan sedan analysera och svara på hot.

- Microsoft Sentinel tillhandahåller stöd för miljöer med flera moln och integreras med appar och partner från tredje part.

Mer information om integrering av Microsoft Defender med Microsoft Sentinel finns i Microsoft Defender XDR-integrering med Microsoft Sentinel. Den här interaktiva guiden vägleder dig genom att identifiera och svara på moderna attacker med Microsofts funktioner för enhetlig säkerhetsinformation och händelsehantering (SIEM) och utökad identifiering och svar (XDR).

Process för incidenthantering

Processen för incidenthantering för att lösa en incident med hjälp av Microsoft Sentinel och Microsoft Defender XDR är:

Använd Microsoft Sentinel-portalen för att sortera den potentiella incidenten, vilket innefattar att förstå information om incidenten och vidta omedelbara åtgärder.

Gå över till Microsoft Defender-portalen för att påbörja undersökningen. Detta omfattar:

- Förstå incidenten och dess omfång och granska tidslinjer för tillgångar.

- Granska väntande åtgärder för självåterställning, åtgärda entiteter manuellt och utföra livesvar.

- Lägga till förebyggande åtgärder.

Fortsätt vid behov undersökningen i Microsoft Sentinel-portalen. Detta omfattar:

- Förstå incidentens omfattning (korrelera med dina säkerhetsprocesser, principer och procedurer [3P]).

- Utföra 3P-automatiserade undersöknings- och reparationsåtgärder och skapa anpassade spelböcker för säkerhetsorkestrering, automatisering och svar (SOAR).

- Registrera bevis för incidenthantering.

- Lägga till anpassade mått.

Lös incidenten i Microsoft Sentinel-portalen och utför lämplig uppföljning i ditt säkerhetsteam.

I Microsoft Sentinel kan du dra nytta av spelböcker och automatiseringsregler.

- En spelbok är en samling undersöknings- och reparationsåtgärder som kan köras från Microsoft Sentinel-portalen som en rutin. Spelböcker kan hjälpa dig att automatisera och orkestrera ditt hotsvar. De kan köras manuellt på begäran på incidenter, entiteter och aviseringar, eller ställas in på att köras automatiskt som svar på specifika aviseringar eller incidenter när de utlöses av en automatiseringsregel. Mer information finns i Automatisera hotsvar med spelböcker.

- Automationsregler är ett sätt att centralt hantera automatisering i Microsoft Sentinel genom att låta dig definiera och samordna en liten uppsättning regler som kan tillämpas i olika scenarier. Mer information finns i Automatisera hotsvar i Microsoft Sentinel med automatiseringsregler.

I följande avsnitt beskrivs den allmänna incidenthanteringsprocessen med hjälp av Microsoft Sentinel- och Microsoft Defender-portalerna.

Steg 1: Sortera incidenten i Microsoft Sentinel-portalen

Använd de här stegen som en allmän metod för att sortera incidenten med Microsoft Sentinel:

- Öppna Microsoft Sentinel-portalen.

- Välj Incidenter och leta sedan reda på den misstänkta incidenten. Du kan söka efter incidenter efter deras ID, titel, taggar, incidentägare, entitet eller produkt.

- När du har hittat incidenten väljer du den och väljer sedan Visa fullständig information i fönstret incidentsammanfattning (förhandsversion).

- På fliken Översikt visar du incidentsammanfattningen, tidslinjen, entiteter, de viktigaste insikterna, liknande incidenter och annan information. Om du vill köra en tidigare skapad spelbok om incidenten väljer du Incidentåtgärder och sedan Kör spelbok (förhandsversion).

- På fliken Entiteter hittar du entiteten av intresse i listan. Du kan använda sökrutan för att söka efter entitetens namn eller filtrera efter entitetstyp.

- Om du vill köra en tidigare skapad spelbok på en entitet väljer du entiteten och sedan Kör spelbok. I fönstret Run playbook (Kör spelbok ) väljer du Kör för de spelböcker som du har skapat och behöver den här incidenten för att generera ytterligare information om entiteten.

- I avsnittet Insikter i entitetsfönstret väljer du lämpliga kategorier av insikter som du behöver för att samla in information om entiteten. Observera att de insikter som visas här baseras på de senaste 24 timmarna innan den första aviseringen skapas. När du klickar på Fullständig information visas fler insikter med ett konfigurerbart tidsintervall.

- Välj Incident och välj sedan fliken Kommentarer .

- Om spelböcker kördes automatiskt eller manuellt granskar du kommentarerna som skapats av dem om incidenten.

Mer information finns i Navigera och undersöka incidenter i Microsoft Sentinel.

Steg 2: Undersöka incidenten i Microsoft Defender-portalen

Använd de här stegen som en allmän metod för att undersöka incidenten med Microsoft Defender XDR:

- På sidan Incident i Microsoft Sentinel-portalen (förhandsversion) väljer du Undersök i Microsoft Defender XDR i sammanfattningsfönstret.

- På fliken Attack story (Attack story ) i Microsoft Defender-portalen påbörjar du din undersökning med Microsoft Defender XDR. Överväg att använda följande nästa steg för ditt eget arbetsflöde för incidenthantering.

- Visa attackens historia om incidenten för att förstå dess omfattning, allvarlighetsgrad, identifieringskälla och vilka entiteter som påverkas.

- Börja analysera aviseringarna för att förstå deras ursprung, omfattning och allvarlighetsgrad med aviseringshändelsen i incidenten.

- Vid behov samlar du in information om berörda enheter, användare och postlådor med diagrammet. Klicka på valfri entitet för att öppna en utfälld meny med all information.

- Se hur Microsoft Defender XDR automatiskt har löst vissa aviseringar med fliken Undersökningar .

- Vid behov använder du information i datauppsättningen för incidenten från fliken Bevis och svar .

Mer information finns i Incidenthantering med Microsoft Defender XDR.

Steg 3: Fortsätt undersökningen i Microsoft Sentinel-portalen (efter behov)

Använd de här stegen som en allmän metod för att fortsätta incidentutredningen med Microsoft Sentinel med hjälp av sidan förbättrade incidenter (förhandsversion).

Leta upp incidenten i incidentkön i Microsoft Sentinel-portalen, välj den och välj sedan Visa fullständig information i fönstret incidentsammanfattning.

Från fliken Översikt :

a. Visa tidslinjen för incidenten.

b. Bläddra igenom listan med entiteter.

c. Se listan över relaterade incidenter.

d. Visa de viktigaste insikterna för incidenten.

e. Utför ytterligare en incidentåtgärd, till exempel att köra en spelbok eller skapa en automatiseringsregel.

f. Välj Undersök för att se ett diagram över incidenten.

Från fliken Entiteter :

a. Visa information och insikter om en vald entitet.

b. Vid behov och om det är tillgängligt kör du en spelbok (förhandsversion).

Lägg till kommentarer till incidenten för att registrera dina åtgärder och resultatet av analysen.

Mer information finns i Navigera och undersöka incidenter i Microsoft Sentinel.

Steg 4: Lösa incidenten

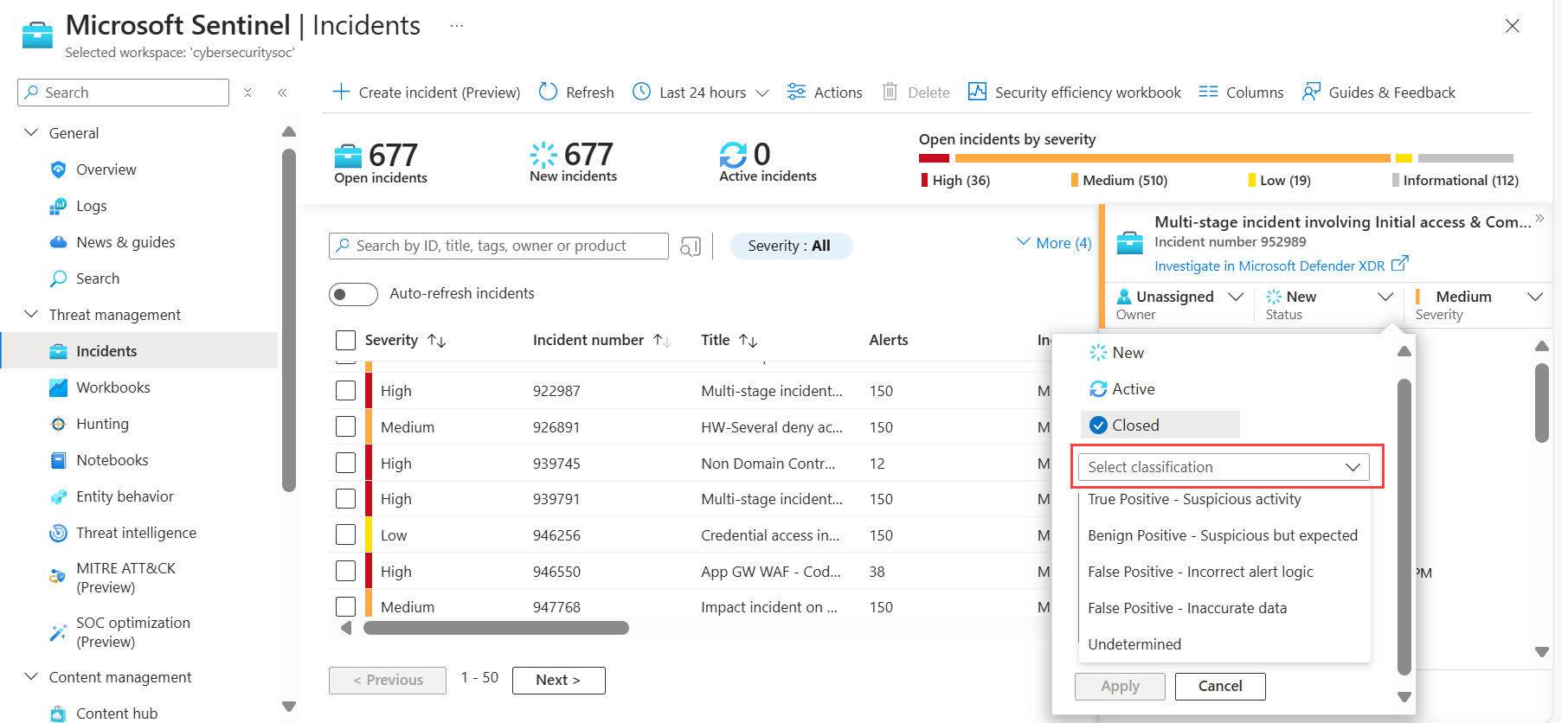

När undersökningen har avslutats och du har åtgärdat incidenten i portalerna kan du lösa incidenten i Microsoft Sentinel-portalen genom att ange incidentens status till Stängd.

I Microsoft Sentinel-portalen med hjälp av den förbättrade incidentsidan (förhandsversion) letar du upp incidenten i incidentkön och väljer den. I listrutan Status för incidenten väljer du Stängd och sedan en klassificering:

- Sant positivt – misstänkt aktivitet

- Godartad positiv – misstänkt men förväntad

- Falskt positivt – felaktig aviseringslogik

- Falskt positivt – felaktiga data

- Obestämd

Genom att välja en klassificering matas data för incidenten in i en maskininlärningsmodell som hjälper Microsoft att ge dig rekommendationer och korrelationsinformation.

Du uppmanas också att ge en kommentar om incidenten. Du kan lägga till information som:

- Typen av attack med en standardbeskrivning eller med koder eller förkortningar som används i ditt säkerhetsteam.

- Namnen på de personer som arbetade med händelsen.

- De viktiga entiteter som påverkades av attacken.

- Information om reparationsuppgifter och strategier.

Här är ett exempel.

Välj Använd för att lösa incidenten. När du stänger incidenten i Microsoft Sentinel synkroniseras incidentstatusen med Microsoft Defender XDR och Microsoft Defender för molnet.

Vid behov rapporterar du incidenten till din incidenthanteringsledning för eventuell uppföljning för att fastställa ytterligare åtgärder, till exempel:

- Informera säkerhetsanalytiker på nivå 1 för att bättre identifiera attacken tidigt.

- Skapa en spelbok för orkestrering för att automatisera och orkestrera ditt hotsvar för en liknande. Mer information finns i Automatisera hotsvar med spelböcker i Microsoft Sentinel.

- Utforska attacken i Microsoft Defender XDR Threat Analytics och säkerhetscommunityn för en trend för säkerhetsattacker.

- Vid behov registrerar du arbetsflödet som du använde för att lösa incidenten och uppdatera dina standardarbetsflöden, processer, principer och spelböcker.

- Ta reda på om det behövs ändringar i säkerhetskonfigurationen och implementera dem.

Rekommenderad träning

Följande är de rekommenderade träningsmodulerna för det här steget.

Hantering av säkerhetsincidenter i Microsoft Sentinel

| Utbildning | Hantering av säkerhetsincidenter i Microsoft Sentinel |

|---|---|

| I den här modulen ska du undersöka Microsoft Sentinel-incidenthantering, lära dig mer om Microsoft Sentinel-händelser och entiteter och identifiera sätt att lösa incidenter. |

Förbättra din tillförlitlighet med moderna driftsmetoder: Incidenthantering

| Utbildning | Utbildning Förbättra din tillförlitlighet med moderna driftsmetoder: Incidenthantering |

|---|---|

| Lär dig grundläggande effektiv incidenthantering och Azure-verktygen som gör den möjlig. |

Förstå hantering av säkerhetsincidenter i Microsoft 365

| Utbildning | Förstå hantering av säkerhetsincidenter i Microsoft 365 |

|---|---|

| Lär dig hur Microsoft 365 undersöker, hanterar och svarar på säkerhetsproblem för att skydda kunderna och Microsoft 365-molnmiljön. |

Nästa steg

- Mer information om processer för incidenthantering i Microsoft Sentinel och Microsoft Defender-portalerna finns i Navigera och undersöka incidenter i Microsoft Sentinel och incidenthantering med Microsoft Defender XDR .

- Se Översikt över incidenthantering för Bästa praxis för Microsofts säkerhet.

- Se Spelböcker för incidenthantering för arbetsflöden och checklistor för att svara på vanliga cyberattacker.

Referenser

Använd dessa resurser för att lära dig mer om de olika tjänster och tekniker som nämns i den här artikeln:

- Microsoft Defender XDR-integrering med Microsoft Sentinel

- Interaktiv guide för enhetliga SIEM- och XDR-funktioner

- Automatisera hotsvar med spelböcker i Microsoft Sentinel

- Automatisera hotsvar med spelböcker

- Automatisera hotsvar i Microsoft Sentinel med automatiseringsregler

- Hotanalys för Microsoft Defender XDR

Använd dessa resurser för att lära dig mer om incidenthantering: